InfectedSlurs ボットネットがゼロデイで Mirai を拡散

編集・協力:Tricia Howard

コンテンツに関する警告:このマルウェアに関与している攻撃者は、人種差別的な中傷やその他の不快なコンテンツをファイル名として使用します。当記事のスクリーンショットには、そのファイル名が含まれています。このキャンペーンは現在、野放し状態で実行されているため、検知率を高めるためにそのファイル名を編集しませんでした。

エグゼクティブサマリー

Akamai Security Intelligence Response Team(SIRT)は、リモートコード実行(RCE)機能を利用して 2 つのゼロデイ脆弱性が野放し状態で悪用されていることを発見しました。

その 2 つの脆弱性はベンダーに報告済みです。Akamai は、影響を受けるモデルとパッチの可用性に関する最新情報が当該ベンダーから提供されるのを待っており(2023 年 12 月予定)、その後に詳細を発表する予定です。

これらの脆弱性は、 分散サービス妨害(DDoS)攻撃 ボットネットを構築するために野放し状態で活発に悪用されています。

ボットネット は、Akamai SIRT が独自に構築したハニーポットで 2022 年後半から監視してきた長期キャンペーンに関与しており、よく知られているマルウェアファミリーである Mirai を活用しています。

ペイロードは、デフォルトの管理者認証情報を持つルーターおよびネットワーク・ビデオ・レコーダー(NVR)デバイスをターゲットにし、成功すると Mirai のバリアントをインストールします。

はじまりと発見

Akamai SIRT は、世界中で複数のハニーポットを運用し、お客様の脆弱性とインターネットを大規模かつ活発に悪用している脅威を検出します。2023 年 10 月下旬、弊社のハニーポットにおいて、めったに使用されない TCP ポートをターゲットにしたアクティビティが少し増加しました。アクティビティは小規模に始まり、ピーク時には 1 日 20 回の試行が発生しました。その後、試行回数は 1 日平均 2~3 回に減少し、数日で完全になくなりました。

2023 年 11 月 9 日まで、ターゲットになっている脆弱なデバイスは不明でした。プローブは低頻度であり、最初に POST 要求を介して認証を試行したようでした。そして、成功するとコマンドインジェクション攻撃を試みます。

調査により、特定の HTTP エクスプロイトパスとターゲットポートが確認されました。SIRT はインターネット全体でスキャンを実行し、ターゲットになっているポートとパスの組み合わせを明らかにしました。当初、その結果として、多くの疑問が生まれました。特に注目すべきは、奇妙な HTTP 応答サーバーヘッダーに関する疑問です。名前とバージョン番号の両方がインターネットスラングに由来していたため、探していたプロファイルに適合するデバイスが発見された当初、そのデバイスはハニーポットあるいはジョークであると思われました。

ペイロードの特定

特定されたデバイスのランディングページには、ユーザー名とパスワードの値の JavaScript でクライアント側の暗号化を処理するスクリプトが含まれています。ユーザー名とパスワードの値はその後、CGI スクリプトバックエンドにポストされて処理されます。このコードを使用することで、暗号化プロセスを遡り、確認されたエクスプロイトペイロードの認証試行からプレーンテキストのユーザー名とパスワードの値を取得することができました。これにより、確認されたペイロードが、まだ特定されていないデバイスをターゲットにしている可能性が高いことが明らかになりました。

より広い視野でそれらのデバイスを調べたところ、私たちが調査していたものに関するいくつかのヒントを見つけることができました。初期のポートやサービスのエクスポージャーは、リアルタイム・ストリーミング・プロトコル(RTSP)のサポートを示し、「Viewer」ログインを提供していました。これは、CCTV、NVR、DVR、セキュリティ・カメラ・デバイスであることを示しています。一部のケースでは、HTTPS が有効化されたデバイスで、特定のドメインを指定する HTTPS 証明書の Subject 行からさらなる情報漏えいが発生していたため、SIRT は NVR の製造元を突き止めました。

一部の NVR 製品のマニュアルや文書を確認したところ、エクスプロイトペイロードに含まれていたプレーンテキストの認証情報が一般的なデフォルトであることを確認することができました。この認証情報は多くの製品や企業で使用されていますが、特にこの製造元はデフォルトの管理者認証情報として複数の NVR 製品マニュアルに記載しています。

SIRT は、このベンダーの NVR デバイスに影響を与えることがわかっている CVE を急いで調べました。そして、新たなゼロデイ脆弱性が野放し状態で活発に悪用されていることを発見し、驚きました。ベンダーは修正作業に取り組んでおり、2023 年 12 月に展開する予定であることを、責任ある開示プロセスを通じて弊社に伝えました。そのため、現在のところベンダー名を明かすことは差し控えますが、コミュニティがネットワークをチェックできるように、このブログを提供します。

SIRT は、ハニーポット、マルウェア、ボットネットの追跡ログを確認し、この新たなゼロデイ脆弱性を利用するための基礎となっていたボットネットを構築したキャンペーンについてもう少し詳しく調べることにしました。これらのマルウェアサンプルを拡散していた新たなアクティビティを調査することにより、このキャンペーンの一環として悪用されていた 2 つ目のゼロデイ脆弱性も特定されました。

この 2 つ目の事例では、デバイスのデフォルト管理者認証情報にデバイスのモデル番号が含まれていたため、はるかに簡単にデバイスを特定できました。この 2 つ目のデバイスは、ホテルや家庭用機器向けに作られたコンセントベースの無線 LAN ルーターです。2 つ目のデバイスのベンダーも、2023 年 12 月に詳細を発表する予定です。上記と同じ理由で、この記事ではそのベンダー名を明かしません。

誰または何が影響を受けるのか?

影響を受けると思われるデバイスのモデルとバージョンについて、NVR ベンダーから十分な報告は得られていません。SIRT の推定では、当該 NVR ベンダーが生産している NVR/DVR/IP カメラ製品は約 100 種類あり、一般に使用されているデバイスからバージョン情報が漏えいすることはないため、どの製品が影響を受けているかを正確に把握することは困難です。オンラインマニュアルには、このキャンペーンの一環として利用されているデフォルトの認証情報ペアを使用するモデルがいくつか示されています。

ルーターベンダーに対するゼロデイ脆弱性の悪用は 1 つのモデルをターゲットにしているようですが、影響を受ける可能性のあるサブバリアントモデル番号もあり、そのサブバリアントモデルには 2 つ目の独立モデルと見なされるのに十分な固有の用途がある可能性があります。しかし、当該ルーターベンダーは複数のスイッチとルーターを製造しています。JPCERT のコーディネーションにより、その日本のメーカーは 1 つ目のデバイスの脆弱性を確認しましたが、影響を受けたモデルは全製品ラインアップの中でそのモデルだけであるかどうかは明らかにされていません。悪用されている機能は非常に一般的なものであり、製品ライン全体でコードが再利用されている可能性があります。

限られた情報しかありませんが、弊社にはこれらの CVE が野放し状態で悪用されていることをコミュニティに警告する責任があると考えています。責任を持って情報を開示して防御者を支援することと、情報を過度に共有して多数の攻撃者によるさらなる悪用を招くことは、紙一重です。

弊社は、責任ある開示、パッチ適用、修正が適切に実施されているという確信をベンダーと CERT が得たら、デバイスやエクスプロイトペイロードについてさらに詳細に記載したフォローアップブログ記事を公開する予定です。

InfectedSlurs ボットネット

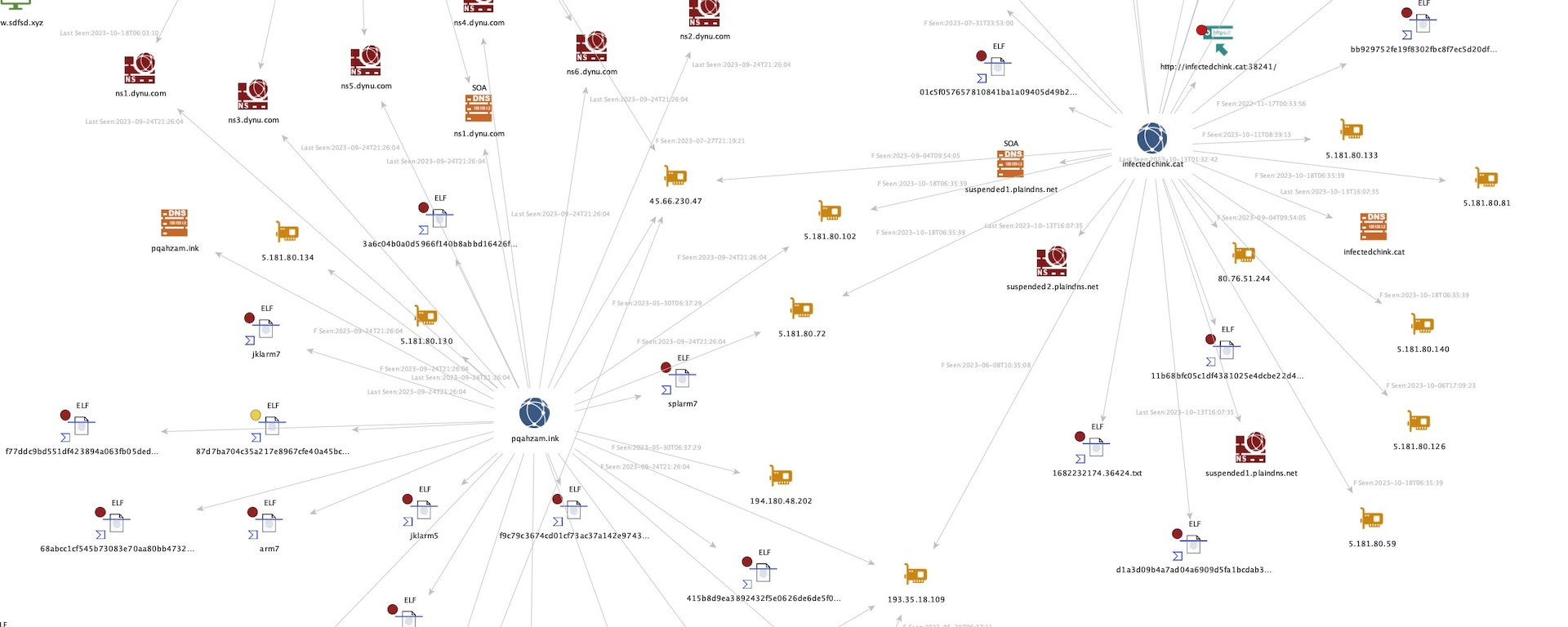

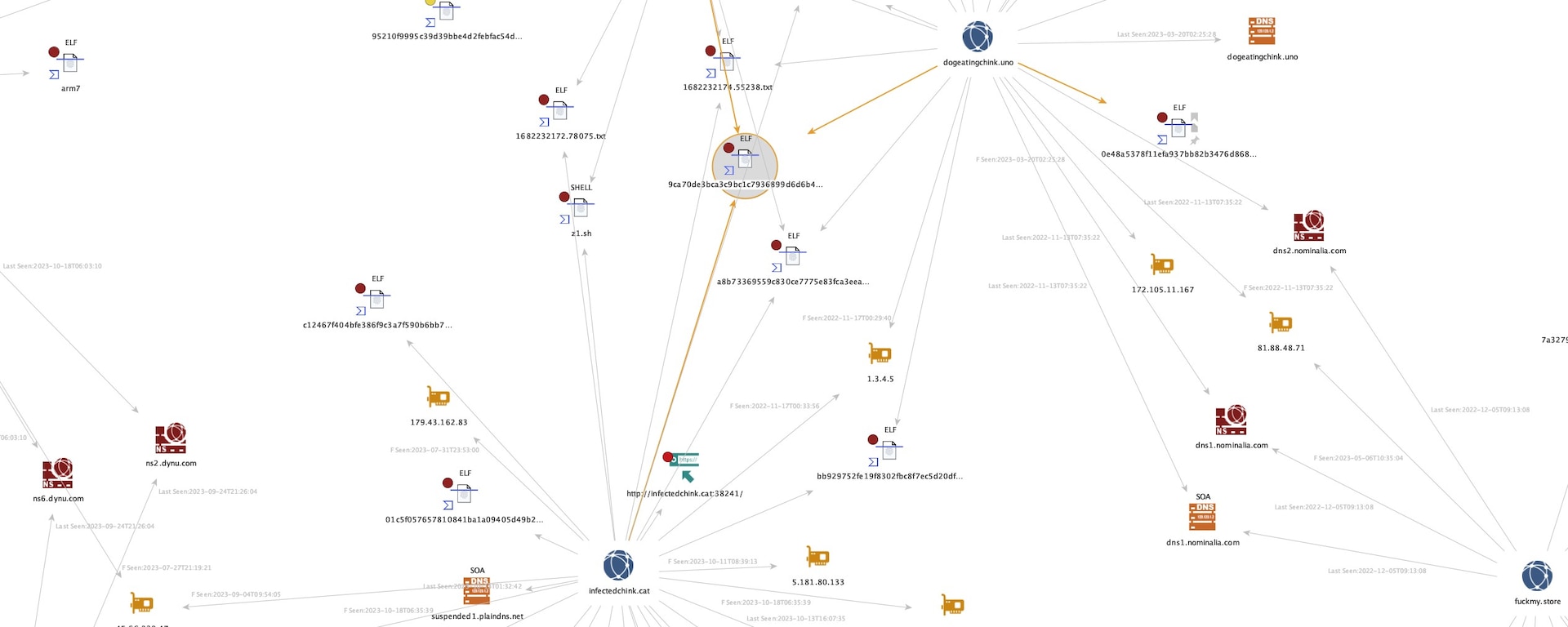

このアクティビティは、主に古い JenX Mirai マルウェアバリアントを使用する Mirai ボットネット・アクティビティ・クラスターに由来しており、Grand Theft Auto を利用して IoT デバイスを集め、悪性の入札を実行することで有名になりました。IP アドレス解決が重複しているコマンド & コントロール(C2)ドメインが多数あることが確認された上に、インフラの変更日が完全に一致していたため、このつながりが裏付けられました。

興味深いことに、それらの IP アドレスの多くは、C2 ドメイン解決の数が限られていました。ドメインは何千もの他のドメインをホストする IP を指すことが一般的ですが、この場合では、IP の多くは通常はインフラに属するいくつかの異なるドメインのみを指していました。そして、最初と最後の表示日時が複数のドメインで同時に変更されていることが頻繁にあります。

このクラスター内の C2 ドメインは、この背後にいる人物についていくつかの情報を提供してくれます。命名規則には多くの場合、人種的な悪口、不快な言葉、または一般的に不適切な言葉が含まれていました。JenX Mirai バリアントは、多くの Mirai バリアントと同様に、マシンを侵害する際にコンソールに固有のハードコードされた文字列を出力します。この場合、通常は「gosh that Chinese family at the other table sure ate a lot」(別のテーブルの中国人家族がヤバいほど食べてた)が出力されます。これは、前述の好ましくない命名規則に関連した表現です。関連する JX Mirai マルウェアサンプルの 1 つ( VirusTotal で入手可能 )とそのコンソール文字列は、C2 IP アドレス「45.142.182[.]96」から取得され、ドメイン「iaxtpa[.]parody」に呼び出されました(図 1)。

![関連する JX Mirai マルウェアサンプルの 1 つ(Virustotal で入手可能)とそのコンソール文字列は、C2 IP アドレス「45.142.182[.]96」から取得され、ドメイン「iaxtpa[.]parody」に呼び出されました(図 1)。](/site/ja/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) 図 1:「ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1」の SHA256 ハッシュを含むマルウェアサンプルから抽出した固有の JenX Mirai 関連のコンソール文字列

図 1:「ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1」の SHA256 ハッシュを含むマルウェアサンプルから抽出した固有の JenX Mirai 関連のコンソール文字列

C2 ドメイン

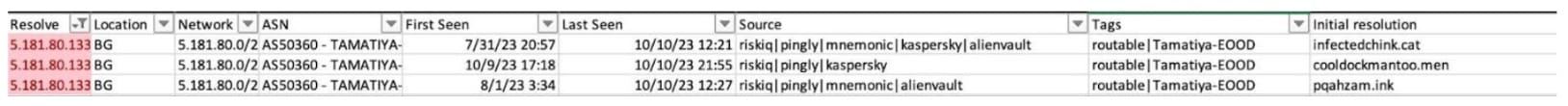

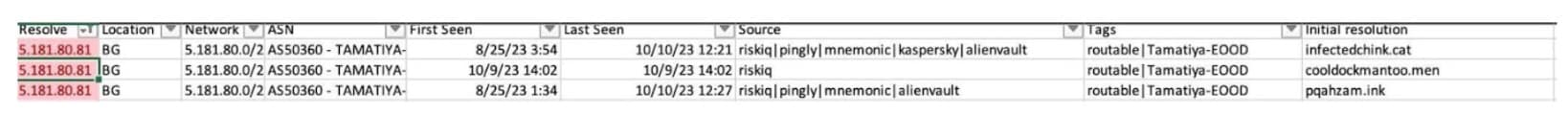

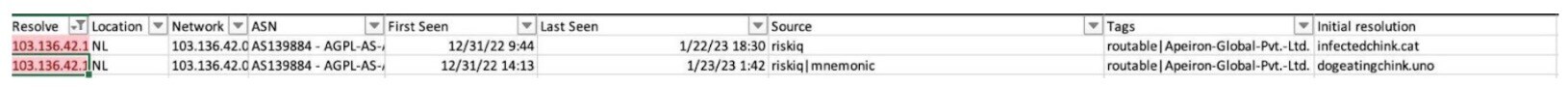

C2 アドレスと C2 ドメイン解決の多くは、Classless Inter-Domain Routing(CIDR)ブロック 5.181.80.0/24 に分類される IP に対応しています(図 2)。

IP 解決が重複しているドメインの一部にはさらなるリンクの証拠があり、ちょうど同じ日時に異なる IP に変更されています(図 3 および図 4)。

関連するその他のマルウェアの種類

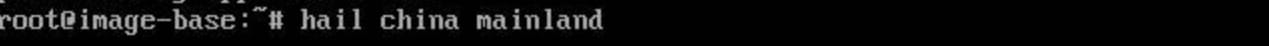

このクラスターはほとんど JenX Mirai バリアントを使用していますが、hailBot Mirai バリアントにリンクされているように見えるマルウェアサンプルもあります。JenX には主に「jkxl」のファイル名が含まれていましたが、想定される hailBot ファイル名には「skid」が含まれていました。また、hailBot の一意の識別子の 1 つはコンソール文字列「hail china mainland」で、これはシステム侵害時に出力されます(図 5)。弊社が捕捉した「skid.mpsl」という名前のマルウェアサンプルは、実行時にコンソールに同じ文字列を繰り返し出力しており、 Virustotal で見ることができます。このサンプルは、C2 サーバー「5.181.80[.]120」から取得され、ドメイン名「husd8uasd9[.]online」に呼び出されました。

図 5:「a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d」の SHA256 ハッシュを含むマルウェアサンプルから抽出した固有の hailBot Mirai 関連のコンソール文字列

図 5:「a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d」の SHA256 ハッシュを含むマルウェアサンプルから抽出した固有の hailBot Mirai 関連のコンソール文字列

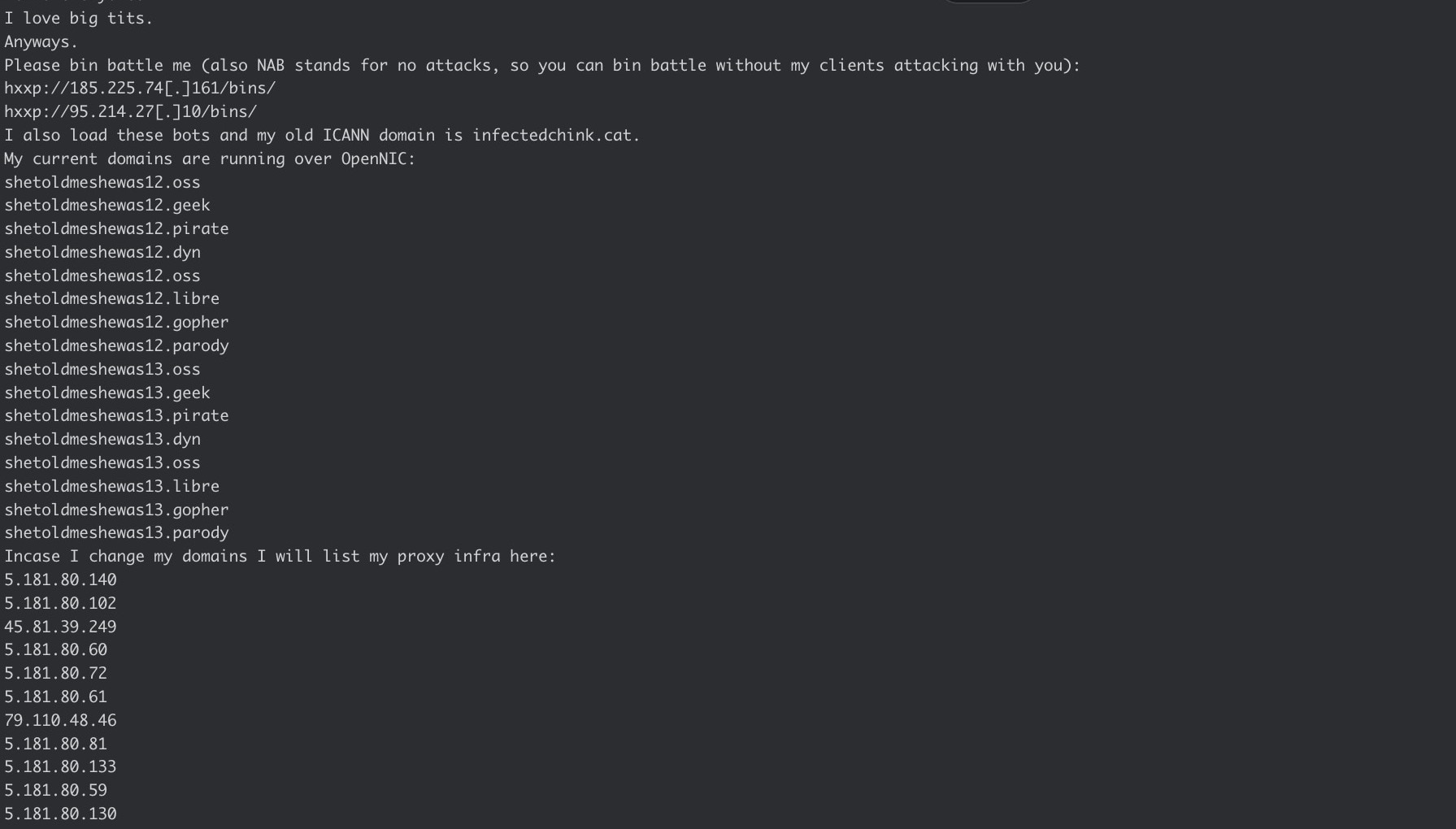

さらに、悪名高い DDoS マーケットプレイスチャネル DStatCC において、すでにアカウントを削除している Telegram ユーザーが C2 インフラの一部について言及していたのを発見しました。2023 年 10 月 11 日、当該ユーザーはチャット内の他のユーザーに「bin battle」を行うよう求め、アクティビティクラスターと一致する複数の C2 IP アドレスとドメインを示しました。当該ユーザーはドメイン「infectedchink[.]cat」を「古い ICANN ドメイン」と呼び、現在のドメインは「OpenNIC 経由で実行されている」と述べています。これは、Internet Corporation for Assigned Names and Numbers (ICANN)が管理していないドメインへのアクセスを提供する代替 DNS ネットワークです。そのチャネルの後続のメッセージによると、当該ユーザーはその投稿後すぐにアカウントを削除しています。

投稿に記載されている Web サイトのリストには、同様に問題のある「shetoldmeshewas12」または「shetoldmeshewas13」の命名規則と、「.oss」、「.geek」、「.parody」などのさまざまなトップレベルドメイン(TLD)が含まれていました。また、「プロキシインフラ」と呼ばれる IP アドレスのリストも記載されていました。これは、弊社が以前に追跡していた C2 ドメインと CIDR ブロックの一部に見られた解決と一致しています(図 6)。 さらに、当該ユーザーは自身が所有するボットのスクリーンショットを添付しており、その大部分は Telnet(9781 ボット)、Vacron(6791 ボット)、ntel(4877 ボット)、UTT-Bots(1515 ボット)でした。

2023 年 8 月下旬に、PasteBin の攻撃者によって、このクラスター内の C2 ドメインのいくつかが示されました。それには、「infectedchink[.]cat」が含まれています(図 7)。この投稿は、中国のセキュリティベンダー Qi An Xin Technology に所属する RedDrip Team の公開 X(旧 Twitter)アカウント、@RedDrip7 に由来しているようです。彼らは、この C2 インフラが 2023 年 5 月の DDoS 攻撃でロシアのニュース Web サイトを標的にしていたと報告しました。C2 ドメイン、IP アドレス、ハッシュ、および使用されたポートはすべて、このレポートのアクティビティと一致しています。

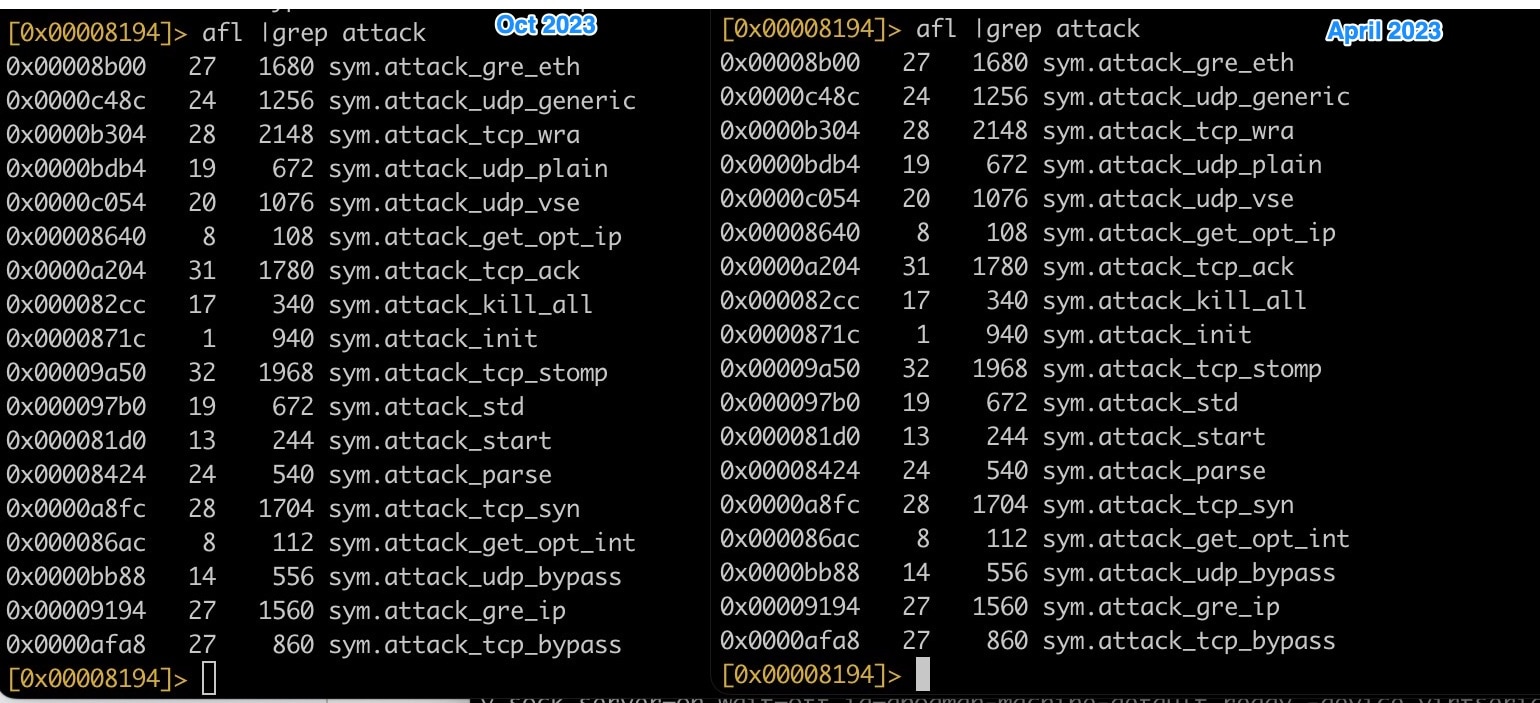

攻撃機能は、元の Mirai ボットネットとかなり似ています。古いマルウェア(2023 年 4 月)とこのキャンペーンで使用されているバリアント(2023 年 10 月)を並べて比較すると、同じメモリー位置に同じ機能があります(図 8)。 これは、Mirai のコードが変更されているとしても、それほど大幅には変更されていないことを示しています。

検知

Akamai SIRT は CISA/US-CERT および JPCERT と協力して、影響を受けるデバイスをベンダーに通知しています。弊社は詳細情報を公開せず、ベンダーにパッチをリリースするまでの時間を与えることに同意しましたが、この脆弱性が活発に悪用されていることを考慮し、防御者が環境内における悪用の試みや潜在的な感染を特定できるように、Snort ルールと YARA ルールを提供しています。パッチがリリースされ次第、このキャンペーンで利用されている脆弱性とペイロードの詳細を記載したフォローアップブログ記事を公開します。

Snort ルール

ゼロデイペイロード 1

このキャンペーンによる攻撃を検知するために使用

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

ゼロデイペイロード 2

このキャンペーンによる攻撃を検知するために使用

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

C2 トラフィック

InfectedSlurs C2 インフラへのネットワークトラフィックを検知するために使用

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Mirai のハートビート

このキャンペーンは Mirai を利用しているため、Mirai C2 通信プロトコルのハートビートの特定を試みる簡単な Snort ルールを含めています。 このルールはフォールス・ポジティブ(誤検知)を生成する可能性が高いため、あまり信頼せずに慎重に使用する必要があります。

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

YARA ルール

InfectedSlurs サポートスクリプト

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

InfectedSlurs Mirai バイナリー

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

セキュリティ侵害インジケーター(IoC)

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

マルウェアサンプル

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

C2 ドメイン

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

緩和

どんな脅威も迅速に緩和することが最も重要です。ここでは、InfectedSlurs やその他の同様のボットネットを防ぐためのヒントをいくつか紹介します。

InfectedSlur への感染

まず、IoT デバイスにデフォルトの認証情報がないかを確認し、存在する場合は変更します。

環境内に脆弱であると思われるデバイスが見つかった場合、可能であればそのデバイスを隔離し、潜在的な侵害がないかどうかを調査します。

DDoS 攻撃

CISA の 推奨事項 を評価し、導入します。

重要なサブネットと IP スペースを徹底的に検査して、効果的な緩和制御が行われていることを確認します。

継続的な DDoS セキュリティ制御を防御の第一層として確立します。これにより、緊急統合の必要性が制限され、インシデント対応者の作業負荷が軽減されます。

ネットワーク・クラウド・ファイアウォールを介してプロアクティブなセキュリティ制御を設定します。この外部ファイアウォールは、強力で簡単に展開できる使いやすいツールとして機能し、不要なトラフィックをグローバルかつ集中的にブロックし、ネットワークやネットワーク内の特定のターゲットを保護します。

ラテラルムーブメント(横方向の移動) の機会がないかテストし、 あれば排除します。これにより、攻撃が発生した場合の伝播が制限され、検知時間と修復時間が短縮されます。

結論

サイバーセキュリティにおいては、ハニーポットを使用することが極めて重要です。ハニーポットは、戦略的に展開されるおとりシステムであり、攻撃者を誘い込んで検知するよう 特別に 設計されています。これにより、攻撃者の考え方や戦術、テクニック、手順に関する貴重な知見を得ることができます。サイバーセキュリティ戦略にハニーポットを組み込むことは、進化し続けるデジタルセキュリティにおいて、脅威インテリジェンス活用して、早期検知を実現し、防御策を継続的に改善するために効果的です。

ハニーポットは実際の脆弱な環境を模しているため、ほぼ間違いなく最も貴重な知識を防御者に提供できます。恐怖、不確実性、疑いではなく、現実に基づいた防御策を取り入れることで、よりプロアクティブな戦略が実現します。新たなサイバー脅威に関する最新情報を常に把握することで、セキュリティ対策を改良し、全体的な耐障害性を強化することができます。

組織の環境でハニーポットの完全なセットアップが保証されていない場合は、基礎を維持することが不可欠です。 デバイスのデフォルトパスワードを変更することは、この上なく重要です。 ボットネットやランサムウェアなどの脅威は、一般に広く知られていて利用しやすいデフォルトのパスワードを使用して伝播します。脅威の移動が困難になるほど、不正アクセスや潜在的なセキュリティ侵害が発生する可能性が低くなります。ラテラルムーブメントの有無をテストするためには、Akamai が無料で提供するオープンソースのアドバーサリー・エミュレーション・プラットフォーム、 Infection Monkey をご利用ください。

今後の情報提供

Akamai Security Intelligence Group は、このような脅威を継続的に監視して報告し、お客様やセキュリティコミュニティ全般の意識向上を促進します。Akamai が実施している調査の最新情報をお求めの場合は、 X (旧 Twitter)で Akamai をフォローしてください。

この脆弱性をベンダーに報告するためにご協力いただいた CISA、US-CERT、JPCERT のスタッフの皆様に、Akamai SIRT 一同、感謝申し上げます。

![2023 年 8 月下旬に、PasteBin の攻撃者によって、このクラスター内の C2 ドメインのいくつかが示されました。それには、「infectedchink[.]cat」が含まれています(図 7)。](/site/ja/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)