InfectedSlurs 僵尸网络通过零日漏洞传播 Mirai

编辑和评论补充:Tricia Howard

内容警告:造成该恶意软件传播的攻击者使用种族污辱和其他冒犯性内容作为文件名,这些文件会名显示在我们的屏幕截图中。我们并未删除这些内容,目的是提高大家对此恶意软件的发现能力,因为攻击者目前正在广泛利用该攻击活动。

执行摘要

Akamai 安全情报响应团队 (SIRT) 发现了两个具备远程代码执行 (RCE) 功能的零日漏洞,并且攻击者正在广泛利用它们发起攻击。

我们已将这两个漏洞报告给供应商,目前正在等待这些供应商提供有关受影响型号和补丁可用性的信息(预计将于 2023 年 12 月提供),然后才能发布更多详细信息。

攻击者目前正在积极地广泛利用这两个漏洞来构建 分布式拒绝服务 (DDoS) 僵尸网络。

该 僵尸网络 被用在一个长期开展的攻击活动中。从 2022 年底开始,Akamai SIRT 便一直在我们定制的蜜罐中监视此活动。它利用了流行的恶意软件系列 Mirai。

攻击负载以使用默认管理员凭据的路由器和网络视频录像机 (NVR) 设备为目标,并且会在成功登录这些设备后安装 Mirai 变体。

简介和发现

Akamai SIRT 管理着全球的多个蜜罐,以发现那些正在大规模积极入侵我们的客户和互联网的威胁。2023 年 10 月底,我们注意到针对蜜罐的活动活跃度有小幅上升,该活动以很少使用的 TCP 端口为目标。随后,该活动开始出现小幅爆发,每天的峰值尝试次数为 20 次,然后逐渐减少为每天平均二到三次,甚至有些天完全没有任何尝试。

截至 2023 年 11 月 9 日,遭受攻击的有漏洞设备仍然未知。探测行为频率较低,并且似乎是首次尝试通过 POST 请求进行身份验证,然后攻击者会在尝试成功后试图进行命令注入利用。

调查发现了具体的 HTTP 利用路径和目标端口。SIRT 在整个互联网范围内进行了一次针对目标端口与路径组合的扫描。最初,这些结果带来了更多问题,尤其是有关 HTTP 响应服务器标头异常的问题。由于名称和版本号都包含一些互联网俚语词根,因此我们最初认为,在现实环境中发现的符合我们所寻找特征的设备可能是一个蜜罐或玩笑。

识别攻击负载

已识别设备的登陆页面包含一个脚本,该脚本用于处理 JavaScript 中用户名和密码值的客户端加密,然后这些值会被 POST 到 CGI 脚本后端进行处理。通过使用此代码,我们能够对加密过程进行逆向处理,从所观察到的漏洞利用攻击负载身份验证尝试中获得纯文本的用户名和密码值。这帮助我们确定了所观察到的攻击负载很可能以这些尚未识别的设备为目标。

从更广阔的视角观察这些设备时,我们便能够找到与我们所看到的东西相关的线索。 初始端口和服务暴露表明了实时流媒体协议 (RTSP) 支持并提供了“查看者”登录,表明是 CCTV/NVR/DVR/安全摄像头设备。在某些情况下,现实环境中发现的已启用 HTTPS 的设备包含从 HTTPS 证书主题行中泄露的其他信息,此信息将我们指向了某个特定域,从而让我们追溯到了某个 NVR 制造商。

通过查看该制造商的一些 NVR 产品的手册和文档,我们能够确认,在漏洞利用攻击负载中观察到的纯文本凭据是常见的默认凭据。我们看到过很多产品和公司使用这些凭据,但此制造商专门在多个 NVR 产品手册中将其记录为默认管理凭据。

SIRT 针对已知影响此供应商 NVR 设备的 CVE 进行了一次快速检查,意外地发现我们所观察的是攻击者正在积极地广泛利用的一个新零日漏洞。通过负责任的披露流程,该供应商告知我们,他们正在制定可能将于 2023 年 12 月部署的修复方案。出于此原因,我们暂时不便公开此供应商的名称但撰写了本博文,以便社区检查其网络。

我们决定回看蜜罐、恶意软件和僵尸网络跟踪日志,更深入地研究这个攻击活动,该活动正在构建利用此新零日漏洞的底层僵尸网络。通过观察正在传播这些恶意软件样本的新攻击,我们发现此攻击活动还利用了另一个零日漏洞。

在第二个实例中,设备识别更加简单,因为设备的默认管理凭据包含在设备型号中。第二个设备是一个专为酒店和住宅应用打造的插座式无线 LAN 路由器。而第二个供应商也计划于 2023 年 12 月公布详细信息。出于相同原因,我们也不会在本文中公开此供应商的名称。

受影响的人员和设备有哪些?

该 NVR 供应商尚未向我们提供有关被认为受到了影响的设备型号和版本的完整报告。SIRT 估计该 NVR 供应商生产了大约 100 款 NVR/DVR/IP 摄像头产品,并且未从现实环境中面向公众的设备中泄露任何版本信息,因此难以准确知道受影响和未受影响的设备。在线手册表明一些型号使用了此攻击活动中利用的默认凭据对。

针对路由器供应商的零日漏洞似乎以单一型号为目标,但有一个亚变体型号也可能受到了影响,这可能是一个足够独特的应用,可以被视为另一个独立型号。该路由器供应商生产了多款交换机和路由器,虽然日本制造商通过 JPCERT 协调中心确认了该漏洞针对第一个设备,但我们并未被告知这是否为其整个产品线中受影响的唯一型号。遭到利用的功能是很常见的功能,因此有可能跨产品线产品中存在代码重用。

虽然此信息有限,但我们认为自己有责任提醒社区攻击者正在广泛利用这些 CVE。很难区分什么是可以帮助防御者的负责任的信息披露,什么是可能让成群结队的攻击者进行进一步滥用的过度信息分享。

我们计划在供应商和 CERT 确信负责任的披露、修补和修复已完成后发表一篇后续博文,其中会包含更多详细信息并更深入地介绍受影响的设备和漏洞利用攻击负载。

InfectedSlurs 僵尸网络

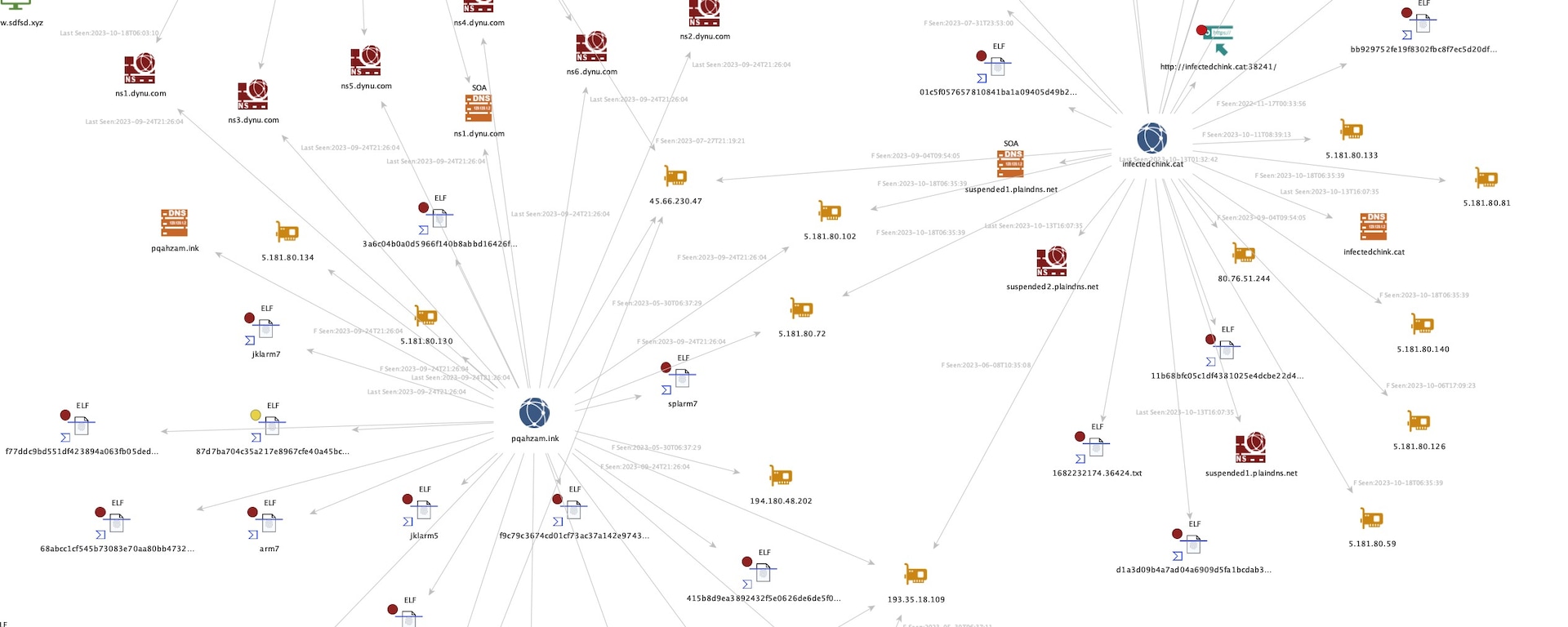

此活动来源于一个似乎主要使用较旧的 JenX Mirai 恶意软件变体的 Mirai 僵尸网络活动集群,该变体因利用 Grand Theft Auto 通过物联网 (IoT) 设备进行恶意竞标而闻名。已发现有很多支持此连接的命令和控制 (C2) 域在 IP 地址解析上存在重叠,并且具有完全相同的基础架构更改日期。

有趣的是,这些 IP 地址中的很多都拥有数量有限的 C2 域解析。让域指向托管数千个其他域的 IP 是常见做法,但在本次情况中,很多 IP 仅指向几个通常全部属于其基础架构的不同域,并且一些域的首次发现时间和最后发现时间常常同时发生更改。

此集群中的 C2 域可以告诉我们有关幕后黑手的一些信息:命名约定通常包含种族绰号、冒犯性语言或常见的不恰当词语。和很多 Mirai 变体一样,该 JenX Mirai 变体会在入侵某个机器后向控制台输出一个唯一的硬编码字符串。在此示例中,它通常会输出“gosh that Chinese family at the other table sure ate a lot”,这种情绪可能与先前所述的令人恶心的命名约定相关。可以在 VirusTotal 上找到包含该控制台字符串的关联 JenX Mirai 恶意软件样本之一,该样本来自于 C2 IP 地址 45.142.182[.]96 并且向域 iaxtpa[.]parody 发出请求(图 1)。

![可以在 VirusTotal 上找到包含该控制台字符串的关联 JenX Mirai 恶意软件样本之一,该样本来自于 C2 IP 地址 45.142.182[.]96 并且向域 iaxtpa[.]parody 发出请求(图 1)。](/site/zh/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) 图 1:来自恶意软件样本的与 JenX Mirai 相关的唯一控制台字符串,SHA256 哈希为 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

图 1:来自恶意软件样本的与 JenX Mirai 相关的唯一控制台字符串,SHA256 哈希为 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

C2 域

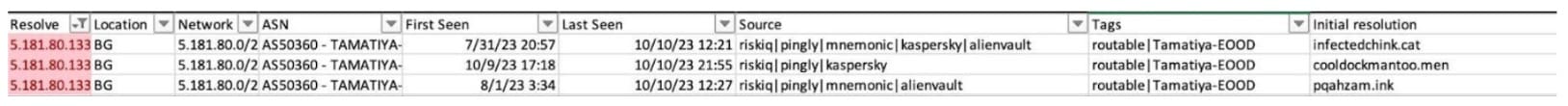

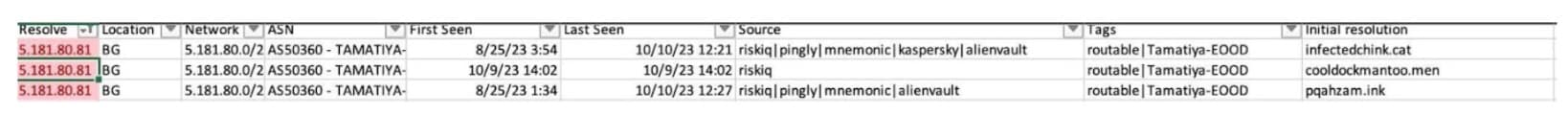

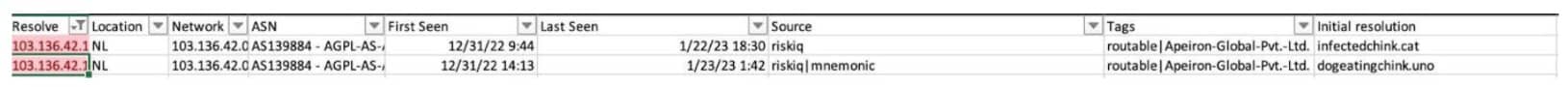

很多 C2 地址和 C2 域解析都与无类别域间路由 (CIDR) 块 5.181.80.0/24 内的 IP 保持一致(图 2)。

还有其他证据表明,一些域和 IP 解析重叠之间存在关联,并且在确切的时间和日期更改为不同的 IP(图 3 和 4)。

关联的其他恶意软件变体

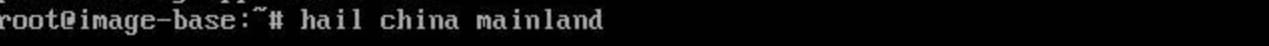

虽然此集群主要使用 JenX Mirai 变体,但还有一些其他恶意软件样本似乎与 hailBot Mirai 变体相关联。JenX 主要包含文件名“jkxl”,而假设的 hailBot 文件名包含“skid”。此外,hailBot 的其中一个唯一标识符是控制台字符串“hail china mainland”,此字符串是在恶意软件入侵某个系统后输出的(图 5)。我们捕获的恶意软件样本之一名为“skid.mpsl”,我们观察到它在执行时会向控制台回显相同的字符串,并且可以在 VirusTotal上找到该样本。此样本来自于 C2 服务器 5.181.80[.]120 并对域名 husd8uasd9[.]online 发出请求。

图 5:来自恶意软件样本的与 hailBot Mirai 相关的唯一控制台字符串,SHA256 哈希为 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

图 5:来自恶意软件样本的与 hailBot Mirai 相关的唯一控制台字符串,SHA256 哈希为 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

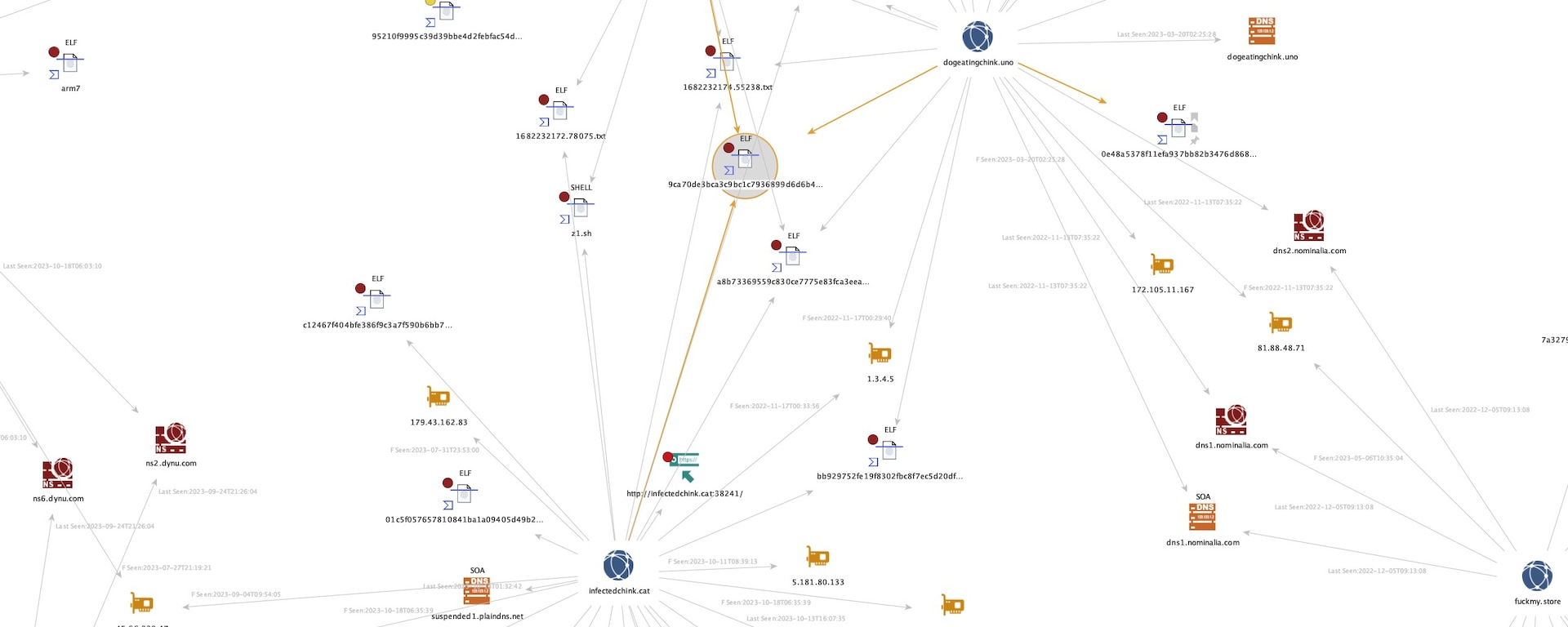

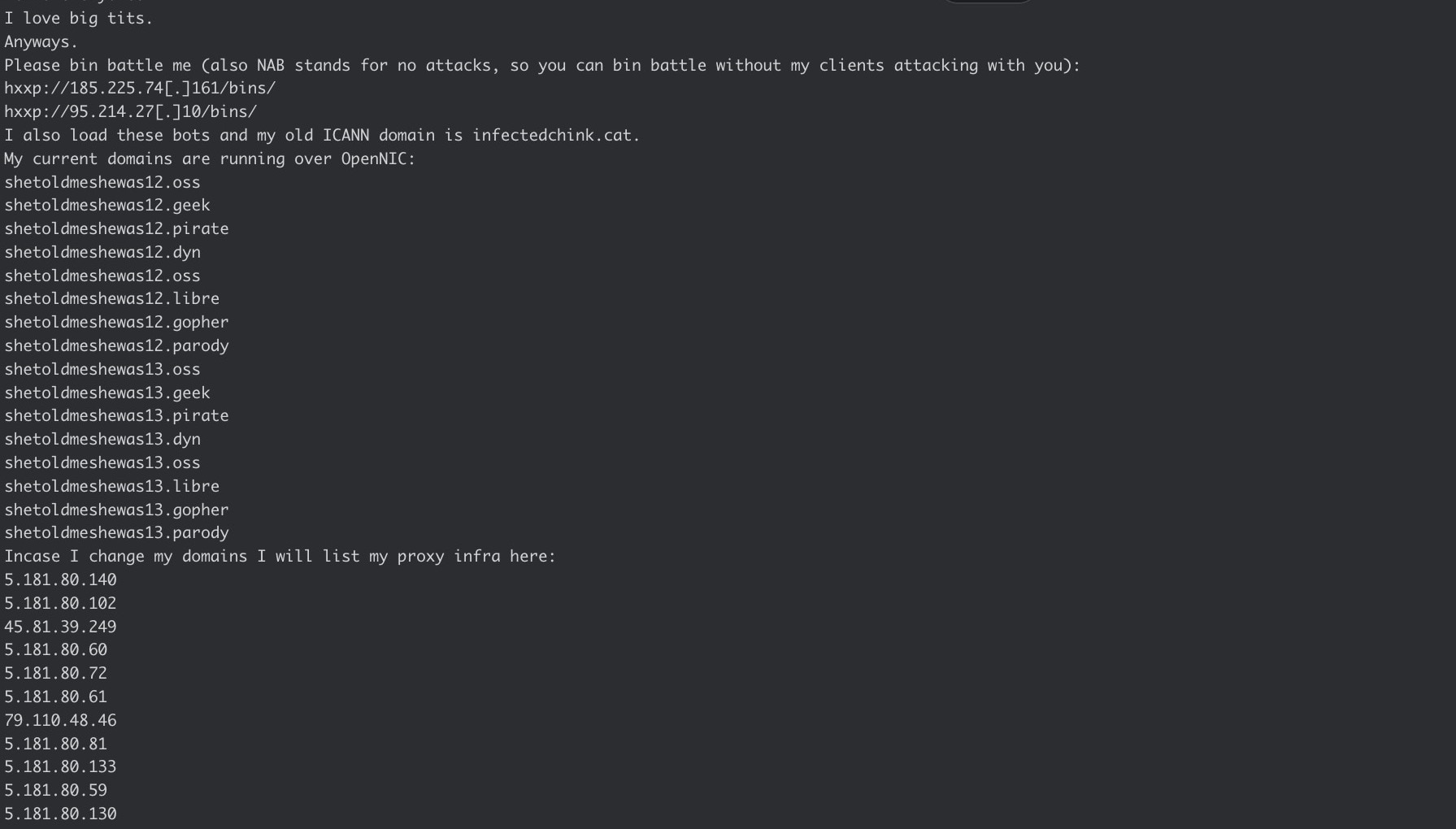

此外,我们发现臭名昭著的 DDoS 市场频道 DStatCC 中一个已删除的 Telegram 用户提到了一些 C2 基础架构。2023 年 10 月 11 日,该用户在聊天中让其他用户与他对战 (bin battle),并提到了与上述活动集群相对应的一些 C2 IP 地址和域。该用户将域“infectedchink[.]cat”称为他们的“旧 ICANN 域”,并表示他们当前的域“正在通过 OpenNIC 运行”。OpenNIC 是一个替代 DNS 网络,它提供对不受互联网名称与数字地址分配机构 (ICANN) 管理的域的访问权限。此频道中的后续消息显示,该用户在发布该帖子后立即删除了其帐户。

该帖子中列出的网站也包含同样令人不安的命名约定“shetoldmeshewas12”或“shetoldmeshewas13”以及不同的顶级域名 (TLD),例如“.oss”、“.geek”和“.parody”。此外,他们还列出了称为其“proxy infra”的 IP 地址,这些地址与先前观察到的针对我们一直在跟踪的一些 C2 域和 CIDR 块的解析一致(图 6)。 此外,此用户还附上了一张他们拥有的爬虫程序的屏幕截图,其中大多数为 Telnet(9781 个)、Vacron(6791 个)、ntel(4877 个)和 UTT(1515 个)爬虫程序。

2023 年 8 月底,PasteBin 上名为 threat actor dump 文本片段展示了该集群中的多个 C2 域,包括“infectedchink[.]cat”(图 7)。该文本片段似乎来源于 @RedDrip7,公开的 Twitter 个人资料表明该帐号属于中国安全供应商奇安信科技集团的 RedDrip 团队。他们报告称,观察到此 C2 基础架构于 2023 年 5 月对一家俄罗斯的新闻网站进行了 DDoS 攻击。所使用的 C2 域、IP 地址、哈希和端口与此报告中的活动完全一致。

攻击函数与原始 Mirai 僵尸网络非常相似。对较旧的恶意软件(2023 年 4 月)与此攻击活动中使用的变体(2023 年 10 月)进行的横向对比表明,相同的内存位置中存在相同的函数(图 8)。 这表示,该 Mirai 代码未经过太多修改(如果有的话)。

检测

Akamai SIRT 正在与 CISA/US-CERT 和 JPCERT 开展合作,将受影响的设备告知供应商。我们一致认为应暂不发表完整的详细信息,以便为供应商留出发布补丁的时间,但考虑到攻击者正在积极利用这些漏洞,我们提供了 Snort 和 YARA 规则,帮助防御者识别其环境中的漏洞利用尝试和可能的感染。在补丁发布后,我们将发表一篇后续博文,介绍有关此攻击活动中利用的漏洞和攻击负载的更多详细信息。

Snort 规则

零日攻击负载 1

用于检测此攻击活动进行的漏洞利用尝试

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

零日攻击负载 2

用于检测此攻击活动进行的漏洞利用尝试

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

C2 流量

用于检测流向 InfectedSlurs C2 基础架构的网络流量

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Mirai 信号

由于此攻击活动利用的是 Mirai,我们包含了一条会尝试识别 Mirai C2 通信协议信号的简单 Snort 规则。 此规则很可能会产生误报,应当谨慎使用并且置信度较低。

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

YARA 规则

InfectedSlurs 支持的脚本

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

InfectedSlurs Mirai 二进制代码

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

威胁指标

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

恶意软件样本

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

C2 域

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

抵御措施

对于任何威胁,迅速的抵御措施极为重要。以下是一些防范 InfectedSlurs 和其他类似僵尸网络的提示。

InfectedSlur 感染

首先,检查并更改 IoT 设备上已存在的默认凭据。

如果您在环境中发现被认为容易受到攻击的设备,请尽可能将其隔离并调查是否可能遭到了入侵。

结论

在网络安全中使用蜜罐非常重要,因为这些策略性部署的诱饵系统 专门 用于引诱和检测恶意攻击者,让我们可以获得对攻击者的思维模式及其策略、技术和流程的宝贵见解。在不断变化的数字安全形势下,将蜜罐纳入网络安全策略中可构建出一个强大的工具,以提供威胁情报、实现提早检测以及持续改进防御措施。

由于蜜罐可模拟容易受到攻击的真实环境,因此可以说它们向防御者提供的知识都是最宝贵的知识。基于现实情况而不是恐惧、不确定和怀疑的防御实践可以提供更主动的策略。及时了解有关新出现的网络威胁的最新动态可以优化安全措施并增强整体恢复能力。

如果贵企业的环境无法保证进行完整的蜜罐设置,那么必须维持基本功能。 更改设备默认密码的重要性再怎么强调也不为过。 僵尸网络和勒索软件等威胁依赖于通常广为人知并且易于传播的默认密码。威胁越难以绕过默认密码,出现未授权访问和潜在安全入侵事件的可能性越低。您可以利用我们免费的开源入侵模拟平台来进行横向移动测试: Infection Monkey。

关注最新动态

Akamai 安全情报组将继续监控此类威胁并及时进行报告,以提高我们的客户和安全社区的整体安全意识。有关更多研究内容, 请关注我们的微信公众号,及时获取我们所掌握的最新情况。

对于 CISA、US-CERT 和 JPCERT 工作人员在我们向供应商报告这些漏洞上提供的帮助,Akamai SIRT 深表感谢。

![2023 年 8 月底,PasteBin 上名为 threat actor dump 文本片段展示了该集群中的多个 C2 域,包括“infectedchink[.]cat”(图 7)。](/site/zh/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)