제로데이를 통해 Mirai를 확산시키는 InfectedSlurs 봇넷

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

콘텐츠 경고: 이 멀웨어의 공격자는 스크린샷과 같이 파일명에 인종 비하와 기타 불쾌한 콘텐츠를 사용합니다. 이 캠페인은 현재 인터넷상에서 활발히 이루어지는 중이므로, 탐지율을 높이기 위해 내용을 수정하지 않았습니다.

핵심 요약

Akamai SIRT(보안 인텔리전스 대응팀)는 RCE(원격 코드 실행) 기능이 악용되는 제로데이 취약점 2개를 발견했습니다.

이 2가지 취약점은 벤더사에 보고되었습니다. 자세한 내용을 공개하기 전에 먼저 해당 벤더사로부터 영향을 받는 모델에 대한 업데이트와 패치 제공 여부 (2023년 12월 예상)를 기다리고 있습니다.

이러한 취약점은 DDoS(Distributed Denial-of-Service) 봇넷을 구축하는 데 활발히 악용되고 있습니다.

이 봇넷은 맞춤형 허니팟에서 2022년 말부터 Akamai SIRT가 모니터링하고 있는 장기 캠페인에 관여하고 있습니다. 이 봇넷은 널리 사용되는 멀웨어 계열인 Mirai를 활용합니다.

페이로드는 기본 관리자 인증정보가 있는 라우터와 NVR(Network Video Recorder) 디바이스를 표적으로 삼고, 성공하면 Mirai 변종을 설치합니다.

소개 및 발견

Akamai SIRT는 전 세계 여러 허니팟을 관리하여 고객사와 인터넷 전반에서 어떤 위협이 활발하게 악용되고 있는지 파악합니다. 2023년 10월 말, 당사 허니팟에 대해 거의 사용되지 않는 TCP 포트를 표적으로 삼는 활동이 조금씩 증가하는 것을 발견했습니다. 이 활동은 하루 20건으로 정점을 찍었다가 하루 평균 2~3건으로 줄어들었고, 아예 시도가 없는 날도 있었습니다.

2023년 11월 9일까지는 공격 표적이 되는 취약한 디바이스가 무엇인지 알려지지 않았습니다. 프로브는 빈도가 낮았으며, 먼저 POST 요청을 통해 인증을 시도한 후 성공하면 명령 인젝션을 악용하려는 것으로 보였습니다.

조사 결과 특정 HTTP 악용 경로와 표적 포트가 밝혀졌습니다. SIRT는 표적이 된 포트와 경로 조합에 대해 인터넷 전반에 걸친 스캔을 실시했습니다. 처음에는 이러한 결과를 통해 더 많은 의문이 생겼는데, 특히 이상한 HTTP 응답 서버 헤더가 눈에 띄었습니다. 이름과 버전 번호 모두 인터넷 속어에서 비롯되었기에, 처음에는 인터넷에서 프로필에 맞는 디바이스를 찾다가 발견한 디바이스가 허니팟이거나 장난이리라 생각했습니다.

페이로드 식별

식별된 디바이스의 랜딩 페이지에는 사용자 이름과 비밀번호 값이 처리를 위해 CGI 스크립트 백엔드에 게시되기 전에 클라이언트 측 암호화를 자바스크립트로 처리하는 스크립트가 포함되어 있습니다. 이 코드를 사용하여 암호화 프로세스를 반전시키고 관찰된 악용 페이로드 인증 시도에서 일반 텍스트 사용자 이름과 비밀번호 값을 얻을 수 있었습니다. 이를 통해 관찰된 페이로드가 아직 식별되지 않은 디바이스를 표적으로 삼고 있을 가능성이 높다는 사실을 파악했습니다.

시야를 넓혀 관련 디바이스를 살펴본 결과, 몇 가지 힌트를 더 찾을 수 있었습니다. 초기 포트 및 서비스 노출을 통해 RTSP(Real-Time Streaming Protocol)를 지원하고 "뷰어" 로그인을 제공하는 것으로 보아 CCTV/NVR/DVR/보안 카메라 디바이스로 추정할 수 있습니다. HTTPS가 활성화된 채로 인터넷에서 발견된 디바이스에서 특정 도메인을 가리키는 HTTPS 인증서 제목 줄의 추가 정보가 유출된 경우도 있었는데, 이를 추적한 결과 NVR 제조업체를 밝혀낼 수 있었습니다.

일부 NVR 제품의 매뉴얼과 문서를 검토한 결과, 악용 페이로드에서 관찰된 일반 텍스트 인증정보가 여러 제품과 회사에서 사용되는 흔한 기본값이라는 사실을 확인할 수 있었습니다. 특히 이 인증정보는 해당 제조업체의 여러 NVR 제품 매뉴얼에서 기본 관리 인증정보로 문서화되어 있습니다.

SIRT는 이 벤더사의 NVR 디바이스에 영향을 미친다고 알려진 CVE를 재빨리 확인했고, 인터넷에서 새로운 제로데이 악용이 활발하게 이루어지고 있다는 사실을 발견한 후 놀라움을 금치 못했습니다. 해당 벤더사는 책임 있는 공개 절차를 통해 2023년 12월에 배포 예정인 수정 사항을 개발 중이라고 알려왔습니다. 따라서 현재로서는 해당 벤더사의 이름을 공개하지 않지만, 커뮤니티에서 해당 벤더사의 네트워크를 확인할 수 있도록 블로그 게시물로 알리고 있습니다.

Akamai는 허니팟, 멀웨어, 봇넷 추적 로그를 통해 이 새로운 제로데이 악용을 활용하는 기본 봇넷을 구축한 캠페인에 대해 좀 더 자세히 살펴보기로 결정했습니다. 이러한 멀웨어 샘플을 유포하며 널리 활용되는 최신 제품을 살펴본 결과, 이 캠페인의 일부로 2차 제로데이 악용이 이루어지고 있다는 점을 확인했습니다.

이 두 번째 사례에서는 디바이스의 기본 관리 인증정보에 디바이스 모델 번호가 포함되어 있기 때문에 디바이스 식별이 훨씬 더 간편해졌습니다. 이 두 번째 디바이스는 호텔과 주거 응용을 위해 제작된 콘센트 기반 무선 LAN 라우터입니다. 두 번째 벤더사도 2023년 12월에 세부 정보를 공개할 계획입니다. 동일한 이유로 여기에서도 벤더사 이름을 공개하지 않습니다.

누가 어떤 영향을 받나요?

영향을 받는 것으로 추정되는 디바이스 모델과 버전에 대한 전체 보고서는 NVR 벤더사로부터 아직 받지 못했습니다. SIRT는 해당 NVR 벤더사가 약 100개의 NVR/DVR/IP 카메라 제품을 생산하는 것으로 추정하는데, 공개용 디바이스에서 버전 정보가 유출되지 않았기 때문에 피해 제품을 정확히 가려내기가 어렵습니다. 온라인 매뉴얼에 따르면, 여러 모델이 이 캠페인의 일부로 활용되는 기본 인증정보 쌍을 사용한다고 합니다.

라우터 벤더사에 대한 제로데이 악용은 단일 모델을 표적으로 삼은 것으로 보이지만, 영향을 받았을 가능성이 있는 하위 변형 모델 번호가 있습니다. 이는 두 번째 독립 모델로 여겨도 될 만큼 고유한 애플리케이션이라 할 수 있습니다. 그러나 해당 라우터 벤더사는 여러 스위치와 라우터를 생산하고 있습니다. JPCERT의 협조를 통해 일본 제조업체의 첫 번째 디바이스에 대한 악용이 확인되었지만, 전체 라인업에서 피해 모델이 해당 모델뿐인지는 확인되지 않았습니다. 악용된 기능은 매우 일반적인 기능이어서 여러 제품군에서 코드가 재사용되었을 가능성이 있습니다.

제한적인 정보뿐이지만, Akamai는 이러한 CVE가 인터넷에서 지속적으로 악용되고 있다는 사실을 커뮤니티에 알려야 한다고 생각했습니다. 보안팀 직원을 돕고자 책임감 있게 정보를 공개하는 것과 공격자 무리가 악용할 수 있는 정보를 과도하게 공유하는 것은 종이 한 장 차이입니다.

벤더사와 CERT가 책임감 있는 정보 공개, 패치 적용, 수정 작업이 제대로 이루어졌다고 확신하는 대로, 디바이스와 악용 페이로드 관련 추가 세부 정보와 심층적인 내용을 담은 후속 블로그 게시물을 올릴 계획입니다.

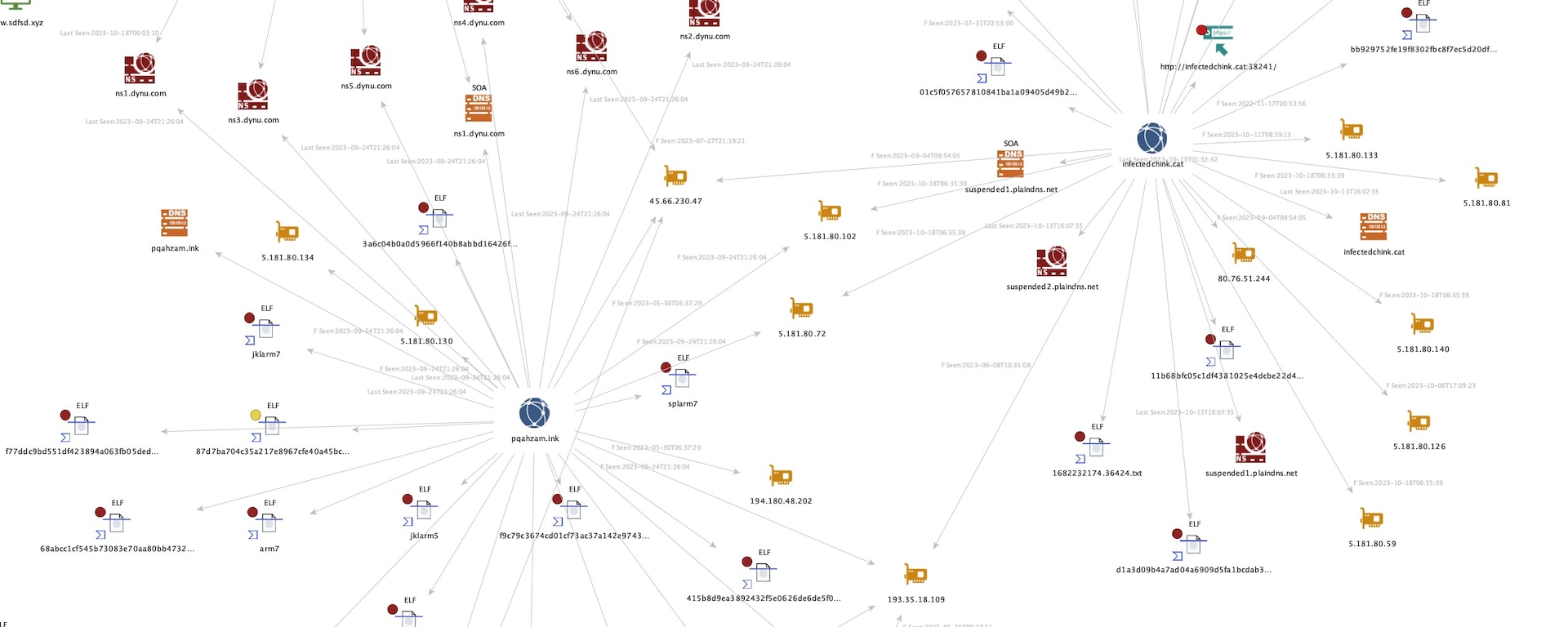

InfectedSlurs 봇넷

주로 Grand Theft Auto를 활용하여 IoT(사물 인터넷) 디바이스를 모집하고 악성 입찰을 수행하는 것으로 널리 알려진 구형 JenX Mirai 멀웨어 변종을 사용하는 것으로 보이는 Mirai 봇넷 활동 클러스터에서 파생된 활동입니다. IP 주소 레졸루션이 중복되고 인프라 변경 날짜가 정확히 일치하여 이 연결을 지원하는 명령 및 제어(C2) 도메인이 다수 발견되었습니다.

흥미롭게도 이러한 IP 주소 중 상당수는 C2 도메인 레졸루션 횟수가 제한되어 있습니다. 도메인이 수천 개의 다른 도메인을 호스팅하는 IP를 가리키는 것이 일반적이지만, 이 경우 많은 IP가 일반적으로 모두 해당 인프라에 속하는 몇 개의 다른 도메인만 가리키고 있었으며, 여러 도메인에서 처음 및 마지막 확인 날짜가 동시에 변경되는 경우가 많았습니다.

이 클러스터의 C2 도메인을 통해 배후의 개별적인 것에 대한 몇 가지를 알 수 있습니다. 명명 규칙에는 종종 인종적 별명, 불쾌한 언어 또는 일반적으로 부적절한 용어가 포함되어 있습니다. 다른 Mirai 변종과 마찬가지로 JenX Mirai 변종은 머신을 감염시킬 때 콘솔에 고유한 하드코딩 문자열을 출력합니다. 이 경우 일반적으로“저 테이블의 중국인 가족은 정말 많이 먹네”라는문구가 출력되는데, 이는 앞서 설명한 불쾌한 명명 규칙과 관련이 있을 수 있습니다. 이 콘솔 문자열과 함께 VirusTotal에서 제공되는 관련 JenX Mirai 멀웨어 샘플 중 하나는 C2 IP 주소 45.142.182[.]96에서 발생했으며, 도메인 iaxtpa[.]parody로 호출되었습니다(그림 1).

![이 콘솔 문자열과 함께 VirusTotal에서 사용할 수 있는 관련 JenX Mirai 멀웨어 샘플 중 하나는 C2 IP 주소 45.142.182[.]96에서 발생했으며, 도메인 iaxtpa[.]parody로 호출되었습니다(그림 1).](/site/ko/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) 그림 1: SHA256 해시가 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1인 멀웨어 샘플의 고유한 JenX Mirai 관련 콘솔 문자열

그림 1: SHA256 해시가 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1인 멀웨어 샘플의 고유한 JenX Mirai 관련 콘솔 문자열

C2 도메인

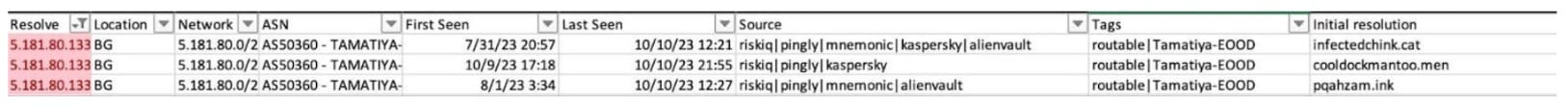

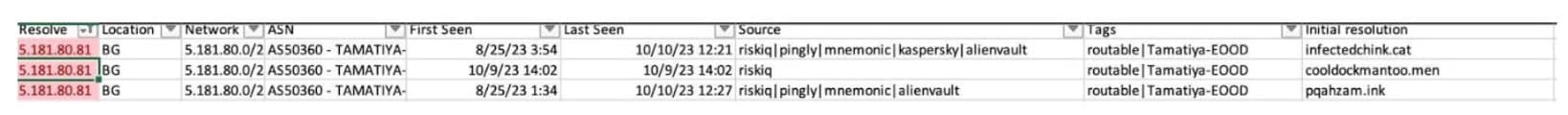

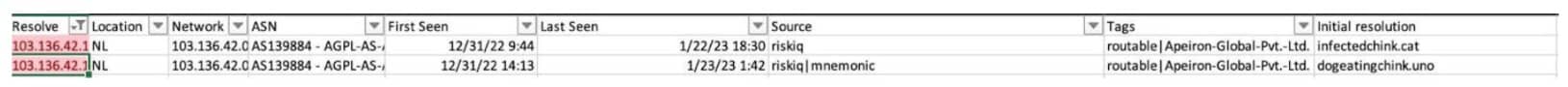

많은 C2 주소와 C2 도메인 레졸루션은 CIDR(Classless Inter-Domain Routing) 블록 5.181.80.0/24에 속하는 IP와 일치합니다(그림 2).

IP 레졸루션이 겹치는 일부 도메인 간에 정확한 시간과 날짜에 다른 IP로 변경되는 연결 증거가 추가로 발견되었습니다(그림 3 및 4).

연관된 추가 멀웨어 변종

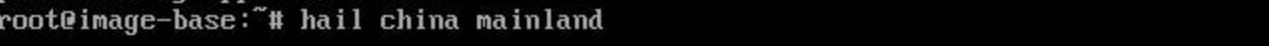

이 클러스터는 주로 JenX Mirai 변종을 사용하지만, hailBot Mirai 변종과 연결된 것으로 보이는 추가 멀웨어 샘플이 있었습니다. JenX는 주로‘jkxl’이라는파일 이름을 포함하지만, hailBot 추정 파일 이름에는‘skid’가포함되어 있습니다. 또한, 시스템을 훼손할 때 출력되는 콘솔 문자열‘hail china mainland’는hailBot의 고유 식별자 중 하나입니다(그림 5). Akamai가 캡처한 멀웨어 샘플 중 하나인 ‘skid.mpsl’은 실행 시 이 동일한 문자열을 콘솔에 출력하는 것이 관찰되었으며 VirusTotal에서 이를 확인할 수 있습니다. 이 샘플은 C2 서버 5.181.80[.]120에서 발생했으며, 도메인 이름 husd8uasd9[.]online으로 호출되었습니다.

그림 5: SHA256 해시가 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d인 멀웨어 샘플의 고유한 hailBot Mirai 관련 콘솔 문자열

그림 5: SHA256 해시가 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d인 멀웨어 샘플의 고유한 hailBot Mirai 관련 콘솔 문자열

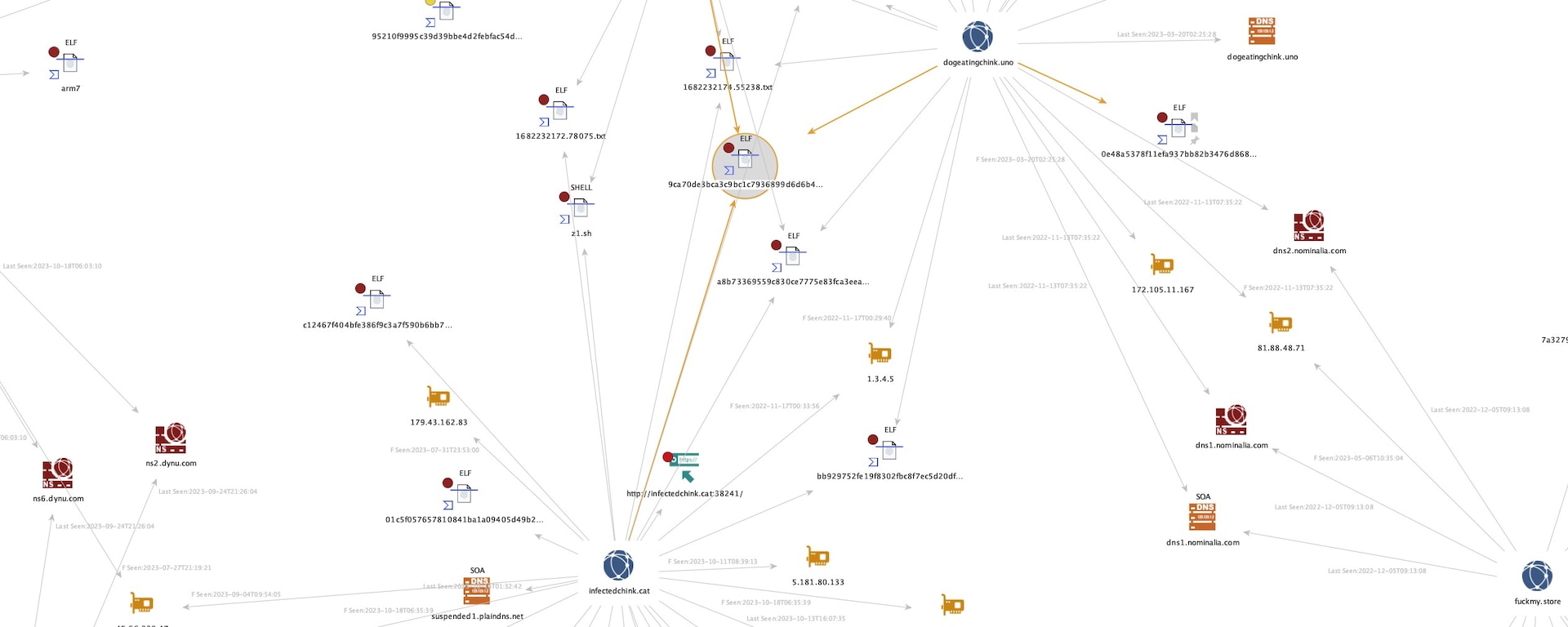

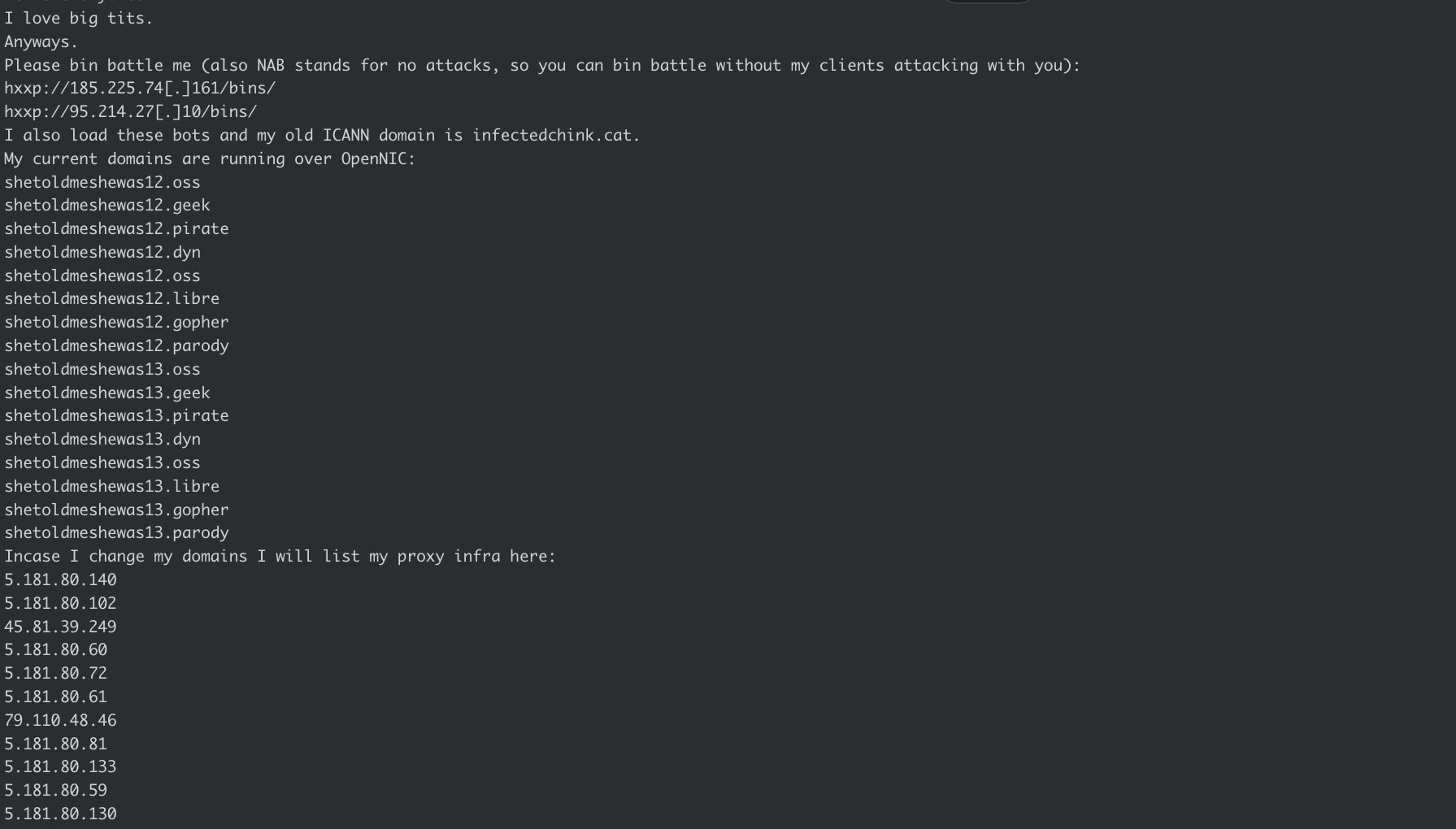

또한, 악명 높은 DDoS 마켓플레이스 채널인 DStatCC에서 삭제된 Telegram 사용자로부터 일부 C2 인프라에 대한 언급을 발견했습니다. 2023년 10월 11일, 이 사용자는 채팅에서 다른 사용자에게 자신을 “빈 배틀”하도록 요청하며 활동 클러스터와 일치하는 여러 C2 IP 주소와 도메인을 언급했습니다. 이 사용자는‘infectedchink[.]cat’도메인을 “오래된 ICANN 도메인”이라고 언급했으며, 현재 사용 중인 도메인은 “OpenNIC를 통해 실행되고 있다”고 주장했습니다. OpenNIC는 ICANN(Internet Corporation for Assigned Names and Numbers)에서 관리하지 않는 도메인에 대한 접속 권한을 제공하는 대체 DNS 네트워크입니다. 해당 채널의 후속 메시지에 따르면, 이 사용자는 해당 게시글을 올린 후 즉시 계정을 삭제했습니다.

이 게시물에 나열된 웹사이트에는 ‘.oss’, ‘.geek’, ‘.parody’ 등 다양한 TLD(Top-Level Domain)와 함께‘shetoldmeshewas12’또는‘shetoldmeshewas13’의똑같이 문제가 되는 명명 규칙이 포함되어 있었습니다. 또한, ‘프록시 인프라’라고 부른 IP 주소도 나열되었는데, 이 주소는 앞서 추적한 일부 C2 도메인과 CIDR 블록에서 확인된 레졸루션과 일치합니다(그림 6). 이 사용자는 자신이 보유한 봇의 스크린샷을 첨부하기도 했는데, 대부분 Telnet(9781개), Vacron(6791개), ntel(4877개), UTT-Bots(1515개) 봇이었습니다.

2023년 8월 말, PasteBin의 공격자 덤프에서 이 클러스터에‘infectedchink[.]cat’을비롯한 여러 C2 도메인이 표시되었습니다(그림 7). 이 게시글은 중국 보안 벤더사 Qi An Xin Technology 소속인 RedDrip Team의 공개 Twitter 프로필인 @RedDrip7에서 생성된 것으로 보입니다. 여기에서 C2 인프라가 2023년 5월에 러시아 뉴스 웹사이트를 표적으로 삼아 DDoS 공격을 감행한 것이 목격되었다고 보고했습니다. 사용된 C2 도메인, IP 주소, 해시, 포트는 모두 이 보고서에 나온 활동과 일치합니다.

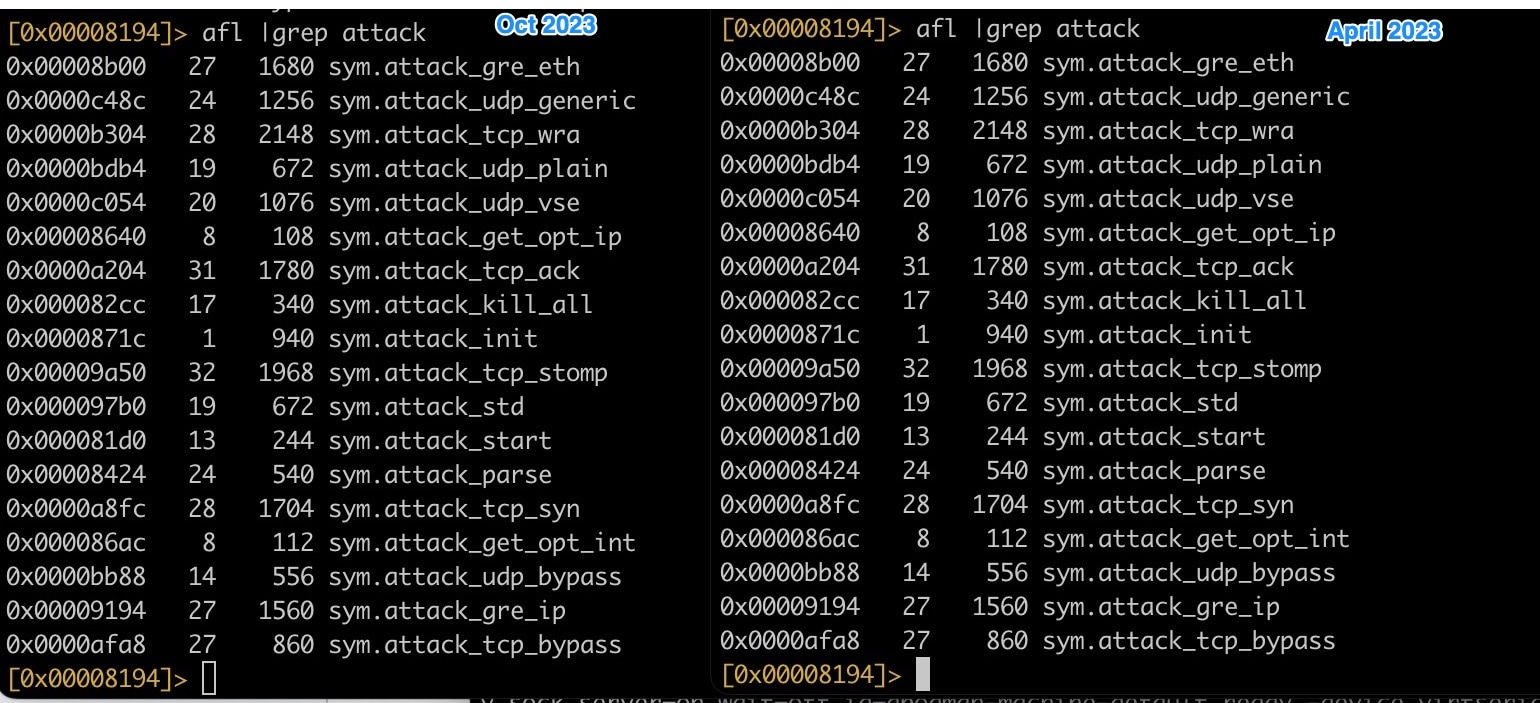

공격 기능은 원본 Mirai 봇넷과 흡사합니다. 이전 멀웨어(2023년 4월)와 이번 캠페인에 사용된 변종(2023년 10월)을 나란히 비교하면 동일한 메모리 위치에서 동일한 기능을 사용하는 것을 알 수 있습니다(그림 8). 이는 Mirai 코드가 크게 수정되지 않았음을 나타냅니다.

탐지

Akamai SIRT는 CISA/US-CERT 및 JPCERT와 협력하여 영향을 받는 디바이스를 벤더사에 알리고 있습니다. 벤더사가 패치를 배포할 시간이 있도록 전체 세부 내용을 공개하지 않기로 합의했지만, 취약점이 활발히 악용되고 있는 만큼 보안팀 직원이 환경에서 악용 시도와 감염 가능성을 파악할 수 있도록 Snort 및 YARA 룰을 제공하고 있습니다. 패치가 릴리스되면 이번 캠페인에 활용된 페이로드와 악용 정보를 자세히 담은 후속 블로그 게시글을 올릴 예정입니다.

Snort 룰

제로데이 페이로드 1

이 캠페인의 악용 시도를 탐지하는 데 사용됩니다.

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

제로데이 페이로드 2

이 캠페인의 악용 시도를 탐지하는 데 사용됩니다.

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

C2 트래픽

InfectedSlurs C2 인프라에 대한 네트워크 트래픽을 탐지하는 데 사용됩니다.

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Mirai 하트비트

이 캠페인은 Mirai를 활용하기 때문에 Mirai C2 통신 프로토콜 하트비트를 식별하는 간단한 Snort 룰을 포함하고 있습니다. 이 룰은 오탐률이 나타날 가능성이 높고 신뢰 수준이 낮아 제한적으로 사용해야 합니다.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

YARA 룰

InfectedSlurs 지원 스크립트

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

InfectedSlurs Mirai 바이너리

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

감염 징후

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

멀웨어 샘플

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

C2 도메인

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

방어

다른 위협에서와 마찬가지로 신속한 방어가 가장 중요합니다. InfectedSlurs와 기타 유사한 봇넷으로부터 보안을 지키기 위한 몇 가지 팁은 다음과 같습니다.

InfectedSlur 감염

가장 먼저 IoT 디바이스의 기본 인증정보를 확인하고 기본 인증정보가 있는 경우 변경합니다.

사용 중인 환경에서 취약해 보이는 디바이스를 발견하면 가능한 경우 격리하고 잠재적인 감염 가능성을 조사합니다.

DDoS 공격

CISA에서 제공하는 권장사항 을 평가하고 구현합니다.

중요한 서브넷과 IP 공간을 철저히 검사하여 효과적인 방어 제어 수단이 있는지 확인합니다.

지속적인 DDoS 보안 제어 수단을 기본 방어 레이어로 설정합니다. 그러면 시급한 통합의 필요성을 제한하고 인시던트 대응 담당자의 업무 부하를 줄일 수 있습니다.

네트워크 클라우드 방화벽을 통해 선제적으로 보안 제어 수단을 설정합니다. 이 외부 방화벽은 강력하고 쉽게 배포할 수 있으며 사용자 친화적인 툴로, 원치 않는 트래픽을 전역 및 중앙에서 효율적으로 차단하여 네트워크와 네트워크 내의 특정 표적을 보호합니다.

측면 이동 기회를 테스트하고 제거하여 전파를 제한하고 공격 발생 시 탐지 및 해결 시간을 단축합니다.

결론

사이버 보안에서는 허니팟을 활용해야 합니다. 전략적으로 배포된 이 미끼 시스템은 악성 공격자를 유인하고 탐지하도록 특별히 설계되어 공격자의 사고방식과 기법, 기술, 절차에 대한 귀중한 인사이트를 제공합니다. 사이버 보안 전략에 허니팟을 구현하면 끊임없이 진화하는 디지털 보안 환경에서 위협 인텔리전스, 조기 탐지, 방어 조치를 꾸준히 개선할 수 있습니다.

허니팟은 실제 취약한 환경을 에뮬레이션하므로, 허니팟이 보안팀 직원에게 제공할 수 있는 지식은 그야말로 가장 가치 있는 정보라고 할 수 있습니다. 두려움, 불확실성, 의심이 아닌 현실에 기반한 방어 조치는 선제적으로 대응할 수 있는 전략을 제공합니다. 새롭게 등장하는 사이버 위협의 최신 정보를 파악하면 보안 조치를 개선하고 전반적인 안정성을 강화할 수 있습니다.

기업의 환경에서 완전한 허니팟 설정을 보장할 수 없더라도 기본만큼은 유지해야 합니다. 디바이스의 기본 비밀번호를 변경하는 것의 중요성은 두말할 필요가 없습니다. 봇넷이나 랜섬웨어와 같은 위협은 널리 알려져 쉽게 접근할 수 있는 기본 비밀번호를 활용하여 전파됩니다. 위협이 확산되기 어려울수록 무단 접속과 잠재적인 보안 유출의 가능성은 줄어듭니다. 무료 오픈 소스 공격자 에뮬레이션 플랫폼인 Infection Monkey를 통해 측면 이동을 테스트해 보세요.

관심 유지

Akamai Security Intelligence Group은 고객사와 보안 커뮤니티 전반의 경각심을 고취하고자 이와 같은 위협을 계속해서 모니터링하고 보고서를 작성할 예정입니다. 더 많은 리서치를 확인하려면 X(구 Twitter)에서 Akamai를 팔로우해최신 정보를 받아보시기 바랍니다.

Akamai SIRT는 취약점을 벤더사에 보고하는 데 도움을 준 CISA, US-CERT, JPCERT의 직원들에게 감사의 말씀을 전합니다.

![2023년 8월 말, PasteBin의 공격자 덤프에서 이 클러스터에 ‘infectedchink[.]cat’을 비롯한 여러 C2 도메인이 표시되었습니다(그림 7).](/site/ko/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)