Le botnet InfectedSlurs propage Mirai via des attaques Zero Day

Commentaires éditoriaux et additionnels de Tricia Howard

AVERTISSEMENT RELATIF AU CONTENU : Les noms de fichiers qui apparaissent dans nos captures d'écran reflètent les insultes raciales et autres contenus choquants utilisés par les auteurs de ce logiciel malveillant. Cette campagne étant actuellement très active, nous avons fait le choix de ne pas les censurer afin d'en faciliter la détection.

Synthèse

L'équipe SIRT (Security Intelligence Response Team) d'Akamai a découvert deux vulnérabilités Zero Day incluant une fonctionnalité d'exécution de code à distance (RCE) exploitée « in the wild ».

Les deux vulnérabilités ont été signalées aux fournisseurs. Nous attendons de connaître la liste des modèles concernés et les correctifs apportés par ces fournisseurs (prévus pour décembre 2023) avant de publier des informations supplémentaires sur ce sujet.

Ces vulnérabilités sont activement exploitées « in the wild » pour construire un botnet DDoS (déni de service distribué) .

Le botnet participe à une campagne de longue date que l'équipe SIRT d'Akamai suit de près depuis fin 2022 sur ses honeypots personnalisés. Il exploite Mirai, la très célèbre famille de logiciels malveillants.

La charge utile cible les routeurs et les NVR (enregistreurs vidéo en réseau) avec les identifiants administrateur par défaut. Lorsque l'attaque aboutit, elle installe des variantes de Mirai.

Introduction et découverte

L'équipe SIRT d'Akamai gère plusieurs honeypots à travers le monde pour identifier les menaces qui exploitent activement les vulnérabilités de nos clients et d'Internet en général. À la fin du mois d'octobre 2023, nous avons remarqué une légère hausse de l'activité de nos honeypots ciblant un port TCP rarement utilisé. L'activité a débuté par une petite rafale, culminant à 20 tentatives par jour, avant de redescendre à une moyenne de deux à trois attaques par jour, entrecoupées de plusieurs journées sans la moindre tentative.

Jusqu'au 9 novembre 2023, les terminaux vulnérables ciblés étaient inconnus. Les tentatives, peu fréquentes, semblaient d'abord chercher à s'authentifier via une requête POST puis, si elles y parvenaient, tenter une exploitation par injection de commande.

L'enquête a révélé un chemin d'exploitation HTTP spécifique et un port ciblé. L'équipe SIRT a entrepris une analyse Internet afin de rechercher la combinaison port-chemin ciblée. Les premiers résultats n'ont fait que soulever de nouvelles questions, notamment au sujet d'un étrange en-tête de serveur de réponse HTTP. Comme le nom et le numéro de version dérivaient de l'argot d'Internet, nous avons d'abord supposé que les terminaux découverts « in the wild » correspondant au profil recherché étaient soit un honeypot, soit une plaisanterie.

Identification des charges utiles

Les pages de destination des terminaux identifiés contiennent un script qui gère le chiffrement côté client en JavaScript des valeurs de nom d'utilisateur et de mot de passe avant que ce code ne soit transmis pour traitement via une requête POST au backend de script CGI. En utilisant ce code, nous avons pu inverser le processus de chiffrement et obtenir des valeurs de nom d'utilisateur et de mot de passe en texte clair à partir des tentatives d'authentification des charges utiles d'exploitation observées. Nous avons ainsi pu comprendre que les charges utiles observées étaient susceptibles de cibler ces terminaux qu'il nous restait encore à identifier.

En examinant ces terminaux sous un angle plus large, nous avons pu trouver quelques indices supplémentaires sur nos observations. Les premières expositions de port et de service suggéraient la prise en charge du protocole RTSP (Real-Time streaming Protocol) et proposaient des connexions « Viewer », indiquant potentiellement un terminal de type système de vidéosurveillance/enregistreur vidéo en réseau/enregistreur vidéo numérique/caméra de surveillance. Dans certains cas, les terminaux trouvés « in the wild » sur lesquels le protocole HTTPS était activé présentaient une fuite d'informations au niveau de la ligne d'objet du certificat HTTPS, qui pointait vers un domaine spécifique dont nous avons pu remonter la trace jusqu'à un fabricant d'enregistreurs vidéo en réseau.

En examinant les manuels et la documentation de certains enregistreurs vidéo en réseau de ce fabricant, nous avons pu confirmer que les informations d'identification en texte brut observées dans la charge utile d'exploitation étaient couramment utilisées par défaut par de nombreux produits et entreprises, mais étaient aussi spécifiquement documentées par ce fabricant dans plusieurs manuels d'enregistreurs vidéo en réseau comme identifiants administrateur par défaut.

L'équipe SIRT a procédé à une vérification rapide des CVE connues pour affecter les enregistreurs vidéo en réseau de ce fabricant et a constaté, non sans surprise, qu'il s'agissait en fait d'une nouvelle vulnérabilité Zero Day activement exploitée « in the wild ». Dans le cadre du processus de divulgation responsable, le fournisseur nous a fait savoir qu'il travaillait à l'élaboration d'un correctif qui sera probablement déployé en décembre 2023. À cet effet, nous ne communiquerons pas le nom du fournisseur pour l'instant, mais nous publions cet article de blog afin d'encourager la communauté à vérifier ses réseaux.

Nous avons décidé d'observer de plus près la campagne visant à construire le botnet sous-jacent pour exploiter cette nouvelle vulnérabilité Zero Day, en consultant nos journaux de suivi de honeypot, de logiciels malveillants et de botnets. En examinant les nouvelles attaques qui propageaient ces échantillons de logiciels malveillants, nous avons identifié une deuxième vulnérabilité Zero Day également exploitée dans le cadre de cette campagne.

L'identification des terminaux dans ce deuxième cas s'est révélée bien plus simple, car les identifiants administrateur par défaut du terminal incluaient le numéro de modèle du terminal. Dans ce cas, il s'agissait d'un routeur LAN sans fil avec prise conçu pour les hôtels et les résidences. Ce deuxième fournisseur prévoit également de publier des informations à ce sujet en décembre 2023. Pour les mêmes raisons, nous ne divulguerons pas non plus son nom.

Qui est concerné et quels sont les terminaux affectés ?

Nous n'avons pas reçu de rapport complet du fabricant d'enregistreurs vidéo en réseau concernant les modèles et versions des terminaux concernés. L'équipe SIRT estime que ce dernier produit environ 100 modèles d'enregistreurs vidéo en réseau, d'enregistreurs vidéo numériques et de caméras IP. Tant qu'aucune information ne sera communiquée concernant les versions des terminaux destinés au public actuellement commercialisés, il est difficile de savoir exactement lesquels sont touchés ou non. Les manuels en ligne suggèrent que plusieurs modèles utilisent la paire d'informations d'identification par défaut utilisée dans le cadre de cette campagne.

L'exploitation Zero Day contre le fournisseur du routeur semble avoir ciblé un modèle unique, mais il existe un numéro de modèle de sous-variante susceptible d'être lui aussi affecté, qui pourrait être une application suffisamment unique pour être associée à un deuxième modèle indépendant. Le fournisseur du routeur produit plusieurs commutateurs et routeurs, cependant, et bien que le fabricant japonais ait confirmé l'exploitation du premier terminal via la coordination JPCERT, il n'a pas indiqué s'il s'agissait du seul modèle touché dans l'ensemble de sa gamme. La fonctionnalité exploitée est très courante, et il est possible que le code soit réutilisé dans tous les modèles de la gamme de produits.

Malgré des informations limitées sur ce sujet, nous avons estimé qu'il était de notre responsabilité d'alerter la communauté sur ces CVE actuellement exploitées « in the wild ». Entre une divulgation responsable d'informations visant à aider la communauté à se défendre et un partage excessif d'informations qui pourraient être exploitées par une multitude d'acteurs malveillants, la frontière est mince.

Nous prévoyons de publier dans ce blog un article ultérieur qui contiendra des informations supplémentaires et décrira plus en détail les terminaux concernés et les charges utiles d'exploitation dès que les fournisseurs et les CERT seront sûrs de leurs procédures de divulgation responsable, d'application de correctifs et de résolution du problème.

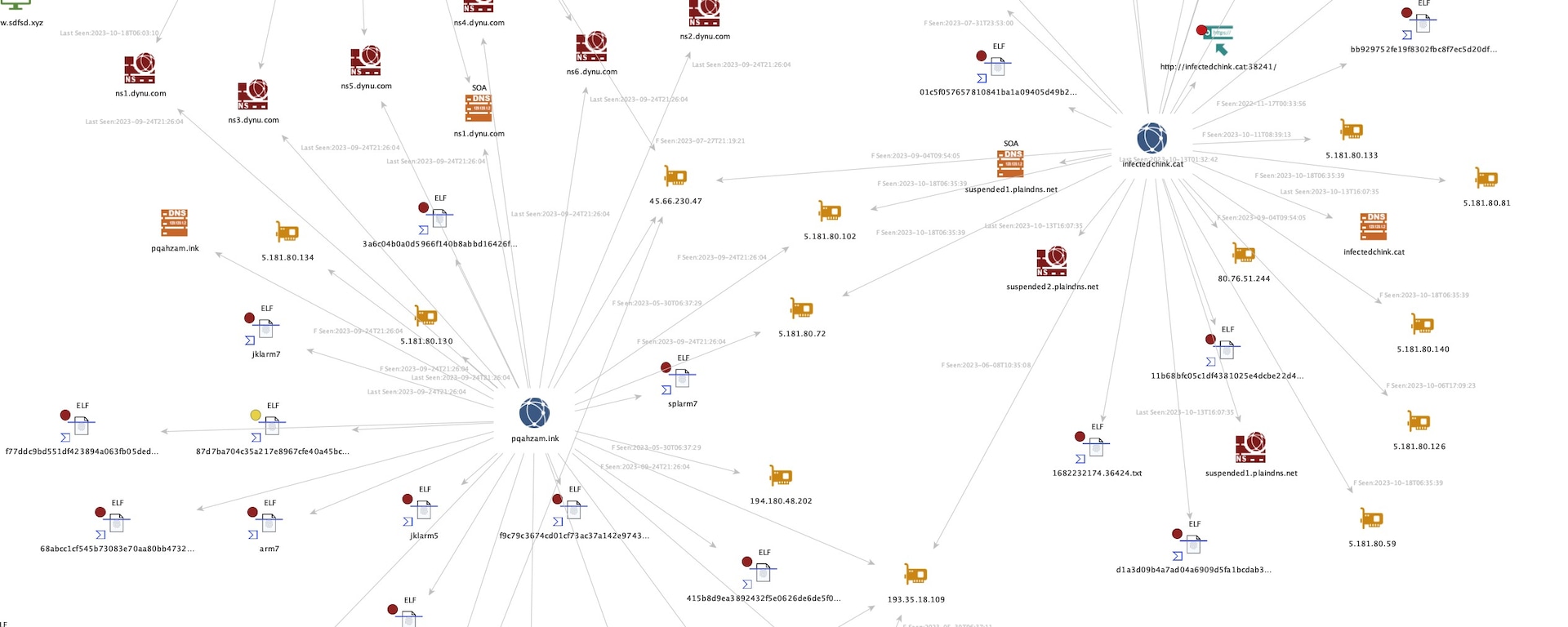

Le botnet InfectedSlurs

Cette activité est apparentée à un cluster d'activité de botnet Mirai qui semble utiliser principalement l'ancienne variante du logiciel malveillant JenX Mirai, rendue célèbre par l'utilisation de Grand Theft Auto pour recruter des terminaux IoT dans le but d'exécuter des ordres malveillants. Les équipes de sécurité ont identifié de nombreux domaines de commande et contrôle (C2) qui présentent des chevauchements au niveau de la résolution des adresses IP, ainsi que les mêmes dates de changement d'infrastructure pour cette connexion.

Fait intéressant, bon nombre de ces adresses IP ont un nombre limité de résolutions de domaine C2. Il est courant que les domaines pointent vers une adresse IP qui héberge des milliers d'autres domaines, mais, dans ce cas, beaucoup d'adresses IP pointaient seulement vers quelques domaines différents, appartenant tous à leur infrastructure, et leurs dates de première et dernière consultations changeaient souvent en même temps pour plusieurs domaines.

Les domaines C2 de ce cluster peuvent nous indiquer certaines choses sur les auteurs de cette menace : les conventions de nommage contenaient souvent des épithètes racistes et des termes offensants ou généralement inappropriés. La variante JenX Mirai, comme beaucoup de variantes de Mirai, imprime une chaîne unique codée en dur sur la console lors de la compromission d'une machine. Dans ce cas, elle imprime généralement une chaîne du type« Je parie que les Chinois assis à la table d'à côté s'en sont mis plein le ventre »,un sentiment qui peut être lié aux conventions de nommage peu recommandables décrites précédemment. L'un des échantillons de logiciels malveillants JenX Mirai associés, disponible sur VirusTotal avec cette chaîne sur la console, provenait de l'adresse IP C2 45.142.182[.]96, et renvoyait au domaine iaxtpa[.]parody (Figure 1).

![L'un des échantillons de logiciels malveillants JenX Mirai associés, disponibles sur VirusTotal avec cette chaîne sur la console, provenait de l'adresse IP C2 45.142.182[.]96, et renvoyait au domaine iaxtpa[.]parody (Figure 1).](/site/fr/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) Figure 1 : Chaîne de console unique liée à JenX Mirai, provenant d'un échantillon de logiciel malveillant avec le hachage SHA256 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Figure 1 : Chaîne de console unique liée à JenX Mirai, provenant d'un échantillon de logiciel malveillant avec le hachage SHA256 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Domaines C2

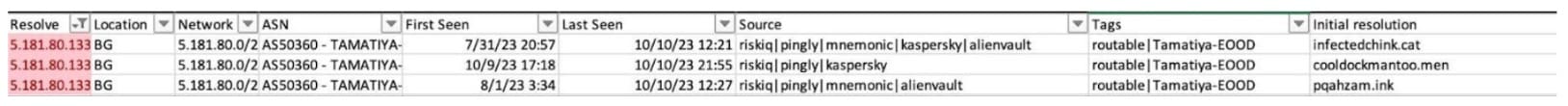

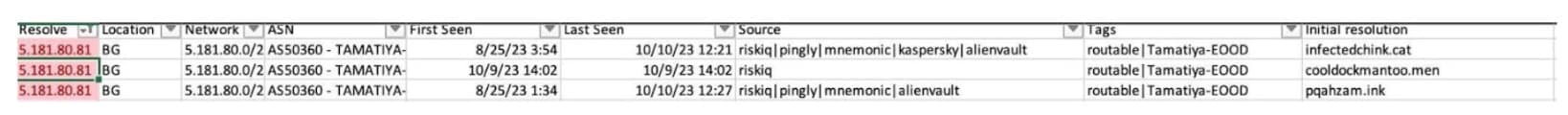

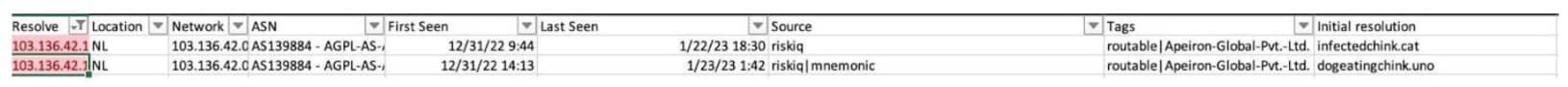

De nombreuses adresses C2 et résolutions de domaine C2 correspondent à des adresses IP relevant du bloc CIDR (Classless Inter-Domain Routing) 5.181.80.0/24 (Figure 2).

D'autres éléments prouvent l'existence de liens entre certains des domaines où la résolution des adresses IP se chevauchait, changeant d'adresse exactement aux mêmes date et heure (Figures 3 et 4).

Autres variantes de logiciels malveillants associées

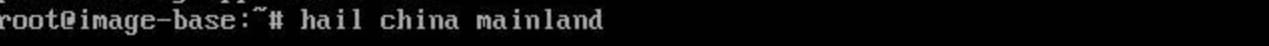

Bien que ce cluster utilise principalement la variante JenX Mirai, d'autres échantillons de logiciels malveillants semblent être liés à la variante hailBot de Mirai. Alors que JenX contenait principalement le nom de fichier« jkxl »,les noms de fichiers hailBot supposés contenaient« skid ». En outre, l'un des identifiants uniques utilisés pour hailBot est la chaîne de console« hail china mainland »imprimée lorsqu'un système est compromis (Figure 5). L'un des échantillons de logiciels malveillants que nous avons interceptés, nommé « skid.mpsl », fait écho à cette même chaîne sur la console au moment de l'exécution et est observé sur VirusTotal. Cet exemple provient du serveur C2 5.181.80[.]120 et envoie un appel au nom de domaine husd8uasd9[.]online.

Figure 5 : Chaîne de console unique liée à la variante hailBot de Mirai, provenant d'un échantillon de logiciel malveillant avec le hachage SHA256 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

Figure 5 : Chaîne de console unique liée à la variante hailBot de Mirai, provenant d'un échantillon de logiciel malveillant avec le hachage SHA256 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

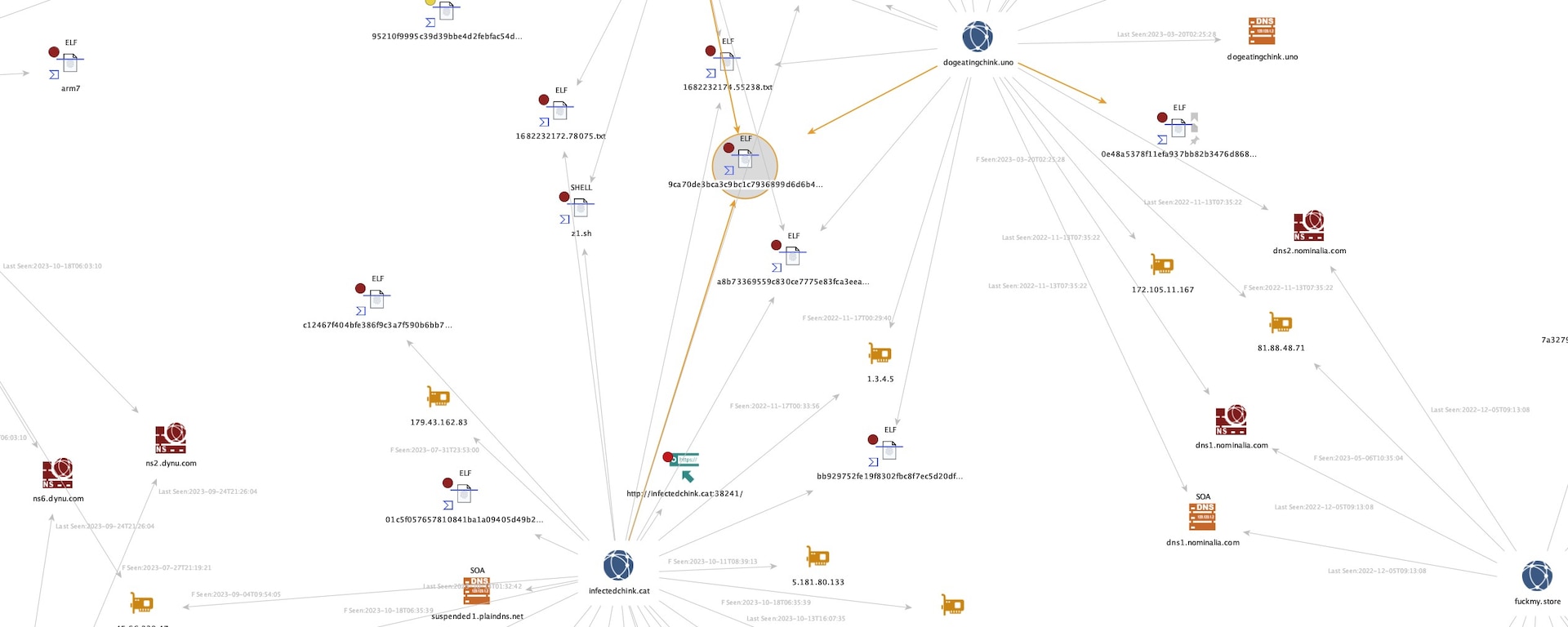

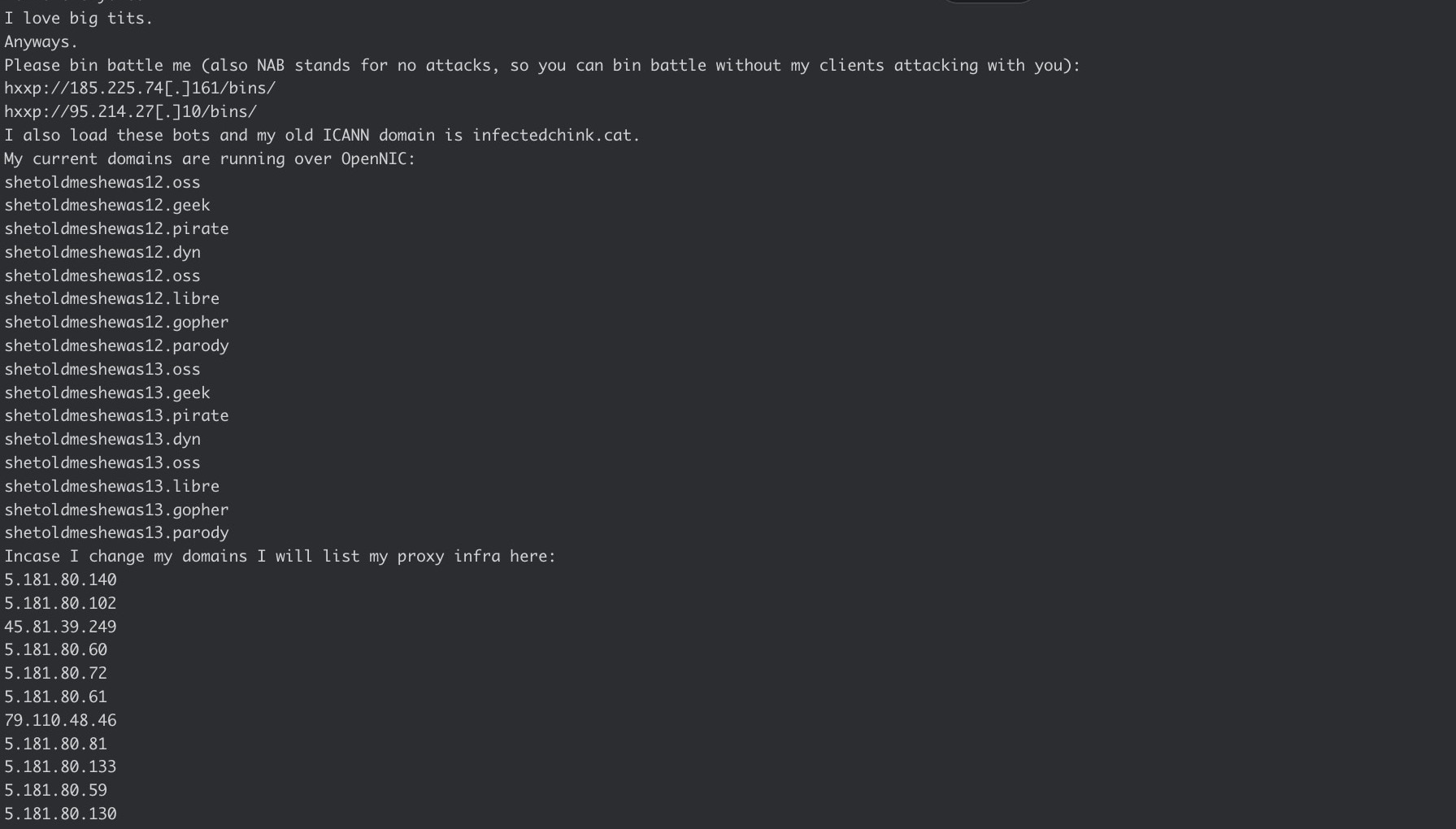

De plus, certaines infrastructures C2 ont été mentionnées par un utilisateur de Telegram (dont le profil a été supprimé) dans le célèbre canal du Marketplace DDoS DStatCC. Le 11 octobre 2023, l'utilisateur a demandé à d'autres utilisateurs du chat de mener avec lui une « bin battle » et a référencé plusieurs adresses IP C2 et domaines qui correspondent à ce cluster d'activité. L'utilisateur a fait référence au domaine« infectedchink[.]cat »comme étant son « ancien domaine ICANN », précisant que ses domaines actuels « tournent sur OpenNIC », un réseau DNS alternatif qui fournit un accès aux domaines non administrés par l'ICANN (Internet Corporation for Assigned Names and Numbers). Selon les messages publiés par la suite sur ce canal, l'utilisateur a immédiatement supprimé son compte après ce post.

Les sites Web énumérés dans le post contenaient des conventions de nommage tout aussi troublantes,« shetoldmeshewas12 »ou« shetoldmeshewas13 »,avec différents domaines de premier niveau (TLD) tels que « .oss », « .geek » et « .parody ». L'utilisateur a également énuméré les adresses IP de son « infra proxy », qui correspondent aux résolutions vues précédemment pour certains des domaines C2 et le bloc CIDR que nous avons suivis (Figure 6). De plus, il a joint une capture d'écran des bots qu'il possède, la majorité étant Telnet (9 781 bots), Vacron (6 791 bots), ntel (4 877 bots) et UTT-Bots (1 515 bots).

Fin août 2023, un dump d'acteurs malveillants sur PasteBin a montré plusieurs des domaines C2 dans ce cluster, notamment« infectedchink[.]cat »(Figure 7). Ce post semble être dérivé de @RedDrip7, le profil X public de l'équipe RedDrip qui fait partie de Qi An Xin Technology, un fournisseur chinois de solutions de sécurité. Cette dernière a indiqué que cette infrastructure C2 avait ciblé un site d'informations russe par une attaque DDoS en mai 2023. Les domaines C2, les adresses IP, les hachages et les ports utilisés correspondent tous à l'activité de ce rapport.

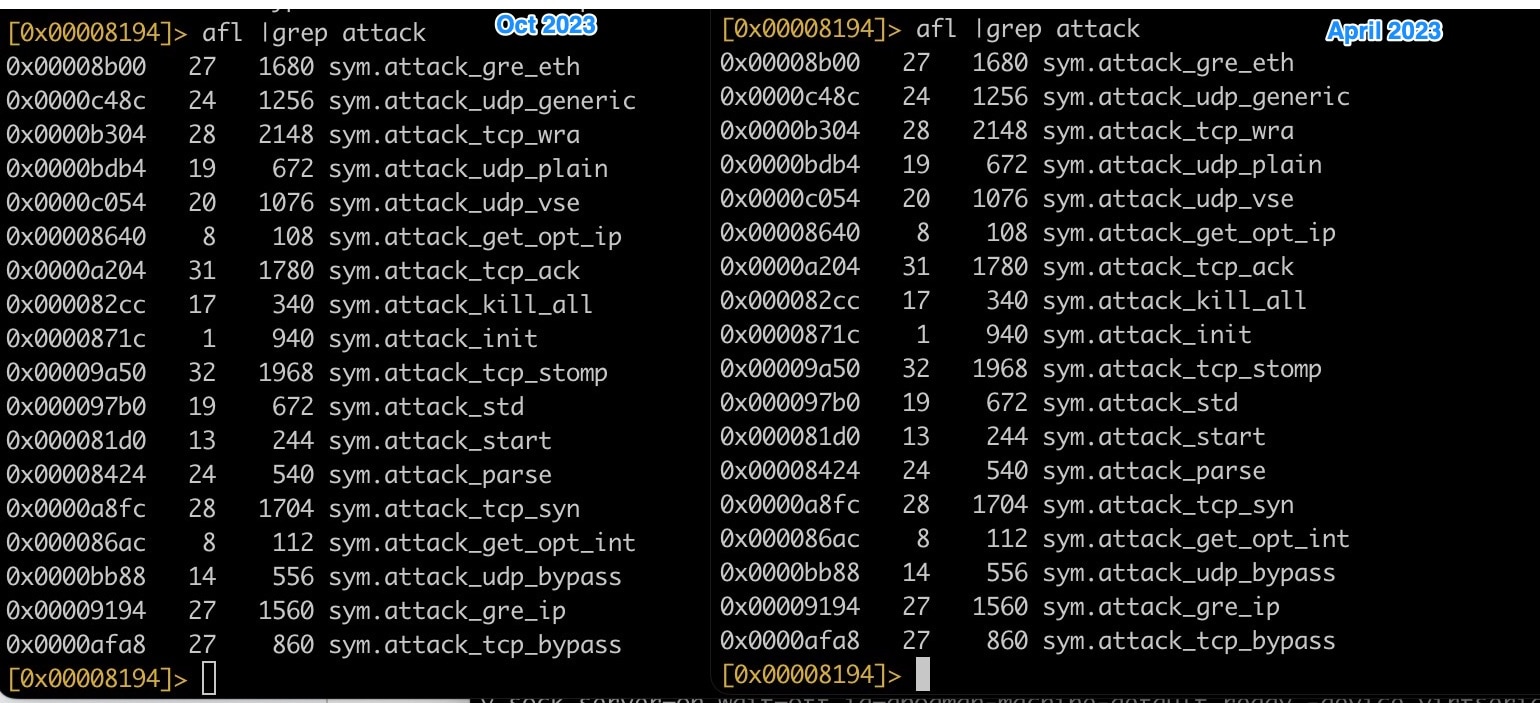

Les fonctions d'attaque sont assez similaires au botnet Mirai d'origine. Une comparaison juxtaposée entre les anciens programmes malveillants (avril 2023) et la variante utilisée dans cette campagne (octobre 2023) révèle des fonctions identiques aux mêmes emplacements de la mémoire (Figure 8). Cela signifie que le code Mirai n'a été que très peu modifié, voire pas du tout.

Détection

L'équipe SIRT d'Akamai collabore avec les organismes CISA/US-CERT et JPCERT pour informer les fournisseurs des terminaux concernés. Nous avons accepté de ne pas publier tous les détails pour laisser au fournisseur le temps de déployer des correctifs, mais étant donné que ces vulnérabilités sont activement exploitées, nous fournissons des règles Snort et YARA pour aider les défenseurs à identifier les tentatives d'exploitation et les infections possibles dans leurs environnements. Une fois que les correctifs auront été publiés, nous publierons dans le blog un article qui décrira plus en détail les exploitations et les charges utiles utilisées dans cette campagne.

Règles Snort

Charge utile Zero Day 1

Utilisée pour détecter les tentatives d'exploitation par cette campagne

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

Charge utile Zero Day 2

Utilisée pour détecter les tentatives d'exploitation par cette campagne

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

Trafic C2

Utilisé pour détecter le trafic réseau vers l'infrastructure InfectedSlurs C2

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Pulsation Mirai

Comme cette campagne utilise Mirai, nous proposons une règle Snort simple qui tentera d'identifier les pulsations du protocole de communication Mirai C2. Il est fort probable que cette règle génère de faux positifs, c'est pourquoi il est important de l'utiliser avec parcimonie, sans s'y fier outre mesure.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

Règles YARA

InfectedSlurs prenant en charge les scripts

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

Fichiers binaires InfectedSlurs Mirai

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

Indicateurs d'infection

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

Échantillons de logiciels malveillants

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

Domaines C2

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

Atténuation

Comme pour toute menace, il est primordial de prendre rapidement des mesures d'atténuation. Voici quelques conseils pour se protéger d'InfectedSlurs et d'autres botnets similaires.

Infections InfectedSlur

Commencez par vérifier si vos terminaux IoT contiennent des informations d'identification par défaut et modifiez-les, le cas échéant.

Si vous pensez que vos environnements présentent des terminaux vulnérables, isolez-les si possible et recherchez tout indicateur de compromission potentielle.

Attaques DDoS

Évaluez et appliquez les recommandations fournies par la CISA.

Examinez rigoureusement les sous-réseaux et espaces d'adresses IP critiques pour confirmer l'existence de contrôles d'atténuation efficaces.

Établissez des contrôles de sécurité DDoS continus comme couche principale de défense. Cela vous évitera de réaliser une intégration dans l'urgence, tout en allégeant la charge de travail des équipes chargées d'intervenir en cas d'incident.

Configurez des contrôles de sécurité proactifs via un pare-feu cloud réseau. Ce pare-feu externe est un outil puissant, facile à déployer et à utiliser, qui bloque efficacement le trafic indésirable à l'échelle mondiale et centrale afin de protéger vos réseaux et les cibles spécifiques qu'ils renferment.

Testez et supprimez toute opportunité de mouvement latéral pour limiter la propagation et réduire le temps de détection et de correction en cas d'attaque.

Conclusion

L'utilisation de honeypots est essentielle en matière de cybersécurité. Ces systèmes de leurre stratégiquement déployés, spécifiquement conçus pour attirer et détecter les acteurs malveillants, nous donnent un aperçu inestimable de l'état d'esprit des hackers et des tactiques, techniques et procédures qu'ils utilisent. L'intégration de honeypots dans une stratégie de cybersécurité est un outil efficace pour établir une veille stratégique sur les menaces, favoriser la détection précoce et garantir l'amélioration continue des mesures défensives dans un monde de la sécurité digitale en constante évolution.

Comme les honeypots simulent des environnements vulnérables de la vie réelle, les connaissances qu'ils peuvent apporter sont inestimables pour les personnes qui cherchent à se protéger. Les méthodes de défense basées sur la réalité (plutôt que sur la peur, l'incertitude et le doute) créent une stratégie bien plus proactive. Le fait de s'informer sur les cybermenaces émergentes permet d'affiner les mesures de sécurité et d'améliorer la résilience globale.

Si l'environnement de votre organisation ne justifie pas une configuration complète de type honeypot, il est impératif de respecter les bonnes pratiques élémentaires. Nous n'insisterons jamais assez sur l'importance de modifier le mot de passe par défaut d'un terminal. Les menaces telles que les botnets et le ransomware reposent sur des mots de passe par défaut qui sont souvent largement connus et facilement accessibles pour en faciliter la propagation. Plus il est difficile pour une menace de se déplacer, moins il y a de risques d'accès non autorisé et de failles de sécurité potentielles. Vous pouvez tester le mouvement latéral à l'aide de notre plateforme d'émulation proactive des menaces open-source et gratuite, Infection Monkey.

Restez à l'écoute

Le groupe Security Intelligence d'Akamai continuera à surveiller ces menaces et à les signaler afin de sensibiliser nos clients et la communauté en général. Pour accéder à d'autres recherches, suivez-nous sur X(ex-Twitter) pour connaître les dernières actualités.

L'équipe SIRT d'Akamai tient à remercier les employés de CISA, US-CERT et JPCERT pour avoir signalé ces vulnérabilités aux fournisseurs.

![Fin août 2023, un dump d'acteurs malveillants sur PasteBin a montré plusieurs des domaines C2 dans ce cluster, notamment « infectedchink[.]cat » (Figure 7).](/site/fr/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)