Botnet InfectedSlurs espalha Mirai através de ataques de dia zero

Comentários editoriais e adicionais por Tricia Howard

AVISO DE CONTEÚDO: Os agentes de ameaça responsáveis por esse malware usam insultos raciais e outros conteúdos ofensivos como nomes de arquivo que aparecem em nossas capturas de tela. Nós não os redigimos na tentativa de aumentar a detecção, já que essa campanha está atualmente em circulação.

Resumo executivo

A SIRT (equipe de resposta de inteligência de segurança) da Akamai identificou duas vulnerabilidades de dia zero com a funcionalidade de RCE (execução remota de código) exploradas em ambientes reais.

As duas vulnerabilidades foram relatadas aos fornecedores. Estamos aguardando atualizações sobre os modelos afetados e a disponibilidade de patches desses fornecedores (previstas para dezembro de 2023) antes de divulgarmos mais detalhes.

Essas vulnerabilidades estão sendo ativamente exploradas em ambientes reais para criar um botnet de DDoS (negação de serviço distribuída) .

O botnet está envolvido em uma campanha de longo prazo que a SIRT da Akamai vem monitorando desde o final de 2022 em nossos honeypots personalizados. Ele utiliza a família popular de malware Mirai.

A carga útil visa roteadores e dispositivos NVR (gravador de vídeo em rede) com credenciais de administrador padrão e, quando consegue, instala variantes do Mirai.

Introdução e descoberta

A SIRT da Akamai gerencia vários honeypots em todo o mundo para descobrir quais ameaças estão explorando ativamente nossos clientes e a Internet em geral. No final de outubro de 2023, notamos um pequeno aumento de atividade em nossos honeypots visando uma porta TCP raramente usada. A atividade começou com um pequeno surto, chegando a 20 tentativas por dia e, em seguida, diminuiu para uma média de dois a três por dia, com alguns dias sem nenhuma tentativa.

Até 9 de novembro de 2023, desconhecia-se os dispositivos vulneráveis que eram atacados. As sondas eram de baixa frequência e pareciam tentar primeiro uma autenticação por meio de solicitação POST e, se tivessem sucesso, tentavam uma exploração de injeção de comando.

A investigação revelou um caminho de exploração HTTP específico e uma porta visada. A SIRT realizou uma verificação em toda a Internet para a combinação de caminho e porta visada. Inicialmente, esses resultados geraram mais dúvidas, principalmente sobre um cabeçalho estranho do Servidor de resposta HTTP. Como o nome e o número da versão têm origem em gírias da Internet, presumiu-se, a princípio, que os dispositivos descobertos em ambientes reais que se encaixavam no perfil que estávamos procurando deviam ser um honeypot ou uma piada.

Identificação de cargas úteis

Nas páginas de destino dos dispositivos identificados, é incluído um script que lida com a criptografia em JavaScript do lado do cliente dos valores de nome de usuário e senha antes de serem enviados via POST ao back-end de script CGI para processamento. Ao usarmos esse código, conseguimos reverter o processo de criptografia e obter valores de nome de usuário e senha em texto simples das tentativas de autenticação das cargas úteis de exploit observadas. Isso nos ajudou a identificar que as cargas úteis observadas provavelmente estavam visando esses dispositivos que ainda não haviam sido identificados.

Quando analisamos esses dispositivos sob uma perspectiva mais ampla, pudemos encontrar mais indícios do que estávamos vendo. Exposições iniciais de porta e de serviço sugeriram suporte ao RTSP (protocolo de transmissão em tempo real) e ofereceram logins de "Visualizador", sugerindo um dispositivo de câmera de segurança CCTV/NVR/DVR. Em alguns casos, os dispositivos encontrados com HTTPS habilitado tinham vazamento de informações adicionais da linha de assunto do certificado HTTPS que nos apontavam para um domínio específico, que rastreamos até um fabricante de NVR.

Ao examinar manuais e documentação de algumas de suas ofertas de NVR, conseguimos confirmar que as credenciais em texto simples observadas na carga útil de exploit são um padrão comum, que já foi visto em muitos produtos e empresas, mas são especificamente documentadas por esse fabricante em vários manuais de produtos NVR como credenciais administrativas padrão.

A SIRT fez uma rápida busca por CVEs conhecidos por impactar os dispositivos NVR desse fornecedor e ficou surpresa ao descobrir que estávamos diante de um novo exploit de dia zero que estava sendo ativamente utilizado em ambientes reais. Por meio do processo de divulgação responsável, o fornecedor nos comunicou que está trabalhando em uma correção que provavelmente será implantada em dezembro de 2023. Por isso, estamos ocultando o nome do fornecedor por enquanto, mas disponibilizamos este blog para que a comunidade possa verificar suas redes.

Decidimos observar mais de perto a campanha que estava criando o botnet subjacente que estava aproveitando esse novo exploit de dia zero, voltando para nossos registros de rastreamento de botnet, honeypot e malware. Ao analisar os novos acessos que estavam espalhando essas amostras de malware, identificamos um segundo exploit de dia zero que também estava sendo utilizado como parte desta campanha.

A identificação do dispositivo nessa segunda instância ficou muito mais simples, pois as credenciais administrativas padrão do dispositivo incluíam o número do modelo do dispositivo. Este segundo dispositivo é um roteador LAN sem fio que utiliza tomada criado para hotéis e aplicações residenciais. O segundo fornecedor também pretende divulgar detalhes em dezembro de 2023. Pelos mesmos motivos, também não estamos divulgando o nome do fornecedor aqui.

Quem e o que é afetado?

Nós não recebemos um relatório completo do fornecedor de NVR sobre os modelos e versões de dispositivos que se acredita serem afetados. A SIRT estima que o fornecedor de NVR produz cerca de 100 produtos de câmera NVR/DVR/IP. Sem o vazamento de informações sobre a versão de dispositivos voltados para o público, é difícil saber exatamente quais são e quais não são afetados. Manuais online sugerem que vários modelos usam o par de credenciais padrão que está sendo utilizado como parte desta campanha.

O exploit de dia zero contra o fornecedor do roteador parece ter visado um único modelo, mas há um número de modelo subvariante que provavelmente também foi afetado, o que pode ser uma aplicação suficientemente exclusiva para ser considerada um segundo modelo independente. No entanto, o fornecedor do roteador produz vários switches e roteadores e, embora o exploit tenha sido confirmado no primeiro dispositivo pelo fabricante japonês por meio da coordenação JPCERT, não foi informado se esse foi o único modelo afetado em sua linha total. O recurso que está sendo explorado é muito comum, e é possível que haja reutilização de código entre as ofertas de linha de produtos.

Embora essas informações sejam limitadas, sentimos que era nossa responsabilidade alertar a comunidade sobre a contínua exploração desses CVEs em ambientes reais. Há uma linha tênue entre a divulgação responsável de informações para ajudar os defensores e o compartilhamento excessivo de informações que podem viabilizar ainda mais ataques por inúmeros agentes de ameaça.

Planejamos publicar uma postagem de acompanhamento no blog, com detalhes adicionais e uma cobertura mais profunda dos dispositivos e cargas úteis de exploits assim que os fornecedores e CERTs se sentirem seguros de que os processos relacionados à divulgação responsável, à aplicação de patches e à correção foram concluídos.

O botnet InfectedSlurs

Essa atividade deriva de um cluster de atividades de botnet Mirai que parece usar principalmente a variante mais antiga de malware JenX Mirai, que ficou famosa por utilizar o Grand Theft Auto para recrutar dispositivos de Internet das coisas (IoT) para fazer lances mal-intencionados. Foram identificados muitos domínios de comando e controle (C2) que têm sobreposições na resolução de endereço IP, bem como as mesmas datas exatas para alterações de infraestrutura, que suportam essa conexão.

Curiosamente, muitos desses endereços IP têm um número limitado de resoluções de domínio de C2. É comum que os domínios apontem para um IP que hospeda milhares de outros domínios, mas, nesse caso, muitos dos IPs estavam apontando apenas para alguns domínios diferentes, geralmente todos pertencentes à sua infraestrutura, com alteração frequente das datas da primeira e da última visualização ao mesmo tempo em vários domínios.

Os domínios de C2 neste cluster podem nos dizer algumas coisas sobre o(s) indivíduo(s) por trás disso: As convenções de nomenclatura muitas vezes continham insultos raciais, linguagem ofensiva ou termos inadequados em geral. A variante JenX Mirai, tal como muitas variantes do Mirai, grava uma string codificada exclusiva no console ao comprometer uma máquina. Nesse caso, ela normalmente grava: "Nossa, aquela família chinesa na outra mesa certamente comeu demais", um sentimento que pode estar ligado às convenções de nomenclatura desagradáveis descritas anteriormente. Uma das amostras de malware JenX Mirai associadas disponível no VirusTotal com essa string de console veio do endereço IP C2 45.142.182[.]96 e fez chamadas para o domínio iaxtpa[.]parody (Figura 1).

![Uma das amostras de malware JenX Mirai associadas disponíveis no VirusTotal com essa string de console veio do endereço IP de C2 45.142.182[.]96 e fez chamadas para o domínio iaxtpa[.]parody (Figura 1).](/site/pt/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) Fig. 1: String de console exclusiva relacionada ao JenX Mirai obtida de uma amostra de malware com o hash SHA256 de ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Fig. 1: String de console exclusiva relacionada ao JenX Mirai obtida de uma amostra de malware com o hash SHA256 de ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Domínios de C2

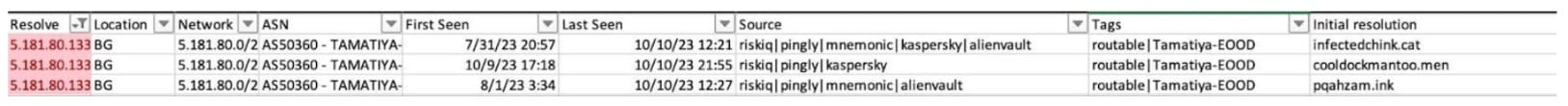

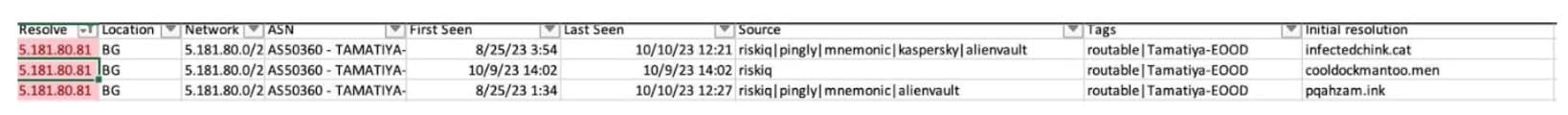

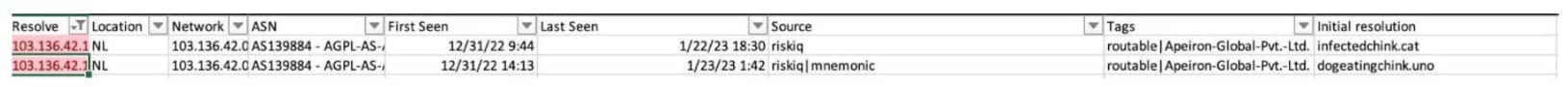

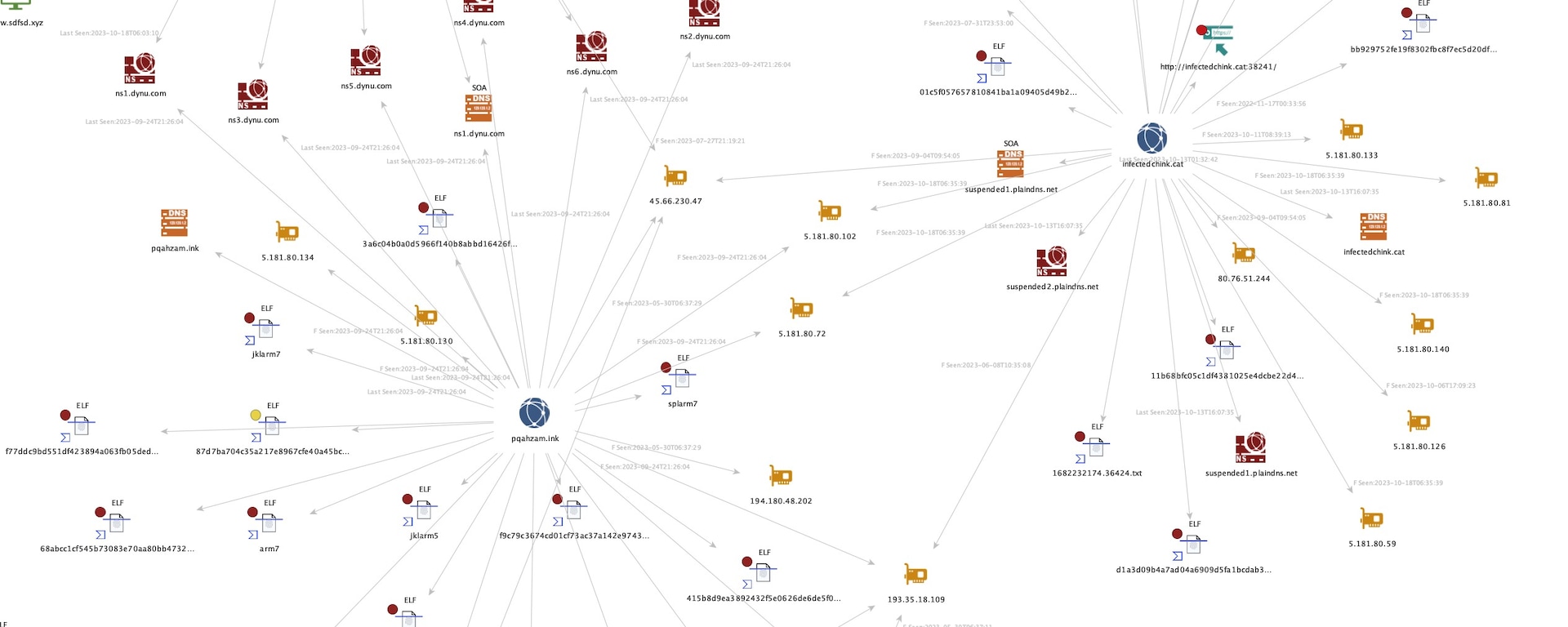

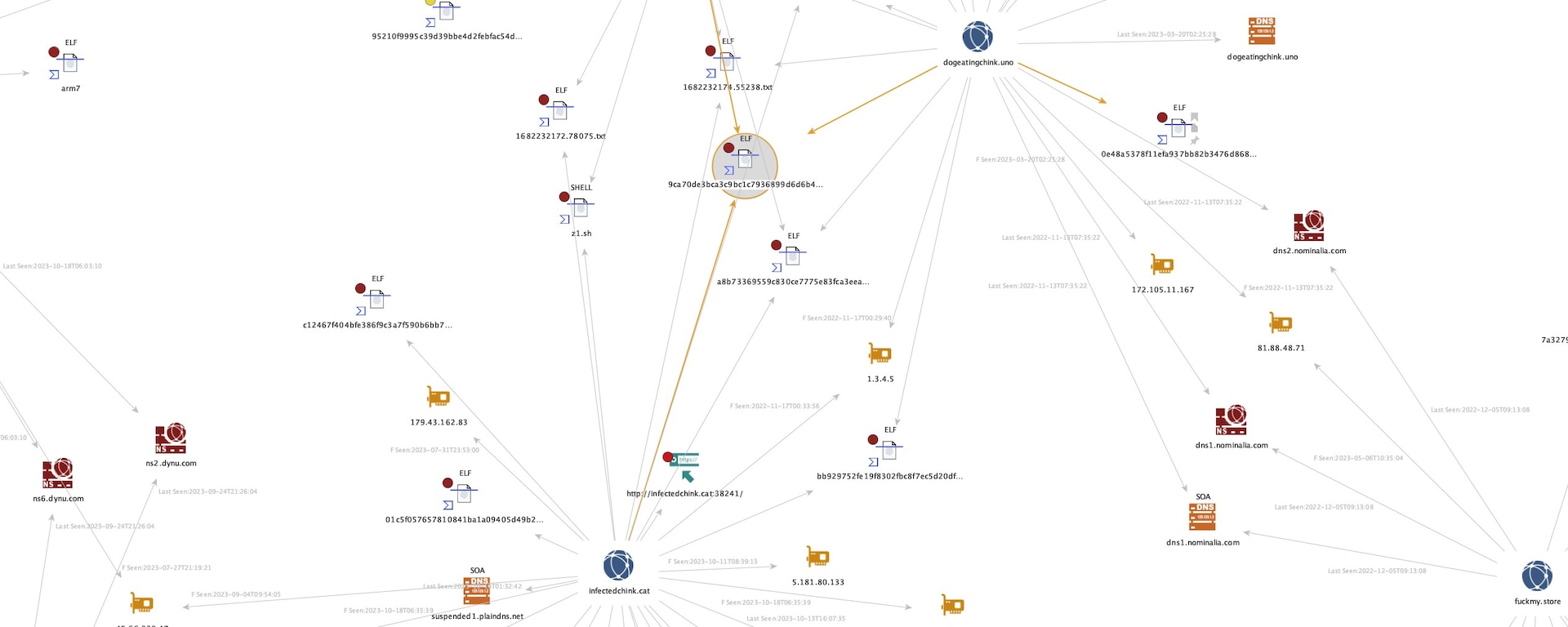

Muitos dos endereços de C2 e resoluções de domínio de C2 se alinham com IPs que se enquadram no bloco CIDR (Roteamento entre domínios sem classe) 5.181.80.0/24 (Figura 2).

Houve evidências adicionais de links entre alguns dos domínios com sobreposição de resolução de IP, mudando para IPs diferentes nos horários e datas exatos (Figuras 3 e 4).

Variantes de malware adicionais associadas

Embora esse cluster geralmente use a variante JenX Mirai, havia outras amostras de malware que pareciam estar vinculadas à variante hailBot Mirai. Enquanto a JenX continha principalmente o nome de arquivo "jkxl", os nomes de arquivo da hailBot presumidos continham "skid". Além disso, um dos identificadores exclusivos da hailBot é a string de console "hail china mainland" que é gravada ao comprometer um sistema (Figura 5). Uma das amostras de malware que capturamos, chamada "skid.mpslv, foi vista ecoando essa mesma string para o console na execução e pode ser vista no VirusTotal. Essa amostra veio do servidor C2 5.181.80[.]120 e fez chamadas para o nome de domínio hud8uasd9[.]online.

Fig. 5: String de console exclusiva relacionada ao hailBot Mirai obtida de uma amostra de malware com o hash SHA256 de a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

Fig. 5: String de console exclusiva relacionada ao hailBot Mirai obtida de uma amostra de malware com o hash SHA256 de a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

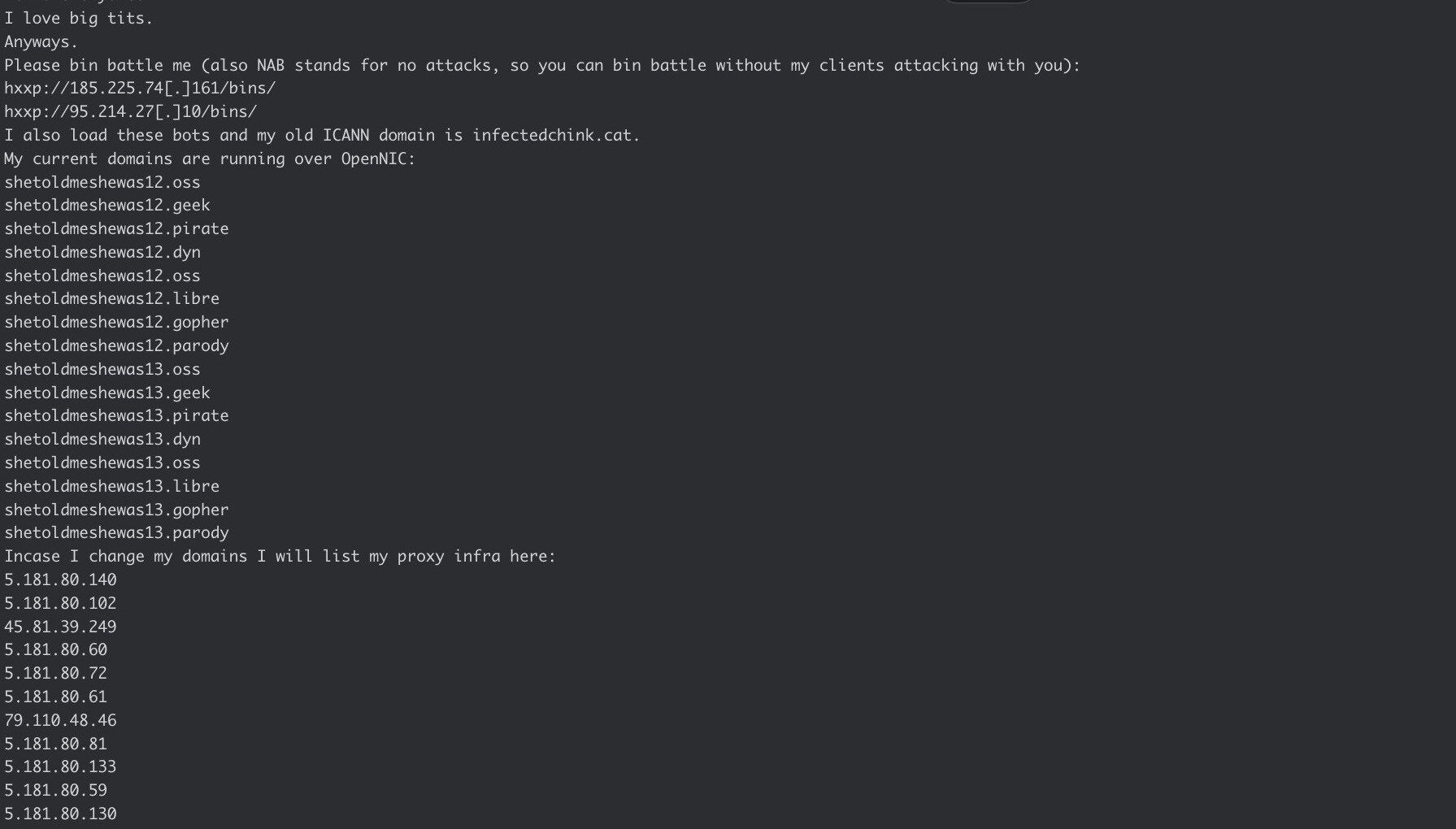

Além disso, descobrimos menções de algumas das infraestruturas de C2 de um usuário excluído do Telegram no DStatCC, famoso canal de marketplace de DDoS. Em 11 de outubro de 2023, o usuário pediu que outros usuários no chat "batalhassem" contra ele e referenciou vários domínios e endereços IP de C2 que correspondem ao cluster de atividades ali. O usuário se referiu ao domínio "infectedchink[.]cat" como seu "domínio ICANN antigo" e disse que seus domínios atuais estão "sendo executados pela OpenNIC", que é uma rede DNS alternativa que fornece acesso a domínios não administrados pela ICANN (Internet Corporation for Assigned Names and Numbers). De acordo com as mensagens subsequentes nesse canal, o usuário excluiu imediatamente sua conta após essa postagem.

Os websites listados nela continham convenções de nomenclatura igualmente problemáticas, como "shetoldmeshewas12" ou "shetoldmeshewas13", com domínios de nível superior (TLDs) variáveis, como ".oss", ".geek" e ".parody". O usuário também listou endereços IP, que chamou de "proxy infra", condizentes com as resoluções vistas anteriormente para alguns dos domínios de C2 e o bloco CIDR que temos monitorado (Figura 6). Além disso, o usuário anexou uma captura de tela dos bots que possui, sendo a maioria Telnet (9.781 bots), Vacron (6.791 bots), ntel (4.877 bots) e UTT-Bots (1.515 bots).

No final de agosto de 2023, um despejo de um agente de ameaças na PasteBin mostrou vários dos domínios de C2 neste cluster, incluindo " infectedchink[.]cat" (Figura 7). Essa postagem aparentou ser derivada de @RedDrip7, o perfil público no Twitter da equipe RedDrip que faz parte da Qi An Xin Technology, um fornecedor de segurança da China. Eles relataram que essa infraestrutura de C2 foi vista atingindo um website de notícias russo com um ataque de DDoS em maio de 2023. Os domínios de C2, endereços IP, hashes e portas usados estão todos condizentes com a atividade neste relatório.

As funções de ataque são bastante semelhantes ao botnet Mirai original. Uma comparação lado a lado de um malware mais antigo (abril de 2023) com a variante usada nessa campanha (outubro de 2023) mostra as mesmas funções nos mesmos locais de memória (Figura 8). Isso indica que o código Mirai não foi muito modificado ou não sofreu alterações.

Detecção

A SIRT da Akamai está trabalhando com a CISA/US-CERT e a JPCERT para notificar os fornecedores dos dispositivos afetados. Concordamos em não publicar todos os detalhes para permitir que o fornecedor tenha tempo para implementar patches. No entanto, como essas vulnerabilidades estão sendo ativamente exploradas, estamos fornecendo regras da Snort e YARA para ajudar os defensores a identificar tentativas de exploração e possíveis infecções em seus ambientes. Assim que os patches forem lançados, publicaremos uma postagem de acompanhamento no blog com mais detalhes sobre os exploits e as cargas úteis utilizadas nesta campanha.

Regras snort

Carga útil de dia zero 1

Usada para detectar tentativas de exploração por esta campanha

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

Carga útil de dia zero 2

Usada para detectar tentativas de exploração por esta campanha

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

Tráfego de C2

Usado para detectar o tráfego de rede para a infraestrutura de C2 do InfectedSlurs

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Pulsação do Mirai

Como essa campanha está aproveitando o Mirai, estamos incluindo uma regra Snort simples que tentará identificar as pulsações do protocolo de comunicações C2 do MIrai. Essa regra tem uma alta probabilidade de gerar falsos positivos e deve ser usada com moderação e baixa confiança.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

regras YARA

Scripts de suporte do InfectedSlurs

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

Binários Mirai do InfectedSlurs

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

Indicadores de comprometimento

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

Amostras de malware

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

Domínios de C2

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

Mitigação

Assim como em qualquer ameaça, a mitigação rápida é de extrema importância. Aqui estão algumas dicas para manter a segurança contra InfectedSlurs e outros botnets semelhantes.

Infecções InfectedSlur

Em primeiro lugar, procure por credenciais padrão nos dispositivos de IoT e altere-as caso encontre.

Se você achar que os dispositivos estão vulneráveis em seus ambientes, isole-os, se possível, e investigue se há um possível comprometimento.

Ataques de DDoS

Avalie e implemente as recomendações fornecidas pela CISA.

Realize um exame minucioso das sub-redes críticas e dos espaços de IP para confirmar a presença de controles de mitigação eficazes.

Estabeleça controles de segurança de DDoS contínuos como a camada primária de defesa. Isso limita a necessidade de integração urgente e alivia a carga de trabalho dos responsáveis por resolver incidentes.

Configure controles de segurança proativos por meio de um firewall de rede em nuvem. Esse firewall externo funciona como uma ferramenta potente, de fácil implantação e fácil de usar para bloquear com eficiência o tráfego indesejado de forma global e central, protegendo suas redes e alvos específicos em suas redes.

Teste e remova oportunidades de movimento lateral para limitar a propagação e reduzir o tempo de detecção e de correção no caso de um ataque.

Conclusão

O uso de honeypots na cibersegurança é fundamental, pois esses sistemas de chamarizes estrategicamente implantados são especificamente criados para atrair e detectar agentes maliciosos, dando-nos informações inestimáveis sobre a mentalidade dos invasores e das suas táticas, técnicas e procedimentos. A incorporação de honeypots em uma estratégia de cibersegurança é uma ferramenta poderosa para inteligência contra ameaças, detecção precoce e melhoria contínua de medidas defensivas no cenário de segurança digital em constante evolução.

Como os honeypots emulam ambientes reais vulneráveis, o conhecimento que eles podem fornecer aos defensores é, sem dúvida, o mais valioso a obter. As práticas de defesa baseadas na realidade, em vez do medo, incerteza e dúvida, oferecem uma estratégia muito mais proativa. Manter-se a par das ciberameaças emergentes permite o refinamento de medidas de segurança e melhora a resiliência geral.

Se o ambiente da sua organização não garantir uma configuração de honeypot completa, será fundamental manter os princípios básicos. A importância de alterar a senha padrão de um dispositivo não pode ser ignorada. Ameaças como botnets e ransomware dependem de senhas padrão que costumam ser amplamente conhecidas e facilmente acessíveis para propagação. Quanto mais difícil for para uma ameaça se movimentar, menor será a chance de acesso não autorizado e de possíveis violações de segurança. Você pode testar a movimentação lateral com nossa plataforma gratuita e de código aberto para emulação de ataques, a Infection Monkey.

Fique atento

O Akamai Security Intelligence Group continuará a monitorar e reportar ameaças como essas para promover a conscientização de nossos clientes e da comunidade de segurança em geral. Para mais pesquisas, siga-nos no X, antigo Twitter, para ficar a par do que estamos observando por aí.

A SIRT da Akamai gostaria de agradecer ao pessoal da CISA, da US-CERT e da JPCERT por sua assistência em relatar essas vulnerabilidades aos fornecedores.

![No final de agosto de 2023, um despejo de um agente de ameaças na PasteBin mostrou vários dos domínios de C2 neste cluster, incluindo “infectedchink[.]cat” (Figura 7).](/site/pt/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)