Das Botnet InfectedSlurs verbreitet Mirai über Zero-Day-Angriffe

Redaktion und weitere Kommentare von Tricia Howard

INHALTSWARNUNG: Die für diese Malware verantwortlichen Angreifer verwenden rassistische Beleidigungen und andere anstößige Inhalte als Dateinamen, die in unseren Screenshots erscheinen. Wir haben sie nicht verdeckt, um die Erkennung zu erleichtern, da diese Kampagne derzeit im freien Internet aktiv ist.

Zusammenfassung

Das Akamai Security Intelligence Response Team (SIRT) hat zwei Zero-Day-Schwachstellen entdeckt, bei denen Remote-Ausführung von Code (RCE, Remote Code Execution) aktiv ausgenutzt wird.

Die beiden Schwachstellen wurden den Anbietern gemeldet. Wir warten derzeit noch auf Updates zu den betroffenen Modellen und auf die Verfügbarkeit von Patches von diesen Anbietern (werden voraussichtlich im Dezember 2023 bereitgestellt). Erst dann können wir weitere Details veröffentlichen.

Diese Schwachstellen werden aktiv im freien Internet ausgenutzt und dienen der Entwicklung eines DDoS-Botnet (Distributed Denial of Service).

Das Botnet ist an einer langfristigen Kampagne beteiligt, die Akamai SIRT seit Ende 2022 auf unseren individuellen Honeypots überwacht. Es nutzt die verbreitete Malware-Familie Mirai.

Die Payload zielt auf Router und NVR-Geräte (Network Video Recorder) mit standardmäßigen Admin-Anmeldedaten und installiert im Erfolgsfall Mirai-Varianten.

Einführung und Entdeckung

Das Akamai SIRT verwaltet mehrere Honeypots auf der ganzen Welt, um herauszufinden, von welchen Bedrohungen Exploit-Gefahren für unsere Kunden und das Internet insgesamt ausgehen. Ende Oktober 2023 verzeichneten wir einen kleinen Anstieg der Aktivität an unseren Honeypots, die auf einen selten verwendeten TCP-Port abzielte. Die Aktivität begann mit einem kleinen Schub, der einen Höchstwert von 20 Versuchen pro Tag erreichte, um dann auf durchschnittlich zwei bis drei Versuche pro Tag abzuebben, wobei es an einigen Tage gar keine Versuche gab.

Bis zum 9. November 2023 waren die anfälligen Zielgeräte unbekannt. Die Versuche, deren Frequenz gering war, zielten offenbar zuerst auf eine Authentifizierung über eine POST-Anfrage. War dies erfolgreich, folgte anschließend ein Command-Injection-Exploitversuch.

Die Untersuchung ergab einen bestimmten HTTP-Exploitpfad und Zielport. Das SIRT führte einen internetweiten Scan auf die anvisierte Port-Pfad-Kombination durch. Anfangs warfen die Ergebnisse neue Fragen auf, insbesondere zu einem seltsamen HTTP-Response-Header des Servers. Da sowohl der Name als auch die Versionsnummer Wurzeln im Internet-Slang haben, nahm man zunächst an, dass die entdeckten Geräte, die zu dem gesuchten Profil passten, ein Honeypot oder ein Scherz sein mussten.

Identifizieren der Payloads

Auf den Landingpages für die identifizierten Geräte ist ein Skript enthalten, das die clientseitige JavaScript-Verschlüsselung der Nutzernamen und Passwörter durchführt, bevor sie zur Verarbeitung via POST an das CGI-Skript-Backend gesendet werden. Mit diesem Code konnten wir den Verschlüsselungsprozess rückgängig machen und aus den beobachteten Exploit-Payload-Authentifizierungsversuchen Nutzernamen und Passwörter in Klartext erhalten. Auf diese Weise konnten wir feststellen, dass das Ziel der von uns beobachteten Payloads wahrscheinlich diese noch zu identifizierenden Geräte waren.

Als wir diese Geräte aus einer erweiterten Perspektive heraus betrachteten, konnten wir einige zusätzliche Hinweise zu dem finden, was wir da beobachteten. Anfängliche Expositionen von Ports und Services legten RTSP-Unterstützung (Real-Time Streaming Protocol) nahe und boten "Viewer"-Anmeldungen an, was auf ein CCTV-/NVR-/DVR-/Sicherheitskameragerät hindeutete. In einigen Fällen wiesen Geräte, die im freien Internet mit aktiviertem HTTPS gefunden wurden, zusätzliche Datenlecks über die Betreffzeile des HTTPS-Zertifikats auf. Hier fand sich der Hinweis auf eine bestimmte Domain, die wir bis zu einem NVR-Hersteller zurückverfolgten.

Durch die Prüfung von Handbüchern und Dokumentationen für einige der NVR-Angebote des Herstellers konnten wir bestätigen, dass die in der Exploit-Payload beobachteten Klartext-Anmeldedaten häufig verwendete Standardwerte sind, die in vielen Produkten und Unternehmen verwendet werden. Sie werden jedoch speziell von diesem Hersteller in mehreren NVR-Produkthandbüchern als standardmäßige Admin-Anmeldedaten dokumentiert.

Das SIRT führte eine schnelle Überprüfung auf CVEs durch, die bekanntermaßen die NVR-Geräte dieses Anbieters betreffen. Unser Team war überrascht, dass wir es hier mit einem neuen Zero-Day-Exploit zu tun hatten, der aktiv im freien Internet genutzt wird. Im Rahmen des Prozesses zur verantwortungsvollen Offenlegung teilte uns der Anbieter mit, dass er an einer Problemlösung arbeitet, die voraussichtlich im Dezember 2023 implementiert wird. Daher halten wir den Namen des Anbieters vorerst zurück, veröffentlichen aber diesen Blogbeitrag, damit die Community ihre Netzwerke überprüfen kann.

Diese Kampagne, die das zugrundeliegende Botnet entwickelte, das wiederum den neuen Zero-Day-Exploit nutzte, wollten wir uns etwas genauer ansehen. Dazu griffen wir auf unsere Honeypot-, Malware- und Botnet-Tracking-Protokolle zurück. Wir untersuchten neue Attacken, die diese Malware-Samples verbreiteten. Dabei identifizierten wir einen zweiten Zero-Day-Exploit, der ebenfalls im Rahmen dieser Kampagne genutzt wurde.

Die Geräteerkennung war in dieser zweiten Instanz wesentlich vereinfacht, da die standardmäßigen Administrator-Anmeldedaten des Geräts die Modellnummer des Geräts beinhalteten. Bei diesem zweiten Gerät handelt es sich um einen Outlet-basierten drahtlosen LAN-Router, der für Hotels und private Anwendungen entwickelt wurde. Der zweite Anbieter plant ebenfalls, im Dezember 2023 nähere Informationen zu veröffentlichen. Aus den genannten Gründen geben wir auch hier den Namen des Anbieters nicht bekannt.

Wer und was ist betroffen?

Wir haben vom NVR-Anbieter noch keinen vollständigen Bericht über die mutmaßlich betroffenen Gerätemodelle und -versionen erhalten. Das SIRT schätzt, dass der NVR-Anbieter etwa 100 NVR/DVR/IP-Kameraprodukte produziert. Ohne offengelegte Versionsinformationen von öffentlich zugänglichen Geräten im freien Internet lässt sich schwer einschätzen, welche Geräte betroffen sind und welche nicht. Onlinehandbücher legen nahe, dass mehrere Modelle Standard-Anmeldedaten mit Nutzernamen und Passwörtern verwenden, die von der Kampagne genutzt werden.

Der Zero-Day-Exploit gegen den Router-Anbieter scheint auf ein bestimmtes Modell gerichtet gewesen zu sein. Es gibt jedoch eine Modellnummer einer Untervariante, die wahrscheinlich ebenfalls betroffen ist. Diese Anwendung ist möglicherweise so eigenständig, dass man sie als ein zweites, unabhängiges Modell betrachten kann. Der Router-Anbieter produziert jedoch mehrere Switches und Router. Obwohl der Exploit für das erste Gerät von dem japanischen Hersteller über die JPCERT-Koordination bestätigt wurde, hat man uns nicht gesagt, ob es das einzige betroffene Modell aus dem Geräteportfolio ist. Die ausgenutzte Funktion ist sehr häufig. Es ist daher möglich, dass es in den Modellen der Produktreihe Wiederverwendungen von Code gibt.

Obwohl diese Informationen begrenzt sind, halten wir es für unsere Pflicht, die Öffentlichkeit über die derzeitige Ausnutzung dieser CVEs im freien Internet zu informieren. Es ist ein schmaler Grat zwischen verantwortungsbewusster Offenlegung von Informationen, die bei der Abwehr von Bedrohungen hilft, und einer übermäßigen Weitergabe von Informationen, die weiteren Missbrauch durch Cyberkriminelle ermöglichen kann.

Wir planen, einen Blogbeitrag mit zusätzlichen Details und näheren Informationen zu den Geräten und Exploit-Payloads zu veröffentlichen. Dieser Folgebeitrag wird erscheinen, sobald die Anbieter und CERTs sicher sind, dass verantwortungsbewusste Offenlegung, Patching und Abhilfemaßnahmen auf einem guten Wege sind.

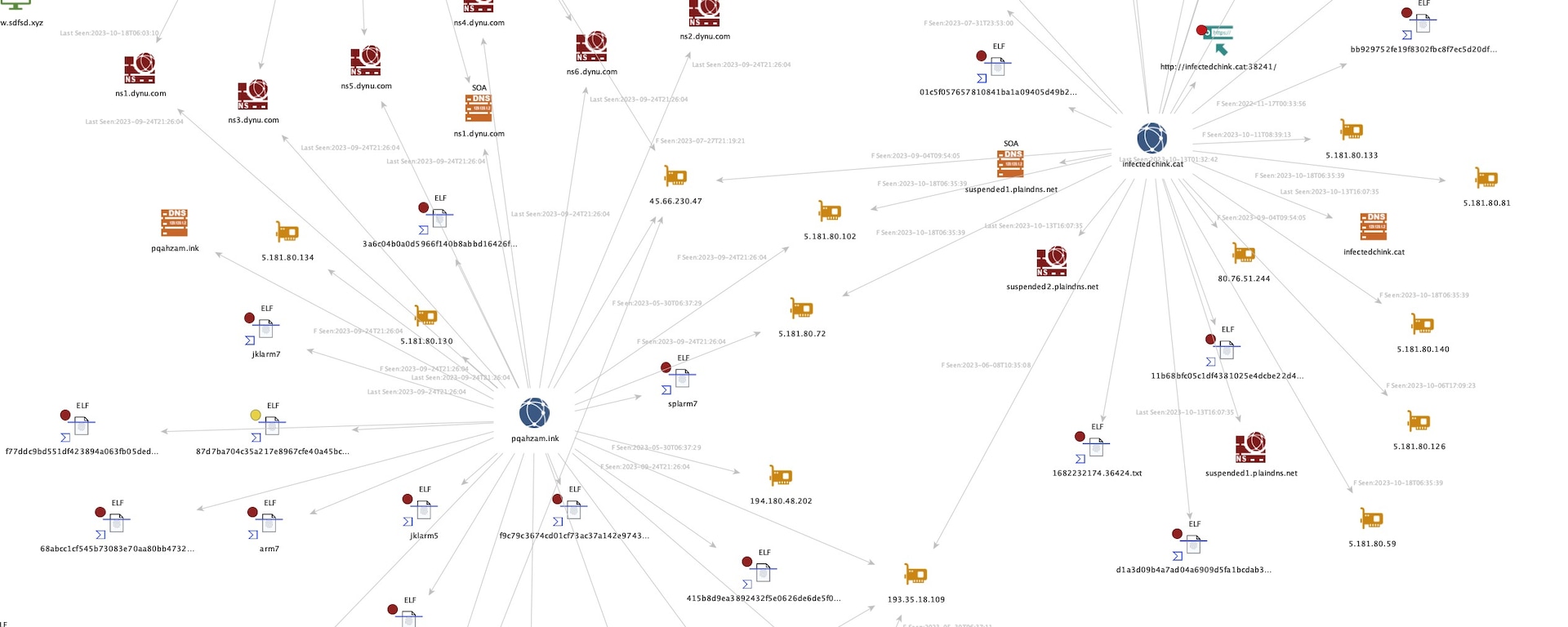

Das Botnet InfectedSlurs

Diese Aktivität stammt von einem Mirai Botnet-Aktivitäts-Cluster, das anscheinend hauptsächlich die ältere JenX Mirai Malware-Variante verwendet. Diese Variante wurde dadurch bekannt, dass sie Grand Theft Auto verwendete, um IoT-Geräte (Internet of Things) für schädliche Bidding-Aktivitäten zu rekrutieren. Es wurden viele C2-Domains (Command and Control) identifiziert, die Überschneidungen in der IP-Adressauflösung haben. Sie weisen außerdem exakt dieselben Daten für Infrastrukturänderungen auf, die diese Verbindung unterstützen.

Interessanterweise haben viele dieser IP-Adressen eine begrenzte Anzahl von C2-Domainauflösungen. Es ist üblich, dass Domains auf eine IP verweisen, die Tausende von anderen Domains hostet. In diesem Fall jedoch wiesen viele der IPs lediglich auf wenige verschiedene Domains, die in der Regel alle zu ihrer Infrastruktur gehörten. Das erste und das letzte angezeigte Datum änderte sich oft gleichzeitig für mehrere Domains.

Die C2-Domains in diesem Cluster können uns einiges über die dahinter stehenden Personen verraten: Die Namenskonventionen enthielten häufig rassistisch intendierte Bezeichnungen, beleidigende Ausdrücke oder allgemein unangemessene Begriffe. Die JenX Mirai-Variante druckt, wie viele Mirai-Varianten, eine eindeutige hartcodierte Zeichenfolge in die Konsole, wenn sie einen Computer infiziert. In diesem Fall wird in der Regel Folgendes gedruckt: „Die chinesische Familie am anderen Tisch hat aber viel gegessen”, eine Aussage, die mit den erwähnten fragwürdigen Namenskonventionen in Verbindung gebracht werden kann. Eines der zugehörigen JenX Mirai-Malware-Samples, das auf VirusTotal mit dieser Konsolenzeichenfolge verfügbar war, kam von der C2-IP-Adresse 45.142.182[.]96 und rief die Domain iaxtpa[.]parody an (Abbildung 1).

![Eines der zugehörigen JenX Mirai-Malware-Samples, die auf VirusTotal mit dieser Konsolenzeichenfolge verfügbar sind, stammt von der C2-IP-Adresse 45.142.182[.]96 und rief die Domain iaxtpa[.]parody an (Abbildung 1).](/site/de/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) Abb. 1: Eindeutige JenX Mirai-bezogene Konsolenzeichenfolge aus einem Malware-Sample mit dem SHA256-Hash ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Abb. 1: Eindeutige JenX Mirai-bezogene Konsolenzeichenfolge aus einem Malware-Sample mit dem SHA256-Hash ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

C2-Domains

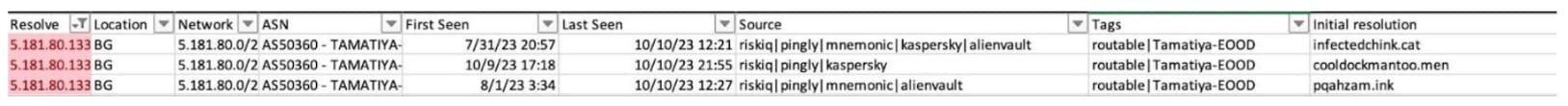

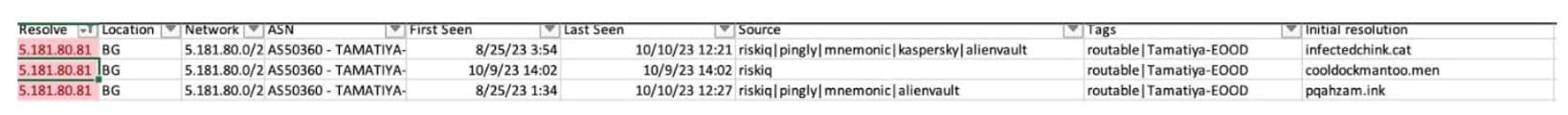

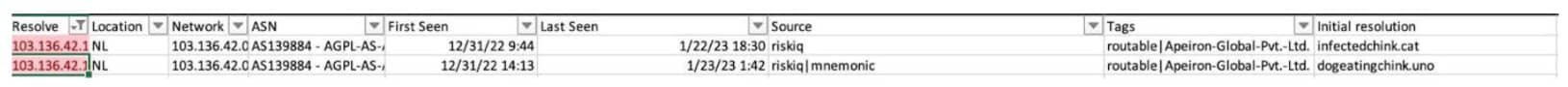

Viele der C2-Adressen und die C2-Domainauflösungen stimmen mit IPs überein, die unter den CIDR-Block (Classless Inter-Domain Routing) fallen 5.181.80.0/24 (Abbildung 2).

Es gab zusätzliche Hinweise auf Verknüpfungen zwischen einigen Domains mit Überschneidungen von IP-Auflösungen, die zu den genauen Zeiten und Daten auf verschiedene IP-Adressen umgestellt wurden (Abbildungen 3 und 4).

Verbindung zu weiteren Malware-Varianten

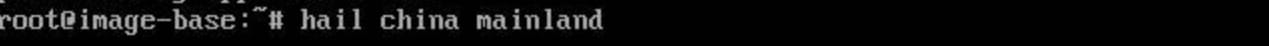

Obwohl dieses Cluster hauptsächlich die JenX Mirai-Variante verwendet, gab es zusätzliche Malware-Samples, die offenbar mit der hailBot Mirai-Variante in Verbindung standen. Während JenX hauptsächlich den Dateinamen „jkxl“ enthielt,enthielten die angenommenen hailBot-Dateinamen “skid“. Eine der eindeutigen Kennungen für hailBot ist darüber hinaus die Konsolenzeichenfolge „hail china mainland“, die nach Infizierung eines Systems gedruckt wird (Abbildung 5). Eines der von uns erfassten Malware-Samples, das den Namen „skid.mpsl“ hat, übertrug bei der Ausführung dieselbe Zeichenfolge an die Konsole. Es kann auf VirusTotal angezeigt werden. Dieses Sample stammte vom C2-Server 5.181.80[.]120 und rief den Domainnamen husd8uasd9[.]online an.

Abb. 5: Eindeutige hailBot Mirai-bezogene Konsolenzeichenfolge aus einer Malware-Probe mit dem SHA256-Hash a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

Abb. 5: Eindeutige hailBot Mirai-bezogene Konsolenzeichenfolge aus einer Malware-Probe mit dem SHA256-Hash a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

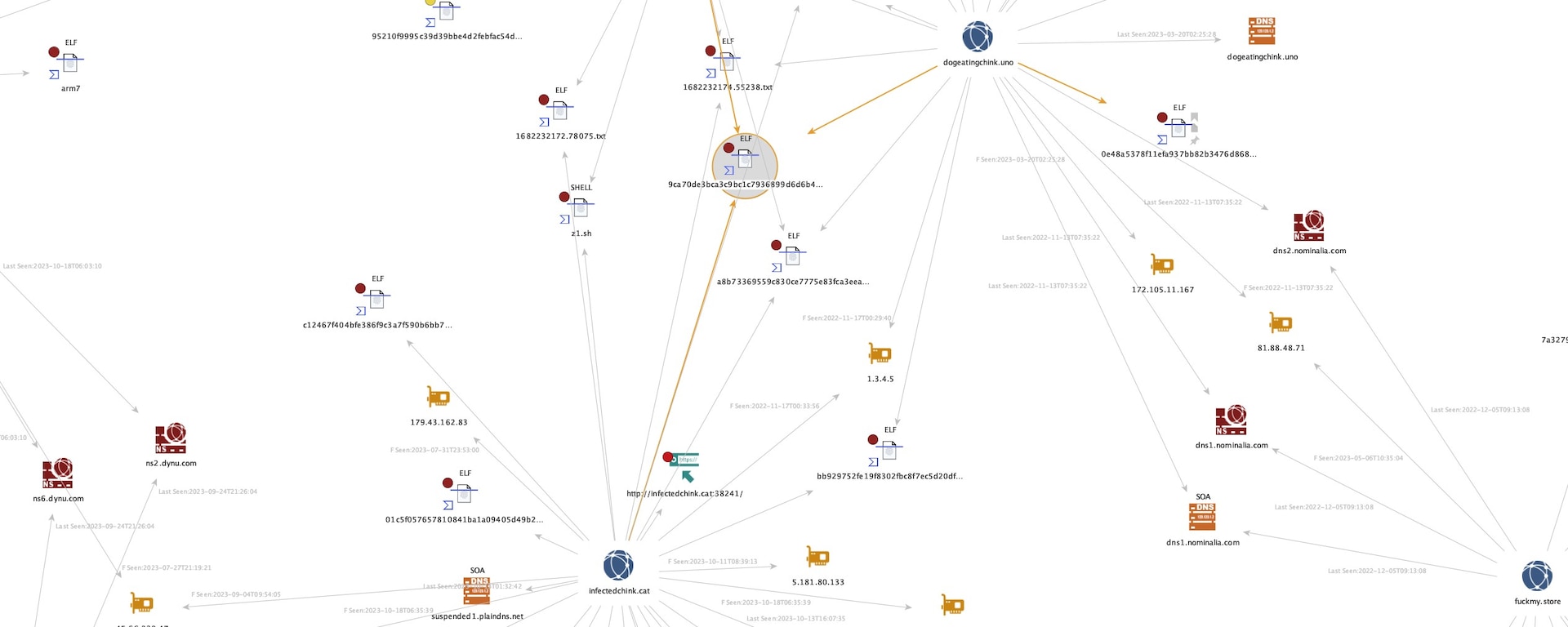

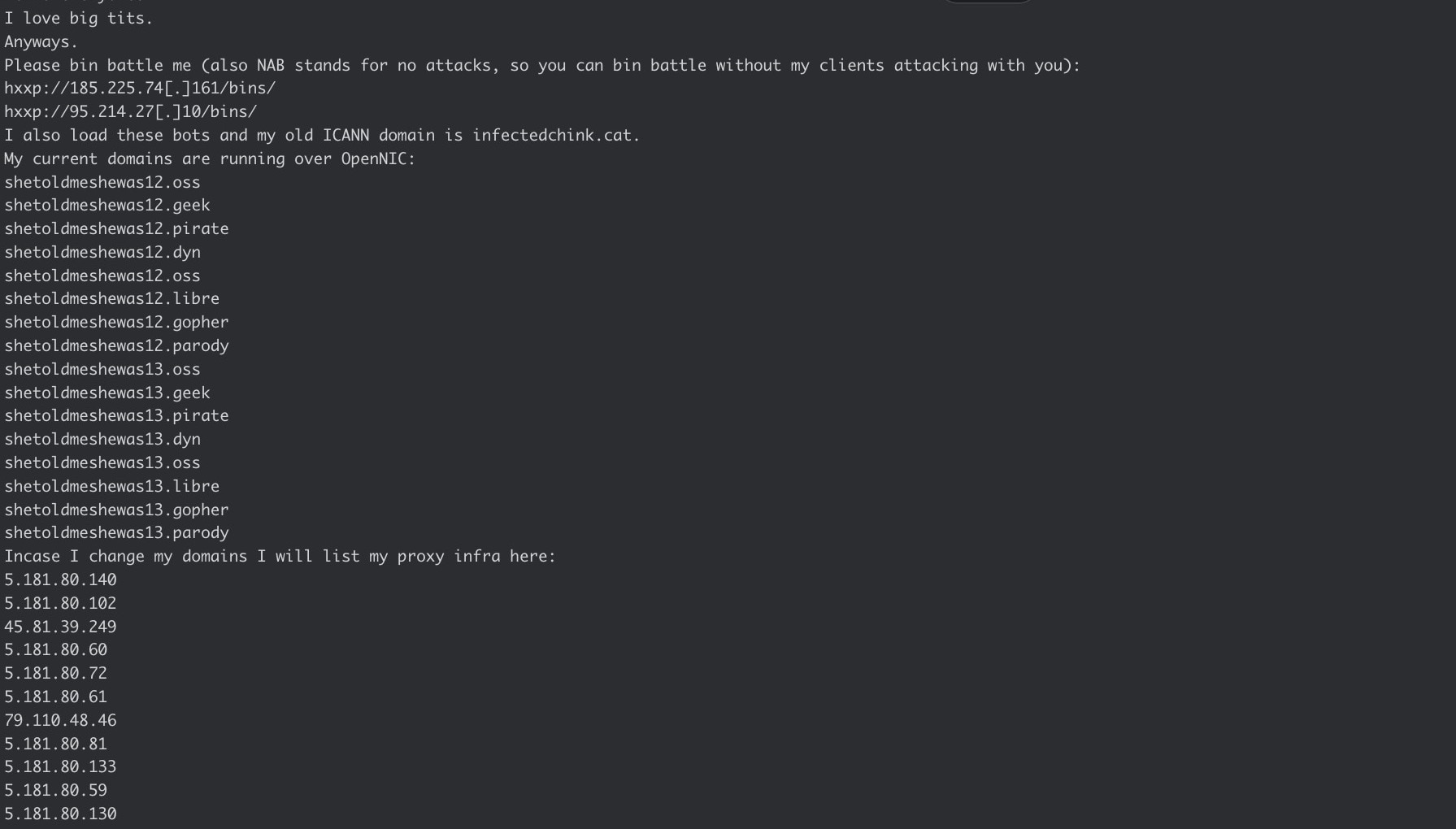

Darüber hinaus entdeckten wir Nennungen von Teilen der C2-Infrastruktur. Die Nennungen stammten von einem gelöschten Telegram-Nutzer im berüchtigten DDoS-Marktplatz-Kanal DStatCC. Am 11. Oktober 2023 bat der Nutzer andere Nutzer im Chat, ihn zu „bin-battlen“. Er referenzierte mehrere C2-IP-Adressen und Domains, die mit dem entsprechenden Aktivitätscluster übereinstimmen. Der Nutzer bezog sich auf die Domain „infectedchink[.]cat“ als seine „alte ICANN-Domain“ und sagte, seine aktuelle Domain „liefe über OpenNIC“. Dies ist ein alternatives DNS-Netzwerk, das Zugang zu Domains bietet, die nicht von der ICANN (Internet Corporation for Assigned Names and Numbers) verwaltet werden. Den anschließenden Nachrichten in diesem Kanal zufolge löschte der Nutzer sein Konto unmittelbar nach diesem Beitrag.

Die im Beitrag aufgeführten Websites enthielten ebenso anstößige Namenskonventionen wie „shetoldmeshewas12“ oder „shetoldmeshewas13“ mit unterschiedlichen TLDs (Top-Level-Domains) wie „.oss“, „.geek“ und „.parody“. Der Nutzer führte auch IP-Adressen auf, die er als „proxy infra“ bezeichnete und die mit den zuvor für einige der C2-Domains festgestellten Auflösungen und dem von uns verfolgten CIDR-Block übereinstimmen (Abbildung 6). Außerdem hängte der Nutzer einen Screenshot der Bots an. Die meisten davon waren Telnet- (9781 Bots), Vacron- (6791 Bots), ntel- (4877 Bots) und UTT-Bots (1515 Bots).

Ende August 2023 zeigte ein Dump von Cyberkriminellen auf PasteBin mehrere der C2-Domains in diesem Cluster an, darunter „infectedchink[.]cat“ (Abbildung 7). Dieser Beitrag scheint von @RedDrip7 abgeleitet zu sein, dem öffentlichen Twitter-Profil des RedDrip Teams, das zu Qi An Xin Technology, einem chinesischen Sicherheitsanbieter, gehört. Dieser meldete, es sei beobachtet worden, dass diese C2-Infrastruktur im Mai 2023 einen DDoS-Angriff auf eine russische Nachrichtenwebsite ausgeführt habe. Die verwendeten C2-Domains, IP-Adressen, Hashes und Ports entsprechen alle der Aktivität in diesem Bericht.

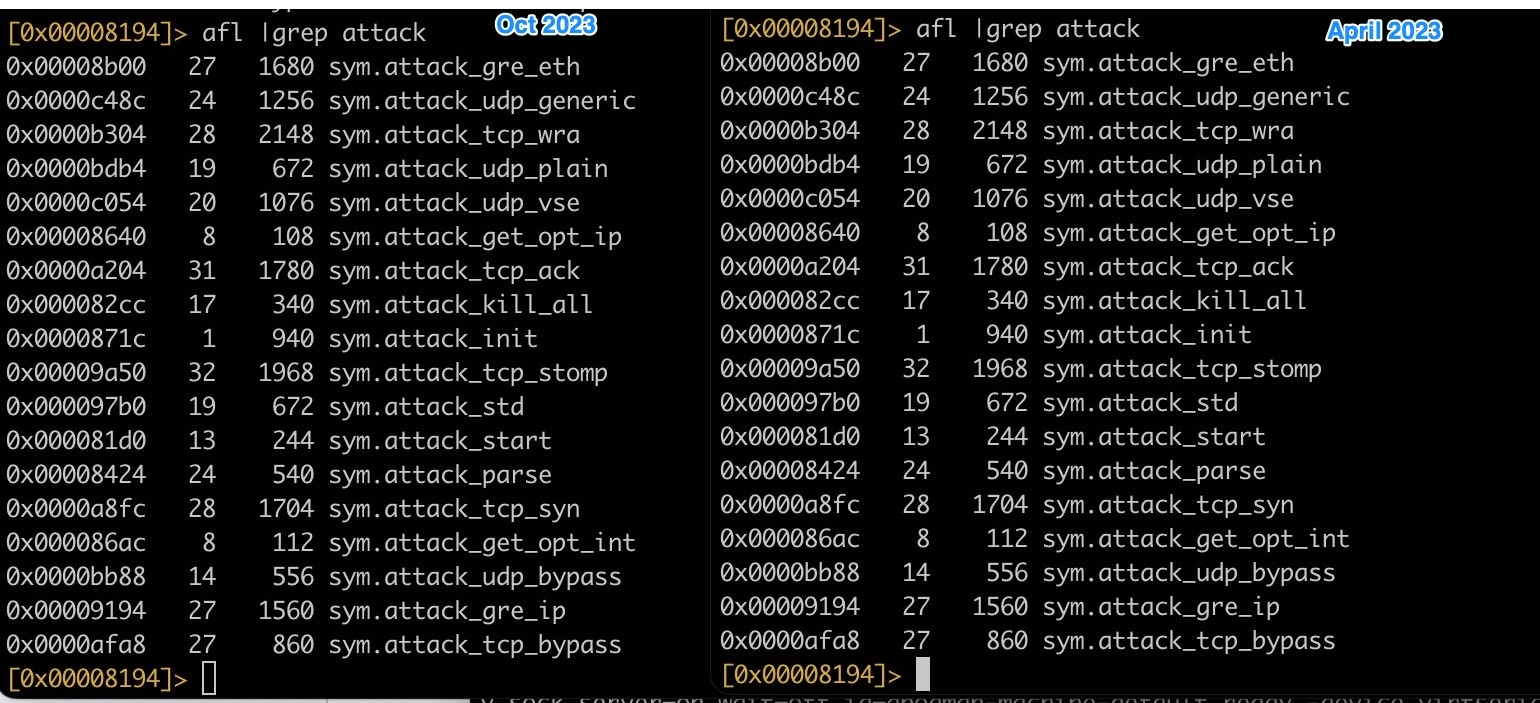

Die Angriffsfunktionen ähneln dem ursprünglichen Mirai-Botnet. Ein Vergleich älterer Malware (April 2023) mit der in dieser Kampagne verwendeten Variante (Oktober 2023) zeigt dieselben Funktionen an denselben Speicherorten (Abbildung 8). Dies deutet darauf hin, dass der Mirai-Code nur geringfügig oder gar nicht geändert wurde.

Erkennung

Das Akamai SIRT arbeitet mit CISA/US-CERT und JPCERT zusammen, um Anbieter über die betroffenen Geräte zu informieren. Wir haben zugestimmt, keine vollständigen Details zu veröffentlichen, damit der Anbieter Zeit für die Implementierung von Patches hat. Da diese Schwachstellen jedoch aktiv ausgenutzt werden, stellen wir Snort- und YARA-Regeln bereit, um Verteidiger bei der Erkennung von Exploit-Versuchen und möglichen Infektionen in ihrer Umgebung zu unterstützen. Sobald Patches veröffentlicht wurden, werden wir in einem weiteren Blogbeitrag nähere Informationen zu den Exploits und den in dieser Kampagne genutzten Payloads bereitstellen.

Snort-Regeln

Zero-Day-Payload 1

Wird verwendet, um Exploit-Versuche durch diese Kampagne zu erkennen

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

Zero-Day-Payload 2

Wird verwendet, um Exploit-Versuche durch diese Kampagne zu erkennen

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

C2-Traffic

Wird verwendet, um Netzwerktraffic zur InfectedSlurs-C2-Infrastruktur zu erkennen

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Mirai heartbeat

Da diese Kampagne Mirai nutzt, haben wir eine einfache Snort-Regel zur Identifizierung der Heartbeat-Signale des Mirai-C2-Kommunikationsprotokolls hinzugefügt. Diese Regel produziert mit hoher Wahrscheinlichkeit False Positives. Sie sollte daher sparsam angewendet und ihre Ergebnisse sollten mit Vorsicht behandelt werden.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

YARA-Regeln

InfectedSlurs-Skriptunterstützung

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

InfectedSlurs-Mirai-Binärdateien

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

Indicators of Compromise

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

Malware-Samples

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

C2-Domains

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

Abwehr

Wie bei jeder Bedrohung ist eine rasche Abwehr von größter Bedeutung. Im Folgenden finden Sie einige Tipps, wie Sie vor InfectedSlurs und ähnlichen Botnets geschützt bleiben können.

InfectedSlurs-Infektionen

Führen Sie zuallererst eine Prüfung auf Standard-Anmeldedaten auf IoT-Geräten durch und ändern Sie diese, falls vorhanden.

Wenn Sie in Ihren Umgebungen Geräte finden, die als anfällig einzustufen sind, sollten Sie diese nach Möglichkeit isolieren und auf eine mögliche Kompromittierung untersuchen.

DDoS-Angriffe

Prüfen und implementieren Sie die Empfehlungen der CISA.

Führen Sie eine gründliche Untersuchung kritischer Subnetze und IP-Räume durch, um sicherzustellen, dass wirksame Abwehrmechanismen vorhanden sind.

Richten Sie kontinuierliche DDoS-Sicherheitskontrollen als primäre Verteidigungsebene ein. Dies begrenzt die Notwendigkeit dringender Integrationen und verringert die Belastung der Vorfallsteams.

Konfigurieren Sie proaktive Sicherheitskontrollen über eine Network Cloud Firewall. Diese externe Firewall dient als leistungsstarkes, einfach bereitzustellendes und nutzerfreundliches Tool, das unerwünschten Traffic global und zentral blockiert und Ihre Netzwerke sowie spezifische Ziele innerhalb der Netzwerke schützt.

Prüfen Sie, ob Gelegenheiten für laterale Netzwerkbewegung bestehen und beseitigen Sie diese gegebenenfalls, um die Ausbreitung zu begrenzen und die Erkennungs- und Behebungszeit im Falle eines Angriffs zu verringern.

Fazit

Die Verwendung von Honeypots in der Cybersicherheit ist von größter Bedeutung. Diese strategisch eingesetzten Locksysteme sind speziell darauf ausgerichtet, Cyberkriminelle zu ködern und zu erkennen. Sie vermitteln uns unschätzbare Einblicke in die Denkweise der Angreifer und in ihre Taktiken, Techniken und Vorgehensweisen. Die Integration von effektiven Honeypots in eine Cybersicherheitsstrategie ermöglicht Threat Intelligence, frühzeitige Erkennung und kontinuierliche Verbesserung von Abwehrmaßnahmen in einer sich ständig weiterentwickelnden digitalen Sicherheitslandschaft.

Da Honeypots gefährdete Umgebungen auf realistische Weise nachahmen, liefern sie Abwehrspezialisten besonders wertvolle Erkenntnisse. Abwehrpraktiken, die auf der Realität statt auf Angst, Unsicherheit und Zweifel basieren, ermöglichen eine proaktivere Strategie. Wenn Sie stets über die neuesten Cyberbedrohungen informiert sind, können Sie Ihre Sicherheitsmaßnahmen optimieren und die Widerstandsfähigkeit insgesamt verbessern.

Sollte die Umgebung in Ihrem Unternehmens keine vollständige Honeypot-Einrichtung erlauben, ist unbedingt zu gewährleisten, dass die Grundlagen stimmen. Man kann gar nicht oft genug betonen, wie wichtig es ist, das Standardpasswort eines Geräts zu ändern. Bedrohungen wie Botnets und Ransomware basieren auf Standardpasswörtern, die häufig allgemein bekannt sind und sich leicht verbreiten lassen. Je schwieriger es für eine Bedrohung ist, sich weiterzubewegen, desto geringer ist die Wahrscheinlichkeit unbefugter Zugriffe und potenzieller Sicherheitsverstöße. Mit dem Infection Monkey, unserer kostenlosen Open-Source-Plattform zur Emulation von Angriffen, können Sie Tests auf laterale Bewegungen durchführen.

Wir halten Sie auf dem Laufenden

Die Akamai Security Intelligence Group wird Bedrohungen wie diese weiterhin überwachen und darüber berichten, um bei unseren Kunden und in der Sicherheits-Community insgesamt das Bewusstsein für die Gefahren zu schärfen. Wenn sie mehr aus der Bedrohungsforschung erfahren möchten, folgen Sie uns auf X(ehemals Twitter). Dort informieren wir über unsere neuesten Erkenntnisse.

Das Akamai SIRT dankt den Mitarbeitern von CISA, US-CERT und JPCERT für ihre Unterstützung bei der Meldung dieser Schwachstellen an die Anbieter.

![Ende August 2023 zeigte ein Dump von Cyberkriminellen auf PasteBin mehrere der C2-Domains in diesem Cluster an, darunter „infectedchink[.]cat“ (Abbildung 7).](/site/de/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)