La botnet InfectedSlurs propaga Mirai a través de vulnerabilidades de día cero

Comentario editorial y adicional de Tricia Howard

ADVERTENCIA DE CONTENIDO: Los atacantes responsables de este malware utilizan insultos raciales y otros contenidos ofensivos como nombres de archivo, los cuales aparecen en nuestras capturas de pantalla. No los hemos ocultado en un esfuerzo por aumentar la detección, ya que esta campaña está activa actualmente a gran escala.

Resumen ejecutivo

El equipo de respuesta a incidentes e inteligencia en seguridad de Akamai ha descubierto dos vulnerabilidades de día cero con una función de ejecución de código de forma remota RCE) que se explotan a gran escala.

Se ha informado de estas dos vulnerabilidades a los proveedores. Estamos esperando las actualizaciones sobre los modelos afectados y la disponibilidad de los parches por parte de estos proveedores (previsto para diciembre de 2023) para poder publicar más información.

Estas vulnerabilidades se están explotando de forma activa a gran escala para crear un botnet de ataques distribuidos de denegación de servicio (DDoS) .

Este botnet ha participado en una campaña de larga duración que ha estado supervisando Akamai SIRT desde finales de 2022 en nuestros señuelos personalizados. Este utiliza la popular familia de malware Mirai.

La carga útil ataca a los routers y los dispositivos grabadores de vídeo en red (NVR) con credenciales de administrador predeterminadas e instala variantes de Mirai cuando lo logra.

Introducción y detección

Akamai SIRT gestiona varios señuelos en todo el mundo para descubrir las amenazas que explotan de forma activa nuestros clientes e Internet en general. A finales de octubre de 2023, observamos un pequeño aumento en la actividad hacia nuestros señuelos que dirigía los ataques a un puerto TCP poco utilizado. La actividad comenzó con un pequeño estallido que llegó a alcanzar los 20 intentos al día, y luego se redujo hasta una media de dos a tres al día, con algunos días en los que no se producía ningún intento.

Hasta el 9 de noviembre de 2023, se desconocían los dispositivos vulnerables que eran objeto de los ataques. Los sondeos eran de baja frecuencia y parece que intentaban realizar en primer lugar una autenticación a través de una solicitud POST y, si tenía éxito, una explotación mediante inyección de comandos.

La investigación reveló una ruta específica de explotación HTTP y un puerto objetivo. SIRT llevó a cabo un análisis de Internet en busca de la combinación de puerto y ruta objetivo. Inicialmente, estos resultados generaron más preguntas, especialmente acerca de un encabezado de servidor de respuesta HTTP extraño. Puesto que tanto el nombre como el número de versión tienen raíces con la jerga de Internet, se dedujo originalmente que los dispositivos descubiertos en el mundo real que se ajustaban al perfil que buscábamos debían ser un señuelo o una broma.

Identificación de cargas útiles

En las páginas de destino de los dispositivos identificados, se incluye un script que gestiona el cifrado del cliente en JavaScript de los valores de nombre de usuario y contraseña antes de enviarlos mediante POST al back-end de scripts CGI para su procesamiento. Con este código, pudimos invertir el proceso de cifrado y obtener los valores de nombre de usuario y contraseña en texto sin formato a partir de los intentos de autenticación de cargas útiles de explotación observados. Esto nos ayudó a identificar que las cargas útiles que habíamos observado probablemente estaban dirigidas a estos dispositivos aún por identificar.

El análisis de estos dispositivos con una visión más amplia nos proporcionó más pistas de lo que estábamos viendo. Las exposiciones iniciales de puerto y servicio sugerían una compatibilidad con el protocolo de transmisión en tiempo real (RTSP) y ofrecían inicios de sesión en un "visor", lo que sugiere un dispositivo de CCTV/NVR/DVR/cámara de seguridad. En algunos casos, los dispositivos encontrados en el mundo real con HTTPS activado tenían una filtración de información adicional desde la línea de asunto del certificado HTTPS que apuntaba a un dominio específico, el cual rastreamos hasta un fabricante de NVR.

Al examinar los manuales y la documentación de algunas de sus ofertas de NVR, hemos podido confirmar que las credenciales de texto sin formato observadas en la carga útil de explotación son un valor predeterminado común que se ha utilizado en muchos productos y empresas, pero están específicamente documentadas por este fabricante en varios manuales de producto de NVR como credenciales administrativas predeterminadas.

SIRT realizó una comprobación rápida de las vulnerabilidades y exposiciones comunes (CVE) que se sabe que afectan a los dispositivos NVR de este proveedor y se sorprendió al descubrir que estábamos ante una nueva explotación de día cero que se estaba utilizando de forma activa en el mundo real. Mediante el proceso de divulgación responsable, el proveedor nos comunicó que estaba trabajando en una solución que probablemente se implementará en diciembre de 2023. De ese modo, por ahora no revelaremos el nombre del proveedor, pero publicamos este blog para que la comunidad pueda comprobar sus redes.

Decidimos analizar un poco más de cerca la campaña que estaba creando la botnet subyacente que estaba utilizando esta nueva vulnerabilidad de día cero volviendo a nuestros registros de seguimiento de señuelos, malware y botnets. Al analizar los nuevos objetivos que estaban propagando estas muestras de malware, identificamos una segunda explotación de día cero que también se estaba utilizando como parte de esta campaña.

La identificación del dispositivo en esta segunda instancia se simplificó mucho porque las credenciales administrativas predeterminadas del dispositivo incluían el número de modelo del dispositivo. Este segundo dispositivo es un router LAN inalámbrico basado en tomas diseñado para aplicaciones residenciales y de hoteles. El segundo proveedor también planea publicar los detalles en diciembre de 2023. Por las mismas razones, tampoco revelaremos aquí el nombre del proveedor.

¿A quién y a qué afecta?

No hemos recibido un informe completo del proveedor de NVR sobre los modelos y las versiones de los dispositivos que se cree que están afectados. SIRT estima que el proveedor de NVR produce aproximadamente 100 productos de cámaras NVR/DVR/IP (al no haber ninguna fuga de información de versión de los dispositivos públicos en la vida real, es difícil saber exactamente cuáles están afectados y cuáles no). Los manuales en línea sugieren que varios modelos utilizan el par de credenciales predeterminado que se utiliza como parte de esta campaña.

La explotación de día cero contra el proveedor del router parece haberse dirigido a un solo modelo, pero hay un número de modelo de subvariante que es probable que también se vea afectado que podría ser una aplicación lo suficientemente única como para que se considere un segundo modelo independiente. El proveedor del router produce varios conmutadores y routers, sin embargo, y aunque el fabricante japonés ha confirmado la explotación del primer dispositivo a través de la coordinación de JPCERT, no se nos ha indicado si es el único modelo que se ha visto afectado en su línea general. La característica que se está explotando es muy común y es posible que se produzca una reutilización de código en las ofertas de la línea de productos.

Aunque esta información es limitada, consideramos que era nuestra responsabilidad alertar a la comunidad sobre la explotación en curso de estas CVE en el mundo real. Existe una fina línea estrecha la divulgación responsable de información para ayudar a los defensores y el intercambio excesivo de información que puede facilitar un mayor abuso por parte de hordas de atacantes.

Tenemos previsto realizar una publicación de blog de seguimiento con detalles adicionales y una mayor cobertura de los dispositivos y las cargas útiles de explotación una vez que los proveedores y los equipos de certificación tengan la seguridad de que se han llevado a cabo una divulgación, aplicación de parches y corrección responsables.

La botnet InfectedSlurs

Esta actividad se deriva de un clúster de actividad de botnet Mirai que parece utilizar principalmente la antigua variante de malware Mirai JenX, que se hizo famosa por el uso de Grand Theft Auto para reclutar dispositivos del Internet de las cosas (IoT) con el fin de realizar la oferta maliciosa. Había un gran número de dominios de mando y control (C2) identificados con superposiciones en la resolución de direcciones IP, así como las mismas fechas exactas para los cambios de infraestructura, que admiten esta conexión.

Curiosamente, muchas de esas direcciones IP tienen un número limitado de resoluciones de dominio C2. Es común que los dominios apunten a una IP que aloje miles de dominios adicionales, pero, en este caso, muchas de las IP solo apuntaban a unos pocos dominios diferentes, normalmente todos pertenecientes a su infraestructura, donde la fecha de primera y última visualización suelen cambiar al mismo tiempo para varios dominios.

Los dominios C2 de este clúster pueden decirnos algunas cosas sobre las personas que hay detrás de este: Las convenciones de nomenclatura a menudo contenían calificativos raciales, lenguaje ofensivo o términos generalmente inapropiados. La variante de Mirai JenX, al igual que muchas variantes de Mirai, incluye en la consola una cadena única integrada como parte del código cuando se compromete una máquina. En este caso, normalmente se lee "gosh that Chinese family at the other table sure ate a lot", una actitud que puede asociarse a las desagradables convenciones de nomenclatura descritas anteriormente. Uno de los ejemplos del malware Mirai JenX asociados disponible en VirusTotal con esa cadena de consola procedía de la dirección IP C2 45.142.182[.]96 y llamaba al dominio iaxtpa[.]parody (Figura 1).

![Una de las muestras del Mirai JenX asociado disponible en VirusTotal con esa cadena de consola procedía de la dirección IP C2 45.142.182[.]96 y llamó al dominio iaxtpa[.]parody (Figura 1).](/site/es/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) Fig. 1: Cadena de consola única relacionada con Mirai JenX de una muestra de malware con el hash SHA256 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Fig. 1: Cadena de consola única relacionada con Mirai JenX de una muestra de malware con el hash SHA256 ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Dominios C2

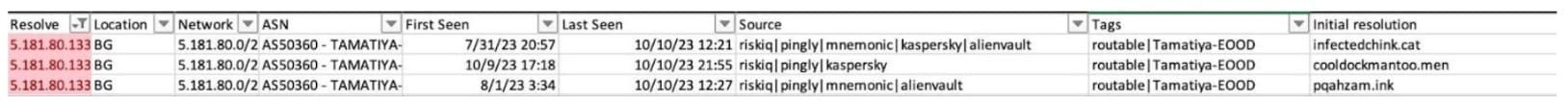

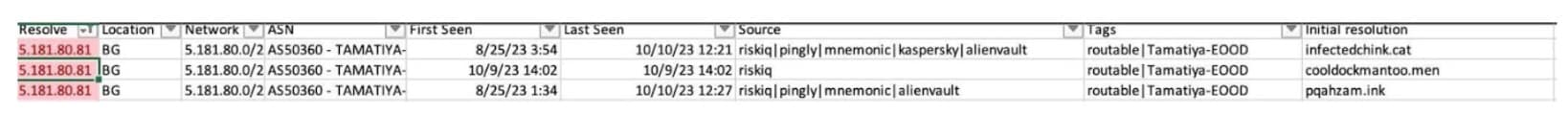

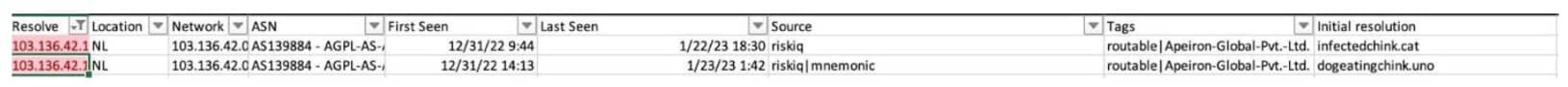

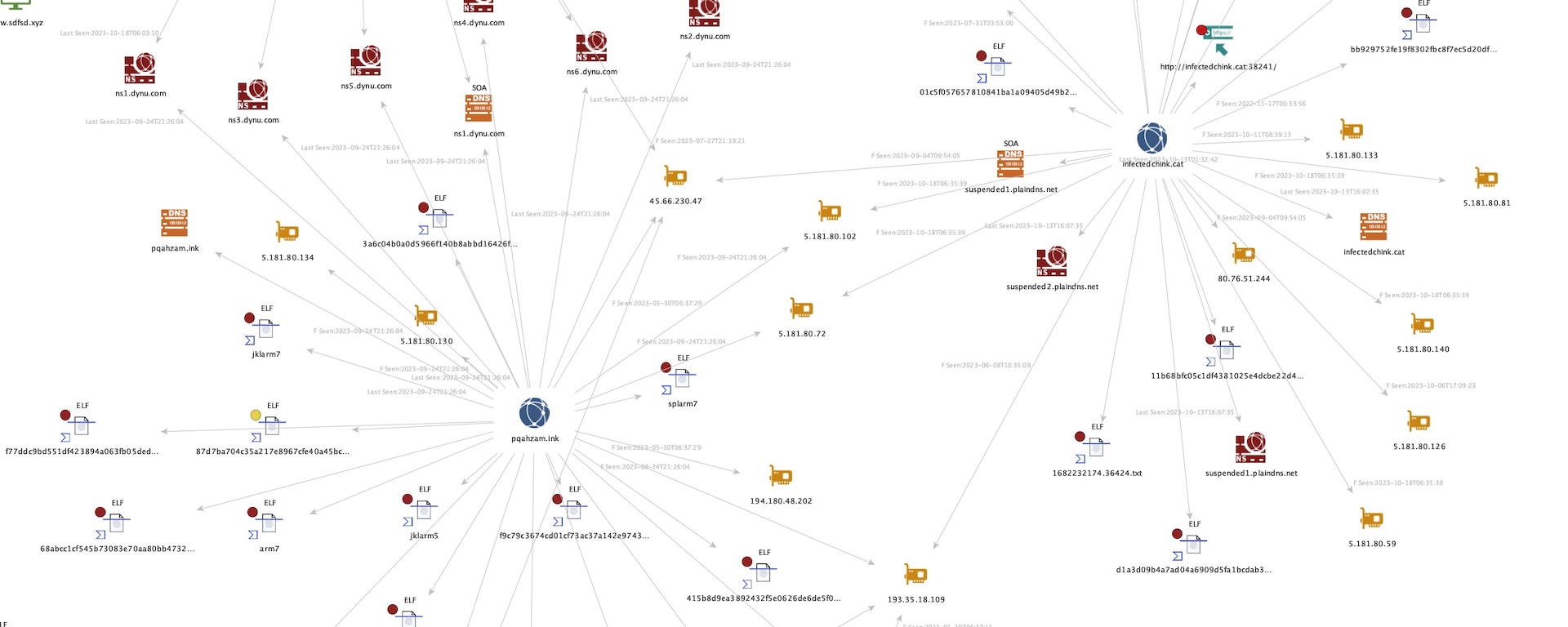

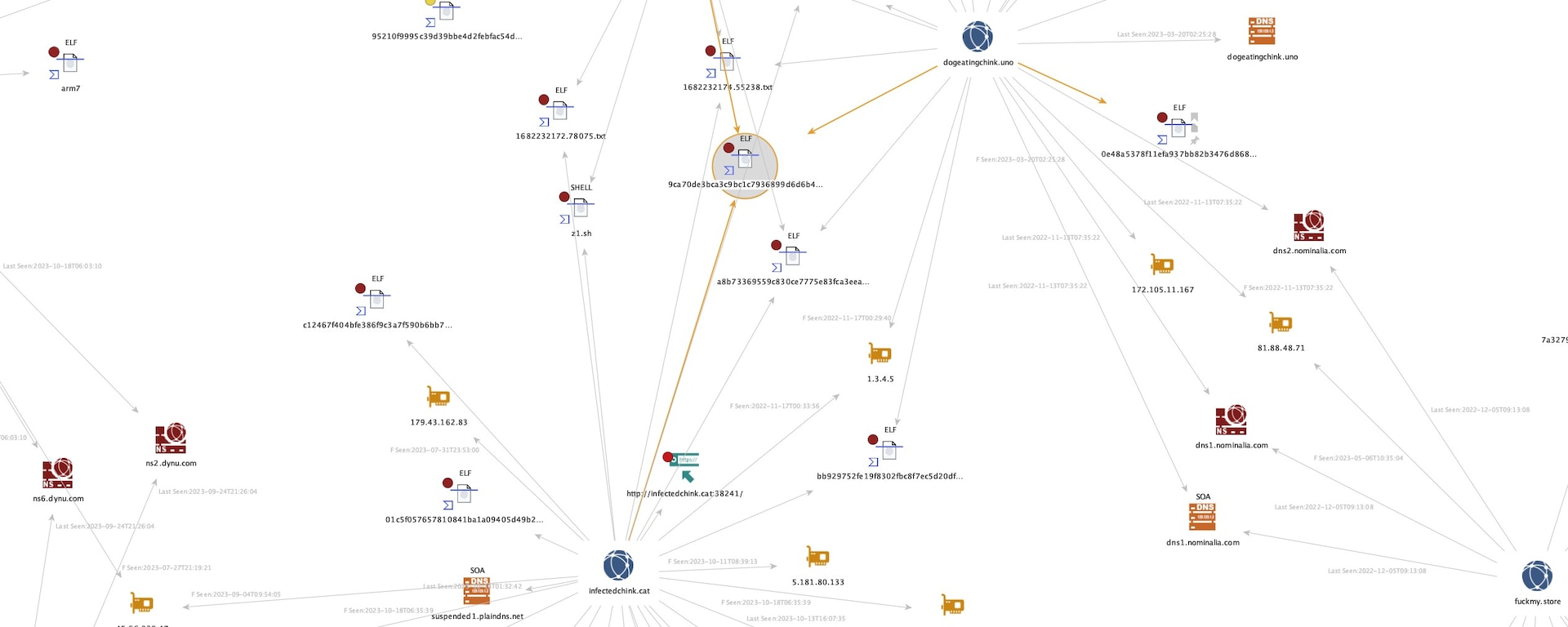

Muchas de las direcciones C2 y las resoluciones de dominio C2 se alinean con las IP que se encuentran bajo el bloque de enrutamiento entre dominios sin clases (CIDR) 5.181.80.0/24 (Figura 2).

Se hallaron pruebas adicionales de vínculos entre algunos de los dominios con superposición de resolución de IP, que cambiaban a diferentes IP en fechas y horas exactas (Figuras 3 y 4).

Variantes de malware adicionales asociadas

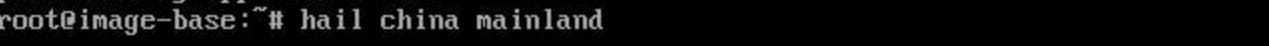

Aunque este clúster utiliza principalmente la variante Mirai de JenX, había muestras de malware adicionales que parecían estar vinculadas a la variante de Mirai HailBot. Mientras que JenX contenía principalmente el nombre de archivo "jkxl", los nombres de archivo de hailBot supuestos contenían "skid". Además, uno de los identificadores únicos de hailBot es la cadena de consola "hail china mainland", que se incluye cuando se compromete un sistema (Figura 5). Una de las muestras de malware que capturamos, denominada "skid.mpsl", se detectó repitiendo esta misma cadena en la consola tras la ejecución, y se puede ver en VirusTotal. Esta muestra procedía del servidor C2 5.181.80[.]120 y llamó al nombre de dominio husd8uasd9[.]online.

Fig. 5: Cadena de consola exclusiva relacionada con el Mirai HailBot de una muestra de malware con el hash SHA256 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

Fig. 5: Cadena de consola exclusiva relacionada con el Mirai HailBot de una muestra de malware con el hash SHA256 a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

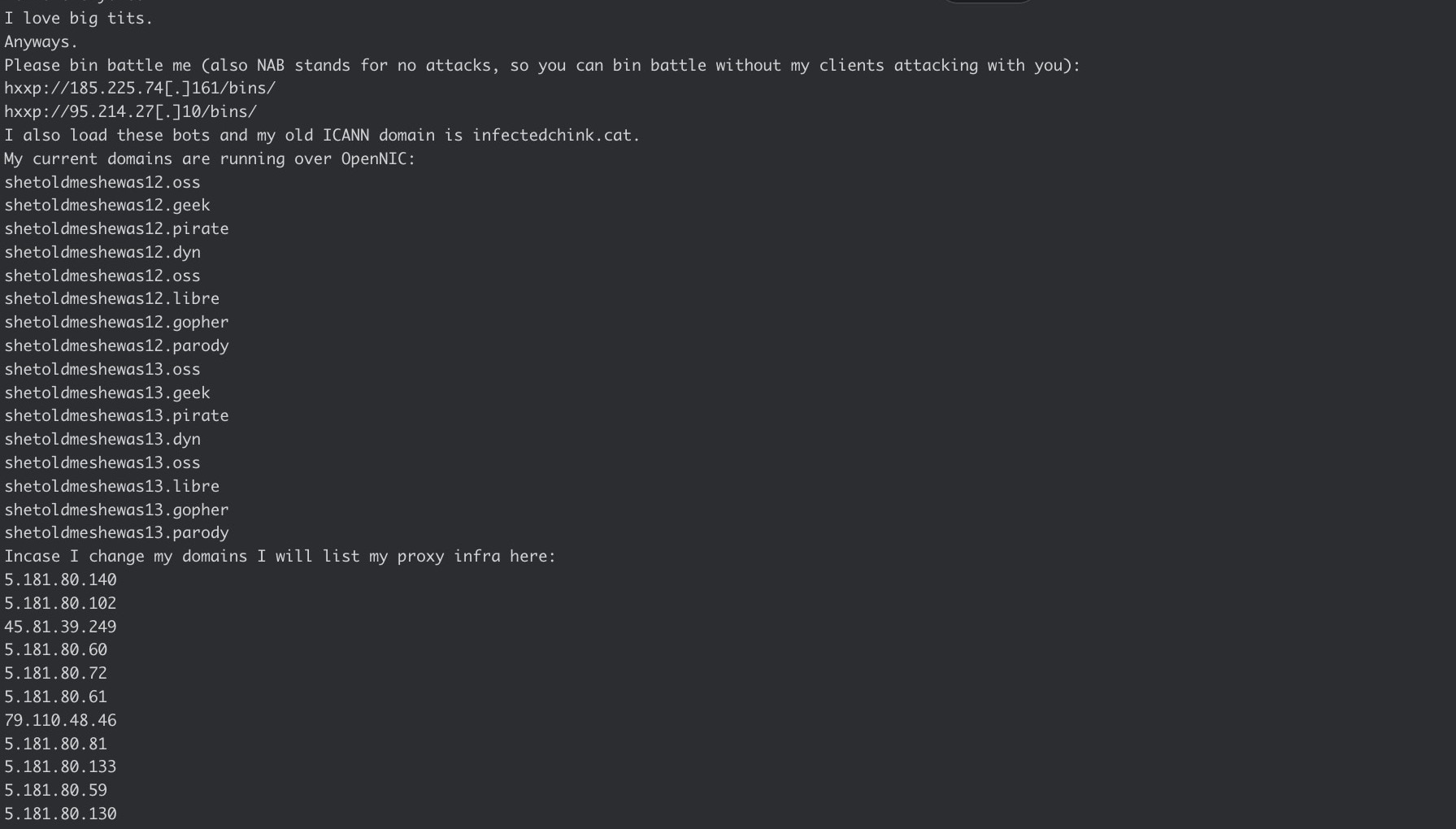

Además, descubrimos menciones a algunas partes de la infraestructura C2 por parte de un usuario eliminado de Telegram en el famoso canal de mercado DStatCC de DDoS. El 11 de octubre de 2023, este usuario pidió a otros usuarios del chat que le dirigieran los ataques e hizo referencia a varias direcciones IP C2 y dominios que coinciden con ese clúster de actividad. El usuario hizo referencia al dominio "infectedchink[.]cat" como su "antiguo dominio de ICANN", y dijo que sus dominios actuales se "ejecutan en OpenNIC", que es una red DNS alternativa que proporciona acceso a dominios no administrados por la Corporación de Internet para la Asignación de Nombres y Números (ICANN). Según mensajes posteriores de ese canal, el usuario eliminó inmediatamente su cuenta después de esa publicación.

Los sitios web enumerados en la publicación contenían convenciones de nomenclatura igualmente perturbadoras, como "shetoldmeshewas12" o "shetoldmeshewas13" con distintos dominios de nivel superior (TLD), como ".oss", ".geek" y ".parody". También enumeró direcciones IP que denominó "infraestructura de proxy", las cuales se alinean con resoluciones vistas anteriormente para algunos dominios C2 y el bloque CIDR del que hemos estado realizando un seguimiento (Figura 6). Además, el usuario adjuntó una captura de pantalla de los bots que tenía, siendo la mayoría de Telnet (9781 bots), Vacron (6791 bots), ntel (4877 bots) y UTT-bots (1515 bots).

A finales de agosto de 2023, un volcado de atacantes en PasteBin mostró varios de los dominios C2 de este clúster, que incluía "infectedchink[.]cat" (Figura 7). Esta publicación parece derivarse de @RedDrip7, el perfil público de Twitter de RedDrip Team que forma parte de Qi An Xin Technology, un proveedor de seguridad chino. En ella se informó de que en mayo de 2023 se observó que esta infraestructura de C2 tuvo como objetivo un sitio web de noticias ruso con un ataque DDoS. Los dominios C2, las direcciones IP, los hashes y los puertos utilizados se ajustan a la actividad de este informe.

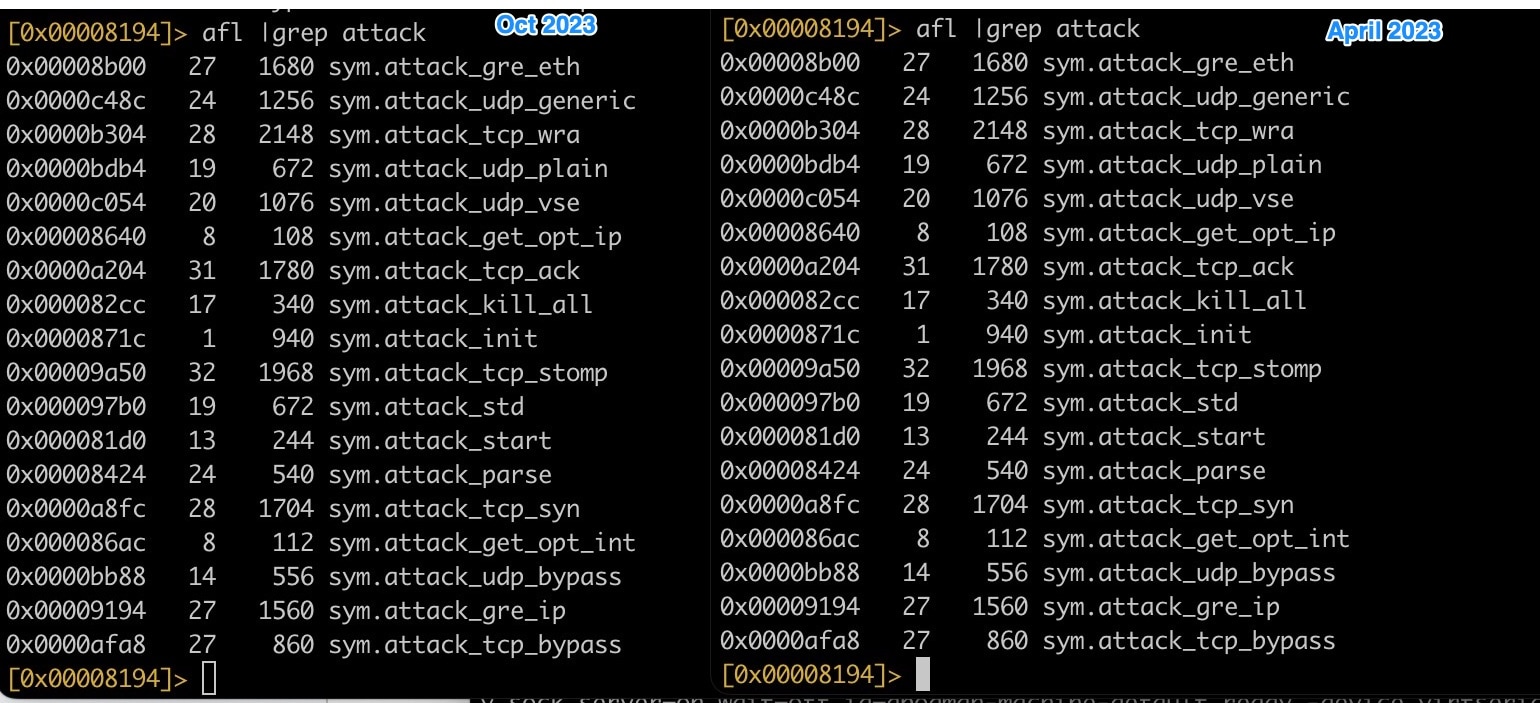

Las funciones de ataque son bastante similares a las de la botnet Mirai original. Una comparación en paralelo del malware antiguo (abril de 2023) con la variante utilizada en esta campaña (octubre de 2023) muestra las mismas funciones en las mismas ubicaciones de memoria (Figura 8). Esto indica que el código de Mirai no se ha modificado mucho, si es que se ha modificado.

Detección

Akamai SIRT está trabajando con CISA/US-CERT y JPCERT para notificar a los proveedores los dispositivos afectados. Hemos acordado no publicar todos los detalles para dar tiempo al proveedor para implementar los parches, pero dado que estas vulnerabilidades se están explotando de forma activa, proporcionamos reglas de Snort y YARA para ayudar a los defensores a identificar intentos de explotación y posibles infecciones en sus entornos. Una vez que se hayan publicado los parches, publicaremos una entrada de blog de seguimiento con más detalles sobre las vulnerabilidades y las cargas útiles utilizadas en esta campaña.

Reglas de Snort

Carga útil de día cero 1

Se utiliza para detectar intentos de explotación por parte de esta campaña

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

Carga útil de día cero 2

Se utiliza para detectar intentos de explotación por parte de esta campaña

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

Tráfico de C2

Se utiliza para detectar el tráfico de red a la infraestructura de C2 de InfectedSlurs

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Latido de Mirai

Dado que esta campaña utiliza Mirai, incluimos una sencilla regla de Snort que intentará identificar los latidos del protocolo de comunicaciones de C2 de Mirai. Esta regla tiene una alta probabilidad de generar falsos positivos y se debe utilizar con moderación y con poca confianza.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

Reglas de YARA

Scripts de apoyo de InfectedSlurs

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

Binarios de Mirai de InfectedSlurs

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

Indicadores de compromiso

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

Muestras de malware

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

Dominios C2

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

Mitigación

Al igual que con cualquier amenaza, una mitigación rápida es de la máxima importancia. A continuación se ofrecen algunos consejos para mantenerse a salvo de infectedSlurs y otros botnets similares.

Infecciones por InfectedSlur

En primer lugar, compruebe las credenciales predeterminadas de los dispositivos del Internet de las cosas (IoT) y cámbielas si las tienen.

Si tiene dispositivos en sus entornos que puedan ser vulnerables, aíslelos si es posible e investigue si hay algún riesgo potencial.

Ataques DDoS

Evalúe e implemente las recomendaciones que proporciona CISA.

Realice un examen exhaustivo de las subredes críticas y los espacios IP para confirmar la presencia de controles de mitigación eficaces.

Establezca controles de seguridad DDoS continuos como capa principal de defensa. Esto limita la necesidad de una integración urgente y alivia la carga de trabajo de los responsables de respuesta a incidentes.

Configure controles de seguridad proactivos mediante un firewall de red en la nube. Este firewall externo sirve como una herramienta potente, fácil de implementar y fácil de usar para bloquear de forma eficaz el tráfico no deseado de forma global y centralizada, protegiendo así sus redes y destinos específicos dentro de sus redes.

Realice pruebas y elimine las oportunidades de movimiento lateral para limitar la propagación y reducir el tiempo de detección y corrección en caso de ataque.

Conclusión

El uso de señuelos en ciberseguridad es primordial, ya que estos sistemas señuelo implementados estratégicamente están diseñados específicamente para atraer y detectar agentes maliciosos, lo que nos proporciona una valiosa información sobre la mentalidad de los atacantes y sus tácticas, técnicas y procedimientos. La incorporación de señuelos en una estrategia de ciberseguridad es una potente herramienta para la inteligencia contra amenazas, la detección temprana y la mejora continua de las medidas defensivas en el panorama de la seguridad digital en constante evolución.

Dado que los señuelos emulan entornos vulnerables de la vida real, el conocimiento que pueden proporcionar a los defensores es, sin duda, el conocimiento más valioso que se puede obtener. Las prácticas de defensa basadas en la realidad, en lugar de en el miedo, la incertidumbre y la duda, proporcionan una estrategia mucho más proactiva. Mantenerse al día sobre las ciberamenazas emergentes permite perfeccionar las medidas de seguridad y mejorar la resiliencia general.

Si el entorno de su organización no garantiza una configuración de señuelo completa, es imprescindible seguir los conceptos básicos. No se puede recalcar lo suficiente la importancia de cambiar la contraseña predeterminada de un dispositivo. Las amenazas, como las botnets y el ransomware, dependen de contraseñas predeterminadas que suelen ser ampliamente conocidas y a las que se puede acceder fácilmente para su propagación. Cuanto más difícil sea para una amenaza desplazarse, menos posibilidades habrá de que se produzcan accesos no autorizados y posibles infracciones de seguridad. Puede realizar pruebas de movimiento lateral con nuestra plataforma gratuita de emulación de adversarios de código abierto: Infection Monkey.

No se lo pierda

El grupo de inteligencia sobre seguridad de Akamai seguirá supervisando amenazas como estas e informando sobre ellas para concienciar a nuestros clientes y a la comunidad de seguridad en general. Para obtener más información, síganos en X, antes conocido como Twitter, para estar al día de lo que descubrimos.

Akamai SIRT desea agradecer a los empleados de CISA, US-CERT y JPCERT su ayuda al informar sobre estas vulnerabilidades a los proveedores.

![A finales de agosto de 2023, un volcado de atacantes en PasteBin mostró varios de los dominios C2 de este clúster, incluyendo "infectedchink[.]cat" (Figura 7).](/site/es/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)