La botnet InfectedSlurs diffonde il malware Mirai con attacchi zero-day

Editoriale e commenti aggiuntivi di Tricia Howard

AVVISO SUI CONTENUTI: i criminali responsabili di questo malware utilizzano insulti razzisti e altri contenuti offensivi come nomi file che appaiono nei nostri screenshot. Tali nomi file non sono stati corretti nell'intento di consentirne più facilmente l'individuazione poiché la campagna di attacco è ancora attiva in rete.

Analisi riassuntiva

Il team SIRT (Security Intelligence Response Team) di Akamai ha scoperto due vulnerabilità zero-day con una funzionalità RCE (Remote Code Execution) sfruttata in rete.

Queste due vulnerabilità sono state segnalate ai fornitori di soluzioni. Siamo in attesa di ricevere aggiornamenti sui modelli interessati e le patch appropriate da tali fornitori (probabilmente a dicembre 2023) prima di poter pubblicare ulteriori dettagli.

Queste vulnerabilità vengono sfruttate attivamente in rete per realizzare una botnet DDoS (Distributed Denial-of-Service) .

Tale botnet è stata coinvolta in una lunga campagna monitorata dal team SIRT di Akamai dalla fine del 2022, che ha infettato i nostri honeypot personalizzati e che sfrutta la popolare famiglia di malware Mirai.

Il payload utilizzato dai criminali prende di mira router e dispositivi NVR (Network Video Recorder) usando le credenziali di amministratore predefinite e installando le varianti Mirai in caso di riuscita dell'attacco.

Introduzione e rilevamento

Il team SIRT di Akamai gestisce più honeypot in tutto il mondo per rilevare quali minacce sfruttano attivamente i nostri clienti e Internet in generale. Alla fine di ottobre 2023, abbiano notato un lieve aumento nell'attività dei nostri honeypot che ha preso di mira una porta TCP usata raramente. L'attività è iniziata con un picco di modeste dimensioni (per un massimo di 20 tentativi al giorno), che si è poi ridotto ad una media di due - tre tentativi al giorno, con alcuni giorni in cui non si è registrato alcun tentativo.

Fino al 9 novembre 2023, non si era a conoscenza dei dispositivi vulnerabili presi di mira. Gli attacchi sferrati con una bassa frequenza sembravano inizialmente tentare un'autenticazione tramite una richiesta POST, quindi, successivamente, in caso di riuscita dell'operazione, tentavano uno sfruttamento di tipo command injection.

Ad un'analisi risultavano uno specifico percorso dell'exploit HTTP e una porta presa di mira. Il team SIRT ha condotto un'analisi a livello di Internet per la combinazione di porta e percorso presi di mira. Inizialmente, questi risultati hanno creato più domande, in particolare, su un'insolita intestazione di risposta HTTP. Poiché sia il nome che il numero della versione affondano le loro radici nel gergo di Internet, originariamente si è pensato che i dispositivi rilevati in rete, che si adattavano al profilo cercato, fossero un honeypot o uno scherzo.

Identificazione dei payload

Sulle pagine di destinazione dei dispositivi identificati, viene incluso uno script che gestisce la crittografia lato client in JavaScript dei valori di nome utente e password prima che venga effettuata una richiesta POST al backend dello script CGI per l'elaborazione. Utilizzando questo codice, siamo stati in grado di invertire il processo di crittografia e ottenere i valori di nome utente e password in testo in chiaro dai tentativi di autenticazione dei payload dell'exploit che avevamo osservato. In tal modo, siamo riusciti a stabilire che i payload osservati avevano probabilmente preso di mira questi dispositivi ancora da identificare.

Esaminando questi dispositivi più in dettaglio, abbiamo potuto individuare alcuni indizi su ciò che stavamo osservando. Le esposizioni della porta e dei servizi iniziali hanno suggerito il supporto RTSP (Real-Time Streaming Protocol) e hanno offerto credenziali di accesso per gli "spettatori", supponendo si trattasse di una videocamera di sicurezza/CCTV/NVR/DVR. In alcuni casi, i dispositivi rilevati in rete con l'indirizzo HTTPS attivato hanno presentato una fuga di altre informazioni dalla riga dell'oggetto del certificato HTTPS che ci ha indirizzato ad un dominio specifico, che risaliva ad un produttore NVR.

Esaminando i manuali e la documentazione di alcune delle soluzioni NVR proposte, siamo riusciti a verificare che le credenziali in testo in chiaro osservate nel payload dell'exploit sono un comune valore predefinito, che abbiamo visto usare in molti prodotti e da molte aziende, ma vengono specificamente documentate da questo produttore in più manuali di prodotti NVR come credenziali amministrative predefinite.

Il team SIRT ha effettuato un rapido controllo delle CVE note per influire sui dispositivi NVR di questo fornitore e, sorprendentemente, ha notato che si è trattato di un nuovo exploit zero-day sfruttato attivamente in rete. Tramite il processo di divulgazione responsabile, il fornitore ci ha comunicato di lavorare su una correzione che dovrebbe essere distribuita a dicembre 2023. Pertanto, teniamo in sospeso il nome del fornitore per ora, ma nel frattempo pubblichiamo questo blog per consentire alla comunità di controllare le loro reti.

Abbiamo deciso di esaminare in modo più approfondito la campagna che ha creato la botnet sottostante, che ha sfruttato questo exploit zero-day, riprendendo i nostri registri di monitoraggio di honeypot, malware e botnet. Esaminando i nuovi riscontri che stavano diffondendo questi esempi di malware, abbiamo identificato un secondo exploit zero-day ugualmente sfruttato come parte di questa campagna.

L'identificazione del dispositivo in questo secondo caso è stata molto più semplice perché le sue credenziali amministrative predefinite includevano il numero di modello del dispositivo. Questo secondo dispositivo è un router LAN wireless progettato per alberghi e applicazioni residenziali. Anche questo secondo fornitore prevede di divulgare i dettagli a dicembre 2023. Pertanto, anche noi non pubblichiamo il nome del fornitore.

Chi e cosa sono interessati?

Non abbiamo ancora un rapporto completo dal fornitore NVR dei modelli e delle versioni del dispositivo che si ritiene vengano influenzati. Il team SIRT prevede che il fornitore NVR produrrà circa 100 videocamere NVR/DVR/IP, ma senza alcuna fuga di informazioni sulla versione dai dispositivi per interazioni pubbliche sfruttati in rete, è difficile sapere esattamente quali sono interessati o meno. Dai manuali online, si intende che vari modelli che utilizzano la combinazione predefinita di credenziali vengono sfruttati come parte di questa campagna.

L'exploit zero-day sferrato contro il fornitore del router sembra aver preso di mira un solo modello, ma è probabilmente interessato anche il numero di modello di una sottovariante, che potrebbe essere un'applicazione abbastanza univoca da essere considerata come secondo modello indipendente. Tuttavia, il fornitore del router produce vari switch e router, e, sebbene l'exploit sia stato confermato per il primo dispositivo dal produttore giapponese tramite il coordinamento JPCERT, non sappiamo se si tratta dell'unico modello influenzato in tutta la linea di prodotti. La funzione sfruttata è molto comune ed è possibile che sia stato riutilizzato il codice nei prodotti della stessa linea.

Anche se queste informazioni sono limitate, ci sentiamo la responsabilità di avvisare la comunità circa lo sfruttamento di queste CVE che sta avvenendo in rete. Esiste una linea sottile tra le informazioni divulgate in modo responsabile per aiutare gli addetti ai sistemi di difesa e la condivisione eccessiva di informazioni che possono dare adito ad ulteriori abusi da parte di orde di criminali.

Ci proponiamo di pubblicare un blog di follow-up con ulteriori dettagli e approfondimenti sui dispositivi e sui payload dell'exploit una volta che i fornitori e i CERT saranno sicuri che le divulgazioni responsabili, l'applicazione delle patch e i rimedi abbiano preso la loro strada.

La botnet InfectedSlurs

Questa attività deriva da una serie di attività della botnet Mirai che sembra usare principalmente la vecchia variante del malware Mirai JenX, resa famosa dall'utilizzo di Grand Theft Auto per far eseguire gli ordini dannosi ai dispositivi IoT (Internet of Things). Sono stati identificati molti domini C2 (Command and Control) che si sovrappongono nella risoluzione dell'indirizzo IP, con le stesse date di modifica dell'infrastruttura, che supporta questa connessione.

Un aspetto interessante riguarda il fatto che molti di questi indirizzi IP hanno un numero limitato di risoluzioni dei domini C2. Per i domini, è comune puntare ad un indirizzo IP che ospita migliaia di altri domini, ma, in questo caso, molti indirizzi IP puntavano solo ad altri pochi domini, solitamente tutti appartenenti alla loro infrastruttura, con la prima e l'ultima data di visualizzazione che cambiano spesso contemporaneamente per vari domini.

I domini C2 in questa serie possono fornirci varie informazioni sui criminali che li hanno creati: Le convenzioni di denominazione spesso contengono epiteti razzisti, linguaggio offensivo o termini generalmente inappropriati. La variante Mirai JenX, come molte varianti Mirai, stampa una stringa univoca integrata nel codice sorgente sulla console quando viene violato un computer. In questo caso, solitamente stampa: "gosh that Chinese family at the other table sure ate a lot" (Accidenti! Quella famiglia cinese all'altro tavolo ha mangiato davvero tanto!), un sentiment che potrebbe essere collegato alle strane convenzioni di denominazione descritte in precedenza. Uno degli esempi di malware Mirai JenX correlati, che sono disponibili su VirusTotal con quella stringa della console, proviene dall'indirizzo IP C2 45.142.182[.]96 ed è richiamato al dominio iaxtpa[.]parody (Figura 1).

![Uno degli esempi di malware Mirai JenX correlati, disponibile su VirusTotal con quella stringa della console, proviene dall'indirizzo IP C2 45.142.182[.]96 ed è richiamato al dominio iaxtpa[.]parody (Figura 1).](/site/it/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-one.jpg) Figura 1. La stringa della console univoca correlata a Mirai JenX ricavata da un esempio di malware con l'hash SHA256 di ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Figura 1. La stringa della console univoca correlata a Mirai JenX ricavata da un esempio di malware con l'hash SHA256 di ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1

Domini C2

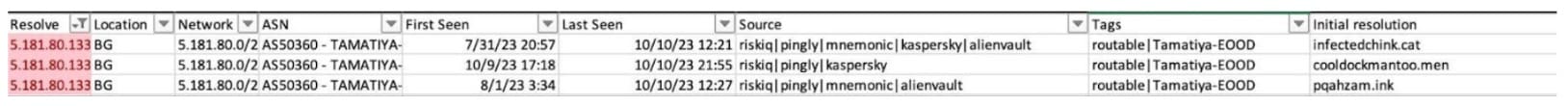

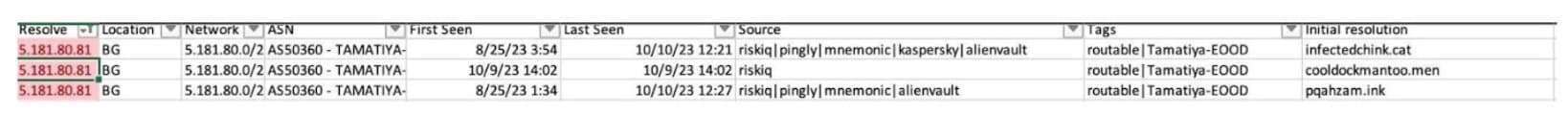

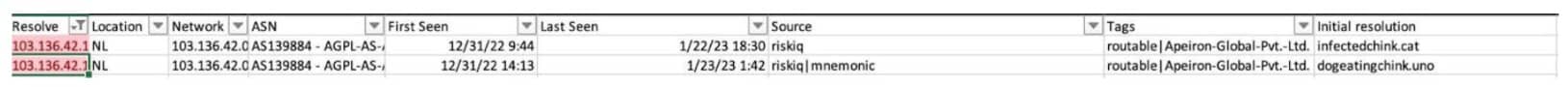

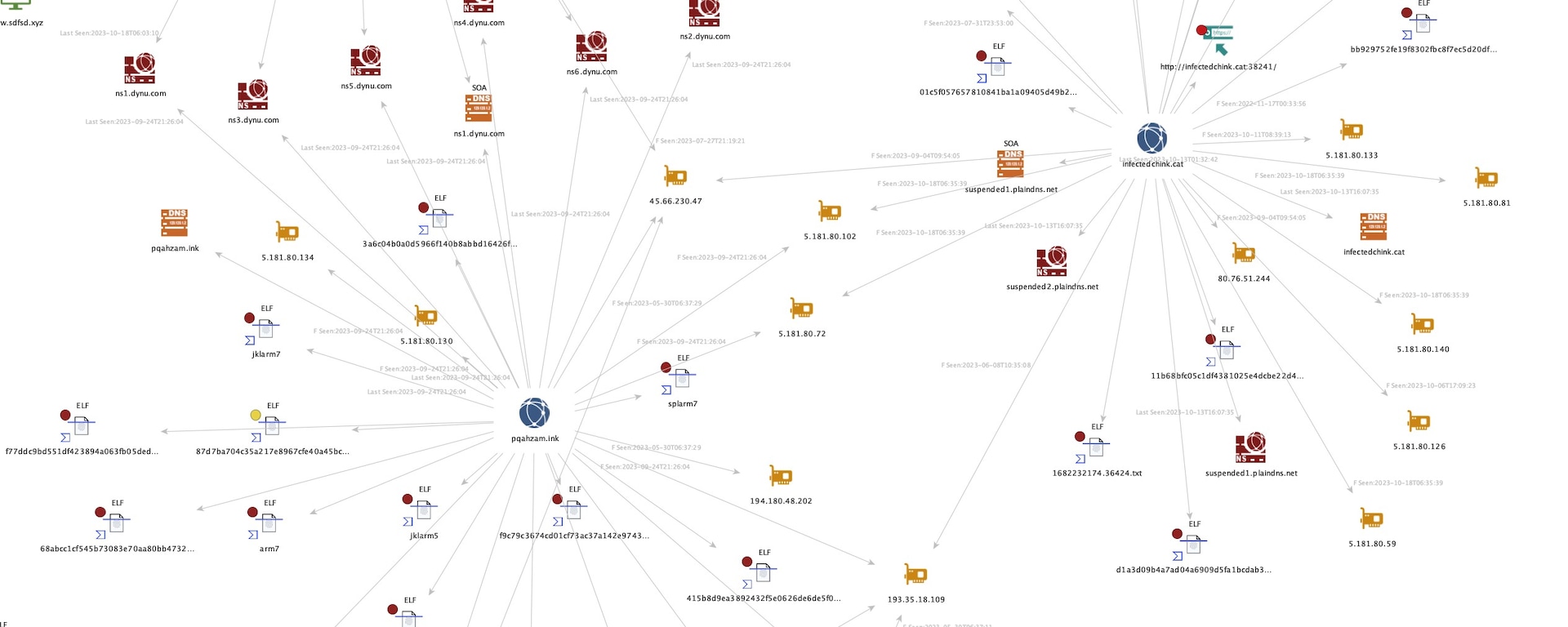

Molti degli indirizzi C2 e delle risoluzioni dei domini C2 si allineano agli IP che rientrano nel blocco CIDR (Classless Inter-Domain Routing) 5.181.80.0/24 (Figura 2).

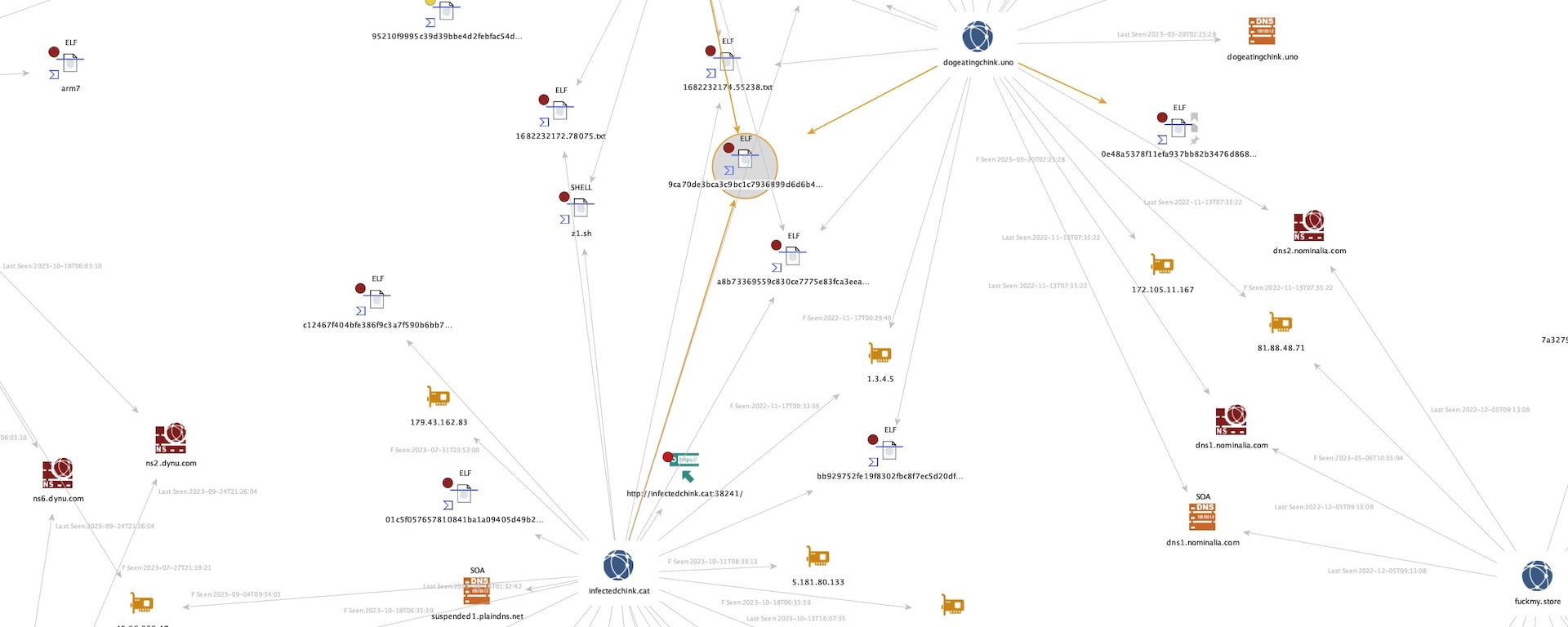

Sono stati identificati alcuni collegamenti in alcuni domini che si sovrappongono nella risoluzione degli indirizzi IP, cambiandoli alla stessa ora e alla stessa data (Figure 3 e 4).

Ulteriori varianti di malware associate

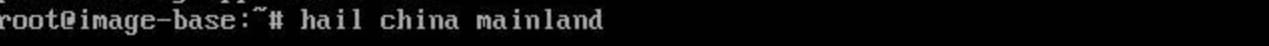

Anche se questo cluster utilizza perlopiù la variante Mirai JenX, sono stati identificati ulteriori esempi di malware apparentemente collegati alla variante Mirai hailBot. Mentre JenX conteneva principalmente il nome file "jkxl", i presunti nomi file della variante hailBot contenevano "skid". Inoltre, uno degli identificatori univoci della variante hailBot presenta la stringa della console "hail china mainland" che viene stampata in caso di violazione di un sistema (Figura 5). Uno degli esempi di malware che abbiamo identificato (denominato "skid.mpsl") ha diffuso questa stessa stringa alla console al momento dell'esecuzione e si trova su VirusTotal. Questo esempio proviene dal server C2 5.181.80[.]120 ed è richiamato al nome di dominio husd8uasd9[.]online.

Figura 5. La stringa della console univoca correlata a Mirai hailBot ricavata da un esempio di malware con l'hash SHA256 di a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

Figura 5. La stringa della console univoca correlata a Mirai hailBot ricavata da un esempio di malware con l'hash SHA256 di a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d

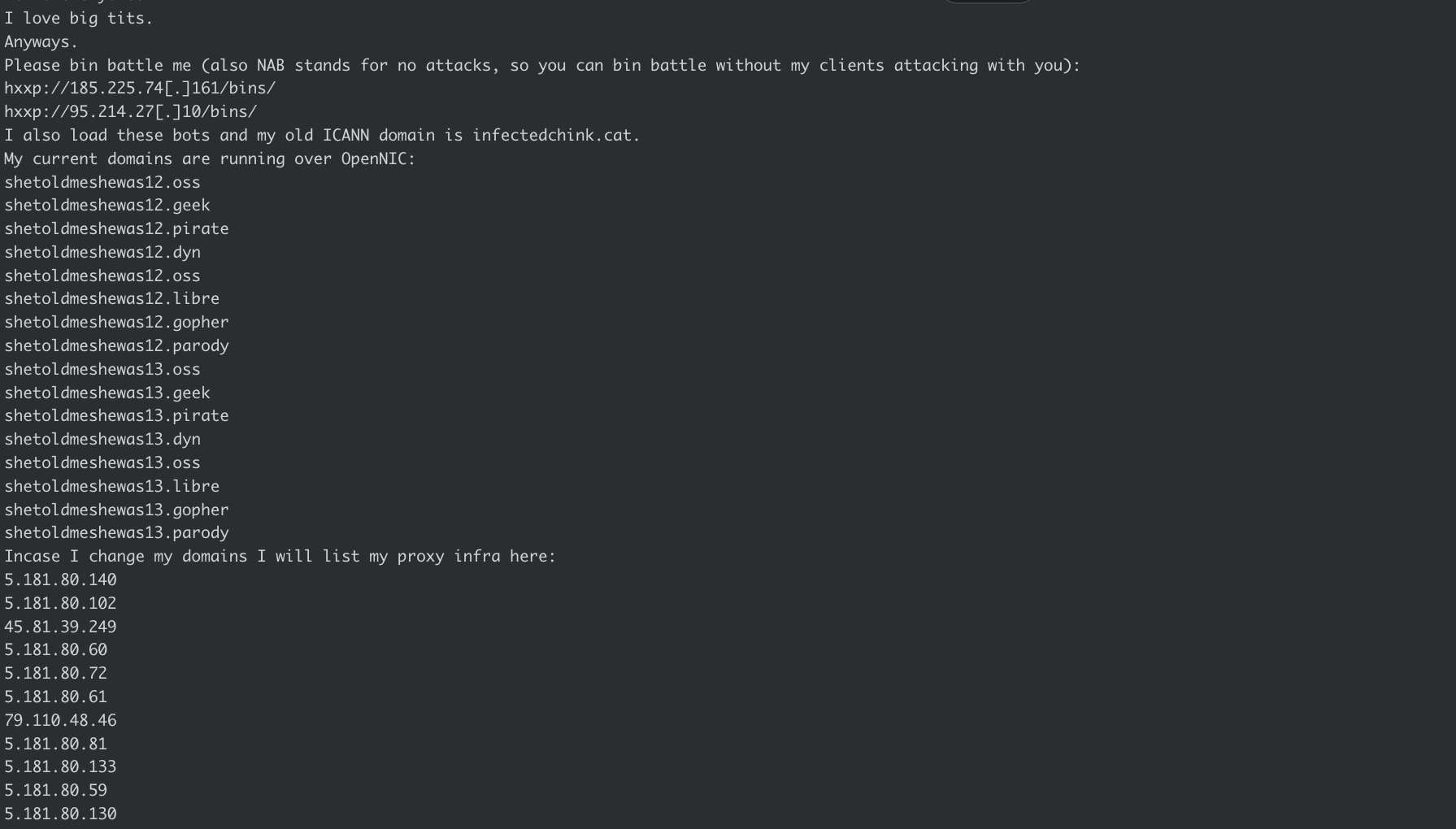

Inoltre, abbiamo rilevato casi di un'infrastruttura C2 da parte di un utente Telegram eliminato nel famigerato canale di attacchi DDoS denominato DStatCC. L'11 ottobre 2023, l'utente ha chiesto ad altri utenti presenti nella chat di "batterlo" citando alcuni indirizzi IP e domini C2 corrispondenti alle attività eseguite. L'utente ha definito il dominio "infectedchink[.]cat" come il proprio vecchio dominio ICANN e ha affermato che i suoi attuali domini vengono eseguiti tramite OpenNIC, una rete DNS alternativa che fornisce l'accesso ai domini non gestiti dalla ICANN (Internet Corporation for Assigned Names and Numbers). In base ai messaggi successivi riportati in quel canale, l'utente ha immediatamente cancellato il suo account dal post.

I siti web elencati nel post contenevano convenzioni di denominazione ugualmente problematici del tipo "shetoldmeshewas12" o "shetoldmeshewas13" con vari domini di primo livello (TLD) come ".oss", ".geek" e ".parody". Inoltre, erano elencati indirizzi IP denominati "proxy infra", che si allineano alle risoluzioni viste in precedenza per alcuni domini C2 e al blocco CIDR che stiamo monitorando (Figura 6). Inoltre, l'utente ha allegato una screenshot dei bot di cui dispone, perlopiù Telnet (9781 bot), Vacron (6791 bot), ntel (4877 bot) e UTT (1515 bot).

Alla fine di agosto 2023, un criminale su PasteBin ha mostrato alcuni domini C2 presenti in questo cluster, tra cui "infectedchink[.]cat" (Figura 7). Questo post sembrava provenire da @RedDrip7, il profilo pubblico di Twitter relativo al team RedDrip che fa parte di Qi An Xin Technology, un fornitore di soluzioni per la sicurezza in Cina, in cui veniva segnalato che questa infrastruttura C2 era stata vista prendere di mira un sito web di notizie russo tramite un attacco DDoS sferrato a maggio 2023. I domini C2, gli indirizzi IP, le porte e gli hash utilizzati sono tutti allineati all'attività segnalata in questo rapporto.

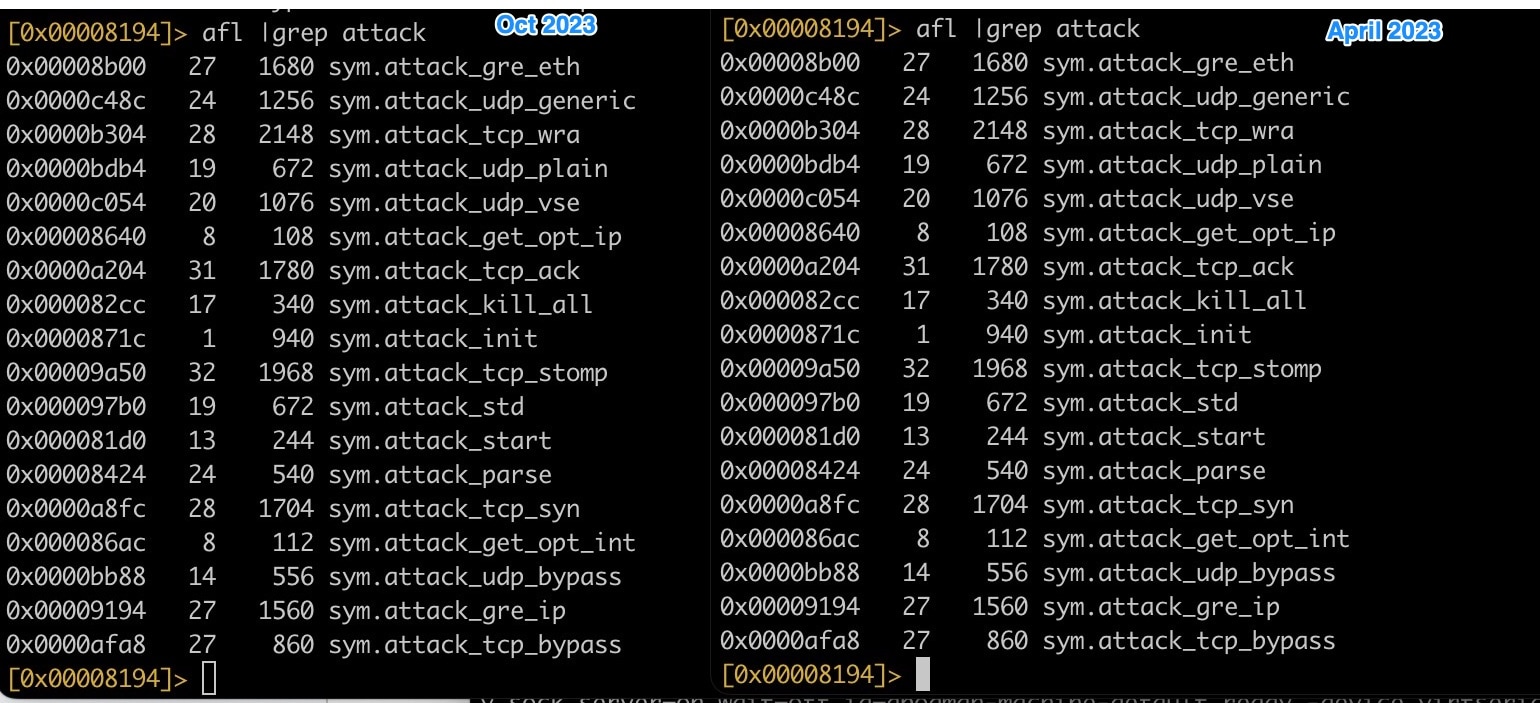

Le funzioni dell'attacco sono abbastanza simili a quelle della botnet Mirai originale. Un confronto tra il malware precedente (aprile 2023) e la variante utilizzata in questa campagna (ottobre 2023) mostra le stesse funzioni nelle stesse posizioni in memoria (Figura 8) a indicare che il codice Mirai non è stato modificato molto, se non affatto.

Rilevamento

Il team SIRT di Akamai sta collaborando con CISA/US-CERT e JPCERT per avvisare i fornitori circa i dispositivi che sono stati interessati. Ci siamo impegnati a non pubblicare tutti i dettagli per dare ai fornitori il tempo necessario per rilasciare le patch appropriate, tuttavia, poiché queste vulnerabilità vengono sfruttate attivamente, stiamo pubblicando le regole Snort e YARA per aiutare gli addetti ai sistemi di sicurezza ad identificare i tentativi di sfruttamento e le possibili infezioni nei loro ambienti. Una volta rilasciate le patch appropriate, pubblicheremo un blog di follow-up con ulteriori dettagli sugli exploit e sui payload sfruttati in questa campagna.

Regole Snort

Payload zero-day 1

Utilizzato per rilevare i tentativi di sfruttamento da parte di questa campagna

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

Payload zero-day 2

Utilizzato per rilevare i tentativi di sfruttamento da parte di questa campagna

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

Traffico C2

Utilizzato per rilevare il traffico di rete sull'infrastruttura InfectedSlurs C2

alert ip any any -> 45.95.147.226 any (msg:"InfectedSlurs C2 communications"; sid:1000001;)

alert ip any any -> 45.142.182.96 any (msg:"InfectedSlurs C2 communications"; sid:1000002;)

alert ip any any -> 5.181.80.53 any (msg:"InfectedSlurs C2 communications"; sid:1000003;)

alert ip any any -> 5.181.80.54 any (msg:"InfectedSlurs C2 communications"; sid:1000004;)

alert ip any any -> 5.181.80.55 any (msg:"InfectedSlurs C2 communications"; sid:1000005;)

alert ip any any -> 5.181.80.59 any (msg:"InfectedSlurs C2 communications"; sid:1000006;)

alert ip any any -> 5.181.80.81 any (msg:"InfectedSlurs C2 communications"; sid:1000007;)

alert ip any any -> 5.181.80.72 any (msg:"InfectedSlurs C2 communications"; sid:1000008;)

alert ip any any -> 5.181.80.77 any (msg:"InfectedSlurs C2 communications"; sid:1000009;)

alert ip any any -> 5.181.80.102 any (msg:"InfectedSlurs C2 communications"; sid:1000010;)

alert ip any any -> 5.181.80.126 any (msg:"InfectedSlurs C2 communications"; sid:1000011;)

alert ip any any -> 5.181.80.127 any (msg:"InfectedSlurs C2 communications"; sid:1000012;)

alert ip any any -> 91.92.254.4 any (msg:"InfectedSlurs C2 communications"; sid:1000013;)

alert ip any any -> 185.225.74.161 any (msg:"InfectedSlurs C2 communications"; sid:1000014;)

alert ip any any -> 185.150.26.226 any (msg:"InfectedSlurs C2 communications"; sid:1000015;)

alert ip any any -> 194.180.48.202 any (msg:"InfectedSlurs C2 communications"; sid:1000016;)

alert ip any any -> 85.217.144.207 any (msg:"InfectedSlurs C2 communications"; sid:1000017;)

alert ip any any -> 45.139.105.145 any (msg:"InfectedSlurs C2 communications"; sid:1000018;)

alert ip any any -> 162.220.166.114 any (msg:"InfectedSlurs C2 communications"; sid:1000019;)

alert ip any any -> 89.190.156.145 any (msg:"InfectedSlurs C2 communications"; sid:1000020;)

alert ip any any -> 162.246.20.236 any (msg:"InfectedSlurs C2 communications"; sid:1000021;)

alert ip any any -> 194.153.216.164 any (msg:"InfectedSlurs C2 communications"; sid:1000022;)

alert ip any any -> 95.214.27.10 any (msg:"InfectedSlurs C2 communications"; sid:1000023;)

alert ip any any -> 62.113.113.168 any (msg:"InfectedSlurs C2 communications"; sid:1000024;)

alert ip any any -> 194.38.21.42 any (msg:"InfectedSlurs C2 communications"; sid:1000025;)

Heartbeat Mirai

Poiché questa campagna sta sfruttando la botnet Mirai, abbiamo incluso una semplice regola Snort, che tenta di identificare gli heartbeat del protocollo di comunicazione Mirai C2. Questa regola ha un'elevata probabilità di generare falsi positivi, pertanto va usata con moderazione e cautela.

alert tcp INTERNAL_NET any -> EXTERNAL_NET any ( msg:"mirai heartbeat to c2"; sid: 100001; rev:1; content: "|00 00 00 01|";)

Regole YARA

Script di supporto InfectedSlurs

rule infected_slurs_scripts_1 {

meta:

description = "infected-slurs-scripts-1"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "ftpget.sh ftpget.sh && sh ftpget.sh;curl http://" fullword ascii

$s2 = "chinese family" fullword ascii

$s3 = "\\x23\\x21\\x2F\\x62\\x69\\x6E\\x2F\\x73\\x68\\x0A\\x0A\\x66\\x6F\\x72\\x20\\x70\\x72\\x6F\\x63\\x5F\\x64\\x69\\x72\\x20\\x69\\x6E\\x20\\x2F\\x70\\x72\\x6F\\x63\" fullword ascii

$s4 = "/bin/busybox hostname TBOT" fullword ascii

condition:

3 of them

}

rule infected_slurs_scripts_2 {

meta:

description = "infected-slurs-scripts-2"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = ";<=>?@ABCDEFGJIMOPQRSTUVWX[\\^_`abcxyz{|}~" fullword ascii

$s2 = "#$%&'()*+,234567" fullword ascii

$s3 = "BOOOOOOONS_" fullword ascii

$s4 = "npxXoudifFeEgGaACScs" fullword ascii

condition:

3 of them

}

File binari Mirai InfectedSlurs

rule infected_slurs_bins {

meta:

description = "infected-slurs-bins"

author = "Akamai SIRT"

date = "2023-11-20"

strings:

$s1 = "attack_gre.c" fullword ascii

$s2 = "attack_ongoing" fullword ascii

$s3 = "ensure_single_instance" fullword ascii

$s4 = "/home/landley/aboriginal/aboriginal/build/temp-armv7l/gcc-core/gcc/config/arm/pr-support.c" fullword ascii

$s5 = "words_left" fullword ascii

$s6 = "kutil_strncmp" fullword ascii

$s7 = "fflush_unlocked" fullword ascii

$s8 = "methods_len" fullword ascii

condition:

6 of them

}

Indicatori di compromissione

SHA256SUMs

dabdd4b5a3a70c64c031126fad36a4c45feb69a45e1028d79da6b443291addb8 arm

3f3c2e779f8e3d7f2cc81536ef72d96dd1c7b7691b6e613f5f76c3d02909edd8 arm5

75ef686859010d6164bcd6a4d6cf8a590754ccc3ea45c47ace420b02649ec380 arm6

f8abf9fb17f59cbd7381aa9f5f2e1952628897cee368defd6baa6885d74f3ecc arm7

8777f9af3564b109b43cbcf1fd1a24180f5cf424965050594ce73d754a4e1099 kdvrarm7

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

a4975366f0c5b5b52fb371ff2cb034006955b3e3ae064e5700cc5365f27a1d26 mpsl

cd93264637cd3bf19b706afc19944dfb88cd27969aaf0077559e56842d9a0f87 nigga.sh

8e64de3ac6818b4271d3de5d8e4a5d166d13d12804da01ce1cdb7510d8922cc6 ok.sh

35fcc2058ae3a0af68c5ed7452e57ff286abe6ded68bf59078abd9e7b11ea90a ppc

7cc62a1bb2db82e76183eb06e4ca84e07a78cfb71241f21212afd1e01cb308b2 sh4

29f11b5d4dbd6d06d4906b9035f5787e16f9e23134a2cc43dfc1165127c89bff spc

cfbcbb876064c2cf671bdae61544649fa13debbbe58b72cf8c630b5bfc0649f9 x86

a3b78818bbef4fd55f704c96c203765b5ab37723bc87aac6aa7ebfcc76dfa06d mpsl

ac43c52b42b123e2530538273dfb12e3b70178aa1dee6d4fd5198c08bfeb4dc1 mips

Esempi di malware

arm: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm5: ELF 32-bit LSB executable, ARM, version 1 (ARM), statically linked, stripped

arm6: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

arm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

kdvrarm7: ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, with debug_info, not stripped

mips: ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

mpsl: ELF 32-bit LSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, stripped

nigga.sh: ASCII text

ok.sh: ASCII text

ppc: ELF 32-bit MSB executable, PowerPC or cisco 4500, version 1 (SYSV), statically linked, stripped

sh4: ELF 32-bit LSB executable, Renesas SH, version 1 (SYSV), statically linked, stripped

spc: ELF 32-bit MSB executable, SPARC, version 1 (SYSV), statically linked, stripped

x86: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, stripped

Domini C2

opewu[.]homes

wu[.]qwewu[.]site

dfvzfvd[.]help

husd8uasd9[.]online

homehitter[.]tk

shetoldmeshewas12[.]oss

shetoldmeshewas12[.]geek

shetoldmeshewas12[.]pirate

shetoldmeshewas12[.]dyn

shetoldmeshewas12[.]libre

shetoldmeshewas12[.]gopher

shetoldmeshewas12[.]parody

shetoldmeshewas13[.]oss

shetoldmeshewas13[.]geek

shetoldmeshewas13[.]pirate

shetoldmeshewas13[.]dyn

shetoldmeshewas13[.]libre

shetoldmeshewas13[.]gopher

shetoldmeshewas13[.]parody

hujunxa[.]cc

skid[.]uno

dogeating[.]monster

chinkona[.]buzz

dogeatingchink[.]uno

infectedchink[.]cat

infectedchink[.]online

sdfsd[.]xyz

gottalovethe[.]indy

pqahzam[.]ink

cooldockmantoo[.]men

chinks-eat-dogs[.]africa

cnc[.]kintaro[.]cc

fuckmy[.]site

fuckmy[.]store

hbakun[.]geek

ksarpo[.]parody

rwziag[.]pirate

metbez[.]gopher

rmdtqq[.]libre

pektbo[.]libre

mqcgbs[.]gopher

cbdgzy[.]pirate

czbrwa[.]geek

edrnhe[.]oss

hfoddy[.]dyn

fawzpp[.]indy

hxqytk[.]geek

iaxtpa[.]parody

mfszki[.]gopher

qhedye[.]oss

wnisyi[.]libre

asdjjasdhioasdia[.]online

jiggaboojones[.]tech

Mitigazione

Come con qualsiasi minaccia, una mitigazione tempestiva riveste la massima importanza. Ecco alcuni consigli per proteggersi da InfectedSlurs e da altre botnet simili.

Infezioni InfectedSlur

Innanzitutto, controllate le credenziali predefinite dei dispositivi IoT e cambiatele, se esistono.

Se individuate dispositivi che ritenete vulnerabili nei vostri ambienti, isolateli, se possibile, e indagate alla ricerca di potenziali violazioni.

Attacchi DDoS

Valutate e seguite i suggerimenti forniti dalla CISA.

Esaminate accuratamente le sottoreti e gli spazi IP di importanza critica per accertarvi che siano in atto efficaci controlli di mitigazione.

Stabilite continui controlli di sicurezza DDoS come livello di difesa principale per limitare la necessità di effettuare un'integrazione urgente e alleviare il carico di lavoro che grava sugli addetti alla sicurezza.

Configurate controlli di sicurezza proattivi tramite un firewall di rete cloud. Questo firewall esterno è un potente strumento intuitivo e facile da implementare che consente di bloccare in modo efficiente il traffico indesiderato a livello globale e in maniera centralizzata, proteggendo le reti e specifici obiettivi che si trovano al loro interno.

Eseguite test ed eliminate le opportunità che si verifichi il movimento laterale per limitare la propagazione e ridurre il rilevamento e i tempi di mitigazione nel caso di un attacco.

Conclusione

L'utilizzo di honeypot nella cybersicurezza è fondamentale: questi sistemi esca implementati in modo strategico sono progettati specificamente per attirare e rilevare i criminali, fornendo preziose informazioni su cosa pensano e sulle tattiche, sulle tecniche e sulle procedure che utilizzano. L'integrazione degli honeypot in una strategia di cybersicurezza è un potente strumento per l'intelligence sulle minacce, il rilevamento tempestivo e un continuo miglioramento delle misure di difesa nel mutevole scenario della sicurezza digitale.

Poiché gli honeypot emulano la vulnerabilità degli ambienti reali, le informazioni che possono fornire agli addetti alla sicurezza sono indubbiamente preziose per loro. Le pratiche di difesa basate sulla realtà, anziché sulla paura, sull'incertezza e sui dubbi, forniscono una strategia molto più proattiva. Tenersi aggiornati sulle minacce emergenti perfeziona le misure di sicurezza e migliora la resilienza complessiva.

Se l'ambiente della vostra organizzazione non garantisce una configurazione di honeypot completa, mantenere gli elementi basilari è fondamentale. Non si rimarcherà mai abbastanza l'importanza di cambiare la password predefinita di un dispositivo. Minacce come le botnet e i ransomware si basano sulle password predefinite che sono ampiamente note e facilmente accessibili per la propagazione. Più una minaccia riesce a muoversi difficilmente, meno possibilità ci sono per potenziali violazioni della sicurezza e accessi non autorizzati. Potete eseguire dei test per il movimento laterale con Infection Monkey, la nostra piattaforma di emulazione delle attività dei criminali gratuita e open-source.

Tenetevi al passo

L'Akamai Security Intelligence Group continuerà a monitorare minacce come queste e fornirà i relativi rapporti per aumentare la consapevolezza nei nostri clienti e nella comunità della sicurezza in generale. Per ulteriori ricerche, seguiteci su X(in precedenza, noto come Twitter) per tenervi aggiornati su ciò che stiamo osservando.

Il team SIRT di Akamai desidera ringraziare tutti in CISA, US-CERT e JPCERT per la loro assistenza nella segnalazione di queste vulnerabilità ai fornitori.

![Alla fine di agosto 2023, un criminale su PasteBin ha mostrato alcuni domini C2 presenti in questo cluster, tra cui "infectedchink[.]cat" (Figura 7).](/site/it/images/blog/2023/new-rce-botnet-spreads-mirai-via-zero-days-infected-pqalink-eight.jpg)