金融サービスの DDoS知っておくべきこととすべきこと

Mark Schimmelbusch、Dennis Birchard

エグゼクティブサマリー

- Akamai のリサーチャーは、2021 年第 1 四半期から 2022 年第 1 四半期まで、分散型サービス妨害(DDoS)攻撃の動向の監視を続けてきましたが、コストがかかり実行が困難にもかかわらず、レイヤー7 DDoS 攻撃が大幅に増加していることを発見しました。

- DDoS は、検知と緩和がますます困難になっているマルチベクトル攻撃へと進化しています。

- 2021 年 11 月から、Akamai の顧客である資産管理企業がレイヤー7 DDoS 脅迫攻撃を受け始めました。

- 2022 年 7 月には、投資判断に影響を及ぼすことを目的に、この攻撃が急増しました。

- 最も頻繁に発生した攻撃ベクトルは HTTPS フラッドであり、全攻撃の 35% でした。

- このレベルの攻撃は、ますます「ハンズオンキーボード」攻撃になっており、セキュリティチームにとって検知と緩和はさらなるストレスとなっています。

概要

DDoS 攻撃は廃れることはなく、ますます増加しています。

DDoS 攻撃は、当初は実験的な攻撃でしたが、数年でさらに進化しました。ここ数年、これらの攻撃によって、 DynDNS、 GitHub、 Google などが大きな打撃を受けており、これらのサービスを利用する組織や人にどれほどの影響を及ぼす可能性があるか、誰もが(おそらく個人的にも)知るところとなっています。

これらはすべて、大規模エンタープライズに対する攻撃の例であり、Akamai が DDoS に対処する中で多くの事例を見てきましたが、最近では、中小規模企業へと標的を変えて進化しています。これは、攻撃者がこれらの攻撃を画策するために使用する戦術、技術、手順(TTP)の変化の一例にすぎません。

これまで見てきた変化の中で最も顕著なものの 1 つは、レイヤー 3 DDoS からレイヤー 7 への移行です。DDoS 脅迫、アプリケーション攻撃、インターネットに面するインフラに対する標的型攻撃は、世界中のあらゆる業界の組織に脅威をもたらし続けています。

Akamai は、そのインフラの膨大な量のトラフィックと、DDoS 攻撃を防御してきた長年の経験により、そのような変化を監視できるとともに、これまで得たことについての知見を提供できます。これらの攻撃は、さまざまな業界に及ぶ世界的な脅威ですが、この投稿では、金融サービス業界(FinServ)に焦点を当てます。金融業界では、このような新たな脅威が最初に広がり、最も顕著に現れたからです。

DDoS の変化とそれが成功した理由

このような攻撃者が成功した理由を理解するためには、その手法を分析する必要がありますが、最終的には、動機付け、持続性、次のような高度な TTP に辿り着きます。

非スプーフィングパケット

最も厄介な進化の 1 つは、これらの攻撃リソースが、これまで遭遇したものとは対照的に、非スプーフィングパケットを使用することです。これらの攻撃は、完全に有効なネットワークハンドシェイクから実行され、有効なプロトコルリソース(パス、URI、URL、ファイル)を要求します。一般的に攻撃されるプロトコルは、HTTP、HTTPS、API サービス、そして DNS などのその他のアプリケーションプロトコルです。

マルチベクトル攻撃と煙幕攻撃

マルチベクトル DDoS 攻撃は、リソースをダウンさせるために使用されるさまざまな DDoS 攻撃シグネチャーの数が多いだけではありません。同時に発生する「煙幕」イベントが、攻撃 TTP として含まれています。これらの攻撃は、攻撃の真の目的から組織の注意をそらすことを目的としており、データ流出やコマンド & コントロールのマルウェアの実装などが含まれます。マルチベクトルアプローチの目的は、攻撃の他の側面とは無関係のように装うことであるため、極めて高度で検知が困難になる場合が多く、緩和策もほとんどありません。これは、短時間/バースト攻撃や、複数の IP エンドポイントへの水平型攻撃でよく見られます。

人的要素

これらの進化はすべて、人がインターネット行動をどのように進化させたかによっても大きく影響を受けています。レイヤー 7 DDoS 攻撃は、人の正当なふるまいと、Web 対応アプリケーションのボット活動を区別することが困難なため、検知が困難です。これらは、特に Twitter など、ソーシャル・メディア・プラットフォームで常に見ることができます。これらのプラットフォームでは、主題やボットの洗練度にもよりますが、専門家でさえ人とボットを区別できない場合があります。

DDoS 攻撃の現状:レイヤー 7

他のタイプの DDoS 攻撃よりも実行が困難でコストがかかるにもかかわらず、Akamai はレイヤー7 DDoS 攻撃の数と規模が大幅に増加していることを観察してきました。明らかに成功への道筋が困難なものに攻撃者が挑むというのは奇妙に思えるかもしれませんが、その理由は、これらの攻撃の潜在的な影響が他のタイプの攻撃よりも顕著であり、広範囲に及ぶからです。Akamai は、業界として 2016 年の DynDNS 攻撃についてまだ発信を続けていますが、それはこの攻撃が広範囲に及び、多くの人が影響を受けたからです。

これらの進化は、DDoS 攻撃者の動機付け、および脅威タイプを使用する攻撃者との違いについても物語っています。これらの攻撃者は、ランサムウェアグループやフィッシングキットのように金銭的な利益だけに焦点を絞るのではなく、企業自体に影響を及ぼすことを目指しています。DDoS 攻撃者の標的は明確に選択され、攻撃が実行されます。これは、報酬が要因ではないということではなく、それだけが主な動機ではないということです。これらの攻撃はどちらかというと個人的なものであり、 政治的な動機に基づくこともあります。

そうであるにもかかわらず、FinServ は、その業務の性質上、これらの攻撃の集中砲火を絶え間なく受けています。経済的に重要な利害関係があること、そして機密データや顧客個人を特定できる情報が豊富に存在することは、攻撃者にとって非常に魅力的です。地政学的な緊張や、複雑で脆弱なハイブリッドインフラが混在する中、FinServ 業界では、FS-ISAC の「Navigating Cyber 2022」レポートでも論じられているように、準備とインシデント対応のレベルを高めて運用することが求められています。

監視

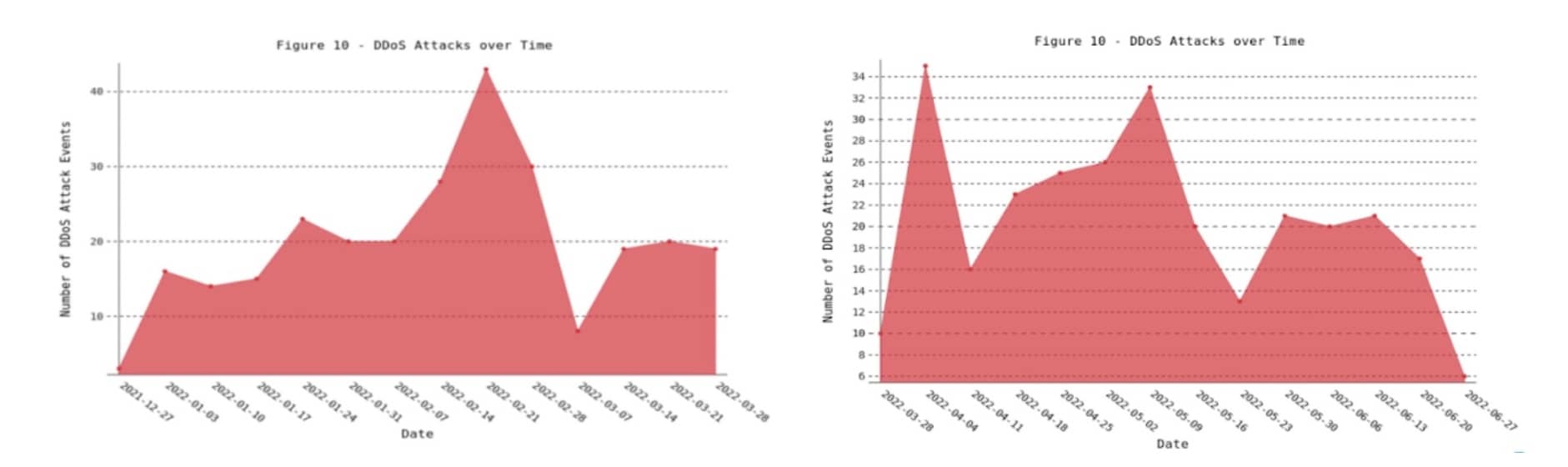

Akamai では、2003 年以降、顧客に対する DDoS 攻撃の調査、エンジニアリング、管理、緩和策を実施してきたため、独自の分析データが膨大に蓄積されています。まず、ネットワークレイヤー空間全体について見てみましょう。図 1 は、2022 年第 1 四半期と第 2 四半期における FinServ に対するネットワークレイヤー DDoS 攻撃の数を示しています。

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

2022 年第 1 四半期と第 2 四半期:

- 149 の顧客データセンターに対して 564 件の DDoS 攻撃イベントが検知/緩和されました。

- 最も頻繁に発生した攻撃ベクトルは DNS フラッド(35%)でした。他にも、PSH ACK フラッド、UDP フラッド、UDP フラグメントの攻撃が確認されました。

- ピーク帯域幅で最大の DDoS 攻撃は 627.49 Gbps でした。

- ピークスループットでの最大の DDoS 攻撃は 99.79 Mpps でした。

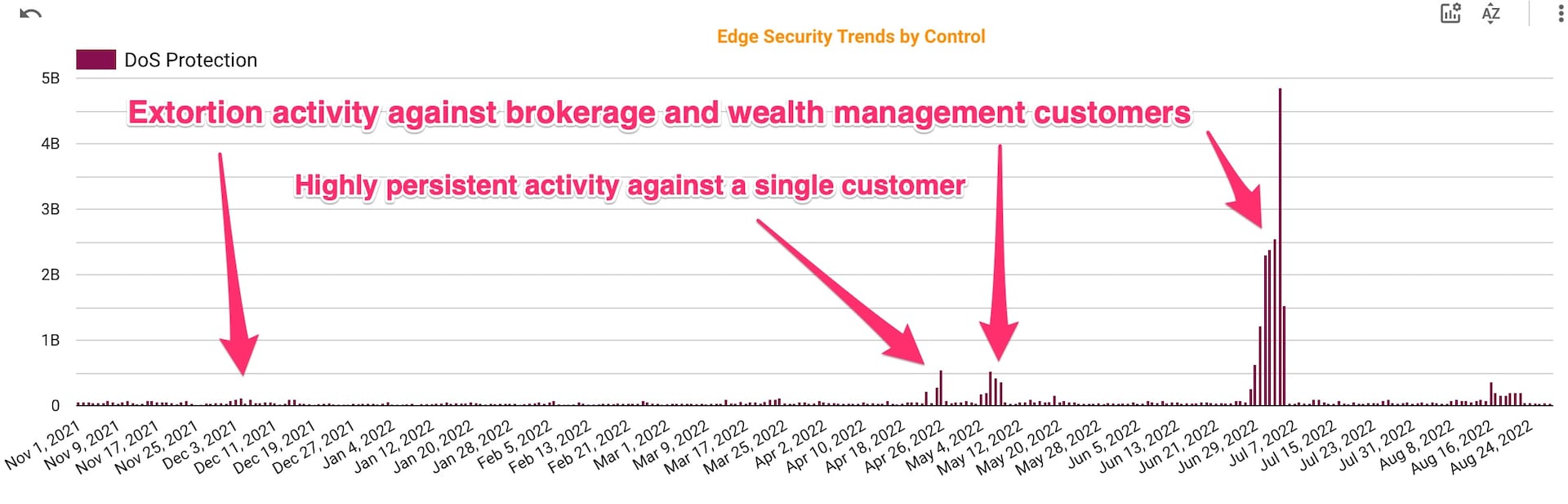

図 2 は、2021 年 11 月以降のアプリケーションレイヤー側の全体的な攻撃の傾向を示しており、2022 年 7 月初旬に大幅な増加が見られます。図に示すように、7 月の急増は、その年の他の時期と大きく異なります。これは、高度な標的型攻撃について前述の点と関係しています。

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS と脅迫

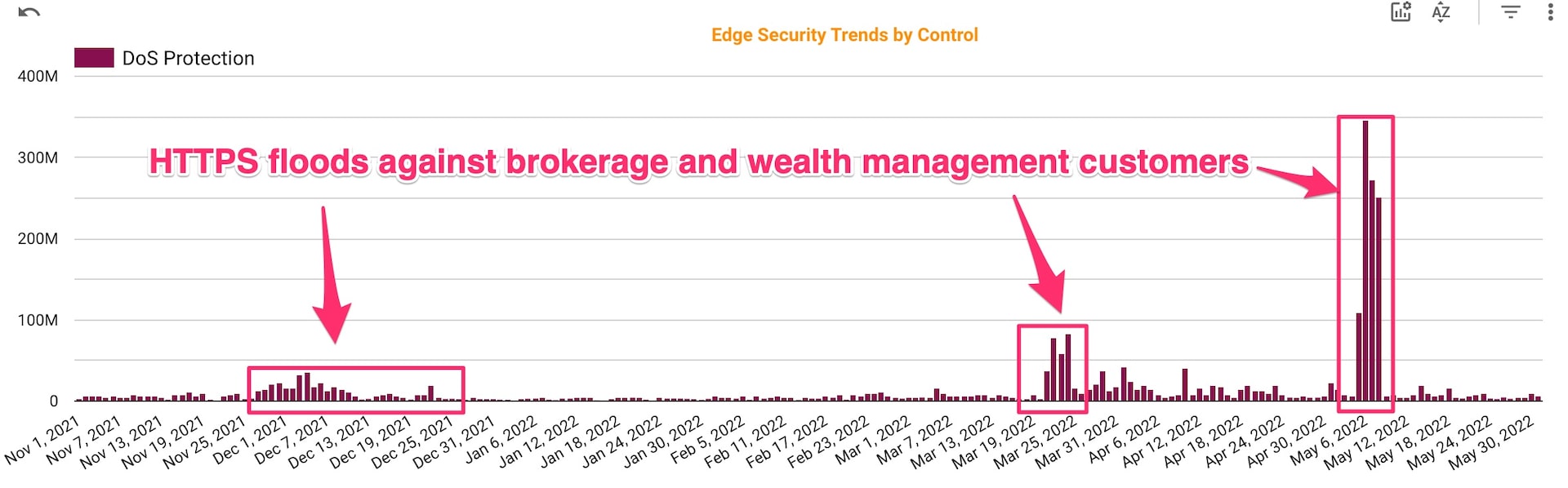

2021 年 11 月から、Akamai の顧客である証券取引および資産管理企業が自社のアプリケーションに対して 脅迫型 DDoS 攻撃 を受けています(図 3)。

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

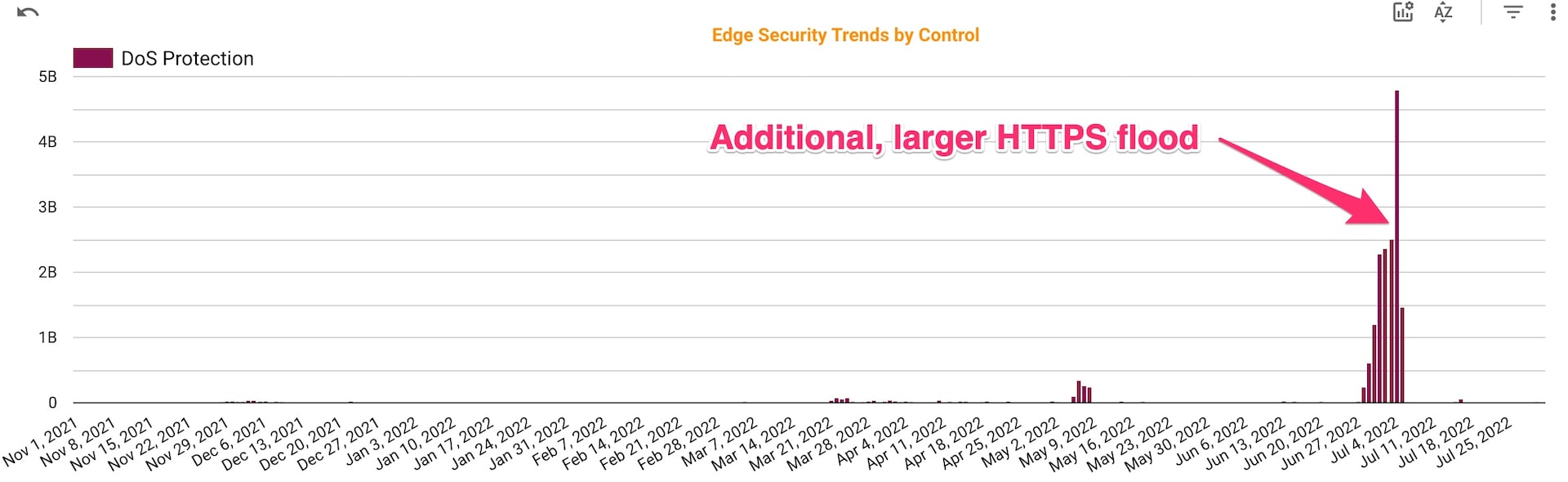

これらの攻撃では、2021 年に発生した bandwidth.com のインシデントと同様の方法で、投資行動に影響を及ぼすことを目的に、このような業種の特定の顧客が標的になりました。企業がこのような脅迫の要求に従わないと、攻撃者はこの最初の標的の顧客や投資家を狙い、さらなるプレッシャーをかけます。しかし、2022 年 6 月と 7 月にアクティビティを追加してグラフを右に移動すると(図 4)、アクティビティが戻ることを確認できますが、顧客の 1 社に膨大な量のアクティビティが集中し、業種全体に対するこれまでの攻撃の約 10 ~ 20 倍になっていました。

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

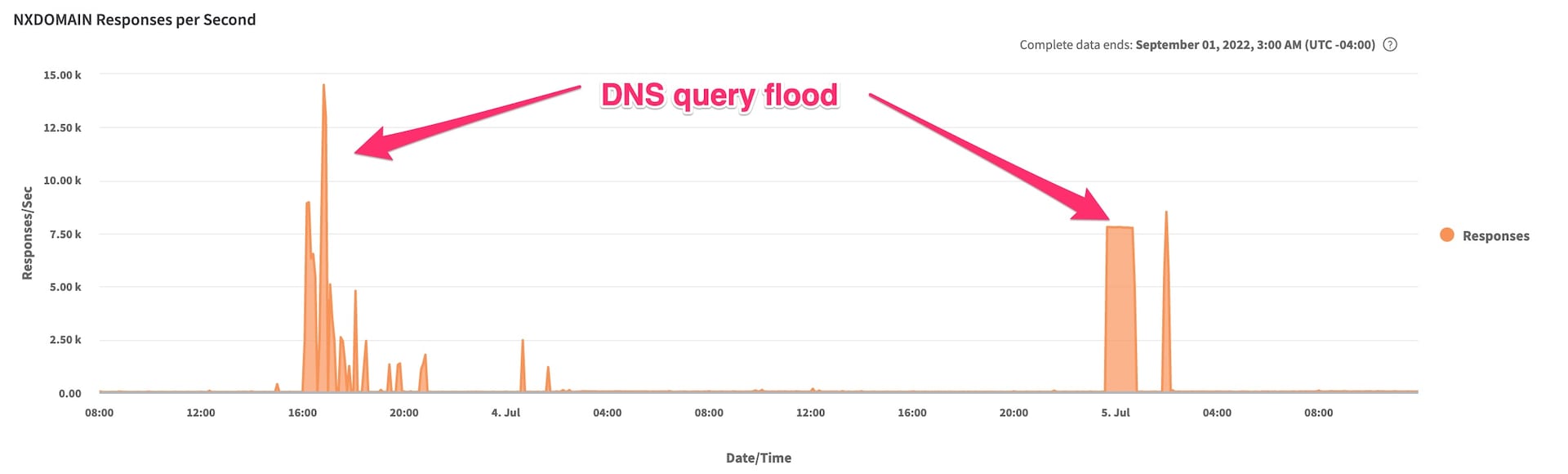

また、6 月後半の攻撃で、HTTPS フラッドと並行して、顧客の DNS ゾーンの 1 つに対して DNS クエリフラッドが発生していることも確認できました(図 5)。

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

持続性と抵抗

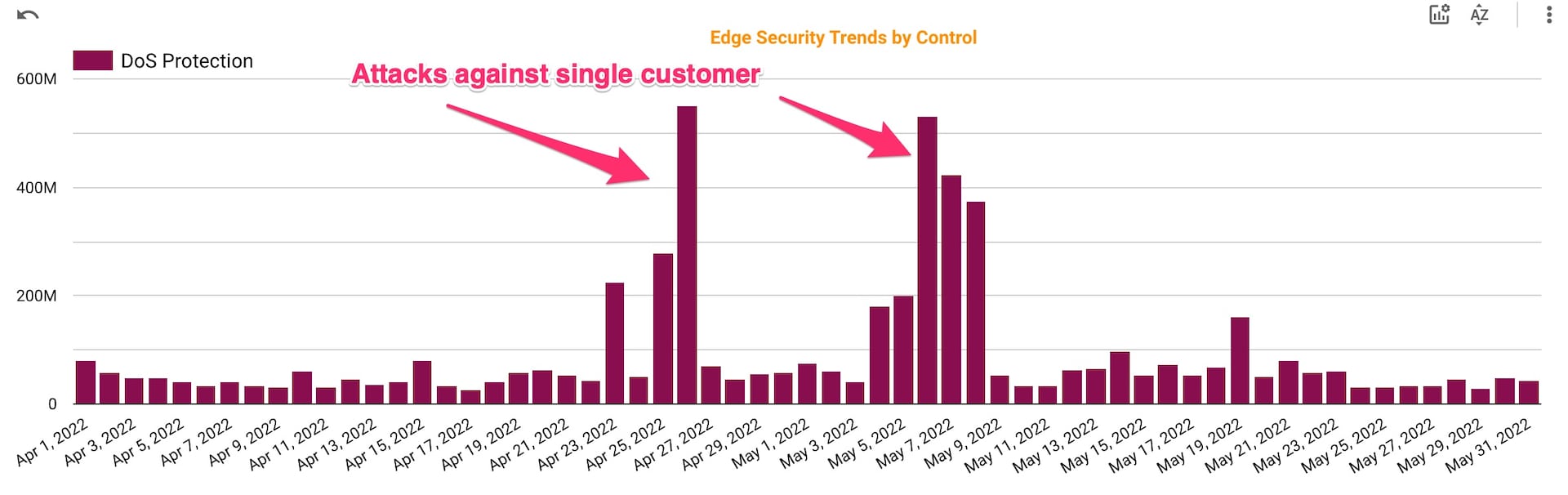

次に、2022 年 4 月に発生した FinServ の別の顧客を標的とした攻撃について見てみます。これはマルチベクトル攻撃で、顧客のデータセンターを標的とした約 600 Mbps の DNS フラッドとして開始されました。このアクティビティが緩和されると、攻撃は HTTPS フラッドに移行しました。

このアクティビティでは、ソース IP の変更や分布の増加など、防御の適用時に戦術を変更する高度に分散されたソース IP セットを使用しています。図 6 に示すように、4 月下旬には数日間にわたって攻撃が継続され、5 月初旬にはフォローアップが急増しました。

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

これらは、そのようなソース IP から発生したアクティビティで最初に観察されたインスタンスであり、このような攻撃は、以降の攻撃ではソース IP を再利用できないため、攻撃者に多大なコストがかかる可能性があります。これは、金銭的な利益がこの攻撃の主な目的ではないという考え方を裏付けています。

準備と体制

DDoS への準備は、「常時稼働」の心構えに基づいています。レイヤー7 DDoS 攻撃への移行と前述の新しい TTP により、以前とは少し異なる方法で緩和策を検討する必要があります。防御の一部を高度に自動化できる従来のレイヤー 3 DDoS 攻撃とは対照的に、レイヤー 7 攻撃では「ハンズオンキーボード」による防御がさらに多く必要になります。また、レート制御の微調整もさらに必要になります。

Akamai では、これまでの観察結果に基づいて、次のように結論付けます。

- 攻撃は単一ベクトルからマルチベクトルへと進化しています。

- ネットワークレイヤー攻撃の傾向は続きますが、アプリケーションレイヤー攻撃が増加しています。

- ビジネスクリティカルなアプリケーションとそれぞれのアタックサーフェスを評価してから、「常時稼働」の心構えで防御戦略にアプローチし、可能な限りリスクを事前に緩和する必要があります。

- 制御(レート制御、クライアントレピュテーション、ネットワークリストなど)が緩和モードであることを確認する必要があります。

- 最近の DNS フラッド攻撃により、重要な DNS ゾーンを Edge DNS にオンボードする必要があります。

- ランブックを最新の状態に保ち、インシデント対応計画に対して机上演習を実施したことを確認する必要があります。

攻撃を受けていませんか?

現在攻撃を受けている、あるいは脅迫の脅威にさらされているという場合は、Akamai DDoS ホットライン(1-877-425-2624)に連絡して、今すぐサポートをお受けください。また、脅迫メールを受け取った場合は、地域の法的機関に連絡してください。Akamai のチームによる最新の調査内容については、Twitter で @Akamai_Research をフォローしてください。