DDoS dans les services financiers : Ce qu'il faut savoir et faire

Par Mark Schimmelbusch, Dennis Birchard

Synthèse

- Les chercheurs d'Akamai ont surveillé les tendances des attaques par déni de service distribué (DDoS, distributed denial-of-service) entre le premier trimestre 2021 et le premier trimestre 2022 et ont constaté une augmentation significative des attaques DDoS de couche 7, bien qu'elles soient plus coûteuses et plus difficiles à exécuter.

- Les attaques DDoS ont évolué vers des attaques multivecteurs, de plus en plus difficiles à détecter et à atténuer.

- À partir de novembre 2021, nos clients de gestion de patrimoine ont commencé à être confrontés à des attaques d'extorsion DDoS de couche 7.

- En juillet 2022, une forte hausse de cette activité a été constatée, ayant pour but d'influencer les décisions d'investissement.

- Le vecteur d'attaque le plus fréquent a été le flux HTTPS pour 35 % des attaques.

- La détection et l'atténuation de ce niveau d'attaques sont davantage « manuelles », ce qui constitue un stress supplémentaire pour les équipes de sécurité.

Introduction

Les attaques DDoS ne sont pas dépassées, elles sont au contraire très actuelles.

Au fil des ans, les attaques DDoS ont évolué et sont aujourd'hui loin de leurs débuts expérimentaux. Les services DynDNS, GitHubet Google ont été durement touchés ces dernières années, et nous connaissons tous (probablement personnellement) l'impact que ces attaques peuvent avoir sur les entreprises et personnes utilisant leurs services.

Nous avons vu et analysé de nombreux exemples d'attaques DDoS contre de grandes entreprises, mais celles-ci ont évolué et ciblent de plus en plus de petites et moyennes entreprises. Ceci n'est qu'un exemple de changement de tactiques, de techniques et de procédures (TTP) utilisées par les attaquants pour orchestrer ces campagnes éclair.

L'un des autres changements les plus marqués que nous avons constatés a été le passage des DDoS de couche 3 à la couche 7. Les attaques d'extorsion DDoS, les attaques d'applications et les attaques ciblées contre les infrastructures Internet continuent de représenter une menace pour les entreprises de tous les secteurs d'activité.

Le niveau élevé de trafic d'Akamai sur notre infrastructure et nos années d'expérience en matière de protection contre les attaques DDoS nous permettent de surveiller ces changements et de fournir des informations sur ce que nous avons observé. Bien qu'il s'agisse d'une menace mondiale et intersectorielle, pour les besoins de cette publication, nous nous concentrerons sur le secteur des services financiers (FinServ), car ces nouveaux développements ont d'abord été observés dans ce secteur.

Les changements dans les attaques DDoS et la raison de leur réussite

Pour comprendre le succès de ces attaquants, nous devons examiner leur méthode. Tout repose finalement sur la motivation, la persistance et des TTP très sophistiqués comme :

des paquets sans usurpation

L'une des évolutions les plus troublantes est que les attaquants utilisent des paquets non usurpés, contrairement à ce que nous avons rencontré dans le passé. Ces attaques proviennent de liaisons réseau entièrement valides et demandent une ressource de protocole valide (chemin, URI, URL, fichier). Les protocoles fréquemment attaqués sont HTTP, HTTPS, les services API et tout autre protocole d'application comme DNS.

Attaques à plusieurs vecteurs et à écran de fumée

Les attaques DDoS multivecteurs ne concernent pas seulement le nombre de signatures d'attaque DDoS utilisées pour réduire les ressources. Ces autres TTP d'attaque représentent des événements « écran de fumée » qui se produisent en même temps. Ces attaques visent à détourner l'entreprise de l'objectif réel, comme l'exfiltration de données ou la mise en œuvre de programmes de commande et de contrôle malveillants. Ces éléments sont très sophistiqués et souvent difficiles à détecter, et encore moins à atténuer, car l'approche multivecteur est conçue pour faire en sorte de masquer le rapport avec les autres aspects de l'attaque. C'est souvent le cas pour les attaques de courte durée ou en rafale, ainsi que pour les attaques horizontales sur plusieurs points d'extrémité IP.

L'élément humain

Toutes ces évolutions sont également soutenues en grande partie par la façon dont les humains ont fait évoluer leur comportement sur Internet. Les attaques DDoS de couche 7 sont difficiles à détecter, car il peut être difficile de différencier le comportement humain légitime de l'activité de bot sur ces applications Web. Nous constatons cela fréquemment sur les plateformes de réseaux sociaux, en particulier Twitter, où même un œil formé pourrait ne pas être en mesure de déterminer un bot d'un humain, selon le sujet et la sophistication de celui-ci.

L'état actuel des attaques DDoS : Couche 7

Akamai a observé une augmentation significative du nombre et de l'échelle des attaques DDoS de couche 7, malgré leur coût et leur difficulté d'exécution plus importants que les autres types d'attaques DDoS. Cela peut sembler étrange pour un attaquant de tenter une méthode qui mènera plus difficilement vers le succès, mais l'impact potentiel est plus notable, et public, que pour les autres types d'attaques. Dans le secteur, nous parlons toujours de l'attaque DynDNS de 2016 en raison de son impact public et du nombre de personnes touchées.

Ces évolutions concernent également les motivations des attaquants DDoS et leur différence par rapport aux attaquants utilisant des types de menaces. Ces attaquants cherchent à affecter les entreprises elles-mêmes, plutôt que de se concentrer uniquement sur les gains financiers comme un groupe ransomware ou un kit d'hameçonnage. Les cibles des attaques DDoS sont spécifiquement choisies et visées. Cela ne signifie pas que la rémunération n'est pas un facteur, elle n'est tout simplement pas la motivation première. Ces attaques sont plus personnelles ; elles sont même parfois motivées politiquement.

Malgré cela, le secteur des services financiers applique toujours un barrage constant contre ces attaques, en raison de la nature de leurs activités. Les enjeux financiers élevés et l'abondance de données sensibles et d'informations personnelles identifiables sur les clients sont très attrayants pour un attaquant. Si l'on ajoute les tensions géopolitiques et les infrastructures hybrides plus complexes et vulnérables, le secteur des services financiers doit respecter un niveau élevé de préparation et de réponse aux incidents, comme le souligne le rapport de FS-ISAC,Navigating Cyber 2022 ».

Observations

Depuis 2003, Akamai effectue des recherches et des opérations d'ingénierie, de gestion et de lutte contre les attaques DDoS pour ses clients. C'est pourquoi nous avons une grande quantité de données à analyser. Commençons par nos observations générales dans la zone de la couche réseau. La figure 1 montre le nombre d'attaques DDoS de couche réseau au premier et deuxième trimestre 2022 dans le secteur des services financiers.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Au premier et deuxième trimestre 2022 :

- 564 événements d'attaque DDoS ont été détectés/atténués dans 149 centres de données clients.

- Le vecteur d'attaque le plus fréquent est le flux DNS (35 %). Les autres vecteurs observés sont l'inondation PSH ACK, l'inondation UDP et les attaques de fragment UDP.

- La plus grande attaque DDoS en termes de bande passante de pointe est de 627,49 Gbit/s.

- La plus grande attaque DDoS en termes de débit de pointe est de 99,79 Mpp/s.

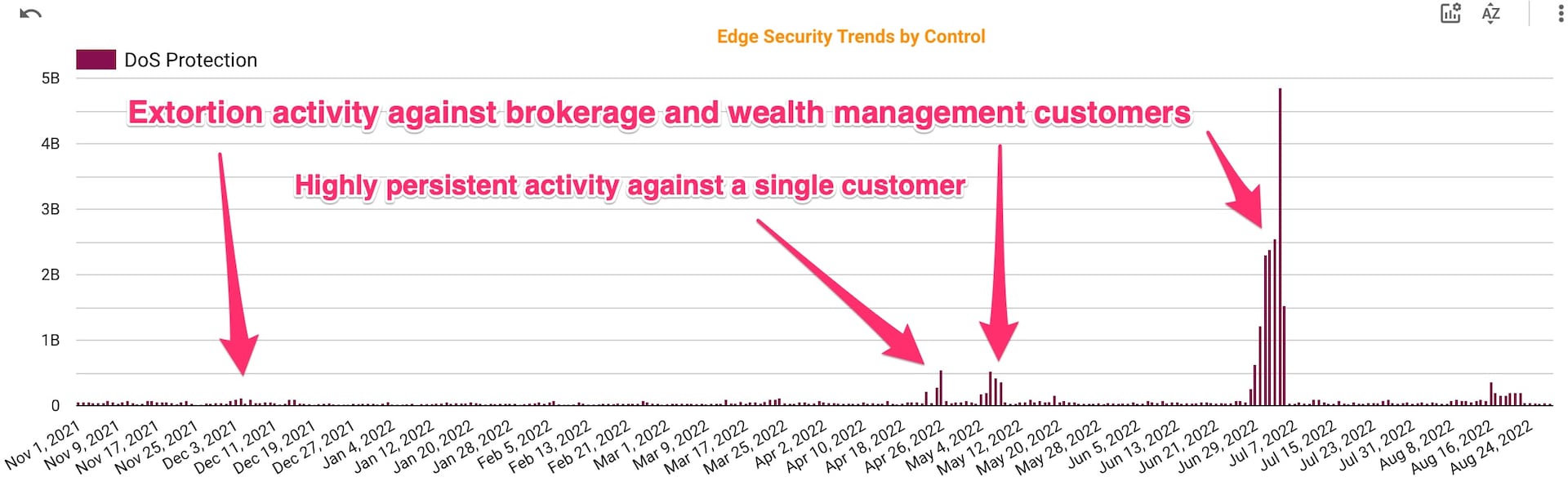

Du côté de la couche d'application, la figure 2 montre les tendances globales des attaques depuis novembre 2021, avec une augmentation significative début juillet 2022. Comme vous pouvez le constater, les pics sont radicalement différents en juillet par rapport au reste de l'année, confirmant le point précédent sur les attaques hautement ciblées.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS et extorsion

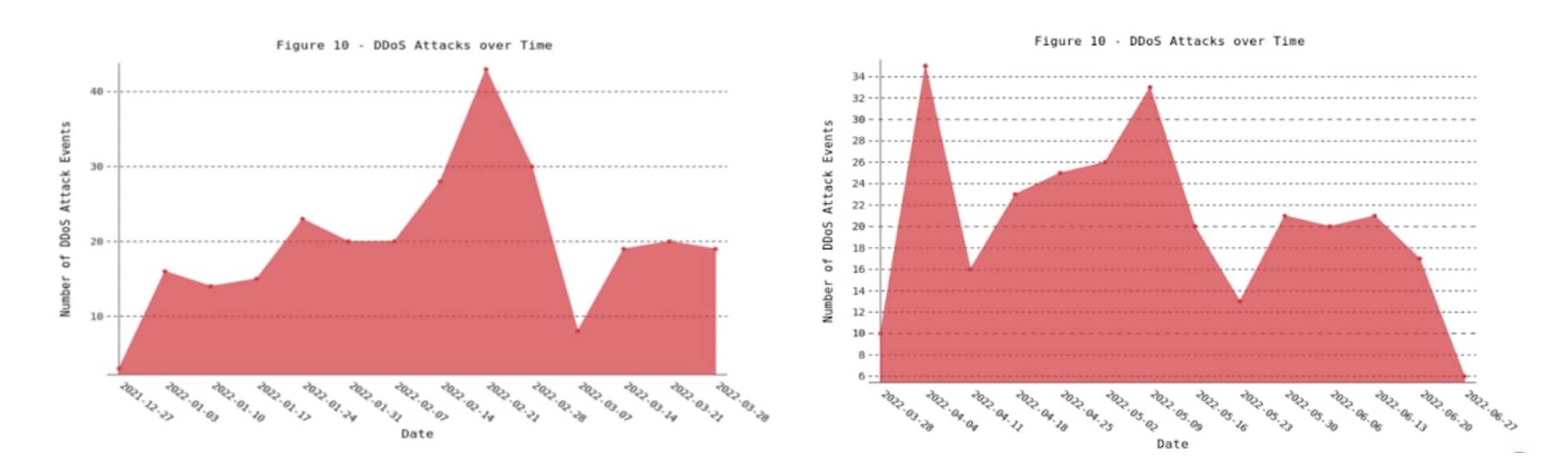

À partir de novembre 2021, un segment de nos clients de courtage et de gestion de patrimoine a connu des attaques DDoS de type extorsion contre leurs applications (Figure 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

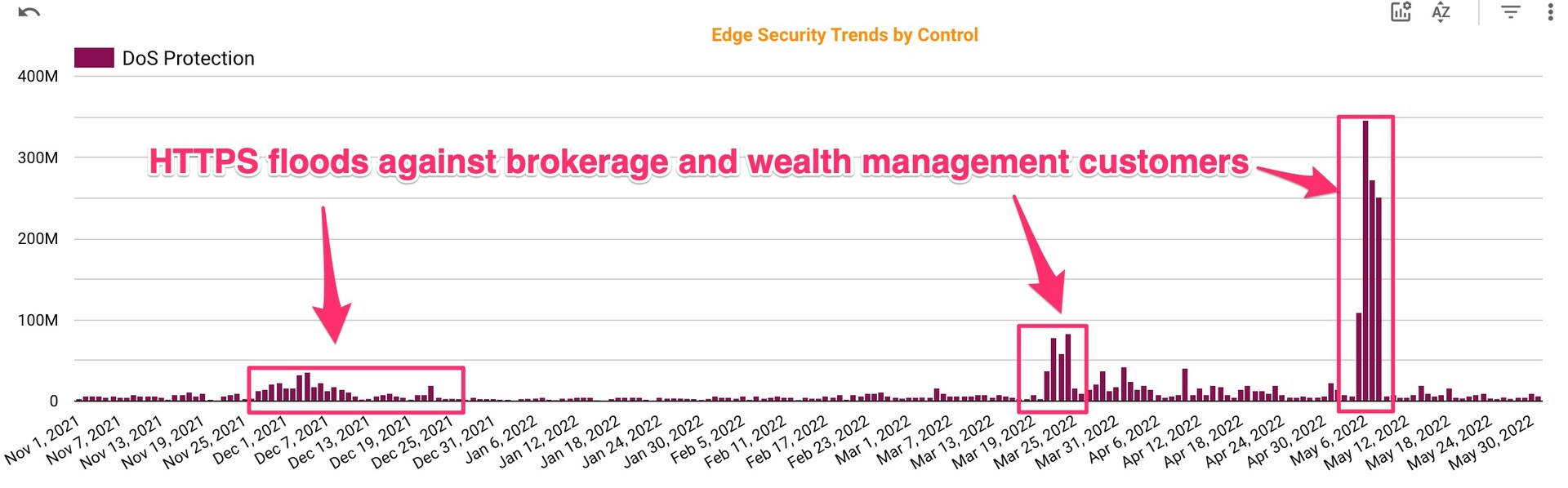

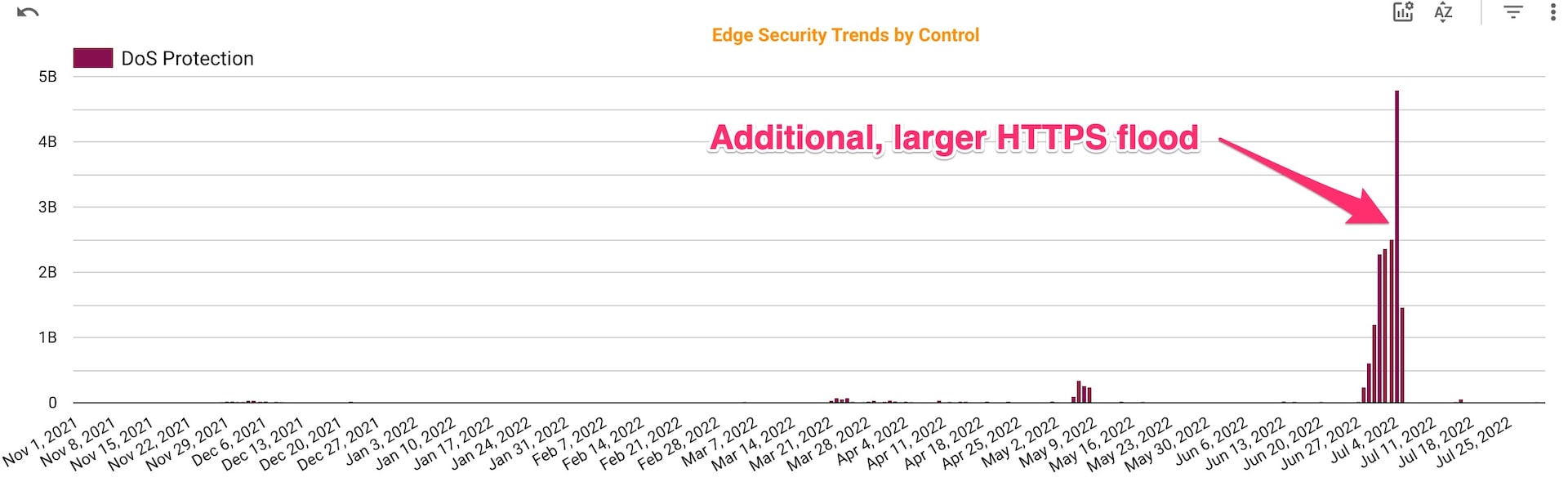

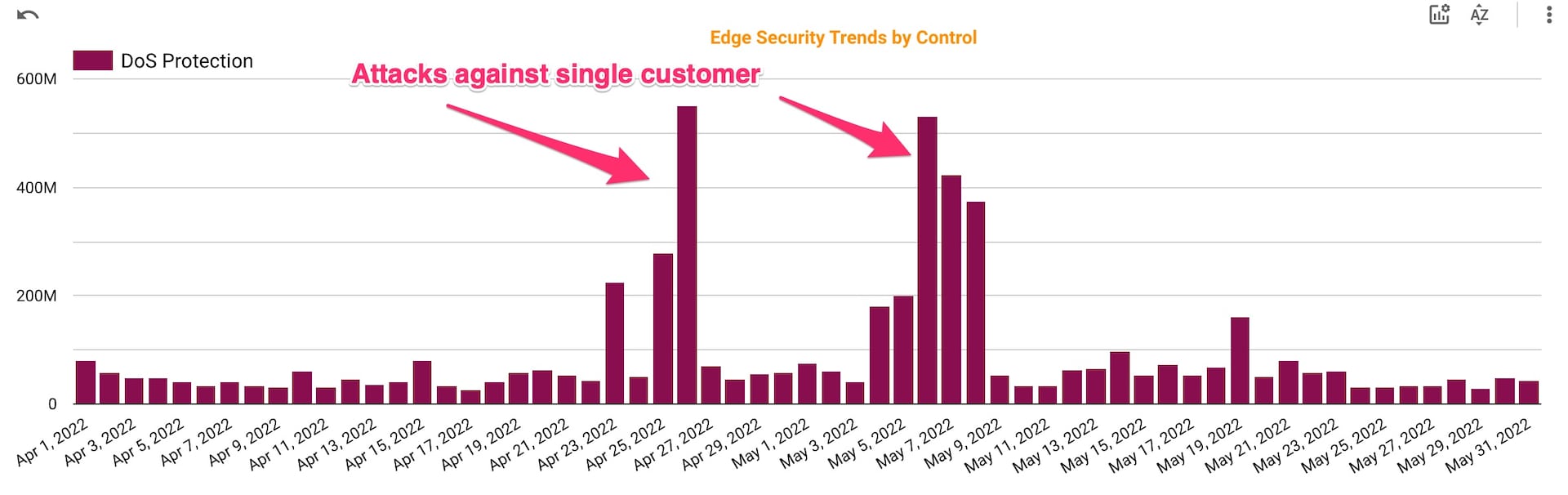

Ces attaques ont ciblé des clients spécifiques de ce sous-segment dans l'intention d'influencer leur comportement d'investissement, de la même manière que lors de l'incident de bandwidth.com en 2021. Si une entreprise ne se conforme pas aux exigences d'extorsion, les attaquants s'en prennent aux clients et investisseurs de la cible initiale pour renforcer la pression. Cependant, si nous déplaçons le graphique vers la droite en ajoutant l'activité en juin et juillet 2022 (Figure 4), nous constatons une reprise de l'activité, mais concentrée sur un seul client avec un volume beaucoup plus important, environ 10 à 20 fois plus que les attaques précédentes contre l'ensemble du sous-segment.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

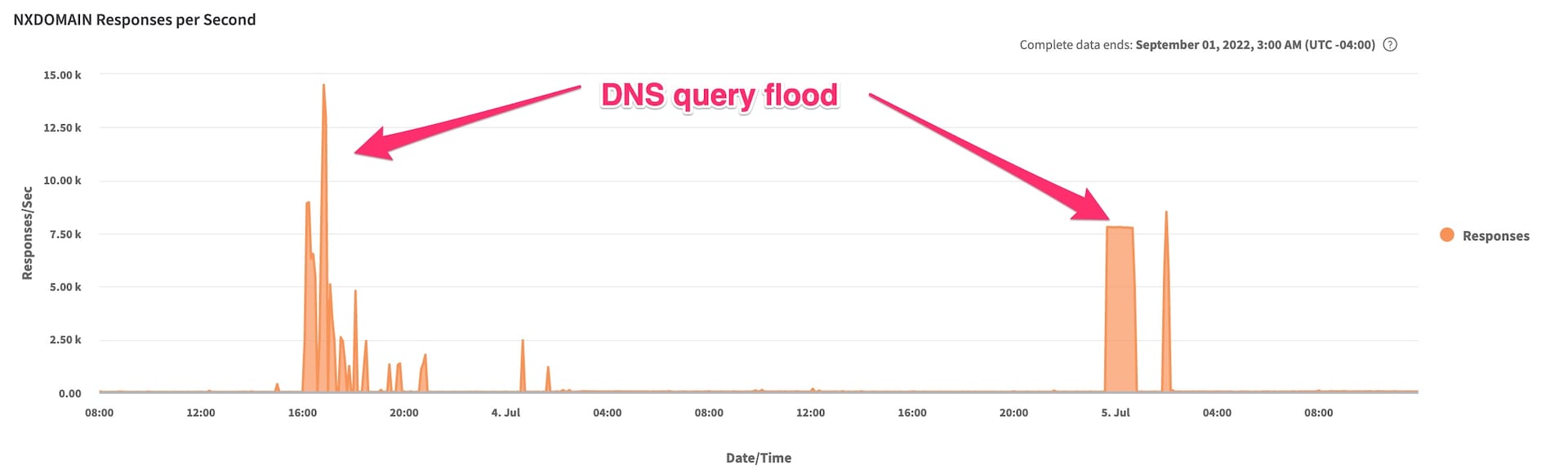

De plus, au cours de cette attaque en juin, nous avons observé un flux de requêtes DNS contre l'une des zones DNS du client, combinées à une inondation HTTPS (Figure 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

Persistance et résistance

Nous nous concentrerons ensuite sur une attaque visant un autre client du secteur des services financiers en avril 2022. Il s'agissait d'une attaque multivecteur, qui a commencé par un flux DNS d'environ 600 Mbit/s directement contre le centre de données du client. Une fois cette activité atténuée, l'attaque est passée à une inondation HTTPS.

Cette activité a utilisé un ensemble d'adresses IP source hautement distribuées qui a modifié les tactiques au fur et à mesure de l'application des mesures de défense, comme le déplacement et/ou l'augmentation de la distribution des adresses IP source. Comme le montre la figure 6, l'attaque s'est poursuivie durant plusieurs jours fin avril, et des rafales de suivi ont eu lieu début mai.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

Il s'agissait des premiers cas d'activité observés en provenance de ces adresses IP sources. Une telle attaque a donc dû coûter beaucoup aux attaquants, car les adresses IP sources ne pouvaient pas être réutilisées pour une attaque ultérieure. Cela soutient l'idée que le gain monétaire n'est pas le but principal de l'attaque ici.

Préparation et posture

La préparation aux attaques DDoS est basée sur des mesures de défense permanentes. En raison des nombreuses attaques DDoS de couche 7 et des nouveaux TTP décrits ci-dessus, nous devons examiner les mesures d'atténuation un peu différemment que par le passé. Les attaques de couche 7 nécessitent une défense manuelle bien plus importante, contrairement à certaines défenses très automatisées qui pourraient être appliquées aux attaques DDoS de couche 3 traditionnelles. Elles nécessitent également un réglage beaucoup plus précis des contrôles de débit.

Sur la base de nos observations, nous concluons que :

- Les attaques sont en train de passer d'un modèle de vecteur unique à celui de vecteur multiple.

- Les tendances en matière d'attaques de couche réseau se poursuivent, mais les attaques de couche d'application augmentent.

- Vous devez évaluer vos applications stratégiques et leurs surfaces d'attaque respectives, puis envisager votre stratégie défensive avec des mesures permanentes qui atténuent les risques de manière proactive autant que possible.

- Vous devez vous assurer que les contrôles (comme les contrôles de débit, la réputation des clients et les listes de réseau) sont en mode d'atténuation.

- En raison des récentes attaques de flux DNS, vous devez intégrer les zones DNS critiques à Edge DNS.

- Vous devez tenir vos runbooks à jour et vous assurer que vous avez organisé des exercices de simulation de votre plan d'intervention en cas d'incident.

Vous êtes victime d'une attaque ?

Si vous êtes actuellement victime d'une attaque ou d'une menace d'extorsion, contactez le centre d'assistance DDoS d'Akamai pour obtenir de l'aide immédiatement : 1-877-425-2624. En outre, si vous recevez un e-mail d'extorsion, veuillez contacter les forces de l'ordre locales. Pour être informé des dernières recherches de notre équipe, suivez @Akamai_Research sur Twitter.