DDoS im Finanzbereich: Wichtige Informationen und Maßnahmen

Von Mark Schimmelbusch, Dennis Birchard

Zusammenfassung

- Forscher von Akamai haben die Trends von DDoS-Angriffen (Distributed Denial of Service) zwischen Q1 2021 und Q1 2022 beobachtet und hierbei einen deutlichen Anstieg der Layer‑7-DDoS-Angriffe festgestellt – und das, obwohl diese Attacken teurer und schwieriger durchzuführen sind.

- DDoS hat sich zu Multi-Vektor-Angriffen entwickelt, die sich immer schwieriger erkennen und abwehren lassen.

- Seit November 2021 erlebten unsere Vermögensmanagement-Kunden DDoS-Erpressungsangriffe auf Layer 7.

- Im Juli 2022 gab es einen großen Anstieg dieser Aktivität – Ziel der Attacken war es, Investitionsentscheidungen zu beeinflussen.

- Die häufigste Angriffsmethode waren HTTPS-Floods mit 35 % der gesamten Attacken.

- Die Erkennung und Abwehr dieser Angriffsebene erfolgt eher manuell, was für Sicherheitsteams eine zusätzliche Belastung darstellt.

Einführung

DDoS-Angriffe kommen nicht aus der Mode – im Gegenteil: Sie sind einer der Stars auf dem Laufsteg.

Im Laufe der Jahre haben DDoS-Angriffe ihre experimentellen Anfänge weit hinter sich gelassen. Bei Opfern wie DynDNS, GitHub,und Google, die in den letzten Jahren getroffen wurden, wissen wir alle (vielleicht sogar aus persönlicher Erfahrung), wie stark sich diese Angriffe auf Unternehmen auswirken können – und auf die Personen, die deren Services nutzen.

Obwohl das alles Beispiele für Angriffe auf Großunternehmen sind, von denen während unserer DDoS-Arbeit eine ganze Menge aufgetreten sind, hat eine Entwicklung hin zu kleinen und mittleren Unternehmen stattgefunden. Und das ist nur ein Beispiel für die Änderung der Taktik, Techniken und Verfahren (Tactics, Techniques and Procedures, TTPs), die Angreifer zur Orchestrierung dieser Attacken nutzen.

Eine der deutlichsten Veränderungen, die wir bisher erlebt haben, war der Wechsel von Layer‑3-DDoS zu Layer 7. DDoS-Erpressung, Anwendungsangriffe und gezielte Angriffe auf internetverbundene Infrastrukturen stellen weiterhin eine Bedrohung für Unternehmen in allen Branchen weltweit dar.

Dank des enormen Traffics in unserer Infrastruktur und der jahrelangen Erfahrung beim Schutz vor DDoS-Angriffen können wir diese Änderungen überwachen und Ihnen Einblicke in das bieten, was wir dabei herausgefunden haben. Zwar ist dies eine globale, branchenübergreifende Bedrohung, doch im Rahmen dieses Beitrags werden wir uns auf die Branche der Finanzdienstleistungen (Financial Services, FinServ) konzentrieren, da diese neuen Entwicklungen hier zuerst bzw. am häufigsten beobachtet wurden.

Was hat sich bei DDoS-Angriffen verändert und warum sind sie erfolgreich?

Um zu verstehen, warum diese Attacken erfolgreich sind, müssen wir untersuchen, wie Angreifer vorgehen. Letztlich geht es um Motivation, Beharrlichkeit und hochentwickelte TTPs wie:

Pakete ohne Spoofing

Eine der beunruhigendsten Entwicklungen ist, dass diese Angriffe im Gegensatz zu früheren Attacken nicht gefälschte Pakete verwenden. Diese Angriffe stammen von vollständig gültigen Netzwerk-Handshakes und fordern eine gültige Protokollressource an (Pfad, URI, URL, Datei). Häufig angegriffene Protokolle sind HTTP, HTTPS, API-Services und andere Anwendungsprotokolle wie DNS.

Multi-Vektor- und Verschleierungsangriffe

Bei Multi-Vektor-DDoS-Angriffen geht es nicht nur darum, wie viele verschiedene DDoS-Angriffssignaturen verwendet werden, um Ressourcen in die Knie zu zwingen. Diese anderen Angriffs-TTPs sind Verschleierungsereignisse, die zur gleichen Zeit wie andere Attacken stattfinden. Sie sollen ein Unternehmen von dem eigentlichen Ziel ablenken, wie etwa von einer Datenexfiltration oder von C2‑Aktivitäten (Command and Control) für die Implementierung von Malware. Diese sind hochentwickelt und oft schwer zu erkennen – und noch viel schwieriger abzuwehren, da der Multi-Vektor-Ansatz nicht mit den anderen Aspekten des Angriffs in Verbindung zu stehen scheint. Dies tritt häufig bei Attacken mit kurzer Dauer (Burst-Angriffe) sowie bei horizontalen Angriffen auf mehrere IP‑Endpunkte auf.

Das menschliche Element

All diese Entwicklungen werden auch durch die Art und Weise unterstützt, wie sich Menschen heute im Internet verhalten. Layer‑7-DDoS-Angriffe sind schwer zu erkennen, da es in webbasierten Anwendungen schwierig sein kann, legitimes menschliches Verhalten von Bot-Aktivitäten zu unterscheiden. Wir sehen dies immer wieder auf Social-Media-Plattformen, insbesondere auf Twitter, wo je nach Thema und Raffinesse des Bots selbst ein geschulter Blick einen Bot nicht von einem Menschen unterscheiden kann.

Aktueller Stand von DDoS-Angriffen: Layer 7

Akamai hat eine deutliche Zunahme der Layer‑7-DDoS-Angriffe beobachtet – sowohl in der Anzahl als auch in der Größenordnung – und das, obwohl diese Attacken teurer und schwieriger durchzuführen sind als andere Arten von DDoS-Angriffen. Zwar mag es seltsam erscheinen, dass Angreifer etwas ausprobieren, das zweifellos mehr Aufwand bedeutet, doch die potenziellen Auswirkungen dieser Angriffe sind deutlich umfassender – und öffentlicher – als die Auswirkungen anderer Arten von Attacken. Wir als Branche reden und schreiben immer noch über den DynDNS-Angriff im Jahr 2016, da er so öffentlich stattfand und so viele Menschen davon betroffen waren.

Diese Entwicklungen verraten uns auch mehr über die Beweggründe von DDoS-Angreifern und darüber, wie sie sich von Cyberkriminellen mit anderen Bedrohungstypen unterscheiden. Diese Angreifer versuchen, die Unternehmen selbst zu beeinflussen, anstatt sich ausschließlich auf finanzielle Gewinne zu konzentrieren, wie es eine Ransomware-Gruppe oder ein Phishing-Kit tun würde. Die Opfer von DDoS-Angreifern werden gezielt ausgewählt und attackiert. Das heißt aber nicht, dass finanzieller Gewinn kein Faktor ist – er ist nur nicht der primäre Beweggrund. Diese Angriffe sind persönlicher; manchmal sind sie sogar politisch motiviert.

Trotzdem erlebt FinServ aufgrund der Art des Geschäfts immer noch die größte Flut dieser Angriffe. Der hohe finanzielle Gewinn und die Fülle an sensiblen Informationen und personenbezogenen Kundendaten, die FinServ-Unternehmen besitzen, sind für Angreifer sehr attraktiv. In Kombination mit geopolitischen Spannungen und einer komplexeren und anfälligeren hybriden Infrastruktur muss die FinServ-Branche mit höherer Bereitschaft und besserer Vorfallsreaktion arbeiten, was auch im Bericht „Navigating Cyber 2022“ von FS-ISAC zu lesen ist.

Beobachtungen

Akamai erforscht, managt und verhindert bereits seit 2003 DDoS-Angriffe für Kunden. Hierfür müssen wir eine riesige und einzigartige Menge an Daten analysieren. Lassen Sie uns mit unseren allgemeinen Beobachtungen im Bereich der Netzwerkebene beginnen. Abbildung 1 zeigt die Anzahl der Netzwerk-Layer-DDoS-Angriffe auf die FinServ-Branche in Q1 und Q2 2022.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

In Q1 und Q2 2022:

- 564 DDoS-Angriffsereignisse gegen 149 Kunden-Rechenzentren wurden erkannt/abgewehrt.

- Die häufigste Angriffsmethode waren DNS‑Floods (35 %). Weitere beobachtete Vektoren waren PSH-ACK- oder UDP‑Floods sowie UDP‑Fragment-Angriffe.

- Die Spitzenbandbreite des größten DDoS-Angriffs betrug 627,49 Gbit/s.

- Der Spitzendurchsatz des größten DDoS-Angriffs betrug 99,79 Gbit/s.

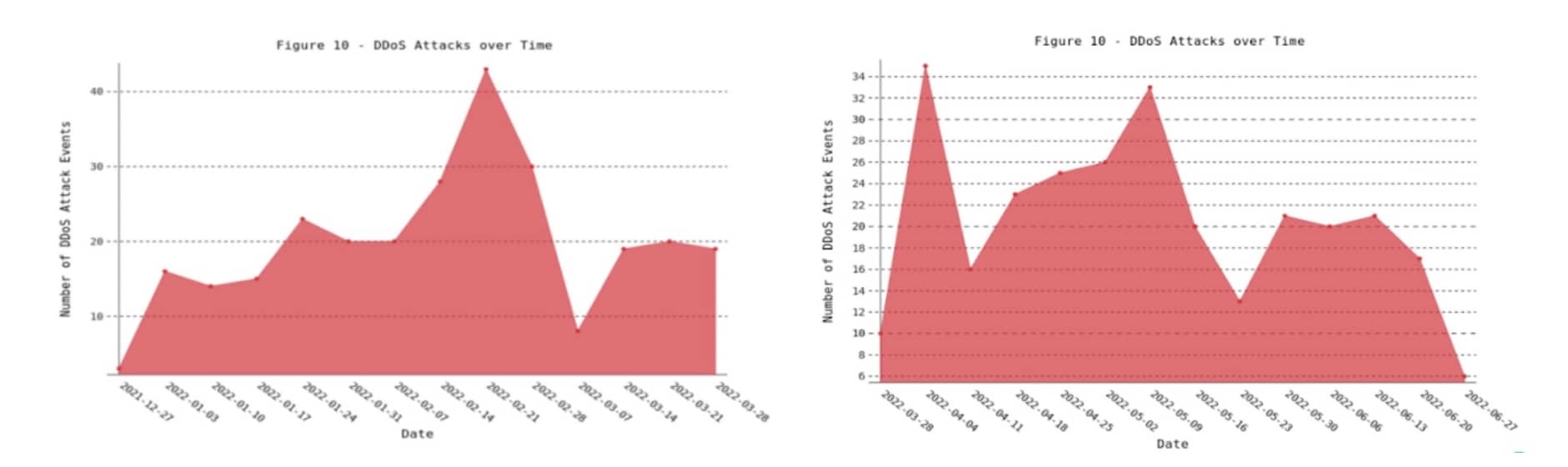

Auf der Anwendungsebene zeigt Abbildung 2 die allgemeinen Angriffstrends seit November 2021, mit einem deutlichen Anstieg Anfang Juli 2022. Wie Sie sehen können, unterscheiden sich die Spitzen im Juli erheblich von denen im Rest des Jahres. Das liegt an der zuvor erwähnten Tatsache, dass es sich um hochgezielte Angriffe handelt.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS und Erpressung

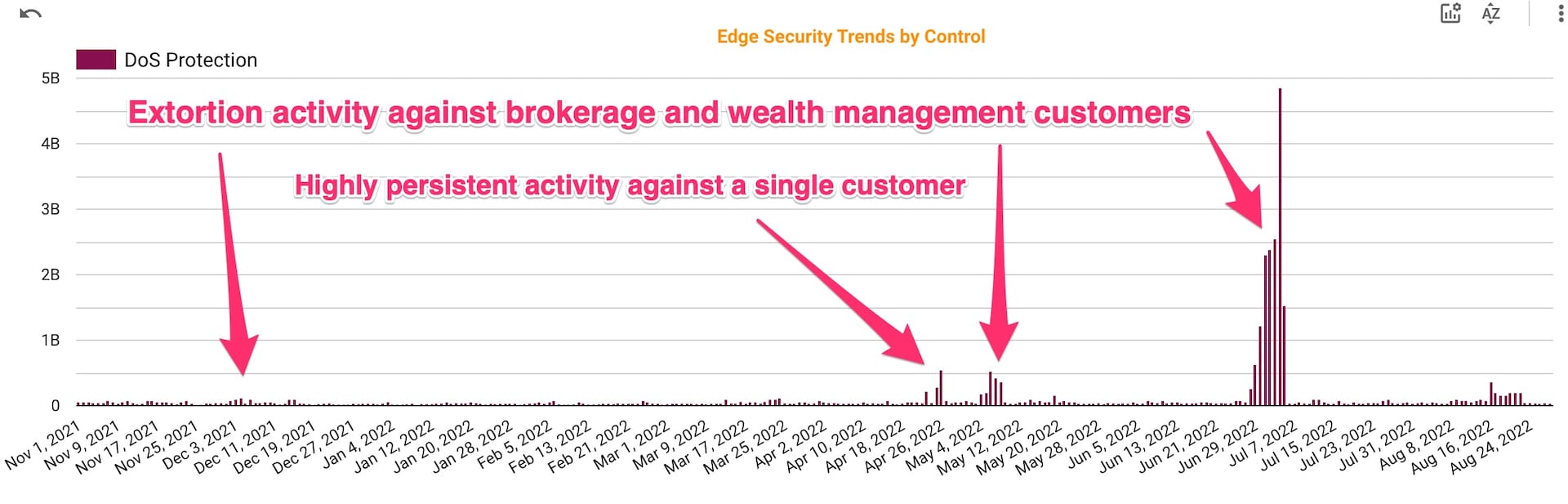

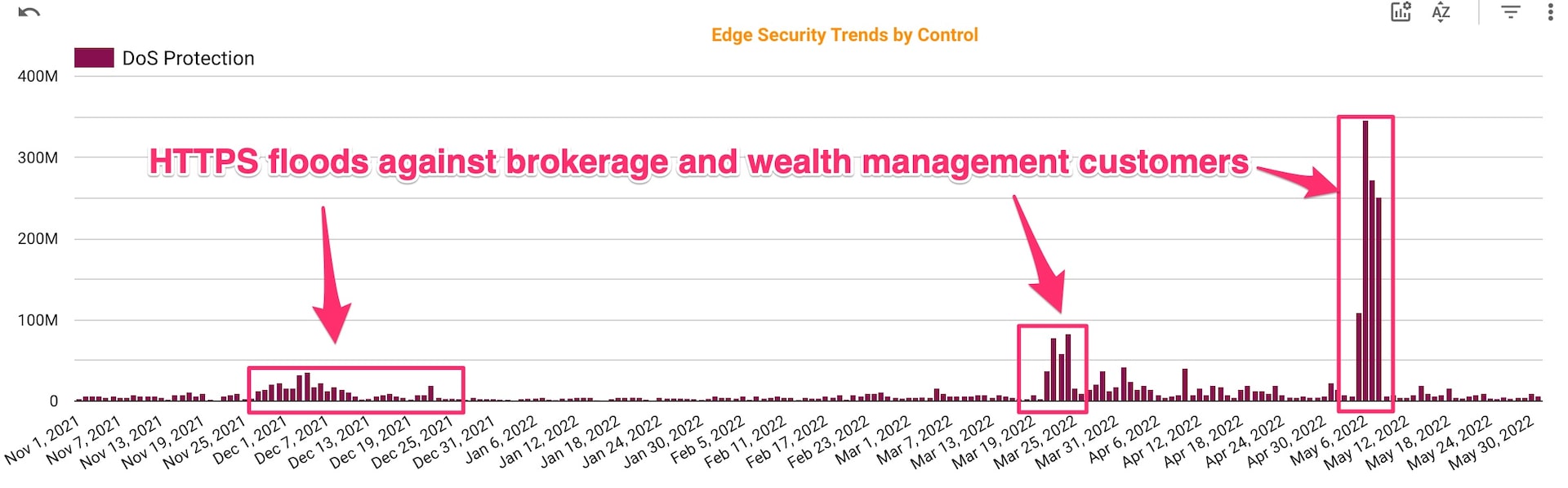

Ab November 2021 verzeichnete ein Segment unserer Makler- und Vermögensmanagement-Kunden DDoS-Erpressungsangriffe auf ihre Anwendungen (Abbildung 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

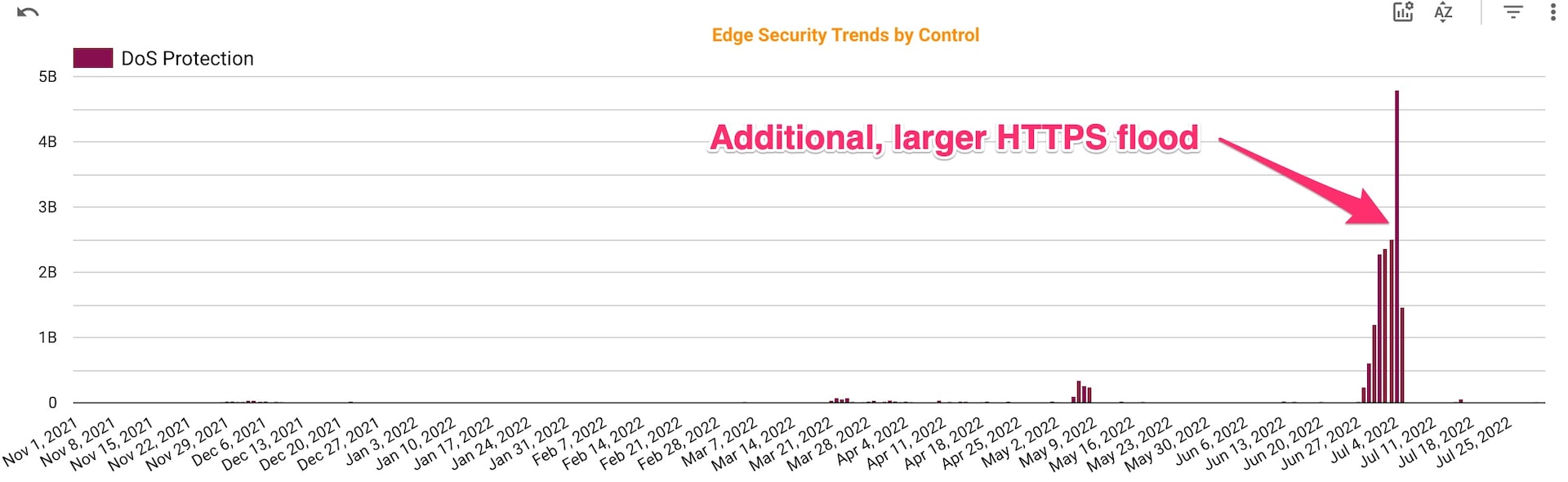

Diese Angriffe zielten auf bestimmte Kunden in dieser Unterbranche ab, mit der Absicht, ihr Investitionsverhalten zu beeinflussen – ähnlich wie beim Angriff auf bandwidth.com im Jahr 2021. Wenn ein Unternehmen den Erpressungsanforderungen nicht nachkommt, konzentrieren sich die Angreifer auf die Kunden und Investoren des angegriffenen Unternehmens, um mehr Druck auszuüben. Wenn wir jedoch in der Grafik weiter nach rechts gehen, indem wir Aktivitäten im Juni und Juli 2022 hinzufügen (Abbildung 4), sehen wir, dass die Aktivität zurückkehrt, sich jedoch auf einen einzelnen Kunden mit einem viel größeren Volumen konzentriert – etwa 10 bis 20 Mal mehr als frühere Angriffe auf die gesamte Unterbranche.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

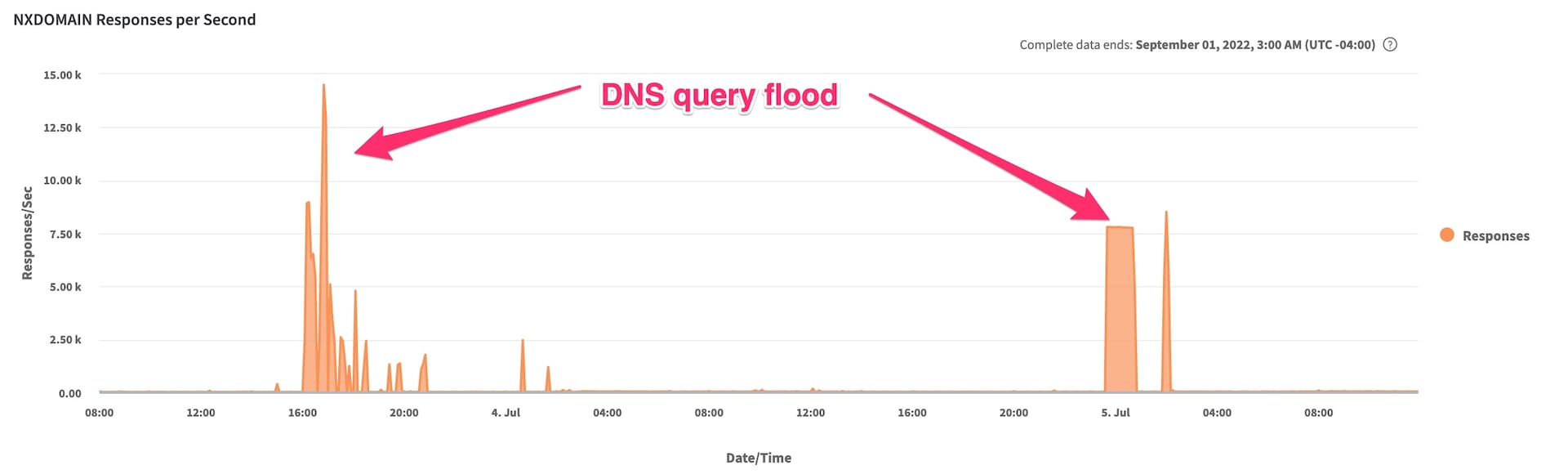

Während dieses Angriffs Ende Juni beobachteten wir außerdem eine DNS‑Abfrage-Flood gegen eine der DNS‑Zonen des Kunden, die mit der HTTPS-Flood in Verbindung stand (Abbildung 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

Beharrlichkeit und Widerstand

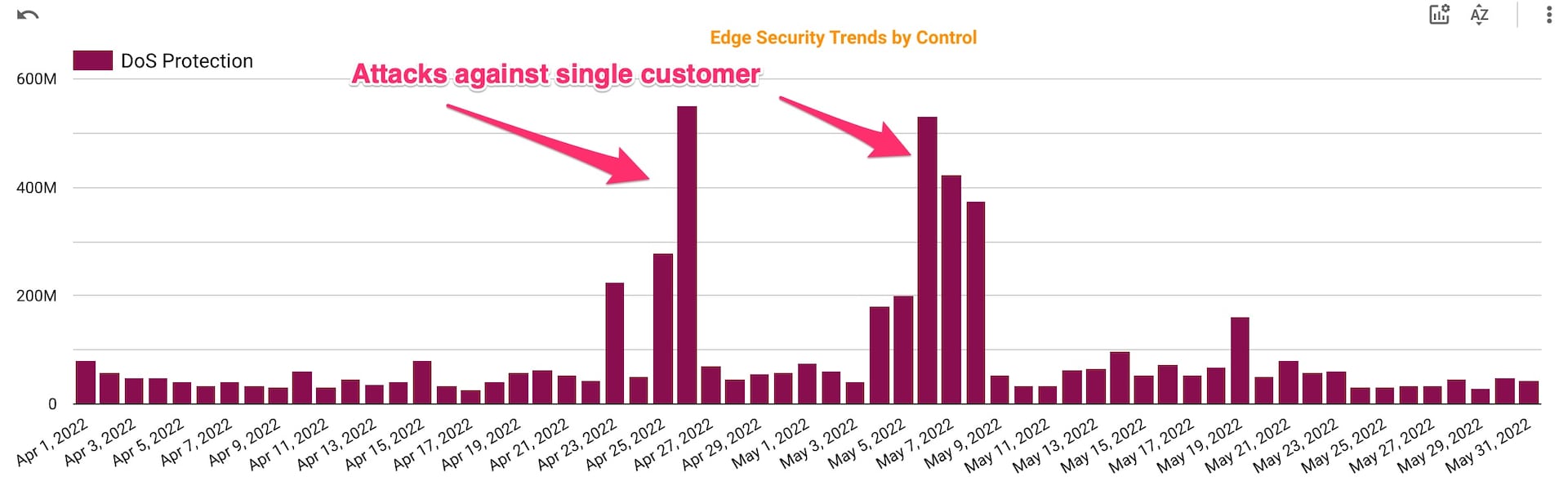

Als Nächstes konzentrieren wir uns auf einen Angriff, der im April 2022 einen anderen FinServ-Kunden traf. Hierbei handelte es sich um einen Multi-Vektor-Angriff, der als eine DNS‑Flood etwa 600 Mbit/s direkt gegen das Rechenzentrum des Kunden begann. Nachdem diese Aktivität abgewehrt wurde, verlagerte sich der Angriff auf eine HTTPS-Flood.

Bei dieser Aktivität wurde ein stark verteilter Satz von Quell-IPs verwendet, der seine Taktik änderte, wenn Verteidigungsmechanismen eingesetzt wurden, wie z. B. durch Verschiebung und/oder Erhöhung der Quell‑IP-Verteilung. Wie in Abbildung 6 gezeigt, setzte sich der Angriff Ende April über mehrere Tage fort, wobei Anfang Mai Folgeangriffe auftraten.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

Dies waren die ersten beobachteten Aktivitäten, die von diesen Quell-IPs stammten. Daher wird ein solcher Angriff wahrscheinlich erhebliche Kosten für die Angreifer verursacht haben, da die Quell‑IPs bei einem zukünftigen Angriff nicht wiederverwendet werden konnten. Das unterstützt die Annahme, dass finanzieller Gewinn nicht der Hauptzweck dieses Angriffs ist.

Bereitschaft und Sicherheit

Die DDoS-Bereitschaft basiert auf einer „Always-on“-Mentalität (also „Ständig verfügbar“ bzw. „Ständig bereit“). Aufgrund der Verschiebung zu mehr Layer‑7-DDoS-Angriffen und den oben beschriebenen neuen TTPs müssen wir die Abwehr etwas anders betrachten als in der Vergangenheit. Layer‑7-Angriffe erfordern viel mehr manuelle Verteidigungsmaßnahmen – im Gegensatz zu den automatisierten Abwehrmechanismen, die bei herkömmlichen Layer‑3-DDoS-Angriffen eingesetzt werden können. Sie erfordern auch eine wesentlich bessere Feinabstimmung der Ratensteuerung.

Auf Grundlage unserer Beobachtungen kommen wir zu folgenden Schlüssen:

- Angriffe entwickeln sich von Ein-Vektor zu Multi-Vektor.

- Die Angriffstrends auf Netzwerkebene setzen sich fort, doch Angriffe auf Anwendungsebene nehmen zu.

- Sie sollten eine Bewertung Ihrer geschäftskritischen Anwendungen und ihrer jeweiligen Angriffsflächen durchführen und dann Ihre Verteidigungsstrategie mit einer Always‑on-Mentalität angehen, die das Risiko proaktiv so weit wie möglich mindert.

- Sie sollten sicherstellen, dass sich Ihre Kontrollen (z. B. Ratensteuerung, Kundenreputation und Netzwerklisten) im Abwehrmodus befinden.

- Aufgrund der jüngsten DNS‑Flood-Angriffe sollten Sie kritische DNS‑Zonen in das Edge DNS integrieren.

- Sie sollten Ihre Runbooks auf dem neuesten Stand halten und unbedingt eine praktische Übung Ihres Vorfallsreaktionsplans durchführen.

Sie werden angegriffen?

Wenn Sie angegriffen werden oder Opfer einer Erpressung sind, rufen Sie die DDoS-Hotline von Akamai an, um umgehend Unterstützung zu erhalten: +1 877 425 2624. Wenn Sie eine erpresserische E‑Mail erhalten, wenden Sie sich bitte zusätzlich an die örtliche Strafverfolgungsbehörde. Um über die neuesten Forschungsergebnisse unseres Teams auf dem Laufenden zu bleiben, folgen Sie @Akamai_Research auf Twitter.