금융 서비스의 DDoS: 알아야 할 사항과 해야 할 일

작성자: Mark Schimmelbusch, Dennis Birchard

핵심 요약

- Akamai 연구자는 2021년 1분기와 2022년 1분기 사이에 분산 서비스 거부(DDoS) 공격 추세를 모니터링했으며, 레이어 7 DDoS 공격이 실행하는 데 비용이 더 많이 들고 더 어려움에도 불구하고 크게 증가했다는 사실을 발견했습니다.

- DDoS는 다중 기법 공격으로 진화했으며, 이 공격은 탐지해서 해결하기 더욱 어려워지고 있습니다.

- 2021년 11년부터 당사 자산 관리 고객에게 레이어 7 DDoS 공격이 발생하기 시작했습니다.

- 2022년 7월에는 이러한 활동이 크게 증가했으며, 투자 결정에 영향을 미치는 것이 목적이었습니다.

- 가장 빈번한 공격 기법은 공격의 35%를 차지하는 HTTPS 플러드였습니다.

- 이러한 수준의 공격을 탐지하고 해결하는 일에는 손이 더 많이 가기 때문에 보안 팀의 스트레스를 가중시킵니다.

서론

DDoS 공격은 일시적인 현상이 아니라 실제로는 지속적으로 발생합니다.

오랜 시간에 걸쳐 DDoS 공격은 실험적이었던 시작과는 동떨어져 발전해 왔습니다. 비슷한 DynDNS, GitHub및 Google 등이 최근 공격을 당하면서 우리 모두(아마도 개인적으로)는 이러한 공격이 조직과 그 서비스를 사용하는 사람들에게 미칠 수 있는 영향이 어느 정도인지 알게 되었습니다.

모두 DDoS 관련 분야에서 많이 봐 온 대기업에 대한 공격 사례이긴 하지만 중소기업을 대상으로 발생하는 변화도 나타났습니다. 그리고 이는 공격자가 이와 같은 공세를 조율하기 위해 사용하는 전술, 기법, 프로시저(TTP)의 변화를 보여주는 한 가지 예시에 불과합니다.

가장 두드러지는 다른 변화 중에는 레이어 3 DDoS에서 레이어 7로의 전환이 있습니다. DDoS 공격, 애플리케이션 공격, 인터넷 인프라에 대한 타겟 공격은 전 세계 모든 업계의 조직에 끊임없이 위협을 가하고 있습니다.

인프라에 대한 Akamai의 방대한 트래픽 수준과 DDoS 공격으로부터 보호해 온 오랜 시간의 경험을 통해 당사는 이러한 변화를 모니터링하고 목격한 바에 관한 인사이트를 제공할 수 있습니다. 이러한 공격이 전 세계적이고 업계를 아우르는 위협이기는 하지만, 이 게시물의 목적에 따라 여기에서는 새로운 진전이 최초로, 가장 눈에 띄게 발생한 금융 서비스업(FinServ)에 초점을 맞추고자 합니다.

DDoS의 변화와 성공을 거둔 이유

위협 행위자가 성공을 거둔 이유를 이해하려면 어떻게 했는지를 살펴봐야 합니다. 결국은 동기, 꾸준함, 다음과 같이 정교한 TTP에 다다르게 됩니다.

스푸핑되지 않은 패킷

가장 까다로운 발전 중 하나가 바로 이러한 공격 리소스에는 과거와 달리 스푸핑되지 않은 패킷이 사용된다는 점입니다. 이러한 공격은 완전히 유효한 네트워크 핸드셰이크에서 발생하고 유효한 프로토콜 리소스(경로, URI, URL, 파일)를 요청합니다. 일반적인 공격 대상 프로토콜은 HTTP, HTTPS, API 서비스와 DNS 같은 기타 애플리케이션 프로토콜입니다.

다중 기법와 연막 공격

다중 기법 DDoS 공격은 리소스를 공격하는 데 얼마나 다양한 DDoS 공격 시그니처가 사용되는지의 문제만이 아닙니다. 이처럼 다른 공격 TTP는 동시에 일어나는 "연막" 이벤트입니다. 이러한 공격은 데이터 빼돌리기 같은 실제 목표로부터 조직을 분산시키고 멀웨어 구현을 명령하고 제어하는 것이 목적입니다. 다중 기법 접근 방식은 공격의 다른 양상과는 관련이 없는 것처럼 보이도록 만들어졌기 때문에 매우 정교하고 탐지하기 어려우며 해결되는 경우도 훨씬 적습니다. 이러한 양상은 기간이 짧은 버스트 공격과 여러 IP 엔드포인트의 수평 공격에서 많이 보입니다.

인적 요소

이 모든 발전은 사람들이 인터넷에서 보이는 행태가 어떻게 변화했는지에 크게 영향을 받습니다. 정당한 사람의 행동과 웹 대상 애플리케이션에서 봇이 하는 활동을 차별화하기 어렵기 때문에 레이어 7 DDoS 공격은 탐지하기 쉽지 않습니다. 우리는 이를 소셜 미디어 플랫폼, 특히 Twitter에서 항상 보고 있는데, 여기에서는 주제와 봇의 정교함에 따라 훈련을 받은 사람조차 봇과 사람을 구별하지 못하기도 합니다.

현재 DDoS 공격의 상태: 레이어 7

Akamai는 레이어 7 DDoS 공격이 다른 DDoS 공격 유형에 비해 실행하는 데 비용도 더 많이 들고 더 어려움에도 불구하고 수와 규모에서 크게 증가했다는 사실을 확인했습니다. 공격자가 성공을 위해 틀림없이 더 어려운 길을 시도한다는 것이 이상하게 보일 수 있지만, 실제로 이러한 공격의 잠재적 영향은 다른 유형의 공격보다 더 눈에 띄고 공개적입니다. 업계에서는 공개적이고 수많은 사람이 영향을 받았던 2016년 DynDNS 공격이 여전히 회자되고 이에 관한 글도 많이 작성되고 있습니다.

이러한 발전은 DDoS 공격자의 동기와 위협 유형을 사용하는 공격자 사이의 차별화 방식을 말해주기도 합니다. 공격자들은 랜섬웨어 그룹이나 피싱 키트처럼 금전적 이득에만 초점을 맞추기 보다는 비즈니스 자체에 영향을 주고자 합니다. DDoS 공격자의 타겟은 구체적으로 선정되고 실행됩니다. 보상이 요인이 아니라는 말이 아니라, 주된 동기가 아니라는 것입니다. 이러한 공격자는 보다 개인적이고, 심지어는 정치적인 동기를 갖는 경우도 있습니다.

그럼에도 불구하고 금융 서비스는 비즈니스의 성격 때문에 여전히 이러한 공격을 가장 꾸준히 받고 있습니다. 금전적으로 높은 이익과 보유하고 있는 대량의 민감한 데이터 및 고객 식별 정보는 공격자에게 아주 매력적입니다. 지정학적 긴장과 더 복잡하고 민감한 하이브리드 인프라까지 더해져 금융 서비스 업계는 FS-ISAC의 "Navigating Cyber 2022" 보고서에서 테스트한 바와 같이 준비 태세와 인시던트 대응이 강화된 상태에서 운영해야 합니다.

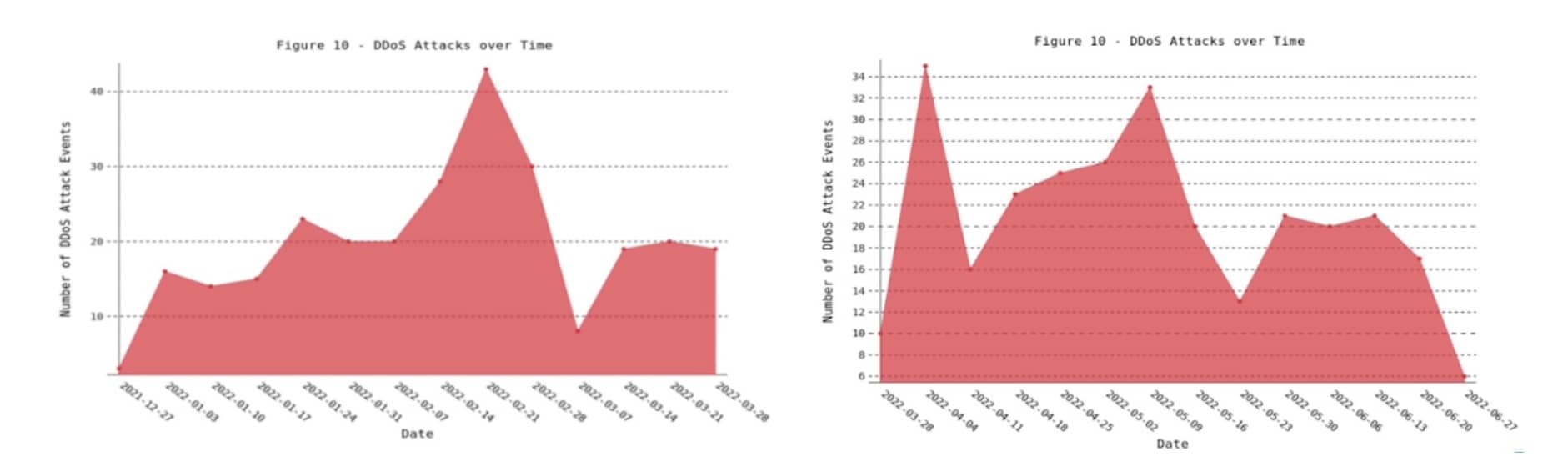

관찰

Akamai는 2003년부터 고객에 대한 DDoS 공격을 조사, 엔지니어링, 관리 및 방어해 왔습니다. 이로 인해 분석할 수 있는 방대하고 고유한 양의 데이터를 갖게 되었습니다. 그럼 네트워크 레이어 공간의 전체적인 관찰부터 시작해 보겠습니다. 그림 1은 2022년 1분기와 2분기 금융 서비스에 대한 네트워크 레이어 DDoS 공격의 수를 보여줍니다.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

2022년 1분기와 2분기:

- 149개 고객 데이터 센터에서 564건의 DDoS 공격 이벤트가 탐지/방어되었습니다.

- 가장 빈번한 공격 기법은 DNS 플러드(35%)였습니다. 관찰되는 다른 기법으로는 PSH ACK 플러드, UDP 플러드, UDP 단편화 공격이 있었습니다.

- 최대 대역폭에서 가장 큰 DDoS 공격은 627.49Gbps였습니다.

- 최대 출력에서 가장 큰 DDoS 공격은 99.79Mpps였습니다.

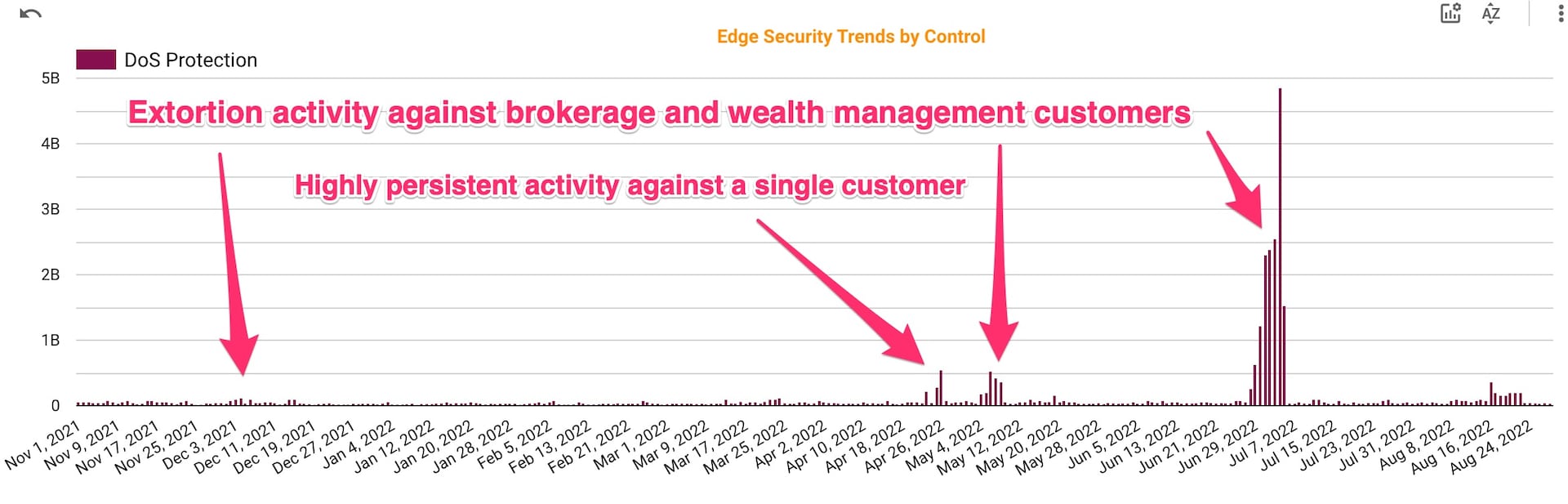

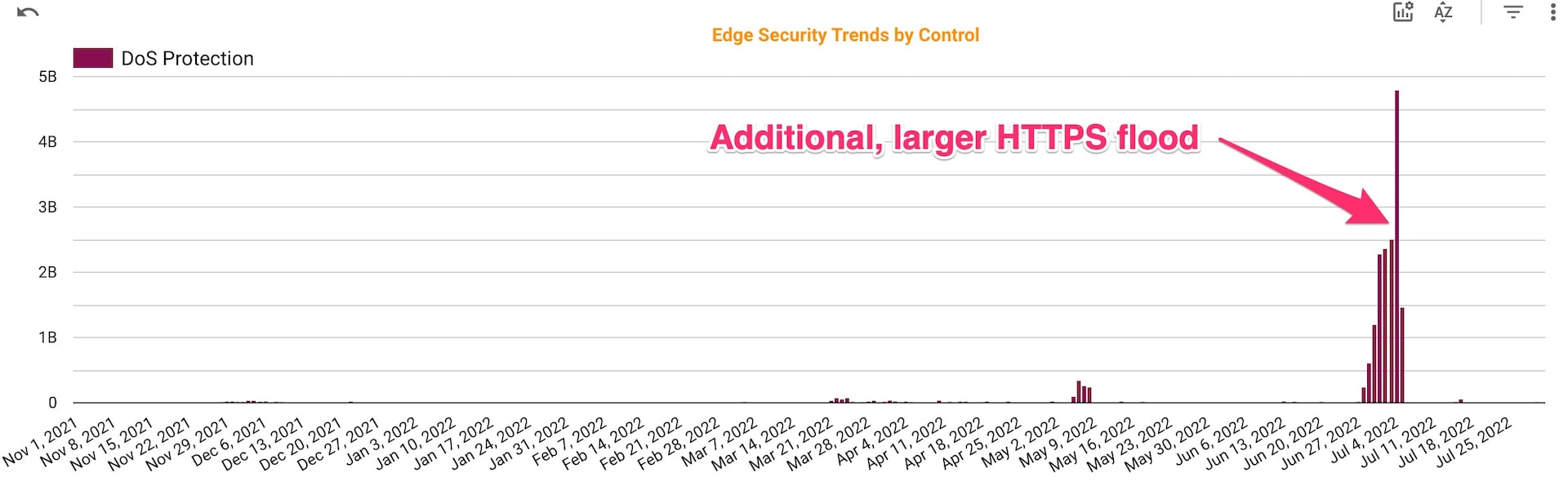

애플리케이션 레이어 측에서 그림 2는 2021년 11월 이후 전체적인 공격 트렌드를 보여주며, 2022년 7월 초에 크게 증가한 것을 알 수 있습니다. 보시다시피, 폭등세가 나머지 기간과 7월에 매우 다르게 나타났으며 이는 고도로 표적화된 공격 시점이 빨라진 것과 관련이 있습니다.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS 및 갈취

2021년 11월부터 중계 및 자산 관리 부문의 고객들이 애플리케이션에 대한 갈취형 DDoS 공격 을 경험하기 시작했습니다(그림 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

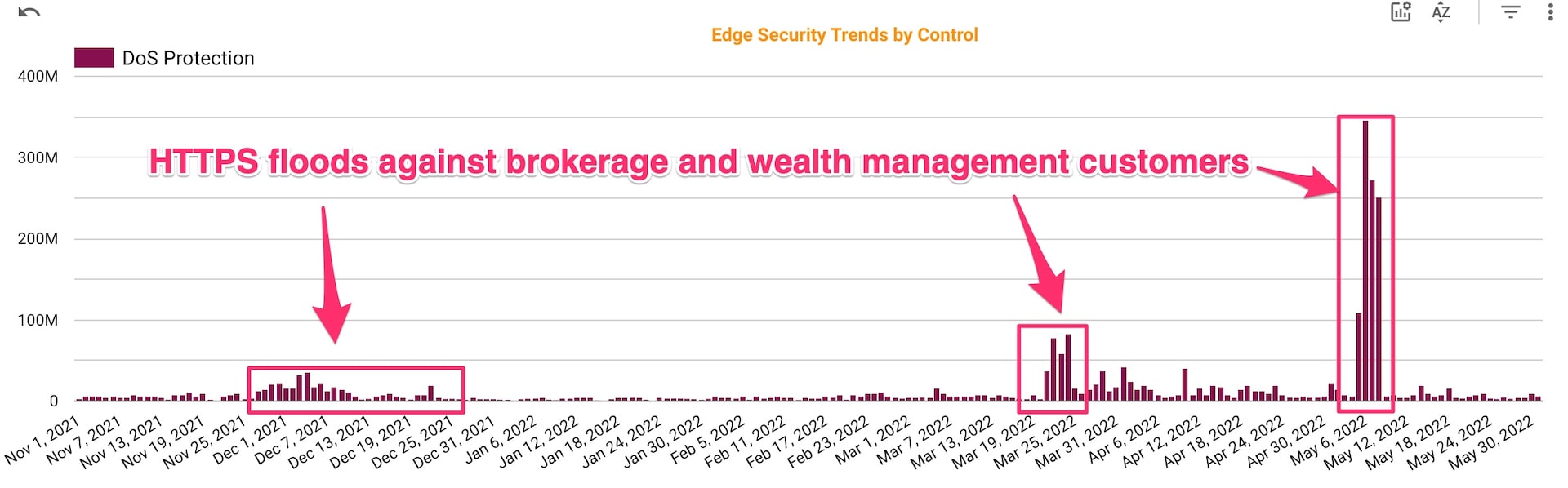

이러한 공격은 투자 행동에 영향을 미칠 의도를 가지고 하위 카테고리에 포함된 특정 고객을 타겟팅했으며, 2021년에 있었던 bandwidth.com 인시던트와 비슷한 양상을 보였습니다. 기업이 갈취 요구를 들어주지 않으면 공격자는 더 큰 압박을 가하기 위해 원래 표적이었던 고객과 투자자에게 옮겨 갑니다. 그러나 그래프에 2022년 6월 및 7월의 활동을 더해 오른쪽으로 이동해 보면(그림 4), 이러한 활동이 원상태로 돌아왔으나 전체 하위 카테고리에 대한 이전 공격 대비 10~20배 더 큰 규모로 단일 고객에게 초점을 맞추고 있다는 점을 알 수 있습니다.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

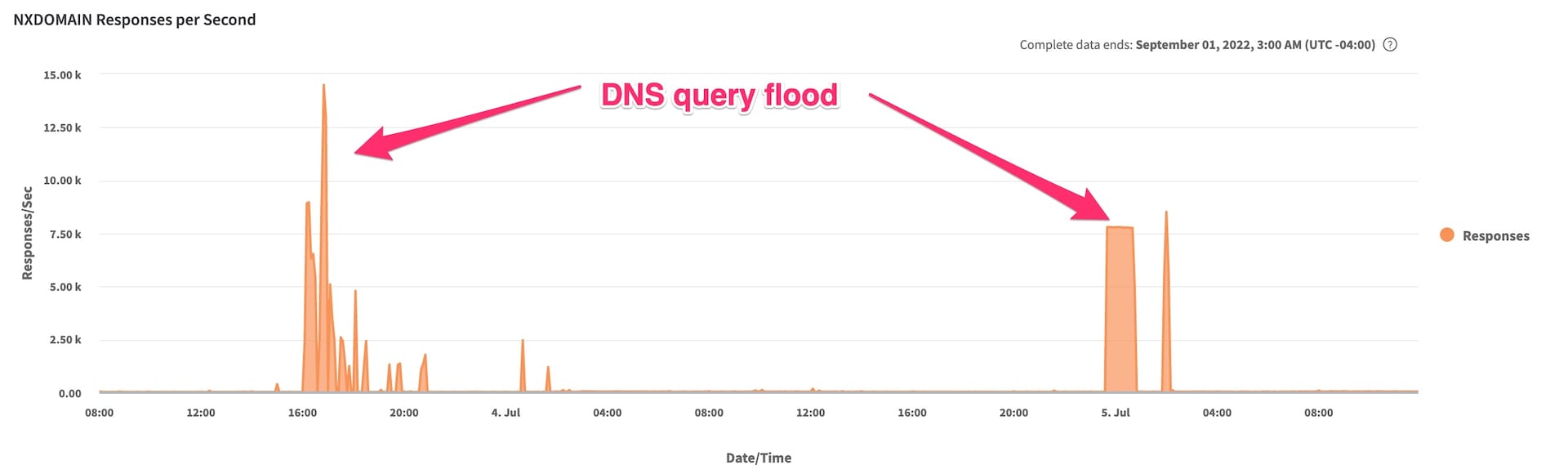

또한 6월 말 공격 당시에는 HTTPS 플러드에 이어 고객 중 하나의 DNS 영역에 대한 DNS 쿼리 플러드를 관찰하기도 했습니다(그림 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

지속성과 저항성

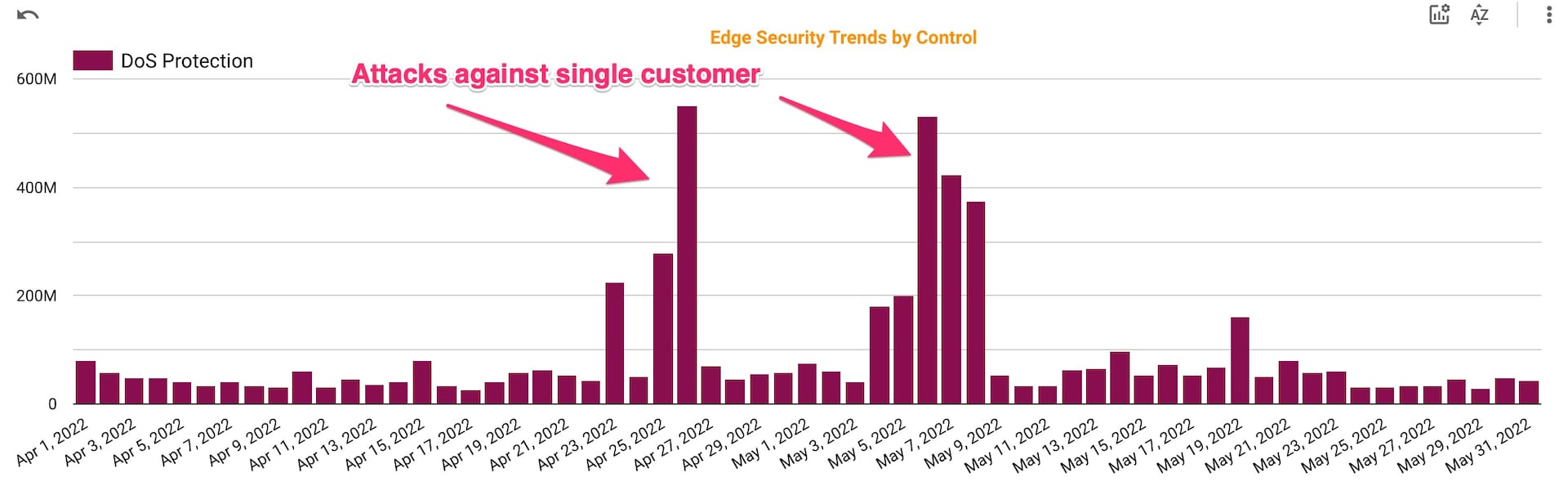

다음으로 2022년 4월 다른 금융 서비스 고객을 타겟팅했던 공격에 초점을 맞춰 보겠습니다. 이 사례는 고객의 데이터 센터에 대해 직접 약 600Mbps의 DNS 플러드로 시작했던 다중 기법 공격이었습니다. 이러한 활동이 완화되고 나면 공격은 HTTPS 플러드로 옮겨 갔습니다.

활동에는 고도로 분산된 소스 IP 집합이 사용되었으며, 여기에서는 소스 IP의 분산을 옮기거나 늘리는 등 방어로 변경된 전술이 적용되었습니다. 그림 6에서 볼 수 있듯, 공격은 4월 말 7일에 걸쳐 지속되었으며 후속 버스트는 5월 초에도 발생했습니다.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

이는 소스 IP에서 오는 활동 인스턴스가 최초로 관찰된 사례이며, 이러한 공격은 소스 IP를 향후 공격에 재사용할 수 없으므로 공격자가 막대한 비용을 부담하게 됩니다. 이는 금전적 이득이 공격의 주된 목적이 아니라는 사실을 뒷받침합니다.

대비와 태세

DDoS 대비는 항상 주의를 기울이는 마음가짐에서 비롯됩니다. 위에서 간략히 소개한 것처럼 레이어 7 DDoS 공격의 증가와 새로운 TTP로의 전환이 이루어지고 있기 때문에 과거와는 완화를 약간 다르게 봐야 합니다. 기존의 레이어 3 DDoS 공격에 취해질 수 있었던 자동화된 방어와 달리 레이어 7 공격에는 훨씬 많은 직접 방어가 필요합니다. 또한 훨씬 정교한 속도 제어도 필요합니다.

관찰한 내용을 바탕으로 다음과 같이 결론을 내립니다.

- 공격은 단일 기법에서 다중 기법로 진화하고 있습니다.

- 네트워크 레이어 공격 트렌드가 계속되는 가운데 애플리케이션 레이어 공격이 증가하고 있습니다.

- 비즈니스 크리티컬 애플리케이션과 관련 공격 표면을 평가한 다음 항상 주의를 기울이는 마음으로 가능한 최대로 리스크를 사전에 방어한다는 마음가짐으로 전략에 접근해야 합니다.

- 속도 제어, 클라이언트 평판, 네트워크 목록 같은 제어 수단은 완화 모드에 있어야 합니다.

- 최근 있었던 DNS 플러드 공격으로 인해 중요 DNS 영역을 Edge DNS에 온보드해야 했습니다.

- 런북을 최신 상태로 유지하고 인시던트 대응 계획에 대한 모의 훈련을 수행해야 합니다.

공격을 받고 계십니까?

현재 DDoS 공격을 당하고 있거나 위협 협박을 당하고 있다면 Akamai DDoS 핫라인 1-877-425-2624으로 즉각적인 지원을 문의하세요. 더불어 협박 이메일을 받는다면 현지 사법 기관에 문의하세요. 저희 팀의 최신 연구 내용을 확인하려면 @Akamai_Research Akamai 보안 연구팀을 팔로우하시기 바랍니다.