DDoS em serviços financeiros: O que saber e o que fazer

por Mark Schimmelbusch, Dennis Birchard

Resumo executivo

- Os pesquisadores da Akamai têm monitorado as tendências de ataques DDoS entre o 1º trimestre de 2021 e o 1º trimestre de 2022 e encontraram um aumento significativo em relação aos ataques DDoS da camada 7, apesar de serem mais caros e difíceis de executar.

- Os ataques DDoS evoluíram para ataques multivetoriais, que são cada vez mais difíceis de excluir e mitigar.

- A partir de novembro de 2021, nossos clientes de gerenciamento de patrimônio começaram a enfrentar ataques DDoS de extorsão de camada 7.

- Em julho de 2022, houve um grande aumento nessa atividade com o objetivo de influenciar as decisões de investimento.

- O vetor de ataque mais frequente foi a inundação de HTTPS em 35% do total de ataques.

- A detecção e a mitigação desse nível de ataque é mais “prática”, o que é um estresse adicional para as equipes de segurança.

Introdução

Os ataques DDoS não estão saindo da moda, pelo contrário, estão bem na moda.

Ao longo dos anos, os ataques DDoS evoluíram muito em relação aos experimentos iniciais. Com empresas como DynDNS, GitHube Google sendo duramente atingidas nos últimos anos, todos sabemos (provavelmente pessoalmente) o impacto que esses ataques podem ter nas organizações e nas pessoas que usam os serviços delas.

Embora esses sejam exemplos de ataques a grandes empresas, muito vistos em nosso trabalho com DDoS, houve uma evolução em direção a pequenas e médias empresas. E este é apenas um exemplo da mudança nas TTPs (táticas, técnicas e procedimentos) usados pelos invasores para organizar esses ataques repentinos.

Uma das alterações mais relevantes que vimos foi a mudança dos ataques DDoS da camada 3 para a camada 7. Os ataques de extorsão de DDoS, assaltos a aplicações e ataques direcionados contra infraestruturas voltadas para a Internet continuam a representar uma ameaça para organizações em todos os setores globalmente.

O amplo nível de tráfego da Akamai em nossa infraestrutura e os anos de experiência em proteção contra ataques DDoS nos permitem monitorar essas mudanças e fornecer algumas percepções sobre o que vimos. Embora isso constitua uma ameaça global intersetorial, para os fins desta publicação vamos nos concentrar no FinServ (setor de serviços financeiros) porque é onde esses novos desenvolvimentos foram observados primeiramente.

O que mudou nos ataques DDoS e por que eles são bem-sucedidos

Para entender por que esses agentes de ameaça são bem-sucedidos, precisamos examinar como eles estão fazendo isso. Em última análise, isso se deve à motivação, persistência e TTPs altamente sofisticados, como:

Pacotes não falsificados

Uma das evoluções mais problemáticas é que esses recursos de ataque usam pacotes não falsificados, em vez dos que encontrávamos no passado. Esses ataques vêm de protocolos de apresentação de rede totalmente válidos e solicitam um recurso de protocolo válido (caminho, URI, URL, arquivo). Os protocolos comumente atacados são serviços HTTP, HTTPS, de API e qualquer outro protocolo de aplicação, como DNS.

Ataques multivetoriais e smokescreen

Os ataques DDoS multivetoriais não se referem apenas a quantas assinaturas de ataques DDoS diferentes são usadas para reduzir os recursos. Esses outros TTPs de ataque são eventos “smokescreen” que acontecem ao mesmo tempo. O objetivo desses ataques é distrair uma organização do objetivo real, como a extração de dados ou a implementação de malware de comando e controle. Eles são altamente sofisticados e, muitas vezes, difíceis de detectar, muito menos mitigar, pois a abordagem multivetorial visa parecer não relacionada aos outros aspectos do ataque. Vemos isso muito com ataques de curta duração/sequência rápida e também com ataques horizontais em vários pontos de extremidade de IP.

O elemento humano

Todas essas evoluções também se apoiam, em grande parte, na forma como as pessoas evoluíram seu comportamento na Internet. Os ataques DDoS de camada 7 são difíceis de detectar devido à dificuldade de diferenciação entre o comportamento humano legítimo e a atividade de bots nessas aplicações voltadas para a Web. Vemos isso em plataformas de mídia social o tempo todo, especialmente no Twitter, onde até mesmo um olho treinado pode não ser capaz de diferenciar entre um bot e um ser humano, dependendo do assunto e da sofisticação do bot.

O estado atual dos ataques DDoS: Camada 7

A Akamai tem observado um aumento significativo nos ataques DDoS da camada 7, tanto em número quanto em escala, apesar de serem mais difíceis e mais caros de executar do que outros tipos de ataques DDoS. Embora pareça estranho para um invasor tentar algo que, sem dúvida, tem um caminho mais difícil para o sucesso, o impacto potencial desses ataques é mais notável e público do que o de outros tipos de ataques. Como setor, ainda estamos falando e escrevendo sobre o ataque DynDNS de 2016 devido ao nível de publicidade alcançado e número de pessoas afetadas.

Essas evoluções também expõem as motivações dos invasores DDoS e como eles diferem daqueles que usam esses tipos de ameaça. Esses invasores estão procurando afetar as empresas em si, em vez de se concentrarem apenas em ganhos financeiros, como um grupo de ransomware ou kit de phishing. Os ataques de invasores DDoS são executados contra alvos especificamente escolhidos. Isto não quer dizer que a compensação não seja um fator, simplesmente não é a motivação principal. Esses ataques são mais pessoais e, às vezes, têm motivações políticas.

Apesar disso, o FinServ ainda está enfrentando a enxurrada mais constante desses ataques, devido à natureza de seus negócios. Os altos riscos financeiros e a abundância de dados confidenciais e informações de identificação pessoal de clientes que eles detêm são altamente atrativos para um invasor. Devido à adição a essa mistura de tensões geopolíticas e uma infraestrutura híbrida mais complexa e vulnerável, o setor de FinServ precisa operar em um nível mais elevado de prontidão e resposta a incidentes, tal como ocorre no relatório “Navigating Cyber 2022” do FS-ISAC.

Observações

A Akamai vem pesquisando, projetando, gerenciando e mitigando ataques DDoS para clientes desde 2003. Por isso, temos uma grande e exclusiva quantidade de dados para análise. Vamos começar com as nossas observações gerais no espaço da camada de rede. A Figura 1 mostra o número de ataques DDoS na camada de rede no 1º e no 2º trimestres de 2022 contra o FinServ.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

No 1º e no 2º trimestre de 2022:

- Foram detectados/mitigados 564 eventos de ataque DDoS contra 149 data centers de clientes.

- O vetor de ataque mais frequente foi a inundação de DNS (35%). Outros vetores observados foram inundações de PSH ACK, de UDP e ataques a fragmento UDP.

- O maior ataque DDoS na largura de banda de pico foi de 627,49 Gbps.

- O maior ataque DDoS no pico de transferência foi de 99,79 Mpps.

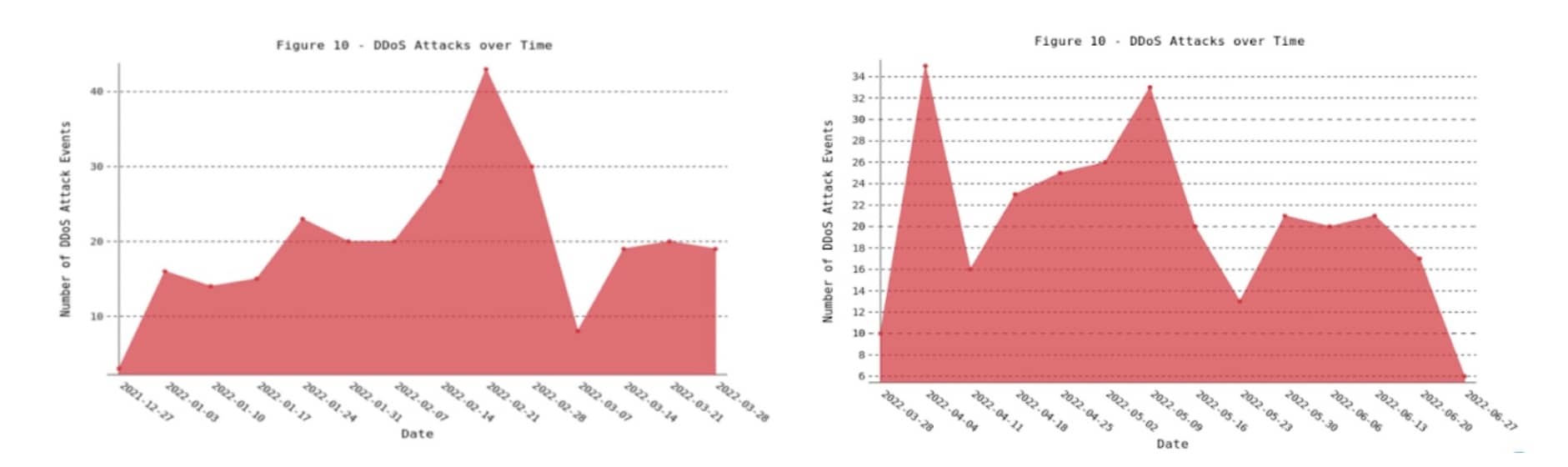

No lado da camada de aplicação, a Figura 2 mostra as tendências gerais de ataques desde novembro de 2021, com um aumento significativo no princípio de julho de 2022. Como você pode ver, há uma diferença significativa entre os picos de julho e os demais e isso tem a ver com o que abordamos anteriormente, sobre esses ataques serem altamente direcionados.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS e extorsão

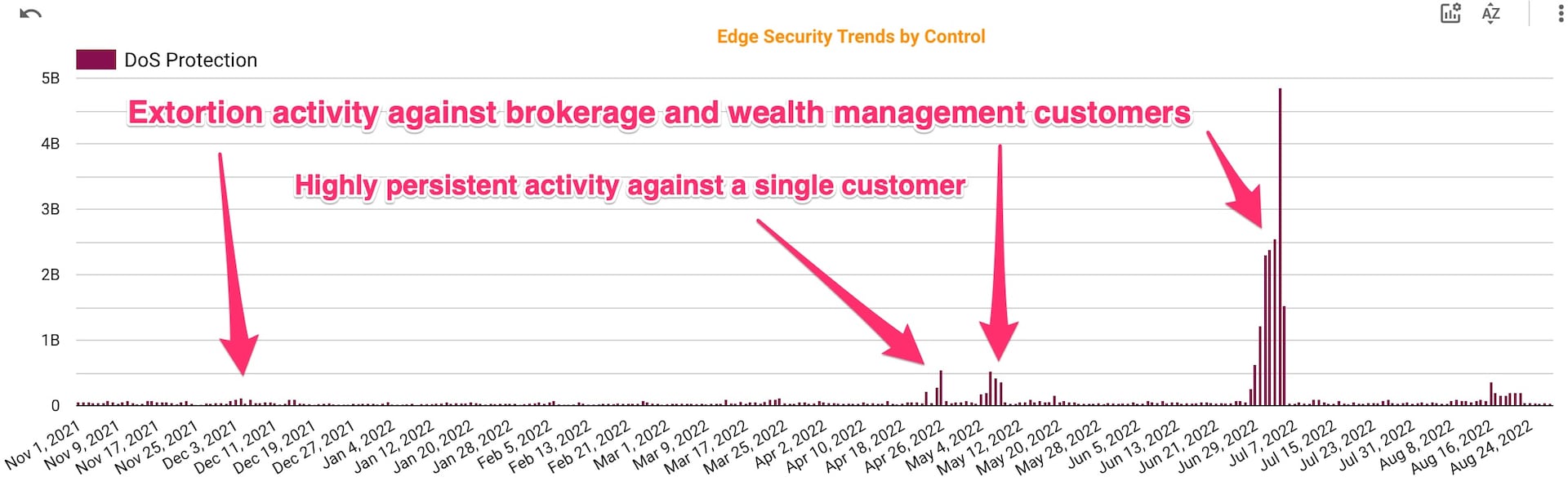

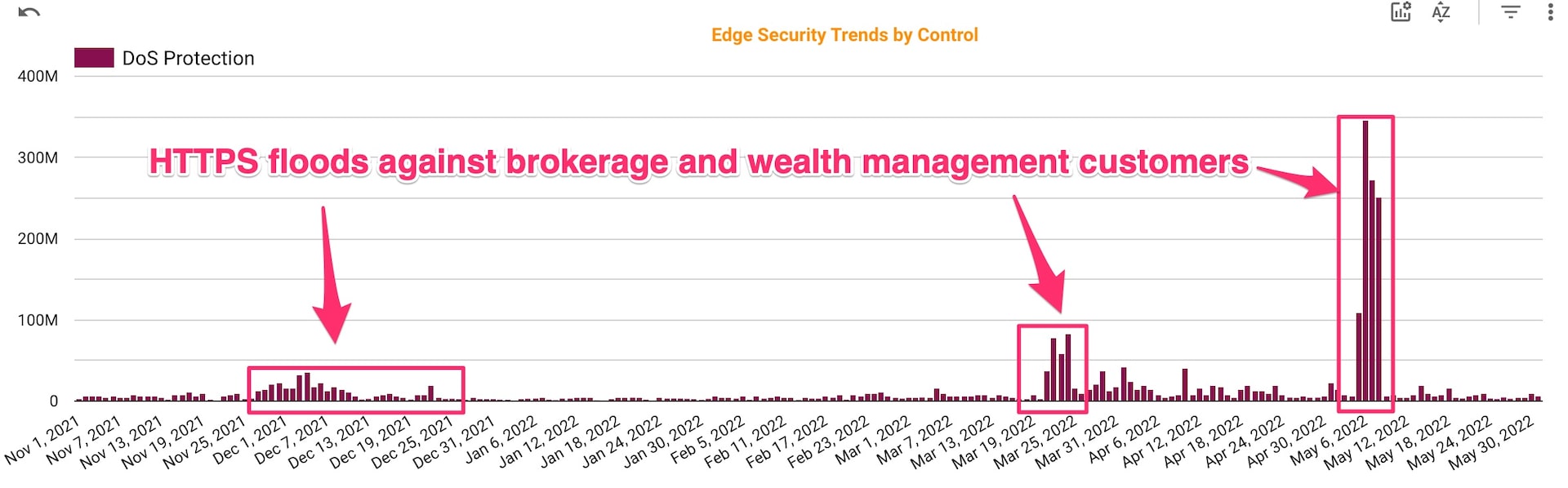

A partir de novembro de 2021, um segmento de nossos clientes de corretagem e gestão de patrimônio enfrentou ataques DDoS ao estilo extorsão, contra as respectivas aplicações (Figura 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

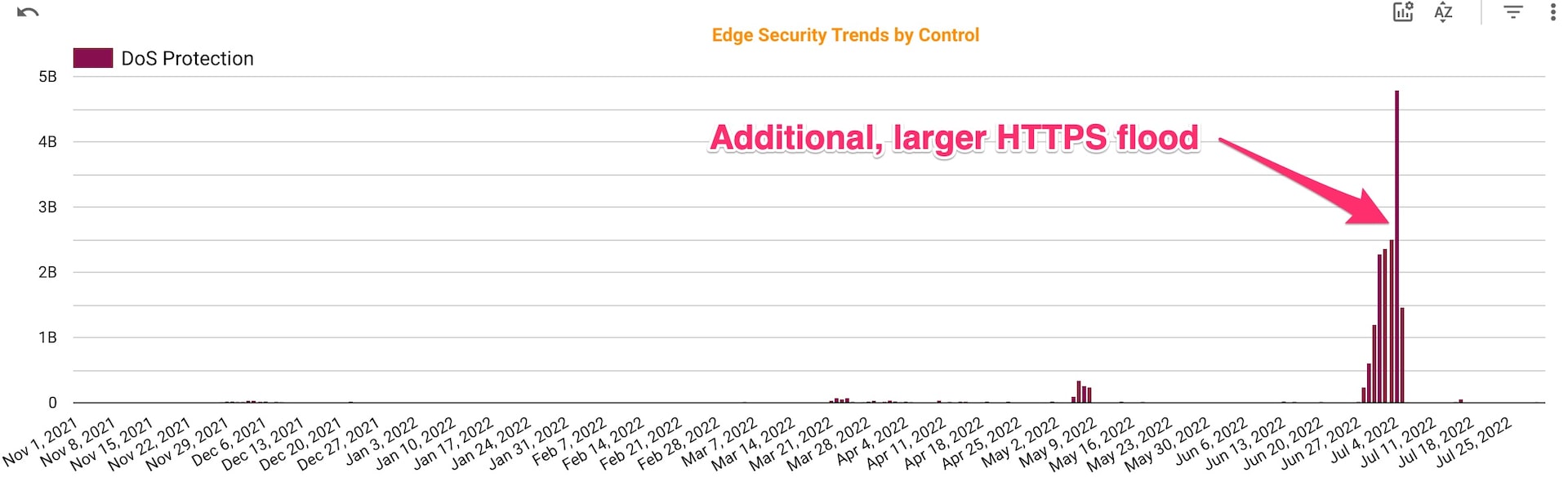

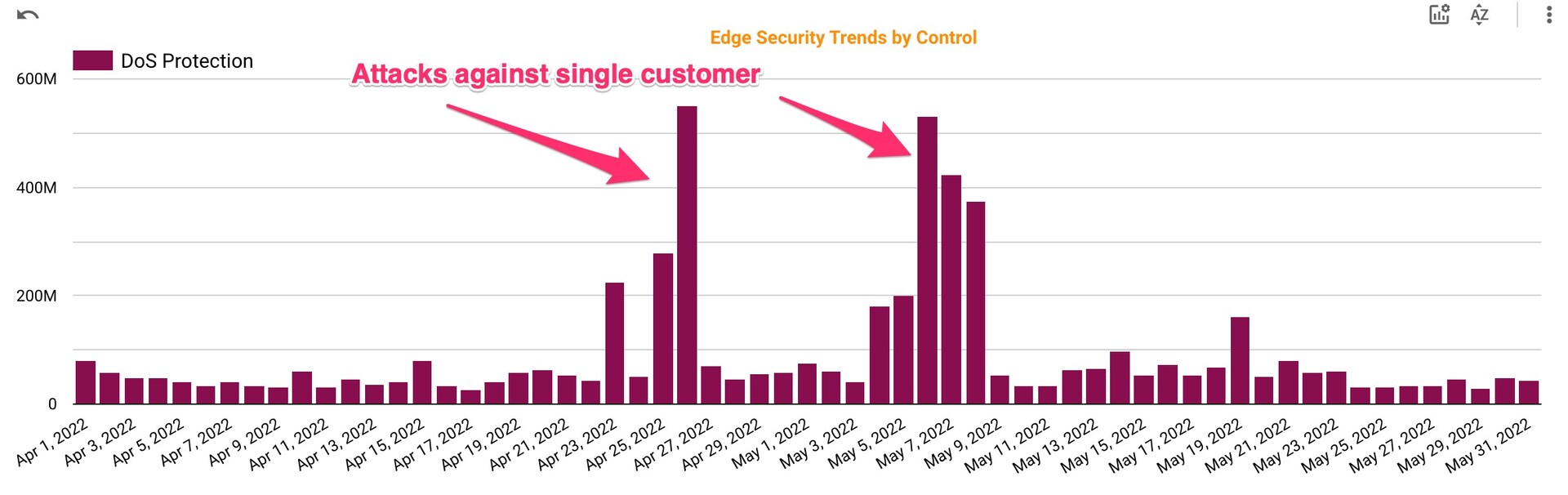

Esses ataques foram direcionados a clientes específicos nessa subvertical com a intenção de influenciar o comportamento de investimento, de forma semelhante ao incidente ocorrido em 2021 com a bandwidth.com. Se uma empresa não atender às demandas de extorsão, os invasores vão atrás dos clientes e investidores do alvo original para aplicar mais pressão. No entanto, se movermos o gráfico para a direita e adicionarmos as atividades em junho e julho de 2022 (Figura 4), veremos o retorno da atividade, mas concentrada em um único cliente e em volume muito maior, cerca de 10 a 20 vezes mais do que os ataques anteriores contra toda a subvertical.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

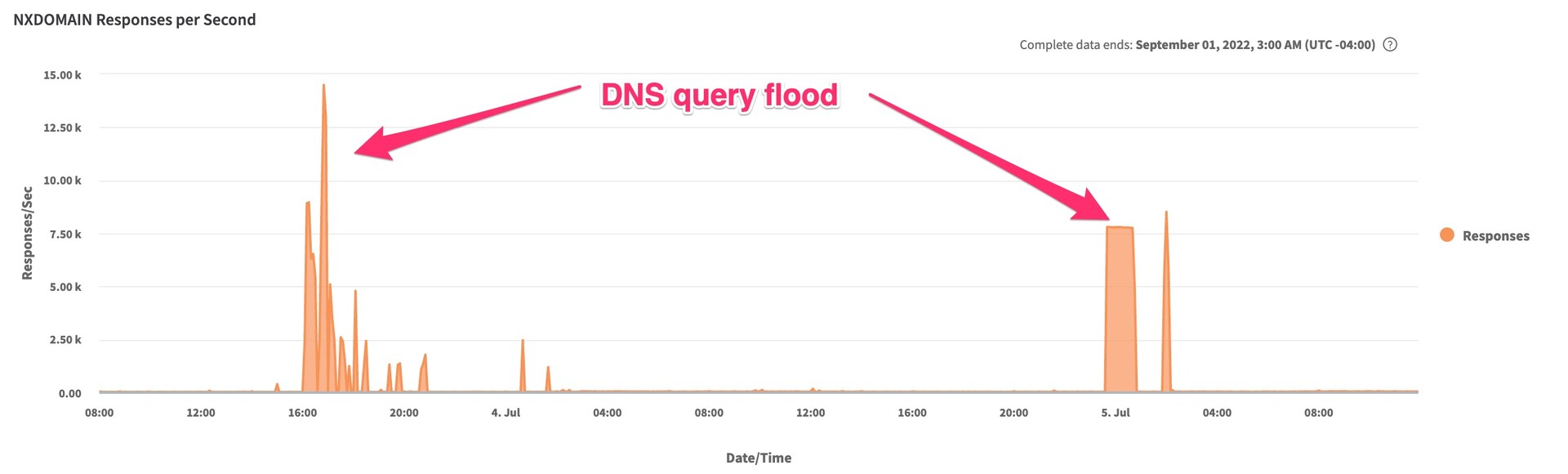

Além disso, durante o ataque no final de junho, observamos uma inundação de consulta DNS contra uma das zonas DNS do cliente, em conjunto com a inundação de HTTPS (Figura 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

Persistência e resistência

Em seguida, vamos nos concentrar em um ataque que visou um cliente FinServ diferente em abril de 2022. Esse foi um ataque multivetorial que se iniciou como uma inundação de aproximadamente 600 Mbps de DNS diretamente contra o data center do cliente. Uma vez que essa atividade foi mitigada, o ataque mudou para uma inundação de HTTPS.

Essa atividade usou um conjunto altamente distribuído de IPs de origem que mudou as táticas conforme as defesas foram aplicadas, como a mudança e/ou o aumento da distribuição dos IPs de origem. Conforme mostrado na Figura 6, o ataque continuou ao longo de vários dias no final de abril, com picos de acompanhamento ocorrendo no início de maio.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

Esses foram os primeiros casos observados de atividade provenientes desses IPs de origem, de modo que tal ataque teria incorrido em um custo significativo para os invasores, pois os IPs de origem não podiam ser reutilizados em um ataque futuro. Isso apoia a ideia de que o ganho monetário não é a principal finalidade do ataque aqui.

Preparação e postura

A preparação para DDoS é baseada em uma mentalidade de estar “sempre ativo”. Devido à mudança para mais ataques DDoS da camada 7 e aos novos TTPs descritos acima, temos de pensar na mitigação de maneira um pouco diferente da que pensávamos. Os ataques de camada 7 exigem muito mais praticidade, em vez de algumas das defesas mais automatizadas que podem ser adotadas nos ataques DDoS de camada 3 tradicionais. Eles também exigem muito mais ajuste fino dos controles de taxas.

Com base em nossas observações, concluímos que:

- Os ataques estão evoluindo de vetor único para vetor múltiplo.

- As tendências de ataques à camada de rede continuam, mas os ataques à camada de aplicação estão aumentando.

- Você deve realizar uma avaliação de suas aplicações essenciais aos negócios e respectivas superfícies de ataque e, em seguida, abordar sua estratégia defensiva com uma mentalidade sempre ativa, que leve proativamente à redução máxima possível do risco.

- Você deve garantir que os controles (como controles de taxa, reputação do cliente e listas de rede) estejam no modo de mitigação.

- Devido aos recentes ataques de inundação de DNS, você deve integrar zonas críticas de DNS ao Edge DNS.

- Você precisa manter seus runbooks atualizados e se certificar de ter feito um exercício teórico contra seu plano de resposta a incidentes.

Você está sob ataque?

Se você está atualmente sob ataque ou ameaça de extorsão de DDoS, entre em contato com a linha direta de proteção contra DDoS da Akamai para obter assistência imediata: 1-877-425-2624. Além disso, se você receber um e-mail de extorsão, entre em contato com a polícia local. Para acompanhar a pesquisa mais recente de nossa equipe, siga @Akamai_Research no Twitter.