DDoS en los servicios financieros: qué hay que saber y qué hay que hacer

Por Mark Schimmelbusch y Dennis Birchard

Resumen ejecutivo

- Los investigadores de Akamai han estado supervisando las tendencias de los ataques distribuidos de denegación de servicio (DDoS) entre el primer trimestre de 2021 y el primer trimestre de 2022 y han observado un aumento significativo de los ataques DDoS de capa 7 a pesar de que son más caros y más difíciles de ejecutar.

- Los ataques DDoS se han convertido en ataques multivectoriales que cada vez resulta más difícil detectar y mitigar.

- A partir de noviembre de 2021, nuestros clientes de gestión patrimonial comenzaron a experimentar ataques de extorsión DDoS de capa 7.

- En julio de 2022 se produjo un importante repunte en esta actividad, con el objetivo de influir en las decisiones de inversión.

- El vector de ataque más frecuente ha sido la inundación HTTPS con un 35 % del total de ataques.

- La detección y mitigación de este nivel de ataques es más del tipo "manos en el teclado", lo que supone mayor presión para los equipos de seguridad.

Introducción

Los ataques DDoS no han pasado de moda, de hecho, están de total actualidad.

A lo largo de los años, los ataques DDoS han evolucionado mucho desde sus inicios experimentales. Con los duros ataques que DynDNS, GitHuby Google han sufrido en los últimos años, sabemos (probablemente por experiencia propia) el impacto que pueden tener estos ataques en las organizaciones y en las personas que utilizan sus servicios.

Aunque estos son ejemplos de ataques a grandes empresas, de los que hemos visto muchos en nuestro trabajo con DDoS, ha habido una evolución hacia los ataques dirigidos a pequeñas y medianas empresas. Y este es solo un ejemplo del cambio en las tácticas, técnicas y procedimientos (TTP) utilizados por los atacantes para orquestar sus "bombardeos".

Otro de los cambios más significativos que hemos observado ha sido el paso de los ataques DDoS de capa 3 a los de capa 7. La extorsión de DDoS, los ataques a aplicaciones y los ataques dirigidos contra la infraestructura orientada a Internet siguen representando una amenaza para las organizaciones de todos los sectores a nivel mundial.

El gran nivel de tráfico de Akamai en nuestra infraestructura y los años de experiencia en la protección contra ataques DDoS nos permiten supervisar estos cambios y proporcionar información sobre lo que hemos observado. Aunque se trata de una amenaza global que afecta a muchos sectores, a efectos de esta publicación nos centraremos en el sector de los servicios financieros (FinServ), ya que estos nuevos desarrollos se han observado en primer lugar y de forma más destacada en él.

Cómo han cambiado los ataques DDoS y por qué tienen éxito

Para entender por qué tienen éxito estos ataques, debemos examinar cómo actúan. En última instancia, se trata de motivación, persistencia y TTP muy sofisticados, como:

Paquetes no falsificados

Uno de los cambios más preocupantes es que estos recursos de ataque utilizan paquetes no falsificados, al contrario de lo que ocurría en el pasado. Estos ataques proceden de negociaciones de red completamente válidas y solicitan un recurso de protocolo válido (ruta, URI, URL, archivo). Los protocolos atacados comúnmente son HTTP, HTTPS, servicios API y cualquier otro protocolo de aplicación como DNS.

Ataques multivectoriales y de cortina de humo

Los ataques DDoS multivectoriales no dependen únicamente de cuántas firmas de ataques DDoS diferentes se utilizan para hacerse con los recursos. Estos otros TTP de ataque son eventos de "cortina de humo" que ocurren al mismo tiempo. Estos ataques tienen como objetivo disuadir a una organización del objetivo real, que puede ser la filtración de datos o la implementación de malware de mando y control. Suelen ser muy sofisticados y difíciles de detectar y mitigar, ya que el enfoque multivectorial pretende que parezca no estar relacionado con los otros aspectos del ataque. Esto es frecuente con ataques de corta duración o en ráfagas, así como con ataques horizontales en varios terminales IP.

El factor humano

Todos estos cambios dependen también en gran medida de cómo ha evolucionado nuestro comportamiento en Internet. Los ataques DDoS de capa 7 son difíciles de detectar porque puede resultar complejo diferenciar el comportamiento humano legítimo de la actividad de los bots en estas aplicaciones web. Lo vemos constantemente en las plataformas de redes sociales, especialmente en Twitter, donde incluso un ojo entrenado podría no ser capaz de diferenciar un bot de un humano, dependiendo del asunto y de la sofisticación del bot.

El estado actual de los ataques DDoS: capa 7

Akamai ha observado un aumento significativo de los ataques DDoS de capa 7, tanto en número como en escala, a pesar de que son más difíciles y más caros de ejecutar que otros tipos de ataque DDoS. Aunque puede parecer extraño que un atacante pruebe algo que sin duda tendrá un camino más difícil hacia el éxito, el impacto potencial de estos ataques es más notable y público que el impacto de otros tipos de ataques. Nosotros, como industria, seguimos hablando y escribiendo sobre el ataque a DynDNS de 2016 debido a su carácter público y al número de personas que se vieron afectadas.

Estos cambios también nos hablan de las motivaciones de los atacantes DDoS y de cómo se diferencian de los atacantes que utilizan tipos de amenazas. El propósito de estos atacantes es perjudicar a las empresas, en lugar de centrarse únicamente en las ganancias financieras, como en el aso de un grupo de ransomware o un kit de phishing. Los atacantes DDoS eligen específicamente sus objetivos. Esto no quiere decir que la compensación económica no sea un factor, simplemente no es su motivación principal. Estos ataques son más personales; a veces, incluso tienen motivaciones políticas.

A pesar de esto, el sector de FinServ sigue experimentando el bombardeo más constante de estos ataques debido a la naturaleza de sus negocios. Los grandes riesgos financieros y la abundancia de datos confidenciales e información personal identificable de los clientes que poseen son muy atractivos para los atacantes. Si a ello le sumamos las tensiones geopolíticas y una infraestructura híbrida más compleja y vulnerable, el sector de FinServ debe operar con el máximo nivel de preparación y respuesta ante incidentes, como se describe en el informe de FS-ISAC "Navigating Cyber 2022".

Observaciones

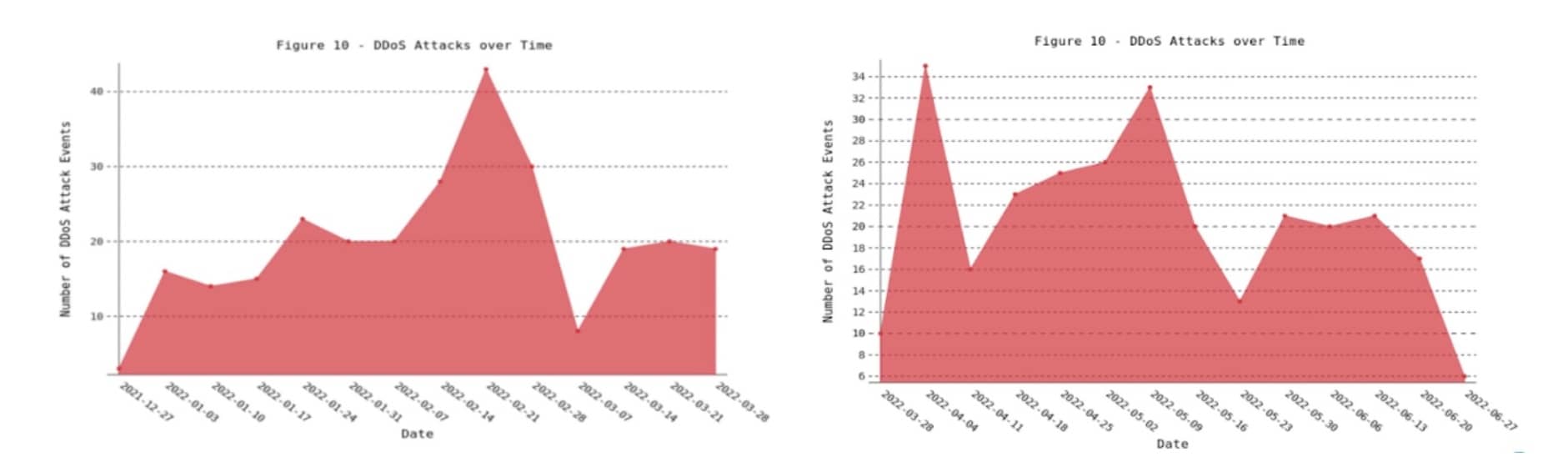

Akamai lleva investigando, gestionando y mitigando ataques DDoS para sus clientes desde 2003. Por ello, contamos con una gran cantidad de datos en los que basar nuestros análisis. Comencemos con nuestras observaciones generales en el espacio de la capa de red. La figura 1 muestra el número de ataques DDoS de capa de red en el primer y segundo trimestre de 2022 contra FinServ.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

En el primer y segundo trimestre de 2022:

- Se detectaron/mitigaron 564 eventos de ataques DDoS contra 149 centros de datos de clientes.

- El vector de ataque más frecuente fue una inundación DNS (35 %). Otros vectores observados fueron los ataques de inundación PSH ACK, inundación UDP y fragmentos UDP.

- El mayor ataque DDoS en el pico de ancho de banda fue de 627,49 Gbps.

- El mayor ataque DDoS en el pico de rendimiento fue de 99,79 Mpps.

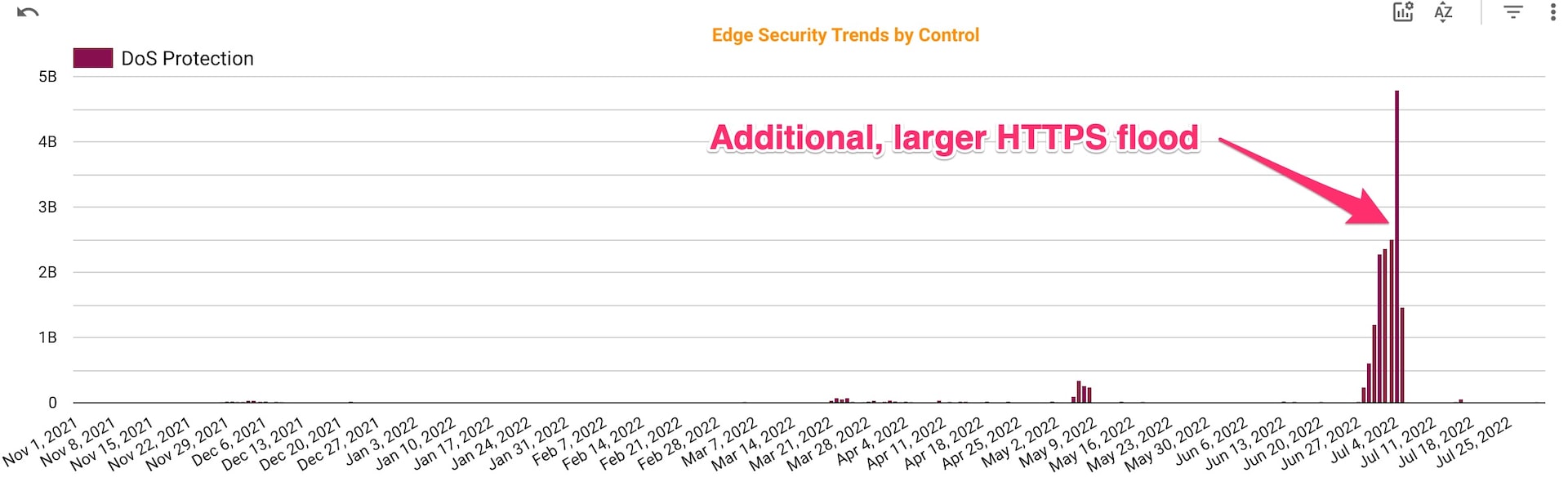

En la capa de aplicación, la figura 2 muestra las tendencias generales de los ataques desde noviembre de 2021, con un aumento significativo a principios de julio de 2022. Como se puede ver, los picos son drásticamente diferentes en julio en comparación con el resto del año. Esto tiene que ver con el hecho de que se trata de ataques específicamente dirigidos.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS y extorsión

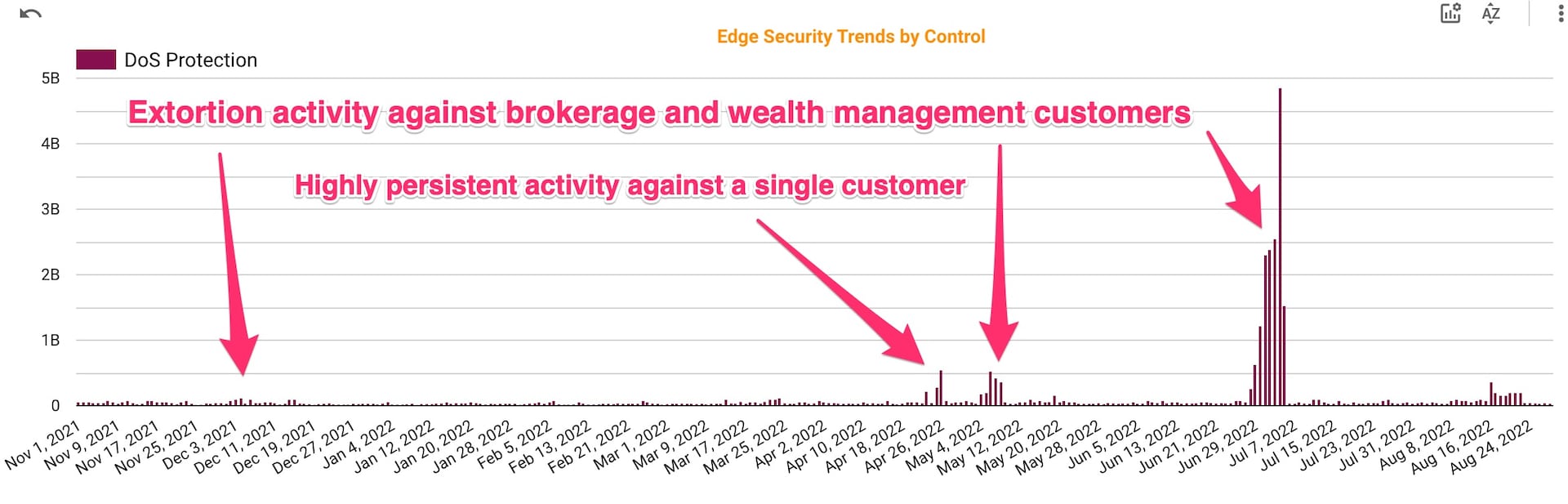

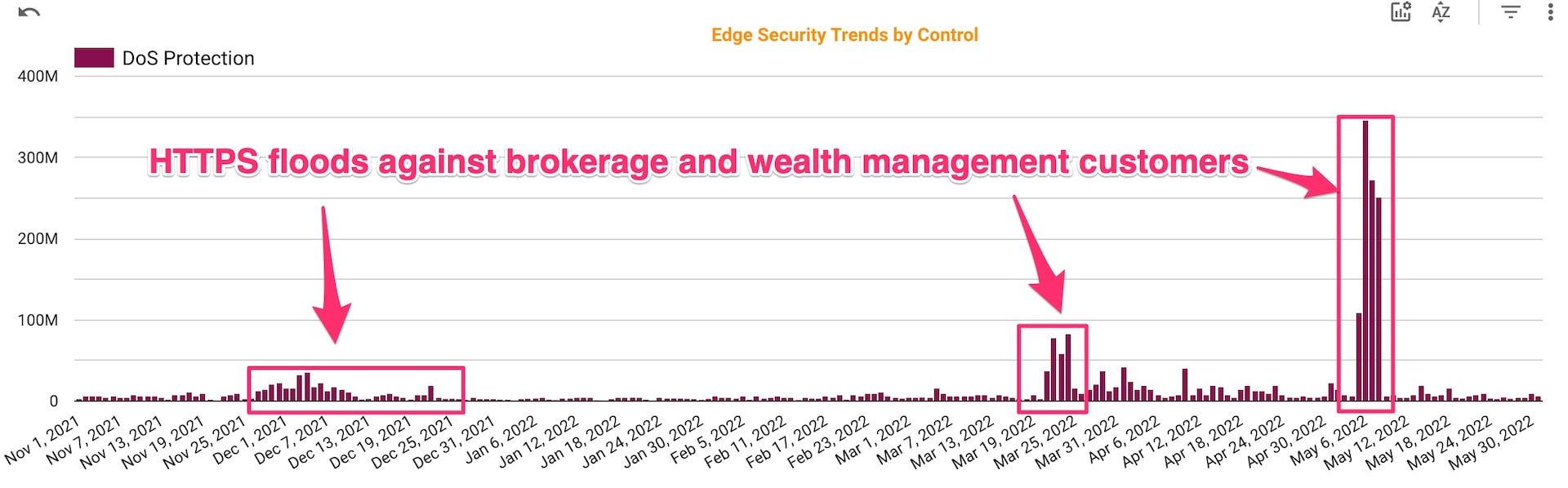

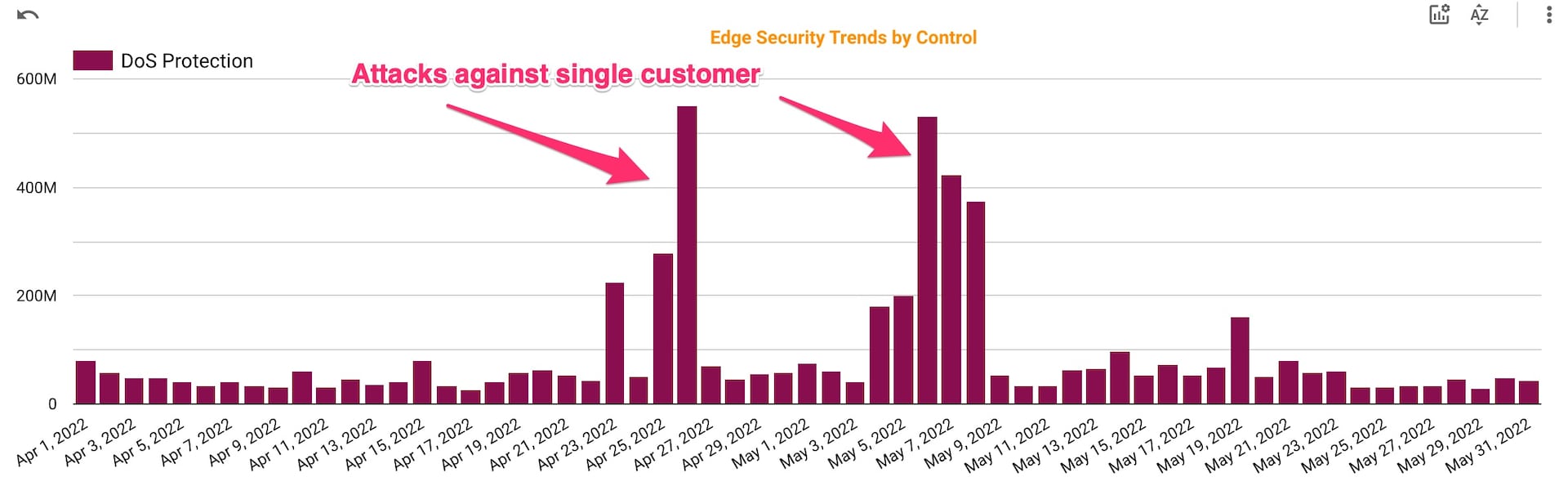

A partir de noviembre de 2021, un segmento de nuestros clientes de corretaje y gestión patrimonial experimentó ataques DDoS de extorsión contra sus aplicaciones (figura 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Estos ataques se dirigieron a clientes específicos de este subsector con la intención de influir en su comportamiento de inversión, algo similar al incidente de bandwidth.com en 2021. Si una empresa no cumple con las exigencias de la extorsión, los atacantes se dirigen a los clientes e inversores de su víctima original para ejercer más presión. Sin embargo, si movemos el gráfico a la derecha añadiendo actividad en junio y julio de 2022 (figura 4), vemos que la actividad volvió, pero se centró en un solo cliente con un volumen mucho mayor, aproximadamente entre 10 y 20 veces mayor que los ataques anteriores contra todo el subsector.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

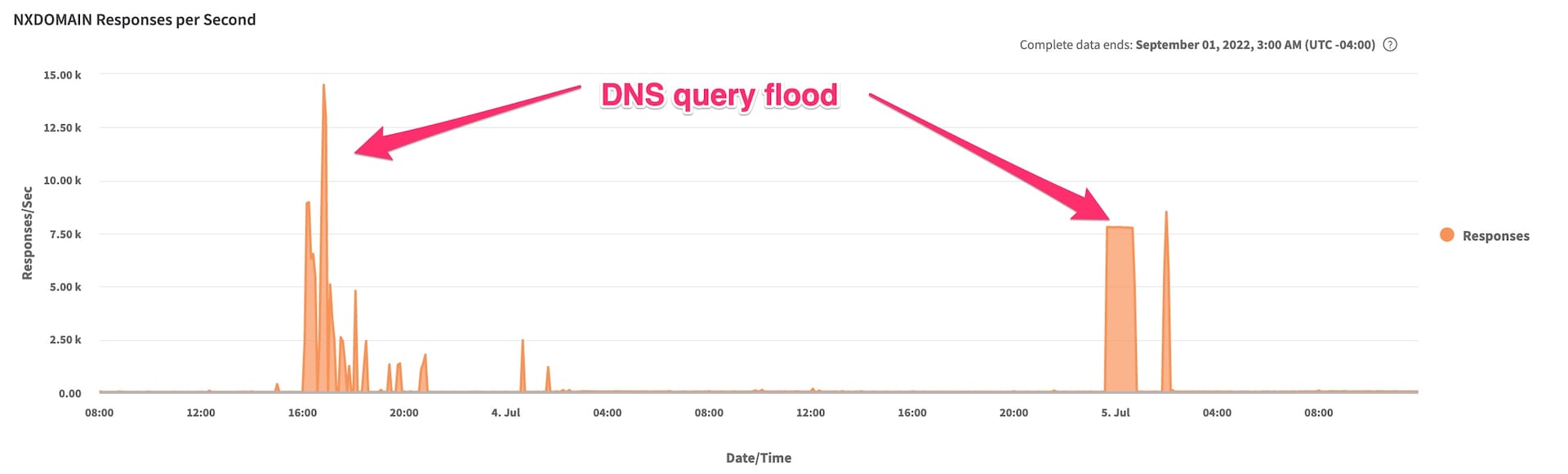

Además, durante este ataque de finales de junio, observamos una inundación de consultas DNS contra una de las zonas DNS del cliente junto con la inundación HTTPS (figura 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

Persistencia y resistencia

A continuación, nos centraremos en un ataque dirigido a otro cliente de FinServ en abril de 2022. Se trató de un ataque multivectorial que se inició como una inundación DNS de aproximadamente 600 Mbps directamente contra el centro de datos del cliente. Una vez mitigada esa actividad, el ataque se trasladó a una inundación HTTPS.

Esta actividad utilizó un conjunto de IP de origen altamente distribuido que cambió las tácticas a medida que se aplicaban las defensas, como cambiar o aumentar la distribución de las IP de origen. Como se muestra en la figura 6, el ataque continuó durante varios días a finales de abril, con ráfagas posteriores a principios de mayo.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

Estos fueron los primeros casos observados de actividad procedentes de estas IP de origen, por lo que un ataque de este tipo habría tenido un coste significativo para los atacantes, ya que las IP de origen no se podían reutilizar en futuros ataques. Esto confirma la idea de que el beneficio económico no es el objetivo principal del ataque.

Preparación y postura

La preparación ante ataques DDoS se basa en una mentalidad de "siempre en guardia". Debido a la tendencia hacia los ataques DDoS de capa 7 y a los nuevos TTP descritos anteriormente, debemos considerar la mitigación de forma algo diferente a como lo hemos hecho en el pasado. Los ataques de capa 7 requieren mucho más que una defensa tipo "manos en el teclado", al contrario de algunas de las defensas más automatizadas que se podrían adoptar con los ataques DDoS de capa 3 tradicionales. También requieren un ajuste mucho más preciso de los controles de frecuencia.

A partir de nuestras observaciones, concluimos que:

- los ataques están evolucionando de un solo vector a varios vectores;

- las tendencias de los ataques de capa de red continúan, pero están aumentando los ataques de capa de aplicación;

- se debe realizar una evaluación de las aplicaciones críticas del negocio y las respectivas superficies de ataque y, a continuación, abordar la estrategia defensiva con una mentalidad siempre activa que mitigue de forma proactiva el riesgo en la medida de lo posible;

- es preciso asegurarse de que los controles (como los controles de frecuencia, la reputación de los clientes y las listas de redes) están en modo de mitigación;

- debido a los recientes ataques de inundación DNS, se deben incorporar zonas DNS críticas a Edge DNS;

- se deben mantener actualizados los runbooks y asegurarse de que se ha realizado un ejercicio de prueba de runbook con el plan de respuesta a incidentes.

¿Está sufriendo un ataque?

Si actualmente está siendo atacado o amenazado mediante extorsión, póngase en contacto con la línea directa de información sobre DDoS de Akamai para obtener ayuda inmediata: 1-877-425-2624. Asimismo, si recibe un correo electrónico de extorsión, póngase en contacto con los cuerpos de seguridad locales. Para mantenerse al día de las últimas investigaciones de nuestro equipo, siga @Akamai_Research en Twitter.