金融服务业中的 DDoS 攻击:现实情况和应对措施

作者:Mark Schimmelbusch 和 Dennis Birchard

执行摘要

- 从 2021 年第 1 季度至 2022 年第 1 季度,Akamai 研究人员一直在监测分布式拒绝服务 (DDoS) 攻击的趋势,他们发现第 7 层 DDoS 攻击尽管代价更高而且更难执行,但攻击数量却显著增加。

- DDoS 已演变成多媒介攻击,越来越难以检测和抵御。

- 从 2021 年 11 月起,我们的财富管理客户开始经历第 7 层 DDoS 勒索攻击。

- 2022 年 7 月,这类攻击活动大幅增加,其目标是影响投资决策。

- 较常见的一种攻击媒介是 HTTPS 泛洪,占总攻击数量的 35%。

- 针对这种级别的攻击,更多是采用“手动操作”的检测和抵御方法,这给安全团队带来了额外的压力。

前言

DDoS 攻击并没有过时,事实上,其势头正愈演愈烈。

DDoS 攻击经过多年的演变,影响力已远非当初可比。近年来, DynDNS、 GitHub和 Google 均遭到严重攻击,造成的影响对于使用这些品牌服务的企业和人员来说应该深有感触,有些人甚至可能亲历其中。

在研究 DDoS 的过程中我们看到很多此类攻击都是针对大型企业,但是针对中小型企业的攻击也在发生演变。这只是其中一个例子,说明了攻击者策划这类闪电式攻击的策略、技术和程序 (TTP) 已经发生改变。

我们看到的另一个显著变化是从第 3 层 DDoS 到第 7 层的转变。攻击者针对互联网基础架构发起的 DDoS 勒索、应用程序攻击和针对性攻击继续对全球各行各业的企业造成威胁。

Akamai 凭借其基础架构所承载的巨大流量和多年防御 DDoS 攻击的经验,能够监控这些变化,并就所观察到的情况提供一些见解。虽然这是一个全球性、跨行业的威胁,但在本文中,我们将重点关注金融服务业 (FinServ) 的情况,因为这些新趋势首先出现在这个行业而且表现较突出。

DDoS 发生的变化及其得逞的原因

如果要了解这些攻击者为什么能够得逞,我们必须分析他们的具体做法。从根本上看,可以归结为动机、持续性和高度复杂的 TTP,例如:

非仿冒数据包

不同于我们过去遇到的情况,这些攻击资源使用的是非仿冒数据包,这是较难应对的一个变化。这些攻击来自完全有效的网络通信,并且请求有效的协议资源(路径、URI、URL、文件)。受到攻击的常见协议是 HTTP、HTTPS、API 服务,以及 DNS 等其他应用协议。

多媒介攻击和烟幕攻击

多媒介 DDoS 攻击不仅仅是使用多少种不同的 DDoS 攻击特征来耗尽资源。这些其他攻击 TTP 是同时发生的“烟幕”事件。这些攻击意在转移企业的注意力,掩盖真实目标,例如数据泄露或者命令和控制恶意软件的实施。这类攻击非常复杂,其采用的多媒介方法意在掩盖与其他攻击层面的关联性,所以通常难以检测,更不用说抵御了。我们在短期/爆发攻击和对多个 IP 端点的横向攻击中看到了很多这种情况。

人为因素

互联网用户行为的发展变化也在很大程度上为所有这些演变提供了支撑。第 7 层 DDoS 攻击之所以难以检测到,是因为很难区分针对这些 Web 应用程序的是合法的人类行为还是爬虫程序活动。我们在社交媒体平台(尤其是 Twitter)上经常看到这种情况,对于某些攻击目标和复杂的爬虫程序,即使训练有素的人也可能无法区分人类行为与爬虫程序活动。

第 7 层 DDoS 攻击的现状

根据 Akamai 一直以来的观察结果,第 7 层 DDoS 攻击尽管比其他类型的 DDoS 攻击更难执行且代价更高,但在数量和规模上却出现显著的增长。这类攻击无疑更难得逞,对攻击者来说这样做虽然看似奇怪,但是一旦成功,其影响力可能比其他类型的攻击影响更为显著,而且更广为人知。我们的行业至今仍在谈论和撰写关于 2016 年 DynDNS 攻击的情况,就是因为其震动四方的知名度和影响力。

这些演变也说明了 DDoS 攻击者的动机,以及他们与使用其他威胁类型的攻击者的不同。这些攻击者寻求的是影响企业本身,而不像勒索软件组或网络钓鱼工具包那样只关注财务收益。DDoS 攻击者会专门挑选目标并执行攻击。这并不代表报酬不是其中一个因素,只是说它不是主要动机。这些攻击更加有针对性;有时甚至存在 政治动机。

尽管财务收益不是这类攻击的主要动机,但金融服务业仍遭受着极为频繁的攻击,原因在于其行业性质。这个行业的经济利益较高,而且掌握着大量敏感数据和客户的个人身份信息,这些都对攻击者极具吸引力。金融服务业涉及地缘政治紧张局势和更复杂、更易受攻击的混合基础架构,因此其运作必须具备更高的成熟度和事件响应水平,这方面在 FS-ISAC 的报告《Navigating Cyber 2022》中有所提及。

观察结果

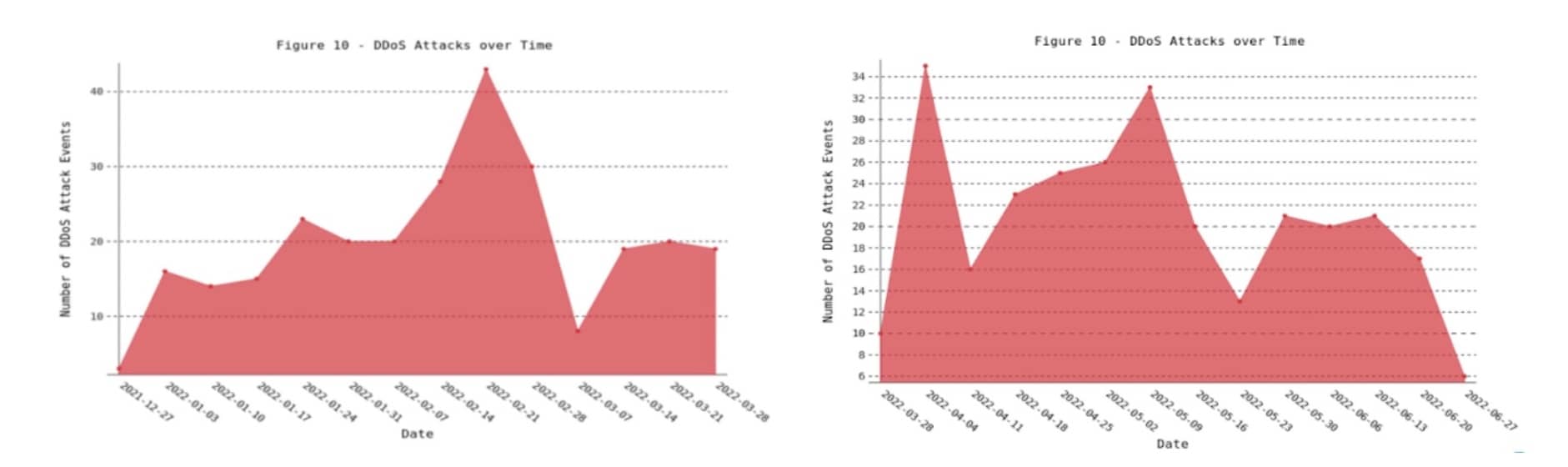

自 2003 年以来,Akamai 一直在帮助客户研究、控制、管理和抵御 DDoS 攻击。正因如此,我们拥有大量不同寻常的数据可供分析。我们先从网络层空间观察到的总体结果开始。图 1 显示 2022 年第 1 季度和第 2 季度金融服务业发生的网络层 DDoS 攻击数量。

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

在 2022 年第 1 季度和第 2 季度:

- 检测/抵御了针对 149 个客户数据中心的 564 次 DDoS 攻击事件。

- 其中较常见的攻击媒介是 DNS 泛洪 (35%)。观察到的其他媒介是 PSH ACK 泛洪、UDP 泛洪和 UDP 碎片攻击。

- DDoS 攻击的峰值带宽上限为 627.49 Gbps。

- DDoS 攻击的峰值吞吐量上限为 99.79 Mpps。

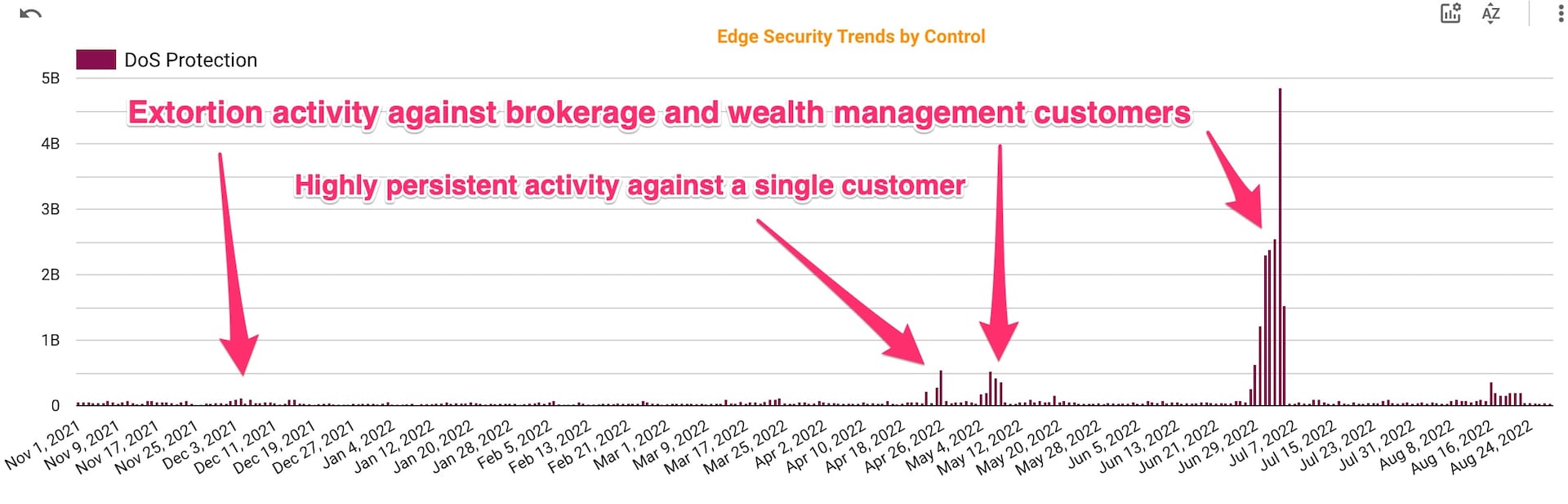

在应用层方面,图 2 显示 2021 年 11 月以来的总体攻击趋势,其中 2022 年 7 月上旬有显著上升。如图所示,7 月份的峰值与本年度其他时间截然不同,这印证了前面提到的观点,即这类攻击具有高度针对性。

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

DDoS 与勒索

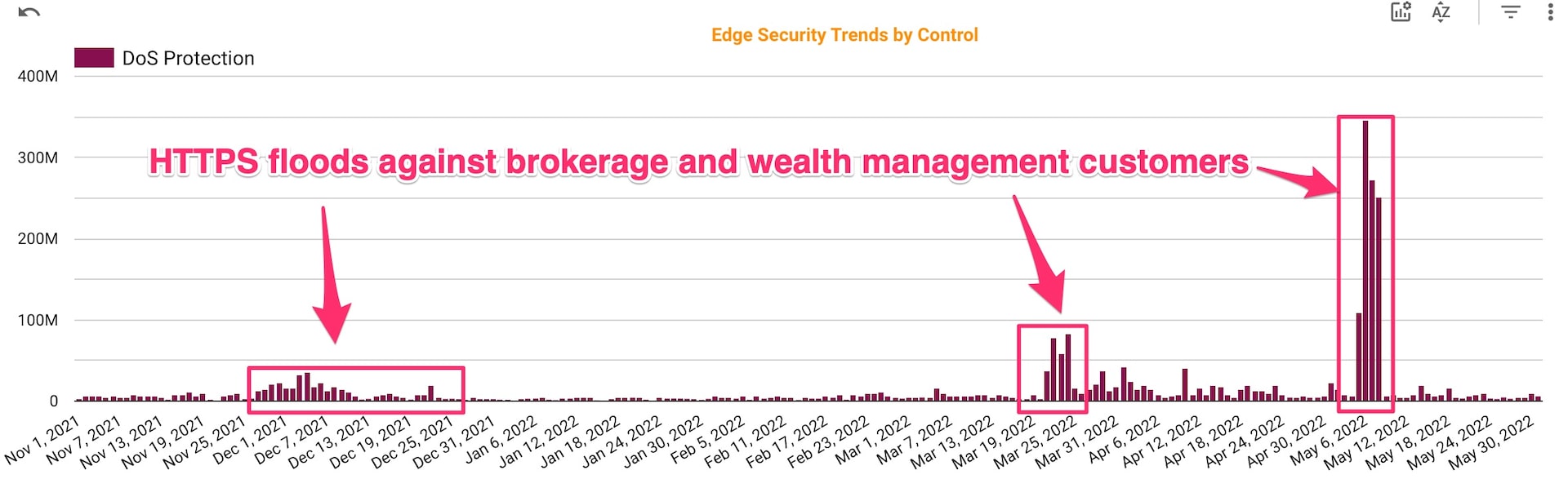

从 2021 年 11 月开始,我们的一部分经纪和财富管理客户经历了针对应用程序的 勒索式 DDoS 攻击 (图 3)。

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

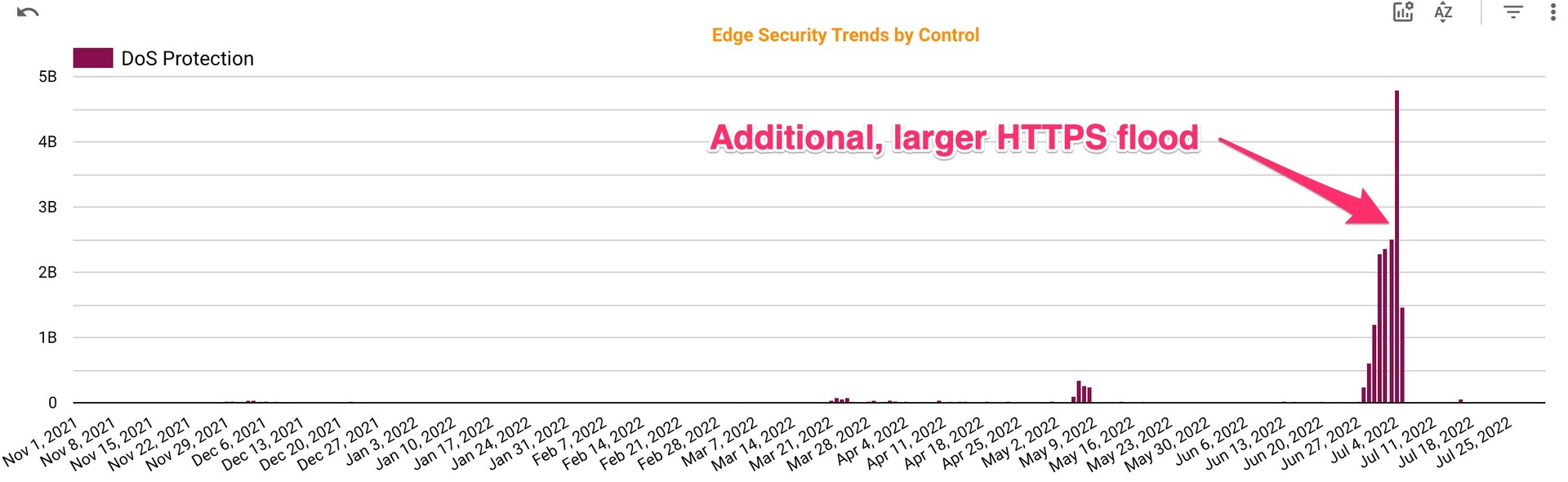

这些攻击以该领域的特定客户为目标,意在影响他们的投资行为,攻击方式类似于 2021 年的 bandwidth.com 事件。如果一家公司不遵从勒索要求,攻击者就会将矛头转向原目标的客户和投资者,从而向其施加更大的压力。但是,如果我们将图表向右移动,加上 2022 年 6 月和 2022 年 7 月的活动(图 4),我们就会看到攻击活动又开始出现,但主要集中在单个客户,而且数量要大得多,大约是之前整个领域所遭受攻击的 10 到 20 倍。

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

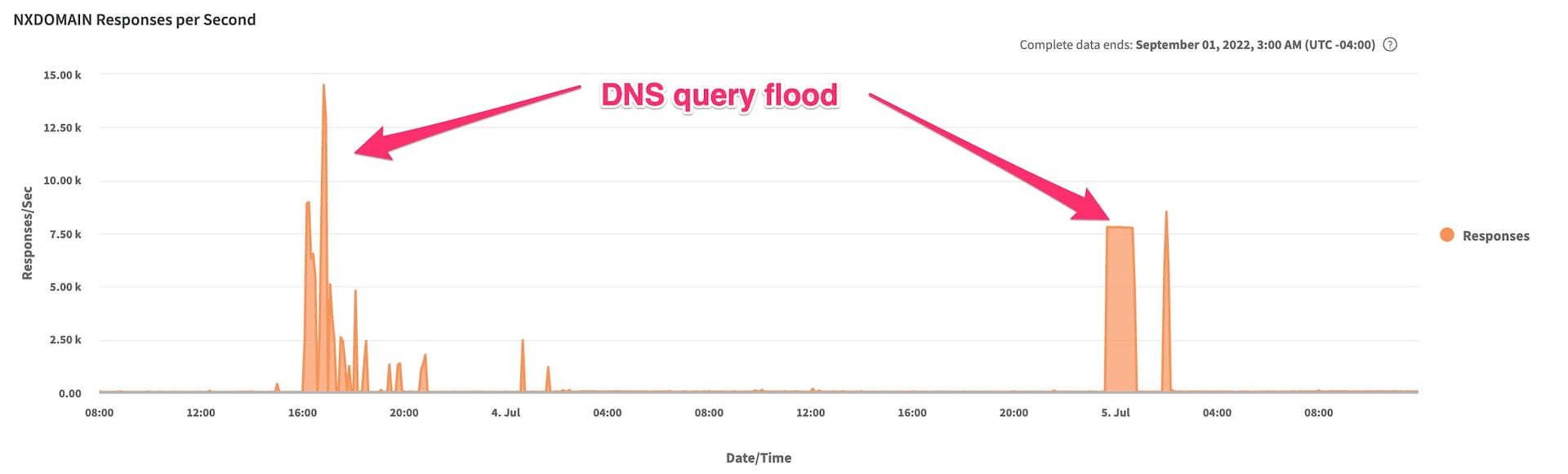

此外,在 6 月下旬的这次攻击中,我们观察到除了 HTTPS 泛洪,客户的其中一个 DNS 区域还同时发生了 DNS 查询泛洪(图 5)。

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

攻击的持续性和隐蔽性

接下来,我们将着重关注 2022 年 4 月另一个金融服务业客户所经历的攻击。这是一次多媒介攻击,以大约 600 Mbps 的 DNS 泛洪开始,直接将目标对准客户的数据中心。在活动受到抵御后,攻击即转变为 HTTPS 泛洪。

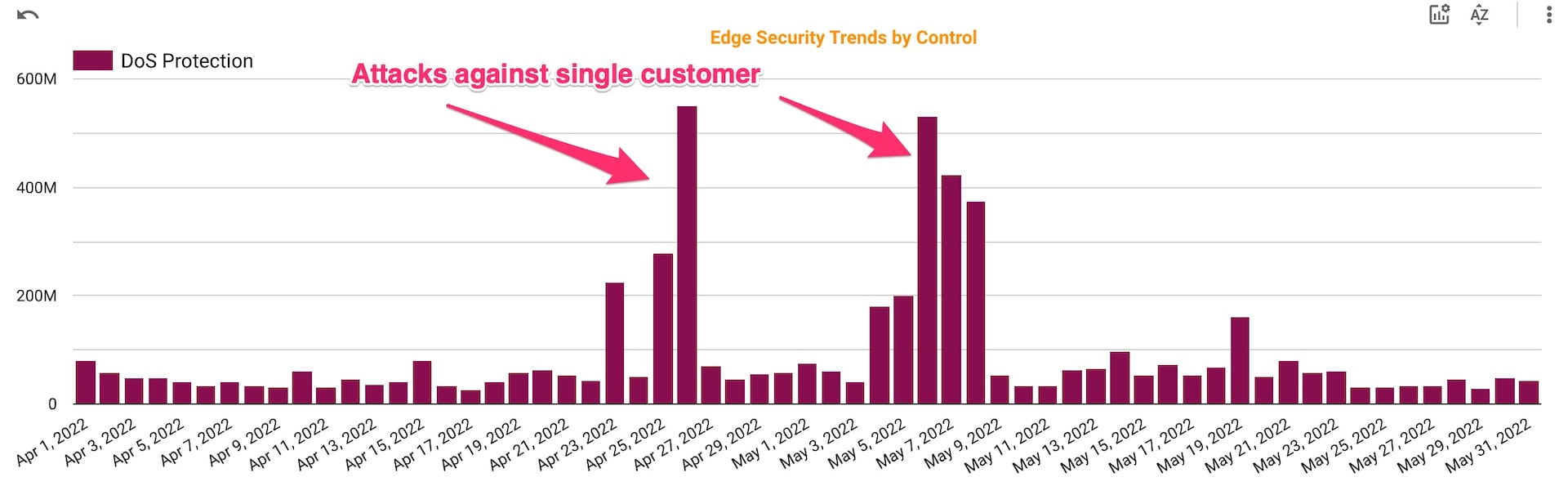

这次活动使用了一组高度分布式源 IP,并且随着防御措施的运用而改变策略,例如转变和/或增加源 IP 的分布。如图 6 所示,攻击在 4 月下旬持续了几天,随后在 5 月初再次爆发。

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

图中是首次观察到来自这些源 IP 的活动实例,这种攻击会给攻击者造成巨大的成本,因为源 IP 无法在将来的攻击中重复使用。这印证了前面提到的说法,即货币收益并非这类攻击的主要目的。

防御准备和思路调整

DDoS 防御的基本思路是保持客户的服务“始终可用”。鉴于更多第 7 层 DDoS 的出现,再结合以上所述的新型 TTP,我们必须采取不同于过去的抵御措施。对于传统的第 3 层 DDoS 攻击,我们可以采取一些更自动化的防御手段,而针对第 7 层攻击却不是如此,我们需要采取更多专业的手动防御方法,而且也需要更精细的速率控制。

根据观察到的情况,我们的结论如下:

- 攻击正从单媒介演变为多媒介。

- 网络层攻击趋势仍在继续,但应用层攻击正在增加。

- 有必要对业务关键型应用程序及其各自的攻击面进行评估,然后以保持服务始终可用的思路来实施防御策略,尽可能主动降低风险。

- 应确保控制措施(例如速率控制、客户端信誉和网络列表)处于抵御模式。

- 鉴于近期发生的 DNS 泛洪攻击,应将关键 DNS 区域添加到 Edge DNS。

- 应保持运行手册的信息时效,并确保已对事件响应计划进行桌面演练。

受到攻击?

如果您目前正遭受攻击或勒索威胁,请立即拨打 Akamai DDoS 热线获取帮助,联系电话:1-877-425-2624。此外,如果您收到勒索邮件,请联系当地执法部门。如需了解我们团队的近期研究,请关注 @Akamai_Research 微信公众号。