Attacchi DDoS nei servizi finanziari Cosa sapere e cosa fare

di Mark Schimmelbusch e Dennis Birchard

Analisi riassuntiva

- I ricercatori di Akamai stanno monitorando le tendenze degli attacchi DDoS (Distributed Denial-of-Service) condotti tra il primo semestre del 2021 e il primo semestre del 2022 e hanno riscontrato un aumento significativo degli attacchi DDoS di livello 7, nonostante siano più costosi e difficili da perpetrare.

- Gli attacchi DDoS si sono evoluti in attacchi multivettore sempre più difficili da rilevare e mitigare.

- Da novembre 2021, le società di gestione patrimoniale nostre clienti, hanno iniziato a subire attacchi DDoS di livello 7.

- A luglio 2022, si è registrato un picco considerevole di queste attività, messe a punto con l'obiettivo di influenzare le decisioni riguardanti gli investimenti.

- Il vettore di attacco più frequente è HTTPS flood, con il 35% di attacchi totali.

- Il rilevamento e la mitigazione di questo livello di attacchi seguono un approccio di tipo "mani sulla tastiera" che li rende ancora più pesanti da svolgere per i team addetti alla sicurezza.

Introduzione

Gli attacchi DDoS non stanno andando fuori moda, al contrario, sono ancora in pista.

Nel corso degli anni, si sono evoluti superando oltremisura gli esordi degli esperimenti iniziali Con attori del calibro di DynDNS, GitHube Google che si sono imposti negli ultimi anni, sappiamo tutti (probabilmente a livello personale) l'impatto che questi attacchi possono avere sulle organizzazioni e sulle persone che utilizzano i loro servizi.

Sebbene siano esempi di minacce rivolte a imprese di grandi dimensioni, di cui abbiamo visto molto durante il nostro lavoro sugli attacchi DDoS, il bersaglio si sta spostando sulle piccole e medie imprese. E questo è solo un esempio dei cambiamenti delle tattiche, tecniche e procedure (TTP) utilizzate dagli autori degli attacchi per orchestrare i loro assalti.

Un altro evidente cambiamento riscontrato è il passaggio dal livello 3 DDoS al livello 7. Gli attacchi DDoS a scopo di estorsione, gli attacchi alle applicazioni e gli attacchi mirati all'infrastruttura basata su Internet continuano a essere una minaccia per le organizzazioni di tutti i settori, a livello globale.

L'enorme flusso di traffico nell'infrastruttura Akamai e gli anni di esperienza nella protezione dagli attacchi DDoS ci consentono di monitorare questi cambiamenti e condividere alcuni approfondimenti su ciò che abbiamo osservato. Sebbene l'ambito della minaccia rimanga globale e multisettoriale, ai fini di questo post ci concentreremo sul settore dei servizi finanziari (FinServ), dato che nei recenti sviluppi sono stati osservati per la prima volta e in maniera predominante in questa area.

Che cosa è cambiato negli attacchi DDoS e perché ha funzionato

Per comprendere il perché del successo di questi attacchi, dobbiamo esaminare il modo in cui vengono perpetrati. Sostanzialmente, si tratta di motivazione, persistenza e di TTP altamente sofisticati, quali:

Pacchetti non falsificati

Una delle evoluzioni più preoccupanti è che queste risorse di attacco utilizzano pacchetti non falsificati, al contrario di quanto abbiamo riscontrato in passato. Questi attacchi provengono da handshake di rete completamente validi e richiedono una risorsa di protocollo valida (percorso, URI, URL, file). I protocolli comunemente attaccati sono HTTP, HTTPS, servizi API e qualsiasi altro protocollo di applicazione come il DNS.

Attacchi multivettore e a cortina di fumo

Gli attacchi DDoS multivettore non riguardano solo il numero di firme di attacchi DDoS utilizzate per provocare il down delle risorse. Questi attacchi TTP sono eventi noti come "a cortina di fumo" che si verificano simultaneamente. Questi attacchi hanno lo scopo di distrarre l'organizzazione dal vero obiettivo, ad esempio l'esfiltrazione di dati o l'implementazione di malware di comando e controllo. Sono altamente sofisticati e spesso difficili da rilevare e molto meno da mitigare, in quanto l'approccio multivettore è pensato per sembrare non correlato agli altri aspetti dell'attacco. Lo riscontriamo di frequente negli attacchi improvvisi e di breve durata, così come con gli attacchi orizzontali a più endpoint IP.

L'elemento umano

Tutte queste evoluzioni sono ampiamente supportate dal comportamento delle persone e da come hanno trasformato la loro interazione con Internet. Gli attacchi DDoS di livello 7 sono difficili da rilevare perché è difficile distinguere il comportamento umano legittimo dall'attività dei bot nelle applicazioni che interagiscono con Internet. Lo vediamo sempre nelle piattaforme dei social media, in particolare Twitter, dove anche un occhio addestrato potrebbe non riuscire a distinguere un bot da un essere umano, in funzione dell'argomento e del livello sofisticazione del bot.

Lo stato dello attacchi DDoS ad oggi: livello 7

Akamai ha osservato un aumento significativo degli attacchi DDoS di livello 7, sia in termini di numero che di portata, nonostante questi attacchi siano più difficili da perpetrare e più costosi rispetto ad altri tipi di attacchi DDoS. Sebbene possa sembra strano che un malintenzionato tenti di fare qualcosa di dubbio successo, il potenziale impatto di questi attacchi è più evidente (e pubblico) rispetto ad altri tipi di attacco. Noi, come settore, ancora oggi parliamo e scriviamo dell'attacco DynDNS del 2016 per il suo grande impatto e il numero di persone che ha coinvolto.

Queste evoluzioni parlano anche delle motivazioni degli autori di attacchi DDoS e di come si differenziano dagli autori che utilizzano altri tipi di minacce. Negli attacchi DDoS, i malfattori tentano di colpire le aziende stesse, piuttosto che concentrarsi esclusivamente sui guadagni finanziari, come farebbe un gruppo ransomware o un kit di phishing. I loro obiettivi vengono scelti e colpiti in modo specifico. Ciò non significa che la compensazione non sia un fattore importante, ma semplicemente non è la motivazione principale. Questi attacchi sono più personali; a volte, possono avere anche una motivazione politica.

Nonostante questo, i servizi finanziari continuano a essere costantemente bombardati dagli attacchi, data la natura del loro business. L'alta posta in gioco a livello finanziario e l'abbondanza di dati sensibili e di informazioni personali identificabili in loro possesso sono estremamente allettanti per un malintenzionato. Se a questo aggiungiamo le tensioni geopolitiche e le infrastrutture ibride più complesse e vulnerabili, il settore dei servizi finanziari deve operare ai più alti livelli di prontezza e risposta agli incidenti, come indicato nelrapporto "Navigating Cyber 2022"di FS-ISAC.

Osservazioni

Dal 2003, Akamai è impegnata nella ricerca, progettazione, gestione e mitigazione degli attacchi DDoS per proteggere i propri clienti. Per questo la quantità di dati che abbiamo e che analizziamo è enorme e unica. Iniziamo a esporre le nostre osservazioni generali a livello di rete. La Figura 1 mostra il numero di attacchi DDoS a livello di rete perpetrati contro i servizi finanziari nel primo e secondo trimestre 2022.

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Fig. 1: Network-layer DDoS attacks against FinServ (Q1 and Q2 2022)

Nel 1° e 2° trimestre 2022:

- Sono stati rilevati/mitigati 564 eventi di attacco DDoS nei confronti di 149 data center di clienti.

- Il vettore di attacco più frequente è stato un DNS flood (35%). Altri vettori osservati sono stati PSH ACK flood, UDP flood e i flood di frammentazione UDP.

- L'attacco DDoS più rilevante per picco di larghezza di banda è stato di 627,49 Gbps.

- L'attacco DDoS più rilevante per picco di throughput è stato di 99,79 Mpps.

Relativamente al livello di applicazione, la Figura 2 mostra le tendenze complessive degli attacchi da novembre 2021 che hanno registrato un aumento significativo all'inizio di luglio 2022. Come potete vedere, i picchi sono radicalmente diversi a luglio rispetto al resto dell'anno, informazione che ci riporta al punto trattato in precedenza in cui parliamo di attacchi altamente mirati.

Fig. 2: Overall attack trends on the application-layer side

Fig. 2: Overall attack trends on the application-layer side

Attacchi DDoS ed estorsioni

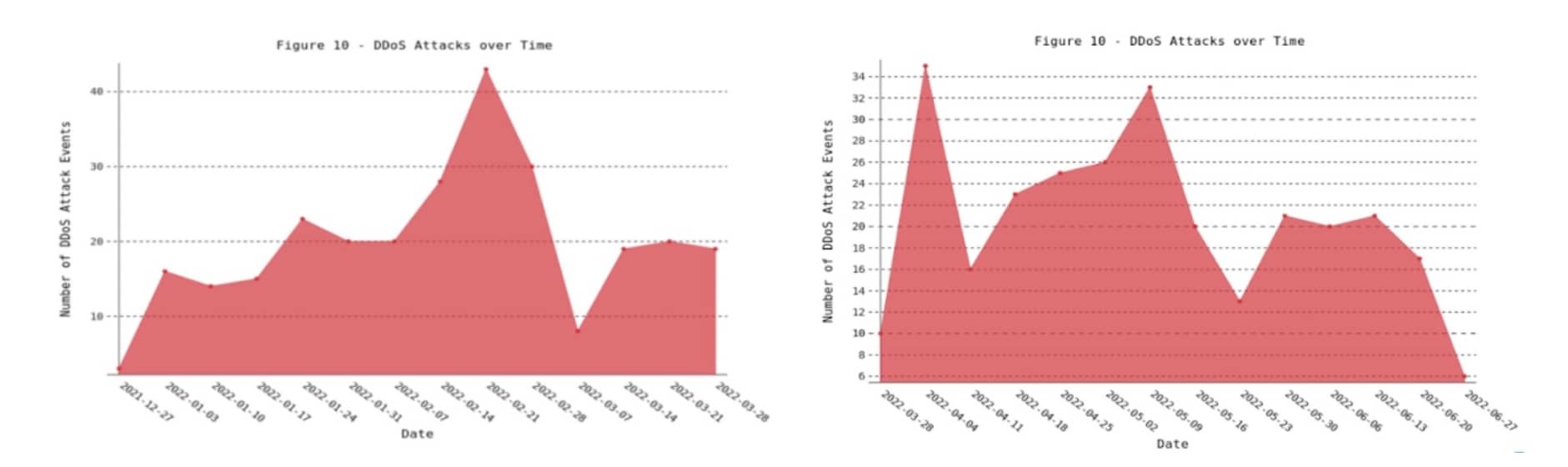

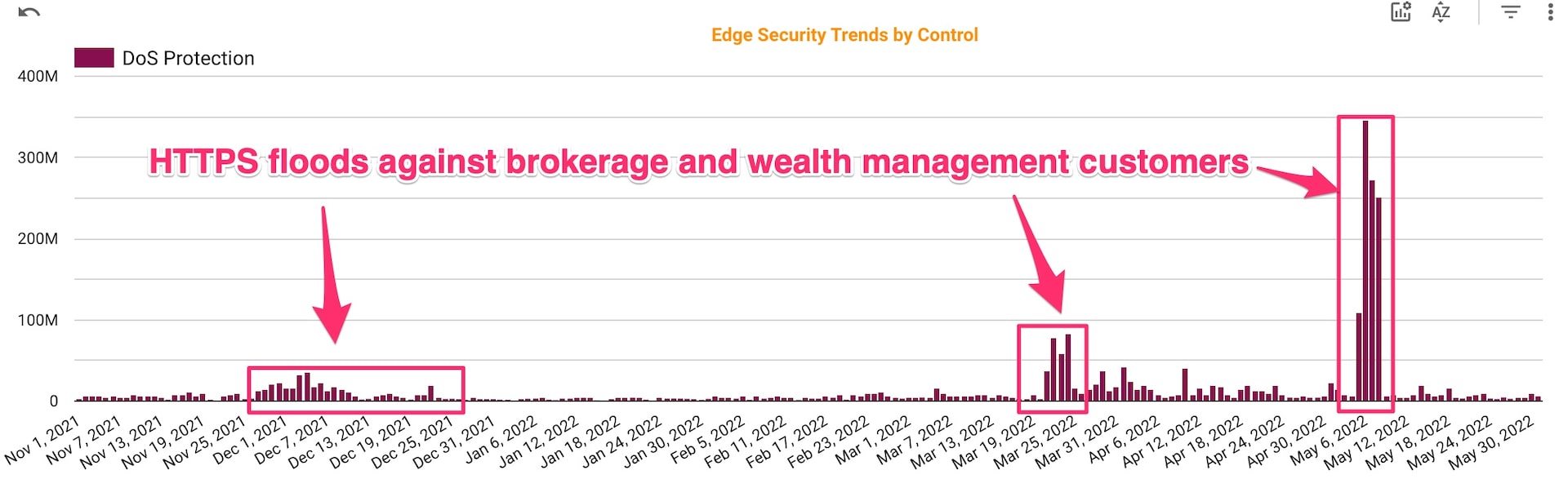

A partire da novembre 2021, un segmento di imprese di gestione patrimoniale e intermediazione, ha subito attacchi DDoS alle applicazioni con fini di estorsione (Figura 3).

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

Fig. 3: Extortion-style attacks on brokerage and wealth management (November 2021 – May 2022)

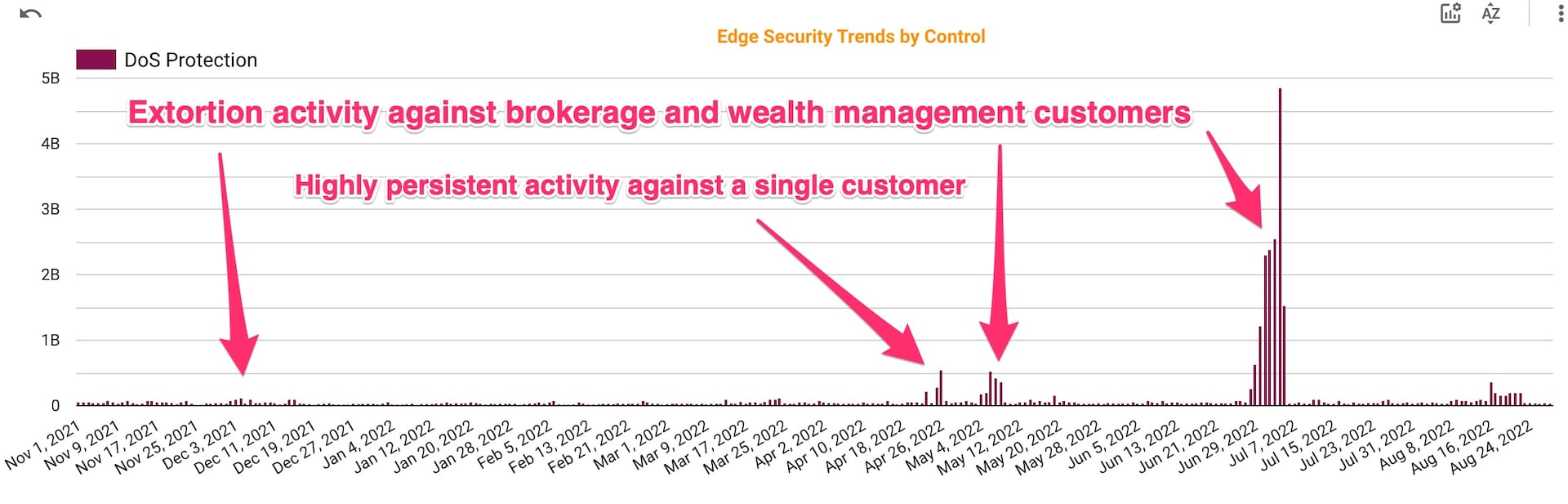

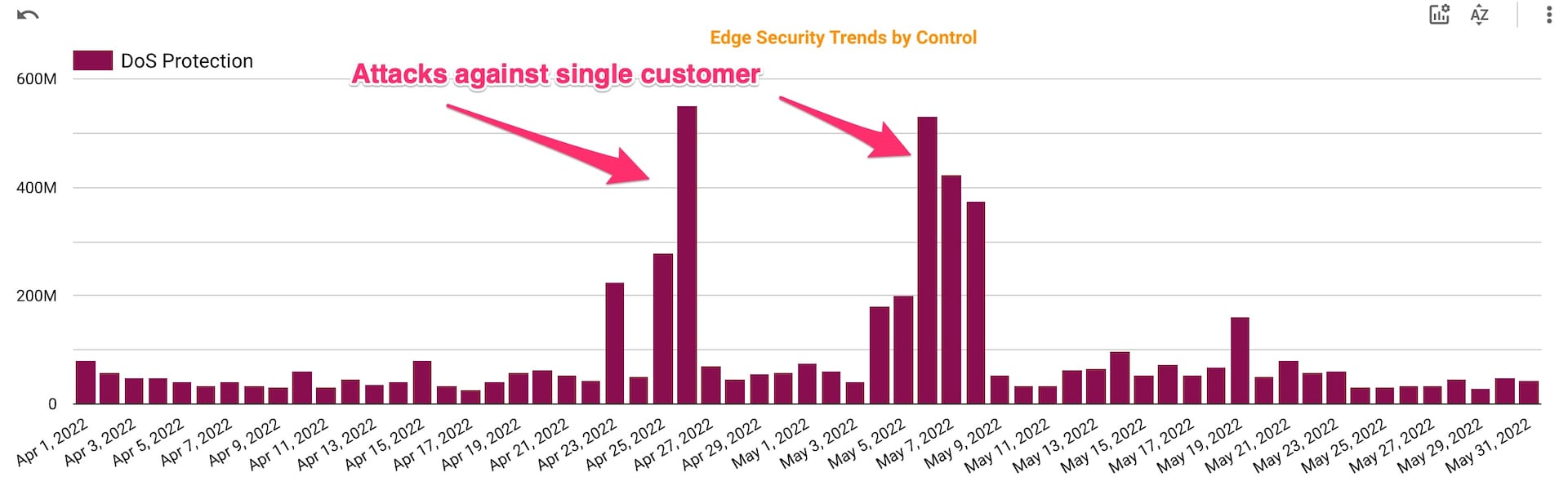

Questi attacchi miravano a colpire specifici clienti del sottosegmento verticale, nell'intento di influenzare il loro comportamento negli investimenti, similmente a quanto è accaduto nell' incidente di bandwidth.com del 2021. Se un’azienda non rispetta le richieste di estorsione, i criminali si scagliano contro clienti e investitori dell'obiettivo originale per esercitare maggiore pressione. Tuttavia, se ci spostiamo a destra del grafico e osserviamo le attività di giugno e luglio 2022 (Figura 4), vediamo che l'attività si ripresenta, ma si concentra su un singolo cliente con un volume molto più grande, circa 10-20 volte più grande degli attacchi precedenti contro l'intero sottosegmento.

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

Fig. 4: Extortion-style attacks on brokerage and wealth management (November 2021 – July 2022)

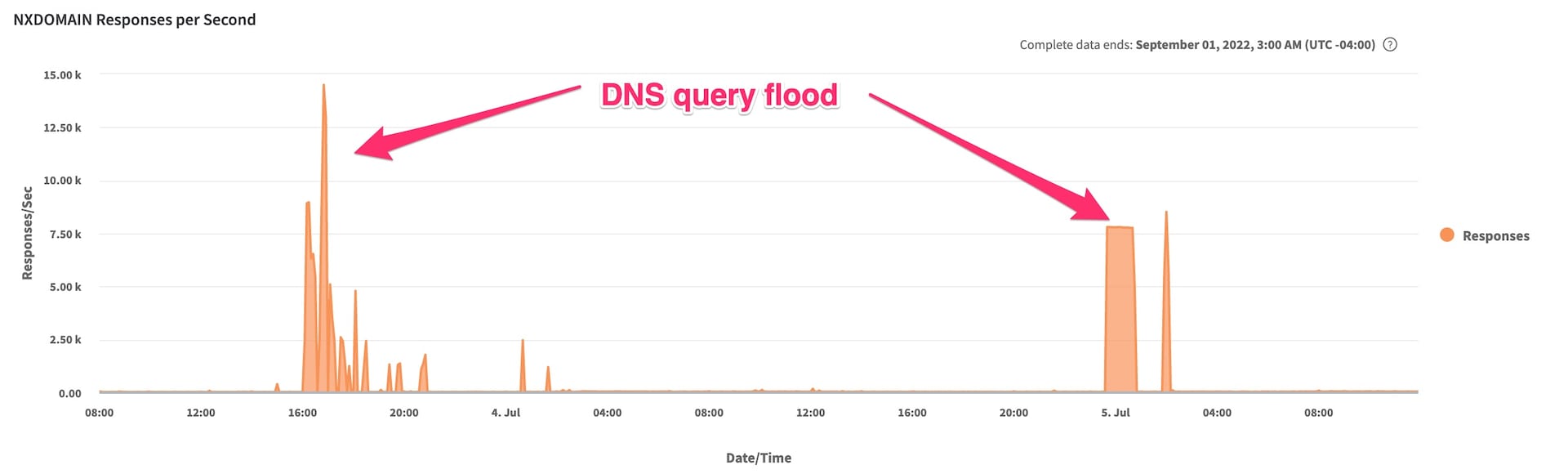

Inoltre, durante l'attacco di fine giugno, abbiamo osservato un flood di query DNS contro una delle zone DNS del cliente abbinato a un HTTPS flood (Figura 5).

Fig. 5: DNS query flood (June 2022)

Fig. 5: DNS query flood (June 2022)

Persistenza e resistenza

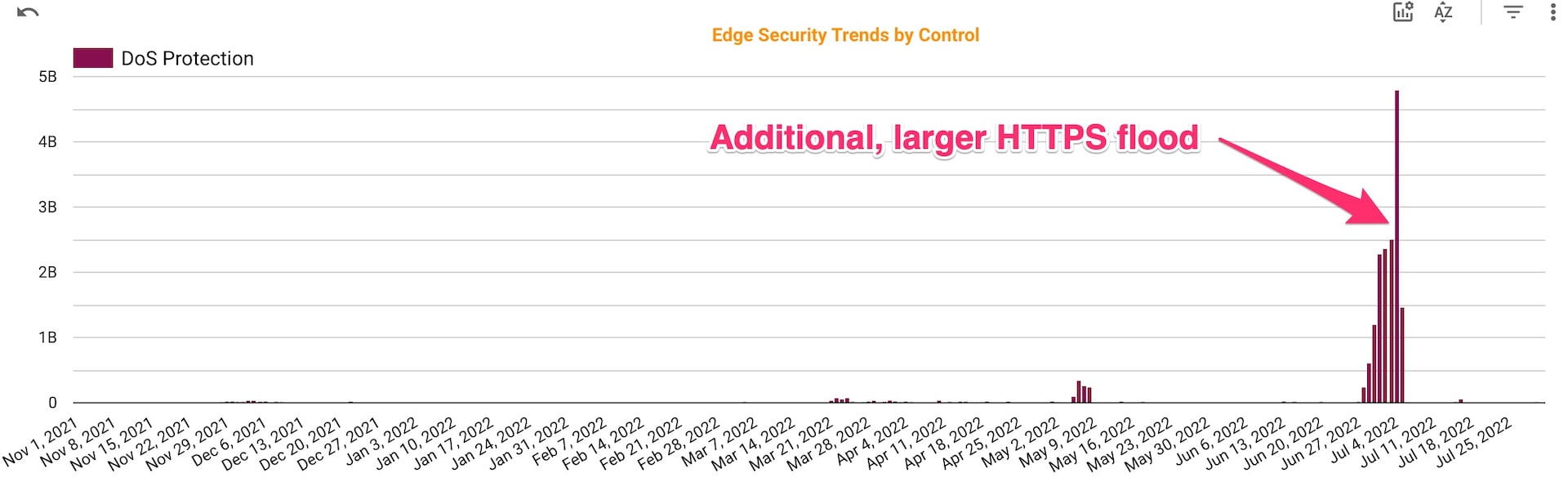

Qui di seguito, ci concentreremo su un attacco sferrato contro un altro cliente del settore dei servizi finanziari, ad aprile 2022. Si è trattato di un attacco multivettore, iniziato come DNS flood di circa 600 Mbps diretto al data center del cliente. Una volta mitigata quell'attività, l'attacco è passato a un HTTPS flood.

Per quest'ultimo, è stata utilizzata una serie di IP di origine altamente distribuiti, cambiando tattica in base alle difese applicate, ad esempio variando e/o aumentando la distribuzione degli IP di origine. Come mostrato nella Figura 6, l'attacco è andato avanti per diversi giorni alla fine aprile, con impennate successive all'inizio di maggio.

Fig. 6: A multi-vector attack on a FinServ customer

Fig. 6: A multi-vector attack on a FinServ customer

Queste erano le prime istanze osservate provenienti dagli IP di origine, quindi un attacco di questo tipo avrebbe implicato costi significativi per i malfattori, poiché gli IP di origine non potevano essere riutilizzati in un attacco futuro. Ciò supporta l'idea che, in questo caso, il guadagno monetario non fosse lo scopo principale dell'attacco.

Livello di preparazione e strategia

Il livello di preparazione agli attacchi DDoS si basa sul concetto "always-on". A causa dell'incremento degli attacchi DDoS di livello 7 e dei nuovi TTP descritti in precedenza, dobbiamo considerare la mitigazione in modo leggermente diverso rispetto al passato. Gli attacchi di livello 7 richiedono una difesa che implica molto più lavoro "mani sulla tastiera" rispetto alle difese più automatizzate che potrebbero essere intraprese contro i tradizionali attacchi DDoS di livello 3. Richiedono anche una regolazione molto più precisa dei controlli dei tassi.

Sulla base delle nostre osservazioni, possiamo concludere affermando che:

- Gli attacchi si stanno evolvendo da singolo vettore a multivettore.

- Persiste la tendenza verso gli attacchi a livello di rete, ma gli attacchi a livello di applicazione sono in aumento.

- È necessario eseguire una valutazione delle applicazioni business-critical e delle rispettive superfici di attacco, quindi adottare una strategia difensiva con un approccio always-on che riduca il più possibile i rischi in maniera proattiva.

- È necessario assicurarsi che i controlli (controlli delle velocità, client reputation ed elenchi di rete) siano in modalità di mitigazione.

- A causa dei recenti attacchi DNS, è necessario integrare zone DNS critiche in Edge DNS.

- È necessario mantenere i runbook aggiornati e assicurarsi di eseguire esercitazioni a tavolino seguendo il piano di risposta agli incidenti.

Siete sotto attacco?

Se al momento siete vittima di attacco DDoS o siete minacciati di estorsione, contattate la linea diretta di Akamai dedicata agli attacchi DDoS per richiedere assistenza: 1-877-425-2624. Inoltre, se ricevete un'e-mail contenente una minaccia di estorsione, contattate le forze dell'ordine locali. Per rimanere sempre aggiornati sulle ultime ricerche del nostro team, seguite la pagina @Akamai_Research su Twitter.