AnyDesk の侵害:概要と推奨事項

2024 年 2 月 2 日、人気のあるリモート・アクセス・ソリューション AnyDesk はサイバー攻撃を受けて本番システムの侵害につながったことを 発表 しました。その結果、AnyDesk の Web ポータルへのコード署名証明書とユーザーパスワードが取り消されました。

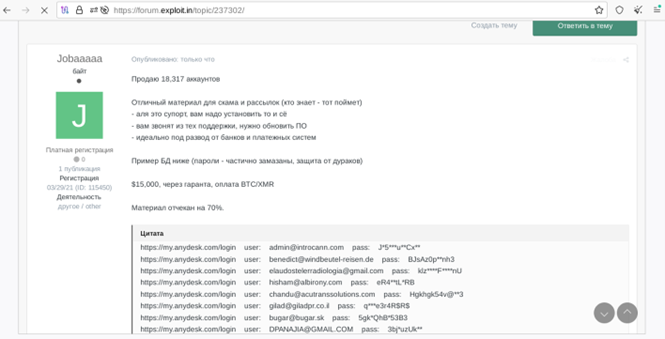

この Resecurity のブログ (2 月 3 日付)によると、攻撃者は 18,000 件を超える AnyDesk の認証情報をダーク Web で販売しました(図 1)。この最近の侵害と認証情報の販売とのつながりはまだ不明ですが、このインシデントは漏えいした AnyDesk の認証情報の不正利用によるリスクがあることを示しています。

この記事は 、 環境のリスクレベルを評価し、潜在的な侵害を特定して緩和するためのリソースを防御者に提供することを目的としています。

組織への潜在的な影響

AnyDesk ソフトウェアは多くの組織で広く使用されており、 Akamai が監視しているネットワークの約 25% で AnyDesk が使用されていることがわかっています。AnyDesk の侵害によって、3 つの主なリスクの可能性があることが分かっています。パスワードの侵害、盗まれた証明書の悪用、そしてサプライチェーン攻撃の可能性です。

AnyDesk パスワードの侵害

AnyDesk は、攻撃者がユーザー認証に使用される秘密情報を侵害することはできないと主張していますが、いずれにしても、予防策として AnyDesk の Web ポータルのパスワードを取り消すことを選択しました。

攻撃者が実際にこれらのパスワードを侵害できた場合、AnyDesk ユーザーは Credential Stuffing 攻撃を受けるリスクにさらされます。つまり、攻撃者は同じ認証情報を使用して異なるサービスへの認証を得ることを試み、異なるサービスで再利用されているパスワードを悪用する可能性があります。これにより、攻撃者は他の機密サービスにアクセスできる可能性があります。

コード署名証明書の窃取

攻撃者は、クライアントに配布された実行ファイルに署名するために AnyDesk が使用する証明書を侵害することができました。攻撃者は、証明書を侵害することで、実行可能ファイルに AnyDesk として署名し、正当な証明書であるように見せかけることができます。これにより、セキュリティ製品を回避し、アナリストを欺くことができます。

サプライチェーン攻撃の可能性

これについて明確な証拠はまだありませんが、ソフトウェアサプライチェーン攻撃のリスクを考慮する必要があります。攻撃者は AnyDesk の本番環境をかなり支配していたため、悪性のペイロードを AnyDesk のコードベースに挿入するのは比較的簡単で、クライアントが侵害される可能性がありました。

検知と緩和

この攻撃は、AnyDesk ユーザーをターゲットにすることを最終目的とした大規模なオペレーションの一部である可能性があります。そのため、このインシデントは現在進行中のものとして扱う必要があります。攻撃者は AnyDesk のシステムから重要な情報を窃取することができましたが、それが使用されたかどうかやどのように使用されたかはまだ不明です。

そのため、Akamai は防御者に次の方法で環境に対する潜在的なリスクを評価するよう推奨しています。

AnyDesk の使用を特定する

既存のインストール済み AnyDesk およびユーザーに緩和手順を適用する

AnyDesk に関連する疑わしい活動をプロアクティブにハンティングする

AnyDesk の使用を特定する

AnyDesk は企業の手続きの一部として使用できますが、エンドユーザーが手動でインストールすることもできます(いわゆる「Bring Your Own Software」)。 これは、組織が正式に AnyDesk を使用していなくても、影響を受ける可能性があることを意味します。

ホストインジケーター

AnyDesk の使用は、ホストレベルのさまざまなインジケーターで特定できます。これらのインジケーターの包括的なリストは、 X(旧 Twitter)で @mthechtによって共有されています。Akamai はそのリストに対応する一連の osquery を提供しており、それを使用してこれらのアーティファクトを検知できます。

プロセス

AnyDesk のプロセスは、AnyDesk のキーワードを含むパスを調べることで特定できます。

次のクエリーはこれらのサービスを検知します。

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

サービス名

AnyDesk は、次のサービス名を使用します。

AnyDesk Service

AnyDesk

AnyDeskMSI

次のクエリーはこれらのサービスを検知します。

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

レジストリキー

AnyDesk は、設定を保存するためのレジストリキーを作成します。次のクエリーはこれらのキーを検知します。

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

名前付きパイプ

AnyDesk は、\adprinterpipeという名前付きパイプを使用します。次のクエリーはこの名前付きパイプを検知します。

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

ネットワークインジケーター

AnyDesk の使用を特定するためには、ネットワークログを検査する必要があります。宛先ポートと宛先ドメインの 2 つのインジケーターを使用できます。

宛先ポート

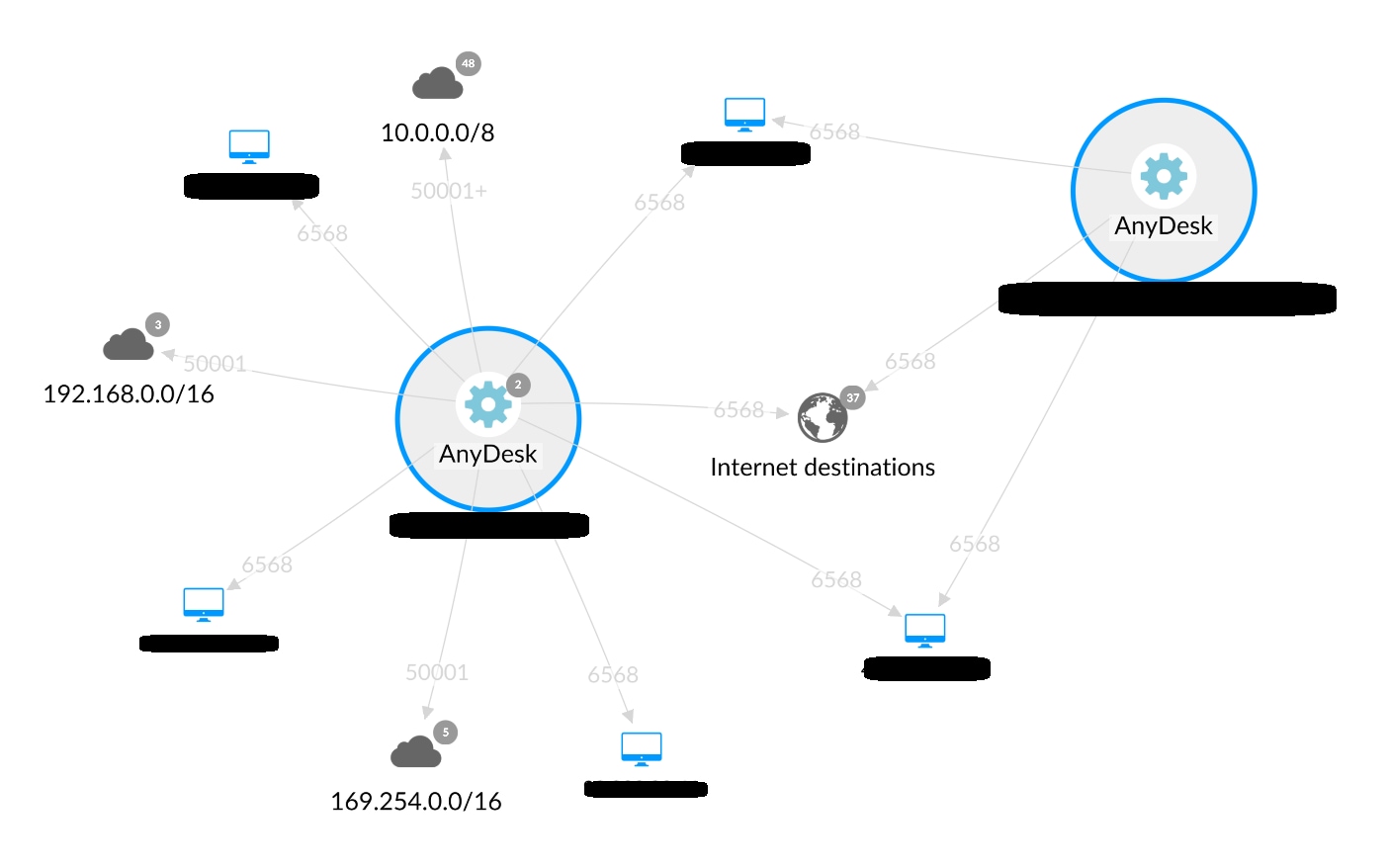

AnyDesk では、6568、7070、50001、50002、50003 という異なるポートが使用されます。

Akamai Guardicore Segmentation ユーザーは、Reveal モジュールを使用して、これらのポート上でトラフィックをマッピングし、プロセスレベルで通信を分析し、AnyDesk のアクティビティを即座に特定できます(図 2)。

図 2:Akamai Guardicore Segmentation Reveal によって生成された、ネットワーク内の AnyDesk 通信を示すネットワークマップ

図 2:Akamai Guardicore Segmentation Reveal によって生成された、ネットワーク内の AnyDesk 通信を示すネットワークマップ

宛先ドメイン

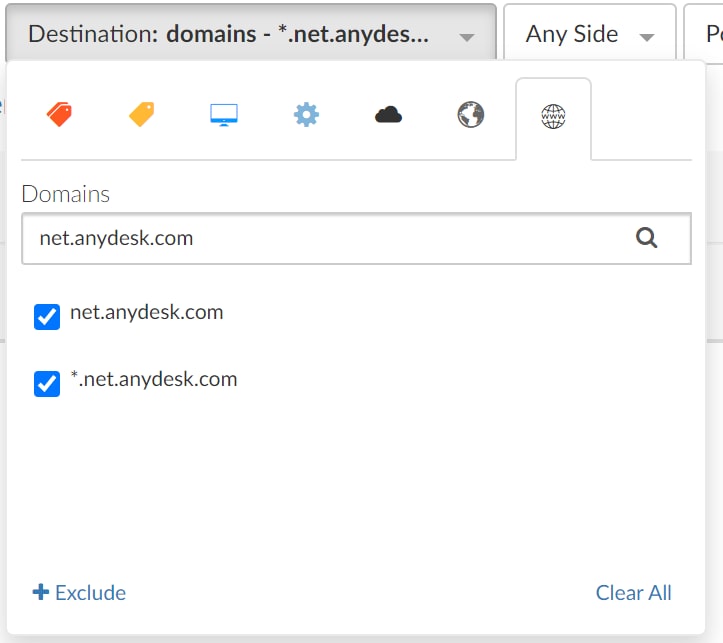

AnyDesk のクライアントプロセスは通常、*.net.anydesk.com の AnyDesk ドメインに到達します。

Akamai Guardicore Segmentation ユーザーは、ネットワークログをフィルタリングすることで、このドメインへの通信を特定できます(図 3)。

図 3:ネットワークログをフィルタリングして AnyDesk ドメインへの通信を特定

図 3:ネットワークログをフィルタリングして AnyDesk ドメインへの通信を特定

緩和手順を適用する

AnyDesk の使用が特定されたら、次の 2 つの重要な緩和手順を実行する必要があります。

古い AnyDesk クライアントを更新する

パスワード関連のリスクを評価する

古い AnyDesk クライアントを更新する

7.0.15 および 8.0.8 より前の AnyDesk バージョンは、窃取された証明書によって署名されており、現在この証明書は失効しています。そのため、信頼できる証明書で署名された最新バージョンにクライアントを更新することが推奨されます。

パスワード関連のリスクを評価する

AnyDesk ユーザーは Credential Stuffing 攻撃のリスクにさらされる可能性があるため、環境内のすべての AnyDesk ユーザーアカウントを特定し、その認証情報が他の重要なサービスに再利用されたかどうかを確認することを推奨しています。

不審な活動をハンティングする

パスワード関連のリスクに加えて、この侵害の結果として生じる主なリスクが 2 つあります。

窃取されたコード署名証明書の悪用

AnyDesk ソフトウェアによるサプライチェーン攻撃の可能性

防御者は、これらの両方のシナリオの特定を試みる必要があります。

失効した証明書の使用を特定する

osquery を使用して、失効した証明書で署名された実行可能ファイルを環境内で特定できます。次のクエリーはこれを実行します。

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

その他に、Florain Roth 氏の この YARA ルール を使用し、失効した証明書で署名された不審な実行ファイルを検知することができます。

異常な AnyDesk のふるまいを特定する

AnyDesk ソフトウェア内で拡散された潜在的なバックドアを検知するためには、AnyDesk を使用するマシンに特に注意を払う必要があります。ソフトウェアバックドアはアプリケーションの通常のふるまいを変更するため、防御者に検知の機会がもたらされます。

このようなバックドアを示す可能性のある異常には、異常な宛先ポート、プロセスの起動、新しいレジストリキーなどがあります。

Akamai Hunt(Akamai のマネージド型脅威ハンティングサービス)は、さまざまな異常検知の手法で環境を常に監視して未知の脅威の検知を試みるという形で、お客様を保護します。

特に AnyDesk のケースでは、Akamai Hunt は既存の AnyDesk の展開に関する詳細な情報と推奨事項をお客様に提供しました。これには、悪性のアクティビティであると考えられる、失効した証明書の使用の可能性に関する情報が含まれます。さらに Hunt は、変更された可能性のある AnyDesk プロセスによって実行された異常なアクティビティがないか、顧客環境を常に監視します。

まとめ

この侵害が最後になるとは限りません。弊社は状況を継続的に監視しており、侵害が発生した場合には、今後のブログ記事でさらなる詳細な情報とガイダンスを提供します。

このブログ記事では、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介しています。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、Akamai の X アカウントでリアルタイムの更新情報を確認できます。