La filtración de AnyDesk: resumen y recomendaciones

El 2 de febrero de 2024, la popular solución de acceso remoto AnyDesk reveló que había sufrido un ciberataque que puso en peligro sus sistemas de producción. Como consecuencia, se revocaron los certificados de firma de código y las contraseñas de los usuarios del portal web de AnyDesk.

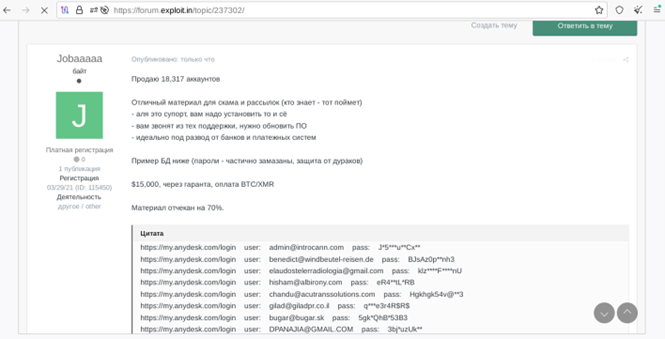

Según esta entrada de blog de Resecurity, el 3 de febrero, los atacantes pusieron a la venta más de 18.000 credenciales de AnyDesk en la Dark Web (Figura 1). Aún no está clara la conexión entre la venta de credenciales y la reciente filtración, pero este incidente pone de manifiesto el riesgo que entraña la vulneración de las credenciales filtradas de AnyDesk.

En esta publicación, queremos facilitar recursos a los defensores para ayudarles a evaluar el nivel de riesgo de sus entornos e identificar y mitigar las posibles infracciones.

Posibles consecuencias para las organizaciones

El software AnyDesk lo utilizan numerosas organizaciones; observamos que AnyDesk se utiliza en aproximadamente el 25 % de las redes supervisadas por Akamai. Por lo que sabemos hasta ahora, hay tres posibles riesgos clave derivados de la filtración de AnyDesk: la existencia de contraseñas comprometidas, un uso malintencionado de certificados robados y un posible ataque a la cadena de suministro.

Contraseñas de AnyDesk comprometidas

AnyDesk sostiene que los atacantes no consiguieron comprometer ningún secreto utilizado para la autenticación de usuarios, pero optaron por revocar de todos modos las contraseñas del portal web de AnyDesk como medida de precaución.

En caso de que los atacantes hubieran sido capaces de comprometer estas contraseñas, los usuarios de AnyDesk corren el riesgo de sufrir un ataque de Credential Stuffing ; es decir, los atacantes podrían intentar utilizar las mismas credenciales para autenticarse en diferentes servicios, aprovechando las contraseñas que se repiten en distintos servicios. De este modo, los atacantes podrían acceder a otros servicios confidenciales.

Certificado de firma de código robado

Los atacantes lograron vulnerar el certificado utilizado por AnyDesk para firmar los ejecutables que se distribuyen a los clientes. Como resultado, los atacantes pueden firmar cualquier ejecutable como si se tratase de AnyDesk, con lo que parecerá legítimo. De este modo, pueden burlar los productos de seguridad y engañar a los analistas.

Posible ataque a la cadena de suministro

Aunque todavía no hay pruebas claras de ello, hay que tener en cuenta la posibilidad de que se produzca un ataque a la cadena de suministro de software. Como los atacantes se hicieron con el control del entorno de producción de AnyDesk, no habría sido muy difícil insertar una carga maliciosa en la base de código de AnyDesk, lo que podría poner en peligro la seguridad de los clientes.

Detección y mitigación

Es probable que este ataque formara parte de una operación de mayor envergadura cuyo objetivo final eran los usuarios de AnyDesk. Por ello, el incidente debe tratarse como aún en curso, ya que los atacantes lograron vulnerar información crítica de los sistemas de AnyDesk, pero todavía no está claro si la utilizaron ni de qué manera.

Por esta razón, instamos a los defensores a que evalúen los posibles riesgos para sus entornos. Para ello, deben:

Identificar el uso de AnyDesk.

Aplicar medidas de mitigación en instalaciones y usuarios de AnyDesk existentes.

Buscar de manera proactiva actividad sospechosa relacionada con AnyDesk.

Identificar el uso de AnyDesk

AnyDesk se puede utilizar como parte de los procedimientos corporativos, pero los usuarios finales también pueden instalarlo manualmente ("traiga su propio software"). Es decir, su organización podría verse afectada aunque no use AnyDesk de manera oficial.

Indicadores de host

El uso de AnyDesk se puede identificar por medio de una serie de indicadores a nivel de host. El usuario @mthcht compartió una lista muy completa de dichos indicadores en X, anteriormente Twitter. Facilitamos un conjunto correspondiente de consultas de Osquery basado en su lista, que se puede utilizar para detectar estos artefactos.

Procesos

Los procesos de AnyDesk se pueden identificar examinando las rutas que contengan palabras clave de AnyDesk.

La siguiente consulta detectará estos servicios:

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

Nombres de servicio

AnyDesk utiliza los siguientes nombres de servicio:

AnyDesk Service

AnyDesk

AnyDeskMSI

La siguiente consulta detectará estos servicios:

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

Claves de registro

AnyDesk crea claves de registro para almacenar la configuración. La siguiente consulta detectará estas claves:

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

Canal con nombre

AnyDesk utiliza un canal con nombre llamado \adprinterpipe. La siguiente consulta detectará este canal con nombre:

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

Indicadores de red

Es necesario inspeccionar los registros de red para intentar identificar el uso de AnyDesk. Se pueden utilizar dos indicadores: puertos de destino y dominios de destino.

Puertos de destino

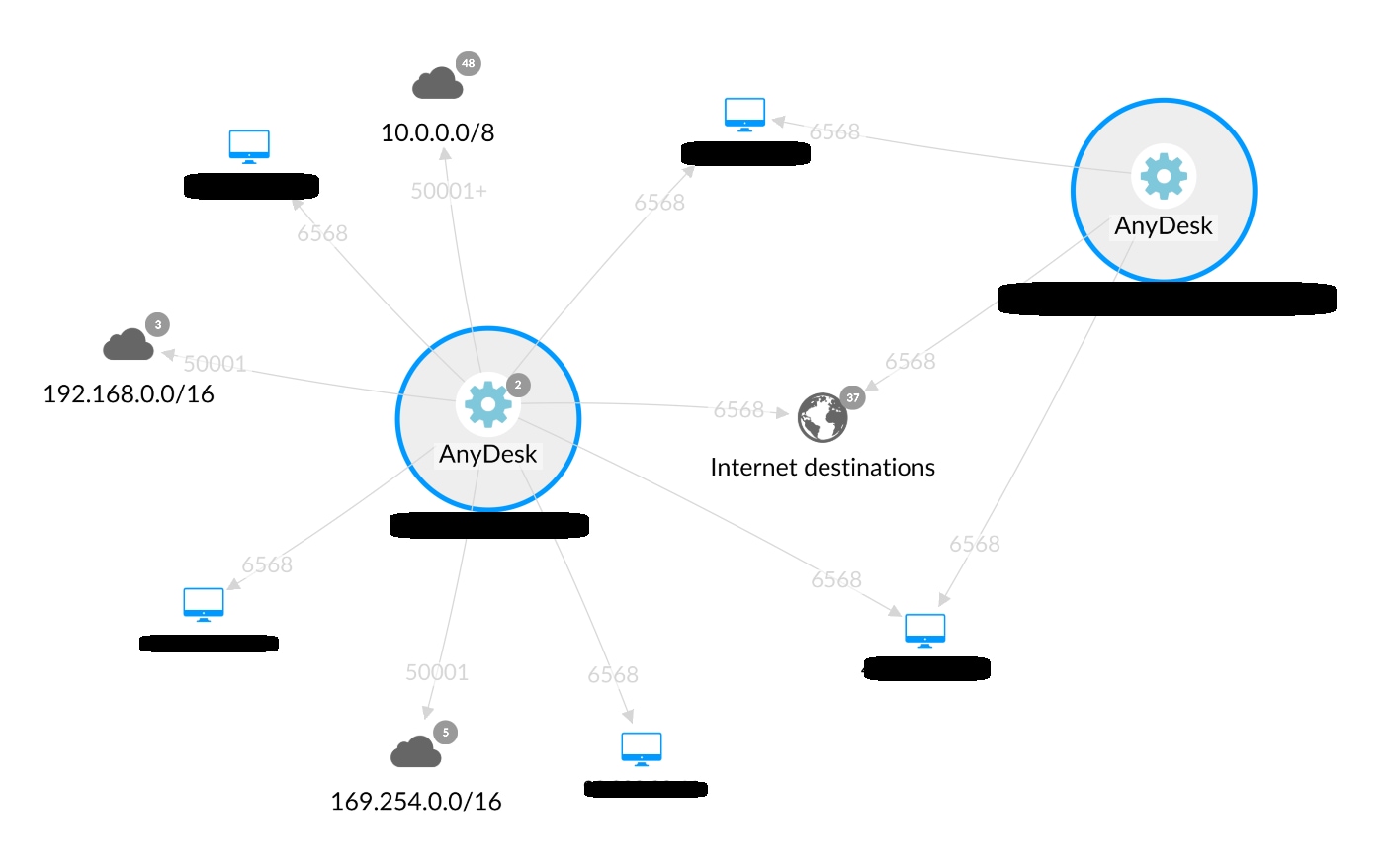

AnyDesk utiliza un conjunto específico de puertos: 6568, 7070, 50001, 50002 y 50003.

Los usuarios de Akamai Guardicore Segmentation pueden utilizar el módulo Reveal para asignar el tráfico a través de estos puertos y analizar la comunicación a nivel de proceso para identificar inmediatamente la actividad de AnyDesk (Figura 2).

Fig. 2: Mapa de red generado por Akamai Guardicore Segmentation Reveal, que resalta la comunicación de AnyDesk en la red

Fig. 2: Mapa de red generado por Akamai Guardicore Segmentation Reveal, que resalta la comunicación de AnyDesk en la red

Dominios de destino

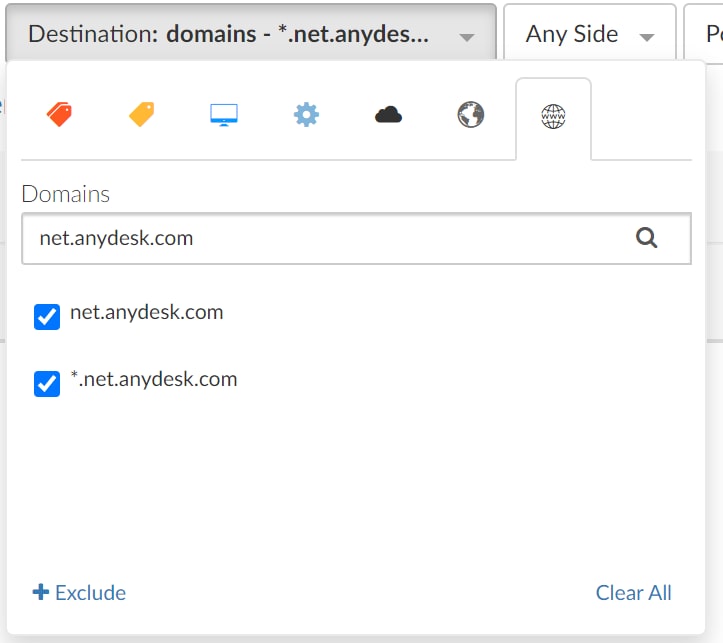

Los procesos de cliente de AnyDesk suelen comunicarse con el dominio de AnyDesk en *.net.anydesk.com.

Los usuarios de Akamai Guardicore Segmentation pueden identificar la comunicación con este dominio filtrando el registro de red (Figura 3).

Fig. 3: Filtrado del registro de red para identificar la comunicación con los dominios de AnyDesk

Fig. 3: Filtrado del registro de red para identificar la comunicación con los dominios de AnyDesk

Aplicar medidas de mitigación

Una vez identificado el uso de AnyDesk, hay dos medidas de mitigación importantes que se deben adoptar:

Actualizar los clientes de AnyDesk antiguos.

Evaluar los riesgos relacionados con las contraseñas.

Actualizar los clientes de AnyDesk antiguos

Las versiones de AnyDesk anteriores a 7.0.15 y 8.0.8 estaban firmadas por el certificado robado que se ha revocado ahora. Por ello, le recomendamos que actualice los clientes a la última versión, firmada con certificados de confianza.

Evaluar los riesgos relacionados con las contraseñas

Puesto que los usuarios de AnyDesk corren el riesgo de sufrir ataques de Credential Stuffing, le recomendamos que identifique todas las cuentas de usuario de AnyDesk del entorno y compruebe si sus credenciales se han vuelto a utilizar en otros servicios esenciales.

Buscar actividad sospechosa

Además de los riesgos relacionados con las contraseñas, hay otros dos riesgos principales derivados de esta filtración:

uso indebido del certificado de firma de código robado

un posible ataque a la cadena de suministro a través del software AnyDesk

Los defensores deben intentar identificar ambos escenarios.

Identificar el uso de certificados revocados

Podría utilizar una consulta de Osquery para identificar los ejecutables de su entorno que estén firmados con el certificado revocado. Puede usar la siguiente consulta:

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

Además, se podría utilizar esta regla de YARA de Florain Roth para detectar ejecutables sospechosos firmados con el certificado revocado.

Identificar comportamientos anómalos de AnyDesk

Para detectar una posible puerta trasera distribuida en el software AnyDesk, debe prestar especial atención a los equipos que utilizan AnyDesk. Una puerta trasera de software altera el comportamiento normal de la aplicación, con lo que los defensores tienen una oportunidad para detectarla.

Son muchas las posibles anomalías que podrían indicar una puerta trasera de este tipo: puertos de destino anómalos, procesos generados, nuevas claves de registro, etc.

Akamai Hunt, el servicio de búsqueda gestionada de amenazas de Akamai, brinda protección a sus clientes mediante un amplio conjunto de técnicas de detección de anomalías que supervisan el entorno de manera constante en un intento de detectar lo desconocido.

En concreto, en el caso de AnyDesk, Akamai Hunt facilitó a sus clientes detalles y recomendaciones sobre las implementaciones existentes de AnyDesk, incluido el posible uso del certificado revocado, que podría indicar una actividad maliciosa. Además, Hunt supervisa constantemente los entornos de sus clientes para detectar cualquier actividad anómala realizada por un proceso de AnyDesk posiblemente modificado.

Resumen

Es probable que no sea la última vez que oigamos hablar de esta filtración. Estamos siguiendo de cerca este asunto y daremos más detalles y consejos en futuras entradas del blog a medida que se desarrolle la situación.

Esta publicación de blog ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede visitar nuestra cuenta de X, anteriormente Twitter, para conocer las actualizaciones en tiempo real.