La violation AnyDesk : présentation et recommandations

Le 2 février 2024, la solution populaire d'accès à distance AnyDesk a divulgué qu'elle avait subi une cyberattaque ayant conduit à une compromission de ses systèmes de production. Les certificats de signature de code et les mots de passe utilisateur du portail web d'AnyDesk ont été révoqués en conséquence.

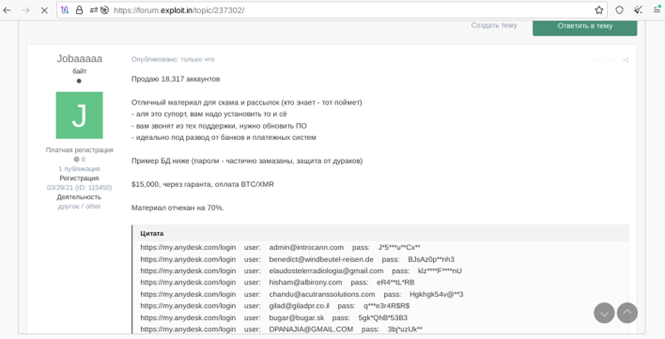

Selon ce billet de blog par Resecurity, le 3 février, des acteurs malveillants ont proposé plus de 18 000 identifiants AnyDesk à la vente sur le dark web (Figure 1). Le lien entre la vente des identifiants et la violation récente n'est toujours pas clair, mais cet incident met en évidence le risque que présente la compromission des identifiants AnyDesk divulgués.

Dans cet article, nous chercherons à fournir des ressources aux défenseurs pour les aider à évaluer le niveau de risque de leur environnement, et identifier et atténuer les violations potentielles.

Impact potentiel sur les organisations

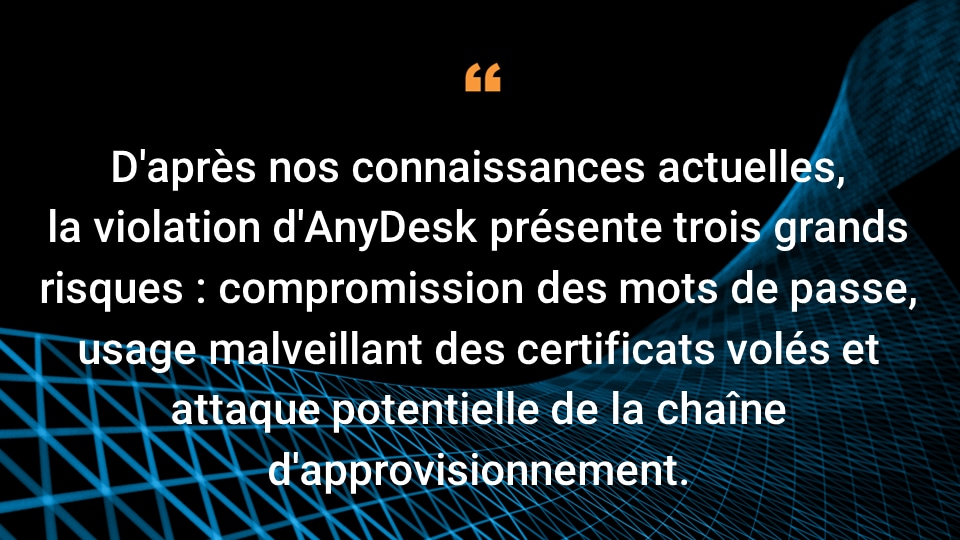

Le logiciel AnyDesk est largement utilisé par de nombreuses entreprises ; nous avons constaté qu'AnyDesk était utilisé dans environ 25 % des réseaux surveillés par Akamai. D'après ce que nous savons jusqu'à présent, il existe trois principaux risques liés à la violation d'AnyDesk : la compromission des mots de passe, l'utilisation malveillante de certificats volés et les attaques potentielles de la chaîne logistique.

Compromission de mots de passe AnyDesk

AnyDesk affirme que les attaquants n'ont pas été en mesure de compromettre les secrets utilisés pour l'authentification des utilisateurs, mais a choisi de révoquer les mots de passe du portail Web d'AnyDesk par mesure de précaution.

S'il s'avérait que les attaquants avaient été en mesure de compromettre ces mots de passe, les utilisateurs d'AnyDesk seraient exposés à une attaque par credential stuffing , c'est-à-dire que des attaquants pourraient tenter d'utiliser les mêmes identifiants pour s'authentifier auprès de différents services, en exploitant des mots de passe réutilisés dans différents services. Cela pourrait permettre aux attaquants d'accéder à d'autres services sensibles.

Certificat de signature de code volé

Les attaquants ont pu compromettre le certificat utilisé par AnyDesk pour signer les fichiers exécutables distribués aux clients. En compromettant le certificat, les attaquants sont en mesure de signer n'importe quel fichier exécutable en se faisant passer pour AnyDesk, le faisant ainsi paraître légitime. Cela peut leur permettre d'échapper à la détection des produits de sécurité et d'induire les analystes en erreur.

Attaque potentielle de la chaîne d'approvisionnement

Bien qu'il n'y ait pas encore de preuves claires, le risque d'attaque de la chaîne logistique logicielle doit être pris en compte. Les attaquants ont eu une emprise significative sur l'environnement de production d'AnyDesk, et il aurait été relativement facile d'insérer une charge utile malveillante dans la base de code d'AnyDesk, qui aurait pu conduire à une compromission du client.

Détection et prévention

Cette attaque faisait probablement partie d'une opération plus vaste dans le but de cibler les utilisateurs d'AnyDesk. Pour cette raison, l'incident devrait être traité comme encore en cours : les attaquants ont pu compromettre des informations critiques des systèmes d'AnyDesk, mais on ne sait toujours pas s’ils les ont utilisées, ni comment.

C'est pourquoi nous exhortons les défenseurs à évaluer les risques pour leur environnement en :

identifiant l'utilisation d'AnyDesk

appliquant des mesures d'atténuation sur les installations et utilisateurs AnyDesk existants

recherchant proactivement des activités suspectes liées à AnyDesk

Identifier l'utilisation d'AnyDesk

AnyDesk peut être utilisé dans le cadre de procédures d'entreprise, mais il peut également être installé manuellement par les utilisateurs finaux (« bring your own software »). Cela signifie que même si votre entreprise n'utilise pas officiellement AnyDesk, vous pourriez être affecté.

Indicateurs d'hôte

L'utilisation d'AnyDesk peut être identifiée par une multitude d'indicateurs au niveau de l'hôte. Une liste complète a été partagée par @mthcht sur X. Nous fournissons un ensemble correspondant de requêtes OS reposant sur sa liste, qui peut être utilisé pour détecter ces artefacts.

Processus

Les processus AnyDesk peuvent être identifiés en observant les chemins d'accès qui contiennent des mots-clés AnyDesk.

La requête suivante détectera ces services :

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

Noms des services

AnyDesk utilise les noms de service suivants :

AnyDesk Service

AnyDesk

AnyDeskMSI

La requête suivante détectera ces services :

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

Clés de registre

AnyDesk crée des clés de registre pour stocker la configuration. La requête suivante détectera ces clés :

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

Canal nommé

AnyDesk utilise un canal nommé appelé \adprinterpipe. La requête suivante détectera ce canal nommé :

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

Indicateurs réseau

Les journaux réseau doivent être inspectés pour tenter d'identifier l'utilisation d'AnyDesk. Deux indicateurs peuvent être utilisés : les ports de destination et les domaines de destination.

Ports de destination

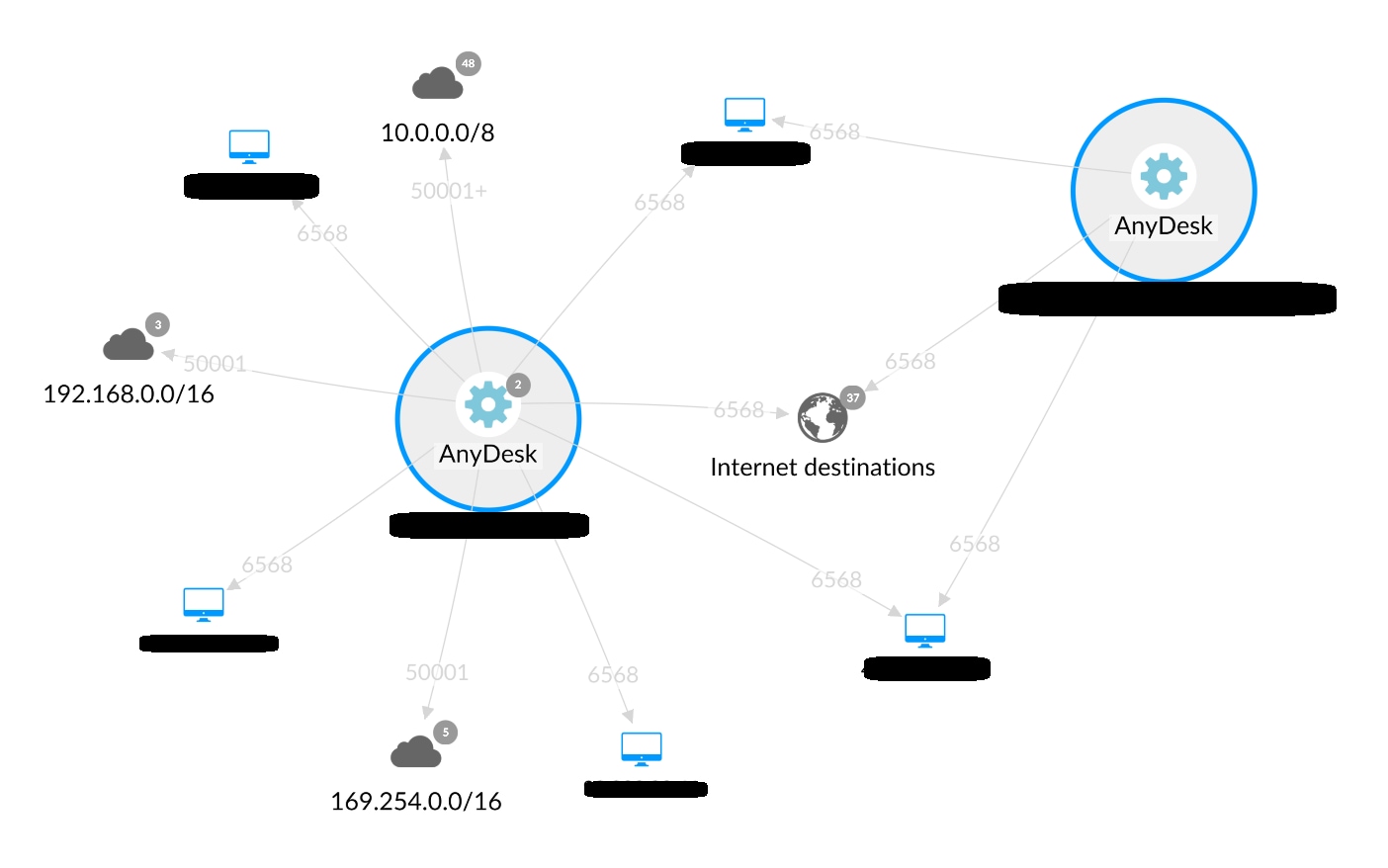

AnyDesk utilise un ensemble distinct de ports : 6568, 7070, 50001, 50002 et 50003.

Les utilisateurs d'Akamai Guardicore Segmentation peuvent utiliser le module Reveal pour cartographier le trafic sur ces ports et analyser la communication au niveau du processus afin d'identifier immédiatement l'activité d'AnyDesk (Figure 2).

Figure 2 : Cartographie du réseau générée par Akamai Guardicore Segmentation Reveal, mettant en évidence la communication avec AnyDesk sur le réseau

Figure 2 : Cartographie du réseau générée par Akamai Guardicore Segmentation Reveal, mettant en évidence la communication avec AnyDesk sur le réseau

Domaines de destination

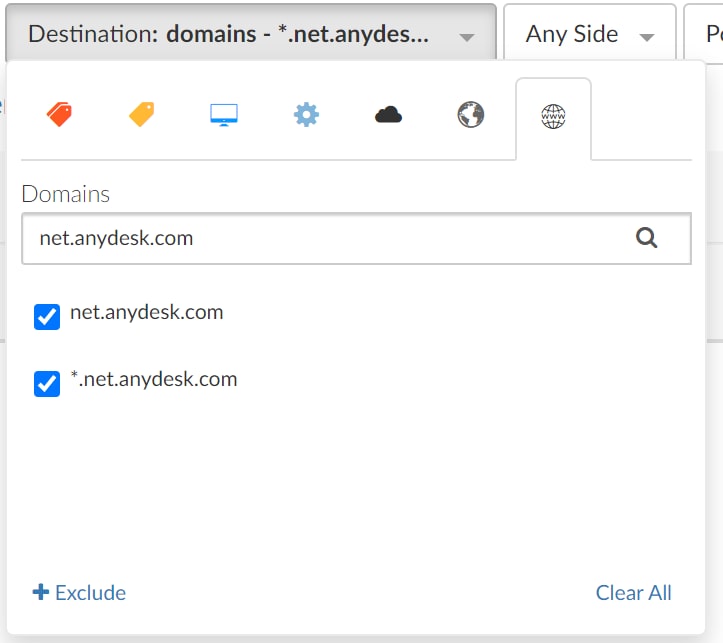

Les processus clients d'AnyDesk contactent généralement le domaine AnyDesk à une adresse *.net.anydesk.com.

Les utilisateurs d'Akamai Guardicore Segmentation peuvent identifier les communications vers ce domaine en utilisant des filtres sur le journal réseau (Figure 3).

Figure 3 : Filtrage du journal réseau pour identifier la communication avec les domaines AnyDesk

Figure 3 : Filtrage du journal réseau pour identifier la communication avec les domaines AnyDesk

Appliquer des mesures d'atténuation

Une fois que l'utilisation d'AnyDesk est identifiée, deux mesures d'atténuation importantes doivent être prises :

Mise à jour des anciens clients AnyDesk

Évaluation des risques liés aux mots de passe

Mise à jour des anciens clients AnyDesk

Les versions d'AnyDesk antérieures à 7.0.15 et 8.0.8 étaient signées par le certificat volé qui a été révoqué. Pour cette raison, nous vous recommandons de mettre à jour les clients vers la dernière version, qui est signée avec des certificats approuvés.

Évaluation des risques liés aux mots de passe

Étant donné que les utilisateurs d'AnyDesk peuvent être exposés à des attaques par credential stuffing, nous vous recommandons d'identifier tous les comptes d'utilisateur AnyDesk dans l'environnement et de vérifier si leurs identifiants ont été réutilisés pour d'autres services critiques.

Rechercher les activités suspectes

Outre les risques liés aux mots de passe, deux autres risques principaux découlent de cette violation :

Utilisation abusive du certificat de signature de code volé

Une attaque potentielle de la chaîne logistique via le logiciel AnyDesk

Les défenseurs devraient tenter d'identifier ces deux scénarios.

Identifier l'utilisation du certificat révoqué

OSquery peut être utilisé pour identifier les exécutables dans votre environnement signés avec le certificat révoqué. La requête suivante le permet :

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

En outre, cette règle YARA de Florain Roth peut être utilisée pour détecter les exécutables suspects signés avec le certificat révoqué.

Identifier le comportement anormal d'AnyDesk

Pour tenter de détecter une porte dérobée potentielle distribuée dans le logiciel AnyDesk, vous devez prêter une attention particulière aux machines utilisant AnyDesk. Une porte dérobée logicielle modifiera le comportement normal de l'application, offrant une opportunité de détection pour les défenseurs.

Il existe de nombreuses anomalies possibles qui pourraient indiquer une telle porte dérobée : ports de destination anormaux, processus générés, nouvelles clés de registre, etc.

Akamai Hunt,le service géré de recherche de menaces d'Akamai, offre à ses clients une protection sous la forme d'un vaste ensemble de techniques de détection des anomalies qui surveillent constamment l'environnement pour tenter de détecter l'inconnu.

Dans le cas d'AnyDesk, Akamai Hunt a fourni à ses clients des détails et des recommandations sur les déploiements d'AnyDesk existants, comprenant l'utilisation potentielle du certificat révoqué, qui peut indiquer une activité malveillante. De plus, Hunt surveille constamment les environnements de ses clients pour détecter toute activité anormale issue d'un processus AnyDesk potentiellement modifié.

Résumé

Ce n'est probablement pas la dernière fois que nous entendrons parler de cette violation. Nous surveillons en permanence la situation et fournirons des détails et des conseils supplémentaires dans les prochains articles de blog au fur et à mesure que la violation se poursuivra.

Cet article de blog donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Suivez également notre compte X pour connaître les dernières informations en temps réel.