A violação do AnyDesk: Visão geral e recomendações

Em 2 de fevereiro de 2024, a popular solução de acesso remoto AnyDesk divulgou que sofreu um ataque cibernético que ocasionou um comprometimento de seus sistemas de produção. Consequentemente, certificados de assinatura de código e senhas de usuário para o portal da Web do AnyDesk foram revogados.

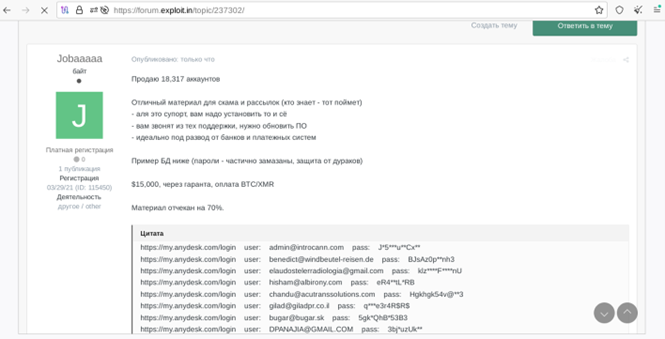

De acordo com este blog da Resecurity, em 3 de fevereiro, os agentes de ameaça ofereceram mais de 18.000 credenciais do AnyDesk para venda na dark web (Figura 1). A conexão da venda de credenciais à violação recente ainda não está clara, mas esse incidente destaca o risco imposto pelo comprometimento das credenciais do AnyDesk vazadas.

Nesta publicação, queremos fornecer recursos aos defensores para ajudar a avaliar o nível de risco de seus ambientes e identificar e mitigar possíveis violações.

Impacto potencial nas organizações

O software AnyDesk é amplamente usado por muitas organizações. Vimos o AnyDesk sendo usado em aproximadamente 25% das redes monitoradas pela Akamai. Do que sabemos até agora, a violação do AnyDesk apresenta três grandes riscos em potencial: comprometimento de senhas, uso mal-intencionado de certificados roubados e um possível ataque a cadeias de suprimentos.

Comprometimento de senhas do AnyDesk

O AnyDesk afirma que os invasores não conseguiram comprometer nenhum segredo usado para autenticação de usuário, mas optaram por revogar senhas do portal da Web do AnyDesk de qualquer maneira por precaução.

Se os invasores conseguissem comprometer essas senhas, os usuários do AnyDesk correriam o risco de um ataque de preenchimento de credencial ; ou seja, os invasores podem tentar usar as mesmas credenciais para autenticar diferentes serviços, explorando senhas reutilizadas em diferentes serviços. Isso poderia fornecer aos invasores acesso a outros serviços confidenciais.

Certificado de assinatura de código roubado

Os invasores conseguiram comprometer o certificado usado pelo AnyDesk para assinar executáveis que foram distribuídos aos clientes. Ao comprometer o certificado, os invasores podem assinar qualquer executável como AnyDesk, fazendo com que pareça legítimo. Isso pode permitir que contornem produtos de segurança e enganem os analistas.

Ataque potencial à cadeia de suprimentos

Embora ainda não haja evidências claras para isso, o risco de um ataque à cadeia de suprimentos de software deve ser considerado. Os invasores tinham uma retenção significativa no ambiente de produção do AnyDesk, e teria sido relativamente fácil inserir uma carga útil mal-intencionada na base de código do AnyDesk, o que poderia levar a um comprometimento do cliente.

Detecção e mitigação

Esse ataque provavelmente fazia parte de uma operação maior com o objetivo eventual de visar usuários do AnyDesk. Por causa disso, o incidente deve ser tratado como estando em andamento. Os invasores conseguiram comprometer informações críticas dos sistemas do AnyDesk, mas ainda não está claro se, ou como, eles o usaram.

Por esse motivo, pedimos aos defensores que avaliem os riscos potenciais para seus ambientes ao:

Identificar o uso do AnyDesk

Aplicar etapas de mitigação em instalações e usuários existentes do AnyDesk

Buscar proativamente atividades suspeitas relacionadas ao AnyDesk

Identificar o uso do AnyDesk

O AnyDesk pode ser usado como parte dos procedimentos corporativos, mas também pode ser instalado manualmente pelos usuários finais ("traga seu próprio software"). Isso significa que, mesmo que sua organização não use oficialmente o AnyDesk, você ainda pode ser afetado.

Indicadores de host

O uso do AnyDesk pode ser identificado por diversos indicadores no nível do host. Uma lista abrangente deles foi compartilhada por @mthcht no X. Fornecemos um conjunto de consultas correspondentes com base em sua lista, que pode ser usado para detectar esses artefatos.

Processos

Os processos do AnyDesk podem ser identificados por meio da observação dos caminhos que contêm palavras-chave do AnyDesk.

A seguinte consulta detectará esses serviços:

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

Nomes de serviço

O AnyDesk usa os seguintes nomes de serviço:

AnyDesk Service

AnyDesk

AnyDeskMSI

A seguinte consulta detectará esses serviços:

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

Chaves de registro

O AnyDesk cria chaves de registro para armazenar a configuração. A consulta a seguir detectará estas chaves:

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

Pipe nomeado

O AnyDesk usa um pipe nomeado chamado \adprinterpipe. A consulta a seguir detectará esse pipe nomeado:

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

Indicadores de rede

Os logs de rede devem ser inspecionados em uma tentativa de identificar o uso do AnyDesk. Dois indicadores podem ser utilizados: portas de destino e domínios de destino.

Portas de destino

O AnyDesk usa um conjunto distinto de portas: 6568, 7070, 50001, 50002 e 50003.

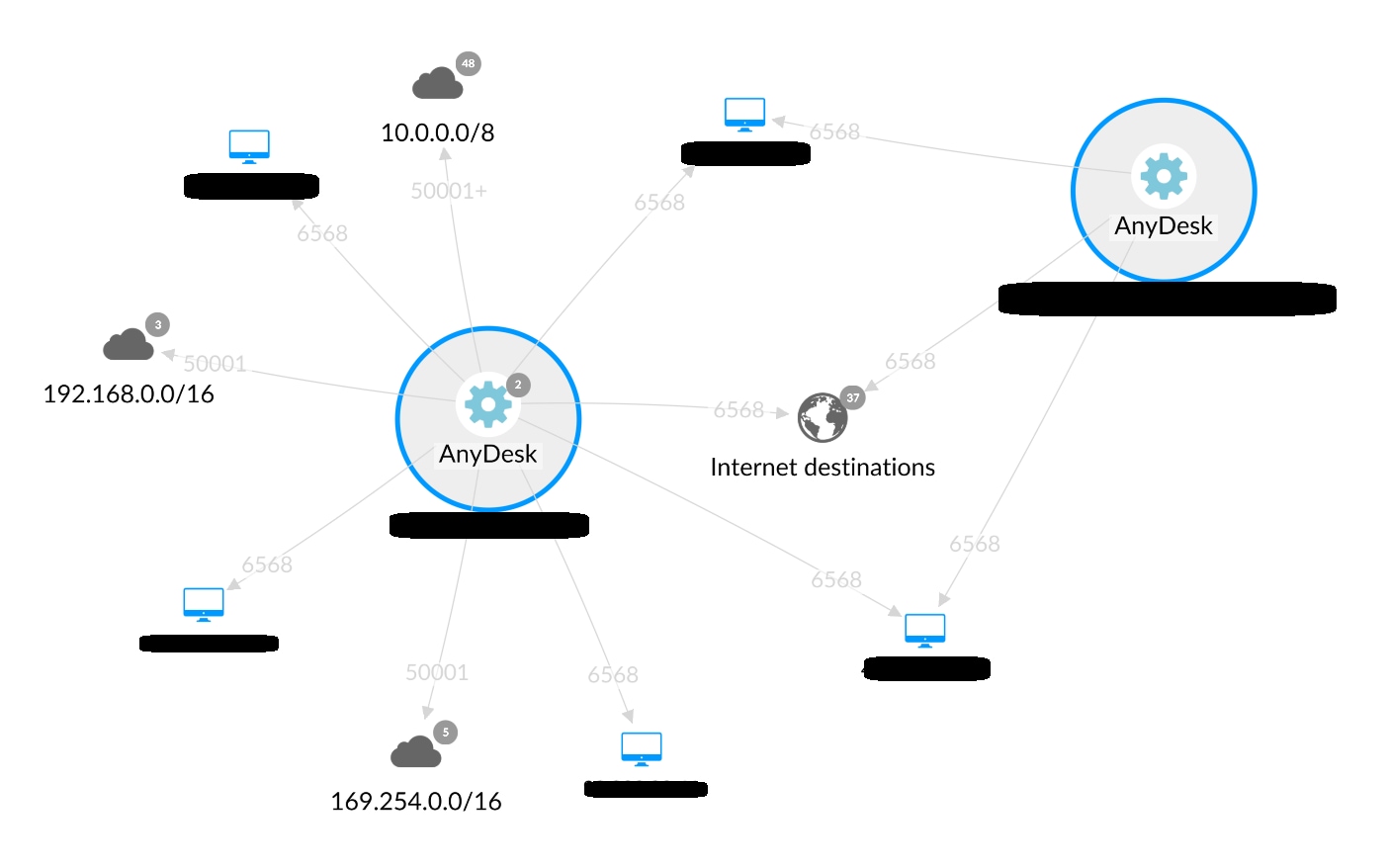

Os usuários do Akamai Guardicore Segmentation podem usar o módulo Revelar para mapear o tráfego nessas portas e analisar a comunicação no nível do processo para identificar imediatamente a atividade do AnyDesk (Figura 2).

Fig. 2: Mapa de rede gerado pelo Akamai Guardicore Segmentation Reveal, que destaca a comunicação do AnyDesk na rede

Fig. 2: Mapa de rede gerado pelo Akamai Guardicore Segmentation Reveal, que destaca a comunicação do AnyDesk na rede

Domínios de destino

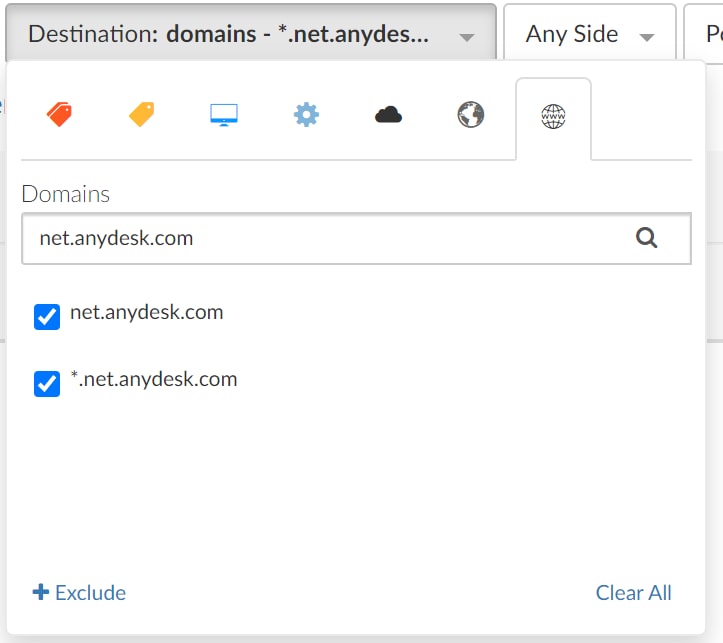

Os processos do cliente AnyDesk normalmente entrarão em contato com o domínio AnyDesk em *.net.anydesk.com.

Os usuários do Guardicore Segmentation da Akamai podem identificar a comunicação com esse domínio filtrando o log da rede (Figura 3).

Fig. 3: Filtrando o log de rede para identificar a comunicação com domínios AnyDesk

Fig. 3: Filtrando o log de rede para identificar a comunicação com domínios AnyDesk

Aplicar etapas de mitigação

Uma vez identificado o uso do AnyDesk, há duas etapas importantes de mitigação que devem ser seguidas:

Atualizar clientes AnyDesk antigos

Avaliar os riscos relacionados a senhas

Atualizar clientes AnyDesk antigos

As versões AnyDesk anteriores a 7.0.15 e 8.0.8 foram assinadas pelo certificado roubado que foi revogado. Por isso, recomendamos que você atualize os clientes para a versão mais recente, que é assinada com certificados confiáveis.

Avalie os riscos relacionados a senhas

Como os usuários do AnyDesk podem correr o risco de ataques de preenchimento de credenciais, recomendamos que você identifique todas as contas de usuário do AnyDesk no ambiente e verifique se suas credenciais foram reutilizadas para outros serviços críticos.

Busque atividades suspeitas

Além dos riscos relacionados a senhas, existem dois outros riscos principais que surgem como resultado desta violação:

Uso indevido do certificado de assinatura de código roubado

Um possível ataque à cadeia de suprimentos por meio do software AnyDesk

Os defensores devem tentar identificar esses dois cenários.

Identificar o uso de certificado revogado

O Osquery pode ser usado para identificar executáveis em seu ambiente que são assinados com o certificado revogado. A consulta a seguir faz isso:

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

Além disso, essa regra YARA por Florain Roth pode ser usada para detectar executáveis suspeitos assinados com o certificado revogado.

Identificar comportamento anômalo do AnyDesk

Para tentar detectar um backdoor potencial distribuído no software AnyDesk, você deve direcionar atenção especial para máquinas que usam o AnyDesk. Um backdoor de software alterará o comportamento normal da aplicação, fornecendo uma oportunidade de detecção para os defensores.

Há muitas anomalias possíveis que podem indicar tal backdoor: portas de destino anômalas, processos gerados, novas chaves de registro etc.

O Akamai Hunt, serviço gerenciado de busca de ameaças da Akamai, oferece aos seus clientes proteção na forma de um grande conjunto de técnicas de detecção de anomalias que monitoram constantemente o ambiente em uma tentativa de detectar o desconhecido.

Especificamente com o caso do AnyDesk, o Akamai Hunt forneceu a seus clientes detalhes e recomendações sobre implantações existentes do AnyDesk, incluindo o uso potencial do certificado revogado, que pode indicar atividade maliciosa. Além disso, o Hunt monitora constantemente os ambientes de seus clientes em busca de qualquer atividade atípica realizada por um processo do AnyDesk possivelmente modificado.

Resumo

Provavelmente, essa não é a última vez que ouviremos falar dessa violação. Estamos monitorando continuamente a situação e forneceremos detalhes e orientações adicionais em futuras publicações do blog à medida que a violação se desenrola.

Esta publicação apresenta uma visão geral da nossa compreensão atual e nossas recomendações com base nas informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode visitar nossa conta do X para obter atualizações em tempo real.