La violazione di AnyDesk: panoramica e consigli

Il 2 febbraio 2024, AnyDesk, la popolare soluzione per l'accesso remoto, ha annunciato di aver subito un attacco informatico che ha condotto ad una violazione dei suoi sistemi di produzione e ha causato, di conseguenza, la revoca dei certificati di firma del codice e le password degli utenti in uso sul portale web di AnyDesk.

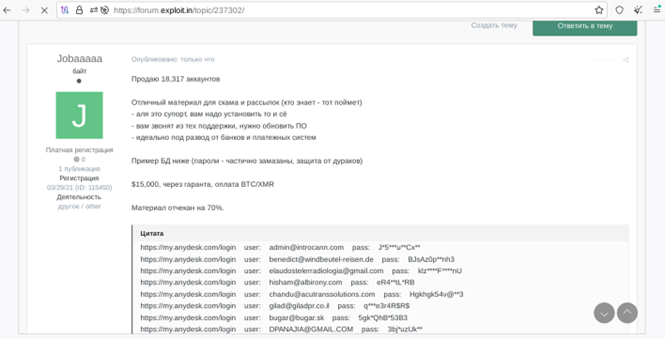

Secondo questo blog pubblicato da Resecurity, il 3 febbraio, alcuni criminali hanno messo in vendita sul dark web più di 18.000 credenziali di AnyDesk (Figura 1). Il collegamento tra la vendita delle credenziali e la recente violazione non è ancora chiaro, tuttavia, questo incidente evidenzia il rischio causato dalla fuga delle credenziali di AnyDesk.

In questo post, ci proponiamo di fornire agli addetti alla sicurezza le risorse necessario per valutare il livello di rischio dei propri ambienti e per identificare e mitigare le potenziali violazioni.

Il potenziale impatto sulle organizzazioni

Il software AnyDesk è ampiamente utilizzato da molte organizzazioni; come abbiamo potuto osservare, AnyDesk viene utilizzato approssimativamente nel 25% delle reti monitorate da Akamai. Per quanto ne sappiamo, sono tre i rischi principali causati da una violazione di AnyDesk: compromissione delle password, utilizzo illecito dei certificati rubati e potenziali attacchi alla supply chain.

Violazione delle password di AnyDesk

AnyDesk afferma che i criminali non sono stati in grado di violare le chiavi segrete utilizzate per l'autenticazione degli utenti, ma l'azienda ha comunque deciso di revocare le password utilizzate sul portale web di AnyDesk in via precauzionale.

Poiché i criminali sono riusciti a violare queste password, gli utenti di AnyDesk sono diventati vulnerabili agli attacchi di credential stuffing , ossia i criminali potrebbero tentare di utilizzare le stesse credenziali per autenticarsi su diversi servizi, sfruttando le password riutilizzate per tali servizi. In tal modo, i criminali potrebbero accedere ad altri servizi riservati.

Furto del certificato di firma del codice

I criminali sono riusciti a violare il certificato usato da by AnyDesk per firmare i file eseguibili che sono stati distribuiti ai client. Violando il certificato, i criminali possono, pertanto, firmare qualsiasi file eseguibile di AnyDesk, facendolo sembrare legittimo. In tal modo, i criminali possono eludere i prodotti per la sicurezza e fuorviare gli analisti.

Potenziale attacco alla supply chain

Anche se non c'è una chiara evidenza al riguardo, bisogna considerare il rischio di un attacco alla supply chain del software. I criminali sono riusciti a controllare una parte significativa dell'ambiente di produzione di AnyDesk e a inserire in modo relativamente facile un payload dannoso nella base di codice di AnyDesk, favorendo una potenziale violazione del client.

Rilevamento e mitigazione

Questo attacco è stato probabilmente parte di un'operazione di portata maggiore con l'intento di prendere di mira gli utenti di AnyDesk. Di conseguenza, l'incidente va trattato come se fosse in corso: i criminali sono stati in grado di trafugare informazioni critiche dai sistemi di AnyDesk, ma non è ancora chiaro se, o come, siano state usate.

Per tale motivo, consigliamo vivamente agli addetti alla sicurezza di valutare i potenziali rischi dei loro ambienti effettuando le seguenti operazioni:

Identificare l'utilizzo di AnyDesk

Applicare le appropriate procedure di mitigazione agli utenti e alle installazioni di AnyDesk esistenti

Cercare in modo proattivo eventuali attività sospette che siano correlate a AnyDesk

Identificare l'utilizzo di AnyDesk

È possibile usare AnyDesk come parte delle procedure aziendali, ma gli utenti finali possono anche installarlo manualmente come BYOS (Bring Your Own Software). Pertanto, anche se la vostra organizzazione non usa ufficialmente AnyDesk, potrebbe comunque essere coinvolta.

Indicatori di host

È possibile identificare l'utilizzo di AnyDesk tramite una varietà di indicatori a livello di host, di cui un elenco completo è stato condiviso da @mthcht su X. Forniamo una serie corrispondente di Osquery basate su questo elenco da poter usare per rilevare questi indicatori.

Processi

È possibile identificare i processi di Anydesk osservando i percorsi che contengono le parole chiave di AnyDesk.

La seguente query rileva questi servizi:

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

Nomi di servizi

AnyDesk utilizza i seguenti nomi di servizi:

AnyDesk Service

AnyDesk

AnyDeskMSI

La seguente query rileva questi servizi:

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

Chiavi del registro di sistema

AnyDesk crea le chiavi del registro di sistema per memorizzare la configurazione. La seguente query rileva queste chiavi:

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

Named pipe

AnyDesk utilizza una named pipe denominata \adprinterpipe. La seguente query rileva questa named pipe:

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

Indicatori di rete

È consigliabile esaminare i registri di rete per identificare l'utilizzo di AnyDesk. Sono disponibili due indicatori: le porte di destinazione e i domini di destinazione.

Porte di destinazione

AnyDesk utilizza una serie distinta di porte: 6568, 7070, 50001, 50002 e 50003.

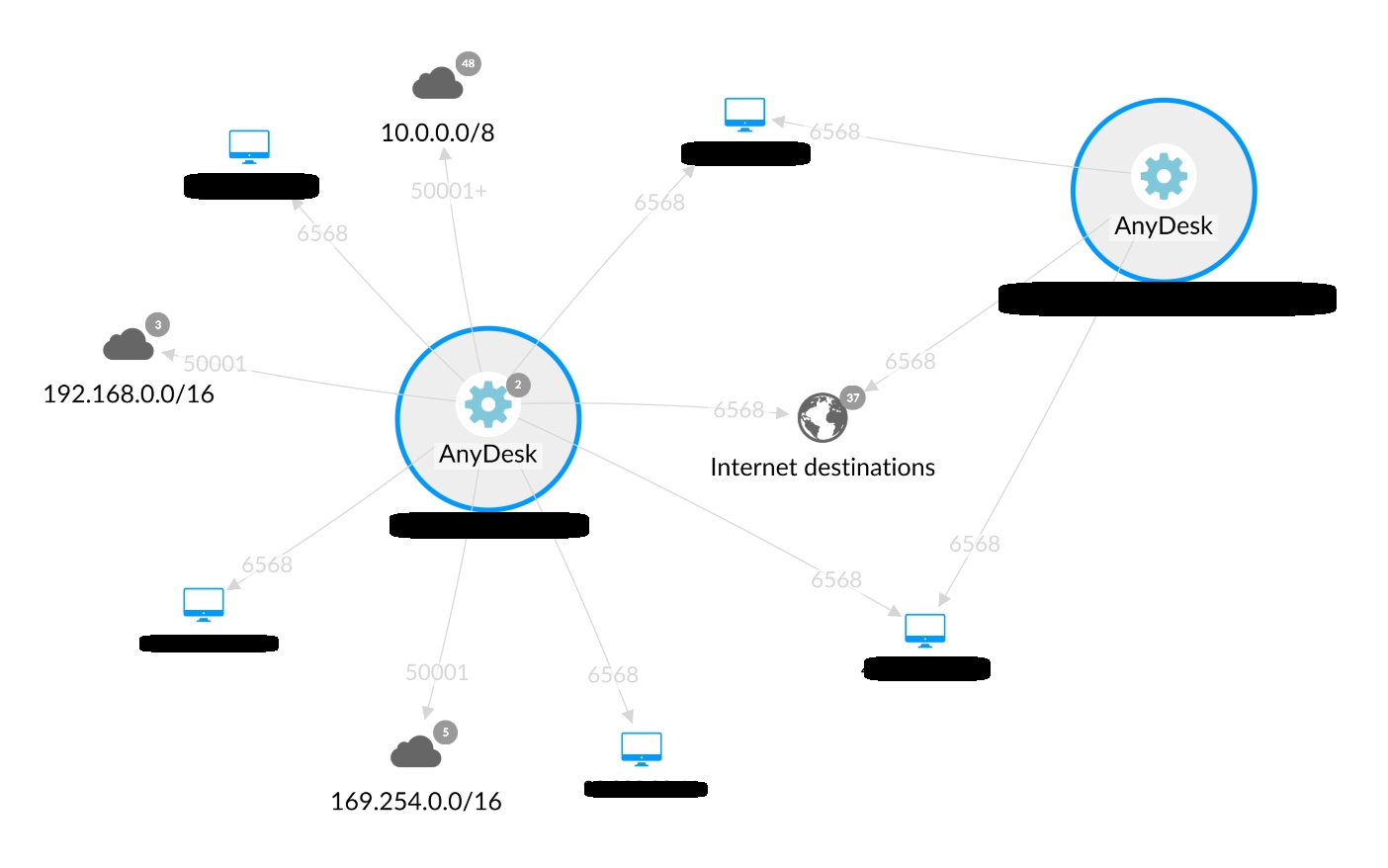

Gli utenti di Akamai Guardicore Segmentation possono usare il modulo Reveal per mappare il traffico tramite queste porte e analizzare le comunicazioni a livello di processo per identificare immediatamente l'attività di AnyDesk (Figura 2).

Figura 2. Mappa della rete generata da Akamai Guardicore Segmentation Reveal, che evidenzia le comunicazioni di AnyDesk nella rete

Figura 2. Mappa della rete generata da Akamai Guardicore Segmentation Reveal, che evidenzia le comunicazioni di AnyDesk nella rete

Domini di destinazione

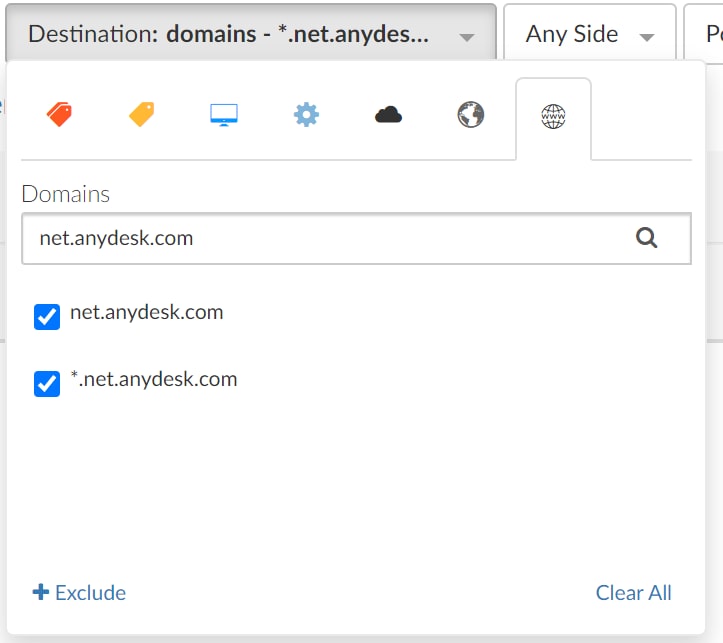

I processi del client di AnyDesk, di solito, puntano al dominio di AnyDesk su *.net.anydesk.com.

Gli utenti di Akamai Guardicore Segmentation possono identificare le comunicazioni con questo dominio filtrando il registro di rete (Figura 3).

Figura 3. Filtraggio del registro di rete per identificare le comunicazioni sui domini di AnyDesk

Figura 3. Filtraggio del registro di rete per identificare le comunicazioni sui domini di AnyDesk

Applicare le procedure di mitigazione

Una volta identificato l'utilizzo di AnyDesk, sono due le procedure di mitigazione da eseguire:

Aggiornare i client di AnyDesk precedenti

Valutare i livelli di rischio correlati alle password

Aggiornare i client di AnyDesk precedenti

Le versioni di AnyDesk precedenti alla versione 7.0.15 e alla versione 8.0.8 sono state firmate dal certificato rubato che è stato ora revocato. Di conseguenza, si consiglia di aggiornare i client all'ultima versione, che è firmata con i certificati attendibili.

Valutare i livelli di rischio correlati alle password

Poiché gli utenti di AnyDesk sono vulnerabili agli attacchi di credential stuffing, si consiglia di identificare tutti gli account utente di AnyDesk nel proprio ambiente e controllare se le loro credenziali sono state riusate o meno per altri servizi di importanza critica.

Cercare eventuali attività sospette

Oltre ai rischi correlati alle password, esistono altri due rischi principali causati da questa violazione:

Uso improprio del certificato di firma del codice rubato

Potenziale attacco alla supply chain tramite il software AnyDesk

Gli addetti alla sicurezza devono tentare di identificare entrambi questi casi.

Identificare l'utilizzo del certificato revocato

È possibile usare la query Osquery per identificare i file eseguibili nel proprio ambiente, che sono firmati con il certificato revocato. La seguente query esegue questa operazione:

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

Inoltre, è possibile usare questa regola YARA di Florain Roth per rilevare eventuali file eseguibili sospetti, che sono firmati con il certificato revocato.

Identificare un comportamento anomalo di AnyDesk

Per tentare di rilevare una potenziale falla distribuita nel software AnyDesk, si consiglia di prestare una particolare attenzione ai computer che utilizzano AnyDesk. Una falla del software altera il normale comportamento dell'applicazione, fornendo un'opportunità di rilevamento per gli addetti alla sicurezza.

Esistono molte anomalie che possono indicare una falla: porte di destinazione anomale, processi generati, nuove chiavi del registro di sistema, ecc.

Akamai Hunt, il servizio gestito di ricerca delle minacce di Akamai, offre ai suoi clienti la massima protezione grazie ad un'ampia gamma di tecniche di rilevamento delle anomalie, che monitorano costantemente l'ambiente nel tentativo di rilevare comportamenti insoliti.

Nel caso specifico di AnyDesk, Akamai Hunt ha fornito ai suoi clienti i dettagli e i consigli necessari sulle implementazioni di AnyDesk esistenti, incluso il potenziale uso del certificato revocato, che può indicare un'attività dannosa. Inoltre, Hunt monitora costantemente gli ambienti dei propri clienti alla ricerca di eventuali attività anomale, che sono state intraprese da parte di un processo AnyDesk probabilmente modificato.

Riepilogo

Probabilmente, non è l'ultima volta in cui sentiremo parlare di questa violazione. Stiamo monitorando continuamente la situazione e seguiremo lo sviluppo della violazione per fornire ulteriori dettagli e istruzioni in altri blog in futuro.

Questo post del blog intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account X per aggiornamenti in tempo reale.