AnyDesk 유출: 개요 및 권장 사항

2024년 2월 2일, 인기 있는 원격 접속 솔루션인 AnyDesk는 사이버 공격을 받아 프로덕션 시스템이 손상되었다고 밝혔습니다 . 그 결과 AnyDesk 웹 포털의 코드 서명 인증서와 사용자 비밀번호가 해지되었습니다.

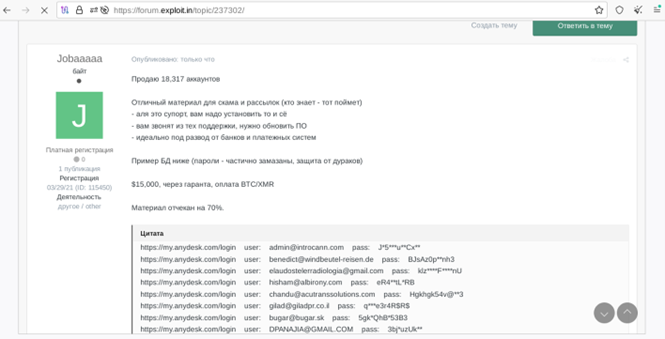

Resecurity의 이 블로그 게시물에 따르면, 공격자들은 2월 3일 다크 웹에서 1만 8000개 이상의 AnyDesk 인증정보를 판매했습니다(그림 1). 인증정보 판매와 최근 유출 사고의 연관성은 아직 명확하지 않지만, 이 인시던트는 유출된 AnyDesk 인증정보의 감염으로 인한 리스크를 잘 보여줍니다.

이 게시물에서는 보안팀 직원이 환경의 리스크 수준을 평가하고, 잠재적인 유출을 식별 및 방어하는 데 도움이 되는 리소스를 제공하고자 합니다.

기업에 미치는 잠재적 영향

AnyDesk 소프트웨어는 많은 기업에서 널리 사용되고 있으며, Akamai가 모니터링하는 네트워크의 약 25%에서 AnyDesk가 사용되고 있는 것으로 확인되었습니다. 지금까지 알려진 바에 따르면, AnyDesk 유출 시 주요 잠재적 리스크는 암호 감염, 훔친 인증정보의 악의적 사용, 잠재적 공급망 공격의 세 가지로 분류할 수 있습니다.

AnyDesk 비밀번호 감염

AnyDesk는 공격자들이 사용자 인증에 사용된 비밀 정보를 감염시키지 못했다고 주장하지만, 예방 조치 차원에서 AnyDesk 웹 포털의 비밀번호를 해지하기로 했습니다.

공격자가 실제로 비밀번호를 감염시킬 수 있다면, AnyDesk 사용자는 크리덴셜 스터핑 공격(즉, 공격자가 여러 서비스에서 재사용되는 비밀번호를 악용해 동일한 인증정보로 다른 서비스에 인증을 시도하는 공격)의 리스크에 노출됩니다. 공격자는 이를 통해 다른 민감한 서비스에 접속할 수 있을 것입니다.

도난당한 코드 서명 인증서

공격자는 클라이언트에 배포된 실행 파일에 서명하기 위해 AnyDesk에서 사용하는 인증서를 감염시킬 수 있었습니다. 이들은 인증서를 감염시킴으로써 모든 실행 파일을 AnyDesk로 서명해 정상적인 것처럼 보이게 만들고, 이를 통해 보안 제품을 회피하고 애널리스트를 속일 수 있습니다.

잠재적인 공급망 공격

아직 이에 대한 명확한 증거는 없지만 소프트웨어 공급망 공격의 리스크를 고려해야 합니다. 공격자는 AnyDesk의 프로덕션 환경을 장악하고 있었기 때문에 악성 페이로드를 AnyDesk의 코드 베이스에 삽입하기가 비교적 쉬웠을 것이며, 이는 잠재적으로 고객 감염으로 이어질 수 있습니다.

탐지 및 방어

이 공격은 AnyDesk 사용자를 표적으로 삼은 대규모 작전의 일부였을 가능성이 높습니다. 따라서 이 인시던트는 현재 진행 중인 것으로 취급해야 합니다. 공격자는 AnyDesk 시스템에서 중요한 정보를 감염시킬 수 있었지만 이를 어떻게 사용했는지는 아직 명확하지 않습니다.

따라서 보안팀 직원은 다음과 같은 방법으로 환경에 대한 잠재적 리스크를 평가해야 합니다.

AnyDesk 사용 식별

기존의 AnyDesk 설치 및 사용자에게 방어 단계 적용

AnyDesk와 관련된 의심스러운 활동을 선제적으로 추적

AnyDesk 사용 식별

AnyDesk는 업무 과정의 일부로 사용될 수 있지만 최종 사용자가 수동으로 설치할 수도 있습니다(‘Bring Your Own Software’). 따라서 기업이 공식적으로 AnyDesk를 사용하지 않더라도 영향을 받을 수 있습니다.

호스트 표시기

@mthcht가 X에서공유한 종합적인 목록, 즉 호스트 수준의 다양한 지표로 AnyDesk 사용을 확인할 수 있습니다. Akamai는 이러한 아티팩트를 탐지하는 데 사용 가능한 목록을 기반으로 일치하는 오스쿼리 세트를 제공합니다.

프로세스

AnyDesk 키워드를 포함하는 경로를 보면 AnyDesk 프로세스를 식별할 수 있습니다.

다음 쿼리는 이러한 서비스를 탐지합니다.

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

서비스 이름

AnyDesk는 다음과 같은 서비스 이름을 사용합니다.

AnyDesk Service

AnyDesk

AnyDeskMSI

다음 쿼리는 이러한 서비스를 탐지합니다.

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

레지스트리 키

AnyDesk는 설정을 저장하기 위해 레지스트리 키를 만듭니다. 다음 쿼리는 이러한 키를 탐지합니다.

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

명명된 파이프

AnyDesk는\adprinterpipe라는 명명된 파이프를 사용합니다. 다음 쿼리는 이 명명된 파이프를 탐지합니다.

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

네트워크 지표

네트워크 로그를 검사해 AnyDesk 사용량을 파악해야 합니다. 대상 포트와 대상 도메인의 두 가지 지표를 활용할 수 있습니다.

대상 포트

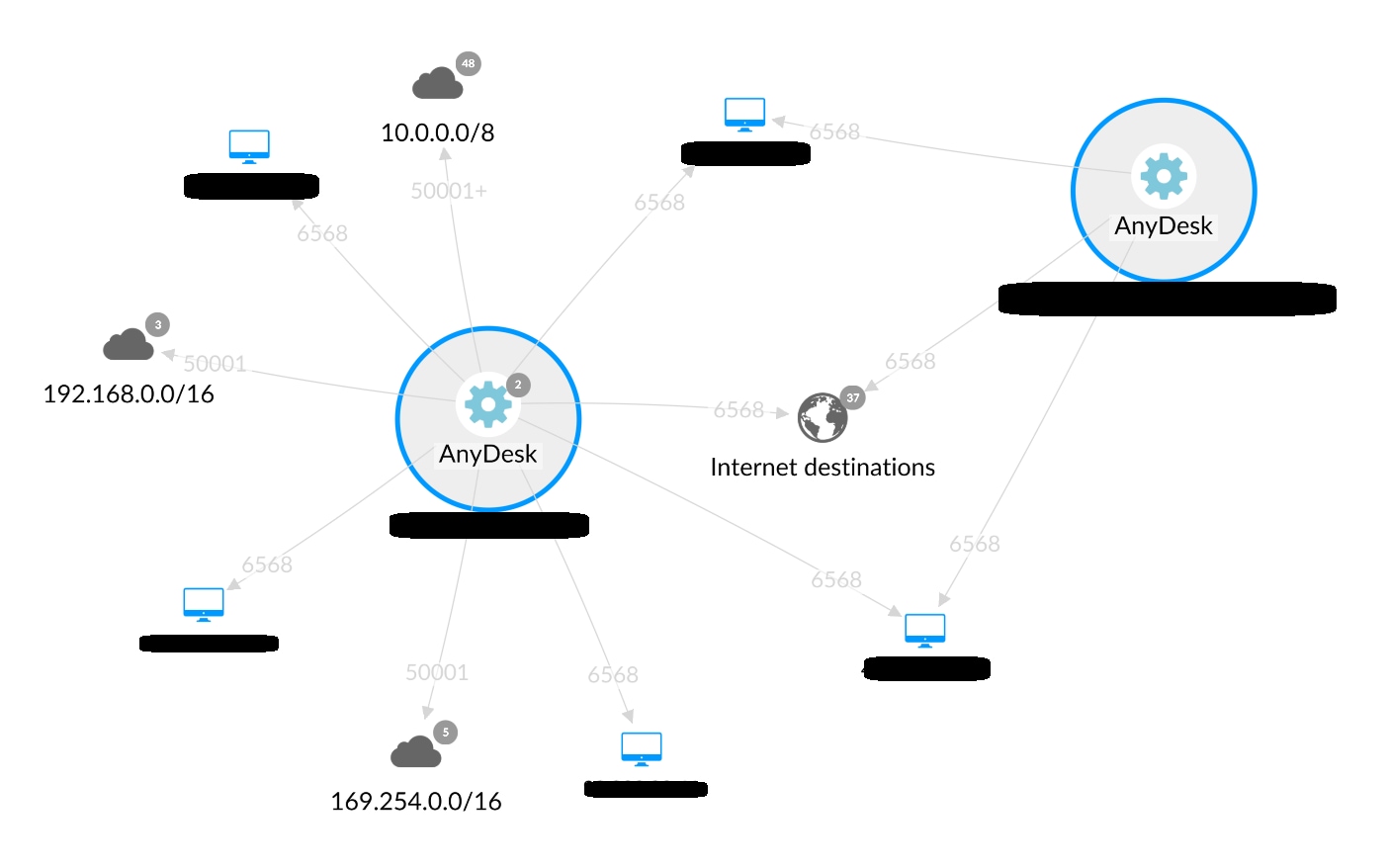

AnyDesk는 고유한 포트 세트를 다음과 같은 사용합니다: 6568, 7070, 50001, 50002, 50003

Akamai Guardicore Segmentation 사용자는 Reveal 모듈을 사용해 이러한 포트에서 트래픽을 매핑하고, 프로세스 수준에서 통신을 분석해 AnyDesk 활동을 즉시 탐지할 수 있습니다(그림 2).

그림 2: 네트워크 내 AnyDesk 통신을 명확히 보여주는 Akamai Guardicore Segmentation Reve로 생성된 네트워크 맵

그림 2: 네트워크 내 AnyDesk 통신을 명확히 보여주는 Akamai Guardicore Segmentation Reve로 생성된 네트워크 맵

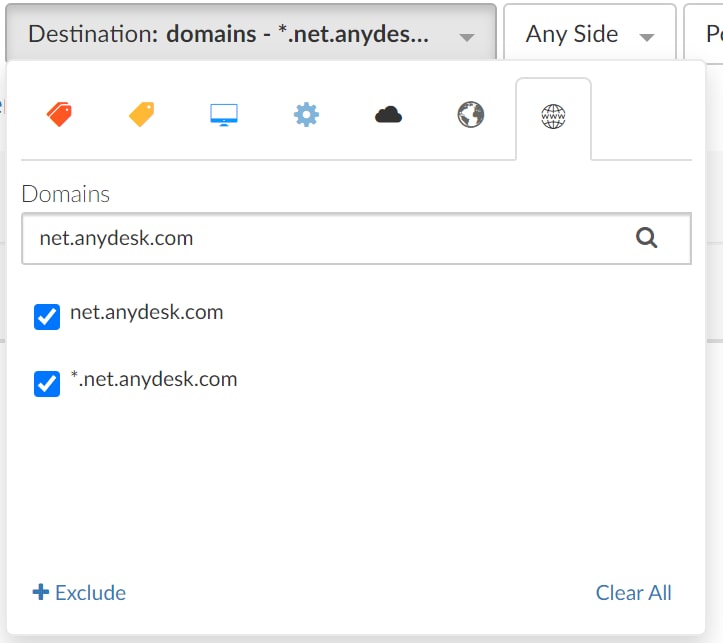

대상 도메인

AnyDesk 클라이언트 프로세스는 일반적으로 *.net.anydesk.com의 AnyDesk 도메인에 접속합니다.

Akamai Guardicore Segmentation 사용자는 네트워크 로그를 필터링해 이 도메인으로의 통신을 식별할 수 있습니다(그림 3).

그림 3: 네트워크 로그를 필터링하여 AnyDesk 도메인과의 통신 식별하기

그림 3: 네트워크 로그를 필터링하여 AnyDesk 도메인과의 통신 식별하기

방어 단계 적용

AnyDesk 사용이 확인되면 두 가지 중요한 방어 단계를 수행해야 합니다:

오래된 AnyDesk 클라이언트 업데이트

비밀번호 관련 리스크 평가

이전 AnyDesk 클라이언트 업데이트

7.0.15 및 8.0.8 이전 버전의 AnyDesk는 현재 해지된 도난 인증서로 서명되었습니다. 따라서 신뢰할 수 있는 인증서로 서명된 최신 버전으로 클라이언트를 업데이트하는 것이 좋습니다.

비밀번호 관련 리스크 평가

AnyDesk 사용자는 크리덴셜 스터핑 공격의 리스크에 노출될 수 있으므로 환경의 모든 AnyDesk 사용자 계정을 식별하고, 해당 인증정보가 다른 중요한 서비스에 재사용되었는지 확인하는 것이 좋습니다.

의심스러운 활동 탐색

비밀번호 관련 리스크 외에도 이번 유출로 인해 발생하는 다른 두 가지 주요 리스크가 있습니다.

도난당한 코드 서명 인증서의 오용

AnyDesk 소프트웨어를 통한 공급망 공격 가능성

보안팀 직원은 이 두 가지 시나리오를 식별해야 합니다.

해지된 인증서 사용 식별

OSQuery를 사용하면 사용자 환경에서 해지된 인증서로 서명된 실행 파일을 식별할 수 있습니다. 다음 쿼리는 이 작업을 수행합니다.

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

추가로 Florain Roth의 YARA 룰을 사용해, 해지된 인증서로 서명된 의심스러운 실행 파일을 탐지할 수 있습니다.

비정상적인 AnyDesk 동작 탐지

AnyDesk 소프트웨어에 배포된 잠재적인 백도어를 탐지하려면 AnyDesk를 사용하는 머신에 특별한 주의를 기울여야 합니다. 소프트웨어 백도어는 애플리케이션의 정상적인 동작을 변경해 보안팀 직원에게 탐지 기회를 제공합니다.

비정상적인 대상 포트, 스폰된 프로세스, 새로운 레지스트리 키 등 이러한 백도어를 나타낼 수 있는 여러 가지 비정상이 있습니다.

Akamai의 매니지드 위협 탐색 서비스 Akamai Hunt는 알려지지 않은 위협을 탐지하기 위해 환경을 지속적으로 모니터링하는 대규모 비정상 탐지 기법의 형태로 고객 보호 기능을 제공합니다.

특히 AnyDesk 사례에서 Akamai Hunt는 악성 활동을 나타낼 수 있는 해지된 인증서의 사용 가능성을 포함해, 기존 AnyDesk 배포에 대한 세부 정보 및 권장 사항을 고객에게 제공했습니다. Hunt는 고객 환경에서 변조되었을 가능성이 있는, AnyDesk 프로세스에 의해 실행되는 비정상적인 활동이 있는지도 지속적으로 모니터링합니다.

요약

이번 유출 인시던트는 마지막이 아닐 가능성이 높습니다. Akamai는 상황을 지속적으로 모니터링하고 있으며 유출 과정이 전개됨에 따라 향후 블로그 게시물에서 추가 세부 정보와 가이드를 제공할 예정입니다.

본 블로그 게시물에서는 이용 가능한 정보를 바탕으로 현재 파악된 정보와 권장 사항을 대략적으로 살펴봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. 또한 X 계정을 방문해 실시간 업데이트를 확인할 수 있습니다.