Der Angriff auf AnyDesk: Übersicht und Empfehlungen

Am 2. Februar 2024 gab die beliebte Remotezugrifflösung AnyDesk bekannt, dass sie einem Cyberangriff zum Opfer gefallen ist, der zur Kompromittierung ihrer Produktionssysteme geführt hat. In der Folge wurden Zertifikate zur Codesignierung und Nutzerpasswörter für das Webportal von AnyDesk aufgehoben.

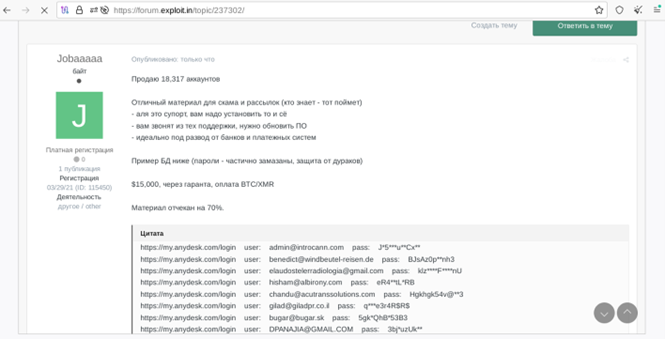

Laut dem Blogbeitrag von Resecurity vom 3. Februar haben Cyberkriminelle mehr als 18.000 Anmeldedaten von AnyDesk im Dark Web zum Verkauf angeboten (Abbildung 1). Ob ein Zusammenhang zwischen dem Verkauf der Anmeldedaten und dem jüngsten Angriff besteht, ist noch unklar, aber dieser Vorfall verdeutlicht das Risiko, das mit der Kompromittierung durch gestohlene Anmeldedaten von AnyDesk einhergeht.

Mit diesem Beitrag wollen wir Sicherheitsexperten Ressourcen zur Verfügung stellen, die ihnen helfen sollen, das Risiko für ihre Umgebungen zu bewerten und potenzielle Sicherheitsverstöße zu erkennen und abzuwehren.

Potenzielle Auswirkungen auf Unternehmen

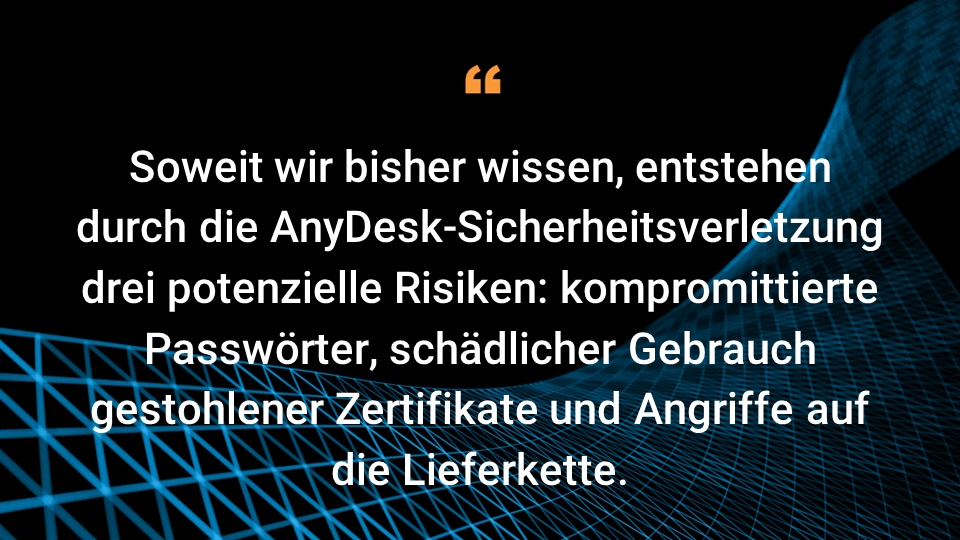

Viele Unternehmen nutzen Software von AnyDesk – AnyDesk wird in etwa 25 % der von Akamai überwachten Netzwerke genutzt. Soweit wir bisher wissen, entstehen durch die AnyDesk-Sicherheitsverletzung drei potenzielle Risiken: kompromittierte Passwörter, schädlicher Gebrauch gestohlener Zertifikate und Angriffe auf die Lieferkette.

Kompromittierung von AnyDesk-Passwörtern

Laut AnyDesk konnten die Angreifer keine Geheimnisse kompromittieren, die für die Nutzerauthentifizierung verwendet werden. Das Unternehmen hat sich als Vorsichtsmaßnahme trotzdem entschieden, Passwörter für das Webportal von AnyDesk aufzuheben.

Wenn die Angreifer diese Passwörter tatsächlich in die Hände bekommen konnten, besteht für AnyDesk-Nutzer das Risiko eines Credential-Stuffing- Angriffs, d. h. Angreifer könnten versuchen, dieselben Anmeldeinformationen für die Authentifizierung bei verschiedenen Diensten zu verwenden und dabei Kennwörter auszunutzen, die bei verschiedenen Services wiederverwendet wurden. Die Angreifer könnten sich so Zugang zu anderen sensiblen Services verschaffen.

Gestohlenes Zertifikat zur Codesignierung

Die Angreifer konnten das Zertifikat kompromittieren, das AnyDesk verwendet, um ausführbare Dateien zu signieren, die an Clients verteilt werden. Durch die Kompromittierung des Zertifikats können die Angreifer jede ausführbare Datei mit einer Signatur von AnyDesk versehen, wodurch sie legitim erscheint. So können sie möglicherweise Sicherheitsprodukte umgehen und Analysten in die Irre führen.

Potenzieller Angriff auf die Lieferkette

Obwohl es noch keine eindeutigen Beweise dafür gibt, sollte das Risiko eines Angriffs auf die Software-Lieferkette in Betracht gezogen werden. Die Angreifer hatten Zugriff auf einen erheblichen Teil der Produktionsumgebung von AnyDesk und es wäre relativ einfach gewesen, eine schädliche Payload in die Codebasis einzufügen, was potenziell zu einer Kompromittierung von Clients geführt hätte.

Erkennung und Abwehr

Dieser Angriff war wahrscheinlich Teil einer größeren Operation mit dem Ziel, Nutzer von AnyDesk anzugreifen. Aus diesem Grund sollte der Vorfall als „noch im Gange“ behandelt werden – die Angreifer konnten wichtige Informationen aus den Systemen von AnyDesk kompromittieren, aber es ist immer noch unklar, ob oder wie sie diese genutzt haben.

Darum rufen wir Sicherheitsexperten dringend dazu auf, potenzielle Risiken für ihre Umgebung zu bewerten, indem sie:

die Verwendung von AnyDesk erkennen

Abwehrmaßnahmen im Zusammenhang mit vorhandenen AnyDesk-Installationen und -Nutzern einsetzen

proaktiv verdächtige Aktivitäten im Zusammenhang mit AnyDesk verfolgen

Verwendung von AnyDesk erkennen

AnyDesk kann als Teil von Unternehmensabläufen verwendet werden. Aber Endnutzer können die Lösung auch manuell installieren („Bring Your own Software“). Dies bedeutet, dass Sie, selbst wenn Ihr Unternehmen AnyDesk offiziell nicht verwendet, dennoch betroffen sein können.

Host-Indikatoren

Die Nutzung von AnyDesk kann anhand einer Vielzahl von Indikatoren auf Host-Ebene erkannt werden. Eine umfassende Liste dieser Indikatoren hat @mthcht auf X geteilt. Wir stellen auf Grundlage dieser Liste übereinstimmende Osquerys zur Verfügung, mit denen diese Artefakte erkannt werden können.

Prozesse

AnyDesk-Abläufe lassen sich anhand von Pfaden identifizieren, die AnyDesk-Schlüsselwörter enthalten.

Die folgende Abfrage erkennt diese Services:

SELECT

name as process_name,

path as process_path

FROM

processes

WHERE

path LIKE '%anydesk%'

Servicenamen

AnyDesk verwendet die folgenden Servicenamen:

AnyDesk Service

AnyDesk

AnyDeskMSI

Die folgende Abfrage erkennt diese Services:

SELECT

name as service_name,

path as service_path

FROM

services

WHERE

name = 'AnyDesk Service' or

name = 'AnyDesk' or

name = 'AnyDeskMSI'

Registrierungsschlüssel

AnyDesk erstellt Registrierungsschlüssel zum Speichern von Konfigurationen. Die folgende Abfrage erkennt diese Schlüssel:

SELECT

key

FROM

registry

WHERE

key LIKE '%\SOFTWARE\Clients\Media\AnyDesk’ or

key LIKE '%\SYSTEM\%ControlSet%\Services\AnyDesk' or

key = 'HKEY_CLASSES_ROOT\.anydesk'

Benannte Pipe

AnyDesk verwendet eine benannte Pipe namens \adprinterpipe. Die folgende Abfrage erkennt diese benannte Pipe:

SELECT

processes.name as process_name,

processes.path as process_path,

pipes.name as pipe_name

FROM

pipes

LEFT JOIN

processes

ON

processes.pid = pipes.pid

WHERE

pipes.name = 'adprinterpipe'

Netzwerkindikatoren

Sie sollten Netzwerkprotokolle überprüfen, um zu erkennen, ob AnyDesk verwendet wurde. Zwei Indikatoren können dafür genutzt werden: Zielports und Zieldomains.

Zielports

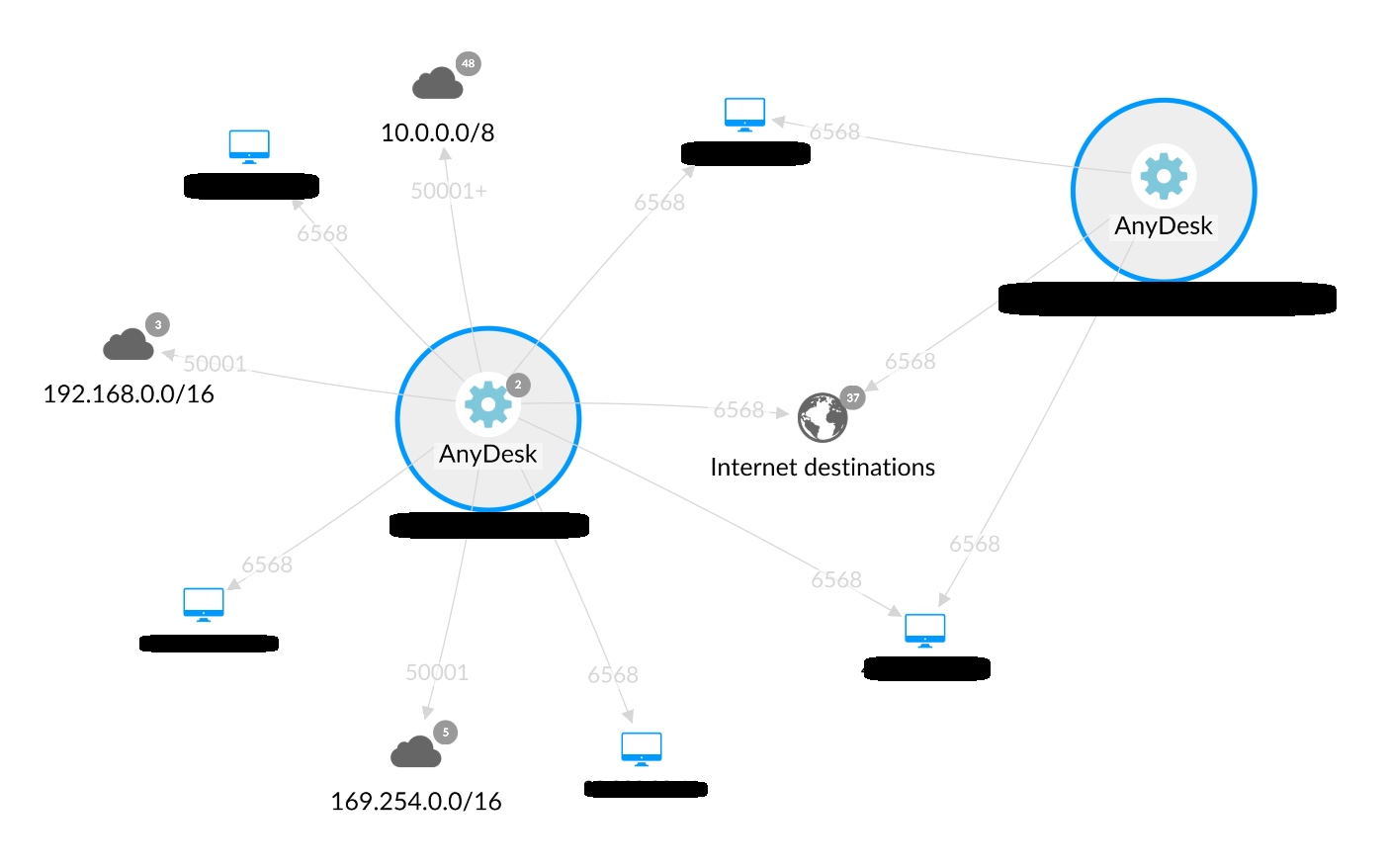

AnyDesk verwendet einen bestimmten Satz von Ports: 6568, 7070, 50001, 50002 und 50003.

Nutzer von Akamai Guardicore Segmentation können das Modul „Reveal“ verwenden, um den Traffic über diese Ports zuzuordnen und die Kommunikation auf Prozessebene zu analysieren. So können sie AnyDesk-Aktivität sofort erkennen (Abbildung 2).

Abb. 2: Von Akamai Guardicore Segmentation Reveal generiertes Netzwerkabbild, das die Kommunikation von AnyDesk im Netzwerk hervorhebt

Abb. 2: Von Akamai Guardicore Segmentation Reveal generiertes Netzwerkabbild, das die Kommunikation von AnyDesk im Netzwerk hervorhebt

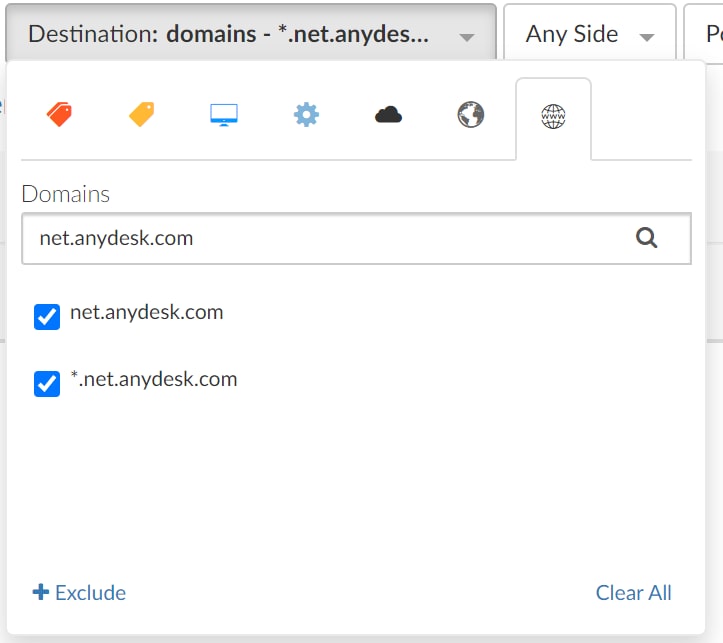

Zieldomains

Clientprozesse von AnyDesk setzen sich in der Regel über *.net.anydesk.com. mit der Domain von AnyDesk in Verbindung.

Nutzer von Akamai Guardicore Segmentation können die Kommunikation mit dieser Domain erkennen, indem Sie das Netzwerkprotokoll filtern (Abbildung 3).

Abb. 3: Filtern des Netzwerkprotokolls, um die Kommunikation mit Domains von AnyDesk zu erkennen

Abb. 3: Filtern des Netzwerkprotokolls, um die Kommunikation mit Domains von AnyDesk zu erkennen

Abwehrmaßnahmen anwenden

Sobald die Verwendung von AnyDesk erkannt wurde, sollten zwei wichtige Abwehrmaßnahmen ergriffen werden:

Aktualisierung alter AnyDesk-Clients

Risikobewertung im Zusammenhang mit Passwörtern

Aktualisierung alter AnyDesk-Clients

AnyDesk-Versionen, die älter sind als 7.0.15 und 8.0.8, wurden mit dem gestohlenen Zertifikat signiert, das nun aufgehoben wurde. Aus diesem Grund empfehlen wir, Clients auf die neueste Version zu aktualisieren, die mit vertrauenswürdigen Zertifikaten signiert wurde.

Risikobewertung im Zusammenhang mit Passwörtern

Da AnyDesk-Nutzer möglicherweise von Credential-Stuffing-Angriffen bedroht sind, empfehlen wir Ihnen, alle AnyDesk-Nutzerkonten in der Umgebung zu identifizieren und zu überprüfen, ob die jeweiligen Anmeldedaten für andere kritische Services verwendet werden.

Verdächtige Aktivitäten verfolgen

Zusätzlich zu den Risiken im Zusammenhang mit Passwörtern gibt es zwei weitere Hauptrisiken, die sich aus diesem Angriff ergeben:

Missbrauch des gestohlenen Zertifikats zur Codesignierung

Ein potenzieller Angriff auf die Lieferkette durch AnyDesk-Software

Sicherheitsexperten sollten versuchen, beide Szenarien zu erkennen.

Die Verwendung des aufgehobenen Zertifikats erkennen

Sie können Osquery verwenden, um ausführbare Dateien in Ihrer Umgebung zu erkennen, die mit dem aufgehobenen Zertifikat signiert wurden. Nutzen Sie dazu folgende Abfrage:

SELECT

processes.name as process_name,

processes.path as process_path,

authenticode.subject_name as signer,

authenticode.serial_number as serial_number

FROM

processes

INNER JOIN

authenticode

ON

processes.path = authenticode.path

WHERE

authenticode.serial_number = '0dbf152deaf0b981a8a938d53f769db8'

Darüber hinaus kann diese YARA-Regel von Florain Roth verwendet werden, um verdächtige ausführbare Dateien zu erkennen, die mit dem aufgehobenen Zertifikat signiert wurden.

Anormales AnyDesk-Verhalten erkennen

Um eine potenzielle Backdoor in der Software von AnyDesk zu erkennen, sollten Sie besonders auf Computer achten, die AnyDesk verwenden. Eine Software-Backdoor verändert das normale Verhalten der Anwendung und bietet Sicherheitsexperten eine Erkennungsmöglichkeit.

Es gibt viele mögliche Anomalien, die auf eine solche Backdoor hinweisen: anormale Zielports, mehrfach gestartete Prozesse, neue Registrierungsschlüssel usw.

Akamai Hunt, der Managed Threat Hunting Service von Akamai, bietet seinen Kunden Schutz in Form einer Vielzahl von Techniken zur Erkennung von Anomalien, die die Umgebung ständig überwachen und versuchen, Ungewöhnliches zu erkennen.

Speziell im Fall von AnyDesk hat Akamai Hunt seinen Kunden Details und Empfehlungen zu bestehenden Implementierungen von AnyDesk zur Verfügung gestellt. Dazu gehört auch die mögliche Verwendung des aufgehobenen Zertifikats, die auf schädliche Aktivitäten hinweisen kann. Darüber hinaus überwacht Hunt die Umgebungen von Kunden ständig auf ungewöhnliche Aktivitäten, die durch einen möglicherweise modifizierten Prozess von AnyDesk ausgeführt werden.

Zusammenfassung

Dies ist wahrscheinlich nicht das letzte Mal, dass wir von diesem Angriff hören. Wir beobachten die Situation kontinuierlich und werden in zukünftigen Blogbeiträgen weitere Details und Hinweise bereitstellen, wenn sich der Angriff weiter offenbart.

Dieser Blogbeitrag gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser X -Konto für Updates in Echtzeit.