3 月の Patch Tuesday に関する Akamai の見解

パッチの適用は必ずしも簡単ではありませんが、とにかく詳しく見てみましょう。いつもの月と同様に、Akamai Security Intelligence Group では、パッチが適用された、より興味深い脆弱性を確認することに着手しました。今月パッチが適用された CVE 60 件のうち、重大なのは 2 件のみで、両方とも Windows Hyper-V の脆弱性でした。 CVE-2024-21407 はリモートコード実行(RCE)の脆弱性で、CVSS スコアは 7.1 です。 CVE-2024-21408 はサービス妨害(DoS)の脆弱性で、スコアは 4.8 です。

このブログ記事では、それらの脆弱性が実際にどの程度重大であるか、影響を受けるアプリケーションやサービスがどの程度一般的であるかを評価し、修正されたバグについて現実的な視点を提供します。Patch Tuesday がリリースされた後は毎回、数日後に Akamai が知見を提供しますのでご注目ください。

こちらは継続的なレポートであり、調査の進行に合わせて情報を追加してまいります。どうぞご期待ください。

今月は、バグにパッチが適用された次の領域に焦点を合わせています。

Windows Hyper-V

Windows Hyper-V は、Windows のネイティブハイパーバイザーです。単一のホストマシン上で仮想マシン(ゲスト)をホストすることができます。仮想化はハードウェアコストの削減につながるため、エンタープライズネットワークでは非常に一般的です。

Akamai の観測では、80% の環境で Hyper-V が有効になっているマシン(ホスト)が 1 台以上あり、平均 35% の Windows マシンで Hyper-V が有効になっていました。今月、Hyper-V で 2 つの脆弱性にパッチが適用され、両方が重大に指定されました。

CVE-2024-21407 は RCE の脆弱性です。Hyper-V ゲストマシンにアクセスできる認証された攻撃者が、細工されたファイル操作リクエストを仮想マシンのハードウェアリソースに送信することで、Hyper-V ホスト上でコードを実行できるようになります。これはローカル攻撃ベクトルのように思われますが、MSRC によると実際には攻撃ベクトルはネットワークです。この理由は、(a)攻撃者にゲストマシンへのリモートアクセスを要求すること、または(b)Hyper-V 内部コンポーネントを使用する仮想ネットワーク不正のいずれかであると推測されます。

CVE-2024-21408 は DoS の脆弱性で、CVSS スコアは 4.8 です。他の CVE とは異なり、この CVE に関するノートはありません。また、非常に低いスコアであるにもかかわらず、なぜ重大なのかについての説明もありません。重大である理由は Hyper-V が広範に使用されていることと、Hyper-V の可用性にあると考えられますが、スコアが低いことは CVSS の計算上の理由によるものです。

検知

CVE-2024-21407 はネットワーク攻撃ベクトルに分類されていますが、ネットワークセグメンテーションを緩和戦略(ネットワーク関連攻撃に対する一般的なソリューション)として推奨することは困難です。なぜなら、それを実現する方法に関する情報がないからです。

その代わりに、Akamai はお客様が Akamai Guardicore Segmentation Insightで実行できる次の osquery を提供します。これを使用することで、Hyper-V ホストとして実行されているマシンを検知できます。

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Open Management Infrastructure(OMI)

Microsoft OMI は、DMTF の CIM や WBEM 標準を実装するオープンソースプロジェクトですこれは、Microsoft の Windows Management Instrumentation(WMI)の UNIX バージョンと考えることができます。今月は RCE の CVE(CVE-2024-21334)があり、9.8 という高スコアでしたが、重大度は「important(重要)」とされています。パッチノートに記載されている FAQ によると、この脆弱性は、インターネットから攻撃者が誘発する可能性のある、ユーズ・アフターフリーのプリミティブから発生します。

緩和

Windows の場合と同様に、OMI エージェントはデフォルトで TCP ポート 5985 および 5986 をリッスンします。攻撃ベクトルがインターネットからの攻撃者のアクセスであるなら、これらのポートをインターネットアクセスからセグメント化するだけで、パッチ適用中に一時的に緩和されます。

検知

OMI は通常、Microsoft Repo 経由でインストールされます。したがって、次のようにインストールを照会できるはずです。

SELECT * FROM deb_packages WHERE name == 'omi'

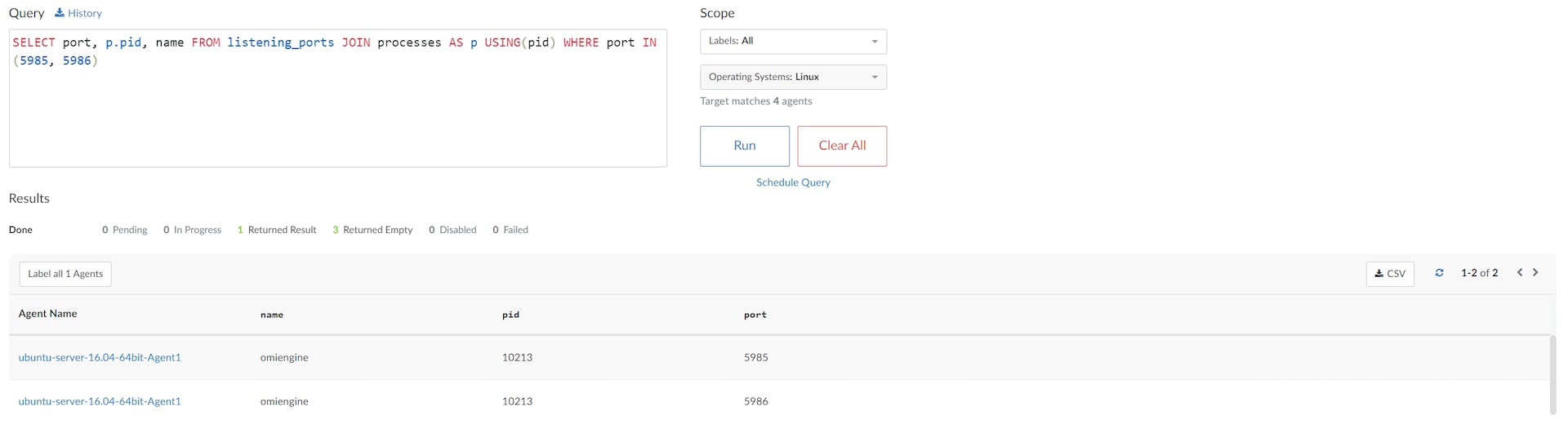

または、TCP ポート 5985 または 5986 をリッスンしている Linux マシンを検索することもできます(図を参照)。

デフォルトの OMI ポートをリッスンしている Linux マシンを照会

デフォルトの OMI ポートをリッスンしている Linux マシンを照会

Akamai の観測では、10% の環境に OMI エージェントがインストールされたマシンが少なくとも 1 台ありました。

Windows 圧縮フォルダー

Windows 圧縮フォルダーは、フォルダーを ZIP ファイルに圧縮したり、Windows Explorer で .ZIP ファイルを閲覧したりできる便利な機能です。現在存在している圧縮フォルダーの CVE( CVE-2024-26185)は Windows 11 にのみ適用されるため、Windows 11 で何らかの変更があったに違いありません。これは改ざんの脆弱性であり、これをトリガーするためには被害者に細工された圧縮フォルダーを開かせる必要があります。

攻撃者は何らかのフィッシングまたはソーシャルエンジニアリング手法を使用して、ユーザーに圧縮フォルダーをダウンロードして開くように誘導する必要があります。改ざんがどのような影響を及ぼすかは不明ですが、ファイルシステムに関連しているという事実から、Akamai が知識と経験に基づいて(根拠のない)推測をすると、ファイルの削除や上書き、あるいは意図しないパスへの抽出が行われると考えられます。

以前に対応したサービス

今月の Patch Tuesday で取り上げた CVE の多くは、過去のブログ記事で取り上げたシステムに関するものです。それらのサービスの分析や一般的な推奨事項についてご興味がある方は、これまでの Patch Tuesday に関する Akamai の見解 をご覧ください。

サービス |

CVE 番号 |

影響 |

必要なアクセス権 |

リモートコードの実行 |

ネットワーク |

||

リモートコードの実行 |

ネットワーク(ユーザーのインタラクションが必要) |

||

セキュリティ機能のバイパス |

ネットワーク |

このサマリーでは、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介します。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。リアルタイムの最新情報は、弊社の X(旧 Twitter)アカウントでご確認いただけます。