Akamai 对 3 月 Patch Tuesday 的看法

修补漏洞并非总是轻而易举,但我们还是应尝试一下。正如我们每个月所做的那样,Akamai 安全情报组着手研究了已修补的神秘漏洞。在本月修补的 60 个 CVE 漏洞中,只有两个是严重漏洞并且都是 Windows Hyper-V 中的漏洞。 CVE-2024-21407 是一个远程代码执行 (RCE) 漏洞,CVSS 评分为 7.1; CVE-2024-21408 是一个拒绝服务 (DoS) 漏洞,评分为 4.8。

在本博文中,我们将评估漏洞的实际严重程度、受影响的应用程序和服务的普遍程度,并就已修复的漏洞为您提供现实的看法。请在每次 Patch Tuesday 后的几日留意这些见解。

这是一份持续更新的报告,随着我们的研究进展,我们将在其中增补更多信息。敬请期待!

在本月中,我们将重点关注已修复漏洞的以下方面:

Windows Hyper-V

Windows Hyper-V 是 Windows 中的原生虚拟机监控程序。它可以实现在单个主机上托管虚拟机(客户机)。虚拟化在企业网络中很常见,因为它可以节省硬件成本。

据我们观察,80% 的环境都至少有一台已启用 Hyper-V 的计算机(主机),并且平均有 35% 的 Windows 计算机都已启用 Hyper-V。本月修补了 Hyper-V 中的两个漏洞,这两个都是严重漏洞。

CVE-2024-21407 是一个 RCE 漏洞,允许拥有 Hyper-V 客户机访问权限、经过身份验证的攻击者通过向虚拟机的硬件资源发送特制的文件操作请求以在 Hyper-V 主机上执行代码。这听起来像是本地攻击媒介,但 MSRC 认为攻击媒介其实是网络。我们推测这可能是由于 (a) 要求攻击者远程访问客户机,或 (b) 使用 Hyper-V 内部组件进行一些虚拟网络诈骗。

CVE-2024-21408 是一个 DoS 漏洞,CVSS 评分为 4.8。与其他 CVE 漏洞不同的是,对于为何该漏洞评分如此之低,却又如此严重,官方并没有给出任何说明,也没有做出任何解释。我们认为,该漏洞之所以严重是因为 Hyper-V 的广泛使用和可用性,而评分低只是因为 CVSS 计算技术问题所致。

检测

尽管 CVE-2024-21407 分类为网络攻击媒介,但很难建议将网络分段作为抵御策略(这是网络相关攻击的常见解决方案),因为没有如何实现的相关信息。

相反,我们提供以下 osquery(客户可以在 Akamai Guardicore Segmentation Insight中运行)来检测作为 Hyper-V 主机运行的计算机:

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Open Management Infrastructure (OMI)

Microsoft OMI 是一个可实现 DMTF 的 CIM 和 WBEM 标准的开源项目。您可以将其视为 Microsoft UNIX 版本的 Windows Management Instrumentation (WMI)。本月,有一个 RCE CVE (CVE-2024-21334) 评分高达 9.8,尽管其严重级别仅为“重要”。根据修补说明下的常见问题解答,该漏洞源自释放后使用基元,可以由来自互联网的攻击者触发。

抵御措施

与 Windows 对应程序一样,OMI 代理默认侦听 TCP 端口 5985 和 5986。如果我们的攻击媒介是攻击者通过互联网进行的访问,那么只需将这些端口与互联网访问隔离即可在修补时提供临时抵御措施。

检测

OMI 通常通过 Microsoft Repo 安装。因此,应该可以查询其安装情况:

SELECT * FROM deb_packages WHERE name == 'omi'

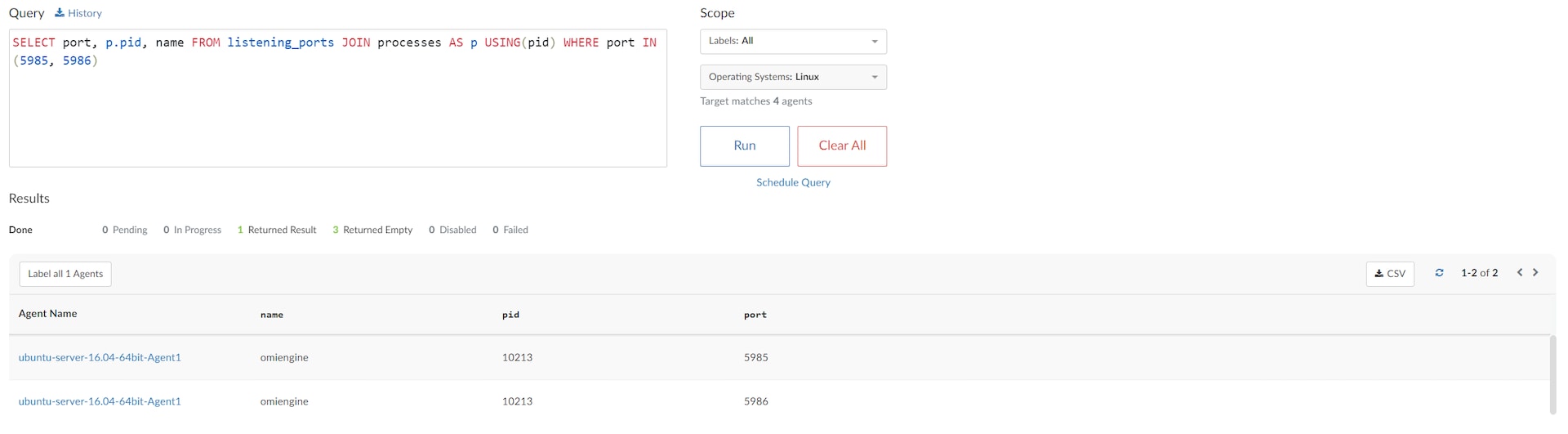

或者,您可以查找正在侦听 TCP 端口 5985 或 5986 的 Linux 计算机(如图)。

查询正在侦听默认 OMI 端口的 Linux 计算机

查询正在侦听默认 OMI 端口的 Linux 计算机

据我们观察,10% 的环境至少有一台安装了 OMI 代理的计算机。

Windows Compressed Folder

Windows Compressed Folder 是一项广受欢迎的功能,该功能支持用户将文件夹压缩为 zip,或在 Windows 资源管理器中查看 .ZIP 文件。Windows 11 中肯定发生了某些变化,因为 Compressed Folder 的当前 CVE ( CVE-2024-26185) 仅适用于 Windows 11。这是一个篡改漏洞,需要受害者打开特制的压缩文件夹才能触发该漏洞。

攻击者需要通过某种网络钓鱼或社会工程攻击方案诱使用户下载并打开该压缩文件夹。目前尚不清楚这种篡改会产生什么影响,但从它与文件系统有关这一事实来看,我们有理由(但无事实根据)猜测这种影响可能会是删除或覆盖文件,甚至将文件提取到非预期路径。

以前涵盖的服务

在本月的 Patch Tuesday 中,许多 CVE 针对的是我们过去已经介绍过的系统。如果您对我们就这些服务的分析或常规建议感兴趣,建议您了解我们之前发布的 对 Patch Tuesday 的看法 博文。

服务 |

CVE 编号 |

影响 |

所需访问权限 |

远程代码执行 |

网络 |

||

远程代码执行 |

网络,需要用户交互 |

||

安全功能绕过 |

网络 |

这篇综述概括了我们目前的理解和我们根据现有信息提出的建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您还可以关注我们的 微信公众号,了解更多实时动态。