Einschätzung von Akamai zum Patch Tuesday im März

Patching ist nicht immer kinderleicht, aber lassen Sie uns trotzdem eintauchen. Wie jeden Monat hat sich die Akamai Security Intelligence Group auf die Suche nach den wichtigsten gepatchten Schwachstellen gemacht. Von den 60 CVEs, die in diesem Monat gepatcht wurden, waren zwar nur zwei kritisch, aber beide befanden sich in Windows Hyper-V. CVE-2024-21407 ist eine RCE-Sicherheitslücke (Remote Code Execution) mit einem CVSS-Wert von 7,1 und CVE-2024-21408 ist eine DoS-Schwachstelle (Denial of Service) mit einem Wert von 4,8.

In diesem Blogbeitrag bewerten wir, wie kritisch die Schwachstellen und wie alltäglich die betroffenen Anwendungen und Services sind. Daraus ergibt sich eine realistische Perspektive auf die Fehler, die behoben wurden. Diese Einblicke erscheinen innerhalb weniger Tage nach jedem Patch Tuesday.

Dies ist ein fortlaufend aktualisierter Bericht, und wir werden ihm weitere Informationen hinzufügen, während unsere Forschung voranschreitet – schauen Sie also wieder vorbei!

Diesen Monat konzentrieren wir uns auf die folgenden Bereiche, in denen Fehler gepatcht wurden:

Windows Hyper-V

Windows Hyper-V ist der native Hypervisor in Windows. Sie ermöglicht das Hosten virtueller Maschinen (Gäste) auf einem einzelnen Host-Rechner. Virtualisierungen sind in Unternehmensnetzwerken sehr häufig, da dadurch Hardwarekosten eingespart werden.

Unseren Beobachtungen nach verfügten 80 % der Umgebungen über mindestens einen Computer mit aktiviertem Hyper-V (Hosts) und durchschnittlich 35 % der Windows-Computer hatten Hyper-V aktiviert. In diesem Monat wurden zwei Schwachstellen in Hyper-V gepatcht, von denen beide kritisch waren.

CVE-2024-21407 ist eine RCE-Sicherheitslücke, die es authentifizierten Angreifern mit Zugriff auf Hyper-V-Gastcomputer ermöglicht, Code auf dem Hyper-V-Host auszuführen. Dabei senden sie manipulierte Anfragen für Dateivorgänge an die Hardwareressourcen der virtuellen Maschine. Das klingt eher nach einem lokalen Angriffsvektor, aber laut MSRC handelt es sich hierbei um das Netzwerk. Wir vermuten, dass dies entweder darauf zurückzuführen sein könnte, (a) dass der Angreifer Remotezugriff auf den Gastrechner haben muss, oder auf (b) – virtuellen Netzwerkschabernack mit internen Hyper-V-Komponenten.

CVE-2024-21408 ist eine DoS-Schwachstelle mit einem CVSS-Wert von 4,8. Im Gegensatz zur anderen CVE gibt es hier weder Notizen noch eine Erklärung dafür, warum sie trotz der niedrigen Bewertung als kritisch eingestuft wurde. Wir glauben, dass die Kritikalität auf die umfangreiche Nutzung und Verfügbarkeit von Hyper-V zurückzuführen ist. Der niedrige Wert liegt vermutlich schlicht an den CVSS-Berechnungstechniken.

Erkennung

Obwohl CVE-2024-21407 beim Angriffsvektor als Netzwerk eingestuft wird, ist es schwierig, die Netzwerksegmentierung als Abwehrstrategie (die gängige Lösung für netzwerkbezogene Angriffe) zu empfehlen, da keine Informationen darüber vorliegen, wie dies erreicht wird.

Stattdessen stellen wir die folgende osquery für Akamai Guardicore Segmentation Insight bereit, um Maschinen zu erkennen, die als Hyper-V-Hosts ausgeführt werden:

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Open Management Infrastructure (OMI)

Microsoft OMI ist ein Open-Source-Projekt, das die Standards CIM und WBEM der DMTF implementiert. Sie können sich dies als Microsoft-UNIX-Version von Windows Management Instrumentation (WMI) vorstellen. Diesen Monat gibt es eine RCE-CVE (CVE-2024-21334) mit dem hohen Wert von 9,8, auch wenn sie nur mit dem Schweregrad „wichtig“ bewertet wird. Laut den FAQ unter den Patchnotes entsteht die Schwachstelle durch ein Use-After-Free-Primitiv, das von Angreifern aus dem Internet ausgelöst werden kann.

Abwehr

Wie ihr Windows-Pendant überwachen auch OMI-Agenten standardmäßig die TCP-Ports 5985 und 5986. Wenn unser Angriffsvektor der Zugriff von Angreifern aus dem Internet ist, sollte eine einfache Segmentierung dieser Ports vom Internetzugriff eine vorübergehende Abwehr bieten, bis der Patchvorgang abgeschlossen ist.

Erkennung

OMI wird in der Regel über Microsoft Repo installiert. Daher sollte es möglich sein, die Installation abzufragen:

SELECT * FROM deb_packages WHERE name == 'omi'

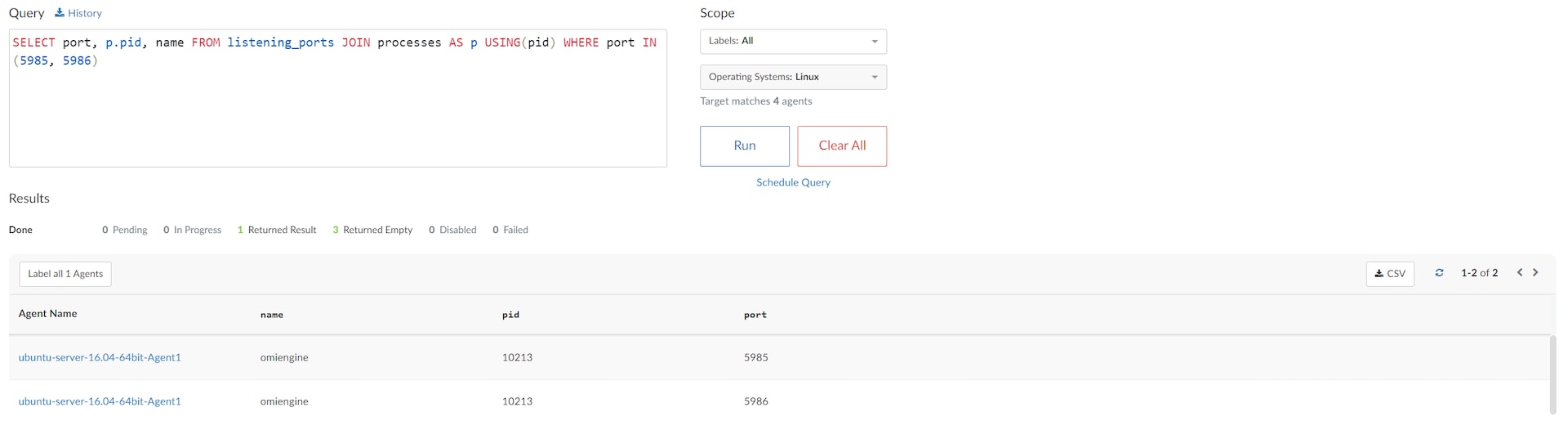

Alternativ können Sie nach Linux-Maschinen suchen, die die TCP-Ports 5985 oder 5986 überwachen (Abbildung).

Abfrage nach Linux-Maschinen, die die Standard-OMI-Ports überwachen

Abfrage nach Linux-Maschinen, die die Standard-OMI-Ports überwachen

Unsere Beobachtungen zeigen, dass in 10 % der Umgebungen mindestens ein Computer mit einem OMI-Agent installiert war.

Komprimierter Windows-Ordner

Der komprimierte Windows-Ordner ist die beliebte Funktion, mit der Nutzer Ordner in ZIP-Dateien komprimieren oder ZIP-Dateien in Windows Explorer anzeigen können. In Windows 11 muss sich etwas geändert haben, da die aktuelle CVE im komprimierten Ordner, CVE-2024-26185, nur für Windows 11 gilt. Es handelt sich um eine Schwachstelle durch Manipulation, bei der Opfer einen speziell manipulierten komprimierten Ordner öffnen müssen, um die Sicherheitslücke auszulösen.

Angreifer müssen Nutzer dazu bringen, den komprimierten Ordner über eine Art Phishing oder Social Engineering herunterzuladen und zu öffnen. Es ist unklar, welche Auswirkungen die Manipulation hat – aber wenn man bedenkt, dass sie sich auf das Dateisystem bezieht, dann wäre unsere Vermutung etwa das Löschen oder Überschreiben von Dateien oder sogar das Extrahieren in unbeabsichtigte Pfade.

Zuvor behandelte Services

Viele CVEs im aktuellen Patch Tuesday beziehen sich auf Systeme, die wir bereits beschrieben haben. Wenn Sie an unserer Analyse oder allgemeinen Empfehlungen zu diesen Services interessiert sind, empfehlen wir Ihnen, unsere vorherigen Einschätzungen zum Patch Tuesday zu lesen.

Service |

CVE-Nummer |

Auswirkung |

Erforderlicher Zugriff |

Remotecodeausführung |

Netzwerk |

||

Remotecodeausführung |

Netzwerk, erfordert Nutzerinteraktion |

||

Umgehung von Sicherheitsfunktionen |

Netzwerk |

Diese Zusammenfassung gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie uns auch auf X (ehemals Twitter) und erhalten Sie Echtzeit-Updates.