Il punto di vista di Akamai sulla Patch Tuesday di marzo

L'applicazione delle patch non è semplicissima, ma cerchiamo di approfondire comunque l'argomento. Come ogni mese, l'Akamai Security Intelligence Group ha deciso di esaminare le vulnerabilità più interessanti per cui sono state rilasciate le patch. Delle 60 CVE per cui sono state rilasciate le patch questo mese, solo due di esse sono critiche ed entrambe si trovano in Windows Hyper-V. La CVE-2024-21407 è una vulnerabilità legata all'esecuzione di codice remoto (RCE) con un punteggio CVSS di 7,1, mentre la CVE-2024-21408 è una vulnerabilità DoS (Denial-of-Service) con un punteggio di 4,8.

In questo blog, valuteremo quanto siano davvero critiche le vulnerabilità e quanto siano comuni le applicazioni e i servizi interessati per fornirvi un punto di vista realistico sui bug che sono stati corretti. Date un'occhiata a queste informazioni i giorni successivi alla pubblicazione della Patch Tuesday.

Questo è un rapporto che viene continuamente aggiornato, pertanto aggiungeremo ulteriori informazioni man mano che la nostra ricerca avanza: restate sintonizzati!

In questo mese, ci concentreremo sulle seguenti aree in cui i bug sono stati corretti:

Windows Hyper-V

Windows Hyper-V è l'hypervisor nativo di Windows, che consente di ospitare le macchine virtuali (guest) su un unico computer host. La virtualizzazione è molto comune nelle reti aziendali poiché consente di risparmiare sui costi dell'hardware.

Nelle nostre osservazioni, l'80% degli ambienti includeva almeno un computer con Hyper-V abilitato (host) e una media del 35% dei sistemi Windows includeva un Hyper-V abilitato. Questo mese, sono state rilasciate le patch per due vulnerabilità presenti in Hyper-V, entrambe di importanza critica: la

CVE-2024-21407 è una vulnerabilità RCE che consente a criminali autenticati di accedere a computer guest Hyper-V per eseguire codice sull'host Hyper-V inviando richieste di operazioni di file dannosi alle risorse hardware della macchina virtuale. Apparentemente, sembra un vettore di attacco locale, ma l'MSRC attualmente afferma che il vettore di attacco è la rete. Ipotizziamo che questa vulnerabilità sia dovuta (a) al fatto di richiedere al criminale di accedere in remoto al computer guest o (b) ad attacchi della rete virtuale con componenti interni Hyper-V. La

CVE-2024-21408 è una vulnerabilità DoS con un punteggio CVSS di 4,8. A differenza di altre CVE, non esistono note su questa vulnerabilità né spiegazioni sul perché questa vulnerabilità sia critica nonostante il suo basso punteggio. Probabilmente, questa vulnerabilità è critica per l'esteso utilizzo e l'ampia disponibilità dei sistemi Hyper-V, mentre il basso punteggio è determinato semplicemente dalle complessità tecniche dei calcoli CVSS.

Rilevamento

Anche se la CVE-2024-21407 è classificata come un vettore di attacco di rete, è difficile consigliare la segmentazione di rete come strategia di mitigazione (che rappresenta la soluzione comune per gli attacchi correlati alle reti) poiché non esistono informazioni su come poterla conseguire.

Al contrario, di seguito viene riportata la query Osquery, che i clienti possono eseguire in Akamai Guardicore Segmentation Insightper rilevare i computer con host Hyper-V:

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

OMI (Open Management Infrastructure)

Microsoft OMI è un progetto open-source che implementa gli standard CIM e WBEM di DMTF. Potete considerarlo come la versione UNIX di WMI (Windows Management Instrumentation) di Microsoft. Questo mese, è stata rilevata una CVE RCE (CVE-2024-21334, con un elevato punteggio di 9,8, anche se questa vulnerabilità è stata classificata solo come "importante". Secondo una FAQ riportata nelle note della patch, la vulnerabilità deriva da una primitiva UAF (Use-After-Free), che può essere attivata dai criminali su Internet.

Mitigazione

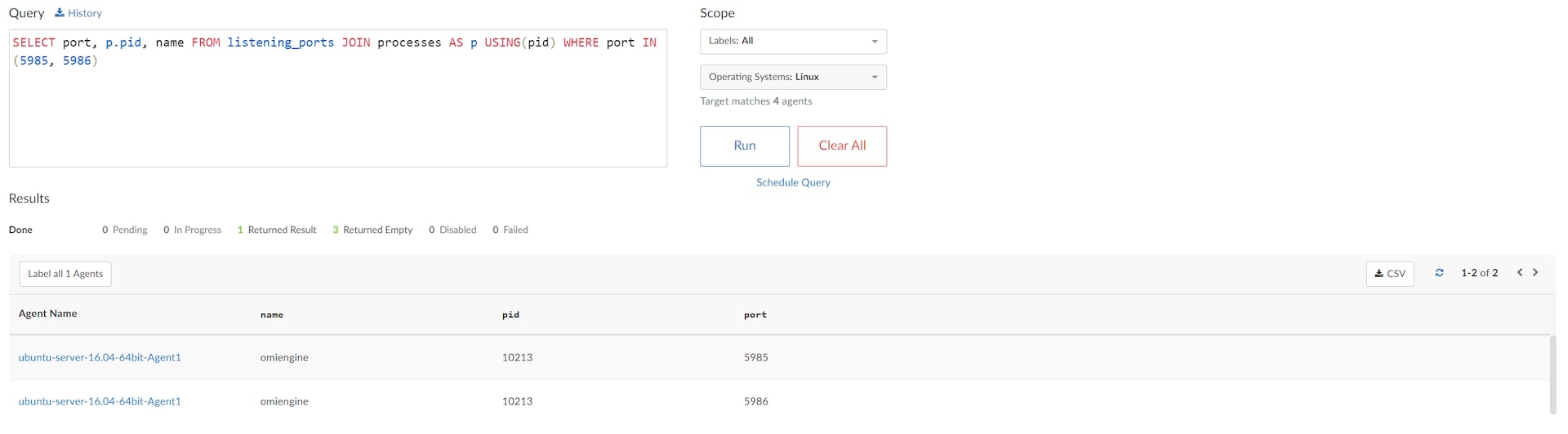

Come le loro controparti Windows, gli agenti OMI sono in ascolto sulle porte TCP 5985 e 5986 per impostazione predefinita. Se il nostro vettore di attacco è l'accesso ad Internet da parte di un criminale, la semplice segmentazione di queste porte fornisce una temporanea mitigazione durante l'applicazione della patch.

Rilevamento

L'agente OMI viene, di solito, installato tramite Microsoft Repo. Pertanto, è possibile effettuare una query per la sua installazione:

SELECT * FROM deb_packages WHERE name == 'omi'

In alternativa, potete cercare computer Linux in ascolto sulle porte TCP 5985 o 5986 (Figura).

Esecuzione di query per i computer Linux in ascolto sulle porte OMI predefinite

Esecuzione di query per i computer Linux in ascolto sulle porte OMI predefinite

Nelle nostre osservazioni, nel 10% degli ambienti era presente almeno un computer su cui era installato un agente OMI.

Windows Compressed Folder

Windows Compressed Folder è un'apprezzata funzione che consente agli utenti di comprimere le cartelle in file .ZIP o di visualizzare i file .ZIP in Esplora risorse di Windows. In Windows 11, la funzione è cambiata perché l'attuale CVE in Compressed Folder, la CVE-2024-26185, è applicabile solo a Windows 11. Si tratta di una vulnerabilità che, per essere attivata, richiede alle vittime di aprire una cartella compressa appositamente creata per scopi dannosi.

I criminali devono convincere gli utenti a scaricare e ad aprire la cartella compresso tramite uno schema di phishing or social engineering. Non è chiaro quale sia l'effetto della manomissione, ma, a giudicare dal fatto che l'operazione è correlata al file system, le nostre conoscenze (forse infondate) ci suggeriscono che potrebbe trattarsi di un'operazione simile all'eliminazione o alla sovrascrittura di un file oppure, persino, all'estrazione di percorsi indesiderati.

Servizi descritti in precedenza

Molte CVE presenti nella Patch Tuesday di questo mese riguardano sistemi che abbiamo già esaminato in passato. Se siete interessati alla nostra analisi o alle raccomandazioni generali per tali servizi, vi invitiamo a consultare i post precedenti con i nostri punti di vista sulle Patch Tuesday .

Servizio |

Numero CVE |

Effetto |

Accesso richiesto |

Esecuzione di codice remoto (RCE) |

Rete |

||

Esecuzione di codice remoto |

Rete, richiede l'interazione dell'utente |

||

Elusione delle funzioni di sicurezza |

Rete |

Questa analisi intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche seguirci su X(in precedenza, noto come Twitter) per aggiornamenti in tempo reale.