Perspectiva de Akamai sobre el Patch Tuesday de marzo

La aplicación de parches no siempre es coser y cantar. Veámoslo detenidamente. Como cada mes, el grupo de inteligencia sobre seguridad de Akamai ha analizado las vulnerabilidades más intrigantes a las que se han aplicado parches. De las 60 CVE a las que se han aplicado parches este mes, solo dos eran críticas y ambas estaban en Hyper-V de Windows. CVE-2024-21407 es una vulnerabilidad de ejecución remota de código (RCE) con una puntuación del CVSS de 7,1 y CVE-2024-21408 es una vulnerabilidad de denegación de servicio (DoS) con una puntuación de 4,8.

En esta publicación de blog, evaluaremos la importancia real de las vulnerabilidades y lo comunes que son las aplicaciones y los servicios afectados para proporcionar una perspectiva realista sobre los errores que se han corregido. Esté atento a esta información los días posteriores a cada Patch Tuesday.

Este es un informe continuo y añadiremos más información a medida que progrese nuestra investigación. Esté atento.

Este mes, nos centramos en las áreas en las que se han aplicado parches a los errores:

Hyper-V de Windows

Hyper-V de Windows es el hipervisor nativo de Windows. Permite el alojamiento de máquinas virtuales (invitados) en una sola máquina host. La virtualización es muy común en las redes empresariales, ya que permite ahorrar en costes de hardware.

Según nuestras observaciones, el 80 % de los entornos tenía al menos un equipo con Hyper-V habilitado (hosts), y una media del 35 % de los equipos con Windows tenía Hyper-V. Este mes se han aplicado parches a dos vulnerabilidades en Hyper-V, dos de ellas críticas.

CVE-2024-21407 es una vulnerabilidad de RCE que permite que los ciberdelincuentes autenticados con acceso a equipos invitados con Hyper-V ejecuten código en el host de Hyper-V. Lo hacen enviando solicitudes de operaciones de archivo creadas a propósito a los recursos de hardware de la máquina virtual. Parece un vector de ataque local, pero el MSRC indica que el vector de ataque es la red. Suponemos que esto podría deberse a (a) que el atacante tenga acceso remoto al equipo invitado o (b) a algunas artimañas de red virtual con componentes internos de Hyper-V.

CVE-2024-21408 es una vulnerabilidad de DoS con una puntuación del CVSS de 4,8. A diferencia de las otras CVE, no hay ninguna nota sobre esta ni tampoco se explica por qué se ha considerado crítica a pesar de tener una puntuación tan baja. Creemos que se debe al uso y la disponibilidad tan extensos de Hyper-V, mientras que la puntuación baja se explica por los tecnicismos de cálculo del CVSS.

Detección

Aunque CVE-2024-21407 se clasifica como un vector de ataque de red, es difícil recomendar la segmentación de red como una estrategia de mitigación (es la solución más habitual para los ataques relacionados con la red), ya que no hay información sobre cómo se consigue.

En su lugar, ofrecemos la siguiente OSQuery, que los clientes pueden ejecutar en Guardicore Segmentation Insight de Akamaipara detectar equipos que se ejecutan como hosts Hyper-V:

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Open Management Infrastructure (OMI)

OMI en Microsoft es un proyecto de código abierto que implementa los estándares Common Information Model (CIM) y Web Based Enterprise Management (WBEM) del Grupo de tareas de administración de escritorio (DMTF). Para que se haga una idea, es algo así como la versión de UNIX de Windows Management Instrumentation (WMI), de Microsoft. Este mes, hay una CVE de RCE (CVE-2024-21334) con la puntuación más alta, un 9,8, aunque solo se le ha otorgado una gravedad "importante". Según las preguntas frecuentes de las notas del parche, la vulnerabilidad surge de un primitivo de vulnerabilidad Use-After-Free (UAF), el cual podrían ejecutar los ciberdelincuentes desde Internet.

Mitigación

Al igual que su homólogo de Windows, los agentes de OMI escuchan en los puertos TCP 5985 y 5986 de forma predeterminada. Si nuestro vector de ataque es el acceso de los atacantes desde Internet, la segmentación de estos puertos desde el acceso a Internet debería ofrecer una mitigación temporal durante la aplicación de parches.

Detección

OMI se instala normalmente a través del repositorio de Microsoft. Por lo tanto, podría solicitar su instalación:

SELECT * FROM deb_packages WHERE name == 'omi'

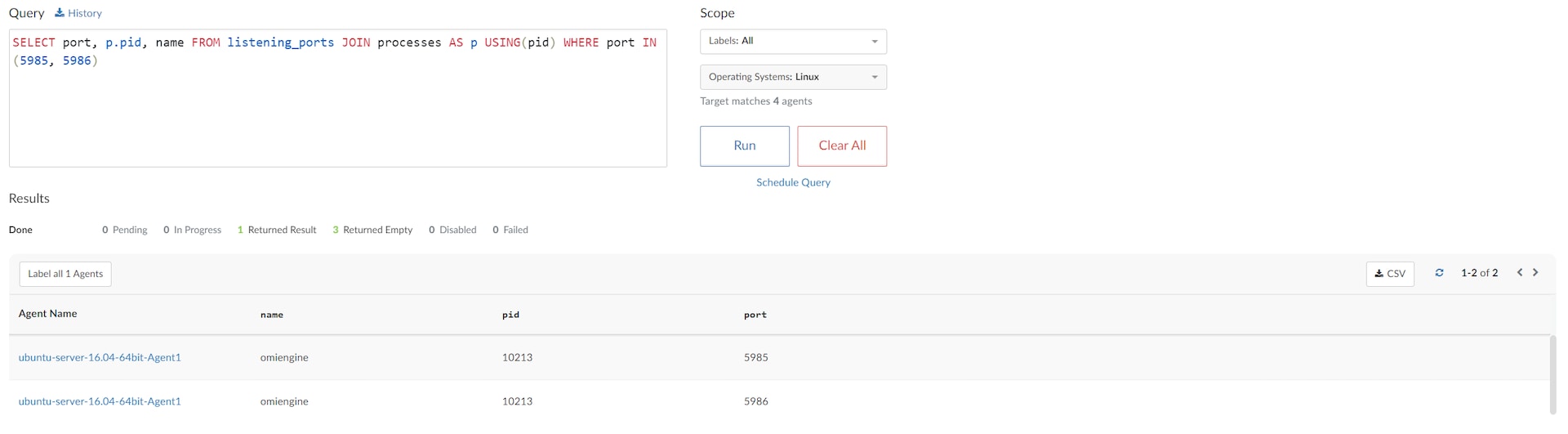

Como alternativa, puede buscar equipos Linux que escuchen en los puertos TCP 5985 o 5986 (Figura).

Consulta de equipos Linux que están escuchando a través de los puertos de OMI predeterminados

Consulta de equipos Linux que están escuchando a través de los puertos de OMI predeterminados

Según nuestras observaciones, el 10 % de los entornos tenían al menos un equipo con un agente de OMI instalado.

Carpeta comprimida de Windows

La carpeta comprimida de Windows es la aclamada característica que permite a los usuarios comprimir carpetas en formato zip o ver archivos .ZIP en el Explorador de Windows. Ha tenido que cambiar algo en Windows 11, ya que la CVE actual en carpeta comprimida, CVE-2024-26185, solo se aplica a Windows 11. Se trata de una vulnerabilidad de manipulación que requiere que las víctimas abran una carpeta comprimida creada a propósito para perpetrar el ataque.

Los ciberdelincuentes deben convencer a los usuarios para que descarguen y abran la carpeta comprimida mediante algún tipo de esquema de phishing o de ingeniería social. No está claro cómo afecta dicha manipulación, pero a juzgar por el hecho de que está relacionada con el sistema de archivos, nuestra conjetura infundada sería que provoca la eliminación o sobrescritura de archivos, o incluso la extracción de estos en rutas no deseadas.

Servicios tratados anteriormente

Muchas CVE en el Patch Tuesday de este mes son para sistemas que ya hemos cubierto en el pasado. Si tiene interés en nuestro análisis o nuestras recomendaciones generales sobre esos servicios, le animamos a que consulte nuestras publicaciones anteriores, relativas a nuestras perspectivas sobre el Patch Tuesday en nuestro blog.

Servicio |

Número de CVE |

Efecto |

Acceso requerido |

Ejecución remota de código |

Red |

||

Ejecución remota de código |

Red, requiere interacción del usuario |

||

Omisión de la función de seguridad |

Red |

Este resumen ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede seguirnos en X, anteriormente conocido como Twitter, para recibir actualizaciones en tiempo real.