3월 패치 화요일(Patch Tuesday)에 대한 Akamai의 관점

패치가 항상 쉽고 재밌는 것만은 아니지만, 어쨌든 자세히 살펴보겠습니다. Akamai Security Intelligence Group은 이번 달에도 패치가 완료된 흥미로운 취약점을 조사했습니다. 이번 달에 패치된 60개의 CVE 중 치명적인 것은 단 2개뿐이었으며, 두 가지 모두 Windows Hyper-V에 관한 것이었습니다. CVE-2024-21407 은 CVSS 점수가 7.1점인 RCE(Remote Code Execution) 취약점이고, CVE-2024-21408 은 4.8점인 DoS(Denial of Service) 취약점입니다.

이 블로그 게시물에서는 취약점의 심각성과 애플리케이션 및 서비스가 얼마나 빈번하게 영향을 받는지 평가하고, 수정된 버그에 대한 현실적인 관점을 제공합니다. 패치 화요일(Patch Tuesday)이 발표될 때마다 며칠 내로 보고서를 발표합니다.

지속적으로 발간되는 이 보고서는 리서치가 진행됨에 따라 업데이트됩니다. 계속 관심 가져주시기 바랍니다.

이번 달에는 버그가 패치된 다음 영역을 집중적으로 소개합니다.

Windows Hyper-V

Windows Hyper-V는 Windows의 기본 하이퍼바이저입니다. 단일 호스트 머신에서 가상 머신(게스트)을 호스팅할 수 있습니다. 가상화는 하드웨어 비용을 절감해 주기 때문에 엔터프라이즈 네트워크에 널리 활용됩니다.

관찰 결과, 80%의 환경에서 Hyper-V가 활성화된 머신(호스트)이 하나 이상 있었고, 평균 35%의 Windows 머신에서 Hyper-V가 활성화되어 있었습니다. 이번 달에 Hyper-V에 패치가 적용된 취약점은 2가지였으며 두 가지 모두 중요했습니다.

CVE-2024-21407 은 Hyper-V 게스트 머신에 대한 접속 권한을 가진 인증된 공격자가 가상 머신의 하드웨어 리소스에 조작된 파일 작업 요청을 전송해 Hyper-V 호스트에서 코드를 실행할 수 있게 하는 RCE 취약점입니다. MSRC는 이것이 로컬 공격 기법처럼 보이지만 실제로는 네트워크가 공격 기법이라고 말합니다. 이에 대해 Akamai는 (a) 공격자가 게스트 머신에 대한 원격 접속 권한을 요구하거나 (b) Hyper-V 내부 구성요소로 가상 네트워크를 조작하기 때문일 수 있다는 가설을 세웠습니다.

CVE-2024-21408 은 CVSS 점수가 4.8인 DoS 취약점입니다. 다른 CVE와 달리 이 취약점에는 아무런 언급이 없으며, 점수가 이렇게 낮은데 중요도는 왜 높은지에 대한 설명도 없습니다. Akamai는 이 취약점이 중요한 이유가 Hyper-V의 광범위한 사용과 가용성에 있으며, 점수가 낮은 것은 단순히 CVSS 계산 기술에 원인이 있다고 생각합니다.

탐지

CVE-2024-21407 은 네트워크 공격 기법으로 분류되지만, 네트워크 세그멘테이션이 어떻게 이루어지는지에 대한 정보가 없기 때문에 네트워크 관련 공격에 대한 일반적인 솔루션인 네트워크 세그멘테이션을 방어 전략으로 권장하기 어렵습니다.

대신 고객이 Akamai Guardicore Segmentation Insight에서 실행할 수 있는 다음 osquery를 제공해 Hyper-V 호스트로 실행 중인 머신을 탐지할 수 있습니다.

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

OMI(Open Management Infrastructure)

Microsoft OMI Microsoft OMI는 DMTF의 CIM 및 WBEM 표준을 구축하는 오픈 소스 프로젝트입니다. Microsoft WMI(Windows Management Instrumentation)의 UNIX 버전이라고 생각하면 됩니다. 이번 달에는 심각도가 ‘중요’에 그쳤지만 9.8이라는 높은 점수를 받은 RCE CVE(CVE-2024-21334CVE-2024-21334)가 있습니다. 패치 노트의 FAQ에 따르면, 이 취약점은 인터넷에서 공격자가 트리거할 수 있는 use-after-free 프리미티브에서 발생합니다.

방어

Windows와 마찬가지로 OMI 에이전트는 기본적으로 TCP 포트 5985 및 5986에서 수신 대기합니다. 공격 기법이 인터넷을 통한 공격자의 접속인 경우 패치를 적용하는 동안 이 포트를 인터넷 접속으로부터 분리하는 것만으로도 일시적인 방어 효과를 얻을 수 있습니다.

탐지

OMI는 일반적으로 Microsoft Repo를 통해 설치됩니다. 따라서 설치 여부를 쿼리할 수 있어야 합니다.

SELECT * FROM deb_packages WHERE name == 'omi'

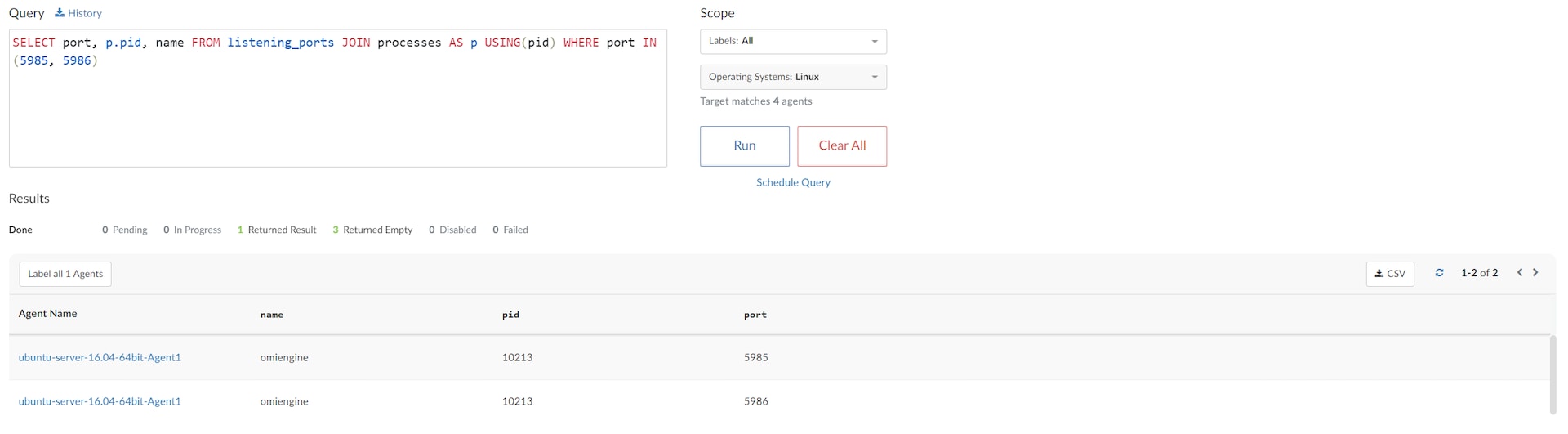

또는 TCP 포트 5985 또는 5986에서 수신 대기 중인 Linux 머신을 찾을 수 있습니다(그림).

기본 OMI 포트에서 수신 대기 중인 Linux 머신 쿼리

기본 OMI 포트에서 수신 대기 중인 Linux 머신 쿼리

관찰 결과, 10%의 환경에서 OMI 에이전트가 설치된 머신이 하나 이상 있었습니다.

Windows 압축 폴더

Windows 압축 폴더는 사용자가 폴더를 zip으로 압축하거나 Windows 탐색기에서 .zip 파일을 볼 수 있게 해주는 인기 있는 기능입니다. 현재 CVE인 압축 폴더의 CVE-2024-26185는 Windows 11에만 적용되기 때문에 Windows 11에서 무언가 변경된 것이 틀림없습니다. 이 취약점은 피해자가 특별히 조작된 압축 폴더를 열어야 취약점이 발생하는 변조 취약점입니다.

공격자는 일종의 피싱 또는 소셜 엔지니어링 기법을 통해 사용자가 압축 폴더를 다운로드하고 열도록 유도해야 합니다. 변조가 어떤 영향을 미치는지는 확실하지 않지만, 파일 시스템과 관련이 있다는 사실에 비추어 볼 때 파일 삭제 또는 덮어쓰기, 또는 의도하지 않은 경로로의 추출과 비슷할 것이라고 (근거는 없지만) 추측할 수 있습니다.

이전에 다루었던 서비스

이번 달 패치 화요일(Patch Tuesday)의 많은 CVE는 과거에 이미 다루었던 시스템에 대한 것입니다. 이런 서비스에 대한 분석 또는 일반적인 권장 사항에 관심이 있는 경우, 이전 패치 화요일(Patch Tuesday) 블로그 게시물의 내용을 살펴보시기 바랍니다.

서비스 |

CVE 번호 |

영향 |

필요한 접속 권한 |

원격 코드 실행 |

네트워크 |

||

원격 코드 실행 |

네트워크, 사용자 상호 작용 필요 |

||

보안 기능 우회 |

Network |

본 요약에서는 가용한 정보를 바탕으로 현재 이해와 권장 사항을 대략 알아봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. 또한 X(기존의 Twitter)를 방문하여실시간 업데이트를 확인할 수 있습니다.