Perspectiva da Akamai sobre a Patch Tuesday de março

A aplicação de patches nem sempre é fácil. De qualquer maneira, vamos analisar esse processo. Assim como acontece todo mês, o Grupo de inteligência de segurança da Akamai se mobilizou para analisar as vulnerabilidades mais intrigantes que foram corrigidas. Dos 60 CVEs corrigidos neste mês, apenas dois foram críticos e ambos estavam no Windows Hyper-V. O CVE-2024-21407 diz respeito a uma vulnerabilidade de execução remota de código (RCE) com uma pontuação CVSS de 7,1, e o CVE-2024-21408 corresponde a uma vulnerabilidade de negação de serviço (DoS) com uma pontuação de 4,8.

Neste post, avaliaremos o quanto as vulnerabilidades são realmente críticas e o quanto os aplicativos e serviços afetados são comuns, oferecendo uma perspectiva realista sobre os bugs que foram corrigidos. Atente-se a esses insights nos dias após cada Patch Tuesday.

Este é um relatório contínuo, e traremos mais informações, conforme o avanço da nossa pesquisa. Fique atento!

Neste mês, concentramo-nos nas seguintes áreas em que os bugs foram corrigidos:

Windows Hyper-V

O Windows Hyper-V é o hipervisor nativo do Windows. Ele permite a hospedagem de máquinas virtuais (convidadas) em uma única máquina host. A virtualização é muito comum em redes corporativas, pois reduz os custos de hardware.

Em nossas observações, 80% dos ambientes tinham pelo menos uma máquina com Hyper-V habilitado (hosts), e uma média de 35% das máquinas Windows tinham o Hyper-V habilitado. Houve duas vulnerabilidades corrigidas no Hyper-V neste mês, ambas críticas.

O CVE-2024-21407 corresponde a uma vulnerabilidade de RCE que permite que invasores autenticados com acesso a máquinas com Hyper-V convidadas executem código no host do Hyper-V, enviando solicitações de operações de arquivo aos recursos de hardware da máquina virtual. Isso parece um vetor de ataque local, mas o MSRC diz que o vetor de ataque na verdade é a rede. Formulamos a hipótese de que isso pode ocorrer por um de dois fatores: a necessidade de que o invasor tenha acesso remoto à máquina convidada; ou alguns artifícios de redes virtuais com componentes internos do Hyper-V.

O CVE-2024-21408 corresponde a uma vulnerabilidade de DoS com uma pontuação CVSS de 4,8. Ao contrário do outro CVE, não há notas sobre este, nem há qualquer explicação para o motivo pelo qual ele é crítico, apesar de ter uma pontuação tão baixa. Acreditamos que a criticidade se deve ao uso e à disponibilidade abrangentes do Hyper-V, enquanto a baixa pontuação foi simplesmente causada por questões técnicas de cálculo de CVSS.

Detecção

Embora o CVE-2024-21407 seja categorizado como um vetor de ataque de rede, é difícil recomendar a segmentação de rede como uma estratégia de mitigação (que é a solução comum para ataques relacionados a redes), uma vez que não há informações sobre como ele ocorre.

Em vez disso, fornecemos o seguinte osquery, que os clientes podem executar no Akamai Guardicore Segmentation Insight, para detectar máquinas em execução como hosts do Hyper-V:

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Infraestrutura de gerenciamento aberto (OMI)

O Microsoft OMI é um projeto de código aberto que implementa os padrões DMTF CIM e WBEM . Ele pode ser entendido como a versão UNIX da Microsoft do Windows Management Instrumentation (WMI). Neste mês, houve um CVE de RCE (CVE-2024-21334) com a alta pontuação de 9,8, embora sua gravidade tenha sido denominada apenas como "importante". De acordo com as perguntas frequentes nas notas de patch, a vulnerabilidade surge de uma primitiva de uso após liberação (Use-After-Free, UAF), que pode ser acionada por invasores da internet.

Mitigação

Assim como em seu equivalente do Windows, os agentes do OMI estão ativos em portas TCP 5985 e 5986 por padrão. Se o vetor de ataque for o acesso do invasor pela internet, a simples segmentação dessas portas a partir do acesso à internet deverá proporcionar uma mitigação temporária enquanto você estiver aplicando os patches.

Detecção

Normalmente, o OMI é instalado por meio do Microsoft Repo. Portanto, deve ser possível consultar sua instalação:

SELECT * FROM deb_packages WHERE name == 'omi'

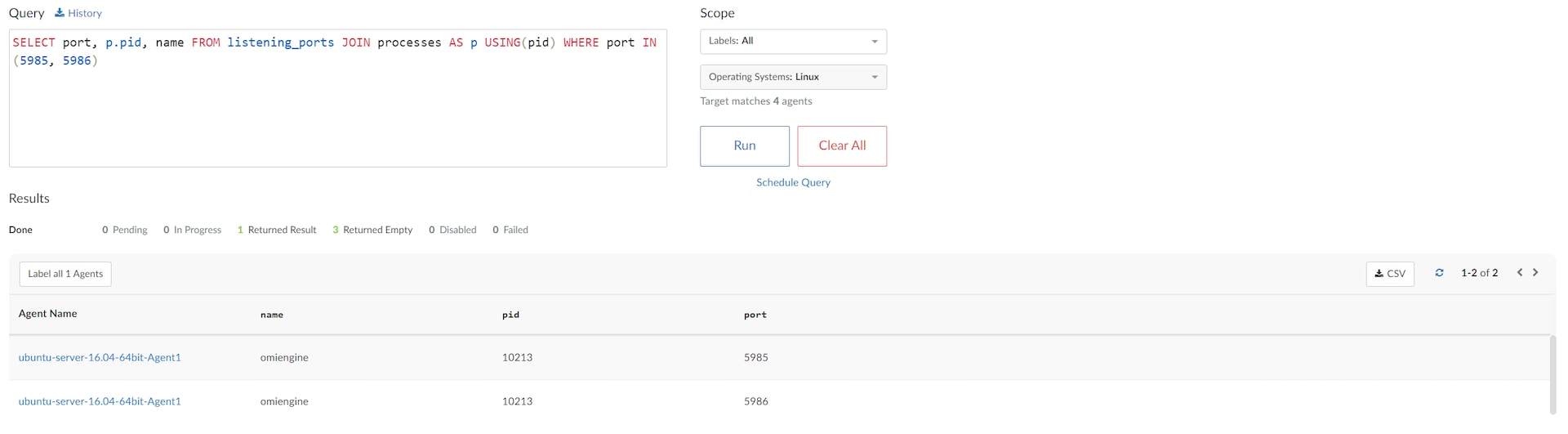

Como alternativa, você pode procurar máquinas Linux que estejam ativas em portas TCP 5985 ou 5986 (figura).

Consultas para máquinas Linux que estejam ativas em portas OMI padrão

Consultas para máquinas Linux que estejam ativas em portas OMI padrão

Em nossas observações, 10% dos ambientes tinham pelo menos uma máquina com um agente OMI instalado.

Pasta compactada do Windows

A pasta compactada do Windows é um recurso muito apreciado que permite aos usuários compactar pastas em zips ou exibir arquivos .ZIP no Windows Explorer. Algo deve ter sido alterado no Windows 11, pois o CVE atual na pasta compactada, CVE-2024-26185, é aplicável apenas ao Windows 11. Trata-se de uma vulnerabilidade de adulteração que exige que as vítimas abram uma pasta compactada especificamente criada para acionar a vulnerabilidade.

Os invasores precisam convencer os usuários a baixar e abrir a pasta compactada por meio de algum tipo de esquema de phishing ou engenharia social. Não está claro o efeito que a adulteração tem, mas a julgar pelo fato de que ela está relacionada ao sistema de arquivos, nossa suposição (não fundamentada) seria algo como a exclusão ou substituição de arquivos, ou até mesmo a extração em caminhos não intencionais.

Serviços abordados anteriormente

Muitas CVEs na Patch Tuesday deste mês destinam-se a sistemas que já abordamos no passado. Caso tenha interesse em nossa análise ou recomendações gerais sobre esses serviços, recomendamos que consulte nossas perspectivas anteriores nas postagens do blog da Patch Tuesday.

Serviço |

Número de CVE |

Efeito |

Acesso necessário |

Execução remota de código |

Rede |

||

Execução remota de código |

Rede, requer interação do usuário |

||

Desvio do recurso de segurança |

Rede |

Este resumo fornece uma visão geral da nossa compreensão e das nossas recomendações atuais, considerando as informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode nos visitar no X, antigo Twitter, para receber atualizações em tempo real.