Le point de vue d'Akamai sur le Patch Tuesday de mars

L'application de correctifs, ce n'est pas toujours du gâteau, mais intéressons-nous-y tout de même. Comme chaque mois, le groupe Security Intelligence d'Akamai s'est penché sur les vulnérabilités les plus intrigantes qui ont été corrigées. Sur les 60 CVE corrigés ce mois-ci, seules deux étaient critiques et toutes deux se trouvaient dans Windows Hyper-V. CVE-2024-21407 est une vulnérabilité d'exécution de code à distance (RCE) avec un score CVSS de 7,1 et CVE-2024-21408 est une vulnérabilité de déni de service (DoS) avec un score de 4,8.

Dans cet article de blog, nous évaluerons l'importance réelle des vulnérabilités, ainsi que le degré de banalisation des applications et des services affectés dans le but de vous donner un point de vue réaliste sur les bugs corrigés. Ne manquez pas ces informations après chaque Patch Tuesday.

Il s'agit d'un rapport continu, auquel nous ajouterons plus d'informations au fur et à mesure de l'avancement de nos recherches. Restez à l'écoute !

Ce mois-ci, nous nous concentrons sur les domaines suivants puisque des bugs y ont été corrigés :

Windows Hyper-V

Windows Hyper-V est l'hyperviseur natif de Windows. Il permet l'hébergement de machines virtuelles (invités) sur une seule machine hôte. La virtualisation est très courante dans les réseaux d'entreprise, car elle permet de réaliser des économies sur les coûts matériels.

Dans nos observations, 80 % des environnements avaient au moins une machine sur laquelle Hyper-V était activé (hôtes), et Hyper-V était activé sur une moyenne de 35 % des machines Windows. Deux vulnérabilités ont été corrigées dans Hyper-V ce mois-ci, toutes deux étant critiques.

CVE-2024-21407 est une vulnérabilité RCE qui permet à des attaquants authentifiés ayant accès à des machines hôte d'Hyper-V d'exécuter du code sur celui-ci en envoyant des requêtes d'opérations de fichier contrefaites aux ressources matérielles de la machine virtuelle. Cela ressemble à un vecteur d'attaque local, mais le MSRC indique que le vecteur d'attaque est en fait le réseau. Nous émettons l'hypothèse que cela pourrait être dû soit (a) à l'exigence pour l'attaquant d'avoir un accès distant à la machine hôte, soit (b) à des manœuvres de réseau virtuel avec des composants internes d'Hyper-V.

CVE-2024-21408 est une vulnérabilité DoS avec un score CVSS de 4,8. Contrairement à l'autre faille CVE, il n'y a pas de notes sur celle-ci, pas plus qu'il n'y a d'explication sur le fait qu'elle soit critique malgré sa note très basse. Nous estimons que sa criticité est due à l'utilisation et à la disponibilité étendues d'Hyper-V, tandis que son faible score est simplement dû aux techniques de calcul du score CVSS.

Détection

Bien que la vulnérabilité CVE-2024-21407 soit classée comme vecteur d'attaque réseau, il est difficile de recommander la segmentation du réseau comme stratégie d'atténuation (la solution commune pour les attaques liées au réseau) car il n'existe aucune information sur la façon dont elle est réalisée.

Nous fournissons en revanche l'OSquery suivante, que les clients peuvent exécuter dans Akamai Guardicore Segmentation Insightpour détecter les machines exécutées en tant qu'hôtes Hyper-V :

ELECT name, statename FROM windows_optional_features WHERE state=1 AND name LIKE 'Microsoft-Hyper-V%'

Open Management Infrastructure (OMI)

Microsoft OMI est un projet open source qui implémente les normes CIM et WBEM du DMTF. Vous pouvez le considérer comme la version UNIX de Windows Management Instrumentation (WMI) de Microsoft. Ce mois-ci, on observe une CVE RCE (CVE-2024-21334) avec un score élevé de 9,8, même si seule la gravité « importante » lui est attribuée. Selon la FAQ sous les notes de correctifs, cette vulnérabilité provient d'une primitive use-after-free, qui peut être déclenchée par des attaquants sur Internet.

Atténuation

Comme leurs homologues Windows, les agents de l'OMI écoutent sur les ports TCP 5985 et 5986 par défaut. Si notre vecteur d'attaque est l'accès des attaquants à partir d'Internet, la simple segmentation de ces ports à partir de l'accès Internet devrait fournir une atténuation temporaire pendant l'application des correctifs.

Détection

OMI est généralement installée via Microsoft Repo. Par conséquent, il devrait être possible de demander son installation :

SELECT * FROM deb_packages WHERE name == 'omi'

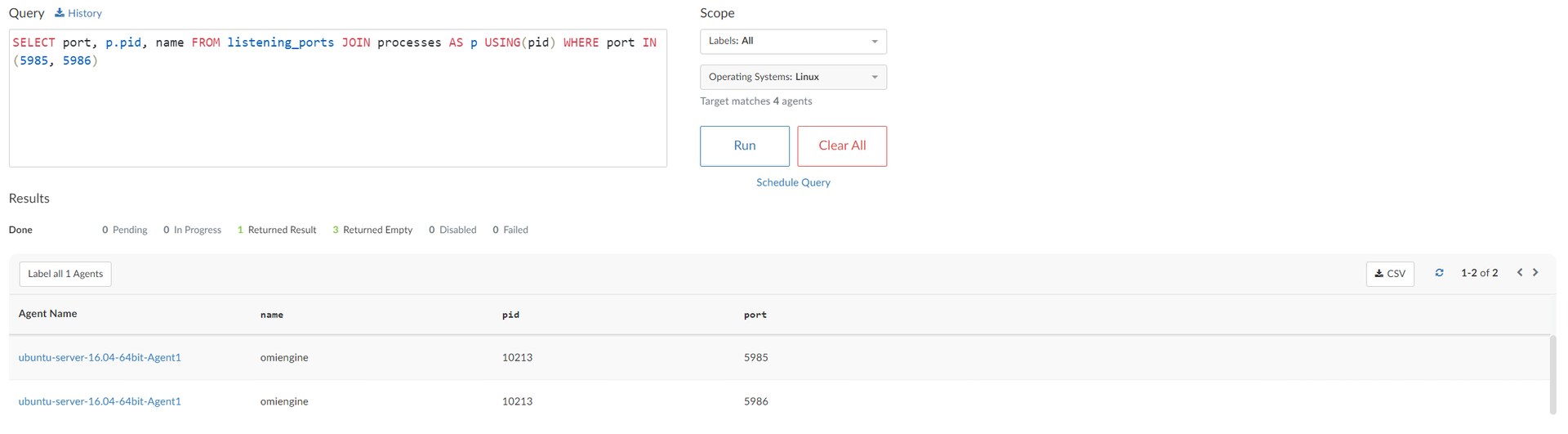

Vous pouvez également rechercher des machines Linux qui écoutent sur les ports TCP 5985 ou 5986 (Figure).

Requête de machines Linux qui écoutent sur les ports OMI par défaut

Requête de machines Linux qui écoutent sur les ports OMI par défaut

Dans nos observations, un agent OMI était installé sur au moins une machine de 10 % des environnements.

Dossier compressé Windows

Le dossier compressé Windows est la fonctionnalité très appréciée qui permet aux utilisateurs de compresser des dossiers en zip ou de visualiser des fichiers .ZIP dans l'Explorateur Windows. Quelque chose a dû changer dans Windows 11, car la CVE actuelle des dossiers compressés, CVE-2024-26185, s'applique uniquement à Windows 11. Il s'agit d'une vulnérabilité d'altération qui contraint ses victimes à ouvrir un dossier compressé spécialement conçu pour déclencher la vulnérabilité.

Les attaquants doivent convaincre les utilisateurs de télécharger et d'ouvrir le dossier compressé via une stratégie d'hameçonnage ou d'ingénierie sociale. L'effet de cette altération n'est pas clair, mais à en juger par le fait qu'elle est liée au système de fichiers, nous supposons qu'il s'agit de quelque chose comme la suppression ou l'écrasement de fichiers, ou même l'extraction vers des chemins non désirés.

Services précédemment couverts

De nombreuses CVE du Patch Tuesday de ce mois-ci sont destinées aux systèmes que nous avons déjà traités dans le passé. Si notre analyse de ces services ou nos recommandations générales vous intéressent, nous vous encourageons à consulter nos précédents points de vue sur les articles de blog Patch Tuesday.

Service |

Numéro CVE |

Effet |

Accès requis |

Exécution de code à distance |

Réseau |

||

Exécution de code à distance |

Réseau, nécessite l'intervention de l'utilisateur |

||

Contournement de la fonction de sécurité |

Réseau |

Cette présentation donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Vous pouvez également nous suivre sur X, anciennement connu sous le nom de Twitter, pour les actualités en temps réel.