Más allá del inicio de sesión: protección del ciclo de vida de las cuentas

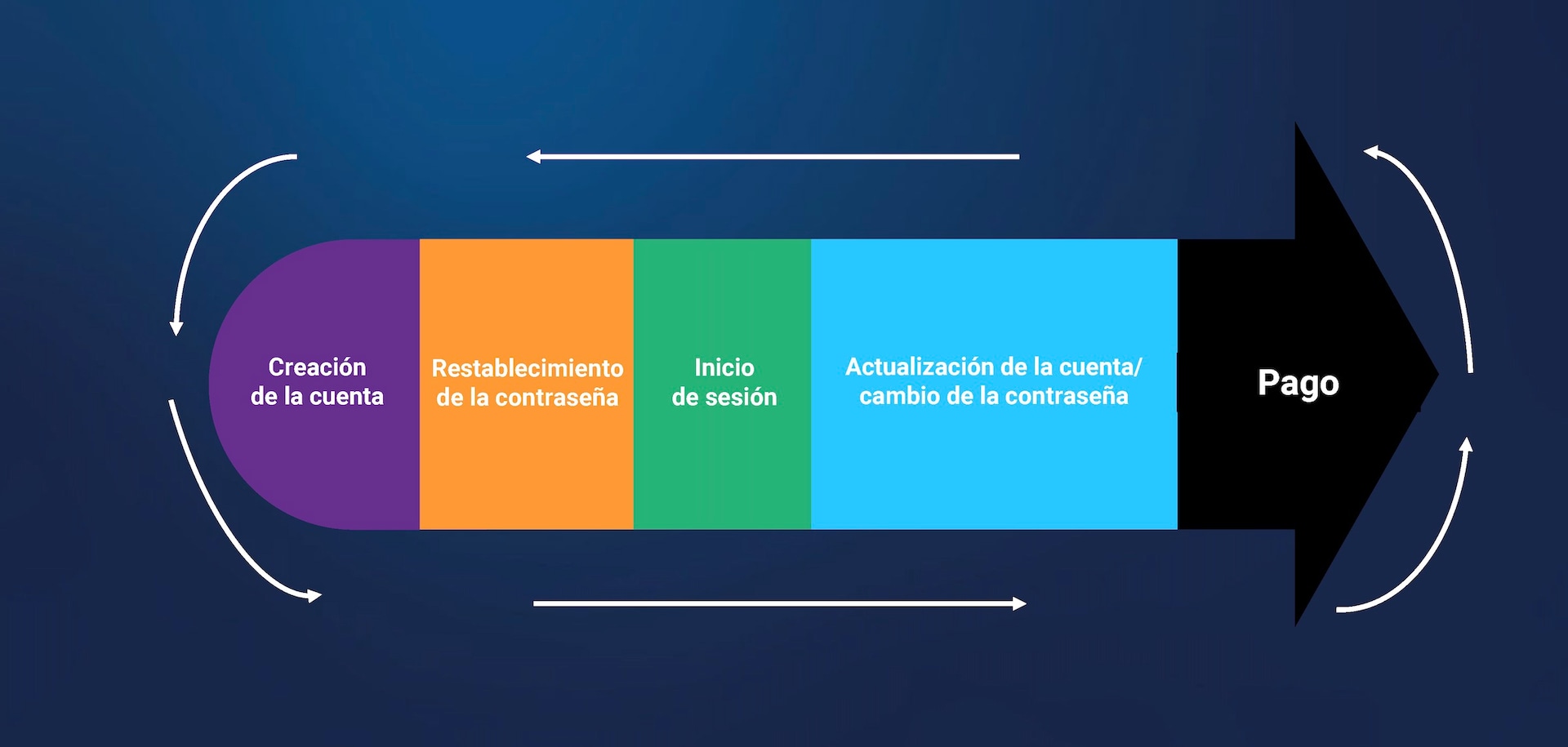

En el panorama digital actual, proteger las cuentas en línea es esencial; los estudios indican que el fraude por robo de cuentas causó pérdidas por casi 13 mil millones de dólares en 2023. Los estafadores son cada vez más sofisticados y apuntan a diferentes objetivos en el ciclo de vida de la cuenta, desde la propia creación hasta las actividades posteriores al inicio de sesión, como el restablecimiento de contraseñas y los pagos, para cometer actividades maliciosas. La protección del ciclo de vida completo es esencial para adelantarse a estas amenazas en constante evolución, y para defenderse de una amplia gama de abusos de cuentas online.

La creciente amenaza del abuso de cuentas

El abuso de cuentas online se presenta de muchas formas y se centra en vulnerabilidades existentes en las diferentes etapas del proceso de cuentas de usuario. Si solo se centran en un aspecto de la cuenta, las organizaciones son vulnerables a diferentes amenazas, como la creación de cuentas falsas posteriores al inicio de sesión.

Los tipos comunes de abuso de cuenta incluyen la apertura abusiva, el robo de cuentas, y el abuso posterior al inicio de sesión.

Abuso de apertura de cuentas

Los estafadores crean cuentas falsas utilizando identidades robadas o sintéticas para aprovechar promociones, realizar actividades de blanqueo de dinero o cometer fraudes financieros.

Robo de cuentas

Los atacantes utilizan credenciales robadas de filtraciones de datos para intentar iniciar sesión en diferentes y atacar a los usuarios que reutilizan contraseñas. Una vez que los atacantes obtienen acceso a una cuenta a través de credenciales robadas o phishing cometen el robo y el abuso de la cuenta.

Abuso posterior al inicio de sesión

Incluso después de iniciar sesión correctamente, los atacantes pueden aprovechar las brechas de seguridad en actualizaciones de cuentas, restablecimientos y cambios de contraseñas o transacciones de pago. Pueden realizar actividades maliciosas como transacciones fraudulentas, acaparación de inventario, ataques a tarjetas de crédito o robo de datos personales.

Sin una estrategia de seguridad integral que resuelva todas estas etapas comunes de abuso de cuentas, las empresas y los usuarios quedan expuestos.

Protección durante todo el ciclo de vida

La protección de las cuentas online requiere un enfoque multicapa. Estas son las principales etapas en las que la protección es crucial.

Creación de cuentas: Los estafadores a menudo abren cuentas falsas mediante el uso de identidades robadas o información falsa para aprovechar ofertas promocionales, blanquear dinero o realizar otras actividades delictivas. La detección temprana de patrones sospechosos durante la creación de cuentas evita que el abuso prospere.

Restablecimiento de contraseñas y verificación de cuentas: Los estafadores suelen manipular los procesos de restablecimiento de contraseñas para tomar el control de las cuentas de usuario. Al supervisar las solicitudes de restablecimiento de contraseñas y compararlas con el comportamiento habitual de los usuarios, como dispositivos habituales, direcciones IP o ubicaciones, las empresas pueden detectar y bloquear en tiempo real los intentos de restablecimiento anómalos.

Inicio de sesión en la cuenta: El inicio de sesión en la cuenta es un objetivo importante para ataques del tipo Credential Stuffing y ataques de fuerza bruta donde los atacantes utilizan herramientas automatizadas y sofisticados bots para probar numerosas combinaciones de nombres de usuario y contraseñas. La implementación de métodos de autenticación sólidos ayuda a bloquear accesos no autorizados.

Actualización de la cuenta y cambio de contraseña: Una vez que una cuenta se ve comprometida, los atacantes pueden intentar actualizar los detalles de la cuenta o realizar cambios para bloquear al usuario legítimo. La supervisión de actividades sospechosas, como actualizaciones inesperadas de cuentas, cambios de contraseña o nuevos métodos de pago, permite identificar la actividad del impostor y evitar daños antes de que se produzcan.

Pagos: Después de usurpar una cuenta, los estafadores suelen realizar transacciones no autorizadas o fraudulentas. Mediante la supervisión de anomalías en el comportamiento de los pagos, las empresas pueden protegerse frente a abusos.

Obtén una defensa integral con Akamai Account Protector

El abuso de cuentas provoca pérdidas financieras importantes, junto con la erosión de la confianza de los clientes y daños en la reputación de las empresas. Akamai Account Protector ofrece una protección completa del ciclo de vida de las cuentas mediante el análisis del riesgo de los usuarios en cada fase; desde la creación de cuentas hasta actividades posteriores al inicio de sesión, para detectar comportamientos sospechosos antes de que se agraven.

Sus características avanzadas incluyen la puntuación de riesgo de las sesiones de los usuarios en tiempo real, inteligencia de correo electrónico y un sofisticado sistema de detección de bots. Este conjunto de tecnologías permite a las empresas distinguir entre usuarios legítimos e impostores. Al proporcionar información procesable y opciones de respuesta automatizadas en el Edge, Akamai permite que las organizaciones protejan eficazmente las cuentas de los usuarios, que aseguren sus ingresos económicos y que ofrezcan una experiencia del cliente perfecta.