Au-delà de la connexion : sécurisation des comptes grâce à la protection du cycle de vie

Dans le paysage digital d'aujourd'hui, la sécurisation des comptes en ligne est essentielle. Des études indiquent que la fraude par piratage de comptes a causé près de 13 milliards de dollars de pertes en 2023. Les fraudeurs sont de plus en plus ingénieux et ciblent plusieurs points du cycle de vie des comptes, de la création de comptes aux activités post-connexion, telles que la réinitialisation des mots de passe et les paiements, pour commettre des activités malveillantes. Une protection complète du cycle de vie est essentielle pour garder une longueur d'avance sur ces menaces en constante évolution et se défendre contre un large éventail d'usurpations de compte en ligne.

La menace croissante de l'usurpation de compte

L'usurpation de compte en ligne se présente sous de nombreuses formes et cible les points faibles à de nombreuses étapes du parcours du compte utilisateur. Les entreprises sont vulnérables aux menaces (de la création de faux comptes à la fraude post-connexion) si elles se concentrent uniquement sur la sécurisation d'un aspect du compte.

Les types courants d'usurpation de compte incluent la fraude liée à l'ouverture de comptes, le piratage de compte et la fraude post-connexion.

Fraude liée à l'ouverture de comptes

Les fraudeurs créent de faux comptes en utilisant des identités volées ou synthétiques pour exploiter des promotions, se livrer à du blanchiment d'argent ou commettre des fraudes financières.

Piratage de compte

Les pirates utilisent des informations d'identification volées provenant de violations de données pour tenter de se connecter à divers sites et tirer profit des utilisateurs qui réutilisent les mots de passe. Une fois que les pirates accèdent à un compte via des informations d'identification volées ou l'hameçonnage, ils procèdent au piratage du compte et commettent des fraudes.

Fraude post-connexion

En outre, après avoir réussi à se connecter, les pirates peuvent exploiter les failles de sécurité dans les mises à jour de compte, les réinitialisations et modifications de mot de passe, ou les transactions financières. Ils peuvent mener des activités malveillantes comme effectuer des transactions frauduleuses, accumuler des stocks, commettre des attaques par carte ou voler des données personnelles.

Sans une stratégie de sécurité globale qui aborde toutes ces étapes courantes d'usurpation de compte, les entreprises et les utilisateurs sont exposés à cette menace.

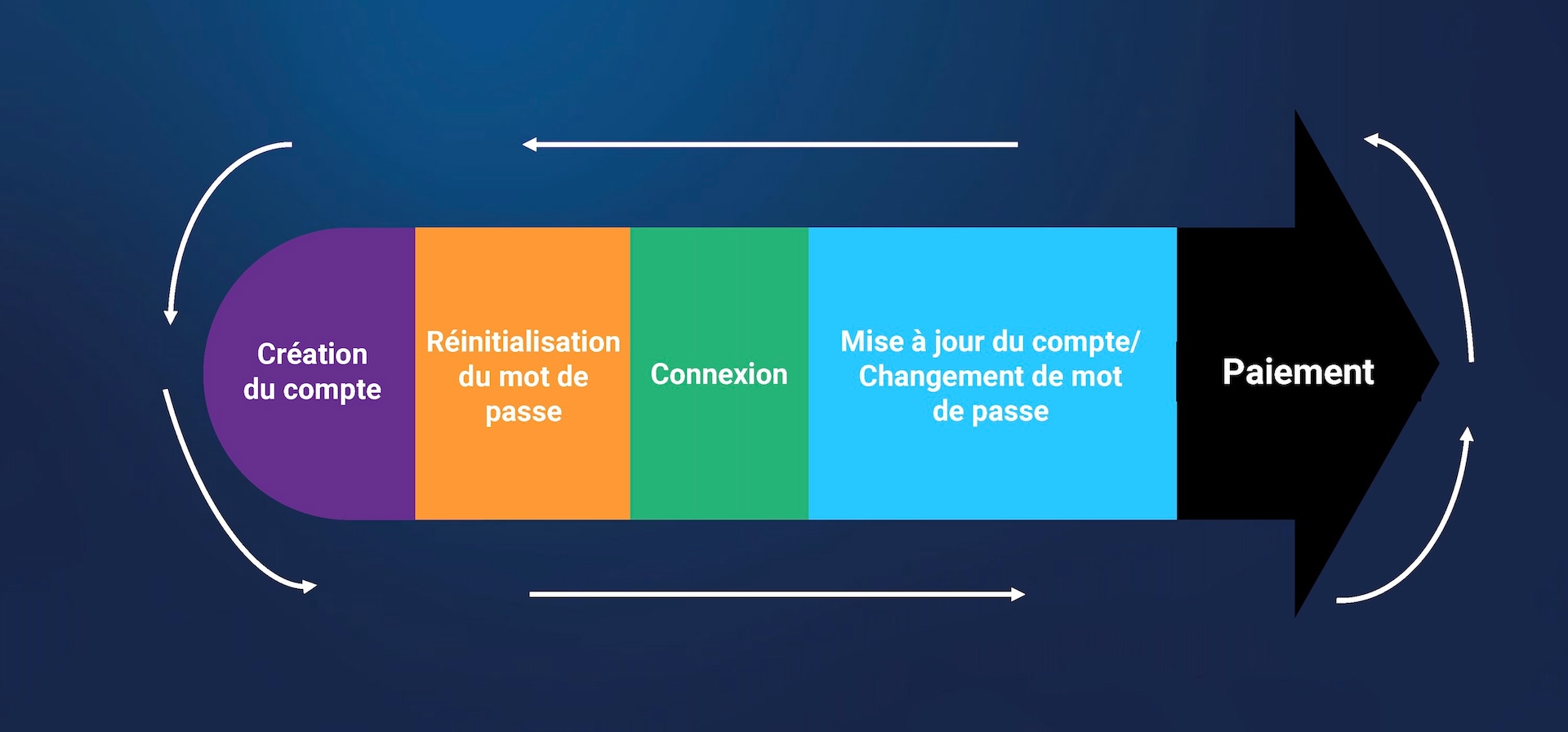

Protection complète du cycle de vie

La sécurisation des comptes en ligne nécessite une approche à plusieurs niveaux. Voici les étapes clés pour lesquelles la protection est cruciale.

Création du compte : les fraudeurs ouvrent souvent de faux comptes en utilisant des identités volées ou de fausses informations pour tirer profit d'offres promotionnelles, blanchir de l'argent ou se livrer à d'autres activités criminelles. La détection précoce de modèles suspects lors de la création du compte empêche les fraudes d'empirer.

Réinitialisation du mot de passe et vérification du compte : les fraudeurs manipulent souvent les processus de réinitialisation du mot de passe pour prendre le contrôle des comptes utilisateur. En surveillant les demandes de réinitialisation de mot de passe et en les comparant au comportement typique des utilisateurs, comme un terminal, une adresse IP ou une localisation, les entreprises peuvent détecter et bloquer les tentatives de réinitialisation anormales en temps réel.

Connexion au compte : la connexion au compte est une cible majeure pour les attaques comme le credential stuffing et les attaques en force dans lesquelles les pirates utilisent des outils automatisés et des bots sophistiqués pour essayer de nombreuses combinaisons de nom d'utilisateur et mot de passe. La mise en œuvre de méthodes d'authentification fortes permet de bloquer les accès non autorisés.

Mise à jour du compte et modification du mot de passe : une fois qu'un compte est compromis, les pirates peuvent tenter de mettre à jour les informations du compte ou apporter des modifications pour bloquer l'accès à l'utilisateur légitime. La surveillance des activités suspectes telles que les mises à jour inattendues de compte, les changements de mot de passe ou de nouvelles méthodes de paiement peut permettre d'identifier les activités d'imposteur et d'empêcher que des dommages ne se produisent.

Paiements : après avoir pris le contrôle d'un compte, les fraudeurs effectuent souvent des transactions non autorisées ou des transferts d'argent frauduleux. En surveillant les anomalies dans le comportement de règlement, les entreprises peuvent sécuriser leurs paiements contre les fraudes.

Bénéficiez d'une défense intégrale grâce à Akamai Account Protector

L'usurpation de compte entraîne des pertes financières importantes, une érosion de la confiance des clients et une atteinte à la réputation des entreprises. Akamai Account Protector offre une protection complète du cycle de vie des comptes en analysant les risques pour les utilisateurs à chaque étape, de la création du compte aux activités post-connexion, permettant ainsi la détection des comportements suspects avant qu'ils ne dégénèrent.

Ses capacités avancées incluent l'évaluation en temps réel des risques liés à la session de l'utilisateur, les renseignements liés aux e-mails et la détection sophistiquée des bots, qui permettent aux entreprises de différencier les utilisateurs légitimes des imposteurs. En fournissant des informations exploitables et des options de réponse automatisées en bordure de l'Internet, Akamai aide les entreprises à protéger efficacement les comptes utilisateurs, à sécuriser le chiffre d'affaires et à maintenir une expérience client fluide.