Cloudoptimierung ist der Prozess, mit dem die beste Methode zur Auswahl und Zuweisung von Cloudressourcen ermittelt wird, um die Performance zu maximieren und gleichzeitig Ressourcen und Kosten einzusparen. Indem eine unkontrollierte Ausbreitung von Cloudinstanzen, -services oder -anbietern im gesamten Unternehmen verhindert wird, kann Cloudoptimierung zur Verbesserung der Sicherheitslage beitragen.

Cloudbasierte Sicherheit verstehen

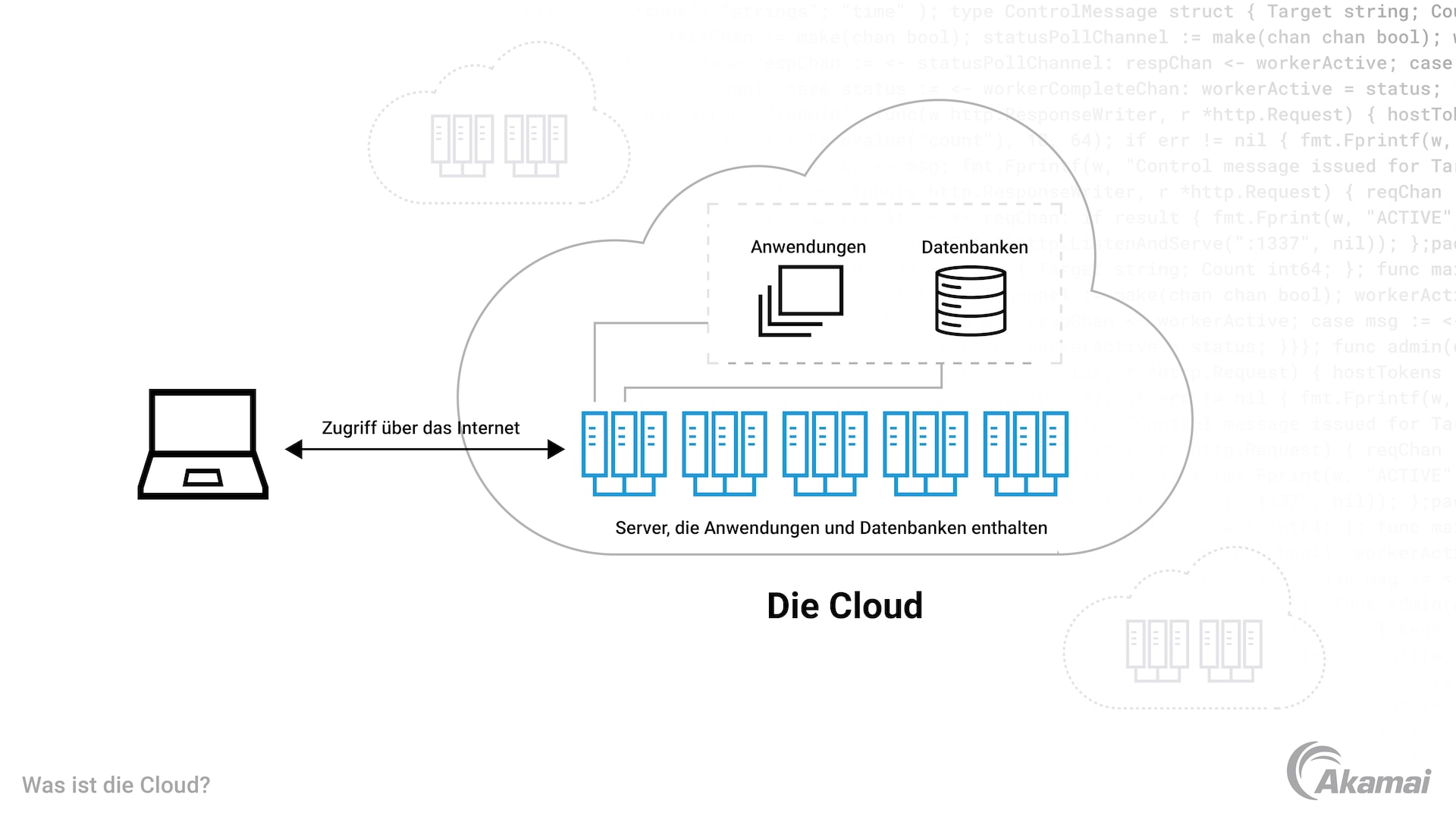

Cloudbasierte Sicherheit liefert eine Vielzahl von Sicherheitsservices. Diese werden über eine Internetverbindung von Remote-Servern statt über vor Ort installierte Software und Hardware bereitgestellt. Mit cloudbasierten Lösungen müssen Unternehmen Sicherheitslösungen nicht vor Ort installieren und verwalten – und ihre Cloudsicherheitsteams können cloudbasierte Programme auf einem webbasierten Dashboard von jedem Standort aus verwalten. Cloudbasierte Sicherheit umfasst in der Regel Lösungen für Zero-Trust-Netzwerkzugriff, Cloud Access Security Broker, Threat Intelligence, Datensicherheit, zur Verhinderung von Datenverlust sowie zur Identitäts- und Zugriffsverwaltung.

Welche Sicherheitsbedrohungen gibt es beim Cloud Computing?

Digitale Assets in der Cloud sind einer Vielzahl potenzieller Bedrohungen und Risiken ausgesetzt.

- Cyberangriffe. Die Landschaft der Cyberbedrohungen entwickelt sich ständig weiter. Da Bedrohungen immer komplexer werden und immer schwieriger zu erkennen sind, muss sich auch die cloudbasierte Sicherheit weiterentwickeln.

- Konfigurationsfehler. Viele Cloudanwendungen und Sicherheitsinfrastrukturen können konfiguriert werden, um den Schutz zu erhöhen. Aber häufig werden diese Sicherheitseinstellungen falsch verwaltet oder gar nicht konfiguriert, was potenzielle Sicherheitsverstöße begünstigt.

- Kontoübernahmen. Mithilfe gestohlener Anmeldedaten können Cyberkriminelle ein Konto übernehmen und Nutzer imitieren, um Geld zu stehlen oder auf vertrauliche Daten zuzugreifen.

- Datenlecks. Unbeabsichtigte oder schädliche Datenlecks können zur Offenlegung von vertraulichen Informationen oder privaten Kundendaten führen.

- DoS-Angriffe (Denial of Service). DoS-Angriffe und DDoS-Angriffe (Distributed Denial of Service) sollen Systeme und Maschinen zum Absturz bringen oder deren Performance beeinträchtigen. DoS- und DDoS-Angriffe treten häufig in Kombination mit anderen Angriffsvektoren auf, um die Aufmerksamkeit der Sicherheitsteams von gefährlicheren Angriffen abzulenken.

- APIs. Die Verbreitung von APIs hat die Angriffsfläche für viele Unternehmen erheblich vergrößert. Wenn diese Softwareprogramme ungeschützt bleiben, können Cyberkriminelle sie leicht ausnutzen, um unbefugt Zugriff zu erhalten.

- Menschliches Versagen. Die meisten Sicherheitsausfälle sind auf Fehler von Nutzern zurückzuführen. Von Fehlkonfigurationen bis hin zu erfolgreichen Phishing-Angriffen – menschliches Versagen ist eine der primären Gefahren für die Sicherheit von Unternehmen.

Was sind die Herausforderungen bei der Verwaltung von cloudbasierter Sicherheit?

Cloudbasierte Sicherheitslösungen wurden entwickelt, um dieselben Herausforderungen zu meistern wie Technologien vor Ort.

- Fehlende Transparenz in Cloudumgebungen. Public-Cloud-Anbieter bieten in ihren Rechenzentren nicht unbegrenzt Einblicke in Cloudumgebungen, was es für Cybersicherheitsteams schwierig macht, Bedrohungen effektiv zu verfolgen und zu handhaben.

- Kollateralschaden. Public-Cloud-Umgebungen bieten Rechen-, Speicher- und Netzwerkressourcen, bei denen mehrere Kunden die Services eines physischen Servers gemeinsam nutzen. Diese Regelung mit mehreren Mandanten kann ein potenzielles Sicherheitsrisiko für ein Unternehmen darstellen, wenn ein anderes Unternehmen auf demselben Server angegriffen wird.

- Shadow-IT. Um Dateien zu teilen oder die Produktivität zu steigern, greifen viele Nutzer ohne Genehmigung der IT-Abteilung auf kommerzielle Cloudservices zurück. Wenn diese Shadow-IT-Instanzen nicht durch Sicherheitsrichtlinien reguliert oder durch Sicherheitsprogramme geschützt werden, können sie ein erhebliches Risiko darstellen.

- Einhaltung von Vorschriften. Gesetze und Vorschriften regeln, wie Daten von privaten Kunden gespeichert, verwendet, aufbewahrt und geschützt werden sollen. Wenn Daten im Cloudspeicher aufbewahrt werden, kann die Einhaltung von Vorschriften zur Datenhoheit und zur Datenaufbewahrung kompliziert sein.

Welche Vorteile bietet cloudbasierte Sicherheit?

Cloudbasierte Sicherheitsservices bieten viele Vorteile gegenüber Vor-Ort-Lösungen.

- Geringere Kosten. Mit cloudbasierten Sicherheitsservices können Unternehmen die Kosten für Hardware, Software und Lizenzen für Sicherheitslösungen vor Ort vermeiden. IT-Teams können die Sicherheit einfacher und ohne zusätzliche Personalressourcen verwalten.

- Mehr Sorgfalt. Bei vielen cloudbasierten Sicherheitslösungen ist der Cloud-Service-Provider für Aufgaben im Zusammenhang mit der Aktualisierung von Software und dem Installieren von Patches zur optimalen Behebung von Schwachstellen verantwortlich.

- Optimierte Verwaltung. Mit cloudbasierter Sicherheit übernehmen die Cloudanbieter viele der alltäglichen Aufgaben bei der Verwaltung von Sicherheitskontrollen, sodass IT-Teams sich um andere Prioritäten kümmern können.

- Aktuelle Tools. Cloudbasierte Sicherheitsservices ermöglichen IT-Teams die Arbeit mit den neuesten Tools, Virendefinitionen, Virenschutzprogrammen und anderen Sicherheitslösungen.

- Außergewöhnliche Skalierbarkeit. Wie alle Cloudservices können cloudbasierte Sicherheitsangebote schnell und einfach skaliert werden, um zusätzliche Nutzer, Geräte und Standorte zu schützen.

- Sicherheitsexpertise. Da sich Anbieter von cloudbasierten Sicherheitslösungen ausschließlich auf Sicherheit konzentrieren, können sie Spezialisten einstellen, die mehr Kompetenzen, Erfahrung und Fachwissen mitbringen.

- Beschleunigte Bereitstellung. Während die Installation und Konfiguration von Vor-Ort-Lösungen Wochen oder Monate dauern kann, erfolgt die Einrichtung von cloudbasierten Sicherheitsservices oft innerhalb von Minuten oder Stunden.

- Schnellere Vorfallsreaktion. Cloudbasierte Lösungen beschleunigen die Reaktionszeit bei Sicherheitsvorfällen, wodurch Schwachstellen schneller behoben und Bedrohungen schneller neutralisiert werden.

- Einfachere Compliance. IT-Teams sind oft damit überfordert, die Einhaltung rechtlicher Vorgaben wie HIPAA, DSGVO und PCI DSS sicherzustellen. Cloudbasierte Sicherheitslösungen optimieren Compliance-Aufgaben und ermöglichen es IT-Teams, viele Compliance-Verantwortlichkeiten abzugeben.

Was sind die Best Practices für cloudbasierte Sicherheit?

Der Schutz Ihres Netzwerks erfordert einen mehrschichtigen Ansatz für die Cloud-Computing-Sicherheit, der eine Reihe von Best Practices umfasst.

Schwachstellenbehebung. Software-Schwachstellen gelten als der von Cyberkriminellen am häufigsten genutzte Angriffsvektor. Durch die Aktualisierung von Systemen und das schnelle Installieren von Patches kann verhindert werden, dass Angreifer Schwachstellen in Anwendungen ausnutzen.

Verschlüsselung. Sensible Daten müssen sowohl beim Speichern als auch bei der Übertragung automatisch verschlüsselt werden. Eine starke Verschlüsselung kann die Einhaltung rechtlicher Vorgaben zur Verwendung und Speicherung sensibler Daten gewährleisten.

Automatische Backups. Regelmäßige Daten-Backups können den Schaden bei Datenverlusten durch versehentliches Löschen, Datenbeschädigung und Ransomware-Angriffe reduzieren.

Zugriffskontrolle. Starke Technologien zur Identitätsverwaltung und -authentifizierung, wie Multi-Faktor-Authentifizierung, verhindern unbefugten Zugriff auf Clouddaten und -anwendungen.

Sicherheitsbewusstsein. Schulungen zum Sicherheitsbewusstsein fördern eine gute Sicherheitshygiene und helfen Nutzern, Phishing-Angriffe und andere potenzielle Bedrohungen zu erkennen.

Was sind die besten cloudbasierten Sicherheitslösungen?

Der Schutz von Assets in der Cloud erfordert einen mehrschichtigen Ansatz, um eine Vielzahl von Bedrohungen abzuwehren. Zu den gängigsten cloudbasierten Sicherheitslösungen gehören:

Identitäts- und Zugriffsverwaltung. Strenge Identitäts- und Zugriffskontrollen verhindern unbefugten Zugriff auf sensible Daten. Multi-Faktor-Authentifizierungs-Lösungen erschweren Cyberkriminellen den Zugriff auf Cloudressourcen über gestohlene Anmeldedaten.

Schutz vor Datenverlust (Data Loss Prevention, DLP). DLP-Lösungen untersuchen ausgehenden Traffic, um unbeabsichtigte oder schädliche Datenlecks bei sensiblen Daten wie Kreditkarteninformationen, Finanzdaten, geistigem Eigentum und anderen wertvollen Informationen zu verhindern.

Kontinuierliche Überwachung. Mithilfe von Sicherheitslösungen, die IT-Teams eine kontinuierliche Überwachung von Cloudplattformen und -services ermöglichen, können potenzielle Bedrohungen schnell erkannt und abgewehrt werden.

Security Information and Event Management (SIEM). SIEM-Lösungen ermöglichen eine Echtzeitüberwachung und -analyse von Sicherheitsvorfällen sowie die Nachverfolgung und Protokollierung von Sicherheitsdaten und unterstützen so Sicherheitsaudits und Compliance-Maßnahmen.

Sicherheitslösungen für Cloudnetzwerke. Durch die Überwachung des Netzwerk-Traffics können Sicherheitslösungen für Cloudnetzwerke verhindern, dass Angreifer in das Netzwerk eindringen. Außerdem können sie Angriffe, die erfolgreich die Verteidigungslinie durchbrechen, schnell abwehren, bevor sie sich lateral ausbreiten und auf hochwertige Ziele zugreifen.

Zero Trust Network Access (ZTNA). ZTNA-Technologie erfordert bei jeder Anfrage nach Zugriff auf Cloudressourcen eine Authentifizierung des Nutzers oder der Anwendung, damit Datenschutzverletzungen besser vorgebeugt werden kann.

Firewall as a Service (FWaaS). Eine FWaaS-Lösung ersetzt physische Firewall-Appliances durch cloudbasierte Lösungen mit erweiterten Firewall-Funktionen, einschließlich URL-Filterung, erweiterter Bedrohungsabwehr, Intrusion-Prevention-Systemen, Zugriffskontrollen und DNS-Sicherheit.

Datenschutz. Durch die Verschlüsselung von übertragenen und gespeicherten Daten können IT-Teams Daten in der Cloud besser schützen und die Einhaltung einer Vielzahl von rechtlichen Vorgaben gewährleisten.

Threat Intelligence. Mit der neuesten Threat Intelligence können Unternehmen neue Cyberbedrohungen besser erkennen und abwehren.

Cloud Access Security Broker (CASBs). Ein CASB sitzt zwischen dem Kunden und seinen Cloudservices. Damit sollen Sicherheitsrichtlinien durchgesetzt und eine zusätzliche Sicherheitsebene geschaffen werden.

Häufig gestellte Fragen (FAQ)

Einfach ausgedrückt umfasst Cloudsicherheit eine Reihe von Verfahren und Technologien, die externe und interne Bedrohungen für das digitale Ökosystem eines Unternehmens bekämpfen sollen. Unternehmen benötigen cloudbasierte Sicherheit für die digitale Transformation sowie für die Integration cloudbasierter Tools und Services in ihre Infrastruktur.

Bei Public-Cloud-Services können mehrere Kunden oder Mandanten gemeinsam Computing-Ressourcen auf einem physischen Server nutzen, was das Risiko für die Ressourcen in der Cloud erhöht. Darüber hinaus haben Sicherheitsteams nur begrenzte Einblicke in Workloads, die in Public-Cloud-Angeboten ausgeführt werden. Dadurch wird es schwieriger, den Schutz zu gewährleisten. Private-Cloud-Umgebungen bieten mehr Kontrolle und Sicherheit, da alle Ressourcen innerhalb der Cloud einem einzelnen Kunden zugeordnet sind und Sicherheitsteams einen besseren Einblick in die zugrunde liegende Infrastruktur einer Private-Cloud-Architektur haben.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.